Décrypter Singularity : des transactions privées sur une blockchain transparente

TechFlow SélectionTechFlow Sélection

Décrypter Singularity : des transactions privées sur une blockchain transparente

J'espère que Singularity deviendra le prochain leader dans la course aux piscines privées ZK réglementées.

Rédaction : Oliver, Andy, Howe

1. Introduction

En 1969, les transactions sur les marchés financiers se faisaient encore principalement dans des salles de négoce traditionnelles. À l’époque, la technologie informatique n’était pas encore mature, et les traders devaient crier pour passer leurs ordres, une méthode inefficace et peu discrète. Cette situation rendait difficile pour les investisseurs institutionnels d’effectuer de gros volumes sans provoquer de fluctuations de marché. C’est alors qu’est apparu Instinet, fondé par Jerome Pustilnik. En proposant une plateforme de trading électronique permettant aux investisseurs de passer des ordres anonymement, Instinet assurait la correspondance entre acheteurs et vendeurs tout en exécutant les transactions. Ce modèle améliorait non seulement l’efficacité des échanges, mais garantissait aussi la confidentialité, évitant ainsi toute influence sur le marché ou fuite d’informations.

Aujourd’hui, les progrès technologiques ont donné naissance à la blockchain, une innovation révolutionnaire qui a apporté transparence et sécurité inédites aux transactions financières. Toutefois, bien que la nature publique et immuable de la blockchain présente de nombreux avantages, elle pose également de nouveaux défis aux grands investisseurs. Sur un grand livre public, chaque transaction est visible par tous, ce qui rend difficile pour les gros acteurs de préserver leur anonymat lors des opérations. Les plateformes traditionnelles ne protègent pas suffisamment la vie privée des traders : la divulgation d’un gros ordre peut entraîner des variations de prix, nuire à l’efficacité et augmenter les coûts. De plus, l’incertitude réglementaire et le manque de transparence du marché ajoutent des risques supplémentaires aux investisseurs.

Ce rapport examine les dark pools blockchain comme solution innovante, montrant comment ils offrent un environnement sécurisé et efficace pour les grosses transactions dans le marché des cryptomonnaies grâce à l’intégration de technologies avancées de protection de la vie privée et de mécanismes automatisés. Il aborde également comment Singularity propose, via des solutions innovantes utilisant notamment le chiffrement homomorphe complet (FHE) et les preuves à connaissance nulle (ZKP), une plateforme décentralisée privée et conforme aux réglementations pour les grands investisseurs.

2. Qu'est-ce qu'un dark pool ?

Les dark pools, ou « piscines sombres », désignent dans les marchés financiers traditionnels des plateformes privées où les informations de transaction ne sont pas publiques. Elles permettent aux investisseurs d’exécuter de grandes transactions sans révéler leurs intentions. Apparus initialement aux États-Unis, ces espaces ont vu le jour en réponse à l’essor des fusions-acquisitions et au besoin croissant de transferts de blocs importants d’actions. Avec l’évolution des marchés financiers, les dark pools ont gagné en importance dans divers domaines tels que les actions, les obligations ou les devises, notamment avec la montée en puissance du trading haute fréquence et algorithmique. Selon certaines estimations, les transactions via dark pools représentent désormais entre 30 % et 50 % du volume total sur les marchés boursiers, constituant ainsi une part essentielle de la liquidité.

Dans le secteur des cryptomonnaies, avec la croissance du nombre d’investisseurs institutionnels, la demande pour des transactions de gros volume augmente constamment. Ces ordres massifs peuvent avoir un impact considérable sur les marchés, voire provoquer des turbulences. Pour éviter ce risque, de nombreux traders se tournent vers les marchés OTC (Over-The-Counter) ou même des groupes Telegram. D’après les données de Kraken en 2020, depuis 2018, le volume global des transactions OTC a explosé, multiplié par 20, atteignant un volume quotidien moyen d’environ 300 milliards de dollars américains, soit près de 70 % du volume total des échanges de cryptomonnaies. Toutefois, les marchés OTC souffrent de problèmes de liquidité insuffisante et d’un encadrement réglementaire limité. Pour répondre à ces défis, les dark pools ont été introduits afin de fournir un environnement d’échange plus stable et confidentiel.

Voici les points clés des dark pools :

-

Vie privée et confidentialité : les dark pools permettent des transactions anonymes, protégeant l’identité des traders et la taille de leurs ordres jusqu’à l’exécution complète de la transaction.

-

Réduction de l’impact sur le marché : ils permettent aux grands investisseurs institutionnels d’exécuter de gros ordres sans provoquer de fluctuations significatives des prix sur les marchés publics, minimisant ainsi l’impact de marché et le glissement de prix (slippage).

-

Protection des stratégies de trading : les transactions en dark pool empêchent que les stratégies soient visibles publiquement, évitant ainsi les arbitrages MEV, les copies de transactions ou les stratégies statistiques exploitant ces informations.

-

Liquidité et amélioration des prix : en rapprochant des acheteurs et vendeurs qui ne trouveraient pas de contrepartie sur les exchanges traditionnels, les dark pools ajoutent de la liquidité au marché, pouvant offrir de meilleures conditions de prix, particulièrement pour les transactions importantes.

-

Encadrement réglementaire : les dark pools sont soumis à surveillance réglementaire afin d’éviter les accès injustes, les délits d’initiés ou la manipulation du marché. Néanmoins, pour bon nombre d’entre eux, la gestion centralisée soulève des questions de sécurité, de fiabilité et de risque potentiel de mauvaise utilisation des données personnelles. Historiquement, plusieurs cas de sanctions ont déjà eu lieu suite à des violations des principes de confiance par des dark pools centralisés.

Technologies clés de confidentialité

Les dark pools constituent une branche du secteur de la confidentialité. Ils intègrent des technologies d’amélioration de la vie privée (PET), telles que les preuves à connaissance nulle (ZKP), le calcul multipartite sécurisé (MPC) ou le chiffrement homomorphe complet (FHE), au cœur de leur architecture.

▪ Preuve à connaissance nulle (Zero Knowledge Proof, ZKP)

La technologie ZKP permet à un prouveur de convaincre un vérificateur de la validité d’un énoncé sans divulguer aucune information substantielle. Cette technologie joue un rôle crucial dans les solutions de mise à échelle Ethereum de couche 2, comme les ZK Rollups, qui compressent les données transactionnelles en une preuve ZK compacte soumise à la chaîne principale, assurant ainsi la validation de la transaction. Cette approche occupe très peu d’espace de stockage tout en protégeant la confidentialité des données, illustrant parfaitement les avantages inhérents aux mécanismes sans confiance. L’utilisation des ZKP ne se limite pas à la scalabilité, mais s’étend également au calcul privé, avec différentes implémentations comme zkSNARK, zkSTARK ou Bulletproof, toutes contribuant à renforcer la protection de la vie privée et l’efficacité des transactions dans les cryptomonnaies.

Introduction aux preuves à connaissance nulle

▪ Calcul multipartite sécurisé (Multi-Party Computation, MPC)

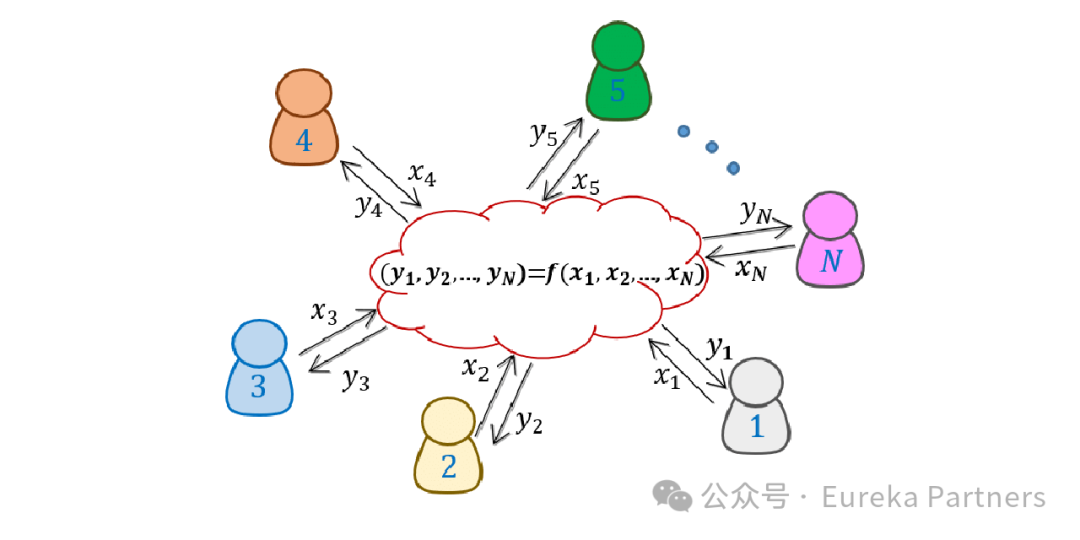

Le calcul multipartite sécurisé (MPC) est une technique permettant à plusieurs parties de collaborer au calcul d’une fonction sans révéler leurs données d’entrée respectives. Dans le domaine de la confidentialité, le MPC offre une méthode pour protéger les données sensibles, permettant aux participants de réaliser conjointement des analyses, des calculs ou des décisions sans exposer leurs données individuelles. L’avantage principal du MPC réside dans sa capacité à protéger la vie privée. Grâce à des techniques de cryptographie distribuée, chaque participant peut garantir que ses données restent confidentielles pendant tout le processus de calcul.

Introduction au calcul multipartite sécurisé

▪ Chiffrement homomorphe complet (Fully Homomorphic Encryption, FHE)

Le chiffrement homomorphe complet (FHE) est une technologie cryptographique permettant d’effectuer des calculs directement sur des données chiffrées sans avoir besoin de les déchiffrer au préalable. Cela signifie que des opérations telles que l’addition, la soustraction ou la multiplication peuvent être réalisées sur des données chiffrées, et que le résultat, une fois déchiffré, sera identique à celui obtenu si les mêmes opérations avaient été effectuées sur les données originales. La valeur fondamentale du FHE réside dans son potentiel exceptionnel pour la protection de la vie privée, car il permet de traiter des données tout en maintenant leur confidentialité, renforçant ainsi considérablement la sécurité des informations.

Comment concilier résistance à la censure et conformité réglementaire ?

Les exchanges décentralisés (DEX) comme Uniswap ou Curve, fonctionnant sur des blockchains publiques, sont facilement exposés à la valeur maximale extractible (MEV) en raison de la transparence de leur registre. Cette transparence rend visible le détail des ordres pour tous, permettant aux « searchers » et « builders » de réorganiser l’ordre des transactions pour optimiser leurs gains, au détriment des autres utilisateurs.

Les dark pools, en tant qu’espaces financiers, tirent leur force principale de leur capacité à offrir confidentialité et résistance à la censure. Dans un dark pool, les détails des ordres restent généralement invisibles aux tiers, car chaque ordre génère une preuve à connaissance nulle (ZKP), réduisant ainsi la divulgation d’informations. Cette architecture attire fortement les grands investisseurs et institutions, car elle protège leurs stratégies contre l’exploitation par des concurrents ou manipulateurs de marché. Elle aide également à contrer le MEV, puisque l’ordre et les détails des transactions ne sont pas publics, limitant les possibilités de réorganisation.

Cependant, lorsque les transactions nécessitent d’appeler des contrats publics ou d’utiliser un séquenceur partagé, ces avantages peuvent s’atténuer, car ces opérations pourraient exposer des informations transactionnelles, créant des opportunités pour extraire de la valeur MEV. Malgré cela, pour les grands investisseurs cherchant confidentialité et résistance à la censure, les dark pools restent une option attrayante, surtout lorsque leurs activités exigent un haut niveau de discrétion.

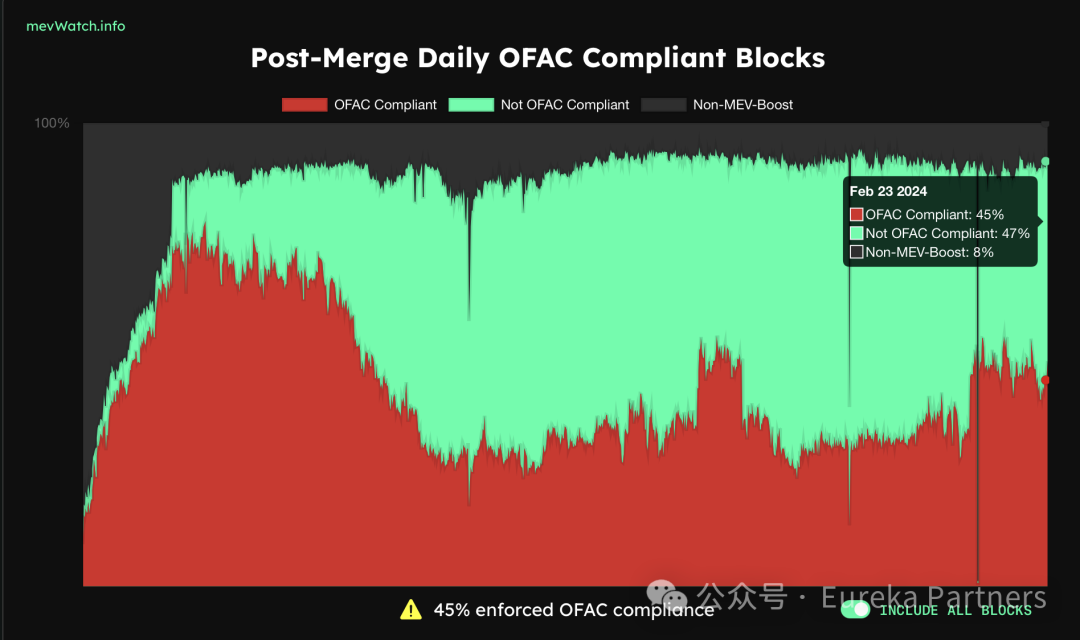

L’émergence d’outils comme Tornado Cash a permis aux utilisateurs d’effectuer des activités financières anonymes sur la blockchain, mais ces outils ont aussi été détournés par certains criminels à des fins de blanchiment d’argent. Ainsi, les adresses intelligentes de Tornado Cash ont été inscrites sur la liste OFAC (Office of Foreign Assets Control) américaine en raison de non-conformité réglementaire. L’OFAC maintient une liste de personnes et entités sanctionnées (SDN) et impose des sanctions aux acteurs non conformes. Les protocoles non conformes à l’OFAC risquent fortement de voir leurs transactions exclues des blocs. Au 23 février 2024, 45 % des blocs générés avaient subi une vérification selon la liste OFAC. Ce problème de résistance à la censure affecte non seulement les producteurs de blocs, mais aussi les validateurs et relais, qui peuvent choisir d’ignorer sélectivement certaines transactions ou blocs.

Proportion de blocs ayant subi une vérification OFAC

Suite à l’interdiction de Tornado Cash pour non-conformité, un vide s’est créé sur le marché concernant les solutions de confidentialité conformes. Pour combler ce besoin, les nouveaux projets de dark pools doivent offrir une protection de la vie privée tout en évitant les risques réglementaires similaires. Nous pensons qu’une méthode efficace consiste à intégrer des processus KYB/KYC validés directement dans le projet. Cela garantit non seulement la légalité des activités des utilisateurs, mais atténue également les risques réglementaires potentiels. La réglementation suit rarement le rythme des avancées technologiques, ce qui expose facilement les projets de confidentialité à des usages illégaux. Pour assurer la sécurité et la légitimité du projet, il est crucial d’adopter activement et de respecter le cadre réglementaire.

3. Paysage concurrentiel et analyse des projets

Entre 2010 et 2022, le nombre de projets de dark pools était limité et peu connu du grand public. Toutefois, avec les progrès des technologies d’amélioration de la confidentialité telles que les ZKP et le MPC, le secteur a connu une série d’innovations. Ces avancées ont ramené les dark pools sous les feux des projecteurs en 2023. Malgré cela, en raison de la complexité technique, le nombre de projets reste relativement faible. Voici quelques projets déjà relativement matures.

1. Renegade, lancé en 2022, est un dark pool décentralisé basé sur une architecture MPC-ZKP, spécialement conçu pour servir les investisseurs institutionnels en matière de transactions de grande ampleur. Renegade utilise un réseau pair-à-pair et le MPC pour apparier les ordres, tout en employant des ZK-SNARKs pour garantir l’anonymat des détails transactionnels pendant la vérification. Il adopte également un mécanisme d’exécution au point médian, assurant que toutes les transactions s’effectuent directement au prix médian agrégé en temps réel des exchanges centralisés, évitant ainsi le slippage. Sa fonctionnalité par défaut d’appariement croisé anonyme, combinée à des indicateurs d’intérêt, favorise une découverte optimale des prix et améliore la liquidité.

2. Penumbra est une plateforme de trading décentralisée construite sur l’écosystème Cosmos, offrant un environnement similaire à un dark pool où les utilisateurs peuvent trader en préservant leur confidentialité. Grâce à un mécanisme de délégation privée, Penumbra combine protection de la vie privée et consensus PoS (Proof-of-Stake), permettant des produits dérivés de staking, un staking fiscal efficace et une gouvernance chainée avec vote confidentiel. Connecté à l’écosystème Cosmos via IBC (Inter-Blockchain Communication), Penumbra agit comme un dark pool à l’échelle de l’écosystème, autorisant des échanges privés pour tout actif compatible IBC. Les utilisateurs peuvent également utiliser ZSwap, un exchange décentralisé privé supportant des enchères scellées par lots et la liquidité concentrée d’Uniswap-V3, pour échanger ces actifs.

3. Panther est une plateforme DeFi inter-chaînes combinant des technologies à base de ZK, visant à proposer une solution à la fois conforme aux réglementations et protectrice de la vie privée. Les utilisateurs peuvent déposer leurs actifs numériques dans un pool de masquage multi-actifs (MASP) de Panther, recevant en retour des zAssets à parité 1:1. Via le module Zswap, Panther se connecte à d’autres protocoles DeFi, agrégeant des offres pour les utilisateurs. Lors d’une transaction, Zswap crée un contrat de dépôt chiffré, permettant l’échange d’actifs sans divulguer les détails. Cette conception permet à des actifs hétérogènes de coexister dans des pools diversifiés, rendant le traçage et la dés-anonymisation extrêmement difficiles. Les pools masqués de Panther utilisent les technologies ZK SNARK et ZKP pour assurer confidentialité et conformité.

4. Railgun est un système de confidentialité basé sur une architecture ZKP-MPC, conçu pour Ethereum, BSC, Polygon et Arbitrum. Il utilise la cryptographie ZK et le MPC pour mener à bien la cérémonie de configuration fiable, permettant aux utilisateurs d’exécuter des contrats intelligents et des opérations DeFi tout en préservant la confidentialité des transactions. Lorsqu’un utilisateur passe un ordre via Railgun, un contrat intelligent appelé Adapt Module gère automatiquement le démasquage du solde privé, valide la légitimité de l’ordre, puis un relais cherche le meilleur taux parmi la liquidité agrégée des DEX, avant de re-masquer les actifs transmis, garantissant ainsi l’anonymat des activités et adresses de l’utilisateur. Ce flux s’applique non seulement aux échanges d’actifs, mais peut aussi s’étendre à d’autres types d’opérations DeFi.

4. Analyse technique de Singularity : comment réaliser des transactions privées

Compréhension du concept de transaction privée

Pour comprendre le concept de transaction privée, il faut distinguer deux aspects : le sujet de la transaction et les modalités de la transaction, ainsi que différencier deux types de confidentialité : l’anonymat et le masquage.

Une transaction ordinaire comporte les éléments suivants :

-

Sujet de la transaction : comprenant l’émetteur (Trader A) et le destinataire (Trader B).

-

Modalités de la transaction : incluant le montant, le nombre de sous-transactions, le hash de la transaction, etc.

Les transactions privées peuvent être classées en deux catégories selon le degré de visibilité pour les tiers :

-

Transaction anonyme : dans ce type, l’adresse de l’émetteur et du destinataire est inconnue des tiers. Autrement dit, hormis les deux parties impliquées, personne ne peut identifier les participants. Par exemple, Tornado Cash est un protocole de confidentialité qui assure l’anonymat en brouillant les chemins transactionnels.

-

Transaction masquée : ici, bien que les adresses de l’émetteur et du destinataire soient visibles, les détails précis de la transaction (montant, nombre de sous-transactions, hash, etc.) restent cachés aux tiers. Cette forme de confidentialité peut être obtenue via des technologies comme les preuves à connaissance nulle (ZKP). Par exemple, Zcash utilise la technologie zk-SNARKs pour masquer les détails des transactions.

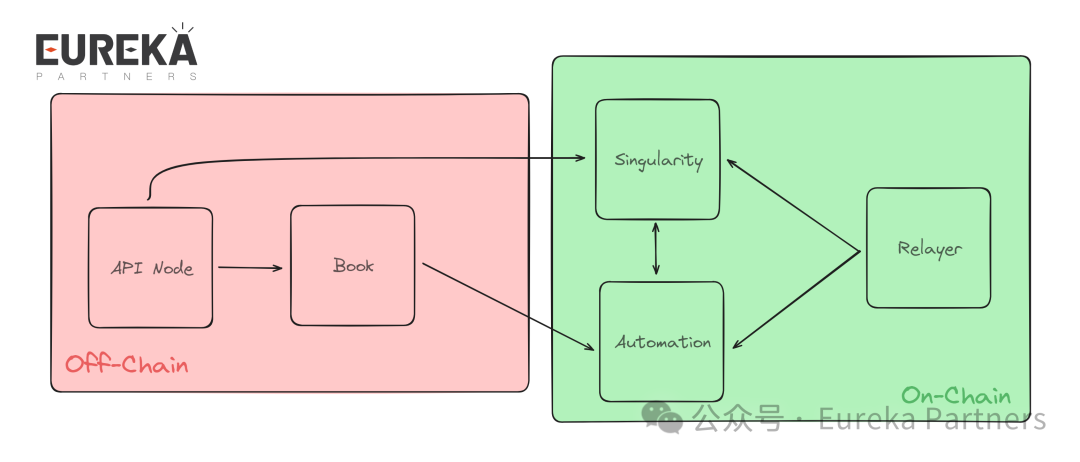

Architecture globale de Singularity

Schéma d'architecture de Singularity

D’un point de vue général, l’architecture se compose de cinq modules principaux :

1. Singularity

Il s’agit du contrat intelligent principal avec lequel les utilisateurs interagissent, chargé d’exprimer et d’exécuter la logique des circuits ZK. Ces contrats ont pour fonction de masquer les soldes et historiques de transactions des jetons ETH/ERC20, assurant ainsi anonymat et confidentialité des contenus transactionnels. Agissant comme un réservoir de liquidité regroupant tous les actifs de tous les types d’utilisateurs. Son nom provient de sa caractéristique unique : pour tout observateur externe, toutes les transactions du protocole semblent provenir de ce seul contrat intelligent. Cette conception offre une confidentialité multidimensionnelle.

Dans le protocole Singularity, les « Notes » ZK constituent l’unité fondamentale de transaction. Elles contiennent des informations clés telles que le type d’actif, le montant et un identifiant cryptographique lié au propriétaire. Leur conception vise une protection élevée de la vie privée, garantissant que l’identité et les informations patrimoniales des traders restent protégées.

Chaque Note contient les informations suivantes :

-

Type d’actif (Asset Type) : indique le type d’actif impliqué, par exemple un jeton de cryptomonnaie ou autre actif numérique.

-

Montant (Amount) : précise la quantité d’actifs dans la Note, déterminant la valeur de la transaction.

-

Valeur aléatoire (Rho) : champ généré aléatoirement, renforçant la confidentialité de la transaction et empêchant le suivi ou l’analyse par des tiers.

-

Clé publique Schnorr (Public Key) : utilisée pour signer et vérifier cryptographiquement l’identité de la transaction, garantissant que seul l’utilisateur autorisé peut effectuer une opération valide.

Outre ces informations, chaque Note génère également un « Nullifier ». Celui-ci est produit par une fonction de hachage prenant en entrée la valeur aléatoire et la clé publique de la Note, puis transformée en Nullifier. Cette conception vise à renforcer la sécurité, garantissant que seule une entité autorisée peut consommer ou manipuler la Note.

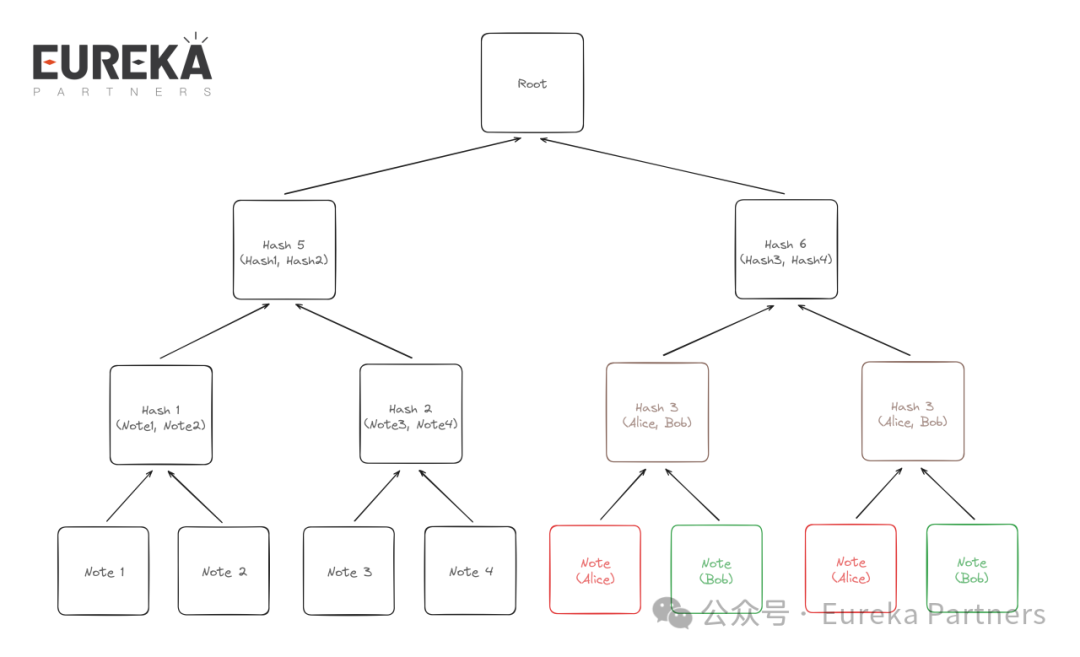

Ajout et stockage des Notes

Dans le protocole Singularity, toutes les Notes sont ajoutées à un arbre de Merkle extensible uniquement par ajout (append-only), dont la racine est stockée de façon permanente. Cette conception garantit l’intégrité et la sécurité des transactions, empêchant toute altération ou suppression des données.

Prenons un exemple simple :

Supposons qu’Alice, utilisatrice de Singularity, dépose 1 ETH dans le contrat Singularity à un instant donné. Cette transaction est enregistrée sous forme de Note et ajoutée à l’arbre de Merkle courant. La racine de cet arbre est alors calculée à partir de cette unique Note.

Par la suite, Bob effectue une transaction similaire en déposant 0,5 ETH dans le contrat Singularity. Cette nouvelle transaction est aussi enregistrée comme une Note et ajoutée à l’arbre. La racine de l’arbre est mise à jour en conséquence.

Note : dans le cas d’un nombre impair de Notes, la racine de l’arbre de Merkle est calculée en dupliquant temporairement deux Notes et en appliquant le hachage

Au fur et à mesure que d’autres utilisateurs effectuent des transactions, chaque nouvelle Note est ajoutée chronologiquement à l’arbre de Merkle. Ainsi, l’historique transactionnel de chaque utilisateur est conservé dans une même structure de données, et l’intégralité de cet historique peut être vérifiée efficacement via le hash racine. Comme l’arbre est extensible uniquement par ajout, il est impossible de modifier ou supprimer une Note déjà insérée, garantissant ainsi la sécurité et l’immutabilité des données transactionnelles.

Validation des transactions par Notes

Lorsqu’un trader consomme une Note, il doit révéler le Nullifier correspondant et fournir une preuve à connaissance nulle associée, afin de prouver que ce Nullifier est lié à la Note et que celle-ci existe bien dans l’arbre de Merkle. Le contrat intelligent vérifie alors l’unicité du Nullifier et la validité de la preuve, assurant ainsi la légitimité et la sécurité de la transaction.

Exemple :

Supposons qu’Alice possède une Note contenant 1 ETH déposé dans le contrat Singularity, avec un Nullifier « AAA123 ». Elle souhaite maintenant utiliser ces fonds. Elle doit donc fournir « AAA123 » comme Nullifier et prouver via une preuve ZK les deux points suivants :

-

Prouver que « AAA123 » est bien lié à la Note consommée, c’est-à-dire que les fonds proviennent bien de cette Note.

-

Prouver que cette Note existe bien dans l’arbre de Merkle, c’est-à-dire qu’elle a été déposée précédemment dans le contrat Singularity et n’a pas été modifiée.

Le contrat intelligent vérifie alors le Nullifier et la preuve fournis par Alice. Si la vérification réussit, le contrat exécute la transaction et transfère les fonds au destinataire. Ce mécanisme garantit la légitimité et la sécurité des opérations, prévenant toute fraude ou comportement malveillant.

Voici une implémentation pseudocodée de cette logique :

// Pseudocode

pragma solidity ^0.8.0;

contract SingularityContract {

mapping(address => mapping(bytes32 => bool)) private invalidValues;

mapping(bytes32 => bool) private merkleTree;

// Opération de dépôt : déposer des fonds dans le contrat Singularity

function deposit(bytes32 noteHash, bytes32 invalidValue) public payable {

require(msg.value > 0, "Le montant du dépôt doit être supérieur à 0");

// Ajouter la Note à l’arbre de Merkle

merkleTree[noteHash] = true;

// Stocker le nullifier

invalidValues[msg.sender][noteHash] = true;

}

// Opération de dépense : valider le nullifier et la preuve, exécuter la transaction

function spend(bytes32 noteHash, bytes32 invalidValue, bytes memory proof) public {

// Vérifier que le nullifier fourni correspond à celui stocké

require(invalidValues[msg.sender][noteHash], "Le nullifier ne correspond pas");

// Vérifier l’existence de la Note dans l’arbre de Merkle

require(merkleTree[noteHash], "La Note n'existe pas dans l'arbre de Merkle");

// Vérifier la preuve à connaissance nulle

require(_verifyProof(noteHash, invalidValue, proof), "Échec de vérification de la preuve");

// Exécuter la transaction (transfert des fonds)

// Détails du transfert omis ici

}

// Fonction de vérification de la preuve ZK

function _verifyProof(bytes32 noteHash, bytes32 invalidValue, bytes memory proof) private view returns (bool) {

// Vérification concrète de la preuve ZK à implémenter

// Ici simplifié pour illustration

return true;

}

}

2. Book

Book utilise le chiffrement homomorphe complet (FHE) pour construire un carnet d’ordres hors chaîne entièrement privé, offrant aux traders un environnement d’échange sécurisé et fiable.

Dans le système Book, un ensemble de nœuds FHE spécialisés, appelés Bookies, jouent un rôle central en opérant collectivement le carnet d’ordres. Le processus d’appariement comprend :

Les nœuds API chiffrent les ordres, assurant la confidentialité du contenu, puis les Bookies utilisent le protocole FHE pour calculer l’appariement, préservant ainsi la confidentialité des informations.

Les résultats d’appariement sont publiés, mais le contenu original des ordres reste confidentiel, préservant la vie privée des traders.

Les traders appariés peuvent communiquer directement et utiliser la fonction Swap du contrat Singularity pour régler la transaction. Ceux qui ne règlent pas seront pénalisés en réputation.

Pour assurer la stabilité du système Book, un mécanisme incitatif basé sur la majorité est mis en place, avec obligation de mise de jetons pour les Bookies :

Un mécanisme de décision par consensus majoritaire permet de résoudre les divergences lors de l’appariement d’ordres chiffrés, évitant les comportements malveillants.

La mise de jetons vise à prévenir les attaques Sybil et incite les Bookies à remplir leurs fonctions, assurant le bon fonctionnement du système.

Dans le système Book, la gestion de l’identité et de la réputation est cruciale. Ses innovations incluent :

Chaque identité anonyme dispose d’une réputation reflétant sa probabilité historique de règlement, tout en préservant la confidentialité de l’identité.

Les traders peuvent définir un seuil de réputation pour filtrer leurs contreparties, assurant sécurité et fiabilité des échanges.

Les traders qui ne règlent pas une transaction subissent une pénalité de réputation, qui affecte aussi celle de leur contrepartie.

Exemple : supposons qu’Alice souhaite acheter 1 ETH,

-

Soumission de l’ordre : Alice soumet un ordre d’achat de 1 ETH à 2000 USDT.

-

Appariement : le système Book trouve Bob, vendeur prêt à céder 1 ETH pour 2000 USDT.

-

Confirmation : Alice et Bob confirment

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News