Crise d'identité cryptée : le goulot d'étranglement de l'adoption massive par les consommateurs

TechFlow SélectionTechFlow Sélection

Crise d'identité cryptée : le goulot d'étranglement de l'adoption massive par les consommateurs

Bien que les cas d'utilisation des cryptomonnaies deviennent de plus en plus intéressants, leur problème d'identité reste sous-estimé et constitue un goulot d'étranglement pour la réussite des applications destinées aux consommateurs de cryptomonnaies.

Rédigé par : Natalie Mullins

Traduction : Mars Finance, MK

En 2023, l'enthousiasme autour des « cryptomonnaies grand public » a resurgi, en partie grâce à l'émergence de produits comme friend.tech et au fait que l'industrie accorde désormais plus d'importance aux infrastructures qu'aux applications orientées vers les utilisateurs finaux. Aujourd'hui, beaucoup prévoient que 2024 sera l'année de la percée pour la couche applicative de la crypto, alors que diverses équipes se disputent la prochaine vague d'utilisateurs, depuis les jeux jusqu'aux réseaux décentralisés de ressources numériques (dePIN), en passant par les expériences sociales.

Pourtant, malgré des cas d'utilisation de la cryptomonnaie de plus en plus captivants, la question de l'identité — notamment la capacité à se prémunir contre les attaques Sybil — reste sous-estimée et constitue un goulot d'étranglement pour le succès des applications grand public dans l'univers de la crypto.

La racine de tous les problèmes : l’identité

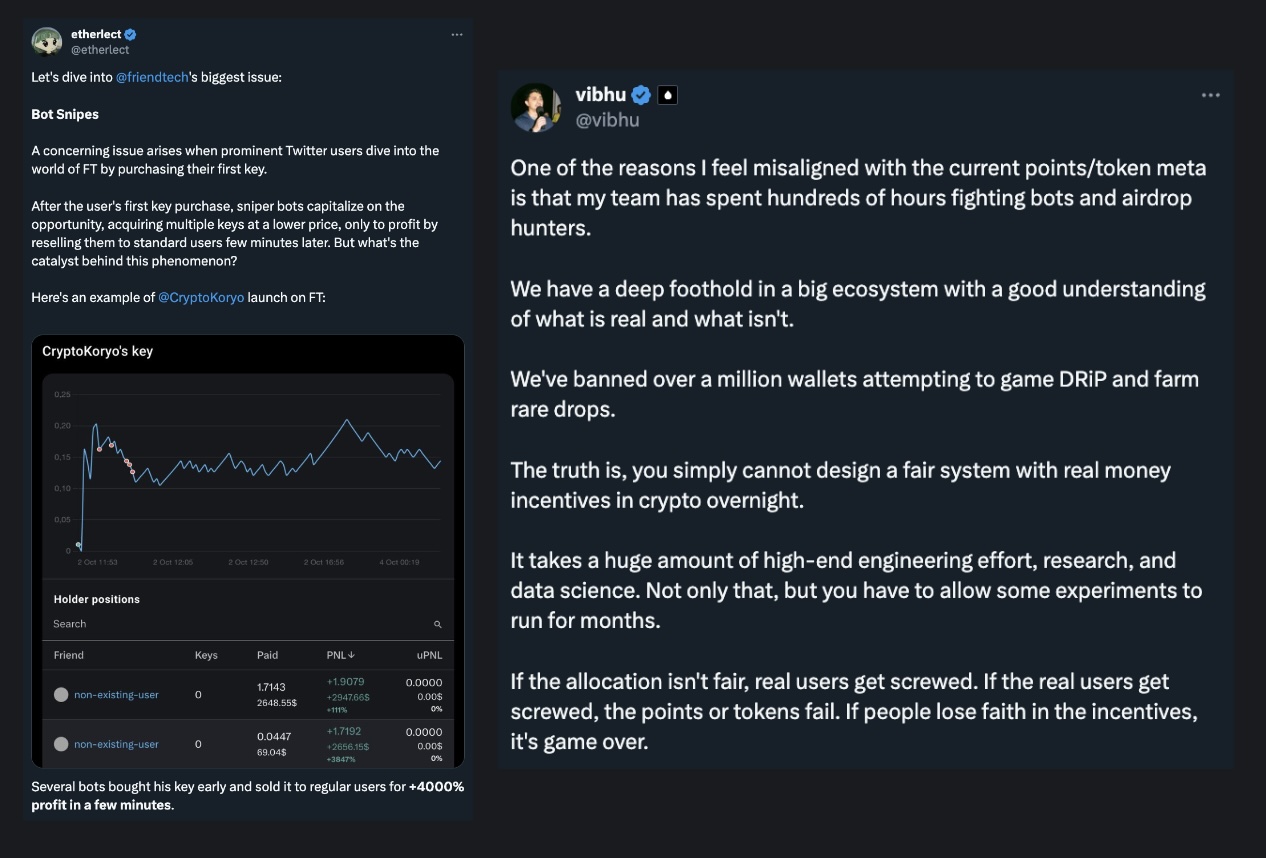

Le problème de l’identité hors chaîne n’est pas nouveau. Malgré des années de développement et d’investissements privés, il n’a toujours pas été efficacement résolu. Lors du dernier cycle, bien que les volumes de transactions et l’activité aient crû de manière exponentielle, de nombreux fondateurs ont épuisé leurs fonds en raison d’une mauvaise interprétation, prenant des utilisateurs non organiques pour une adéquation produit-marché. Sans une solide défense contre les attaques Sybil, le cycle 2024-2025 risque de reproduire les mêmes erreurs.

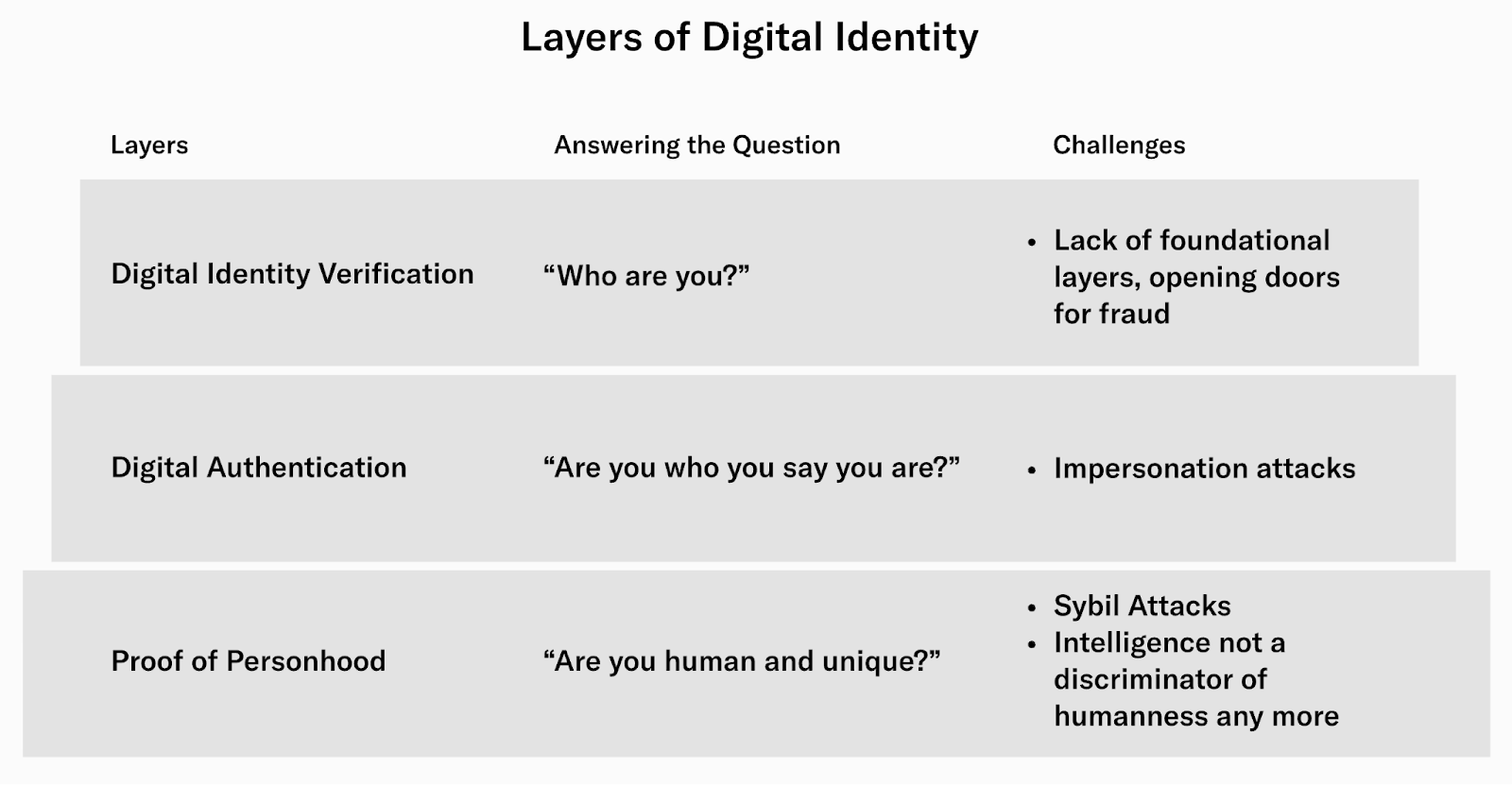

La preuve de personne humaine (Proof of Personhood, PoP) est un mécanisme permettant de confirmer l’humanité et l’unicité d’un individu, considéré comme la pierre angulaire de l’identité numérique. (Source : Worldcoin)

Jusqu’à présent, l’attention s’est principalement portée sur la réputation, l’identité décentralisée (DID) et la confidentialité — tous des aspects cruciaux, mais qui ne résolvent pas fondamentalement le problème de la « preuve de personne humaine » (PoP). La plupart des solutions PoP disponibles sur le marché visent à contrer la désinformation soutenue par l’IA et les attaques Sybil, mais le domaine de la cryptomonnaie semble nécessiter des solutions PoP spécifiques, pour des raisons similaires mais distinctes. On sait que la forte financiarisation de la cryptomonnaie engendre de puissants motifs de fraude et d’opposition, illustrés notamment par les piratages et les fermes Sybil. Or, à mesure que nous passons du modèle Web2 subventionné par la publicité au modèle Web3 centré sur la propriété utilisateur, les plateformes centralisées de capture de valeur céderont la place à des réseaux et protocoles plus ouverts, distribuant continuellement récompenses et droits aux utilisateurs finaux. En l’absence de solution robuste en matière d’identité, les équipes crypto se retrouveront dans une lutte sans fin pour protéger leurs produits et trésoreries contre les acteurs malveillants, sapant gravement la proposition centrale de la technologie blockchain : étendre des incitations alignées.

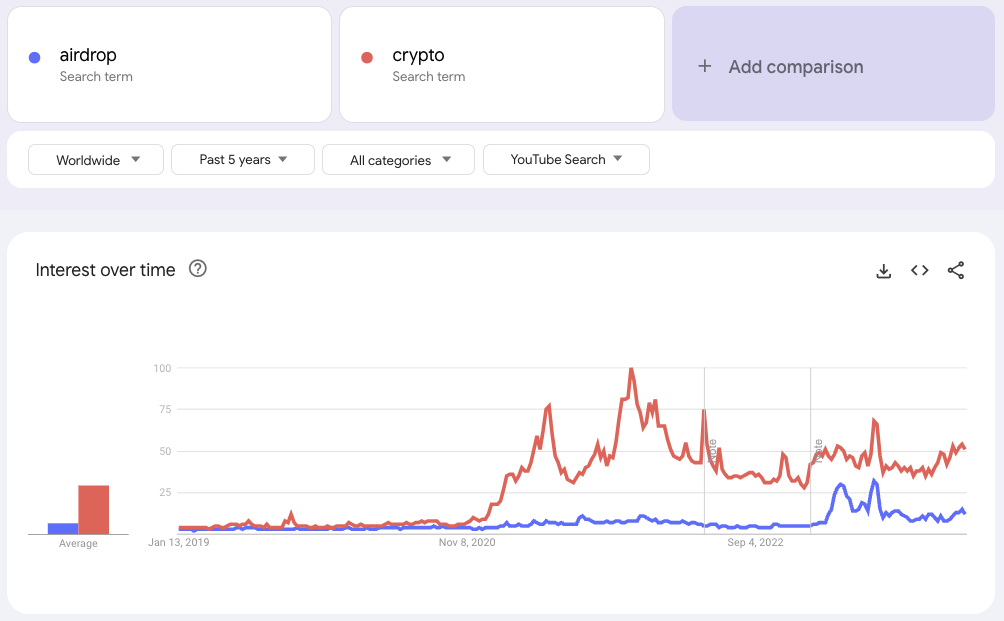

Les premiers projets DeFi tels qu’Uniswap et dYdX ont fixé un standard industriel difficilement soutenable en récompensant les utilisateurs de milliers, voire dizaines de milliers de dollars simplement pour avoir utilisé leurs produits. Aujourd’hui, de nombreux natifs de la crypto s’attendent à recevoir de généreuses distributions gratuites (airdrops) après une simple participation à un produit, même passive ou ponctuelle. Par conséquent, de nombreuses équipes commencent à adopter des critères d’éligibilité plus stricts afin de réduire stratégiquement les activités menées par des robots ou des humains possédant plusieurs portefeuilles.

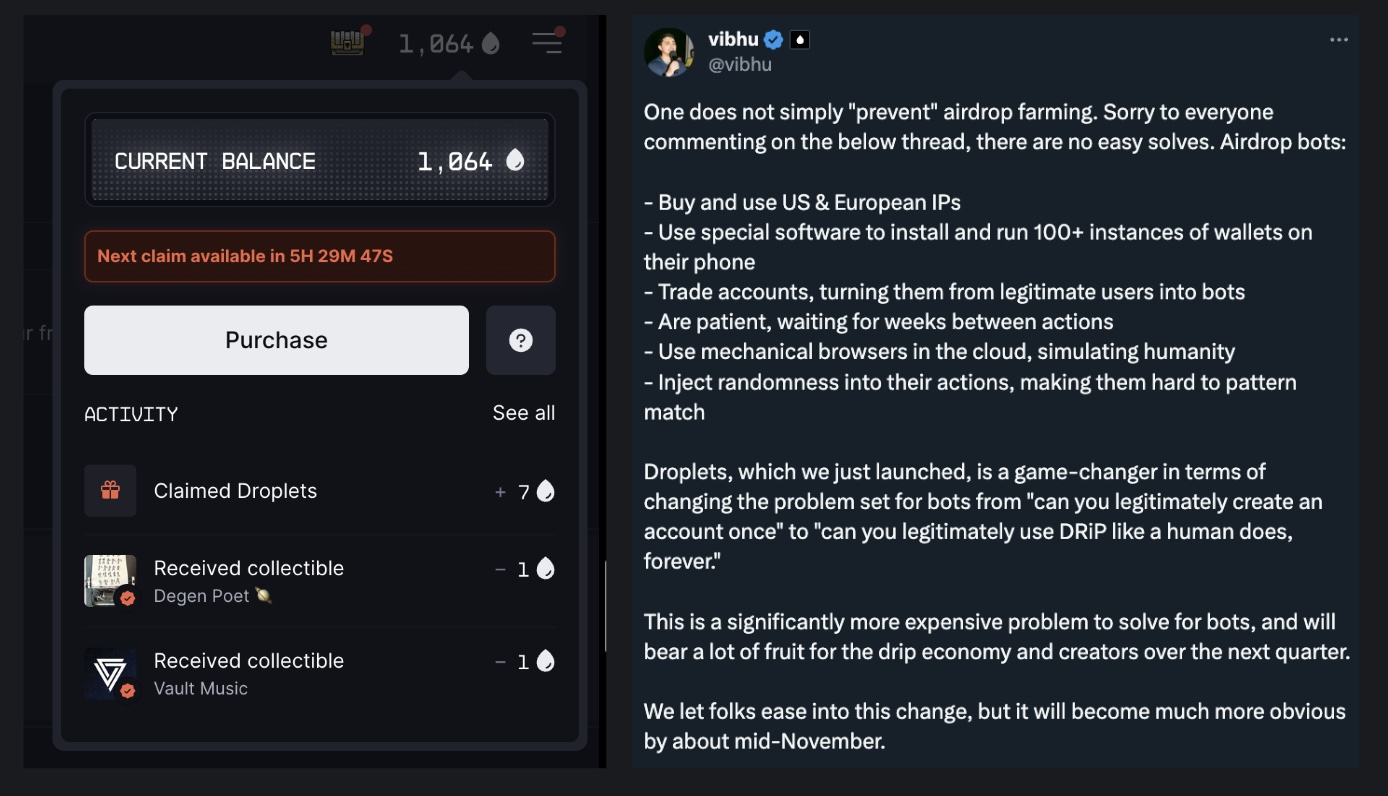

Toute personne ayant passé du temps à concevoir des mécanismes anti-Sybil dans la crypto sait qu’il s’agit d’un jeu sans fin entre le chat et la souris. Alors que les équipes deviennent plus expertes dans l’atténuation des risques, les fermiers Sybil perfectionnent eux aussi leurs méthodes. L’année 2023 a marqué un tournant important, avec un nombre record de contenus YouTube publiés et recherchés sur le thème des « airdrops », ainsi que l’apparition d’outils agricoles de plus en plus sophistiqués. Comme le montre l’article de Kerman Kohli, certains exemples extrêmes incluent des produits capables de déployer automatiquement des portefeuilles et d’exécuter diverses actions hors chaîne, tout en fournissant des moyens de contourner les techniques anti-Sybil potentiellement utilisées par les équipes crypto.

Cette dynamique nuit non seulement à la majorité des startups, mais affecte également profondément la qualité des signaux issus des données hors chaîne. Bien que les blockchains soient souvent louées pour leur « ouverture » et leur « transparence », les incitations financières à manipuler des indicateurs clés — tels que le nombre de portefeuilles actifs ou le volume de transactions — sont si fortes que la plupart des données d’activité hors chaîne deviennent fonctionnellement inutilisables. Cela représente un défi majeur pour les fondateurs crypto qui cherchent à établir des métriques fondamentales fiables, telles que le nombre réel d’utilisateurs humains uniques, le coût d’acquisition client (CAC) ou la valeur vie client (LTV).

Explorer l’espace de conception

Dans le contexte de la preuve de personne humaine, on peut aborder l’identité selon deux axes principaux : l’unicité et l’humanité.

L’unicité concerne la question de savoir si un compte interagissant avec une application correspond à une personne unique ou à plusieurs comptes gérés par un seul individu. La plupart des fondateurs considèrent comme idéal qu’un utilisateur humain unique corresponde à un seul portefeuille, bien que les portefeuilles crypto actuels ne soient pas adaptés à l’application rigoureuse de ce principe. Certains projets peuvent être tentés d’adopter des solutions éprouvées comme la vérification d’identité (KYC), mais cela implique des compromis significatifs.

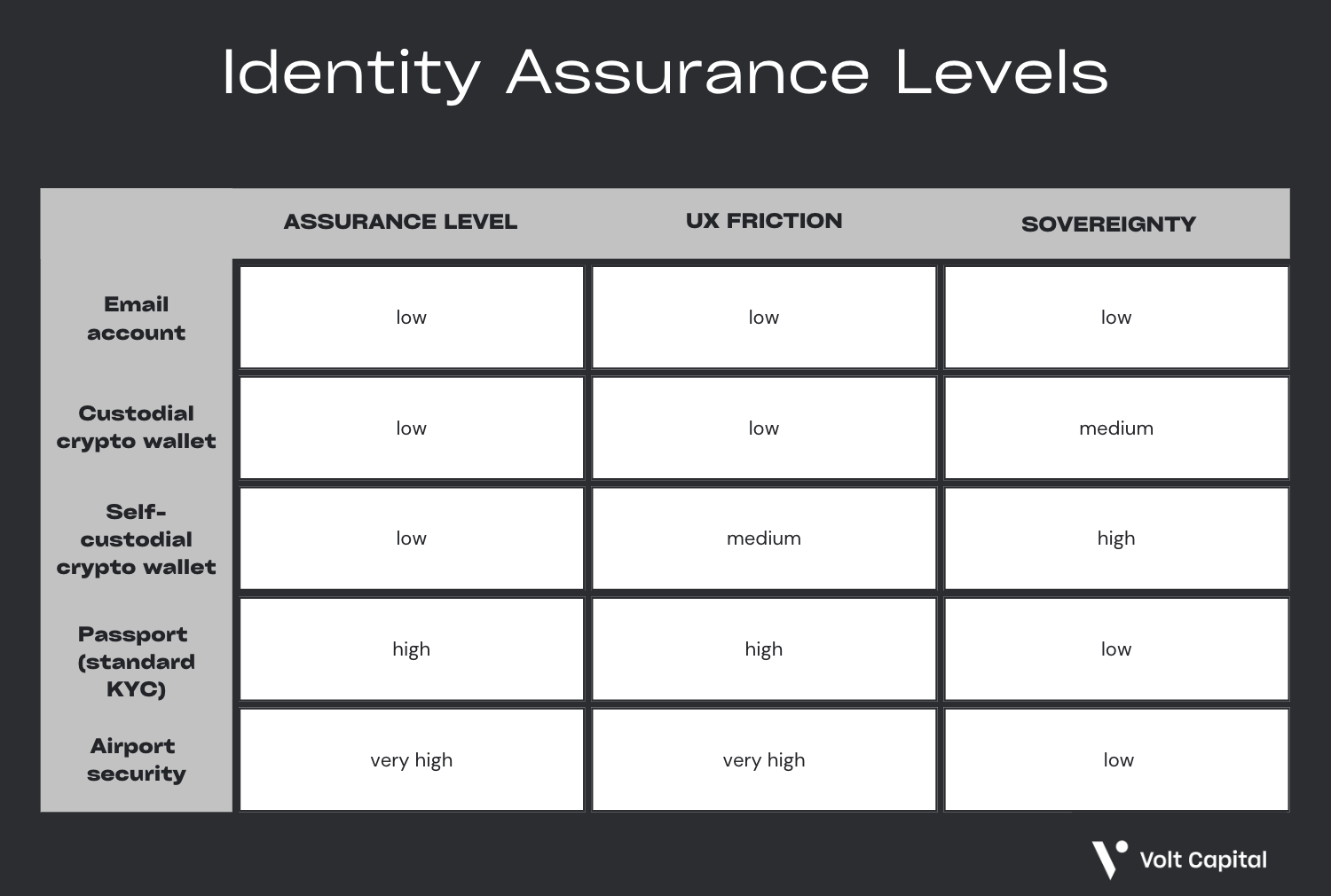

Pour ceux qui ne connaissent pas le concept du « niveau d’assurance d’identité » (Identity Assurance Level, IAL), selon la définition du National Institute of Standards and Technology (NIST), l’IAL indique « le degré de confiance qu’une identité revendiquée correspond bien à l’identité réelle ». Les solutions d’identité sont généralement classées en trois catégories :

1. Confiance modérée (niveau 1) – L’identité est auto-déclarée ; aucune vérification n’est requise (par exemple, un compte email).

2. Haute confiance (niveau 2) – L’identité est confirmée par un tiers ; une vérification en personne ou à distance est nécessaire (par exemple, une pièce d’identité officielle, des documents justificatifs, une vérification d’adresse).

3. Très haute confiance (niveau 3) – L’identité est confirmée par un tiers à l’aide de données biométriques ; une vérification en personne est requise (par exemple, une vérification TSA via photo d’identité ou empreinte digitale).

L’humanité concerne quant à elle la question de savoir si les activités d’un compte sont générées par un robot ou par un être humain réel. Actuellement, distinguer l’humanité est relativement plus facile que d’établir l’unicité, principalement parce que les comportements des utilisateurs humains sont généralement plus complexes que ceux des robots. Les équipes investissant dans des technologies d’appâts (honeypots) et dans des infrastructures de surveillance et de détection basées sur les données parviennent souvent à limiter une grande partie des activités automatisées, bien que les fermiers humains multi-portefeuilles posent un défi différent.

À long terme, identifier l’humanité pourrait devenir plus complexe et ambigu, notamment parce que certains comptes pourraient osciller entre des activités générées par des robots et celles générées par des humains. Cette dynamique s’intensifiera à mesure que les humains déployeront des robots (« agents ») pour naviguer et agir en leur nom sur Internet. Certaines solutions d’identité particulièrement ambitieuses (et controversées), comme Worldcoin, tentent de résoudre ce problème de « preuve de personne humaine » — notons que bon nombre de ces solutions reposent sur diverses formes de KYC ou de données biométriques.

Il est crucial, lors de la vérification de l’unicité et/ou de l’humanité, de procéder à une authentification continue. Les solutions qui ne valident l’identité qu’au moment de sa création sont particulièrement vulnérables aux attaques Sybil et aux fraudes, pouvant aller de la vente d’accès à des portefeuilles autosuffisants (par exemple, des transactions hors chaîne) à des attaques plus organisées (telles que le reverse engineering du système d’identité et/ou de récompenses).

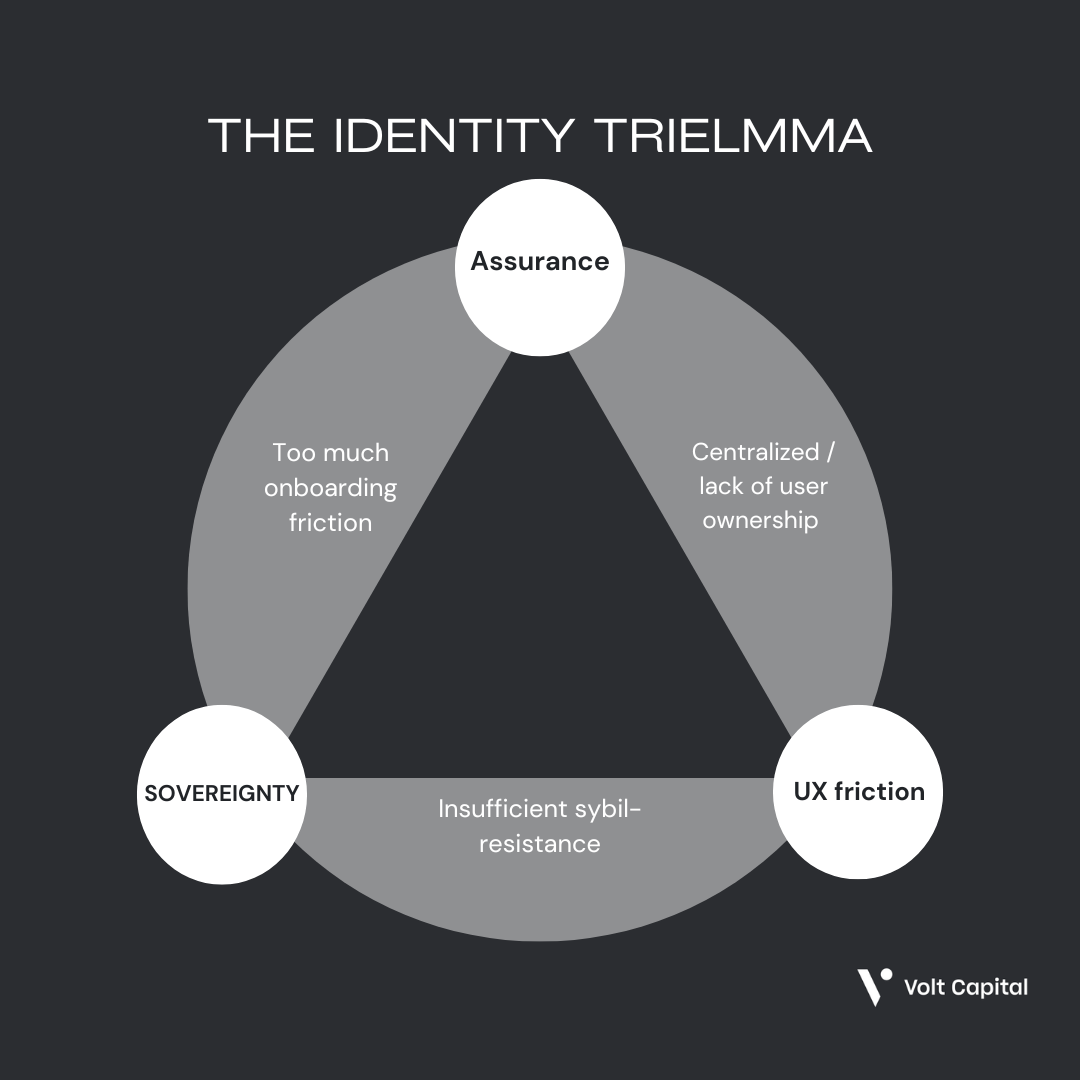

Idéalement, une solution d’identité devrait offrir le plus haut niveau de garantie possible sans ajouter trop de friction à l’expérience utilisateur ni compromettre la souveraineté. Toutefois, puisqu’une telle solution n’existe pas encore, les fondateurs crypto doivent choisir parmi différents compromis selon leur cas d’usage.

Des solutions prometteuses

1. Preuves (Proofs)

Déclarations cryptographiques signées par une partie concernant son propre statut ou celui d’autrui.

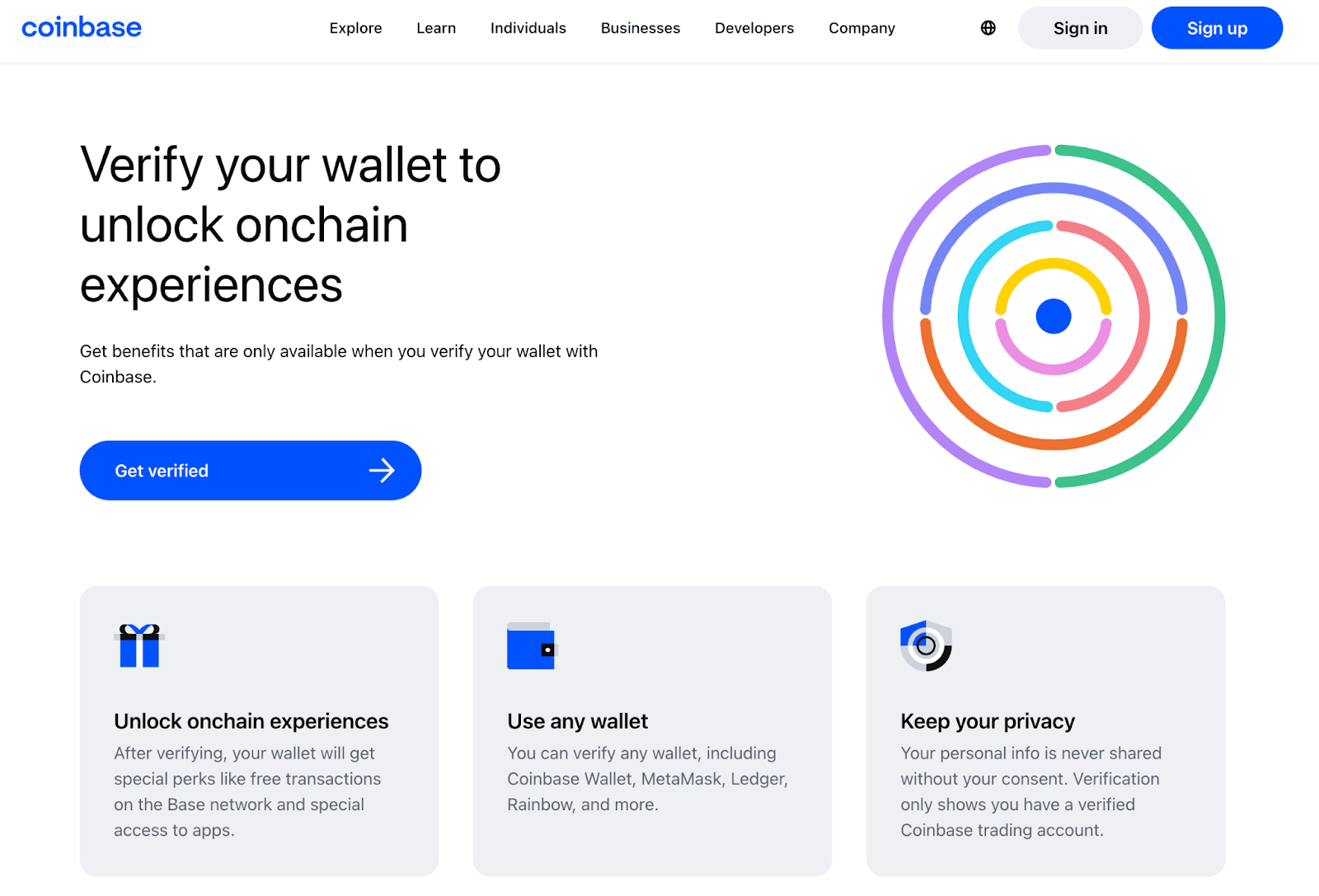

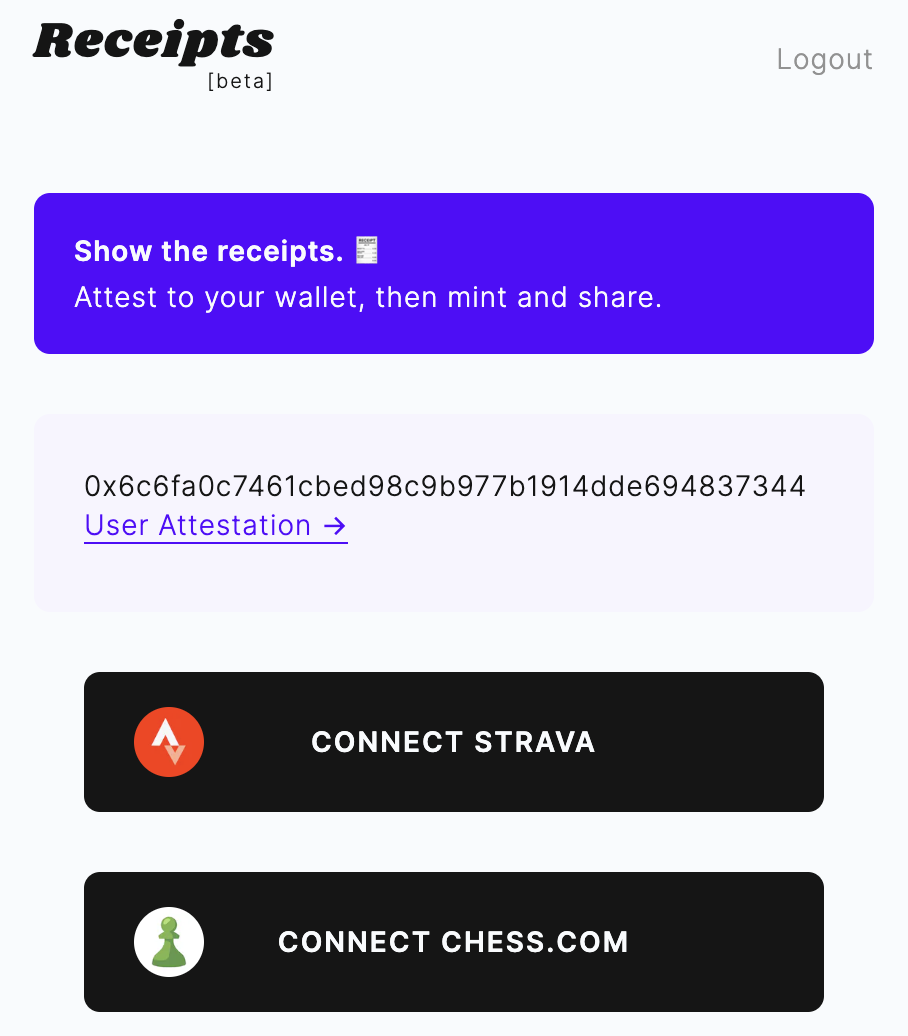

Bien qu’elles ne soient généralement pas adaptées à la PoP, les preuves constituent un élément fondamental de l’identité cryptographique. Elles conçoivent correctement l’identité comme un ensemble d’attestations de réputation, dont différentes facettes ont une pertinence ou une valeur selon le contexte (local vs national, officiel vs informel). Un standard ouvert et composable pour créer des preuves et des schémas, tel que Ethereum Attestation Service, pourrait largement étendre l’espace de l’identité hors chaîne et éliminer le besoin pour chaque « fournisseur d’identité » de réinventer constamment la roue avec des solutions propriétaires.

Par exemple, le produit « Vérifié » de Coinbase utilise Ethereum Attestation Service pour émettre des preuves hors chaîne validées par Coinbase, y compris la preuve de conformité KYC. Les utilisateurs choisissent d’y participer en raison d’avantages exclusifs. (Source : Coinbase)

2. Preuve progressive de personne humaine (Progressive Proof of Personhood)

Récompenser progressivement les utilisateurs en fonction de leur unicité démontrée au fil du temps.

Aucune solution n’étant totalement infaillible, le KYC et les biométries restent toutefois parmi les outils d’identité offrant actuellement le plus haut niveau de garantie. Cependant, certaines particularités propres à la crypto rendent ces solutions moins viables :

-

La résistance généralisée de l’industrie au KYC / l’accent mis sur la confidentialité et l’identité souveraine.

-

Les données biométriques sont rarement utilisées, voire jamais, dans les applications grand public (à l’exception des applications santé et fitness).

-

Le besoin d’une assurance d’identité continue et dynamique.

L’objectif principal de la PoP progressive est de concevoir des systèmes qui récompensent les utilisateurs au fil du temps en fonction de comportements prouvant leur unicité / humanité. L’autre défi consiste à éviter d’inciter au gaspillage de ressources et à s’assurer que les actions récompensées reflètent effectivement l’unicité.

Par exemple, DRiP, une plateforme de distribution de contenu centrée sur les créateurs, a récemment lancé sa fonctionnalité Droplets, qui récompense les utilisateurs pour s'être connectés quotidiennement et interagi de manière significative avec le produit. Chaque collection reçue par un utilisateur déduit automatiquement 1 goutte de son solde total. Seuls les utilisateurs possédant suffisamment de Droplets pour recevoir une collection sont considérés comme « actifs », ce qui aide l’équipe DRiP à construire des indicateurs plus précis du nombre d’utilisateurs actifs quotidiens (DAU) et du taux d’engagement.

Conclusion

Sous bien des aspects, les primitives d’identité en ligne n’ont jamais vraiment dépassé les solutions à faible assurance, comme les comptes email. Sans les incitations financières liées à la crypto ou la popularisation de l’IA générative, ces solutions n’auraient peut-être jamais eu besoin d’évoluer. Pourtant, bien que ces technologies apportent de l’innovation au monde dans les années à venir, elles rendent aussi le problème de l’identité plus complexe et ardu dans un avenir prévisible. C’est pourquoi la question de l’identité en crypto ne concerne pas seulement les identifiants décentralisés (DID) ou les mixers de confidentialité — la viabilité même des incitations cryptoeconomiques est en jeu.

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News