SharkTeam : Rapport d'analyse des crimes liés aux cryptomonnaies en 2023

TechFlow SélectionTechFlow Sélection

SharkTeam : Rapport d'analyse des crimes liés aux cryptomonnaies en 2023

Les attaques de hackers restent une cause majeure de pertes importantes.

Rédaction : SharkTeam

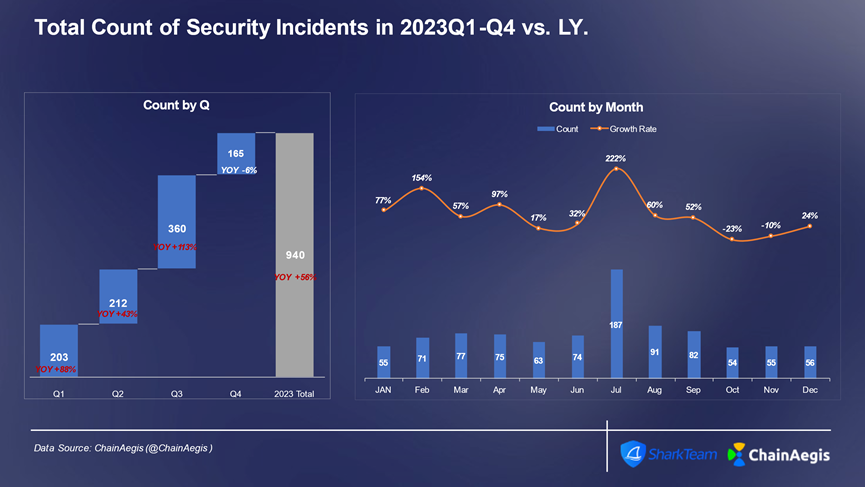

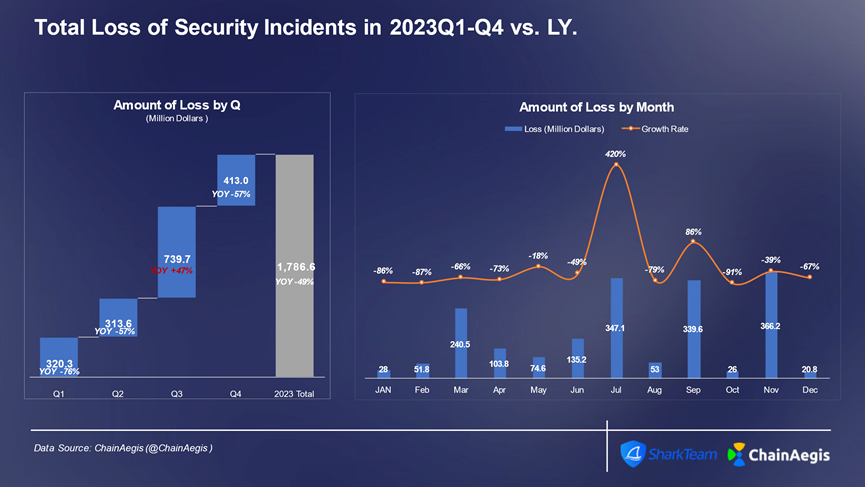

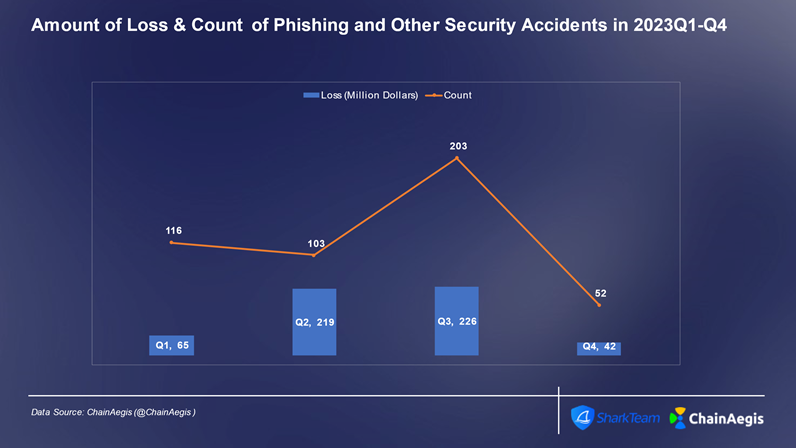

En 2023, l'industrie Web3 a connu plus de 940 incidents de sécurité de différentes tailles, soit une augmentation de plus de 50 % par rapport à 2022, entraînant des pertes s'élevant à 1,79 milliard de dollars américains. Le troisième trimestre a été le plus touché, avec 360 incidents et des pertes atteignant 740 millions de dollars, soit une hausse de 47 % par rapport à 2022. En particulier, le mois de juillet a enregistré 187 incidents de sécurité, pour des pertes totalisant 350 millions de dollars.

Figure : Nombre d'incidents de sécurité Web3 par trimestre / par mois en 2023

Figure : Montant des pertes liées aux incidents de sécurité Web3 par trimestre / par mois en 2023 (en millions de dollars)

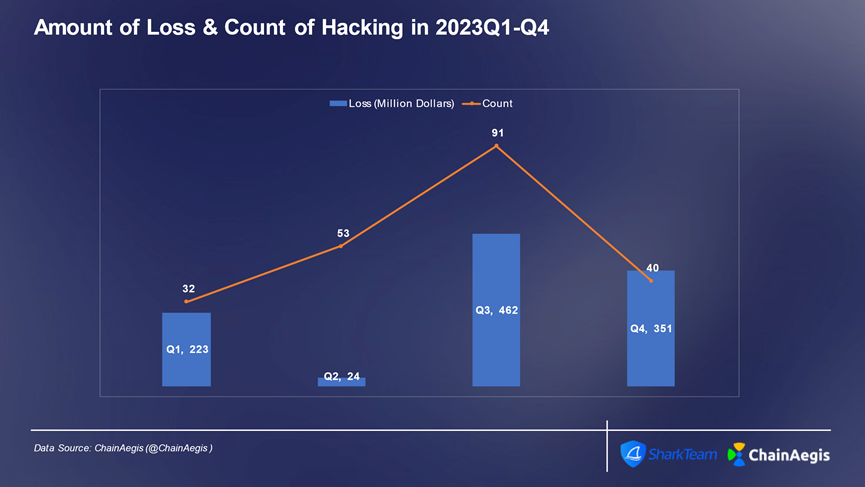

Premièrement, les piratages informatiques restent une cause majeure de pertes importantes. En 2023, 216 attaques ont eu lieu, entraînant des pertes de 1,06 milliard de dollars. Les vulnérabilités de contrats intelligents, le vol de clés privées, les attaques de phishing et les cybermenaces étatiques continuent de menacer gravement l'écosystème Web3.

Deuxièmement, les escroqueries de type « Rugpull » et les pyramides financières connaissent une forte recrudescence. En 2023, 250 cas de Rugpull et d'arnaques ont été répertoriés, principalement sur BNBChain. Ces projets frauduleux attirent des investisseurs en lançant des projets cryptographiques apparemment attractifs, en ajoutant une fausse liquidité, puis en disparaissant soudainement avec tous les fonds. Ces pratiques causent de lourdes pertes financières aux investisseurs et rendent encore plus difficile la sélection de projets fiables.

Par ailleurs, l'utilisation de monnaies numériques pour payer les rançons des logiciels malveillants est devenue une tendance croissante, comme avec Lockbit, Conti, Suncrypt ou Monti. Les cryptomonnaies étant plus difficiles à tracer que les monnaies fiduciaires, il devient crucial d'utiliser des outils d’analyse blockchain pour identifier et localiser ces groupes criminels.

Enfin, après avoir acquis des cryptomonnaies grâce à des attaques, fraudes ou extorsions, les criminels doivent généralement blanchir l'argent via des transferts sur chaîne et des échanges OTC. Ce blanchiment utilise souvent un mélange de méthodes centralisées et décentralisées, les plateformes centralisées étant les lieux les plus fréquemment utilisés, suivies par les services de mixage sur chaîne.

L'année 2023 a également marqué une avancée concrète dans la régulation du Web3 : relance de FTX 2.0, sanctions contre Binance, blocage par USDT d'adresses liées au Hamas, et approbation par la SEC des ETF Bitcoin au comptant en janvier 2024. Ces événements symbolisent une intervention croissante des autorités dans le développement du Web3.

Ce rapport analyse systématiquement les principales problématiques de 2023 : piratages, fraudes Rugpull, logiciels malveillants, blanchiment de cryptomonnaies et régulation du Web3, afin de mieux comprendre la situation sécuritaire de l'industrie des cryptomonnaies.

I. Vulnérabilités de contrats intelligents

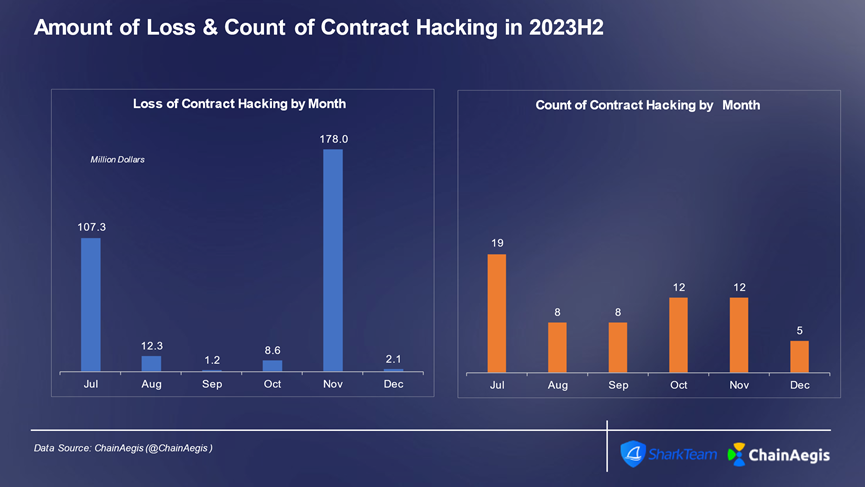

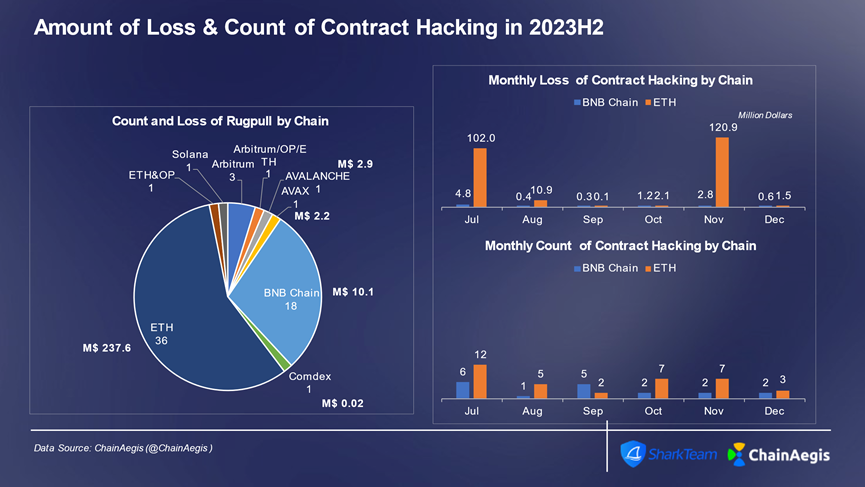

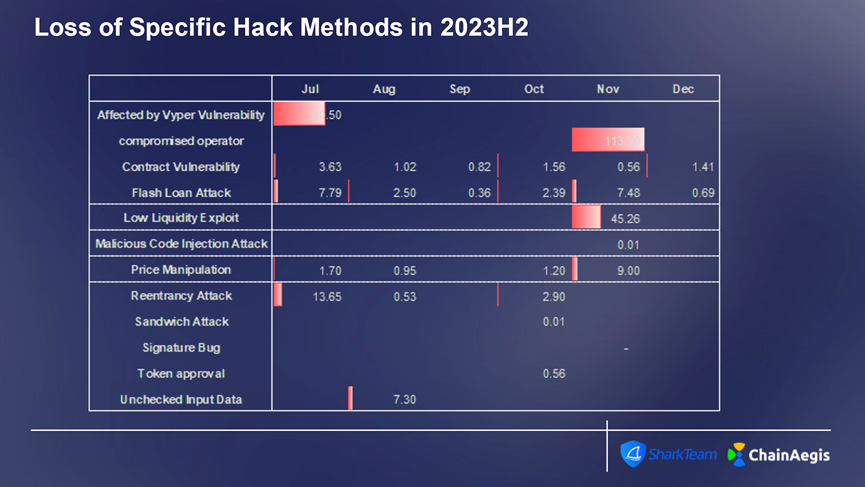

Les attaques exploitant des vulnérabilités de contrats ont principalement eu lieu sur Ethereum. Lors du second semestre 2023, 36 incidents ont été recensés sur Ethereum, entraînant des pertes supérieures à 200 millions de dollars, suivi de près par BNBChain. Les failles logiques et les attaques par prêt flash restent les techniques les plus courantes.

Figure : Nombre et montant des pertes liées aux attaques de piratage par trimestre en 2023 (en millions de dollars)

Figure : Nombre et montant des pertes liées aux attaques exploitant des vulnérabilités de contrats par mois au second semestre 2023

Figure : Nombre et montant des pertes liées aux attaques exploitant des vulnérabilités de contrats par mois et par blockchain au second semestre 2023

Figure : Nombre et montant des pertes selon les différentes techniques d'exploitation de vulnérabilités de contrats au second semestre 2023

Analyse d'un cas emblématique : vulnérabilité Vyper ayant conduit aux attaques contre Curve, JPEG'd, etc.

Prenons l'exemple de l'attaque subie par JPEG'd :

Adresse de l'attaquant : 0x6ec21d1868743a44318c3c259a6d4953f9978538

Contrat de l'attaquant : 0x9420F8821aB4609Ad9FA514f8D2F5344C3c0A6Ab

Transaction d'attaque :

0xa84aa065ce61dbb1eb50ab6ae67fc31a9da50dd2c74eefd561661bfce2f1620c

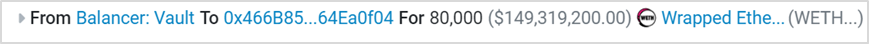

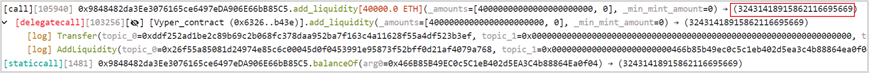

(1) L'attaquant (0x6ec21d18) crée le contrat 0x466B85B4 et emprunte 80 000 WETH via un prêt flash auprès de [Balancer: Vault].

(2) L'attaquant (0x6ec21d18) ajoute 40 000 WETH au pool de liquidité pETH-ETH-f (0x9848482d), obtenant 32 431 pETH.

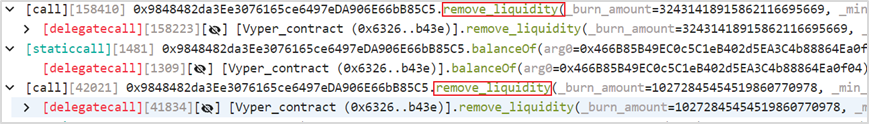

(3) L'attaquant (0x6ec21d18) retire ensuite plusieurs fois la liquidité du pool pETH-ETH-f (0x9848482d).

(4) Finalement, l'attaquant (0x6ec21d18) obtient 86 106 WETH, rembourse le prêt flash et repart avec un gain de 6 106 WETH.

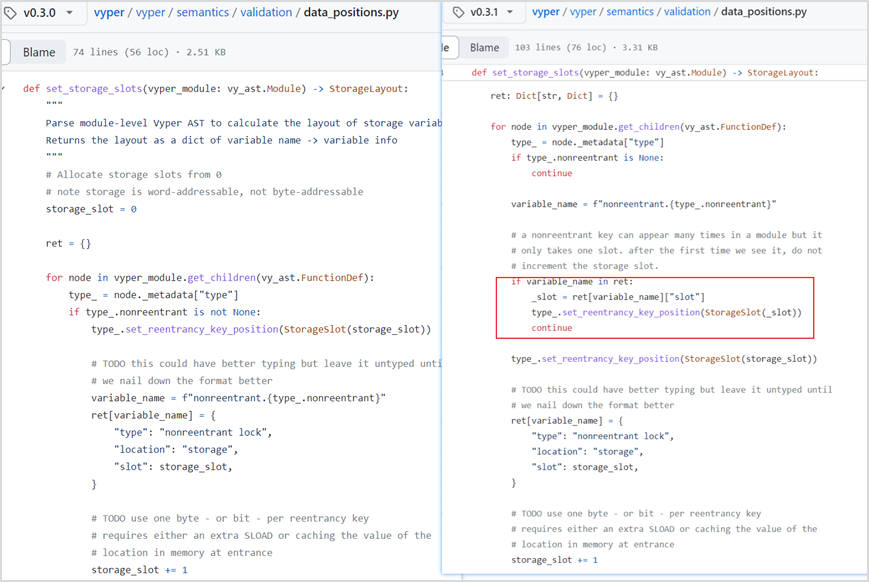

Analyse de la vulnérabilité : Cette attaque est un exemple typique de retrait réentré (reentrancy). En décompilant le bytecode du contrat visé, on constate que les fonctions add_liquidity et remove_liquidity vérifient des emplacements de stockage différents. L’utilisation de différents emplacements peut invalider le verrou de reentrée, ce qui suggère une faille dans la conception sous-jacente de Vyper.

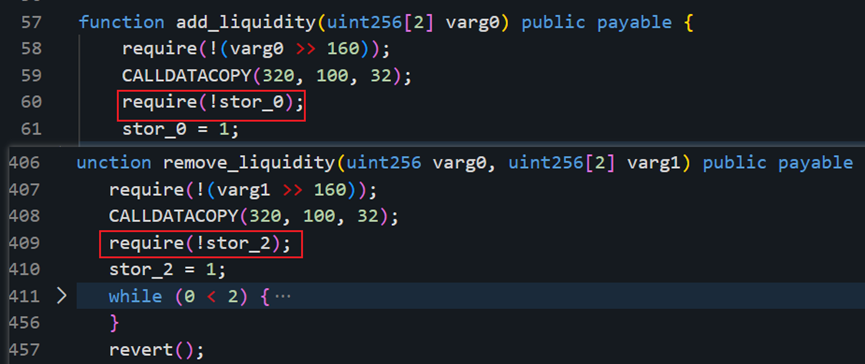

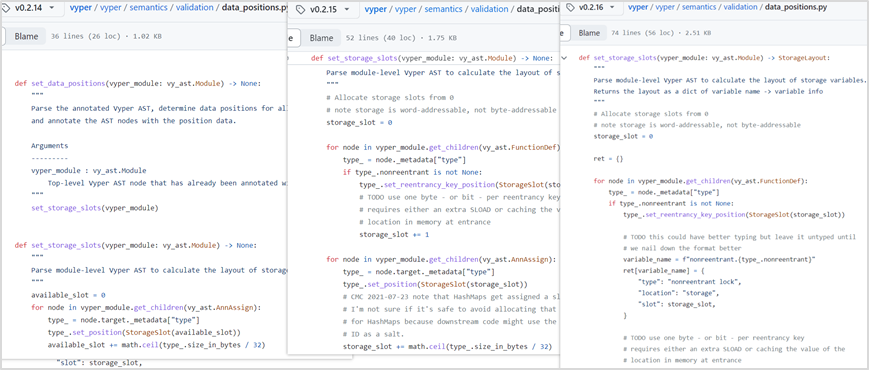

Combiné avec les déclarations officielles de Curve, cela confirme qu’il s’agit bien d’une vulnérabilité dans certaines versions de Vyper, notamment les versions 0.2.15, 0.2.16 et 0.3.0, qui présentent un défaut dans la conception du verrou de reentrée. Une comparaison avec les versions antérieures (0.2.14) et ultérieures (0.3.1) montre que ce problème n’existe pas dans ces versions.

Dans le fichier data_positions.py associé au mécanisme de verrou de reentrée de Vyper, la valeur storage_slot est écrasée. Dans ret, le premier appel fixe le slot à 0, mais lors d’un nouvel appel, le slot est incrémenté, désactivant ainsi le verrou.

II. Attaques de phishing

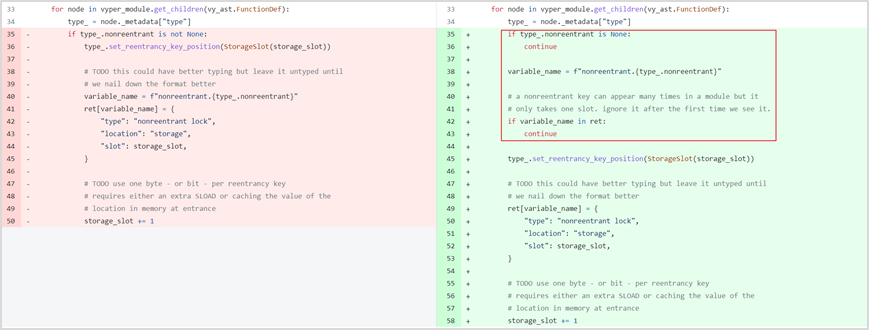

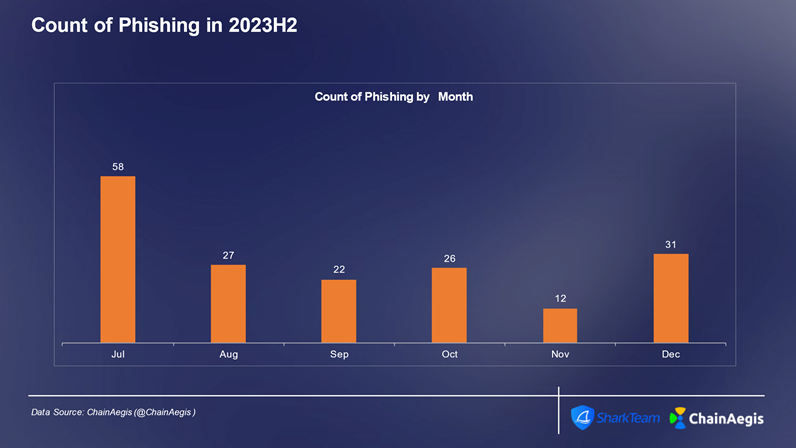

Le phishing est une forme d'attaque informatique consistant à tromper les victimes afin de leur soutirer des informations sensibles ou de les inciter à effectuer des actions malveillantes. Ces attaques se propagent souvent par e-mail, réseaux sociaux ou SMS, où l'attaquant se fait passer pour une entité de confiance (projet, institution officielle, influenceur, etc.) afin d'obtenir des clés privées, des phrases de récupération ou des autorisations de transaction. Comme les attaques par vulnérabilité de contrat, les tentatives de phishing ont fortement augmenté au troisième trimestre, avec 107 incidents recensés, dont 58 en juillet seulement.

Figure : Nombre et montant des pertes liées aux attaques de phishing par trimestre en 2023 (en millions de dollars)

Figure : Nombre d'attaques de phishing par mois en 2023

Analyse de transfert d'actifs suite à une attaque de phishing

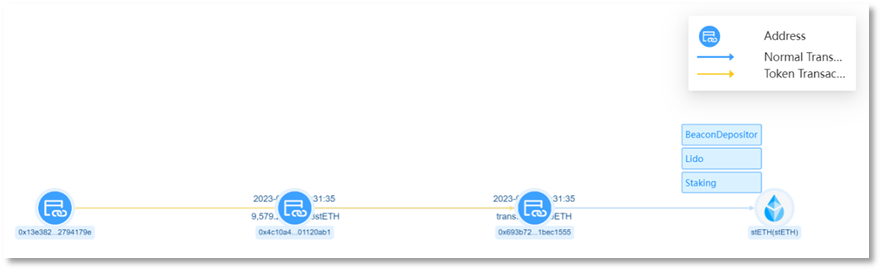

Le 7 septembre 2023, l'adresse (0x13e382) a été victime d'une attaque de phishing, subissant des pertes supérieures à 24 millions de dollars. Les pirates ont procédé au vol, à l'échange et à la dispersion progressive des fonds : 3 800 ETH ont été transférés par lots vers Tornado.Cash, 10 000 ETH vers une adresse intermédiaire (0x702350), et 1 078 087 DAI sont toujours conservés sur une autre adresse intermédiaire (0x4F2F02).

Il s'agit d'une attaque typique, où les attaquants obtiennent des autorisations ou des clés privées pour vider les portefeuilles. Un véritable réseau criminel intégrant phishing et blanchiment s'est constitué. De plus en plus de groupes d'escrocs, voire des cybermenaces étatiques, exploitent cette méthode dans l'écosystème Web3, nécessitant une vigilance accrue de tous.

Selon l'analyse de ChainAegis, la plateforme d'analyse blockchain de SharkTeam (https://app.chainaegis.com/), nous examinons ici le processus d'escroquerie, les flux de fonds et le comportement des fraudeurs sur la chaîne.

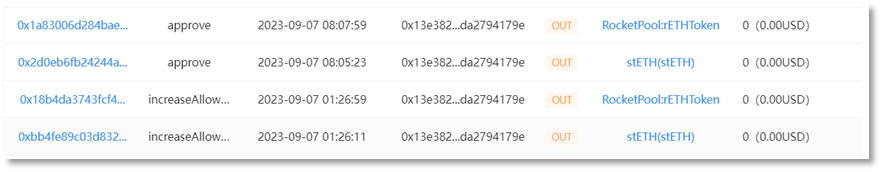

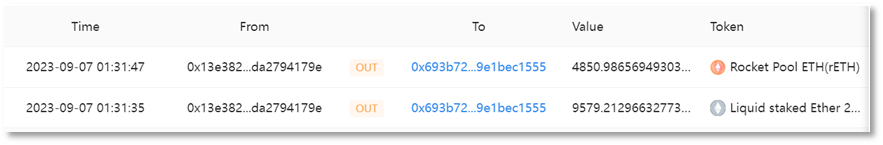

(1) Processus de l'attaque de phishing

L'adresse victime (0x13e382) accorde une autorisation « Increase Allowance » pour rETH et stETH à l'adresse frauduleuse 1 (0x4c10a4).

L'adresse frauduleuse 1 (0x4c10a4) transfère 9 579 stETH de la victime (0x13e382) vers l'adresse frauduleuse 2 (0x693b72), soit environ 15,32 millions de dollars.

L'adresse frauduleuse 1 (0x4c10a4) transfère aussi 4 850 rETH de la victime vers l'adresse 2 (0x693b72), soit environ 8,41 millions de dollars.

(2) Échange et transfert des actifs

Conversion des stETH et rETH volés en ETH. À partir du 7 septembre 2023, l'adresse frauduleuse 2 (0x693b72) effectue plusieurs transactions sur UniswapV2, UniswapV3 et Curve, échangeant 9 579 stETH et 4 850 rETH contre 14 783,9413 ETH au total.

Échange de stETH :

Échange de rETH :

Une partie de l'ETH est convertie en DAI. L'adresse frauduleuse 2 (0x693b72) échange 1 000 ETH via UniswapV3 contre 1 635 047,76 DAI. Par transferts fractionnés, les fonds sont envoyés vers plusieurs adresses intermédiaires : 1 635 139 DAI et 13 785 ETH au total. Dont 1 785 ETH vers (0x4F2F02), 2 000 ETH vers (0x2ABdC2) et 10 000 ETH vers (0x702350). Le lendemain, l'adresse (0x4F2F02) reçoit 1 635 139 DAI.

Transfert depuis l'adresse intermédiaire (0x4F2F02) :

Cette adresse détient initialement 1 785 ETH et 1 635 139 DAI. Elle transfère progressivement les DAI et échange de petites quantités en ETH.

D'abord, entre le 7 et le 8 septembre, 10 transactions transfèrent 529 000 DAI : les 7 premières (452 000 DAI) vers 0x4E5B2e (FixedFloat), la huitième vers 0x6cC5F6 (OKX), et les deux dernières (77 000 DAI) vers 0xf1dA17 (eXch).

Ensuite, le 10 septembre, 28 052 DAI sont échangés contre 17,3 ETH via UniswapV2.

Du 8 au 11 septembre, 18 transactions transfèrent les 1 800 ETH restants vers Tornado.Cash.

Au final, 1 078 087 DAI restent non transférés sur cette adresse.

Transfert depuis l'adresse intermédiaire (0x2ABdC2) :

Cette adresse reçoit 2 000 ETH, puis les transfère le 11 septembre vers (0x71C848).

L'adresse (0x71C848) effectue ensuite 20 transactions (deux fois 100 ETH chacune) les 11 septembre et 1er octobre, transférant les 2 000 ETH vers Tornado.Cash.

L'adresse (0x702350) conserve 10 000 ETH, non transférés à ce jour (8 octobre 2023).

Pistes d'investigation : L'analyse des transactions historiques des adresses frauduleuses 1 (0x4c10a4) et 2 (0x693b72) révèle qu'une adresse EOA (0x846317) a transféré 1,353 ETH vers (0x693b72), provenant elle-même de portefeuilles chauds des exchanges KuCoin et Binance.

III. Rugpull et escroqueries

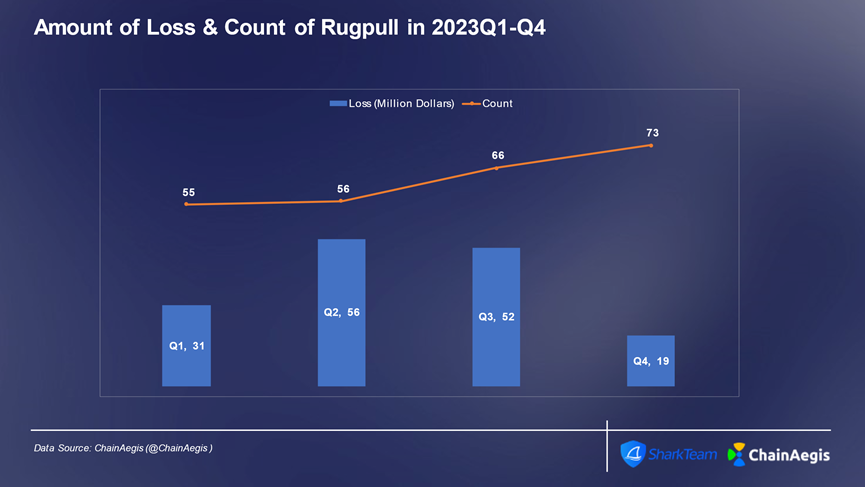

Les escroqueries de type Rugpull ont fortement augmenté en 2023, atteignant 73 cas au quatrième trimestre, pour des pertes de 19 millions de dollars (soit 26 000 dollars en moyenne par cas). Le deuxième trimestre a enregistré la part la plus élevée des pertes annuelles, suivi du troisième, chacun représentant plus de 30 % du total.

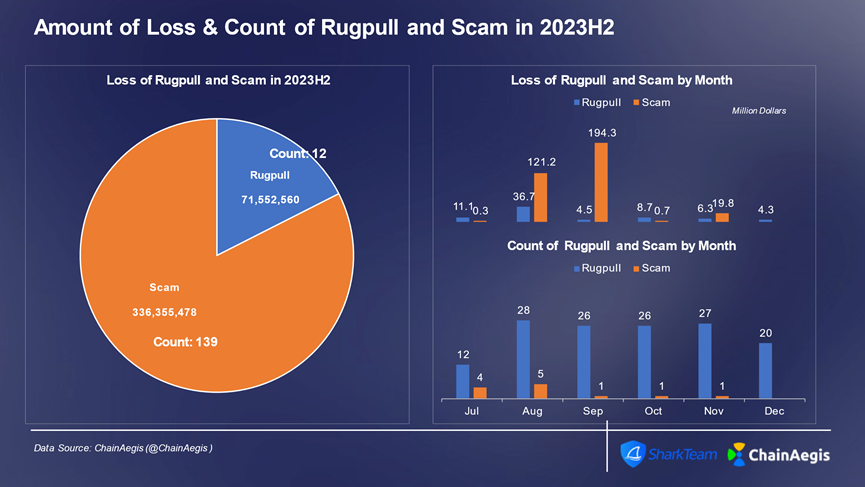

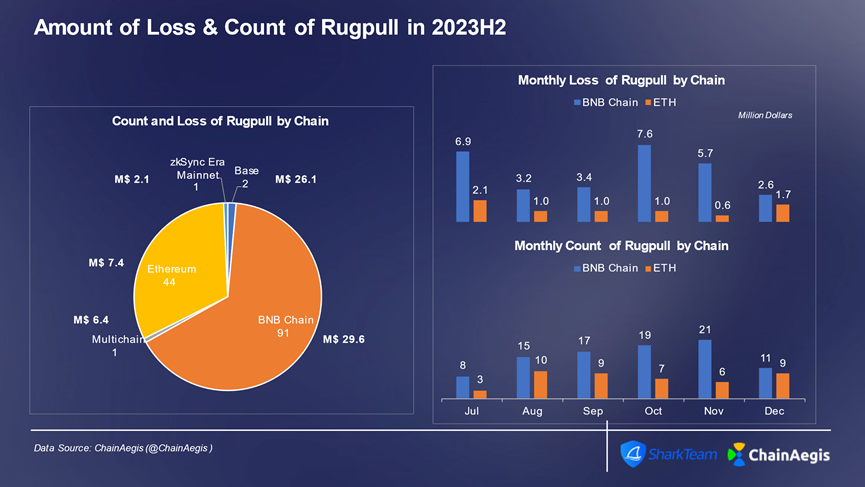

Durant le second semestre 2023, 139 cas de Rugpull et 12 cas d'escroqueries ont causé respectivement 71,55 millions et 340 millions de dollars de pertes.

Sur cette période, 91 Rugpull (plus de 65 %) ont eu lieu sur BNBChain, pour 29,57 millions de dollars de pertes (41 % du total). Ethereum arrive en deuxième position avec 44 cas et 7,39 millions de dollars perdus. Outre ces deux blockchains, le 8 août, une grave escroquerie BALD a frappé la chaîne Base, causant 25,6 millions de dollars de pertes.

Figure : Nombre et montant des pertes liées aux Rugpull et arnaques par trimestre en 2023 (en millions de dollars)

Figure : Nombre et montant des pertes liées aux Rugpull et arnaques par mois au second semestre 2023

Figure : Nombre et montant des pertes liées aux Rugpull par mois et par blockchain au second semestre 2023

Analyse du comportement des usines à Rugpull

Sur BNBChain, un modèle d'escroquerie automatisé, appelé « usine à Rugpull », permet de créer massivement des jetons frauduleux. Examinons ensemble le fonctionnement de ces usines à travers les exemples des faux jetons SEI, X, TIP et Blue.

(1) Faux SEI

Tout d'abord, le créateur du faux jeton SEI, 0x0a8310eca430beb13a8d1b42a03b3521326e4a58, échange 1 U contre 249 faux SEI.

Ensuite, l'adresse 0x6f9963448071b88FB23Fd9971d24A87e5244451A effectue des achats et ventes massifs, augmentant visiblement la liquidité et faisant grimper le prix.

Grâce à des campagnes de phishing et autres promotions, de nombreux utilisateurs sont incités à acheter, ce qui double le prix du jeton.

Lorsque le prix atteint un certain niveau, le créateur vend massivement (Rugpull). Comme visible ci-dessous, les moments et niveaux de vente varient.

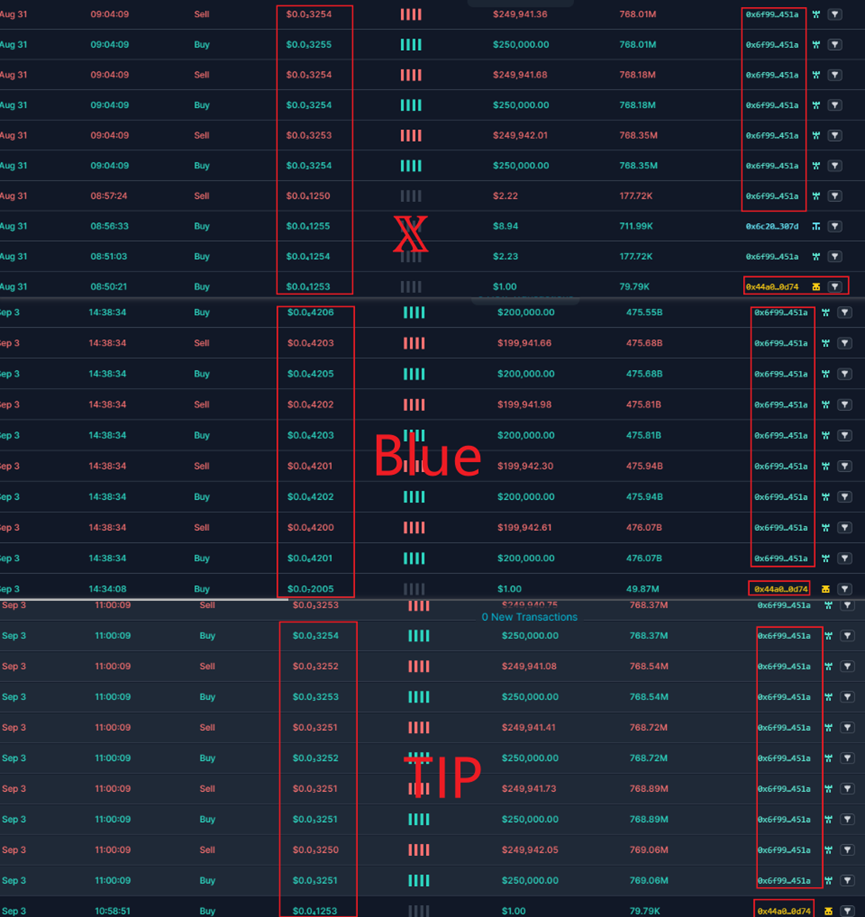

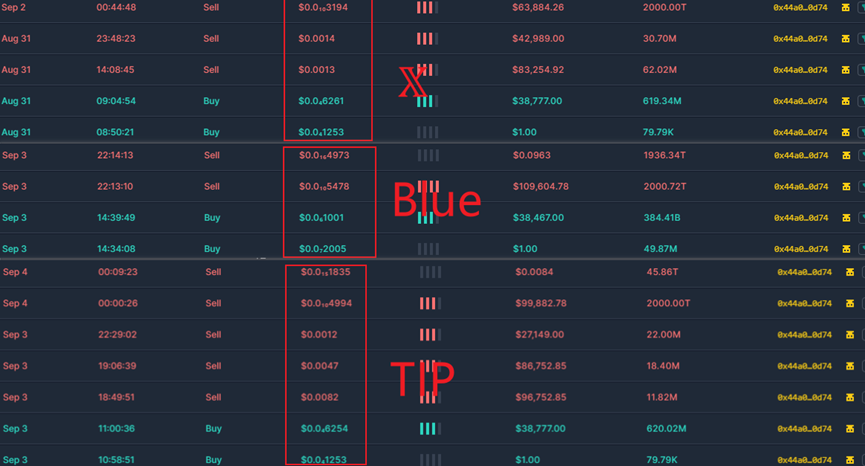

(2) Faux X, faux TIP, faux Blue

Le propriétaire des jetons X, TIP et Blue, 0x44A028Dae3680697795A8d50960c8C155cBc0D74, échange 1 U contre chaque jeton. Puis, comme pour le faux Sei, l'adresse 0x6f9963448071b88FB23Fd9971d24A87e5244451A effectue des opérations massives d'achat et de vente, augmentant la liquidité et le prix.

Via phishing et autres canaux, de nombreux utilisateurs sont incités à acheter, faisant doubler le prix.

Comme pour le faux SEI, lorsque le prix atteint un certain seuil, le créateur vend massivement (Rugpull). Les périodes et niveaux de vente diffèrent, comme illustré ci-dessous.

Voici les graphiques de volatilité des faux jetons SEI, X, TIP et Blue :

Notre analyse de traçabilité et de comportement révèle :

Les fonds proviennent de plusieurs comptes EOA. Des transferts existent entre ces comptes, certains via des adresses de phishing, d'autres provenant d'opérations précédentes de Rugpull, d'autres encore via des plateformes de mixage comme Tornado Cash. Cette diversité vise à créer un réseau financier complexe. Plusieurs contrats d'usines à jetons ont été créés, produisant massivement des tokens.

Lors de l'analyse des comportements de Rugpull, nous avons identifié l'adresse

0x6f9963448071b88FB23Fd9971d24A87e5244451A comme source de financement, utilisant des achats groupés pour manipuler le prix. L'adresse 0x072e9A13791f3a45fc6eB6AD38e6ea258C080cc3 joue aussi un rôle de fournisseur de capitaux, alimentant plusieurs détenteurs de jetons.

En conclusion, un gang criminel structuré opère derrière ces activités, formant une chaîne noire incluant collecte d'informations, création automatique de jetons, trading automatisé, promotion mensongère, phishing et extraction finale (Rugpull). Ces opérations surviennent principalement sur BNBChain. Les jetons frauduleux exploitent habilement les actualités sectorielles, offrant une forte illusion de légitimité. Les utilisateurs doivent rester vigilants et rationnels pour éviter des pertes inutiles.

IV. Logiciels malveillants

En 2023, les menaces de ransomwares continuent de peser sur les institutions et entreprises. Ces attaques deviennent de plus en plus sophistiquées, exploitant diverses techniques pour tirer parti des vulnérabilités des systèmes et réseaux. La propagation croissante des ransomwares constitue une menace majeure pour les organisations mondiales, les particuliers et les infrastructures critiques. Les attaquants perfectionnent leurs stratégies, utilisant des codes sources divulgués, des approches intelligentes et de nouveaux langages de programmation pour maximiser leurs gains illégaux.

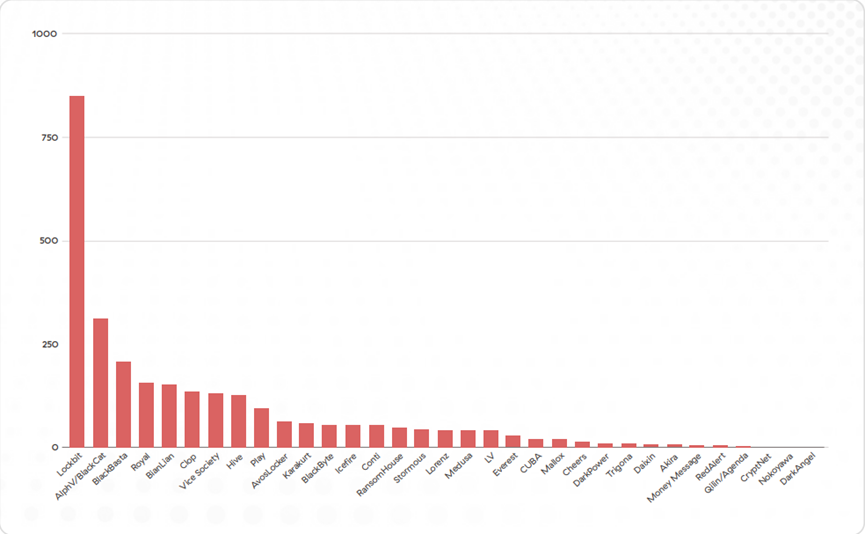

LockBit, ALPHV/BlackCat et BlackBasta sont actuellement les groupes de ransomwares les plus actifs.

Figure : Nombre de victimes par groupe de ransomware

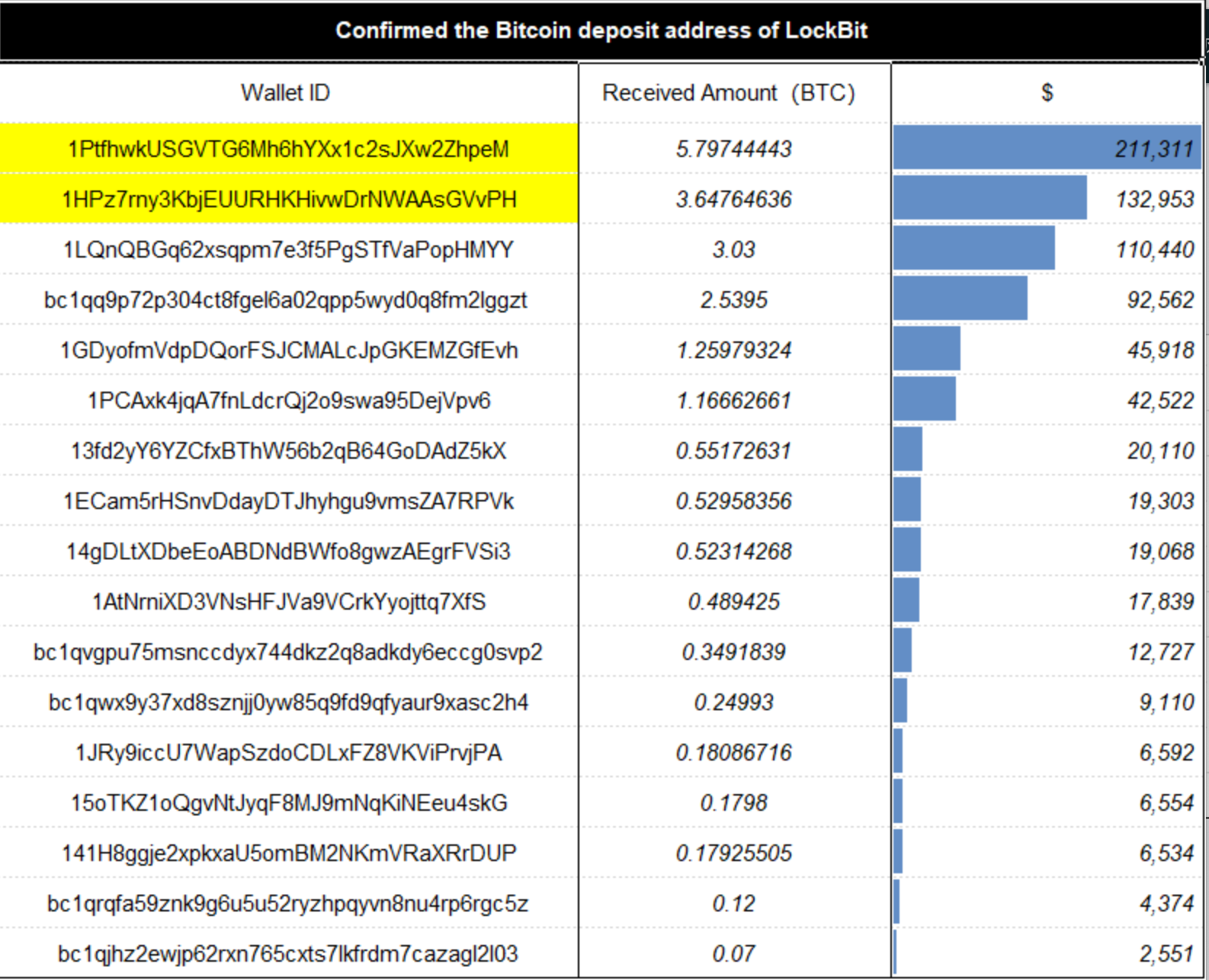

De plus en plus de ransomwares exigent désormais des paiements en cryptomonnaies. Prenez LockBit : ses cibles récentes incluent TSMC (fin juin), Boeing (octobre) et la filiale américaine de la Banque industrielle et commerciale de Chine (novembre), majoritairement indemnisés en Bitcoin. Après réception de la rançon, LockBit procède au blanchiment. Analysons ci-dessous le modèle de blanchiment de LockBit.

Selon ChainAegis, LockBit perçoit majoritairement des ransoms en BTC, utilisant différentes adresses. Voici quelques adresses et montants recensés : chaque rançon varie entre 0,07 et 5,8 BTC, soit environ 2 551 à 211 311 dollars.

Figure : Adresses de réception et montants de LockBit

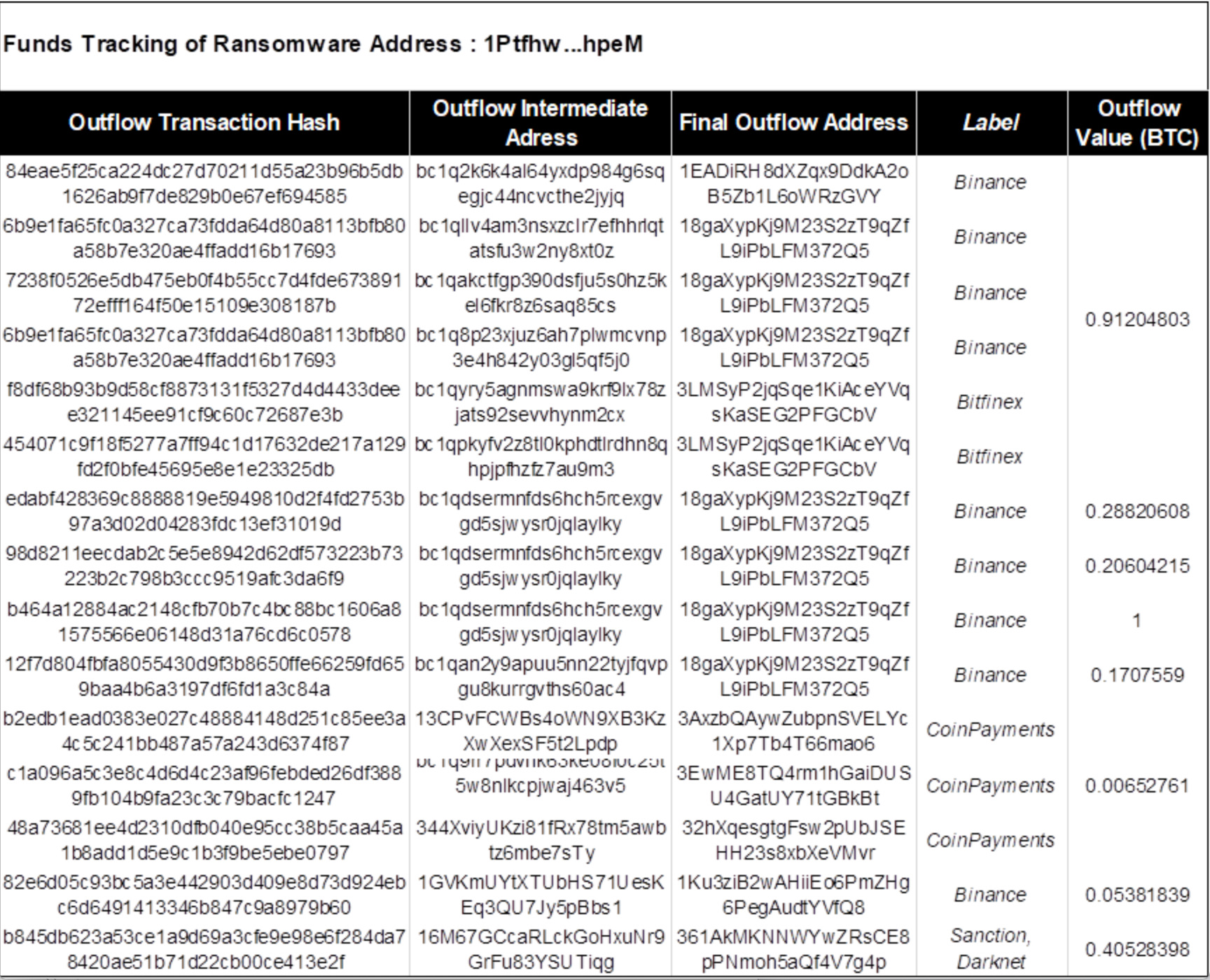

Analyse de traçabilité et de blanchiment pour les deux adresses les plus impliquées :

Adresse de réception 1 : 1PtfhwkUSGVTG6Mh6hYXx1c2sJXw2ZhpeM ;

Adresse de réception 2 : 1HPz7rny3KbjEUURHKHivwDrNWAAsGVvPH.

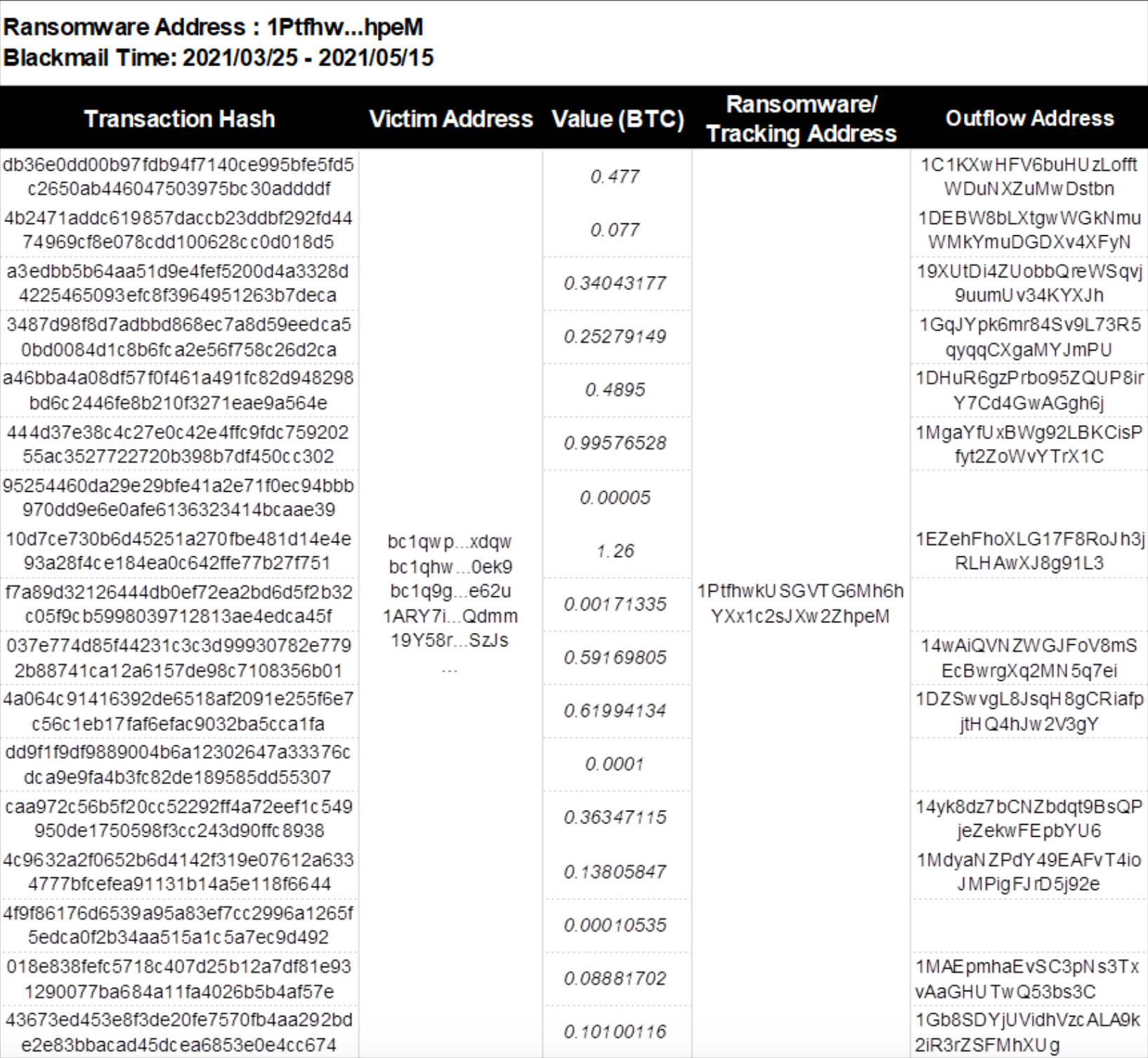

(1) Adresse de réception 1 : 1PtfhwkUSGVTG6Mh6hYXx1c2sJXw2ZhpeM

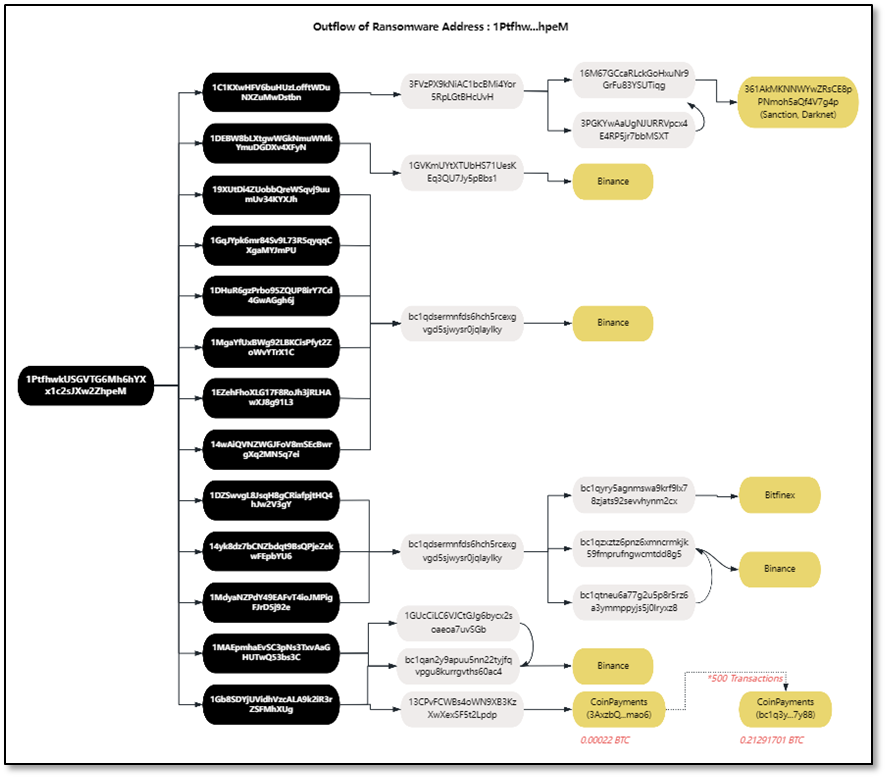

Comme indiqué ci-dessous, l'adresse 1 (1Ptfhw) a reçu 17 transactions entre le 25 mars et le 15 mai 2021, puis transféré rapidement les fonds vers 13 adresses intermédiaires principales. Celles-ci ont redistribué les fonds vers 6 adresses secondaires : 3FVzPX…cUvH, 1GVKmU…Bbs1, bc1qdse…ylky, 1GUcCi…vSGb, bc1qan…0ac4 et 13CPvF…Lpdp.

L'adresse intermédiaire 3FVzPX…cUvH aboutit finalement à une adresse du dark web : 361AkMKNNWYwZRsCE8pPNmoh5aQf4V7g4p.

L'adresse 13CPvF…Lpdp a transféré 0,00022 BTC à CoinPayments dans 500 transactions similaires, totalisant 0,21 BTC, vers l'adresse CoinPayments bc1q3y…7y88, utilisant ce service pour blanchir.

Les autres adresses intermédiaires aboutissent aux exchanges centralisés Binance et Bitfinex.

Figure : Origines et flux sortants de l'adresse 1 (1Ptfhw…hpeM)

Figure : Suivi du flux de fonds de l'adresse 1 (1Ptfhw…hpeM)

Figure : Adresses intermédiaires et détails du flux de l'adresse 1 (1Ptfhw…hpeM)

Figure : Graphe des transactions de l'adresse 1 (1Ptfhw…hpeM)

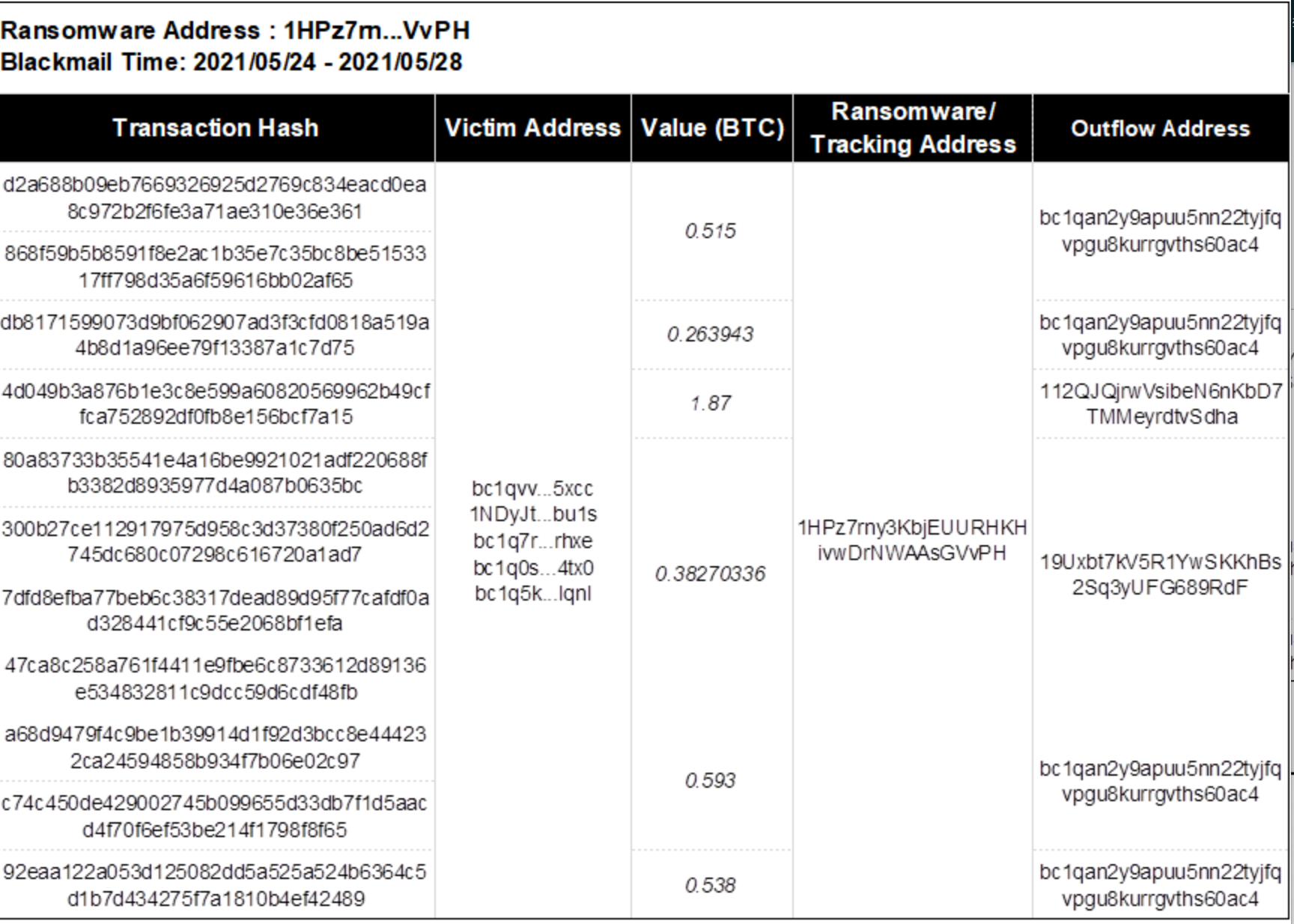

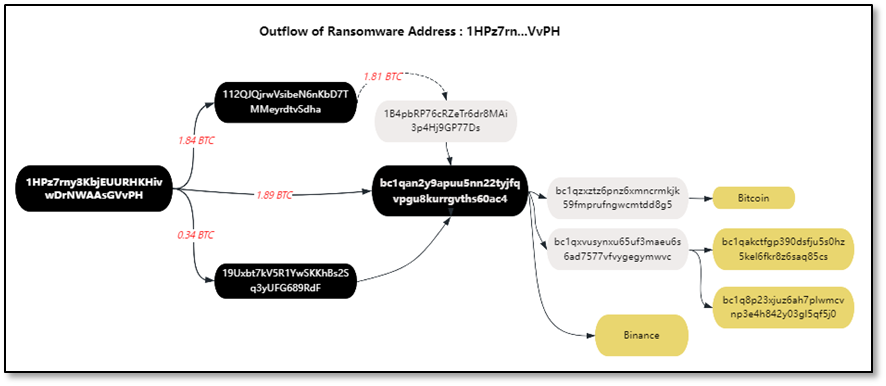

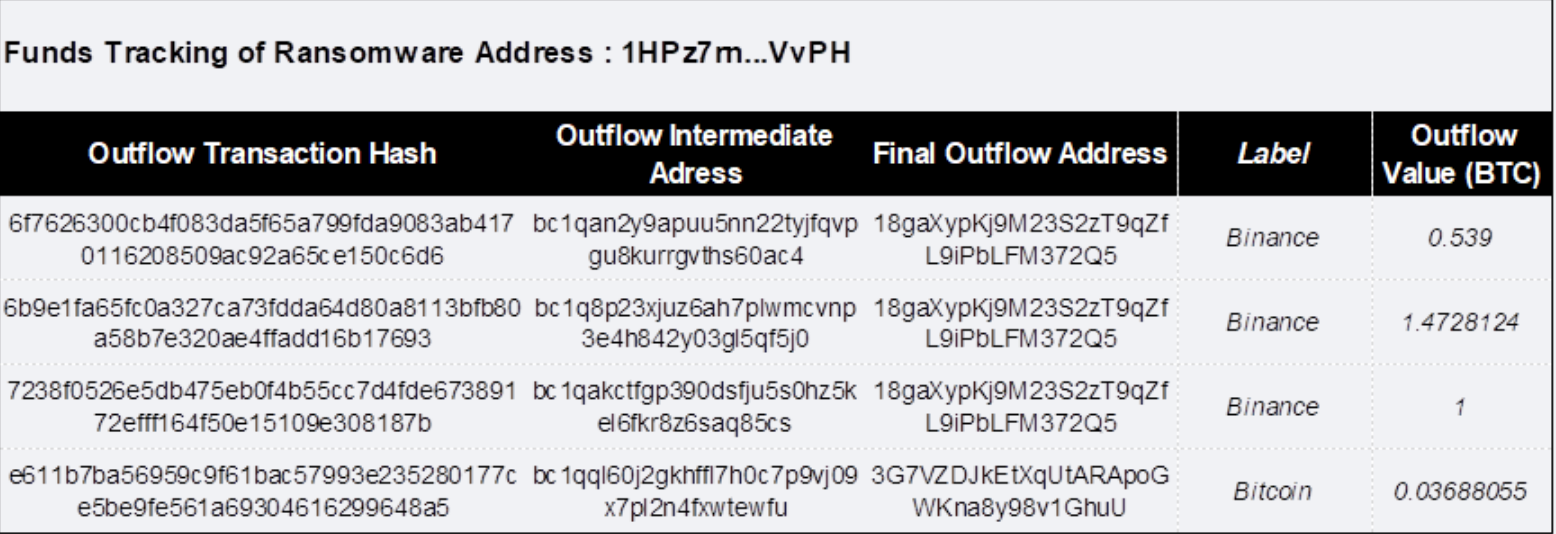

(2) Adresse de réception 2 : 1HPz7rny3KbjEUURHKHivwDrNWAAsGVvPH

Entre le 24 et le 28 mai 2021, la victime a payé 4,16 BTC à LockBit via 11 transactions. L'adresse 2 (1HPz7rn...VvPH) a rapidement transféré 1,89 BTC vers l'adresse intermédiaire 1 : bc1qan…0ac4, 1,84 BTC vers l'adresse 2 : 112QJQj…Sdha, et 0,34 BTC vers l'adresse 3 : 19Uxbt…9RdF.

Les adresses 2 et 3 ont ensuite transféré leurs fonds vers l'adresse 1 : bc1qan…0ac4. Cette dernière a poursuivi le transfert : une partie directement vers Binance, l'autre via des adresses intermédiaires successives, aboutissant à Binance et d'autres plateformes pour le blanchiment. Détails des transactions et libellés ci-dessous.

Figure : Origines et flux sortants de l'adresse 2 (1HPz7rn...VvPH)

Figure : Suivi du flux de fonds de l'adresse 2 (1HPz7rn...VvPH)

Figure : Adresses intermédiaires et détails du flux de l'adresse

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News