Réparer l'authentification sociale dans Web3 : zkWaaS (Zero-Knowledge Wallet as a Service)

TechFlow SélectionTechFlow Sélection

Réparer l'authentification sociale dans Web3 : zkWaaS (Zero-Knowledge Wallet as a Service)

En offrant des connexions privées et des transactions privées, zkWaaS fournit une solution directe aux problèmes de confidentialité posés par la transparence.

La fonctionnalité de connexion sociale (création automatique d'un portefeuille intégré pour les utilisateurs finaux) dans les dApps a connu une évolution marquée par l'opposition initiale, puis des tentatives et un usage partiel, avant d’atteindre progressivement le stade de configuration standardisée. On retrouve désormais cette fonctionnalité dans tous les secteurs, allant des applications DeFi et RWA aux jeux Web3, où les produits Waas centrés sur la connexion sociale se multiplient.

Ce phénomène reflète une transformation progressive de la philosophie de conception des produits dans l’industrie : on passe d'une logique crypto-punk fondamentaliste à une approche orientée produit pilotée par les besoins réels des utilisateurs.

Particle Network, en tant qu'acteur clé fournissant une infrastructure modulaire Smart WaaS, est l’un des principaux bénéficiaires de ce changement de paradigme.

Toutefois, en tant que professionnel au cœur du secteur WaaS, nous constatons plus facilement que lors de l'utilisation traditionnelle des solutions WaaS, un compromis existe entre les trois parties (dApp, WaaS, utilisateur final) concernant la protection de la vie privée et des données.

Cela se manifeste principalement de deux manières :

-

Lorsqu’un utilisateur final crée via une connexion sociale un portefeuille intégré non gardé (non-custodial), il doit transmettre ses données de connexion sociale au fournisseur WaaS, qui doit ensuite partager certaines informations avec le développeur de la dApp ;

-

Même si l’utilisateur final utilise sa connexion sociale pour créer un nouveau portefeuille blockchain et n’effectue que de petites transactions, les analyses de données sur chaîne peuvent néanmoins relier ces activités à son portefeuille principal.

Le problème potentiel résultant est que la corrélation entre l’identité sociale de l’utilisateur et ses données blockchain peut être entièrement déduite :

Vous êtes Zhang San, votre adresse Gmail est zhangsan@gmail.com, vous possédez 100 000 dollars d’actifs sur chaîne, répartis sur 100 adresses.

Si l’on raisonne selon la logique classique du Web mobile, le fournisseur WaaS devient ici un nouveau bénéficiaire, car il est le seul acteur à disposer d’une vision complète de la correspondance entre les données hors chaîne et sur chaîne de l’utilisateur.

Après 12 mois de développement, Modular Smart WaaS de Particle Network est devenu le produit le plus adopté en termes de volume d'utilisateurs finaux et de nombre de partenariats avec des dApps.

Nous sommes maintenant confrontés à un choix décisif : suivre la voie éprouvée du Web2, en introduisant efficacement les prochains milliards d’utilisateurs dans le Web3, mais au prix d’un contrôle partiel de leurs données par certains tiers, créant ainsi des silos de données ? Ou bien : rester fidèle aux fondamentaux du Web3, redonner aux utilisateurs un contrôle total sur leurs actifs et leurs données, et adopter une approche authentiquement web3 pour intégrer ces nouveaux utilisateurs ?

Nous choisissons la seconde option.

C’est pourquoi nous lançons aujourd’hui le Zero-Knowledge Wallet-as-a-Service (WaaS basé sur la preuve à connaissance nulle), comprenant deux fonctionnalités principales : la connexion privée et les transactions privées.

Grâce à l’intégration de la technologie de preuve à connaissance nulle (zero-knowledge), les utilisateurs peuvent désormais créer et se connecter à leur portefeuille intégré non gardé via une connexion sociale sans exposer leurs informations sociales à aucune tierce partie. En outre, grâce à l’introduction d’adresses intelligentes invisibles, chaque transaction individuelle devient impossible à relier aux autres adresses détenues par l’utilisateur.

Dans la suite de cet article, mes collègues Vijaykumar Singh et Peter Pan présenteront en détail la conception de notre produit zkWaaS.

Réconcilier facilité d’utilisation et confidentialité grâce à la technologie zero-knowledge

Bien que les outils WaaS puissent être entièrement auto-gérés (self-custodial) — garantissant ainsi la sécurité des actifs de l'utilisateur —, il est vrai qu'ils exposent pendant la création du compte et les transactions sur chaîne certaines informations personnelles identifiables à des tiers. Si elles sont mal gérées ou exploitées, ces données peuvent permettre de déduire facilement les autres portefeuilles, comptes CEX ou actifs détenus par un utilisateur spécifique, ce qui compromet gravement son autonomie sur ses propres données.

Naturellement, le domaine de la confidentialité blockchain fait face à ses propres défis. La vérifiabilité et la fiabilité de la blockchain reposent en partie sur sa transparence : tout le monde peut à tout moment vérifier les informations sur chaîne. Concevoir une blockchain de contrats intelligents par défaut privée, tout en étant efficace, évolutive, vérifiable et fiable, relève presque de l'impossible. Les rares solutions existantes ont rencontré des difficultés d'adoption, notamment parce qu’elles sont souvent incompatibles avec l’écosystème existant, accentuant ainsi la fragmentation de la liquidité et de l’interopérabilité.

Face à ces contraintes, la technologie zero-knowledge (ZK) émerge comme une solution indispensable, parfaitement compatible et intégrable avec les écosystèmes existants. En résumé, la technologie ZK permet à une entité (le prouveur) de démontrer à une autre (le vérificateur) qu’elle connaît un fait (par exemple une identité, une possession, etc.) sans divulguer ni les données sous-jacentes ni d'autres informations connexes. Par exemple, en envoyant une transaction Ethereum, l’expéditeur révèle indirectement au destinataire ses soldes complets, son historique de transactions, voire parfois son identité. La technologie ZK est déjà utilisée dans des solutions d’évolutivité comme zkEVM pour augmenter le débit de la blockchain, et par certains projets axés sur la confidentialité (comme ZCash) pour masquer les soldes et historiques de transaction des utilisateurs.

Introduire la technologie zero-knowledge dans le WaaS signifie que les utilisateurs peuvent générer un portefeuille non gardé sur chaîne à partir de leur identité sociale, sans qu’aucun observateur ne puisse jamais découvrir cette corrélation, encore moins identifier à qui appartient quel portefeuille. La technologie ZK offre aussi d’autres avantages, notamment en matière de conformité réglementaire. La protection de la vie privée offerte par le ZK, combinée à des mécanismes de divulgation volontaire et de regroupements exclusifs, constitue une solution de confidentialité compatible avec les exigences réglementaires.

Ainsi, intégrer la preuve à connaissance nulle dans le WaaS permet de résoudre deux problèmes persistants :

Examinons maintenant comment zkWaaS y parvient, ainsi que ses effets et conséquences.

Synthèse des avantages de zkWaaS de Particle Network

zkWaaS de Particle Network atteint deux objectifs principaux :

-

Protéger l’identité des utilisateurs afin que, durant la création du portefeuille, leurs informations personnelles ne soient jamais exposées et que l’adresse sur chaîne ne puisse pas être reliée à son propriétaire (authentification privée) ;

-

Fonctionner en synergie avec d'autres composants de Particle Network (tels que l'abstraction de compte omnichaîne) pour assurer des transactions privées.

Outre ces bénéfices évidents — transactions privées et identité contrôlée uniquement par l’utilisateur —, zkWaaS apporte plusieurs avantages supplémentaires :

-

Pour les développeurs et projets, disposer d’un système fiable qui n’exige pas de traiter les données utilisateur permet d’éviter de nombreux tracas. Des réglementations telles que le RGPD européen ont fait d’importants progrès en matière de gestion des données et de protection de la vie privée. Bien que ces lois soient globalement positives, leur conformité demande du temps et des ressources, représentant un coût pour les projets. En évitant totalement la gestion des données utilisateur, les développeurs économisent considérablement en efforts et en coûts.

-

Pour les utilisateurs finaux, effectuer des transactions non surveillées signifie que leurs stratégies ne peuvent être divulguées, copiées, arbitrées ou directement reproduites.

-

De même, les utilisateurs peuvent être rassurés : leurs données ne seront ni vendues, ni volées, ni divulguées, ni traitées d’une autre manière, ni par des opérateurs bien intentionnés ni par des entités malveillantes.

Bien que cette liste ne soit pas exhaustive (la confidentialité offre de nombreux avantages !), il est désormais clair que la confidentialité représente une amélioration absolue pour tous les participants du cadre WaaS. Examinons maintenant plus en détail le fonctionnement interne de zkWaaS.

Comment fonctionne zkWaaS de Particle Network

La conception globale intègre différents composants qui ensemble forment zkWaaS. Pour l’authentification privée, le système utilise des JWT (JSON Web Tokens) comme témoins privés dans un circuit à connaissance nulle, afin de vérifier la signature numérique du fournisseur et les informations utilisateur. Le système de Particle Network utilise également Particle Chain, un zkEVM propriétaire alimenté par le jeton natif Unified Gas du réseau, pour générer les preuves ZK. Cela inclut aussi des Paymasters privés qui paient les frais de transaction au nom de l’utilisateur afin de protéger sa vie privée.

Bien que comportant des différences notables, cette architecture s’inspire largement de zkLogin développé par Sui.

Abordons maintenant plus en détail comment zkWaaS atteint ses deux objectifs.

Objectif n°1 : Confidentialité de l’identité

Afin d’accueillir les utilisateurs tout en protégeant leur vie privée, zkWaaS met en œuvre un système où l’utilisateur génère d’abord une paire de clés temporaire tout en effectuant le processus de vérification. Ensuite, il utilise les informations d’identification validées pour générer une preuve ZK via Particle Chain, puis la soumet à un validateur pour finaliser le processus.

Voici une illustration schématique du processus :

Flux utilisateur de zkWaaS de Particle Network.

Détaillons davantage le fonctionnement de l’authentification privée :

A) Configuration

Pour créer la chaîne de référence commune (CRS) du circuit Confidential Login, Particle Network utilise Groth16 — bien que zkSTARK soit envisagé à l’avenir. Une configuration dite « fiable » (trusted setup) génère une clé de preuve et une clé de vérification pour le fournisseur OAuth. Particle Network travaille actuellement à implémenter une configuration non fiable (trusted setup).

B) Signature

Génération de clé temporaire : lorsque l’utilisateur accède à son portefeuille, une paire de clés temporaire est générée. L’utilisateur choisit alors une durée maximale, qui détermine la date d’expiration de la paire de clés. L’application invite l’utilisateur à s’authentifier via un fournisseur OAuth en utilisant un nonce personnalisé, construit à partir d’un aléa, de la clé temporaire et de la durée maximale (choisie par l’utilisateur, définissant quand la clé temporaire expirera et devra être régénérée). Ce processus retourne un JWT contenant un en-tête et une charge utile. Le JWT est envoyé à un service de sel (salt service), qui après vérification renvoie un sel unique — une chaîne aléatoire de chiffres. Le JWT, le sel et la clé publique temporaire sont envoyés à Particle Chain, qui utilise ces éléments pour générer une preuve ZK complète de la déclaration, puis l’envoie au validateur sur chaîne. La déclaration affirme que :

i) Le nonce est correctement formé et inclut la clé publique.

ii) La déclaration de clé est cohérente avec le JWT.

iii) L’adresse Particle est cohérente avec la déclaration de clé et le sel.

iv) La signature du fournisseur OAuth est valide.

Conjointement à la preuve ZK, la graine d’adresse, la déclaration et l’en-tête sont envoyés à la dApp.

Notez que le circuit génère une adresse ZK pour l’utilisateur. Ce dernier crée une transaction et la signe pour obtenir une signature temporaire. Il envoie également d'autres informations, dont la clé publique temporaire, la signature, la preuve, la graine d’adresse, la déclaration et l’en-tête.

C) Vérification

Deux modes de vérification sont possibles :

-

Vérification par un contrat intelligent sur Particle Chain.

-

Vérification décentralisée par les validateurs de Particle Chain, récompensés par le système via le jeton de Particle Network.

Processus de vérification :

L’entité de vérification reçoit les informations de l’utilisateur, puis effectue les contrôles suivants :

-

Vérifier l’expéditeur de la transaction : s’assurer que l’expéditeur provient de la graine d’adresse et correspond à la déclaration publique.

-

Comparer et valider la signature de l’utilisateur avec sa clé publique.

-

Vérifier la preuve ZK.

-

Récupérer la clé publique et confirmer qu’elle est identique à celle utilisée dans la preuve ZK.

D) Stockage

Une fois authentifié, un mappage est stocké sur chaîne pour permettre une connexion automatique jusqu’à l’expiration de la période choisie par l’utilisateur.

Objectif n°2 : Transactions privées

Particle Network utilise l’abstraction de compte ERC-4337 (AA) pour protéger la vie privée des utilisateurs lors des transactions. Le système emploie un Paymaster confidentiel qui envoie les transactions au nom de l’utilisateur, rompant ainsi la liaison publique sur chaîne. Particle Network utilise également un mécanisme de compte intelligent invisible pour préserver la confidentialité du destinataire. En outre, Particle Network implémente des comptes Guardian et une fonction de récupération sociale auto-contrôlée.

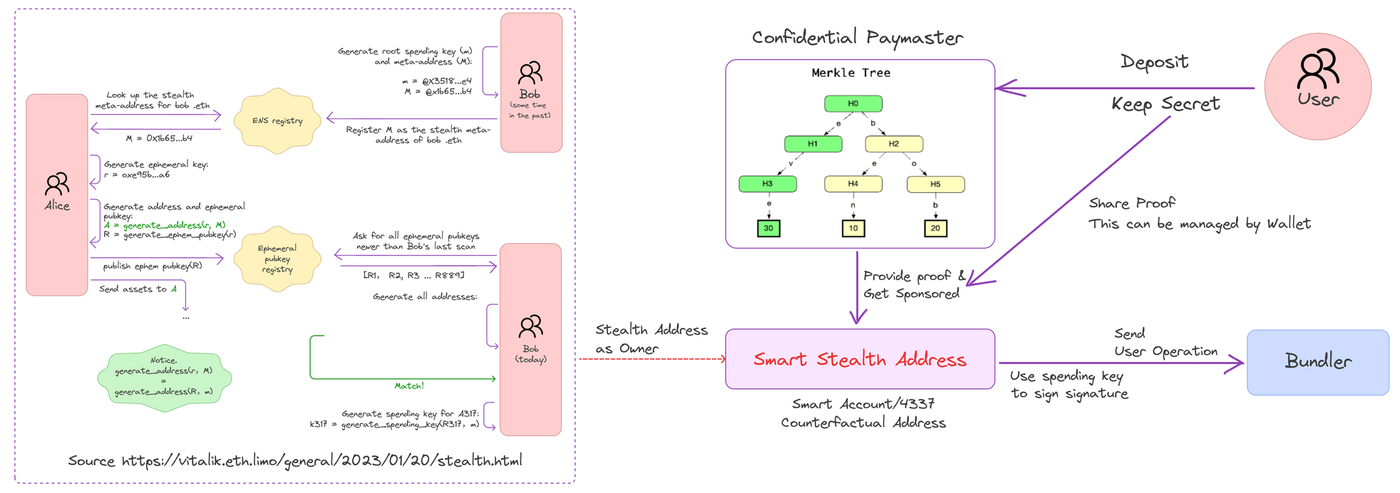

Le système de transactions privées de zkWaaS de Particle Network est illustré ci-dessous :

Système de transactions privées de Particle Network (cliquez sur l'image pour agrandir ou ouvrir dans un nouvel onglet).

Le processus peut être décrit comme suit :

-

Calcul dynamique de l’adresse invisible : Au début de la transaction, l’expéditeur Alice calcule dynamiquement l’adresse invisible du destinataire Bob en utilisant ses métadonnées invisibles. Cette étape est cruciale pour assurer la confidentialité et la sécurité des transactions ultérieures.

-

Calcul de l’adresse intelligente invisible : À partir de l’adresse invisible calculée dynamiquement, Alice calcule ensuite ce qu’on appelle le compte intelligent invisible. Cette adresse spécialisée sert de destination pour le transfert d’actifs, ajoutant un niveau supplémentaire de confidentialité et de complexité à la transaction.

-

Récupération sécurisée de l’adresse invisible : Du côté du destinataire, Bob analyse systématiquement les données des transactions entrantes pour localiser son adresse invisible. Une fois trouvée, Bob génère une clé de dépense lui permettant d’accéder et de gérer en toute sécurité les actifs reçus.

-

Dépôt confidentiel des frais de gaz : Pour faciliter la transaction et payer les frais associés, Bob dépose les frais de gaz nécessaires auprès du Paymaster confidentiel en utilisant n’importe quelle adresse. Ce dépôt confidentiel garantit l’intégrité et la confidentialité totale de la transaction.

-

Signature flexible de la transaction : Doté de la clé de dépense, Bob peut désormais signer une opération utilisateur (UserOperation) liée au compte intelligent invisible selon ses convenances. La flexibilité dans le timing de la signature ajoute une couche de sécurité supplémentaire, permettant à Bob d’exécuter stratégiquement le processus de signature.

-

Soumission de la preuve au Paymaster confidentiel : Après avoir signé l’UserOperation, Bob soumet la preuve générée au Paymaster confidentiel. Cette preuve sert de confirmation, permettant au Paymaster de sponsoriser les frais de gaz requis. Cette dernière étape assure le bon déroulement de la transaction tout en maintenant le plus haut niveau de confidentialité.

En substance, ce processus complexe et multifacette protège non seulement la confidentialité des transactions individuelles, mais établit également une base solide pour des interactions sûres et confidentielles avec des contrats intelligents. En intégrant de façon transparente l’ERC-4337 AA, les adresses invisibles et le Paymaster confidentiel, Particle Network démontre son engagement fort envers la confidentialité des transactions.

Conclusion

Par le passé, nous avons largement écrit sur la nécessité pour les applications décentralisées de rivaliser avec leurs homologues Web2. Cela n’est possible qu’en exploitant les avantages uniques du Web3 — tels que l’auto-possession, l’auto-hébergement, le règlement quasi instantané, etc. — tout en conservant une excellente expérience utilisateur. Toutefois, il importe de reconnaître que la transparence totale engendre aussi des problèmes que les solutions Web2 ne rencontrent généralement pas.

En permettant l’authentification privée et les transactions privées, zkWaaS apporte une réponse directe aux enjeux de confidentialité induits par la transparence, tout en renforçant davantage la capacité des utilisateurs à être les seuls maîtres et propriétaires de leurs données. Les développeurs peuvent tirer parti de cet outil puissant pour créer des produits plus attrayants pour les utilisateurs finaux, qu’ils soient motivés par une volonté active de protéger leur vie privée ou simplement rassurés par l’absence de fuite d’informations ou d’observateurs malveillants pouvant exploiter leurs données.

Encore une fois, en combinant zkWaaS avec d'autres composants clés de l’infrastructure de Particle Network, notre objectif est d’améliorer le processus de développement, de favoriser la création d’applications décentralisées hautement avancées, tout en offrant une expérience utilisateur exceptionnelle.

Les trois piliers de Particle Network — Modular Smart WaaS, l’authentification et les transactions privées grâce aux preuves à connaissance nulle, et le protocole Intent Fusion centré sur les intentions — interagissent étroitement avec la pierre angulaire de la plateforme : l’abstraction de compte omnichaîne. Cette synergie ouvre aux développeurs des possibilités inédites de créer de nouveaux produits et services, accélérant ainsi la transformation du Web3 en un secteur grand public accessible et convivial.

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News