La bataille pour le trône du multichaînage : stratégies, dominateurs et défis

TechFlow SélectionTechFlow Sélection

La bataille pour le trône du multichaînage : stratégies, dominateurs et défis

Le véritable transfert inter-chaînes signifie qu'un actif est réellement transféré d'une chaîne à une autre via un mécanisme Burn/Mint, et non par le biais de Lock/Mint ou d'échange atomique (Atomic Swap).

Auteur : PSE Trading Analyst @Daniel Hua

Introduction

Dans le monde de la blockchain, chaque réseau peut être vu comme un écosystème indépendant, doté de ses propres actifs natifs, règles de communication, etc. Cependant, cette caractéristique rend les différentes blockchains incompatibles entre elles, empêchant la libre circulation des actifs et des informations. C’est dans ce contexte que le concept d’interopérabilité inter-chaînes est apparu.

1. Signification et cas d’usage de l’interopérabilité inter-chaînes

La finance décentralisée (DeFi) constitue aujourd’hui le cœur et la base de la blockchain, mais elle fait face à de nombreux défis tels que la fragmentation de liquidité, la faible profondeur des pools d’actifs et une faible efficacité d’utilisation du capital. L’apparition des protocoles d’interopérabilité inter-chaînes permet d’intégrer les actifs de différentes chaînes au sein d’un même contrat intelligent, maximisant ainsi l’expérience utilisateur et l’efficacité du capital. Dans un scénario idéal, ces protocoles peuvent réduire les frictions à zéro.

Par exemple :

(1) Dépôt d’actifs depuis la chaîne OP vers GMX sur ARB afin d’augmenter la profondeur du pool de liquidités

(2) Utilisation d’actifs OP en garantie sur Compound sur ARB pour emprunter ou prêter

(3) Transfert inter-chaînes d’actifs NFT

Au-delà des applications financières, le transfert d’informations est également crucial : par exemple, voter à travers les chaînes pour soutenir des propositions importantes, ou partager des données entre applications sociales décentralisées (social dapps). Si la DeFi a ouvert la porte au monde de la cryptomonnaie, alors les protocoles d’interopérabilité inter-chaînes sont le chemin incontournable vers la réussite !

2. Quatre types de protocoles d’interopérabilité inter-chaînes

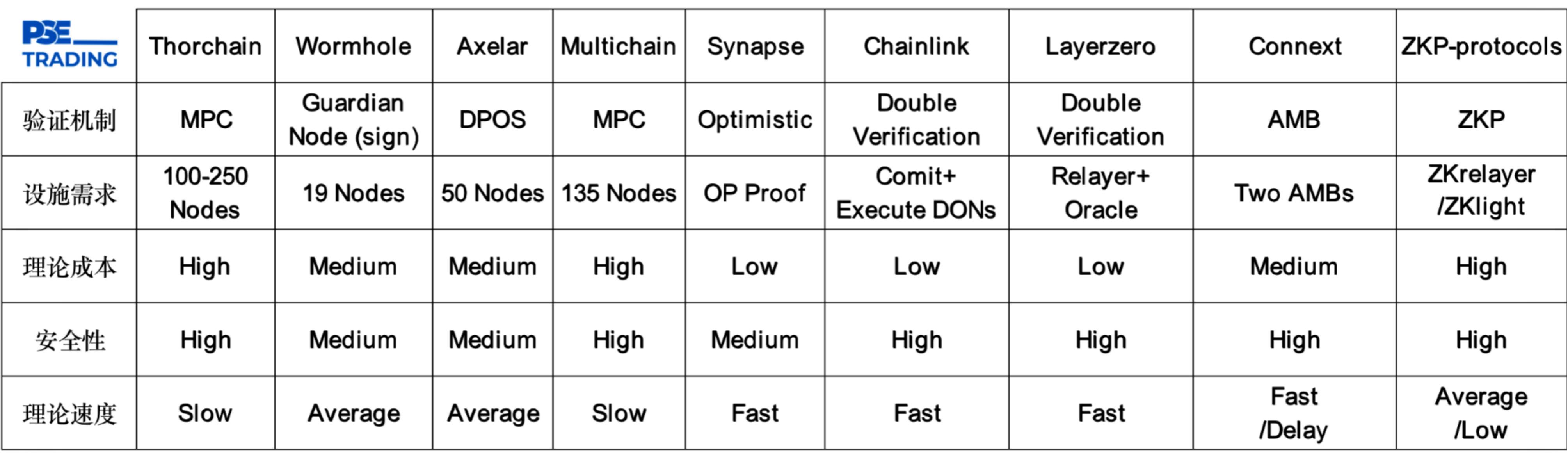

2.1 Vérification basée sur des nœuds ou un réseau tiers (premier type)

Les premiers protocoles inter-chaînes utilisaient le MPC (calcul multipartite) pour valider les transactions. Thorchain en est un exemple typique : il déploie des nœuds sur la chaîne pour vérifier les transactions et établir un standard de sécurité. Généralement, ce type de protocole attire entre 100 et 250 validateurs, mais l’inconvénient principal est que chaque nœud doit valider chaque transaction, ce qui entraîne des délais d’attente importants pour les utilisateurs. En outre, le coût d’exploitation des nœuds est élevé pour le protocole et finit par être reporté sur les utilisateurs. De plus, Thorchain crée un pool de liquidité distinct pour chaque paire d’échange, utilisant son jeton natif RUNE : chaque transfert inter-chaînes nécessite de convertir l’actif en RUNE, puis en actif cible. Ce modèle exige beaucoup de capitaux et génère des frictions, ce qui n’en fait pas la solution optimale à long terme. Astuce : Thorchain a été piraté à cause d’une vulnérabilité dans le code (le système prenait un symbole ETH factice pour un vrai), mais cela n’a aucun lien avec la sécurité de sa méthode de validation.

2.1.2 Améliorations

Face à ces limites, Wormhole a opté pour 19 validateurs (notamment Jump Crypto) pour vérifier l’authenticité des transactions. Ces validateurs opèrent également sur d'autres réseaux comme ETH et OP. Toutefois, cette approche comporte un risque de centralisation excessive. L’auteur pense qu’une décentralisation totale n’est pas toujours optimale : un certain niveau de centralisation peut réduire les coûts, et tout projet vise finalement à atteindre une adoption massive et une efficacité économique maximale. Astuce : l’attaque subie par Wormhole était due à une faille de contrat — un attaquant a utilisé un contrat externe pour valider une transaction frauduleuse —, ce qui n’affecte pas la sécurité fondamentale du mécanisme de validation.

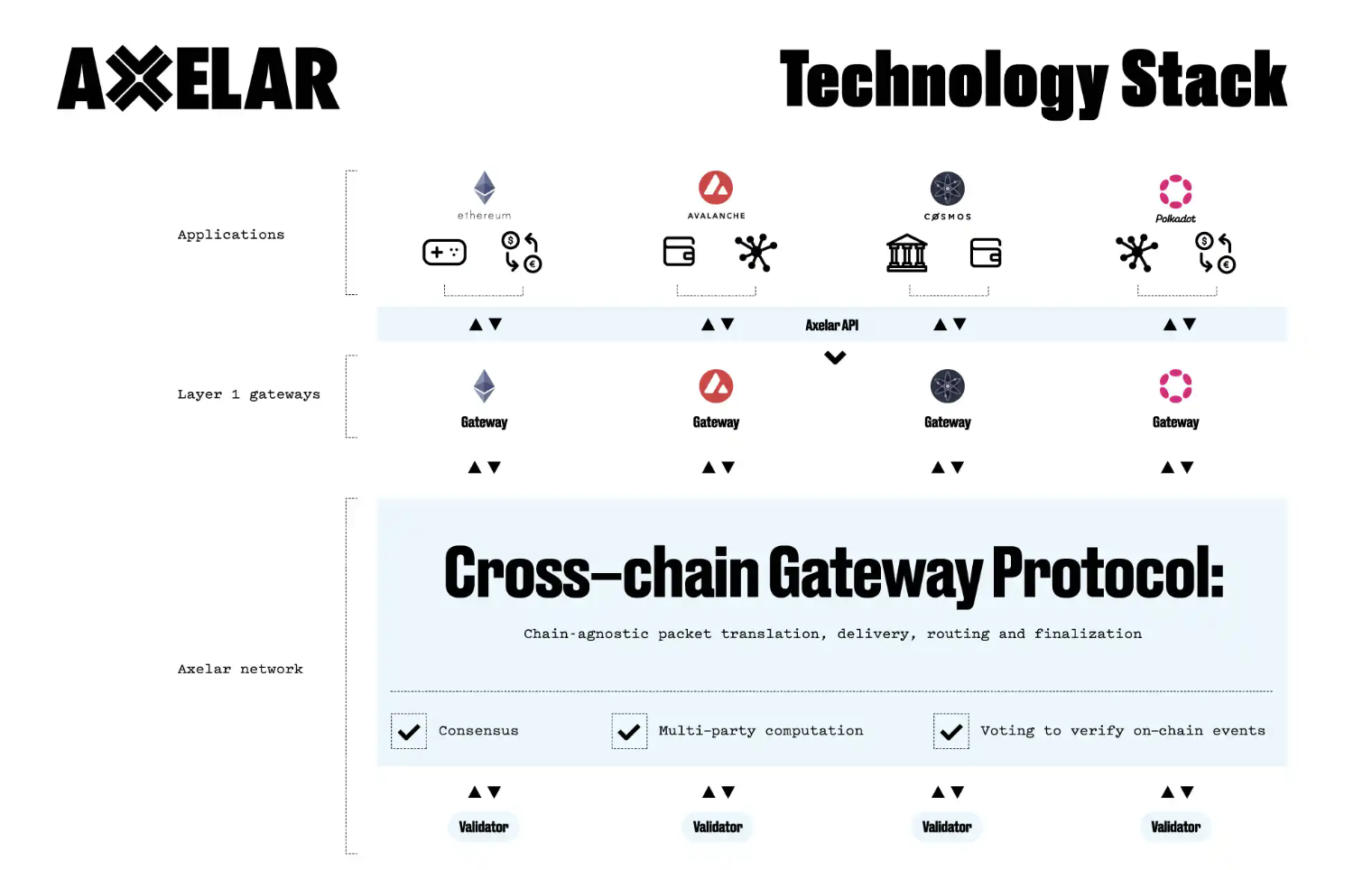

Comparé aux autres protocoles, Axelar est une blockchain basée sur la preuve d’enjeu (PoS). Il regroupe les informations de validation provenant d’autres réseaux, les envoie sur sa propre chaîne principale pour vérification, puis les transmet à la chaîne cible. À noter que le coût de validation est inversement proportionnel à la sécurité. Plus il y a d’informations à valider, plus il faut de nœuds pour assurer la sécurité, sans limite théorique au nombre de nœuds. Or, l’augmentation du nombre de nœuds fait exploser le coût des transferts. C’est un dilemme auquel Axelar devra faire face à l’avenir.

2.2 Validation optimiste (deuxième type)

Le succès d’Optimism (OP) illustre bien les avantages de la validation optimiste : sécurité actuellement fiable, faible coût et rapidité. Des protocoles comme Synapse ont adopté ce modèle. Toutefois, Synapse utilise une méthode Lock/Mint pour échanger des actifs, qui présente un risque d’attaque par pirate. L’auteur expliquera pourquoi dans la section 2.3.1. Par ailleurs, la validation optimiste ne répond qu’aux besoins actuels ; à l’avenir, des méthodes de validation plus sûres seront nécessaires, tout en conservant rapidité et faible coût. C’est pourquoi l’auteur introduit maintenant la validation double comme alternative.

2.3 Validation double (troisième type)

Les protocoles de validation double les plus surveillés sur le marché sont LayerZero et Chainlink. Pour aller droit au but, l’auteur considère que la validation double a l’avenir le plus prometteur dans le domaine des protocoles inter-chaînes, surpassant les autres en termes de sécurité, rapidité et temps de réponse.

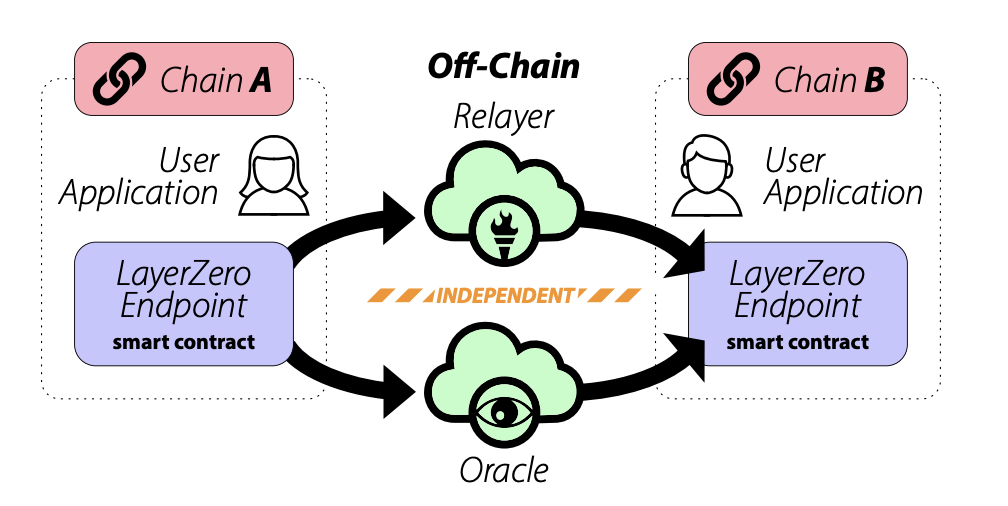

(1) LayerZero

L’un des apports innovants de LayerZero est le déploiement de nœuds ultra-légers sur chaque chaîne, envoyant les données hors chaîne à un Relayer et à un Oracle (fourni par Chainlink) pour validation. Contrairement au premier type de protocole, cela évite des calculs lourds. L’Oracle génère des en-têtes de blocs, tandis que le Relayer vérifie l’authenticité de la transaction. La transaction n’est autorisée que si les deux composants fonctionnent correctement. Il est essentiel de souligner que Relayer et Oracle fonctionnent indépendamment : un pirate ne pourrait voler des actifs qu’en contrôlant simultanément les deux. Comparé à la validation optimiste, la sécurité est supérieure car chaque transaction est vérifiée individuellement.

Avantages en coût et sécurité : l’auteur a testé via Stargate (utilisant la technologie LayerZero)

1) De OP vers ARB : transaction finalisée en 1 minute — 1,46 $

2) De OP vers BSC : transaction finalisée en 1 minute — 0,77 $

3) De OP vers ETH : transaction finalisée en 1 min 30 s — 11,42 $

En résumé, le modèle de validation double domine clairement.

(2) Chainlink

Le DON « Committing » collecte les informations de transaction. Le ARM de la chaîne cible récupère les données du ARM de la chaîne source, reconstruit l’arbre de Merkle et le compare à celui du DON « Committing ». Une fois qu’un nombre suffisant de nœuds a validé, la transaction est envoyée au DON « Executing » pour exécution, et vice versa. Remarque : le ARM est un système indépendant. La technologie utilisée par Chainlink ressemble à 90 % à celle de LayerZero, toutes deux reposant sur un modèle de « collecte + vérification (transaction par transaction) ».

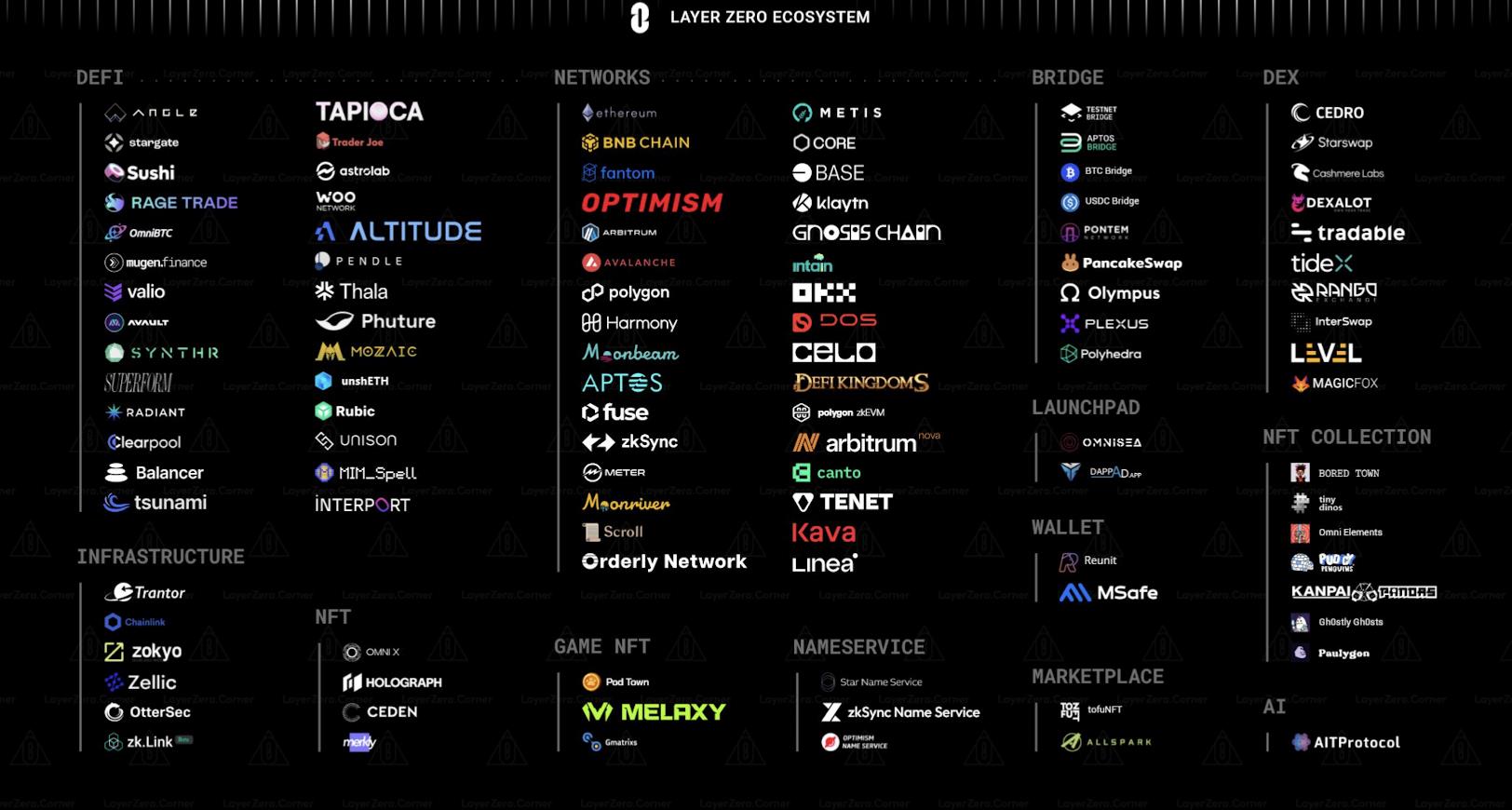

À ce jour, Chainlink supporte des projets comme Synthetix (transfert inter-chaînes de sUSD) et Aave (vote de gouvernance inter-chaînes). D’un point de vue sécuritaire, bien que le ARM et le DON « Executing » soient deux systèmes distincts, ils sont tous deux contrôlés par Chainlink, ce qui pose un risque de fraude interne. Par ailleurs, dans des conditions techniques équivalentes, Chainlink attire davantage les anciens projets ayant des partenariats étroits, créant ainsi une forme de verrouillage. En revanche, LayerZero attire surtout les nouveaux projets. Mais en matière de réseaux supportés et d’écosystème, LayerZero prend nettement l’avantage. De plus, les équipes projets souhaitent généralement déployer leurs produits dans des écosystèmes populaires.

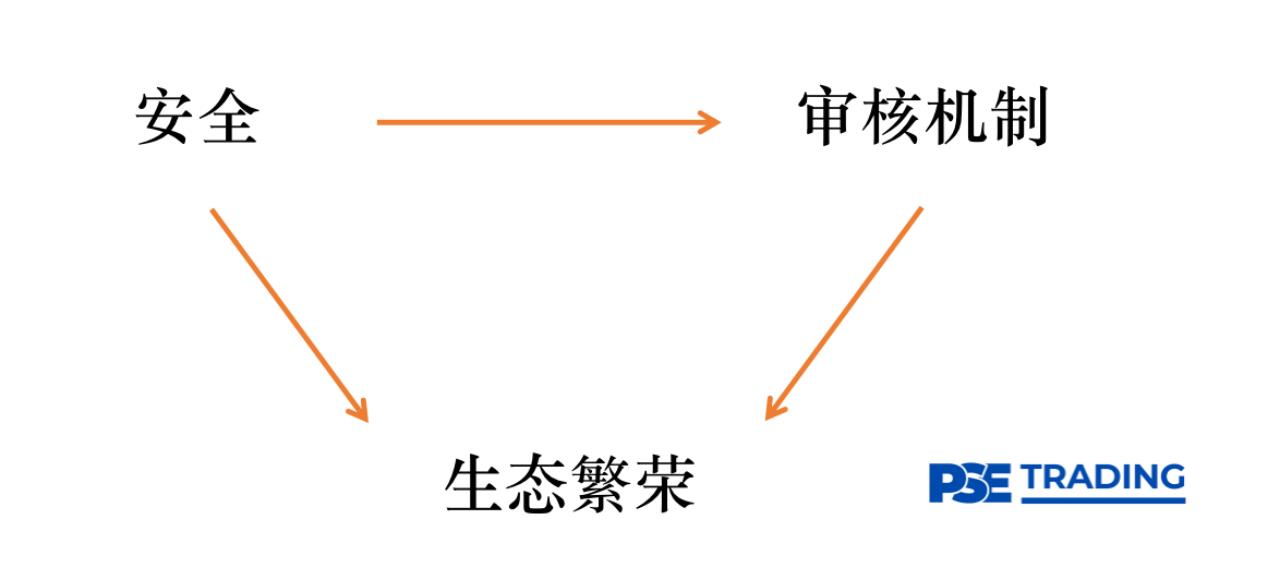

2.3.1 Le triangle impossible de LayerZero

Sécurité : quatre méthodes existent pour transférer des actifs inter-chaînes :

1) Lock/Mint : le protocole déploie des pools sur chaque chaîne. Quand un utilisateur veut transférer ETH de la chaîne A vers la chaîne B, son ETH est verrouillé sur A, et un wETH équivalent est frappé sur B. Au retour, le wETH est brûlé et l’ETH sur A est déverrouillé. Le risque ? La sécurité repose entièrement sur le pont inter-chaînes. Si le montant verrouillé est assez important, les pirates cibleront le pool.

2) Burn/Mint : les jetons sont créés sous forme OFT (Omnichain Fungible Token). On peut brûler un certain nombre de jetons sur la chaîne source et en frapper un équivalent sur la chaîne B. Cette méthode évite les risques liés aux gros pools, donc est théoriquement plus sûre. Le modèle OFT est généralement choisi dès l’émission du jeton, facilitant la circulation entre dapps. Les vieux projets peuvent aussi convertir leur jeton en OFT, mais cela implique des intérêts contradictoires (que faire des jetons natifs déjà présents dans d’autres dapps ?), ce qui rend la mise à jour difficile. Ainsi, seuls les nouveaux projets peuvent adopter ce modèle. En résumé, les anciens projets n’ont pas intérêt à prendre ce risque : en choisissant la sécurité, on perd la compatibilité avec les projets existants.

3) Atomic Swap : le protocole dispose de pools sur les deux chaînes, contenant des quantités d’actifs. Lors d’un transfert, l’utilisateur dépose ses actifs dans le pool de la chaîne A, et reçoit instantanément la quantité équivalente depuis le pool de B. C’est un principe d’ajout/soustraction immédiat, offrant un haut niveau de sécurité.

4) Jeton intermédiaire : comme dans le cas de Thorchain (cf. 2.1), cela entraîne des frictions et des délais trop longs.

Actuellement, la méthode la plus répandue est l’Atomic Swap, mais l’avenir va vers le modèle Burn/Mint, permettant un transfert inter-chaînes quasi sans friction, tout en restant sécurisé. Un autre frein pour les vieux projets est la manipulation possible des prix via les oracles. Les attaques contre les oracles ne sont pas rares, et la technologie n’est pas encore mature. C’est pourquoi la plupart des protocoles restent prudents.

Audit : les paramètres de validation dans le Relayer et l’Endpoint de LayerZero sont configurés par les équipes projets, ce qui expose à un risque d’abus malveillant. L’audit est donc très strict, limitant ainsi le nombre de projets grand public sur LayerZero. Si l’on abandonne l’audit, les anciens projets pourraient utiliser LayerZero, mais au prix d’une sécurité compromise. En choisissant la sécurité, il devient extrêmement difficile pour les nouveaux projets d’être approuvés. C’est là un dilemme. LayerZero a besoin de temps pour mûrir.

2.4 Protocoles modulaires inter-chaînes (validation AMB, quatrième type)

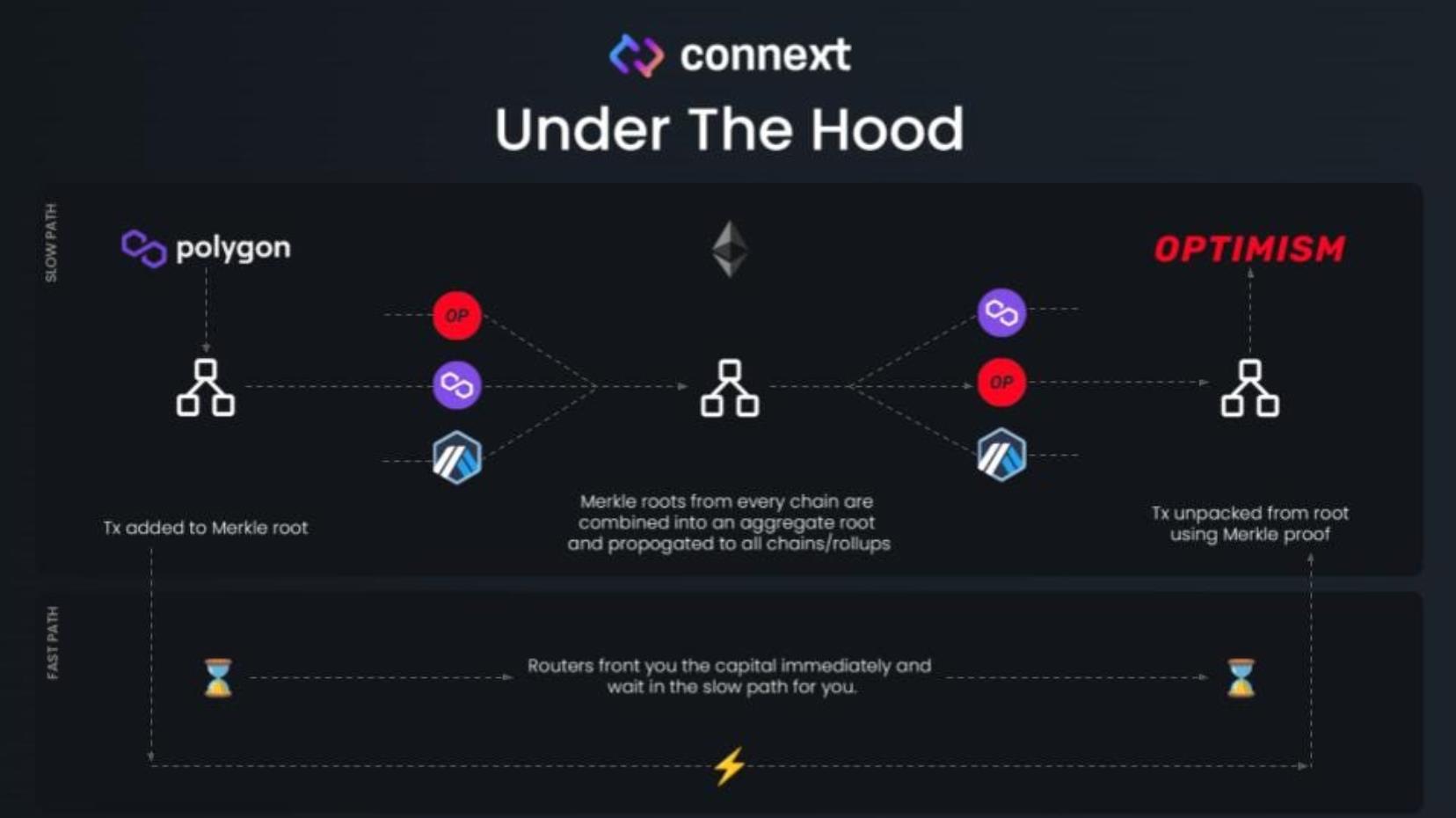

Connext est un protocole inter-chaînes modulaire, dont l’architecture suit un modèle hub-and-spoke. Les chaînes A et B confient leur validation à leurs propres modules AMB (Arbitrary Message Bridge — pont de messages arbitraires), appelés « spokes », et les preuves de type arbre de Merkle sont stockées sur la chaîne Ethereum, qui joue le rôle de « hub ».

Ce protocole offre le plus haut niveau de sécurité, car il s’appuie sur la sécurité du réseau Ethereum, selon le principe de « partage de sécurité » (shared security). Avec LayerZero, en revanche, on doit faire confiance aux équipes projets elles-mêmes. Théoriquement, ce modèle est donc plus sûr que la double validation. À long terme, certains protocoles inter-chaînes OP pourraient rencontrer des problèmes de sécurité. La tendance future ira probablement vers les ZKP ou la double validation. D’un autre côté, la validation sécurisée des jetons natifs inter-chaînes repose sur des modules AMB spécifiques à chaque chaîne, dont les délais de transmission peuvent varier. L’AMB officiel nécessite souvent un temps de validation plus long, allant parfois jusqu’à 4 heures ou plus. Cela pourrait limiter l’adoption massive et l’efficacité économique de Connext.

3. Protocoles inter-chaînes utilisant les ZKP

La concurrence entre protocoles inter-chaînes est déjà intense. De nombreux projets misent désormais sur les ZKP, cherchant à s’aligner sur le concept des rollups ZK, en utilisant des technologies comme ZKrelayer ou ZKlight-endpoint, vantant une sécurité maximale. Toutefois, l’auteur pense qu’à l’horizon de 5 à 10 ans, l’application des ZKP dans ce domaine est prématurée et peinera à rivaliser avec les solutions existantes, pour plusieurs raisons :

(1) Temps et coût élevés pour générer les preuves. Les preuves à divulgation nulle (ZKP) se divisent en ZK-STARK et ZK-SNARK. Les premières produisent de grandes preuves mais rapidement, les secondes des preuves compactes mais lentement (plus la preuve est grande, plus elle coûte cher). La plupart des protocoles ZKP inter-chaînes choisissent ZK-SNARK, car un coût trop élevé dissuaderait les utilisateurs. Comment résoudre le problème de lenteur ? Certains protocoles ajoutent une « voie rapide », similaire au modèle OP : autoriser la transaction d’abord, puis la vérifier. Mais ce n’est plus une vraie preuve ZK, plutôt une version « OP Plus ».

(2) Exigences techniques élevées. Les ZKP demandent une infrastructure puissante, capable de traiter d’énormes volumes de données. À grande échelle, cela pourrait saturer les capacités de calcul, forçant les protocoles à investir massivement dans l’infrastructure, ce qui n’est pas économiquement viable pour l’instant.

(3) Incertitude sur l’évolution technologique. Parmi les protocoles actuels, la double validation offre déjà une sécurité suffisante pour les besoins actuels. Bien que les ZKP semblent superflus aujourd’hui, les progrès futurs pourraient changer la donne. Comme il y a vingt ans, personne ne pensait que les villes de troisième rang auraient besoin de voies surélevées. À court terme, peut-être pas, mais à long terme, les ZKP pourraient devenir la pierre angulaire de l’interopérabilité inter-chaînes. Même si ce n’est pas encore le moment, il faut continuer à les étudier et à suivre leur développement, car la vitesse de l’innovation est imprévisible.

4. Conclusion et réflexions

Les protocoles d’interopérabilité inter-chaînes sont cruciaux pour l’avenir de la blockchain. Parmi eux, la validation double se distingue particulièrement par sa performance en matière de sécurité, coût et rapidité, surtout grâce à des leaders comme LayerZero et Chainlink. Bien que leurs technologies soient similaires, LayerZero possède un écosystème plus riche, lui donnant un avantage concurrentiel actuel. Toutefois, en raison de ses exigences de sécurité et de son processus d’audit rigoureux, son développement reste lent. L’auteur croit néanmoins en son potentiel futur. Quant aux protocoles inter-chaînes basés sur les ZKP, bien que leur application pratique soit encore lointaine, leur orientation semble inévitable. Il convient de rester attentif.

L’auteur reste optimiste sur LayerZero et le domaine inter-chaînes, tout en pointant certains risques potentiels. La plupart des protocoles actuels relèvent de la couche L0 (couche de transport), destinés au transfert d’actifs et à la transmission d’informations (sociales, de gouvernance, etc.). En matière de transfert d’actifs, les ponts actuels sont des faux inter-chaînes. L’auteur considère qu’un véritable transfert inter-chaînes signifie qu’un actif quitte réellement une chaîne pour rejoindre une autre (Burn/Mint), et non pas Lock/Mint ou Atomic Swap. Mais pour y parvenir, il faudrait remplacer tous les anciens projets par de nouveaux, avec des jetons émis en mode OFT — une transition extrêmement difficile et longue.

Nous vivons encore dans un monde dépendant de « tiers ». Les chaînes restent cloisonnées. Pour la transmission d’informations, les chaînes peuvent compter sur la couche de transport, mais la demande actuelle est faible. Par exemple, Lens et Cyber auraient besoin d’un pont pour communiquer, mais d’abord, le secteur social peine à se développer à grande échelle. Ensuite, si la majorité des dapps se déploient sur Lens, elles pourront communiquer librement entre elles, rendant le pont inutile. L’interopérabilité n’a de sens que dans un environnement concurrentiel fort.

Cela amène au nouveau défi posé par les « superchains » comme OP Superchain : son succès incitera d’autres Layer2 à adopter des technologies similaires, permettant une interconnexion fluide (notamment pour les actifs). À l’avenir, si les blockchains réussissent, OP et autres rollups ne pourront pas absorber tous les utilisateurs et transactions, ce qui poussera à créer davantage de Layer2. Cette interconnexion fluide repose sur un même niveau de règlement. Ainsi, le transfert d’actifs n’aura plus besoin de passer par un tiers : les données de transaction proviendront du même niveau de règlement, et seront vérifiées indépendamment sur chaque chaîne. Idéalement, les protocoles inter-chaînes espèrent voir OP, ARB, ZKsync et Starnet en compétition serrée, sans domination claire. C’est dans ce cas que les besoins inter-chaînes seront suffisants. Sinon, si un seul Layer2 détient 80 % du marché, l’interopérabilité deviendra inutile. Toutefois, l’avenir reste incertain. Ce ne sont ici que les préoccupations personnelles de l’auteur, à adapter selon l’évolution du contexte.

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News