DID : La quête de la crédibilité et de l'accès sans permission

TechFlow SélectionTechFlow Sélection

DID : La quête de la crédibilité et de l'accès sans permission

Le système de crédit est la pierre angulaire du fonctionnement harmonieux de la société, offrant à chacun la possibilité d'obtenir dignité et bonheur sur un pied d'égalité.

Dans un article publié la semaine dernière intitulé Chaîne continue : les DID et les données en chaîne construisent un lien décentralisé, R3PO souligne que les données en chaîne constituent une infrastructure de données « immergée », devant être intégrée avec les identifiants décentralisés (DID) sous forme de suite fonctionnelle dans des produits tels que SocialFi, GameFi ou portefeuilles. L’article analyse particulièrement l’importance cruciale des noms de domaine comme l’ENS à l’ère du Web 3.0 pour chaque individu.

Selon R3PO, il existe encore un manque d’observation claire concernant les applications potentielles des données en chaîne. Bien que la blockchain représente une avancée majeure par rapport aux systèmes traditionnels grâce à l’ouverture totale des données, cela ne signifie pas automatiquement une égalité dans le droit d’accès aux données. Limitées par des contraintes financières et techniques, les applications basées sur les données ont emprunté une voie commerciale qui exclut la majorité des utilisateurs, créant ainsi un nouveau modèle d’inégalité.

Cette inégalité factuelle conduit à une situation où une minorité exerce une évaluation et un contrôle sur la majorité. Par ailleurs, les données personnelles sont dispersées entre différentes blockchains publiques, DApps et produits, rendant impossible pour les individus d’exercer réellement un contrôle complet sur leurs données (création, lecture, modification, suppression). Combiné au fait que les adresses et les domaines peuvent changer à tout moment, l’identité personnelle devient progressivement fluide et fragmentée dans l’univers en chaîne.

Du point de vue d’une véritable autonomisation des individus, R3PO considère qu’il est essentiel de partir de la source des données et de l’unification de l’identité personnelle, afin de restituer aux utilisateurs la propriété et le droit d’accès aux données, et ainsi créer un système social décentralisé fondé sur la confiance.

Un système de crédit constitue la base d’un fonctionnement social sans friction, offrant à chacun la possibilité d’obtenir dignité et bonheur de manière équitable.

Identité personnelle sur le Web 3 : attester la propriété des actifs

L’identité personnelle est une condition préalable indispensable à la massification future des produits Web 3, tandis que l’accumulation de données fournit une voie de vérification décentralisée pour construire cette identité.

Prenons Bitcoin comme exemple : sa structure de données repose essentiellement sur une variante de l’arbre de Merkle, combinant des pointeurs de hachage et un arbre binaire. Les données elles-mêmes forment le grand livre comptable, qui constitue également l’enregistrement des activités des utilisateurs sur la chaîne. Depuis la création du bloc génésis jusqu’à la compétition entre mineurs pour le droit de validation via le hachage, en passant par les transactions (Tx) entre utilisateurs, ces données composent fondamentalement la blockchain.

Cependant, R3PO affirme que cette accumulation de données, bien qu’elle favorise la décentralisation, pose aussi un problème persistant jusqu’à aujourd’hui : l’anxiété liée à la perte d’identité. Le système de comptes basé sur les clés publiques/privées ne parvient pas efficacement à lier une personne réelle à sa présence sur la chaîne. Si les phrases de récupération ou la clé privée sont perdues, il devient impossible de prouver son identité ou la propriété de ses actifs.

Pour résoudre ce problème de perte d’identité, deux approches sont tentées : celle des solutions de portefeuille d’un côté, et l’analyse des données en chaîne de l’autre. En éliminant toutes les impossibilités, une seule vérité subsiste.

Concrètement, les portefeuilles offrent un conteneur d’identité. Grâce à des technologies telles que le MPC (calcul multipartite sécurisé) et l’abstraction de compte, des mécanismes de récupération sociale permettent de relier l’identité personnelle aux relations interpersonnelles. En parallèle, l’analyse des données en chaîne utilise l’intelligence artificielle et l’analyse comportementale pour inférer les liens entre les adresses en chaîne et les entités sociales réelles. Par exemple, après le piratage de FTX, bien que l’identité du pirate reste inconnue, ses actions ont pu être suivies en temps réel par des outils comme Nansen.

Toutefois, le problème n’est pas complètement résolu. Les solutions de portefeuille ne permettent pas de gérer efficacement les interactions entre utilisateurs, surtout dans les contextes publics ou entre inconnus. Pour que l’identité soit véritablement appuyée par des données, il faut davantage de données personnelles accumulées via les DID, les SBT et les plateformes SocialFi.

Comme le système de vérification bleue sur Twitter, où une validation centralisée empêche l’usurpation d’identité, dans une société décentralisée, seul un volume suffisant de données peut produire un effet de preuve d’identité.

Le principal défaut de l’analyse des données en chaîne réside dans son efficacité limitée aux grandes adresses (« baleines ») ou institutions, alors qu’elle peine à identifier les nombreux utilisateurs individuels. Elle peut tout au plus déduire les comportements des comptes et leur attribuer des étiquettes. Par exemple, OKlink dispose de 200 millions d’étiquettes d’entités, et Nansen recense les portefeuilles froids des principales plateformes CEX du monde crypto.

Mais une étiquette n’est pas une identité. Des étiquettes multidimensionnelles peuvent former un profil, mais l’identité personnelle est un « actif en chaîne » unique, un support d’actifs sociaux. Dans la théorie des SBT, leur caractère non transférable repose précisément sur cette unicité : une personne ne peut pas se vendre elle-même, seulement ses actifs, tels que son travail ou son temps.

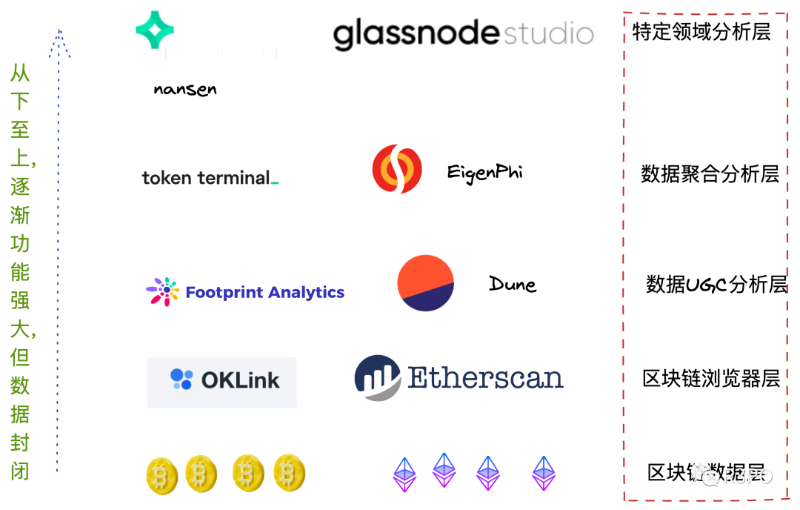

Légende de l'image : hiérarchie des données blockchain Source de l'image : R3PO

R3PO considère que, comme illustré ci-dessus, dans la couche de données fondamentale de la blockchain — celle qui identifie réellement l’identité personnelle — l’architecture, le stockage et la circulation des données sont publics et accessibles de façon égale à tous sur la blockchain. L’adresse d’Alice peut être tracée en temps réel par Bob, mais Bob ne peut pas être retracé par Alice s’il ne lui communique pas son adresse.

À partir de la couche navigateur cependant, l’équilibre dans le stockage et l’accès aux données personnelles est rompu, entraînant une exploitation de l’identité par des tiers sans que l’utilisateur puisse partager les bénéfices. Par exemple, Nansen impose des frais d’abonnement élevés sans redistribuer de revenus aux adresses dont il collecte les données, transformant ainsi les utilisateurs en « travailleurs numériques » au service des plateformes.

Dans des plateformes comme Dune ou Footprint, où les utilisateurs créent eux-mêmes des produits de données, l’accès aux requêtes de données est ouvert aux individus, mais leur modèle économique reste insoutenable : elles attirent des utilisateurs mais perdent en rentabilité. La forte fidélisation des utilisateurs ne parvient pas à être monétisée. Tout comme les jetons de gouvernance comme UNI ne capturent pas la valeur du protocole, l’économie des jetons échoue ici fondamentalement.

Sous cet angle, les produits de données blockchain engendrent de nouveaux problèmes. Leur profitabilité repose nécessairement sur un avantage asymétrique issu de l’exclusion de la majorité, ce qui ne correspond clairement pas aux attentes des utilisateurs à l’ère du Web 3.0. La voie de sortie réside dans l’intégration avec des attributs d’identité personnelle comme les DID et les SBT, permettant de restituer les données aux individus eux-mêmes, et ainsi d’activer la spirale rentable des produits de données.

Par exemple, dans les modèles d’économie de jetons de SocialFi, tous insistent sans exception sur la portabilité des données personnelles, garantissant qu’aucun protocole social ne puisse s’approprier les données ni les profits des utilisateurs.

Un DID équitable est la voie incontournable pour éliminer les inégalités d’accès aux données

R3PO affirme que les inégalités créées au niveau de l’accès aux données ne peuvent servir de base à l’avenir du Web 3.0. Il faut d’abord reconnaître que la décentralisation implique l’égalité — un concept rarement mis en avant dans les discours précédents sur la vie privée et la liberté. Cette inégalité dans les droits d’accès n’a pas encore été largement reconnue dans sa valeur.

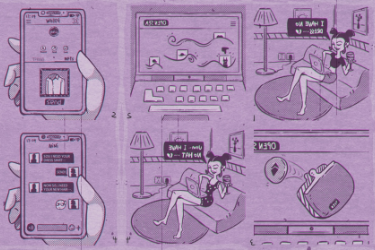

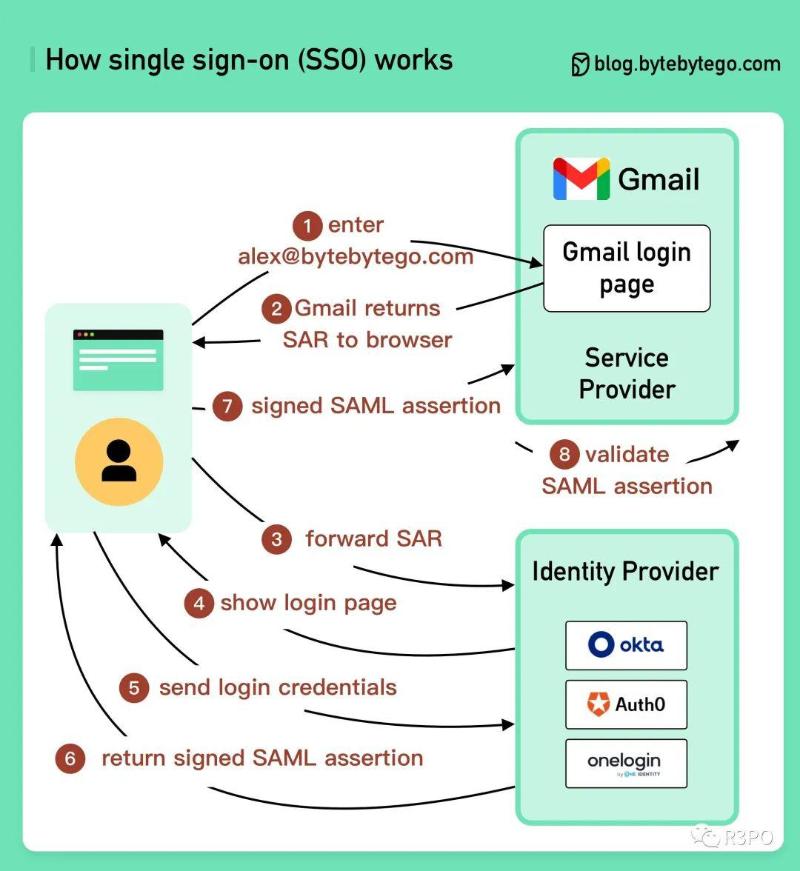

Le processus de circulation de l’identité personnelle sur le Web 2 suit : vérification centralisée → distribution de comptes → reconnaissance mutuelle entre systèmes de comptes → liaison du compte. Dans ce processus, la vérification centralisée initiale et la reconnaissance inter-comptes sont les faiblesses critiques, indiquant que nous ne maîtrisons jamais réellement nos propres données.

Prenons l’exemple des produits de crédit traditionnels, dont le cœur repose sur la gestion des risques et l’évaluation du crédit : le premier limite les pertes, le second permet d’obtenir des profits anticipés.

Le principal problème ici reste que l’individu doit divulguer unilatéralement ses données personnelles pour obtenir un soutien financier, ce qui soulève depuis longtemps des critiques sur la sécurité des données et la protection de la vie privée. En outre, les entreprises, dans un contexte concurrentiel, ne peuvent pas rendre publiques les données qu’elles collectent, aboutissant à une situation de jeu à somme nulle où la vie privée individuelle et la transparence des entreprises s’annulent mutuellement.

La difficulté chronique d’obtention de crédits pour les petites entreprises est une mesure de prudence des banques commerciales. Incapables de vérifier individuellement la situation réelle de chaque entreprise, les banques préfèrent suspendre les prêts pour préserver leurs marges, provoquant des difficultés économiques allant jusqu’à des crises systémiques.

Légende de l'image : schéma SSO Source de l'image : bytebytego.com

Le Web 3.0 offre une autre possibilité. Une fois un système de crédit fondé sur les données personnelles établi, l’octroi de prêts sans garantie deviendra une opération de base. La liquidité du marché reposera sur la valeur de la crédibilité, et de nouveaux modèles de gestion des risques transformeront profondément l’écosystème DeFi actuel, dont le principal défaut est sa forte dépendance aux stablecoins adossés au dollar, aux prêts centralisés et aux market makers.

R3PO considère que la DeFi actuelle relève davantage d’un stade expérimental préliminaire qu’un pilier viable d’un futur système économique de crédit pour une société décentralisée (DeSoc).

Le chemin vers une société de crédit devient progressivement clair : la mise en œuvre progressive des produits DID/SBT en témoigne. Toutefois, ces produits restent aujourd’hui coincés dans des modules fonctionnels isolés. Plus grave encore, le problème fondamental demeure l’absence d’égalité. Entre l’Asie et l’Europe-Amérique, entre les pays du Nord et ceux du Sud, entre l’Amérique du Nord et l’Amérique latine, les conflits infinis révèlent une tendance inquiétante : les inégalités actuelles risquent de s’insinuer dans la société future.

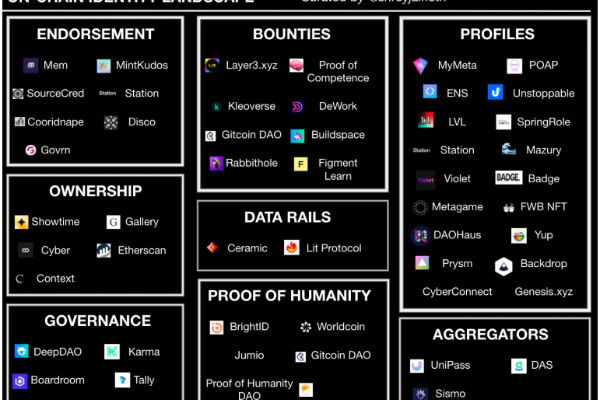

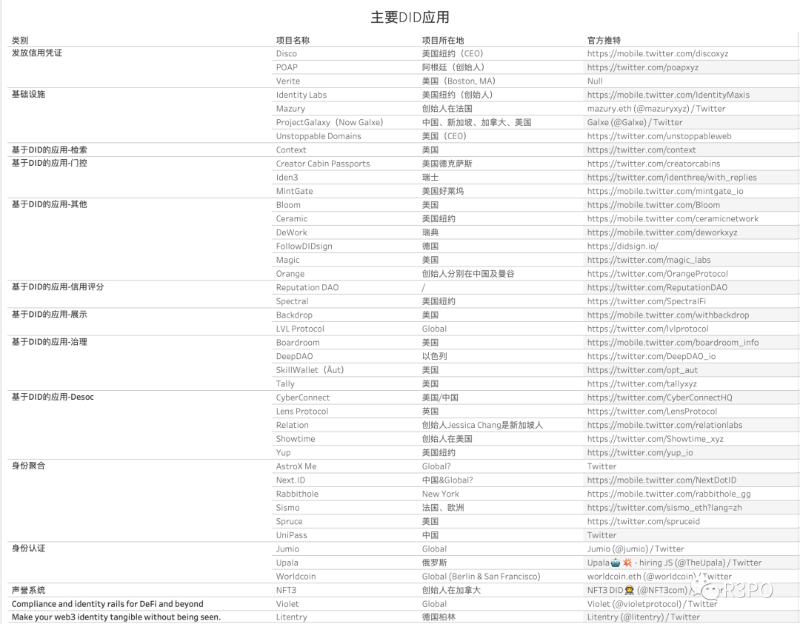

Dans le précédent article, R3PO a exposé les orientations et supports principaux des produits DID. Nous n’y reviendrons pas ici, mais soulignons plutôt les problèmes actuels rencontrés par les produits DID/SBT :

Une forte centralisation, notamment dans les procédures KYC (« Know Your Customer »), qui reflètent une dépendance marquée aux modèles et mentalités du Web 2.0 ;

Une inégalité dans l’accès à l’identité : les régions moins développées vendront leurs données personnelles à très bas prix, trahissant ainsi l’objectif initial de protection de la vie privée ;

Ces deux problèmes sont souvent imbriqués. Prenons les initiateurs de produits DID/SBT : il s’agit presque exclusivement de projets occidentaux imposant leurs produits aux pays du Sud :

Légende de l'image : principaux produits DID Source de l'image : R3PO

Prenons le marché d’Asie du Sud-Est : il rivalise aisément avec les homologues occidentaux dans le domaine du GameFi, ayant donné naissance à des produits globalement influents comme Axie Infinity, YGG ou Coin98. Pourtant, dans les domaines DID/SBT, il montre une nette faiblesse. Seuls Orange, Galxe et Relation ont un lien avec l’Asie du Sud-Est, tandis que la plupart des autres produits proviennent d’Europe ou d’Amérique du Nord. En termes de probabilités de succès, les bases comparatives sont gravement déséquilibrées.

En contraste frappant avec le faible nombre de projets locaux, l’identité personnelle bon marché des utilisateurs d’Asie du Sud-Est est réutilisée et abusée à maintes reprises dans divers produits. Cette inégalité factuelle est largement répandue. Si le Web 3.0 ne parvient pas à garantir un accès équitable à l’identité en chaîne, le crédit et les prêts continueront de bénéficier aux grosses fortunes et aux institutions, comme dans la finance traditionnelle.

Au début 2022, l’engouement autour de WorldCoin a mis en lumière une vision ambitieuse : construire une identité en chaîne pour plusieurs milliards de personnes. Dans ce scénario, chaque identité serait numérisée sur la chaîne, libérant ainsi l’humanité du joug des mécanismes de vérification centralisés, pour créer une utopie de libre circulation de l’information, de l’identité et des actifs.

Le projet utilise un système de vente directe : chaque agent acquiert un appareil Orb pour scanner l’iris humain, identifiant ainsi les individus, et peut gagner entre 10 et 200 dollars par jour. Son nombre d’utilisateurs a rapidement dépassé le million. Pourtant, cette collecte massive d’informations personnelles constitue en soi une forme d’exploitation informationnelle. Comparés aux utilisateurs occidentaux, ceux d’Asie du Sud-Est ou d’Afrique sont plus enclins à vendre leurs données en échange de récompenses ou de jetons.

La combinaison d’une identification frontale obligatoire et d’un anonymat en chaîne est inévitablement une impasse pour une société de crédit décentralisée. Après WorldCoin, d’autres initiatives comme Galxe ou le BAB de Binance poursuivent des opérations KYC sous couvert de produits DID/SBT. Contrairement aux exigences européennes de conformité au RGPD, les marchés d’Asie du Sud-Est imposent peu de restrictions, accentuant ainsi les inégalités dans la collecte des données personnelles.

Les véritables produits DID/SBT, comme WorldCoin, Galxe ou BAB, nécessitent effectivement de vastes volumes de données utilisateur pour identifier les individus. Mais l’obtention de ces identifiants doit résulter d’un processus prolongé de construction décentralisée. À l’instar des produits DeFi, les solutions centralisées ne sauraient s’adapter aux tendances futures du développement d’une société décentralisée.

L’inégalité a longtemps existé dans le Web 2.0, mais cette entrave ne devrait pas perdurer dans le Web 3.0. Du moins, promettre à tous un accès équitable constitue une motivation durable pour le progrès industriel.

Conclusion

Les DID induits par les données en chaîne vont-ils conduire à une exposition généralisée des identités ? Peut-on encore protéger la vie privée ?

Dans la logique actuelle, les données en chaîne ne peuvent pas être annulées. Qu’elles soient vraies ou fausses, justes ou injustes, légales ou illégales, toute information confirmée sur la chaîne devient indélébile. Or, posséder un secret sur autrui reste une arme redoutable dans les cyber-harcèlements du monde réel.

Pour les produits DID/SBT actuels, les données comportementales générées seront conservées indéfiniment sur la chaîne, et les historiques financiers DeFi seront utilisés pour établir des scores. Chaque individu peut accéder librement à n’importe quelles données, mais autrui peut également y accéder.

Actuellement, la technologie ZK (preuves à connaissance nulle) semble être une piste de solution : les informations personnelles peuvent être enregistrées sans que leur contenu soit explicitement connu de l’autre partie, permettant néanmoins de vérifier leur authenticité ou la solvabilité d’un individu. Fondamentalement, l’évaluation et l’attestation visent à distinguer les individus. Pour contenir cette curiosité intrusive tout en assurant le bon fonctionnement d’une société décentralisée, davantage de compromis technologiques entre confidentialité et efficacité doivent être trouvés.

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News