Prédictions et réflexions après la ruée sur les retraits – Vie privée, crédit, DID

TechFlow SélectionTechFlow Sélection

Prédictions et réflexions après la ruée sur les retraits – Vie privée, crédit, DID

Les segments suivants (vie privée, crédit, identité décentralisée et systèmes de réputation) pourraient connaître une croissance à la demande en raison des défauts révélés par la ruée aux retraits.

Auteur : Raxy @Jsquare

Avertissement : Cet article ne constitue aucun conseil d'investissement. Toutes les réflexions exprimées sont des opinions indépendantes de l'auteur et n'engagent pas la société à laquelle il appartient.

✦ Introduction ✦

Les liquidations en chaîne observées récemment sur le marché me conduisent à penser que certains secteurs (vie privée, crédit, identité décentralisée et systèmes de réputation) pourraient connaître une croissance de la demande, exposés par les failles révélées lors de la vague de panique vendeuse. Cet article tente d’illustrer certaines possibilités narratives à partir de projets spécifiques. Il s'agit simplement de quelques réflexions éparses ; merci de corriger toute erreur manifeste.

01 Les baleines attaquées au moment critique illustrent l'importance cruciale de la confidentialité blockchain pour les détenteurs institutionnels et utilisateurs. La confidentialité pourrait nécessiter un cadre et un écosystème permettant des services personnalisés selon les besoins des utilisateurs.

Bien que tous les comptes blockchain soient actuellement représentés par une série complexe de chiffres et d'adresses, un suivi et une analyse continus permettent toujours d'identifier l'identité derrière chaque compte. De nombreux outils d'analyse de données existent précisément pour aider à identifier ces grandes adresses (« baleines »).

Ainsi, dans une certaine mesure, la blockchain ne protège pas réellement la vie privée. Lorsque votre adresse est découverte comme vous appartenant, toutes vos transactions deviennent entièrement transparentes. Même si vous utilisez plusieurs portefeuilles, chacun nécessite une nouvelle transaction avec des frais de gaz (gas fee). Il est donc essentiel d’examiner où en est aujourd’hui ce domaine, tant de fois annoncé comme prometteur à travers plusieurs cycles haussiers et baissiers.

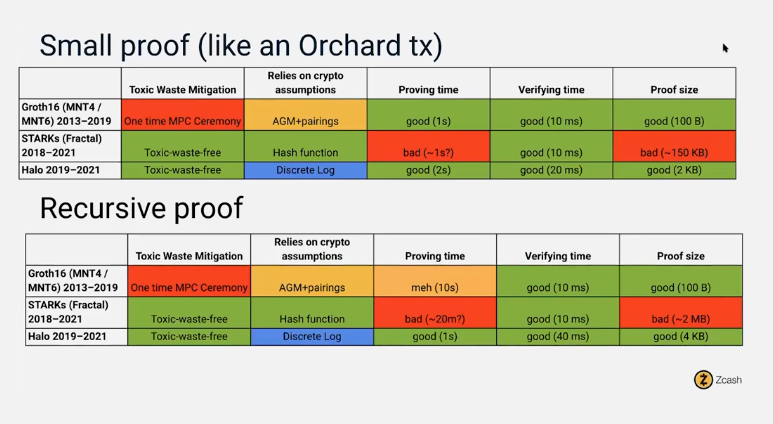

La technologie de preuve à connaissance nulle (zero-knowledge proof, ZKP) a été découverte dans les années 1980, mais elle n’a eu aucune application concrète avant l’apparition de Zcash en 2016.

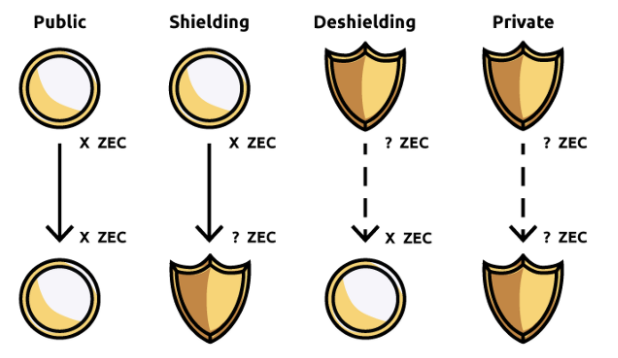

Zcash, utilisant la technologie Groth16, propose deux types d’adresses : des adresses protégées (privées, « Z ») et des adresses transparentes (« T »). Les transactions effectuées depuis une adresse Z restent invisibles : ni les adresses, ni les montants, ni les annotations chiffrées ne sont visibles publiquement. En revanche, celles provenant d’une adresse T peuvent être consultées via un explorateur public.

Ces deux types d’adresses peuvent interagir entre elles, offrant ainsi un choix libre : vous pouvez envoyer des actifs depuis une adresse Z vers une adresse T pour lever l’anonymat, ou inversement pour anonymiser vos fonds.

Schéma illustrant la conversion entre adresses Z et T de Zcash

Toutefois, Zcash présente un défaut : tous les utilisateurs partagent une clé spécifique pour vérifier les preuves. Si quelqu’un découvre la clé privée correspondante, il peut falsifier (spoof) les preuves. Ce point crée un problème majeur de confiance autour de la clé principale.

Zcash a suscité de nombreuses discussions chez les penseurs de la cryptographie, tout en subissant des pressions réglementaires liées à la lutte contre le blanchiment d’argent.

À ce jour, il est nécessaire de définir clairement un périmètre restreint (small panel) pour la demande en confidentialité. Les dApps blockchain reposent sur des interactions complexes entre utilisateurs et contrats intelligents. Ainsi, toute solution de confidentialité doit garantir que ces deux composants atomiques — utilisateur et contrat intelligent — soient privés et sécurisés.

La confidentialité ne consiste pas seulement à anonymiser des transactions ou certaines actions isolées, mais à construire un écosystème plus vaste incluant diverses applications spécialisées. Par exemple, une baleine ou un market maker peut recourir à plusieurs stratégies pour gérer ses risques, mais ces comportements restent aujourd'hui insuffisamment protégés en termes de confidentialité.

Il faut donc un cadre global et systémique permettant de développer des applications basées sur cette infrastructure.

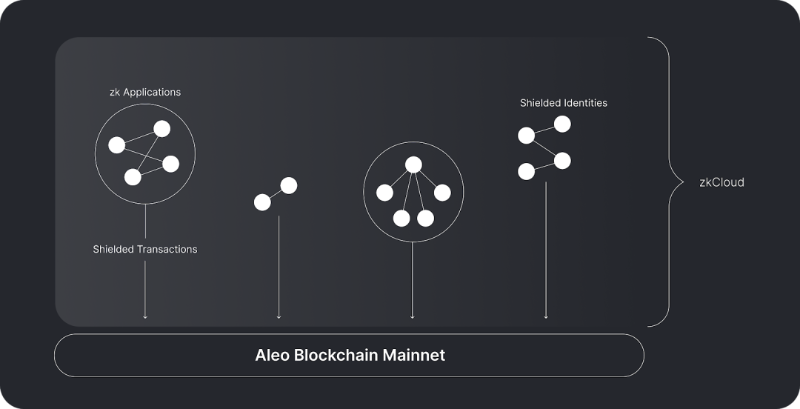

Au-delà de Zcash, Aleo va plus loin en assurant non seulement l’anonymat des transferts d’actifs, mais aussi des paiements, du dépôt de liquidités, des votes de gouvernance ou encore de l’authentification d’identité. Seules les parties impliquées connaissent les détails ; aucun tiers malveillant ne peut accéder aux informations ou les exploiter.

Aleo est une plateforme dédiée aux applications entièrement privées. Son socle repose toujours sur les ZKP, mais il propose une solution full-stack qui rend le ZK programmable à chaque couche de la pile technique, permettant ainsi des calculs décentralisés privés à grande échelle. Aleo garantit que ni les utilisateurs ni leurs transactions ne divulguent d’informations identifiables.

Aleo prend également en charge des applications composable et privées, et fournit un nouveau framework de langage de programmation appelé « Leo ». Conçu pour être lisible et facile à utiliser, « Leo » ressemble à un langage traditionnel, abstrait les concepts cryptographiques complexes de bas niveau, et est très convivial pour les développeurs.

Le système global d’Aleo repose sur une architecture baptisée ZEXE (exécution à connaissance nulle), qui génère une preuve lors de chaque transition d’état, intégrée directement à la transaction sur la chaîne. Cette dernière met à jour l’état du système en créant un enregistrement on-chain, mais contient uniquement la preuve, jamais les entrées ayant servi à la générer. Aleo nomme ce processus masqué « zkCloud », un composant clé de sa pile technique.

« zkCloud » permet des interactions programmées entre des identités protégées — qu’il s’agisse d’utilisateurs, d’organisations ou de DAO. Ce modèle de calcul peut s’exécuter localement ou être délégué à des validateurs spécialisés.

Par ailleurs, Aztec, lui aussi basé sur les ZKP, est également intéressant. Il vise à combler le besoin de confidentialité sur Ethereum. Secret Network, quant à lui, utilise la technologie TEE (Enclave de confiance). Comme les solutions ZKP requièrent moins de confiance, elles pourraient potentiellement se développer plus rapidement que celles basées sur TEE.

Voici un aperçu général de l’architecture d’Aleo. Dans mes prochaines recherches, j’approfondirai l’état actuel de son écosystème et rédigerai un article dédié sur la manière dont les différentes fonctionnalités d’Aleo répondent aux besoins de confidentialité.

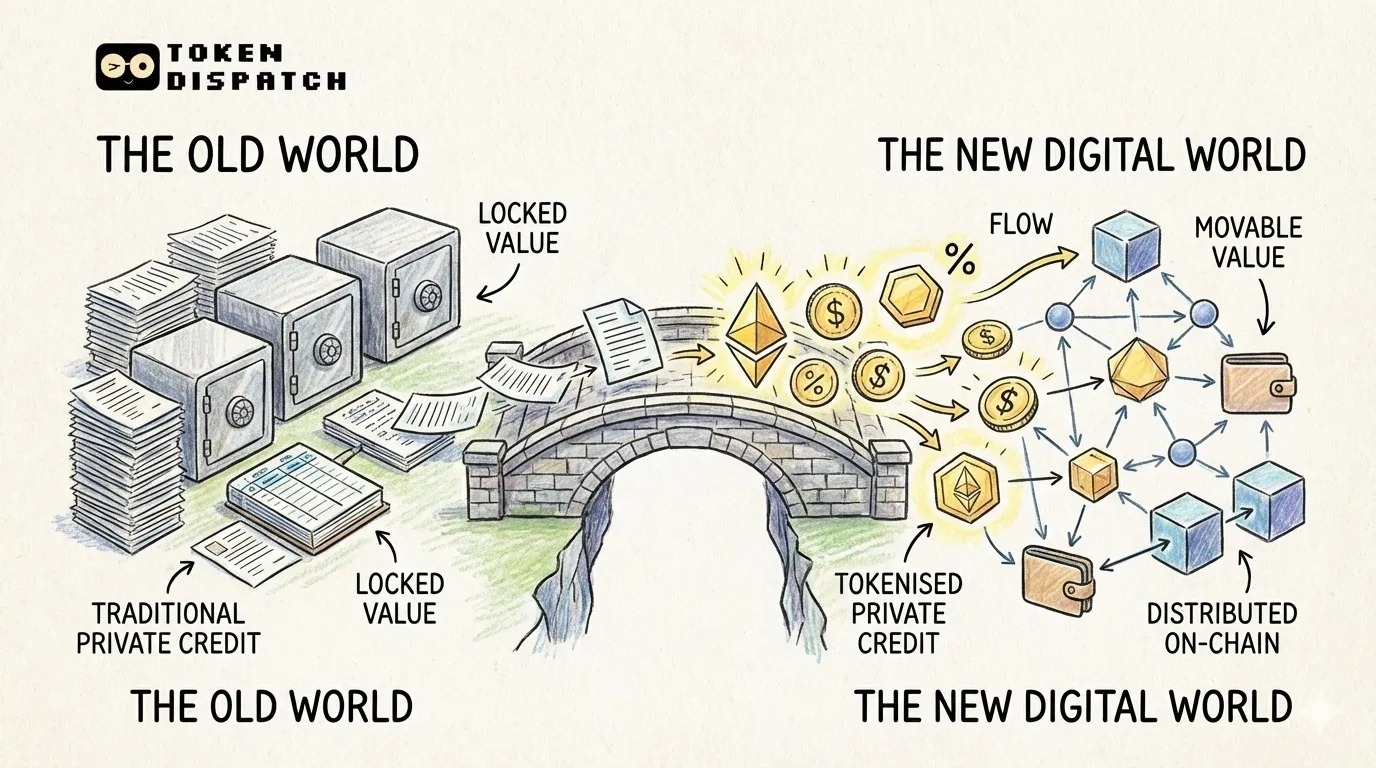

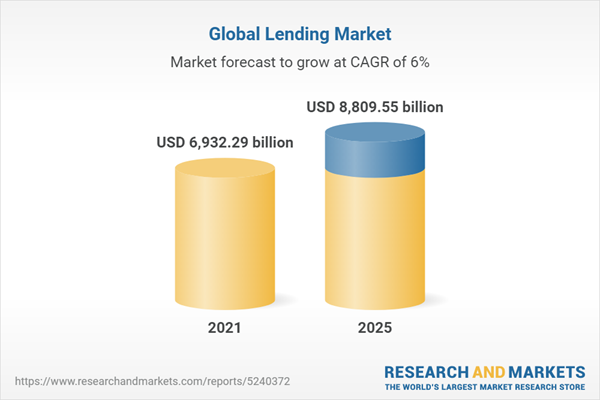

02 Le crédit des baleines a joué un rôle central dans la crise de dette actuelle. Le crédit nécessite de nombreux middlewares et infrastructures complémentaires, dont le cœur est un système d’évaluation du crédit hybride off-chain/on-chain. Les activités de crédit on-chain sont encore à la recherche d’un PMF (Product-Market Fit).

Le crédit on-chain en est encore aux prémices du marché, manquant de nombreux middlewares et infrastructures. Certains problèmes pourraient nécessiter une résolution modulaire, comme l’obtention de licences réglementaires, la mise en place d’un système DID mature, ou encore des modèles algorithmiques de crédit fiables.

Si le portefeuille de 3AC avait été évalué à son pic de valeur, je suis persuadé que les plateformes de crédit lui auraient attribué la note maximale. Avant d’aborder le crédit, rappelons que son cœur repose sur la construction d’un système de crédit et sur la capacité du demandeur à payer des taux d’intérêt et à présenter des garanties solides.

Commençons par le système de crédit, dont la construction soulève la question de la coexistence entre données off-chain et on-chain.

Les produits DID explorent constamment comment combiner ou arbitrer entre données chainées et hors-chaîne. Ils cherchent à structurer autant que possible l’identité sous forme de données, mais faute de normes et d’indicateurs largement adoptés, aucun produit DID n’a encore connu un taux d’adoption élevé.

Actuellement, la construction du système de crédit repose surtout sur des évaluations off-chain. Or, cela signifie que les modèles d’évaluation sont des boîtes noires, rendant le crédit cryptographique encore une activité fragile.

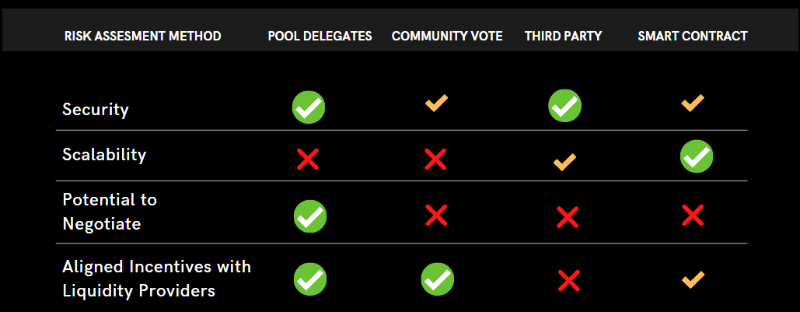

Analyse comparative des différentes méthodes d'évaluation des risques

Prenons trois protocoles / produits — Maple Finance, TrueFi et Goldfinch — pour comparer leurs approches d’évaluation du crédit.

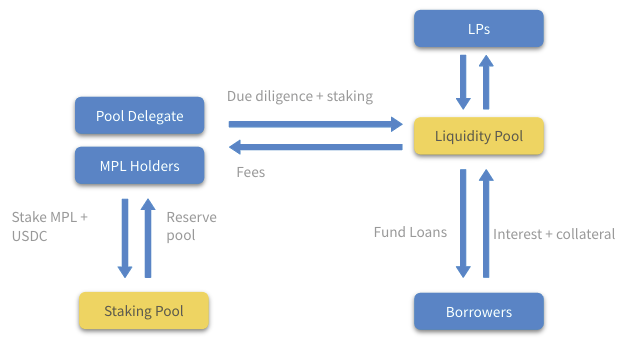

Maple Finance introduit le concept de pools de liquidités délégués (Pool Delegate), chargés d'introduire et d'évaluer les prêts. Chaque pool peut être géré par un représentant différent, qui évalue les emprunteurs. Le taux de collatéralisation offert varie de 0 à 50 %, et sa clientèle cible principale est constituée d'institutions natives de la crypto.

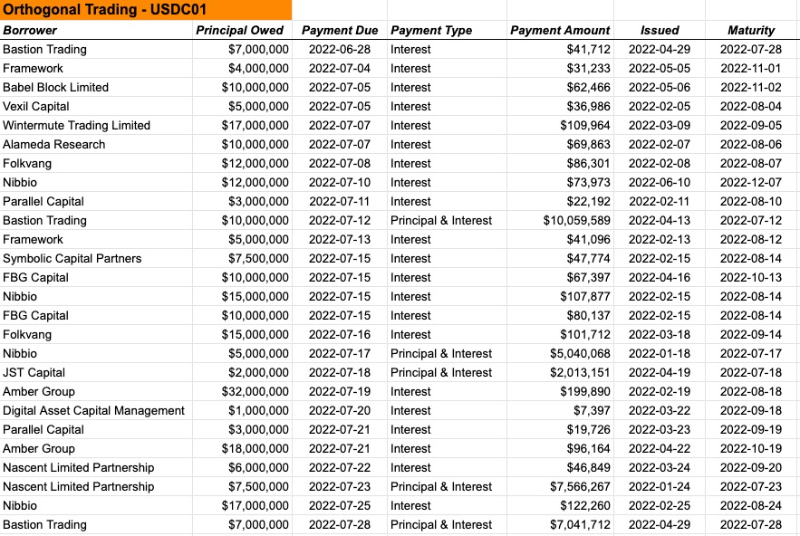

Orthogonal Trading et Maven11 sont les deux principaux Pool Delegates

Maple Finance autorise les Pool Delegates à négocier les conditions de prêt avec l'emprunteur, notamment le taux d'intérêt, la date d'échéance et le ratio de collatéralisation.

Fonctionnement de Maple Finance

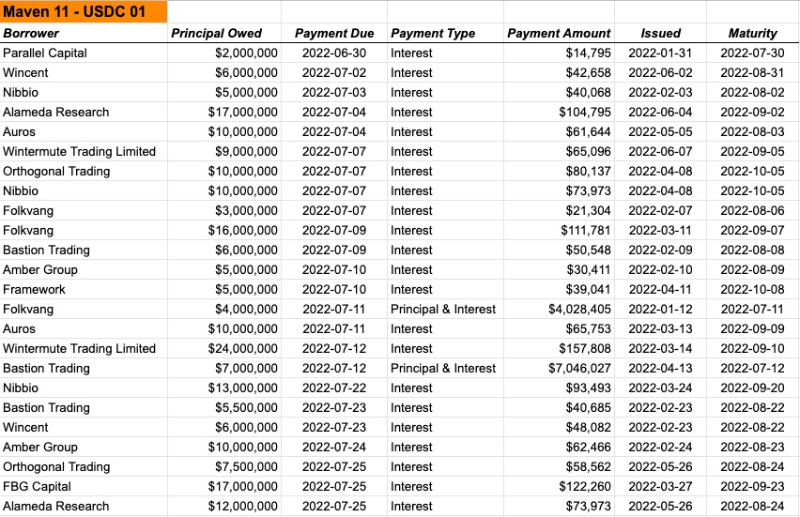

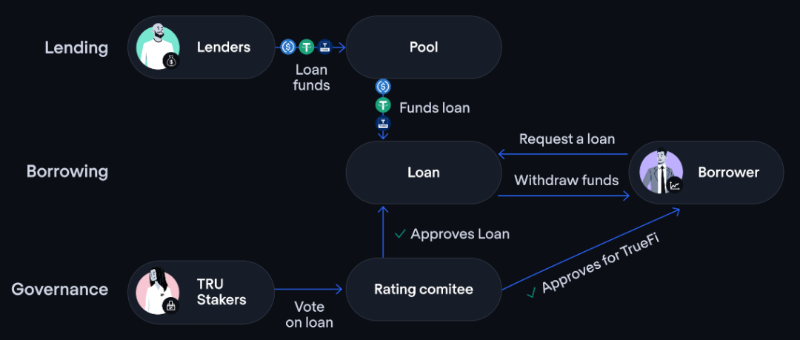

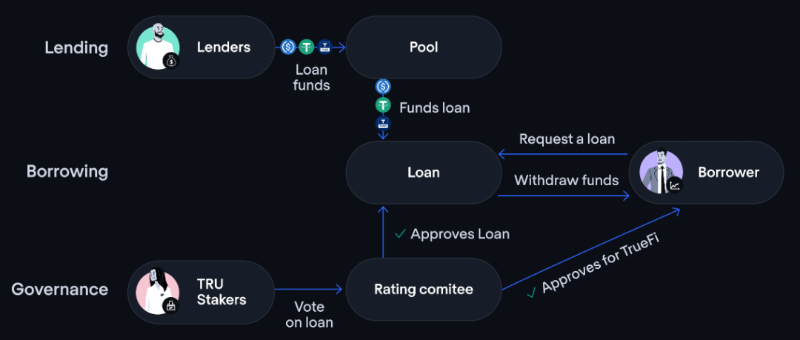

TrueFi, lui, opte pour un modèle centré sur la DAO : la communauté vote pour définir initialement les termes de chaque prêt. En outre, l’emprunteur doit obtenir l’approbation d’utilisateurs détenant $stkTRU. Chaque demande de prêt nécessite un taux d’approbation supérieur à 80 %.

Fonctionnement de TrueFi

Goldfinch choisit quant à lui de faire appel à des partenaires tiers (Personal ou Parallel Markets) pour auditer les candidatures. L’emprunteur doit staker son jeton $GFI, environ deux fois le montant emprunté. Il doit ensuite fournir ses états financiers et rapports de crédit à cette équipe. Une fois validé, l’emprunteur reçoit un NFT unique, non transférable, lié à son portefeuille, servant d’identifiant (UID), empêchant les attaques Sybil. Ensuite, le système sélectionne aléatoirement 6 auditeurs parmi 9 pour approuver le prêt (similaire à TrueFi, où les détenteurs du jeton natif ont un droit de vote).

Fonctionnement de Goldfinch

Dans leur conception globale, la principale différence entre les trois réside dans leur méthode d’évaluation des prêts.

Mais leurpoint commun réside dans l’évaluation du crédit réalisée par une entité centralisée (personne ou équipe). Même si celle-ci inclut des détenteurs de jetons intéressés, je pense qu’ils restent perplexes face aux dettes massives contractées par les super-baleines.

Revenons alors à notre question initiale :

« Si le portefeuille de 3AC avait atteint son pic de valorisation, quelle note Maple, TrueFi et Goldfinch lui auraient-ils attribuée ? »

L’évaluation de la réputation et du risque de crédit on-chain reste un problème majeur. Or, le crédit suppose un soutien fort — État, appareil judiciaire ou cadre légal. Le crédit ne naît pas du vide.

Qu’est-ce qui garantit le crédit accordé par Maven11 ou Orthogonal Trading ? Simplement les actifs déposés en amont dans le pool ? UST fut une tentative exemplaire : avant que LFG n’achète du BTC, j’étais moi-même adepte de Terra. Mais j’ai ensuite compris que cet effet de levier fondé sur la confiance augmentait dangereusement. Le crédit, en réalité, nécessite du temps pour se construire, ainsi qu’une série d’essais et d’erreurs.

Alors pourquoi le marché crypto continue-t-il d’engendrer autant de modèles de taux de collatéralisation et d’évaluation du crédit, générant un tel désordre ?

La raison fondamentale pourrait être que personne ne peut garantir ce qui arrive en cas de défaut de remboursement, ni oser parier sur ce qui advient quand le remboursement est effectué.

En outre, l’écart important entre les taux d’intérêt du DeFi et ceux de la banque traditionnelle conduit à une réticence des emprunteurs à accepter des taux élevés (or, ceux disposés à payer des taux élevés sont souvent peu solvables, ce qui pose un risque). Cela oblige Maple et TrueFi à subventionner leurs plateformes avec leurs propres jetons. Ainsi, le crédit institutionnel on-chain est encore en phase de recherche active de PMF.

Toutefois, les dettes peuvent être restructurées, et de nouveaux cycles émergeront. Le crédit reste l’un des moteurs incontournables du DeFi.

Nous avons mentionné l’écart de taux d’intérêt entre DeFi et banques traditionnelles, qui crée justement une demande d’emprunt.

Emprunter un actif signifie implicitement que you’re short — ou du moins, que vous anticipez une stagnation ou une baisse de prix à court terme.

Dans la finance traditionnelle, cela s’appelle un carry trade. Quand celui-ci subit de fortes volatilités, les rendements baissent, entraînant une chute des taux d’intérêt sur les principales plateformes de prêt comme AAVE ou Compound. De plus, les stablecoins du DeFi peuvent perdre leur ancrage (depeg), car leurs cas d’usage restent limités.

Ainsi, lorsque la liquidité se resserre, les utilisateurs tendent à valoriser leur quotidien en monnaie fiduciaire. Même s’ils empruntent du DAI ou autre stablecoin, ils iront souvent sur un CEX échanger contre USDC ou une devise classique. C’est pourquoi nous voyons de grands acteurs traditionnels ou des baleines tenter de faire chuter les stablecoins pour provoquer un depeg — une opportunité d’arbitrage.

Précisément parce que les modèles algorithmiques de crédit restent imparfaits, le modèle de surcollatéralisation est devenu dominant dans le DeFi, afin d’assurer la sécurité des plateformes de prêt et la liquidité de leurs trésoreries.

Or, la surcollatéralisation n’est pas parfaite et comporte plusieurs risques :

-

Sur certaines blockchains à faible liquidité, le modèle de surcollatéralisation agit comme un vampire. Lorsque vous empruntez massivement des actifs comme ETH, BTC ou USDC pour convertir l’actif natif du réseau, vous drainez la liquidité non native de cette chaîne. Certaines blockchains affichent un TVL élevé, mais majoritairement constitué d’actifs natifs difficiles à liquider (sauf à accepter des glissements de prix extrêmement élevés sur les DEX).

-

Ce modèle engendre des plafonds de dette (Debt Ceilings).

-

Les prix des actifs crypto pouvant fluctuer fortement pendant de longues périodes, la surcollatéralisation peut facilement déclencher des vagues de panique et de liquidations massives. Pour maintenir leur seuil de liquidation, les baleines vendent souvent des altcoins afin de regrouper des liquidités pour renforcer leurs collatéraux.

Néanmoins, pour un marché crypto encore dans une phase de « forêt sombre » extrême, la surcollatéralisation reste une méthode plus sûre pour contrôler les risques. Pour la liquidité native du crypto, les stablecoins émis via surcollatéralisation restent l’actif le plus adapté. Peut-être que les chaînes de liquidations successives constituent la meilleure voie d’évolution pour la crypto. La capacité des collatéraux à supporter ce système reste cruciale.

Récemment, Aave a annoncé le lancement de son stablecoin surcollatéralisé (GHO), qui pourrait capturer une part significative du marché. Il faudra observer si GHO parviendra à tirer parti du soutien d’Aave pour s’intégrer rapidement dans plusieurs protocoles DeFi. Jusqu’alors, je me demandais à quoi ressemblerait une « banque on-chain »… peut-être allons-nous bientôt avoir une réponse.

03 Les lacunes du système d’évaluation du crédit soulignent l’importance d’un système d’authentification natif du DeFi et d’un système de notation de réputation décentralisé.

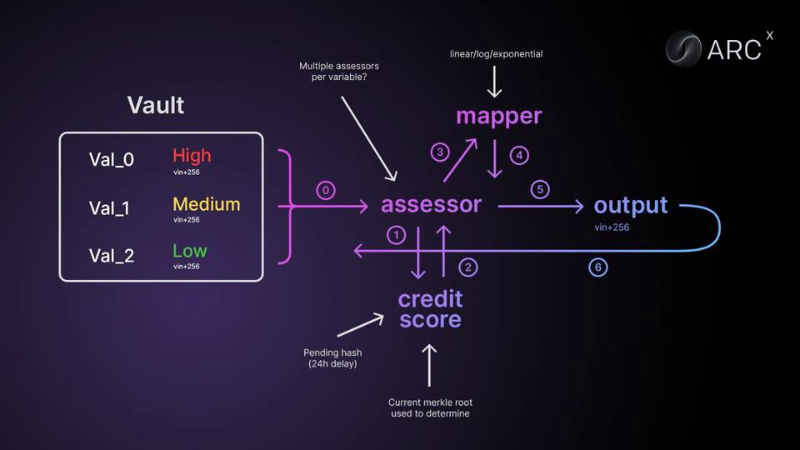

Je souhaite ici partager le cas d’ARCx. Son slogan répond à mes interrogations sur la surcollatéralisation, la confidentialité, et les systèmes de notation du crédit. Toutefois, son adoption effective reste à observer.

Et surtout, il faudra vérifier si son système de notation du crédit fonctionne réellement en pratique.

ARCx propose un « DeFi Passport » (note de 0 à 999), générée à partir des interactions passées d’un utilisateur avec divers protocoles DeFi. Cette note intègre de nombreuses variables : prêts, liquidations, airdrops, comportements, etc.

Andrew Beal écrivait récemment :

« L’écosystème DeFi est un nouveau quadrant du système financier, mais du point de vue de la réputation, c’est une île détachée du continent. Pourquoi ?

Parce qu’il n’y a pas d’identité.

Tout ce que vous avez fait dans le système financier traditionnel pour bâtir une réputation ne s’applique pas ici, car le DeFi ignore qui vous êtes. C’est comme changer d’université en troisième année : tout ce que vous avez accompli auparavant est effacé, et vous devez tout recommencer à zéro. »

04 En décomposant et en structurant le mot « identité », pour rendre les identités et données des utilisateurs uniques et composable, nous avons besoin d’un protocole DID minimaliste.

Quand le mot « identité » est appliqué au réseau, on peut le décomposer en un cadre fonctionnel comprenant le stockage, la gestion et la récupération d’informations.

Mais « l’identité » touche aussi à la « philosophie du soi (philosophy of self) ». En parlant du « soi », on doit considérer l’humain comme un tout. L’identité est un attribut social, reflétant en partie la valeur d’un individu.

Voltaire, dans son « Dictionnaire philosophique », écrit à propos de « l’identité » :

« Seule la mémoire peut établir l’identité, c’est-à-dire l’identité personnelle. »

« Mon identité aujourd’hui découle clairement de mon vécu d’hier, et des traces qu’il a laissées dans mon corps et ma conscience. »

Autrefois, nos identités étaient façonnées par la religion et les régimes totalitaires. Aujourd’hui, sans foi ni souverain, nous sommes confrontés à de nombreux systèmes de notation et d’évaluation.

Ils sont devenus des chaînes invisibles qui nous contrôlent. Poussons-nous à déconstruire le mot « identité » pour libérer le « soi » réel ? Pouvons-nous transférer la reconnaissance sociale vers une identité numérique décomposable et reconstruisable ?

Web3 permet à chaque utilisateur et créateur de contrôler ses données, sa valeur, ses relations et ses informations. Chaque utilisateur devient un point central de découverte de ses propres données, expérimentant la composable entre applications et interactions.

Cela pourrait créer une expérience composite similaire aux effets réseau partagés, tandis que les systèmes isolés, contrôlant la vie privée et les données des utilisateurs, deviendront des îlots. Les systèmes d’identité décentralisés basés uniquement sur des adresses ou des NFT seront fortement limités.

« Une sensation subjective, ainsi qu'une qualité observable de similarité et de continuité personnelle, accompagnée d'une certaine croyance en la similarité et la continuité d'une image partagée du monde. Comme qualité inconsciente de la vie, cela se manifeste clairement chez un jeune homme qui se découvre lui-même et sa communauté. On y voit émerger irrévocablement une unité singulière : morphologie et tempérament, talents et vulnérabilités, schémas infantiles et idéaux acquis, rôles disponibles, possibilités professionnelles, choix de valeurs. Offrandes, mentors découverts, amitiés établies, premiers contacts sexuels. » (Erikson, 1970)

0xBcfd explique dans son post que nous pouvons apprendre des défauts des systèmes d’identité cryptographiques primitifs pour comprendre ce dont nous avons besoin dans un système d’identité décentralisé plus fiable. Clairement, un registre unique, un standard d’identifiant ou une structure de données figée sont trop rigides.

Il doit pouvoir fonctionner avec divers identifiants. Il doit être ouvert à des modèles et structures de données flexibles et extensibles. Il doit fonctionner à travers différents environnements et réseaux. Sa conception doit suivre le principe que l’identité concerne la gestion et la découverte d’informations, donc placer les données au premier plan.

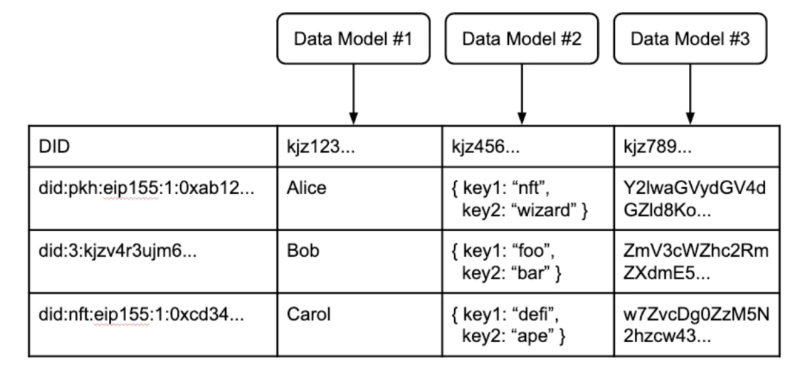

Cela suggère un design simple : chaque identifiant gère une table contenant ses propres données. Ensemble, ces tables centrées sur l’identité forment une table utilisateur distribuée sur Internet.

Cette table utilisateur distribuée n’est pas une table physique, mais virtuelle, composée de plusieurs éléments correspondant aux parties d’une table utilisateur classique :

Identifiant (Identifier) : les identifiants décentralisés ne doivent pas être des entrées dans une base de données d’application, mais des entités uniques et contrôlables cryptographiquement. L’accessibilité exige d’accepter divers formats d’identifiants dans différents réseaux — semblable au standard DID pour les identifiants décentralisés.

Structures de données (Data Structures) : comme les développeurs définissent leurs propres structures, la couche de données décentralisée doit leur permettre de créer des modèles personnalisés, tout en assurant leur réutilisabilité et leur stockage public.

Index (Index) : lorsque les utilisateurs apportent leur identifiant dans une application définissant un modèle de données, un index standard peut regrouper ces éléments dans une table utilisateur (ou table d’application), permettant une catégorisation efficace des données lors des interactions. Cela crée un historique de données facilement découvrable — mappé au modèle de données et lié cryptographiquement à l’identifiant.

Une table utilisateur virtuelle distribuée, intégrant divers DID provenant de réseaux différents, des modèles de données définis par les développeurs, et les enregistrements associés

Un système d’identité décentralisé raisonnable devrait donc respecter trois critères :

-

Fiable (Dependable) : fonctionner sur un ensemble de réseaux publics où chacun peut participer, y compris des réseaux partitionnés ou locaux.

-

Flexible (Flexible) : s’adapter à toute structure de données définissable par les développeurs.

-

Accessible (Accessible) : fonctionner sur tout réseau ouvert et avec tout identifiant unique.

Et être complété par d'autres facteurs complexes, comme :

-

Priorité au pseudonymat (Pseudonymous-first) : permettre de commencer sans création de compte ni vérification. L'utilisateur (ou entité) n’a besoin que d’une paire de clés cryptographiques pour accumuler progressivement des informations.

-

Génératif (Generative) : les informations s’accumulent avec le temps, formant une identité globale émergente.

-

Composable (Composable) : permettre la découverte et le partage d’informations entre contextes, sans standard prédéfini d’intégration ou de portabilité.

-

Séparable et sélectif (Separable and selective) : les ensembles de données peuvent être chiffrés, obscurcis, répartis sur plusieurs identifiants, ou divisés selon les préférences du contrôleur.

Nous avons besoin d’un protocole minimaliste établissant la gestion et le routage vers des données fiables. Le reste doit être laissé à la créativité des développeurs, pour favoriser unicité et diversité.

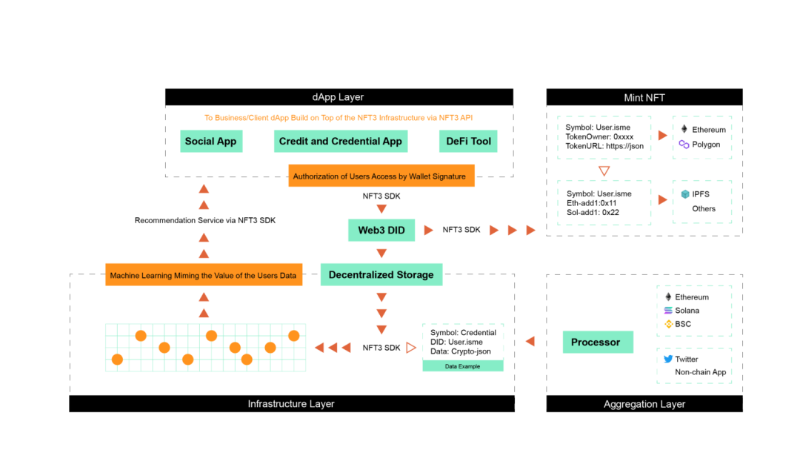

NFT3 permet aux utilisateurs d’accéder facilement aux protocoles, de construire leur propre système d’identité, tout en préservant leur vie privée et leur souveraineté.

Il développe un système de notation « NCredit », où une meilleure note augmente le poids de vote en gouvernance, réduit les taux d’intérêt et les exigences de collatéralisation (comme ARCx), ou accorde davantage de parts lors des IDO.

Il fournit un SDK que les développeurs de projets peuvent intégrer, NFT3 agissant comme passerelle DID. Les utilisateurs choisissent librement les données à partager, permettant ainsi à tout dApp intégrant le SDK d’accéder aux données selon leur volonté.

En couche basse, NFT3 connecte un système de stockage et utilise du machine learning pour modéliser les données utilisateur, transmises ensuite aux applications intégrant le SDK. Unicité et diversité sont ainsi confiées aux développeurs et utilisateurs, réalisant un véritable protocole d’identité minimaliste.

Concernant la liquidation massive et la désossification observées sur le marché, j’ai tenté ici une clarification mentale de la configuration générale.

Pour revenir au début de l'article : pourquoi CeFi occupe-t-il encore un espace de marché si vaste ?

Clairement, CeFi possède des avantages. Je ne pense pas que le DeFi remplacera totalement le CeFi à l’avenir.

Sa rapidité d’acquisition clients, sa vitesse décisionnelle, ses services personnalisés professionnels répondent mieux aux besoins des utilisateurs ordinaires.

Son faible slipp

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News