비트바이에서 약 15억 달러가 도난당한 사건의 해킹 수법과 의문점 분석

저자: 만무 보안 팀

배경

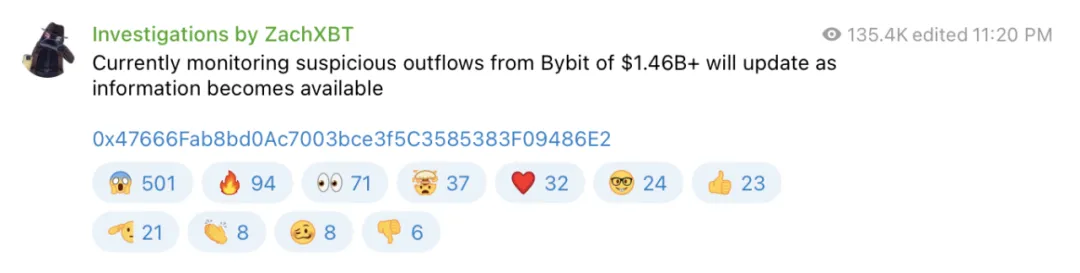

북경 시간 2025년 2월 21일 밤, 체인 상 탐정 ZachXBT의 공개에 따르면 Bybit 플랫폼에서 대규모 자금 유출 사태가 발생했다. 이번 사건으로 14.6억 달러 이상이 도난당해 최근 몇 년간 가장 큰 암호화폐 도난 사건이 되었다.

체인상 추적 분석

사건 발생 후 만무 보안 팀은 즉시 보안 경고를 발표하고 도난 자산에 대한 추적 분석을 실시했다:

만무 보안 팀의 분석에 따르면 도난된 자산은 주로 다음을 포함한다:

· 401,347 ETH (약 10.68억 달러 상당)

· 8,000 mETH (약 2,600만 달러 상당)

· 90,375.5479 stETH (약 2.6억 달러 상당)

· 15,000 cmETH (약 4,300만 달러 상당)

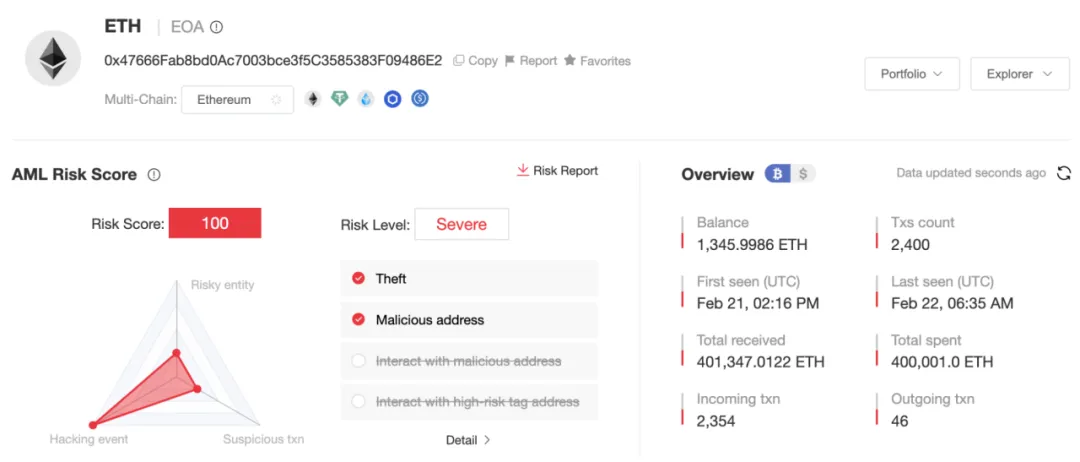

MistTrack 체인상 추적 및 자금세탁방지 도구를 사용하여 초기 해커 주소

0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2

을 분석한 결과 다음과 같은 정보를 얻었다:

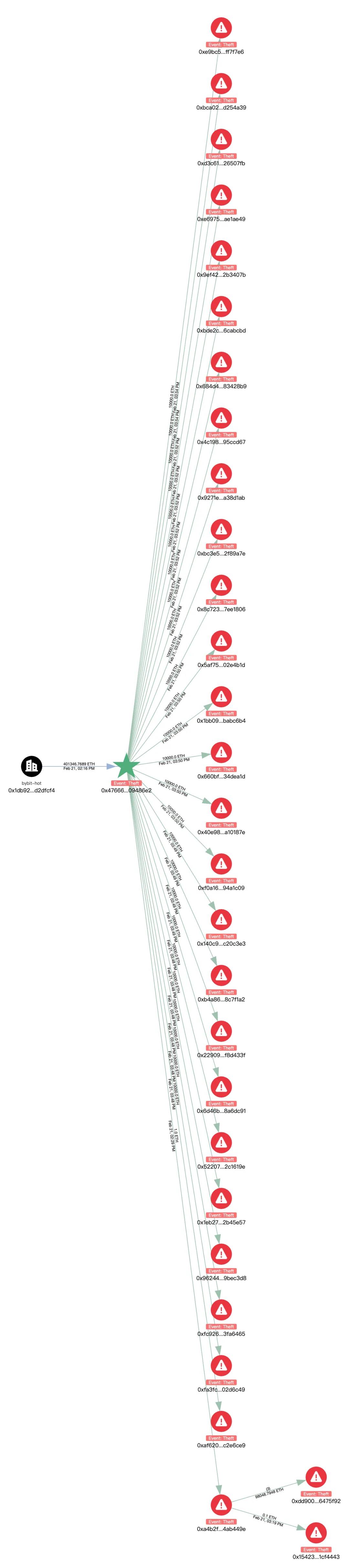

ETH는 분산 이전되었으며, 초기 해커 주소는 400,000 ETH를 각각 1,000 ETH 단위로 나누어 40개 주소로 분산시키고 계속 이전 중이다.

그 중 205 ETH가 Chainflip을 통해 BTC로 교환되어 다음 주소로 크로스체인 전송되었다:

bc1qlu4a33zjspefa3tnq566xszcr0fvwz05ewhqfq

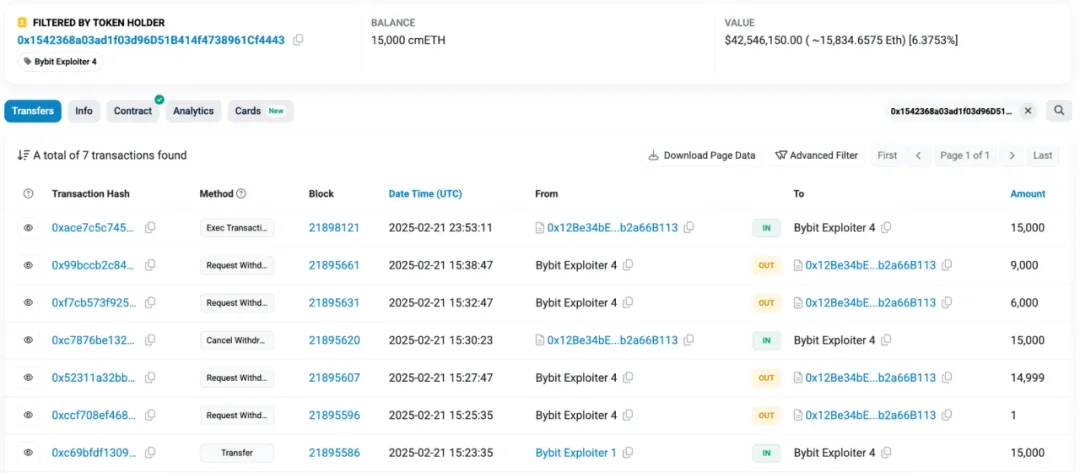

cmETH 흐름: 15,000 cmETH가 다음 주소로 이전되었다:

0x1542368a03ad1f03d96D51B414f4738961Cf4443

주목할 점은 mETH Protocol이 X(트위터)를 통해 Bybit 보안 사건과 관련하여 팀이 신속히 cmETH 인출을 일시 정지하여 무단 인출 행위를 차단했으며, mETH Protocol이 성공적으로 해커 주소로부터 15,000 cmETH를 회수했다고 밝혔다.

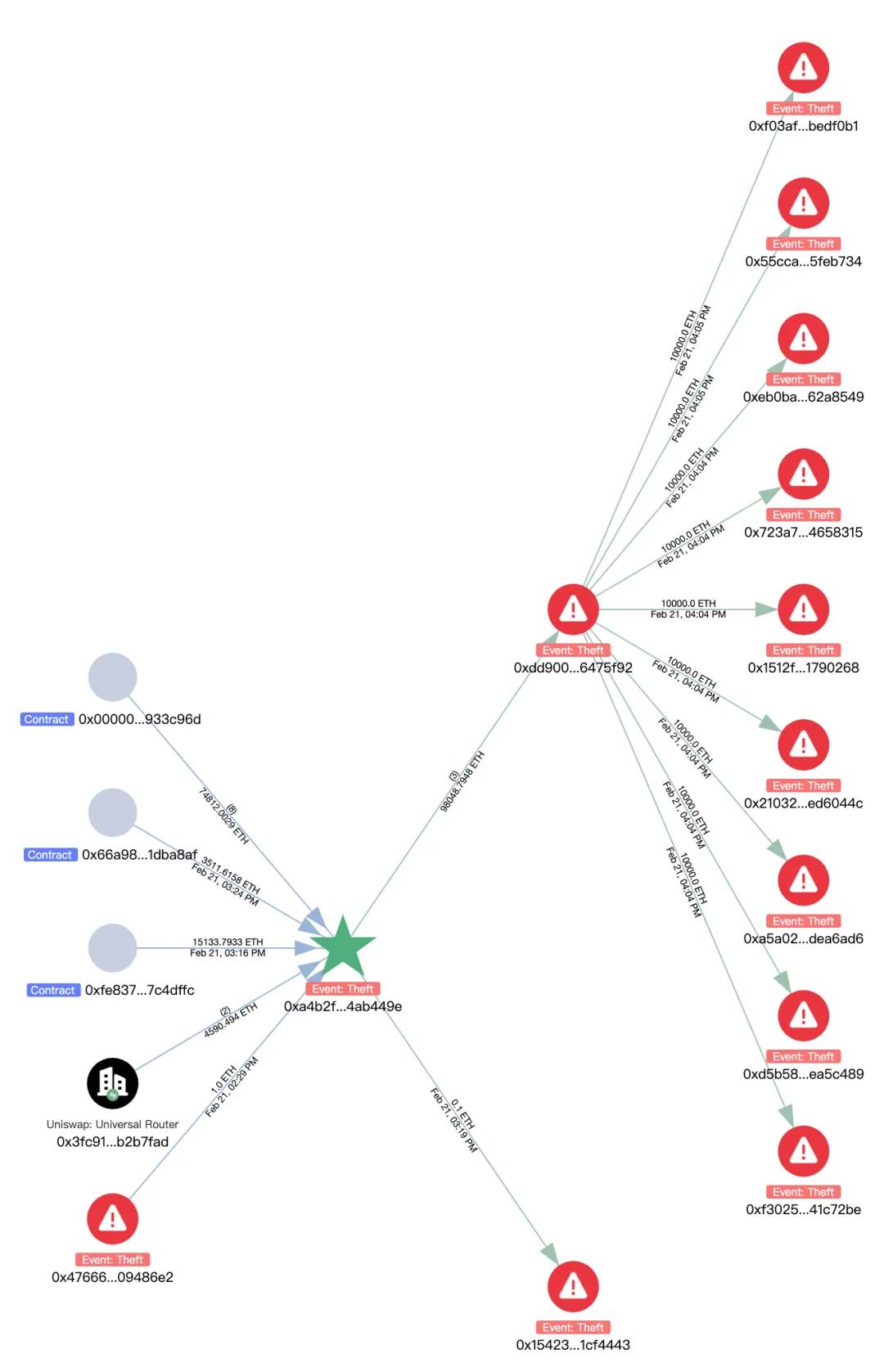

mETH 및 stETH 이전: 8,000 mETH와 90,375.5479 stETH가 다음 주소로 이전되었다:

0xA4B2Fd68593B6F34E51cB9eDB66E71c1B4Ab449e

이후 Uniswap 및 ParaSwap을 통해 98,048 ETH로 교환되어 다음 주소로 이전되었다:

0xdd90071d52f20e85c89802e5dc1ec0a7b6475f92

주소 0xdd9는 ETH를 각각 1,000 ETH 단위로 9개 주소로 분산하였으며 아직 추가 이전은 없음.

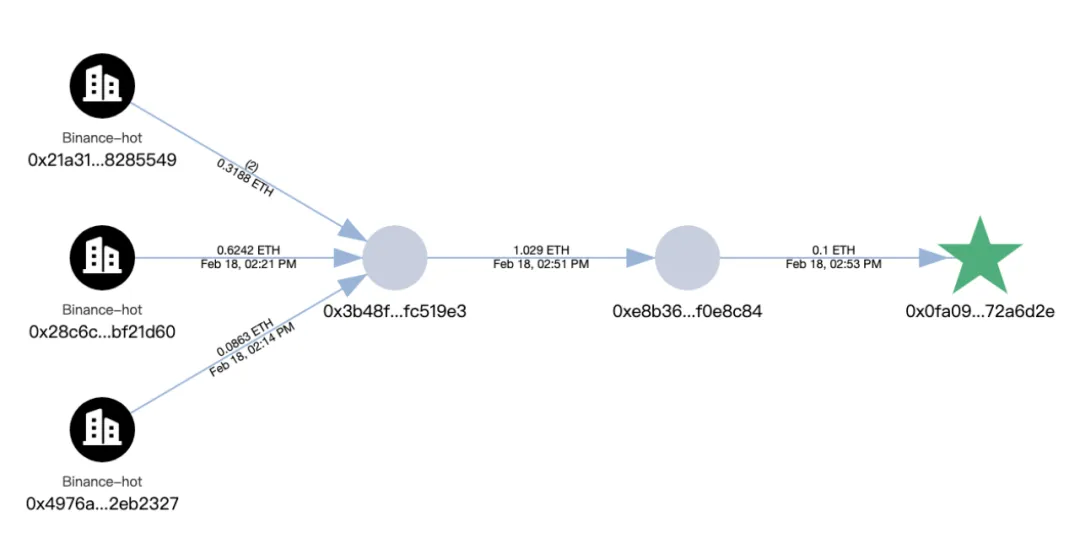

또한, 공격 수법 분석 섹션에서 제시된 해커의 초기 공격 주소:

0x0fa09C3A328792253f8dee7116848723b72a6d2e

를 추적한 결과, 해당 주소의 초기 자금이 Binance에서 유입된 것으로 밝혀졌다.

현재 초기 해커 주소:

0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2

잔액은 1,346 ETH이며, 관련 주소들을 지속적으로 모니터링 중이다.

사건 발생 직후 만무는 공격자가 Safe 멀티시그를 획득한 방법과 자금세탁 수법을 바탕으로 공격자가 북한 해커라고 추측했다:

사용 가능했던 사회공학적 공격 수단:

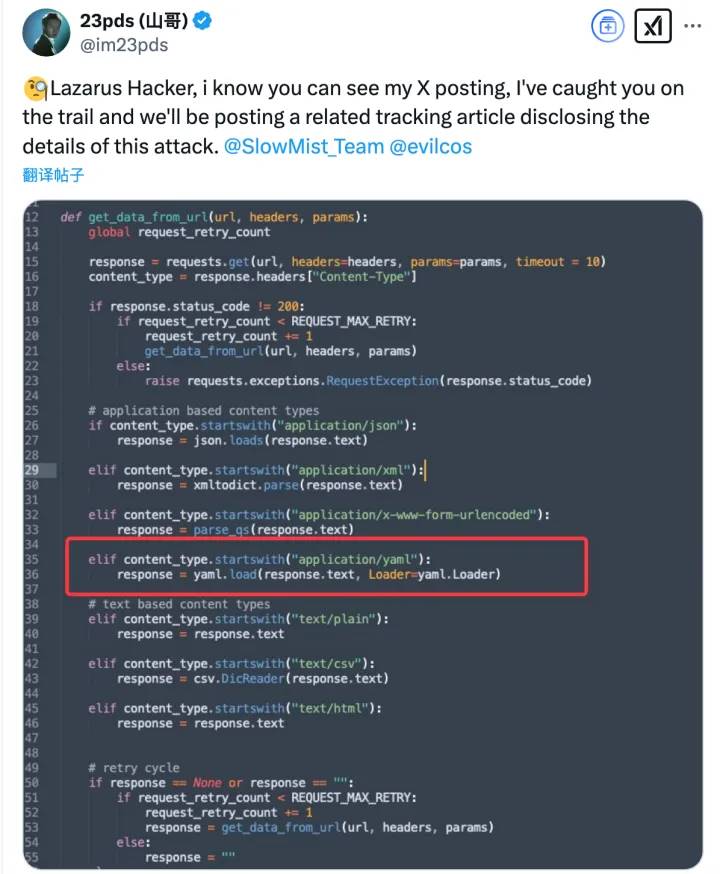

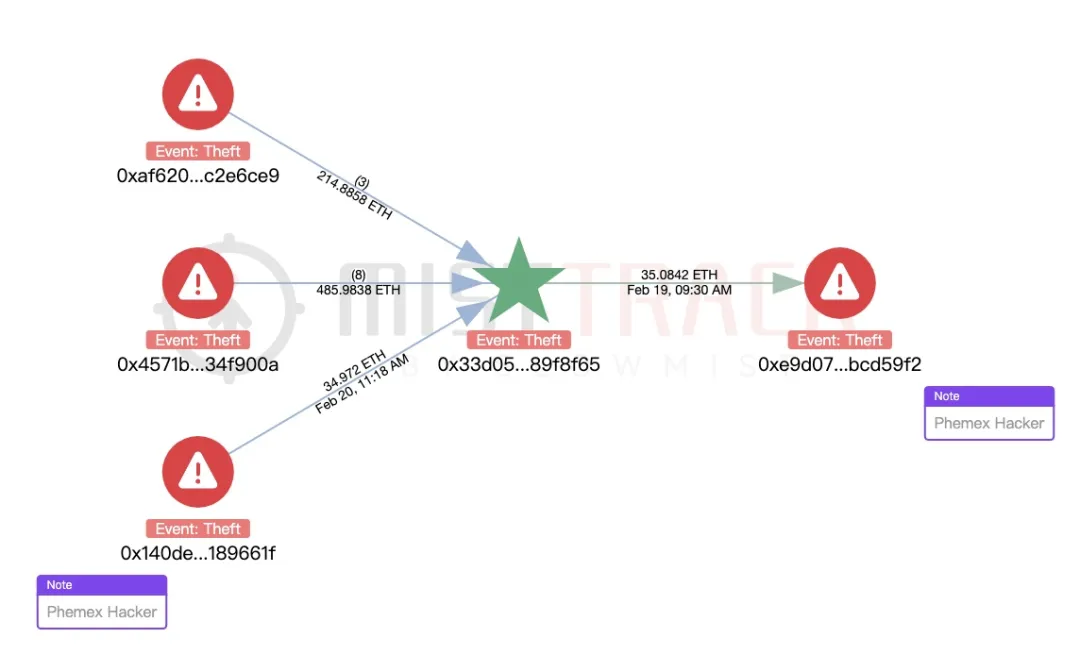

MistTrack를 사용한 분석 결과 이번 사건의 해커 주소는 BingX 해커 및 Phemex 해커 주소와 연결됨을 확인하였다:

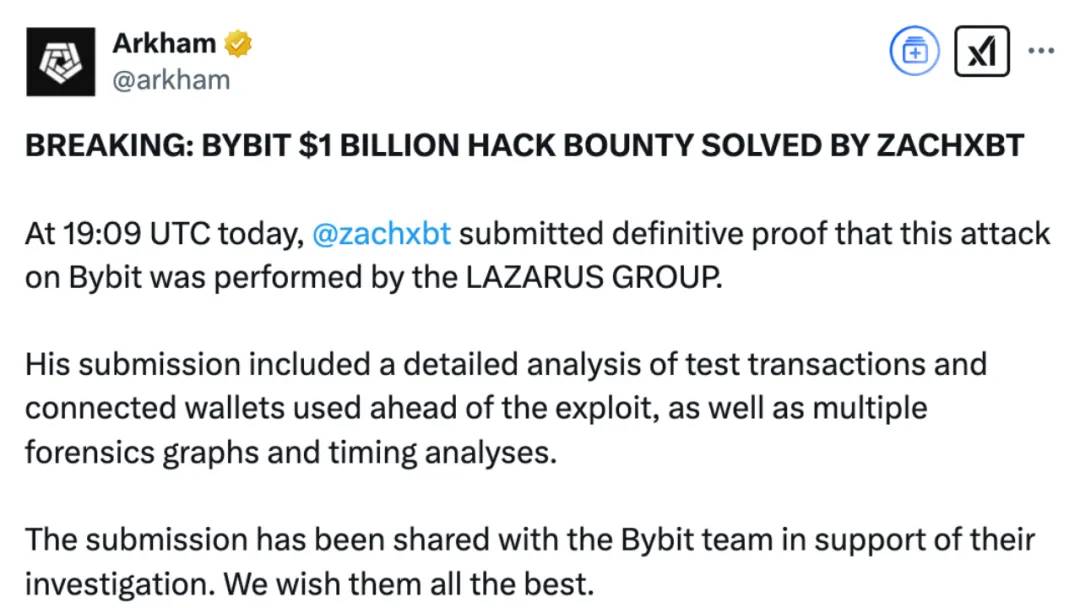

ZachXBT도 이번 공격이 북한 해커 조직 라자루스 그룹(Lazarus Group)과 관련 있다고 확증했다. 해당 조직은 다국적 사이버 공격 및 암호화폐 도난을 주요 활동 중 하나로 삼아왔다. ZachXBT가 제공한 증거에는 테스트 거래, 연관 지갑, 증거 도표 및 시간 분석 등이 포함되어 있으며, 공격자가 여러 번의 작업에서 라자루스 그룹의 일반적인 기술 수단을 사용한 것을 보여준다. 동시에 Arkham은 모든 관련 데이터를 Bybit에 공유하여 플랫폼의 추가 조사를 지원하고 있다고 밝혔다.

공격 수법 분석

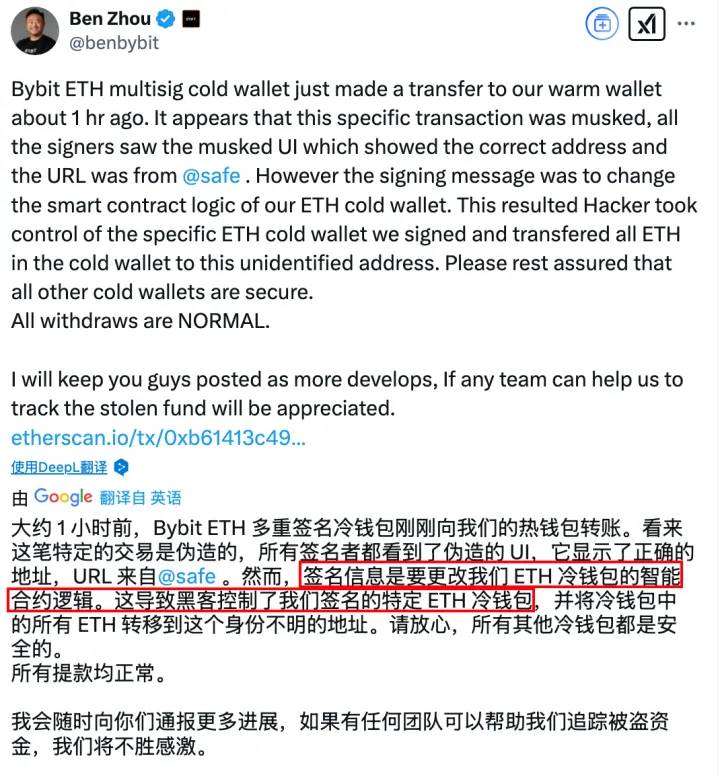

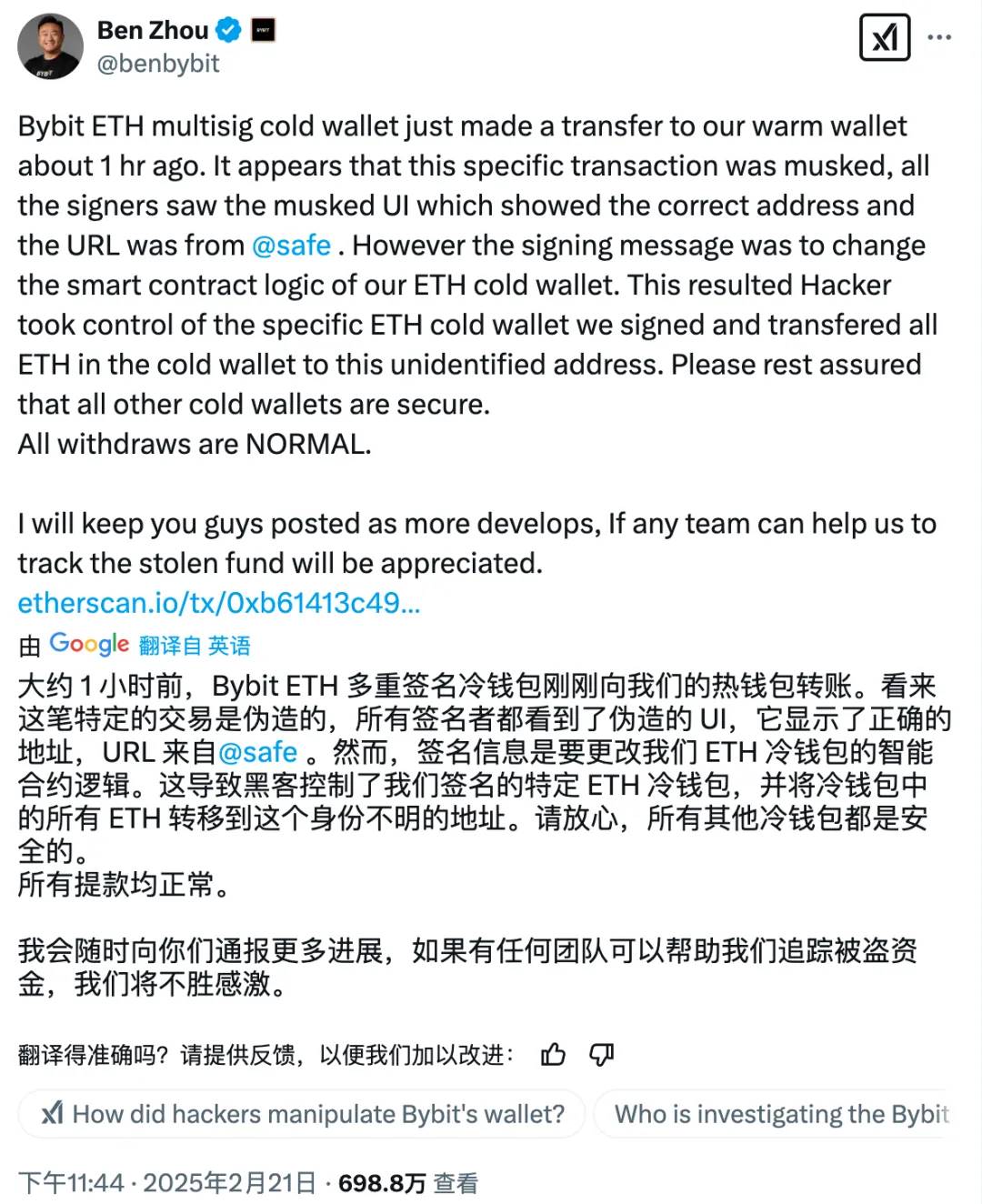

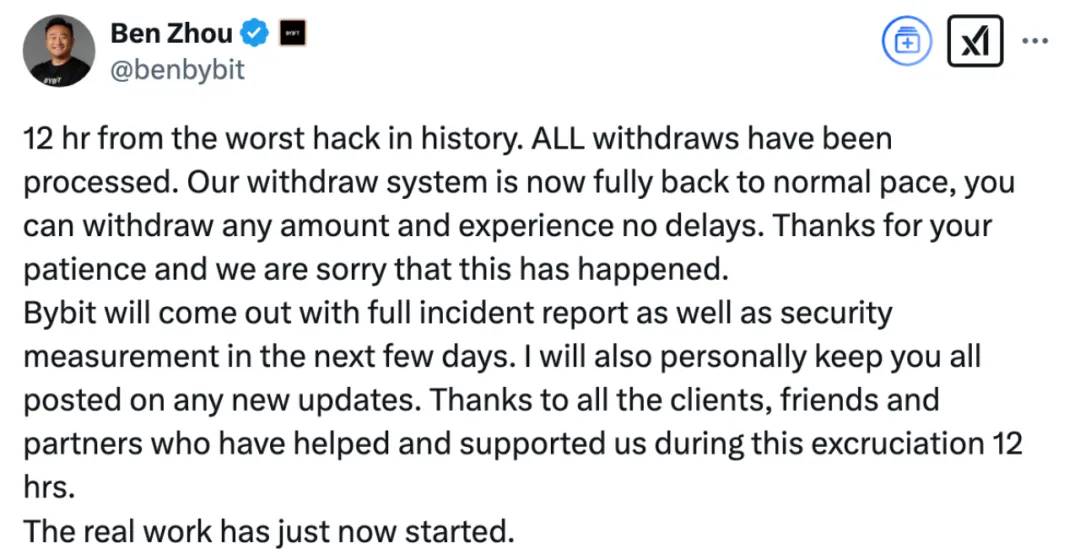

사건 발생 당일 밤 23:44경, Bybit CEO Ben Zhou는 X(트위터)를 통해 이번 공격의 기술적 세부사항을 설명하는 성명을 발표했다:

체인상 서명 분석을 통해 일부 흔적을 발견했다:

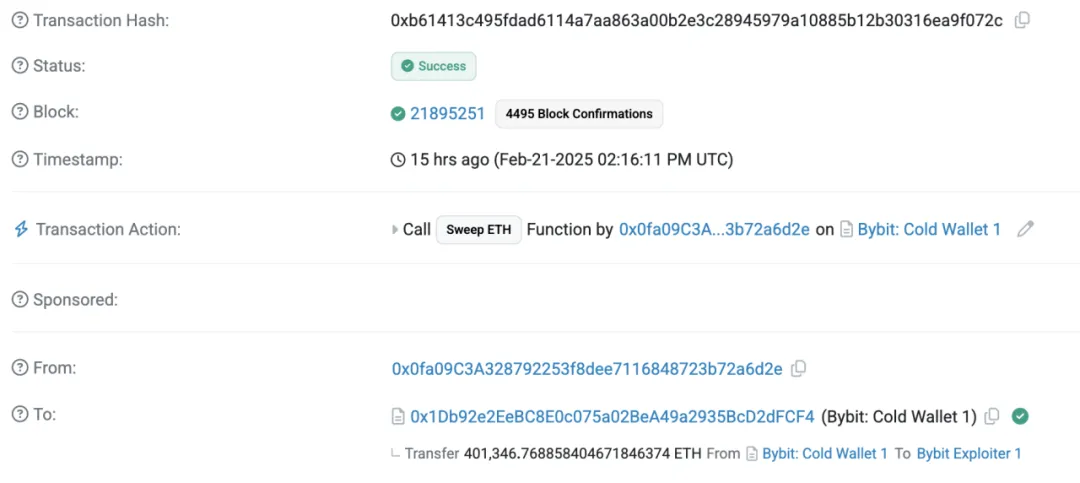

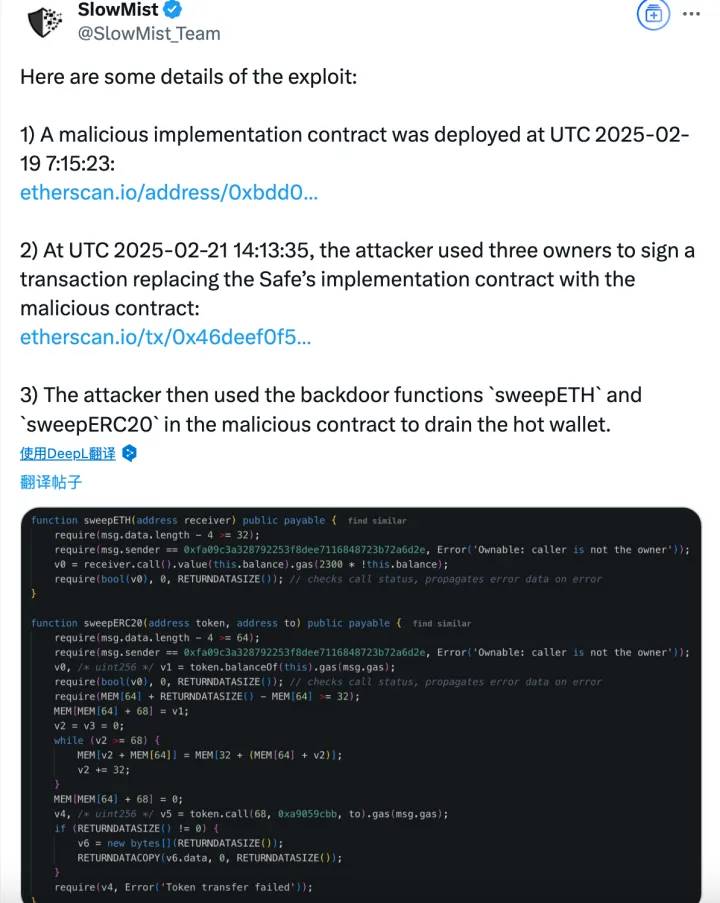

1. 공격자가 악성 계약 배포: UTC 2025-02-19 07:15:23, 악성 구현 계약 배포:

0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516

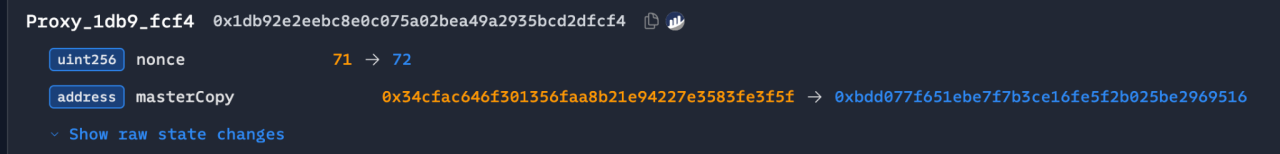

2. Safe 계약 로직 변조: UTC 2025-02-21 14:13:35, 세 개의 소유자(Owner)가 서명하여 Safe 계약을 악성 버전으로 교체:

0x46deef0f52e3a983b67abf4714448a41dd7ffd6d32d32da69d62081c68ad7882

由此推出对黑客发起初始攻击的地址:

0x0fa09C3A328792253f8dee7116848723b72a6d2e.

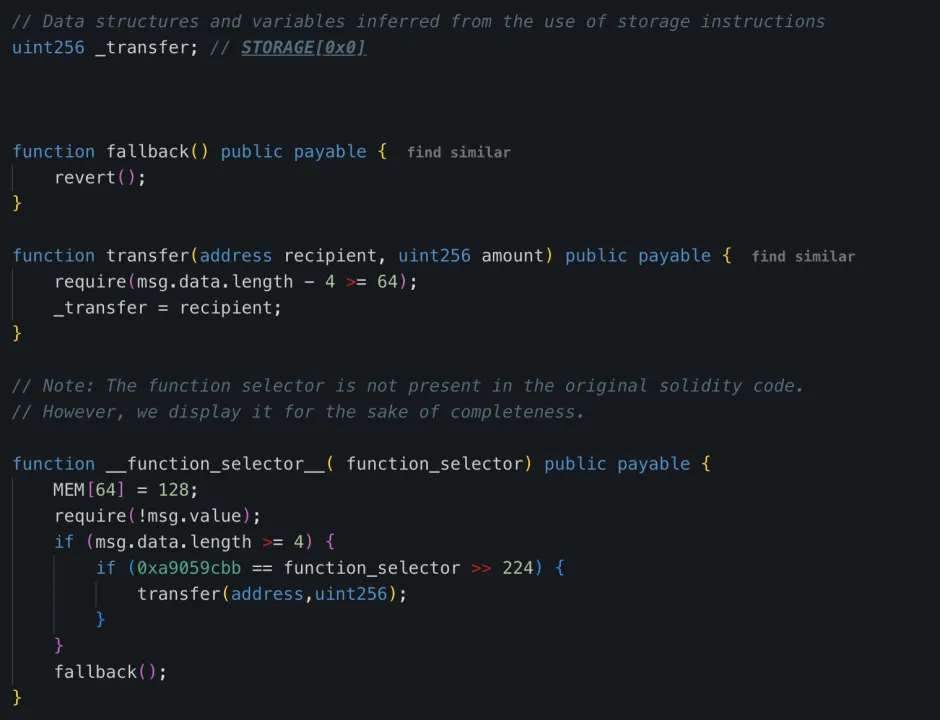

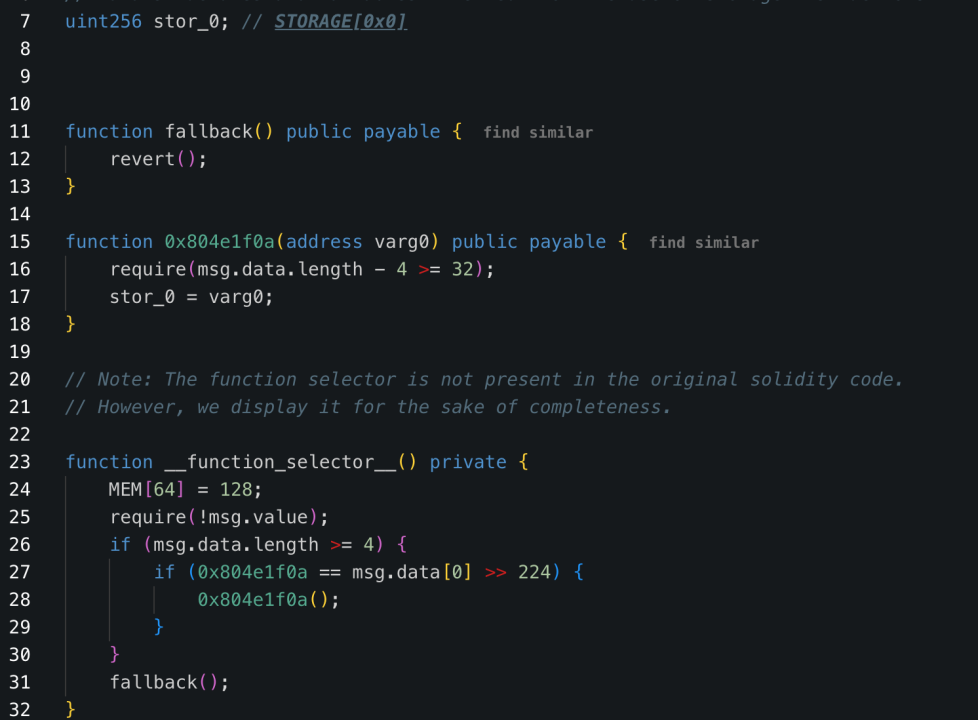

3. 악성 로직 삽입: DELEGATECALL을 통해 악성 로직 계약을 STORAGE 0 저장소에 기록:

0x96221423681A6d52E184D440a8eFCEbB105C7242

4. 백도어 함수 호출로 자금 이전: 공격자는 계약 내 sweepETH 및 sweepERC20 함수를 사용하여 콜드월렛의 40만 ETH와 stETH(총 가치 약 15억 달러)를 모두 알려지지 않은 주소로 이전했다.

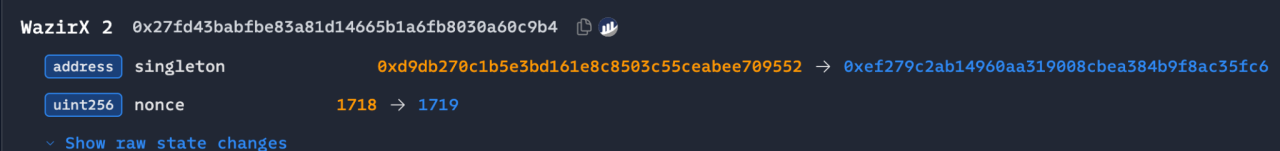

공격 수법 측면에서 WazirX 해킹 사건과 Radiant Capital 해킹 사건은 이번 공격과 유사한 점이 있다. 이 세 건의 사건 모두 공격 대상이 Safe 멀티시그 지갑이었다. WazirX 해킹 사건에서는 공격자가 미리 악성 구현 계약을 배포하고 세 명의 소유자가 서명한 거래를 통해 DELEGATECALL을 이용해 악성 로직 계약을 STORAGE 0 저장소에 기록함으로써 Safe 계약을 악성 구현 계약으로 교체했다.

(https://etherscan.io/tx/0x48164d3adbab78c2cb9876f6e17f88e321097fcd14cadd57556866e4ef3e185d)

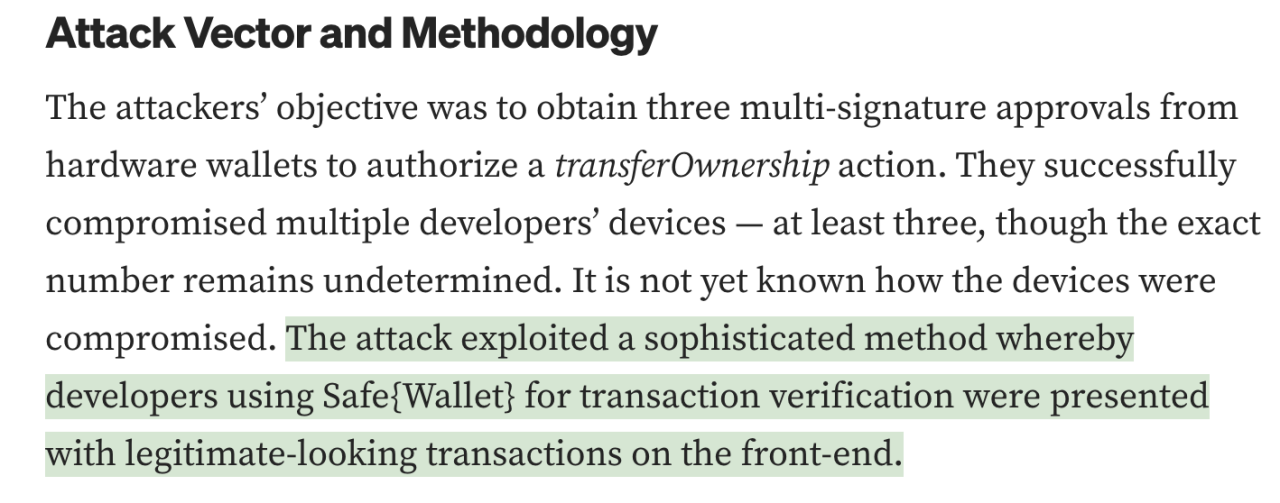

Radiant Capital 해킹 사건의 경우 공식 발표에 따르면 공격자는 복잡한 방법을 사용하여 프론트엔드에서 서명 검증자가 합법적으로 보이는 거래를 보도록 만들었으며, 이는 Ben Zhou 트윗에 공개된 정보와 유사하다.

(https://medium.com/@RadiantCapital/radiant-post-mortem-fecd6cd38081)

또한 세 건의 사건에서 등장한 악성 계약의 권한 검사 방식은 동일하며, 모두 계약 내에서 owner 주소를 하드코딩하여 계약 호출자를 검사한다. 특히 Bybit 해킹 사건과 WazirX 해킹 사건의 권한 검사에서 발생한 오류 메시지도 유사하다.

이번 사건에서 Safe 계약 자체에는 문제가 없었으며, 문제는 계약 외부 부분, 즉 프론트엔드가 변조되어 속임수를 일으킨 것이다. 이는 고립된 사례가 아니다. 북한 해커는 작년에도 이러한 방식으로 여러 플랫폼을 공격한 바 있다. 예를 들어 WazirX는 2.3억 달러 피해를 입었으며 Safe 멀티시그였고, Radiant Capital은 5천만 달러 피해를 입었으며 Safe 멀티시그였으며, DMM Bitcoin은 3.05억 달러 피해를 입었으며 Gonco 멀티시그였다. 이러한 공격 수법은 이미 공정화되고 성숙된 상태이므로 각별한 주의가 필요하다.

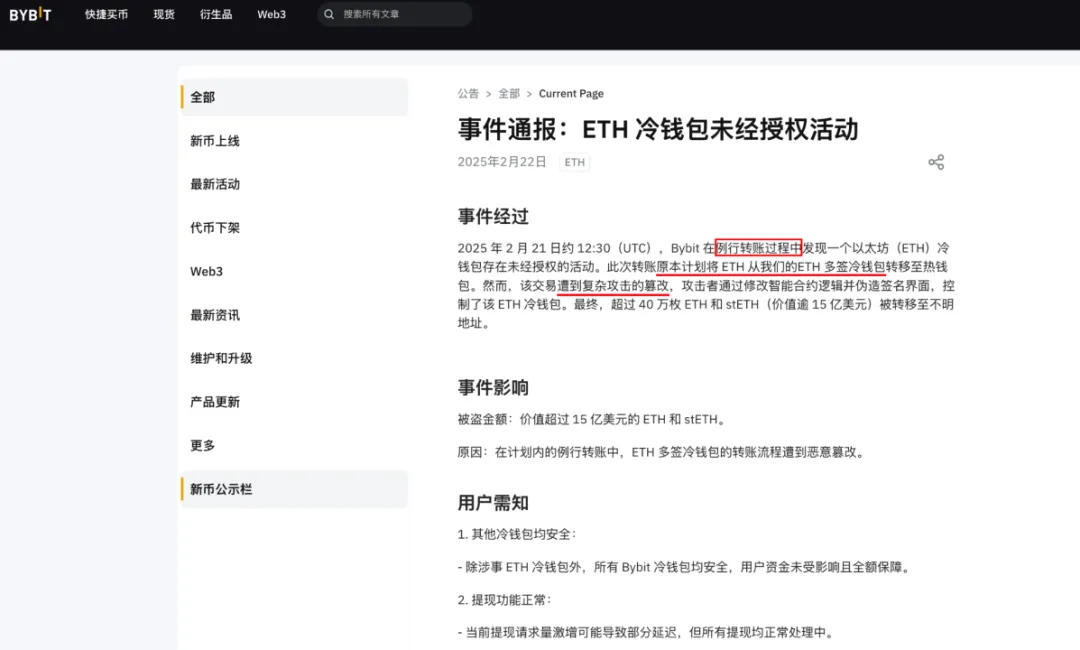

Bybit 공식 발표 공지를 참고하면:

(https://announcements.bybit.com/zh-MY/article/incident-update---eth-cold-wallet-incident-blt292c0454d26e9140)

Ben Zhou의 트윗과 결합하면:

다음과 같은 의문점이 생긴다:

1. 정기 ETH 이체

공격자는 Bybit 내부 재무팀의 운영 정보를 사전에 입수하여 ETH 멀티시그 콜드월렛 이체 시점을 파악했는가?

Safe 시스템을 이용해 서명자가 위조된 인터페이스에서 악성 거래에 서명하도록 유도했는가? Safe의 프론트엔드 시스템이 해킹되어 장악당한 것인가?

2. Safe 계약 UI 변조

서명자가 Safe 인터페이스에서 보는 것은 올바른 주소와 URL이지만 실제로 서명한 거래 데이터는 변조되었는가?

핵심 문제는 누구에게서 먼저 서명 요청이 시작되었는가? 그리고 그 기기의 보안성은 어떠한가?

우리는 이러한 의문을 가지고 공식 기관이 더 많은 조사 결과를 조속히 공개하기를 기대한다.

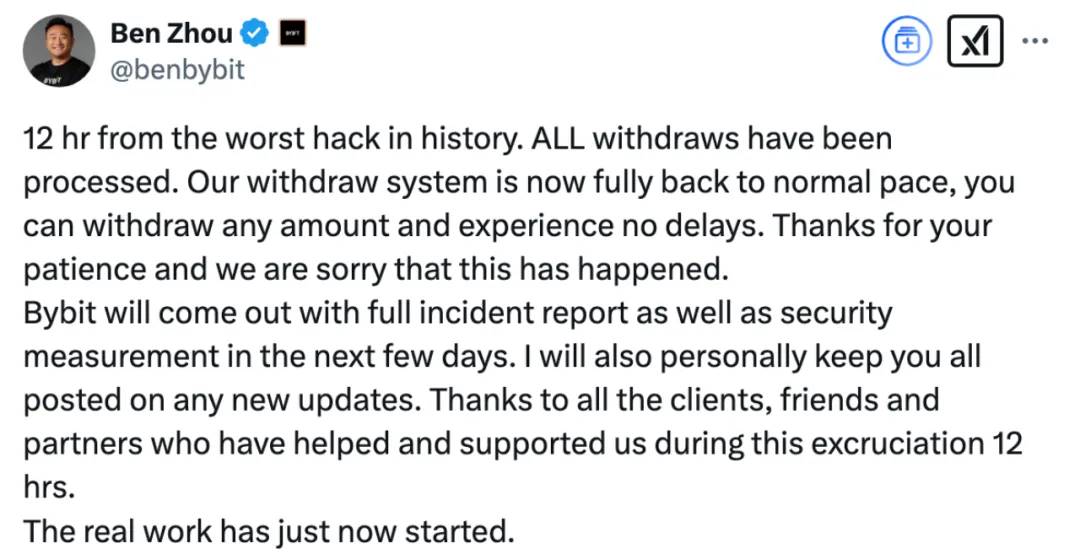

시장 영향

Bybit는 사건 발생 후 신속하게 공지를 발표하며 모든 고객 자산은 1:1 비율로 준비금이 마련되어 있으며, 플랫폼이 이번 손실을 감당할 수 있다고 약속했다. 사용자 출금에는 영향이 없다.

2025년 2월 22일 10:51, Bybit CEO Ben Zhou는 X(트위터)를 통해 현재 입출금이 정상화되었다고 밝혔다:

마치며

이번 도난 사건은 다시 한번 암호화폐 업계가 직면한 심각한 보안 도전을 부각시켰다. 암호화 산업의 급속한 발전과 함께 해커 조직, 특히 라자루스 그룹과 같은 국가급 해커들이 지속적으로 공격 수법을 업그레이드하고 있다. 이번 사건은 암호화폐 거래소들에게 경종을 울렸으며, 플랫폼은 보안 방어를 더욱 강화하고 다중 인증, 암호화 지갑 관리, 자산 모니터링 및 리스크 평가와 같은 더 진보된 방어 메커니즘을 채택하여 사용자 자산 보안을 보장해야 한다. 개인 사용자 입장에서도 보안 인식을 높이는 것이 매우 중요하며, 하드웨어 지갑과 같은 더 안전한 저장 방식을 우선적으로 선택하고 거래소에 장기간 대량의 자금을 보관하지 않는 것이 좋다. 이처럼 끊임없이 진화하는 분야에서 오직 기술적 방어선을 지속적으로 업그레이드하는 것만이 디지털 자산의 안전을 보장하고 업계의 건강한 발전을 추진할 수 있다.

TechFlow 공식 커뮤니티에 오신 것을 환영합니다

Telegram 구독 그룹:https://t.me/TechFlowDaily

트위터 공식 계정:https://x.com/TechFlowPost

트위터 영어 계정:https://x.com/BlockFlow_News