Bybitのセキュリティ調査明らかに:SAFEフロントエンドクラウドサービスが攻撃、マルチシグウォレットで保有される数千億円資産の安全性は如何に

TechFlow厳選深潮セレクト

Bybitのセキュリティ調査明らかに:SAFEフロントエンドクラウドサービスが攻撃、マルチシグウォレットで保有される数千億円資産の安全性は如何に

2月27日、Bybitはハッカーによる調査報告を発表し、資金の盗難はSafeインフラの脆弱性が原因であると指摘したが、どうやらSafeはこの非難を受け入れることを渋っているようだ。

著者:Frank、PANews

2025年2月21日、暗号資産取引所Bybitが史上的なハッキング攻撃を受け、北朝鮮のハッカー組織ラザルスにより14億6000万ドル相当の資産が盗まれた。資産回収と並んで重要なのは攻撃経路を特定し、新たな被害を防ぐことである。2月27日、Bybitはハッキング調査報告を発表し、Safeのインフラストラクチャーに存在した脆弱性が資金盗難の原因だと断定した。しかし、どうやらSafeはこの非難を受け入れることを拒んでいるようだ。公式声明では開発者の端末が侵害されたことを認めたものの、主因は北朝鮮ハッカーの高度な手法とBybit側の操作ミスにあるとしている。どちらの責任が大きいかという議論は「羅生門」状態となり、業界内でインフラへの信頼性、セキュリティ・パラダイム、人間的駆け引きに関する大論争を巻き起こしている。

攻撃の原因はSafe{Wallet}フロントエンドクラウドサービスへの侵入

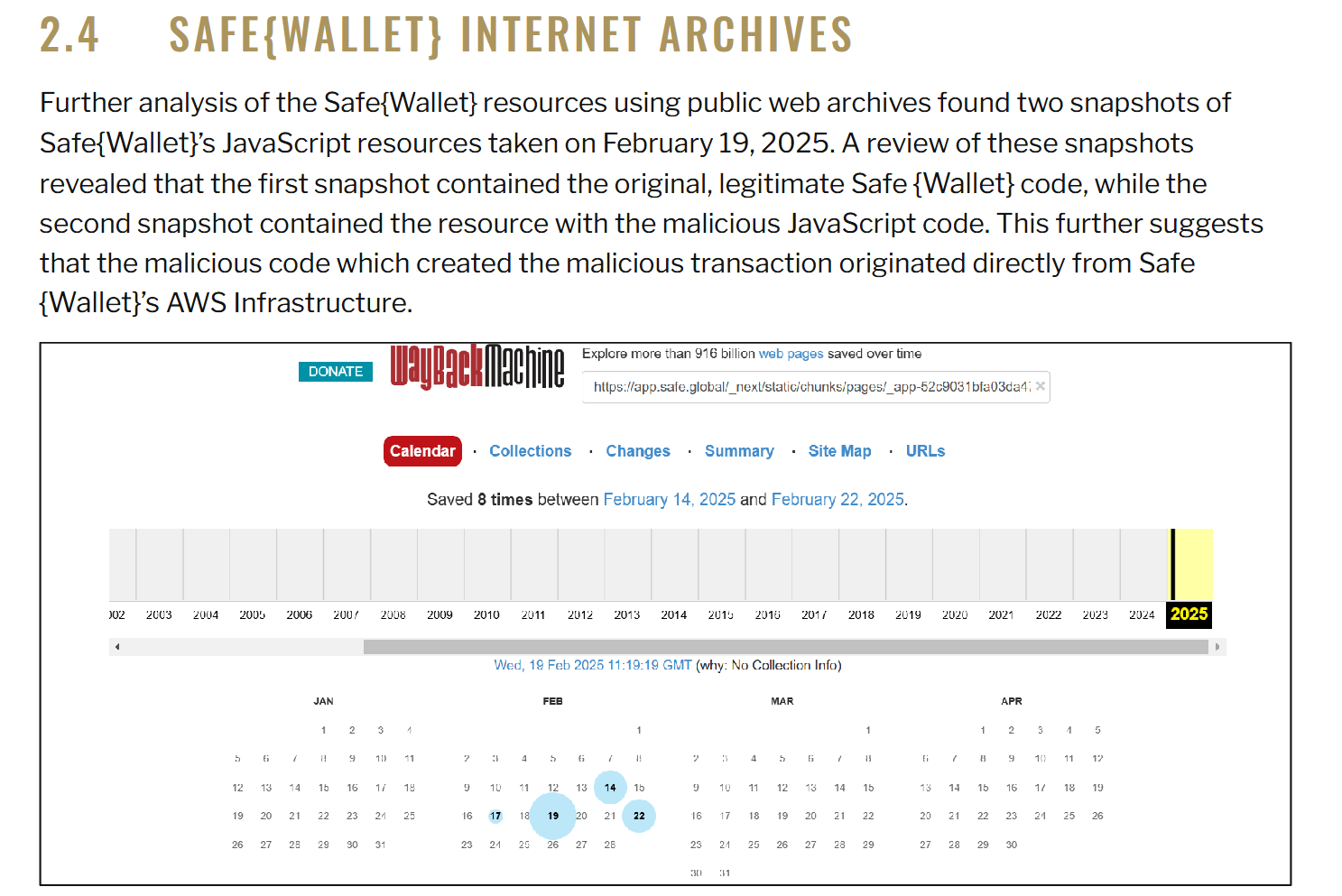

Bybitが公表した2つの調査報告書(Bybit事件初期報告および暫定調査報告)によると、Safe{Wallet}リソースに対する詳細分析の結果、2025年2月19日に取得されたJavaScriptリソースのスナップショットが2つ発見された。これらのスナップショットを検証したところ、最初のスナップショットには元々の正当なSafe{Wallet}コードが含まれていたのに対し、2つ目には悪意あるJavaScriptコードが挿入されていた。これは、悪意ある取引を作成するコードが直接Safe{Wallet}のAWSインフラから発生したことを示している。

報告書の結論では、Bybitの署名者マシンの調査結果およびWayback Archiveで発見されたキャッシュ化された悪意あるJavaScriptペイロードに基づき、Safe.GlobalのAWS S3またはCloudFrontアカウント/APIキーが漏洩した可能性が高いと強く結論付けている。

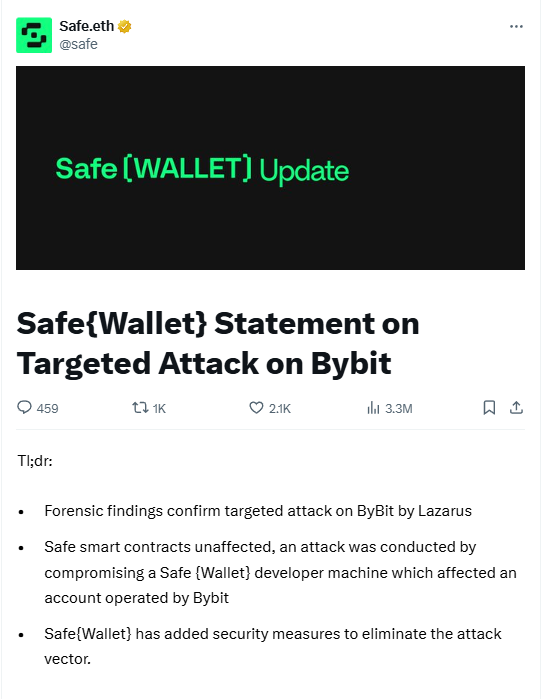

簡単にまとめると、今回の攻撃の起点は、ハッカーがSafe{Wallet}開発者の端末を攻撃し、AWS S3バケット内のフロントエンドJavaScriptファイルを改ざんして、Bybitのコールドウォレットアドレスを狙った悪意コードを注入したことにあった。これ以前にSafeは簡易的な調査報告を公開しており、コード上の脆弱性や悪意ある依存関係(サプライチェーン攻撃)は確認されなかったと述べていたが、その後、全面的な再調査を行いSafe{Wallet}機能を一時停止していた。今回の調査結果は、Safeが当初発表した内容を覆すものと言える。

Safeの軽微な声明がさらなる疑念を招く

現時点においてBybitは、本件におけるSafeの責任について明確な立場を示していないが、報告公開後、ソーシャルメディア上ではSafeのセキュリティ脆弱性についての議論が広がり、一部からはSafeが責任を負い補償すべきだという声も上がっている。

Safe側はこの報告に対して明らかに納得していない態度を見せている。公式声明では、責任を三つのレベルに分けて説明している。技術面では、スマートコントラクト自体は攻撃されていないと強調し、製品の安全性を主張している。運用面では、開発者端末の侵害によるAWSキーの漏洩を認めつつも、その背景には国家レベルの攻撃を行う北朝鮮ハッカー組織がいると主張している。ユーザー面では、「取引署名時には注意を払うべき」と提言し、Bybitが取引データを十分に検証しなかったことをほのめかしている。

しかし、この対応は本質的な問題から目を逸らしているとの批判がある。報告に記された手順によれば、Safeには以下の過失が認められる:

1、権限管理の失敗:攻撃者は開発者端末を介してAWSのアクセス権を得ており、Safeチームが最小権限の原則を実施していなかったことが露呈した。例えば、単一の開発者が本番環境のコードを直接変更でき、コード変更の監視メカニズムも存在しない。

2、フロントエンドセキュリティの怠慢:SRI(Subresource Integrity)など基本的な防御策が導入されていない。

3、サプライチェーンリスク:攻撃経路(開発者端末→AWS→フロントエンドコード)は、Safeが中央集権的なクラウドサービスに過度に依存していることを示しており、ブロックチェーンの分散型セキュリティ理念と矛盾している。

さらに、業界内からはSafeの声明に対する多くの疑問が提起されている。バイナンス創業者のCZは連続で5つの技術的疑問(開発者端末の侵害方法、権限管理の失敗原因など)を投げかけ、Safeの情報開示不足を厳しく指摘した。Safeは攻撃チェーンの詳細を公開しないため、業界全体での対策が困難になっている。

トークン価格が奇妙に上昇、DAUは約7割減少

コミュニティのもう一つの大きな論点は、Safeが本件によるBybitの損失を補償すべきかどうかである。一部のユーザーは、攻撃の原因がSafeのインフラ脆弱性にあるため、同社が賠償責任を負うべきだと主張している。さらに、Safeの前身企業であるGnosisが連帯賠償責任を負うべきだという意見もある。Safeはもともと2017年にGnosisチームによってGnosis Safeとして開発されたマルチシグプロトコルであり、2022年にGnosisエコシステムから独立して運営されている。Gnosisは2017年に25万ETHのICOを実施しており、現在も財務に15万ETHを保有しており、ETHホエールの一つである。

一方で、今回の事件の主な責任はBybit自身にあるとする意見もある。数十億ドル規模の資産を管理するコールドウォレットを運用する上で、自社で安全なインフラを研究開発する必要があったはずだという点と、Bybitが無料で提供されるSafeサービスを利用しており、利用料を支払っていなかったため、Safeに責任を負う義務はないという点である。

当事者であるBybitは、調査報告の発表後、Safeに対して財政的補償を求めていない。

責任の所在を巡る議論が続く中、資本市場では逆説的な展開を見せた。Safeの公式トークンはこの事件により注目を集め、2月27日にSAFEトークンは0.44ドルから0.69ドルまで逆走高し、10時間で最大58%上昇した。だが投資論理的には、この出来事はSafeブランドにとって主にネガティブな影響を与えており、価格上昇は短期的な市場感情によるものと考えられる。

2月27日のデータによると、Safeの総資産管理額は1000億ドルを超えているが、脆弱性の詳細を伏せる姿勢は、業界インフラとしての信頼性を揺るがしている。

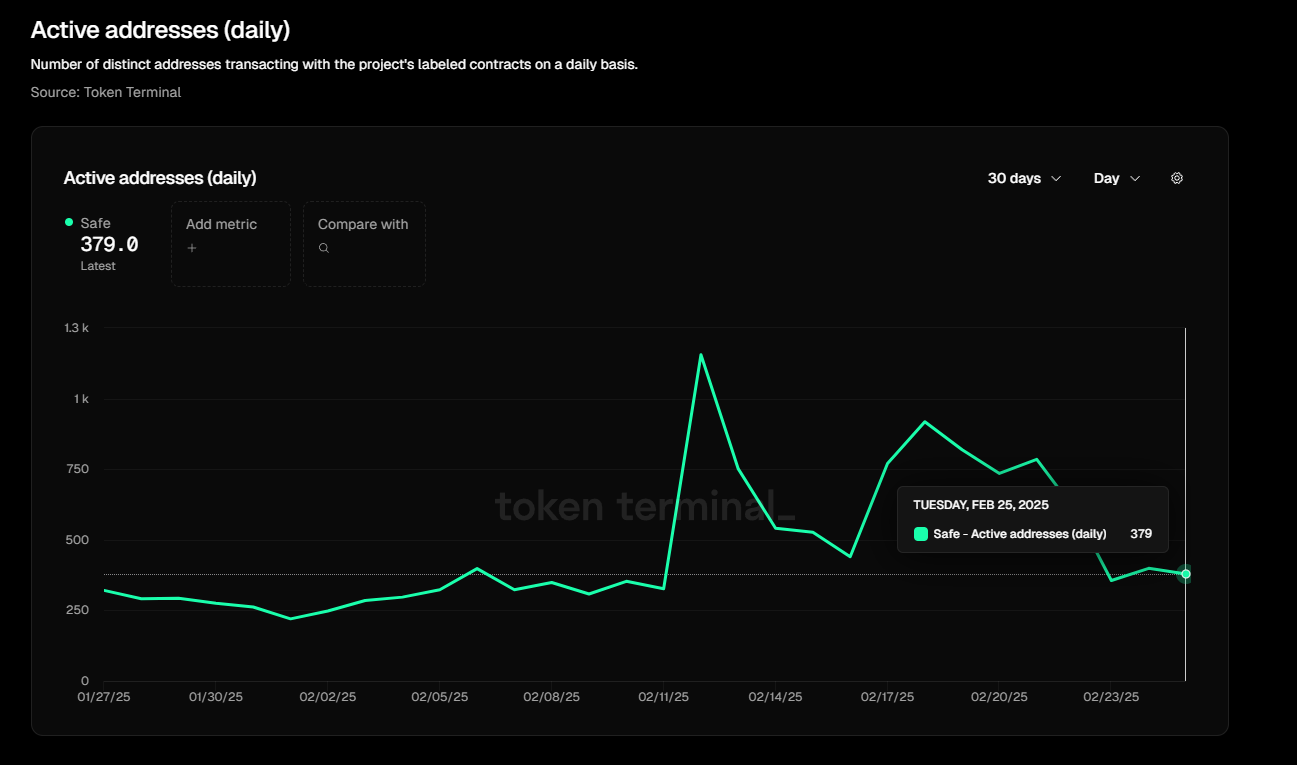

日次アクティブユーザー数(DAU)の面でも、この事件後のSafeへの打撃は明らかである。2月12日の1200件のアクティブアドレス数に対し、2月27日には379件にまで落ち込み、約7割の減少となった。

また、フロントエンドの中央集権的リスクが暴露されたことで、コミュニティは再びフロントエンドのセキュリティメカニズムに注目している。ICP創設者ドミニク・ウィリアムズ氏は、北朝鮮ハッカー組織が最近Bybitから15億ドルを成功裏に盗んだのは、Safe{Wallet}のWeb版の脆弱性を利用したためだと指摘。このインターフェースはスマートコントラクト上ではなくクラウド上にホストされていると批判した。彼は、一部のWeb3プロジェクトが「偽オンチェーン(fake onchain)」で動作しているためにセキュリティリスクが生じており、ICP(Internet Computer)を用いてオンチェーンでの計算、データ保存、ユーザーエクスペリエンスの検証を行うことでセキュリティを向上できると提案。Safe{Wallet}がICPへ移行し、暗号化認証メカニズムと多者間合意によるガバナンス(例:SNS DAO)を採用することでセキュリティを強化すべきだと提言している。

また、フロントエンドの中央集権的リスクが暴露されたことで、コミュニティは再びフロントエンドのセキュリティメカニズムに注目している。ICP創設者ドミニク・ウィリアムズ氏は、北朝鮮ハッカー組織が最近Bybitから15億ドルを成功裏に盗んだのは、Safe{Wallet}のWeb版の脆弱性を利用したためだと指摘。このインターフェースはスマートコントラクト上ではなくクラウド上にホストされていると批判した。彼は、一部のWeb3プロジェクトが「偽オンチェーン(fake onchain)」で動作しているためにセキュリティリスクが生じており、ICP(Internet Computer)を用いてオンチェーンでの計算、データ保存、ユーザーエクスペリエンスの検証を行うことでセキュリティを向上できると提案。Safe{Wallet}がICPへ移行し、暗号化認証メカニズムと多者間合意によるガバナンス(例:SNS DAO)を採用することでセキュリティを強化すべきだと提言している。

一連の出来事を振り返ると、一見北朝鮮ハッカーによる巧妙な孤立事件のように見えるが、背後にはSafeのマルチシグウォレットにおける権限設計やサプライチェーン上のセキュリティ脆弱性が浮き彫りになった。また、ブランド戦略の観点から言えば、安全神話の維持を優先して責任回避に急ぐ姿勢は逆効果であり、むしろ世論の疑念を増幅させている。むしろ、Safeが誤りを素直に認め、適切な対策を迅速に打ち出すことが、暗号資産セキュリティ分野の大物としての姿勢を示すことにつながるだろう。同時に、早期に脆弱性の詳細を開示することで、業界全体が同様の問題に対する自己点検と予防を強化できるはずである。

TechFlow公式コミュニティへようこそ

Telegram購読グループ:https://t.me/TechFlowDaily

Twitter公式アカウント:https://x.com/TechFlowPost

Twitter英語アカウント:https://x.com/BlockFlow_News