SharkTeam:2023年暗号通貨犯罪分析レポート

TechFlow厳選深潮セレクト

SharkTeam:2023年暗号通貨犯罪分析レポート

ハッカー攻撃は依然として重大な損失を引き起こす主な原因の一つである。

執筆:SharkTeam

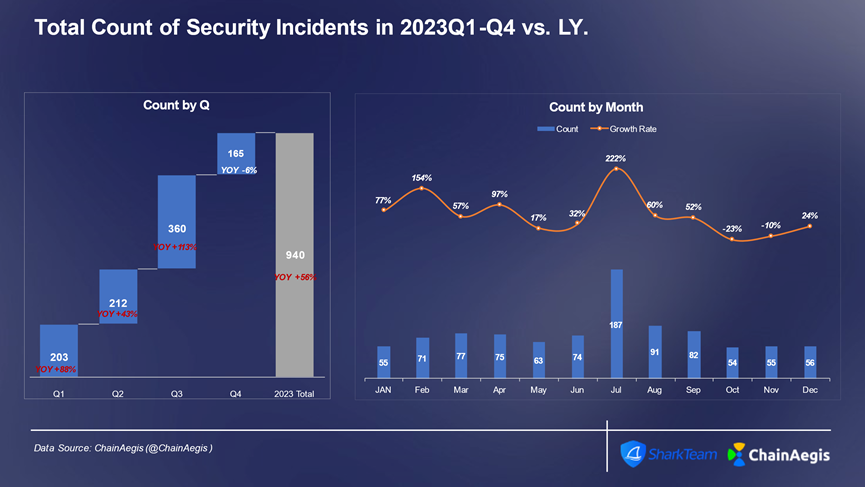

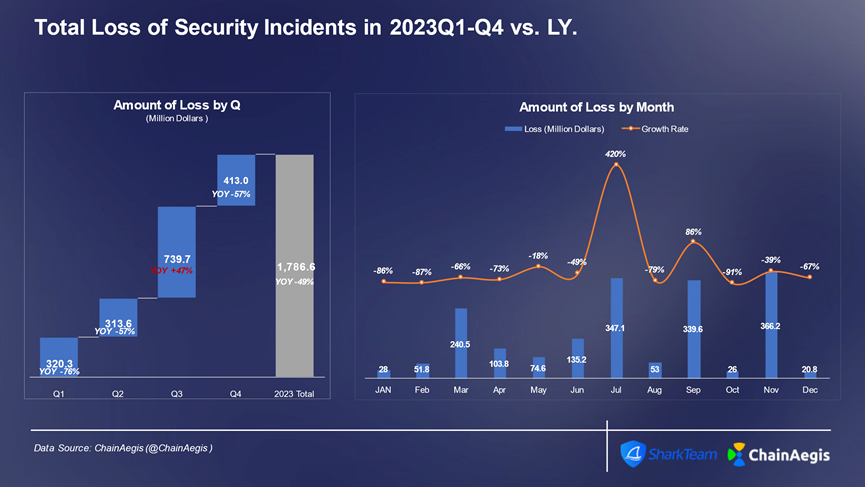

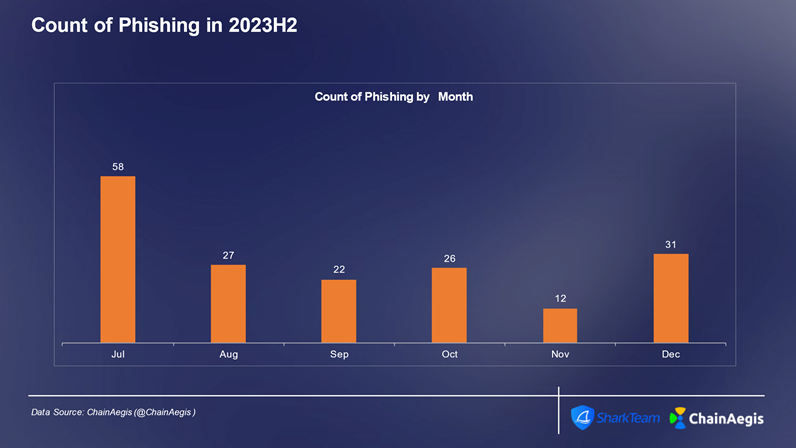

2023年、Web3業界では大小合わせて940件以上のセキュリティインシデントが発生し、2022年と比べて50%以上増加し、被害額は17.9億ドルに達した。そのうち、第3四半期のセキュリティインシデント件数(360件)と損失額(7.4億ドル)が最も多く、2022年比で損失額は47%増加した。特に7月には187件のセキュリティインシデントが発生し、損失額は3.5億ドルに上った。

図:Web3 2023年 四半期・月別セキュリティインシデント発生件数

図:Web3 2023年 四半期・月別セキュリティインシデント損失額(百万ドル)

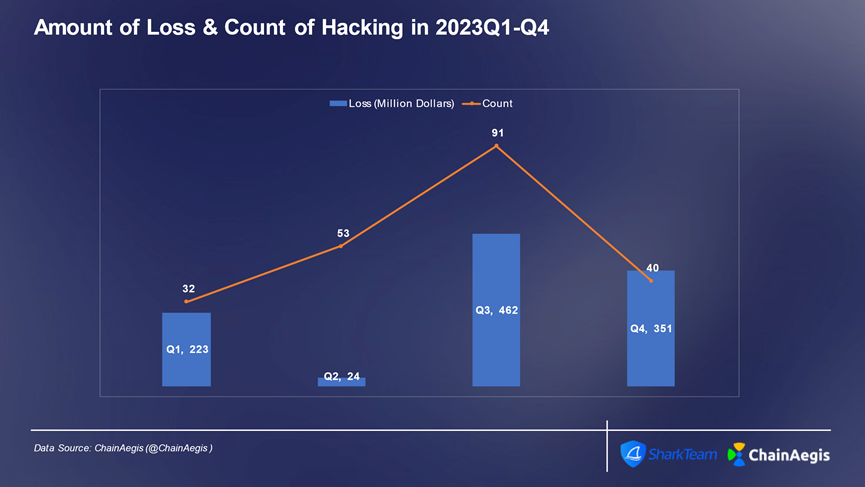

まず、ハッキング攻撃は依然として大きな損失を引き起こす主な要因である。2023年にはハッキング事件が216件発生し、10.6億ドルの損失をもたらした。コントラクトの脆弱性、秘密鍵の盗難、フィッシング攻撃、国家支援のハッカーなどは、Web3エコシステムの安全に対する重要な脅威であり続けている。

次に、Rugpullおよび資金詐欺が高頻度で発生しており、2023年には合計250件のRugpullおよびScam詐欺事件が報告された。その中でもBNBChain上で発生するケースが最も多かった。これらの詐欺プロジェクトは魅力的に見える暗号資産プロジェクトを立ち上げ、投資家を惹きつけ、偽の流動性を提供してから、十分な資金を集めた時点で突然すべての資金を盗み出して資産を移転する。このような行為は投資家に重大な経済的損害を与え、正しいプロジェクトを選定する難易度を著しく高めている。

また、ランサムウェアによる身代金の要求が暗号通貨で支払われる傾向も強まっており、Lockbit、Conti、Suncrypt、Montiなどが代表的である。暗号通貨は法定通貨よりも追跡が困難であるため、ランサムウェア犯グループの身元特定と追跡のために、オンチェーン分析ツールを活用することがますます重要になっている。

最後に、これらの暗号通貨ハッキングや詐欺、身代金要求などの犯罪活動において、不正分子は通常、オンチェーンでの資金移転やOTC取引を通じてマネーロンダリングを行う。マネーロンダリングは非中央集権型と中央集権型が混在する形態で行われ、中央集権型取引所が最も集中したマネーロンダリングの場となっており、次いでチェーン上のミキシングプラットフォームが挙げられる。

2023年は、Web3規制が実質的な進展を遂げた年でもあった。FTX2.0の再起動、バイナンスへの制裁、USDTによるハマス関連アドレスの凍結、そして2024年1月にSECがビットコイン現物ETFを承認したなど、規制当局がWeb3の発展に深く関与していることを示す象徴的な出来事が相次いだ。

本レポートでは、2023年のWeb3におけるハッキング攻撃、Rugpull詐欺、ランサムウェア、暗号通貨マネーロンダリング、Web3規制といった主要テーマについて体系的に分析し、暗号資産業界のセキュリティ状況を把握する。

一、コントラクトの脆弱性

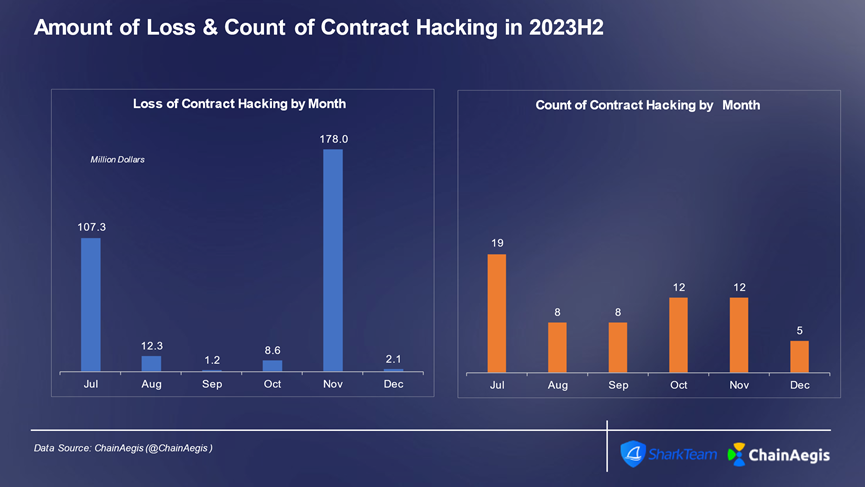

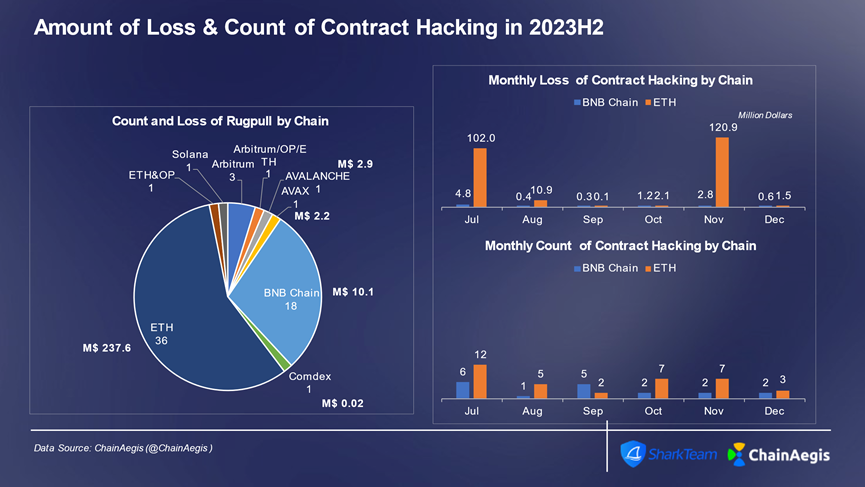

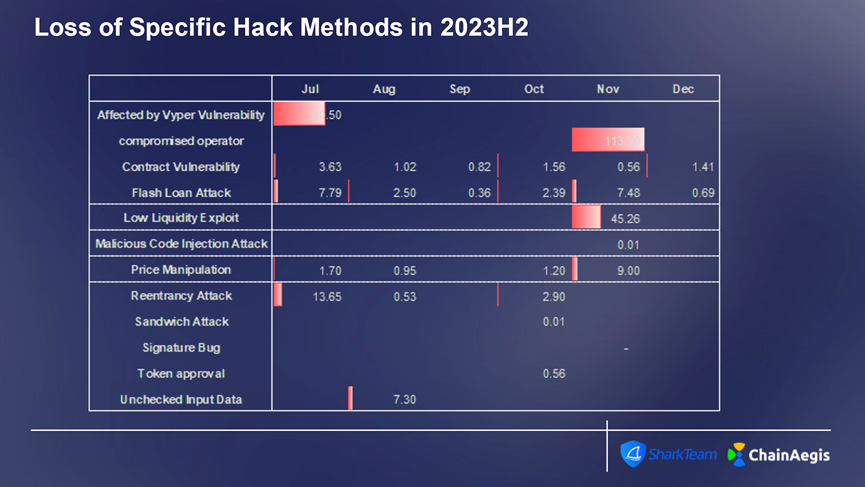

コントラクトの脆弱性攻撃は主にイーサリアムで発生しており、2023年下半期にはイーサリアム上で36件の攻撃が発生し、損失額は2億ドルを超えた。次にBNBChainが多い。攻撃手法としては、ビジネスロジックのバグやフラッシュローン攻撃が最も一般的である。

図:Web3 2023年 四半期別ハッキング攻撃発生件数と損失額(百万ドル)

図:Web3 2023年下期 月別コントラクト脆弱性悪用ハッキング攻撃件数と損失額

図:Web3 2023年下期 チェーン別 月別コントラクト脆弱性悪用攻撃件数と損失額

図:Web3 2023年下期 コントラクト脆弱性悪用攻撃手法別 発生件数と損失額

典型的イベント分析:Vyperの脆弱性によりCurve、JPEG'dなどが攻撃される

例としてJPEG'dが攻撃されたケース:

攻撃者アドレス:0x6ec21d1868743a44318c3c259a6d4953f9978538

攻撃者コントラクト:0x9420F8821aB4609Ad9FA514f8D2F5344C3c0A6Ab

攻撃トランザクション:

0xa84aa065ce61dbb1eb50ab6ae67fc31a9da50dd2c74eefd561661bfce2f1620c

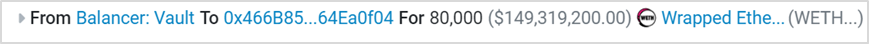

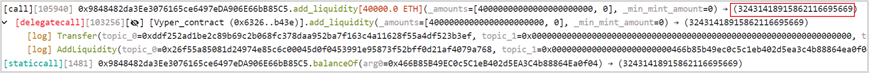

(1)攻撃者(0x6ec21d18)は0x466B85B4のコントラクトを作成し、フラッシュローンを利用して[Balancer: Vault]から80,000枚のWETHを借り入れた。

(2)攻撃者(0x6ec21d18)はpETH-ETH-f(0x9848482d)の流動性プールに40,000枚のWETHを追加し、32,431枚のpETHを得た。

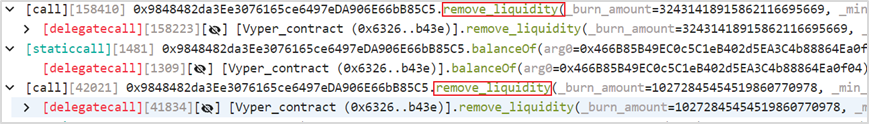

(3)その後、攻撃者(0x6ec21d18)はpETH-ETH-f(0x9848482d)の流動性プールから繰り返し流動性を撤退させた。

(4)最終的に攻撃者(0x6ec21d18)は86,106枚のWETHを獲得し、フラッシュローンを返済後、6,106枚のWETHを利益として持ち去った。

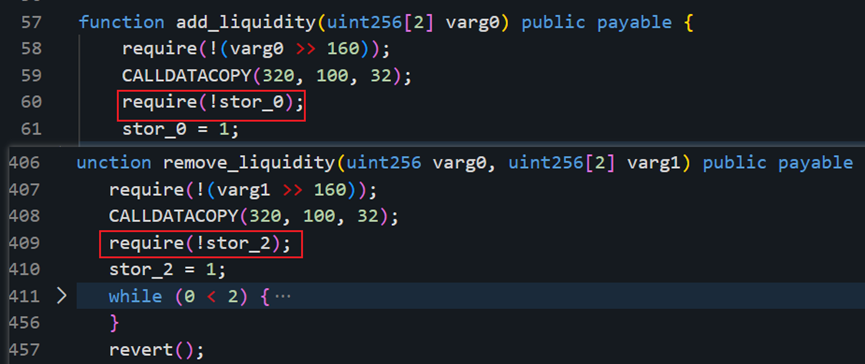

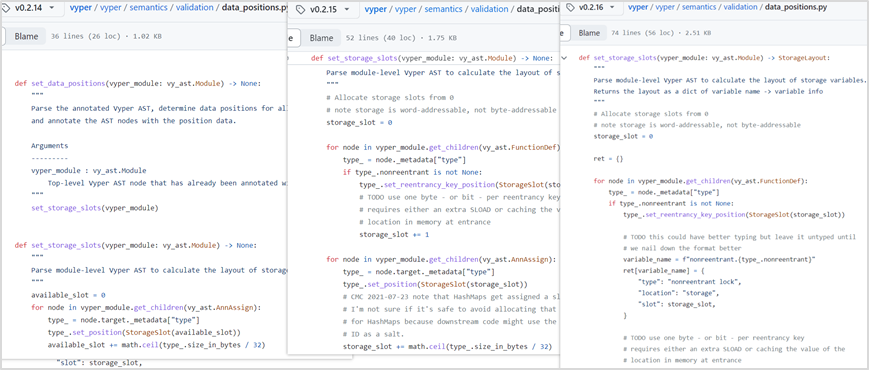

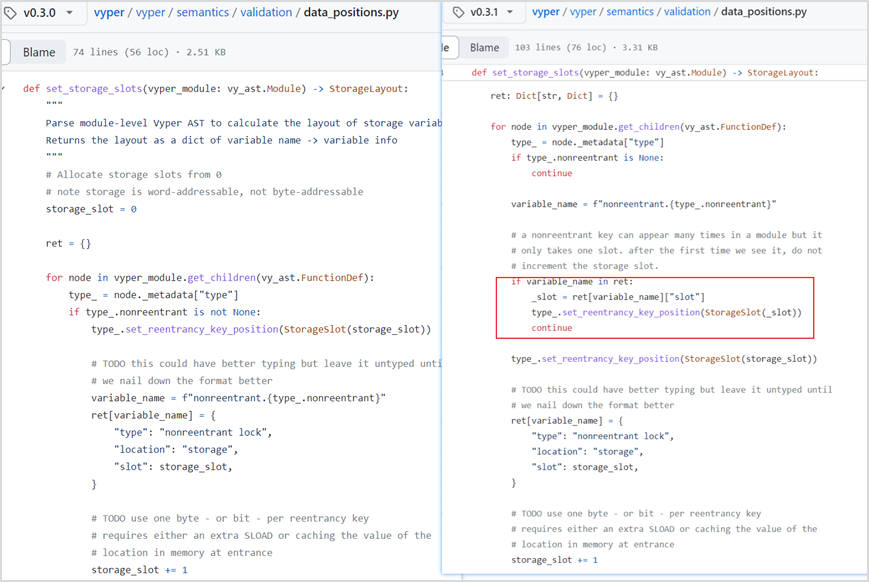

脆弱性分析:この攻撃は典型的なリエントランシー攻撃である。攻撃を受けたプロジェクトのコントラクトを逆コンパイルすると、add_liquidityとremove_liquidityの二つの関数がストレージスロットの値を検証する際に異なるスロットを使用していることがわかる。異なるスロットを使用することで、リエントランシーロックが無効化される可能性がある。これはVyperの基盤設計に問題があると考えられる。

Curve公式のツイートとも照らし合わせると、最終的にVyperのバージョンに脆弱性があることが判明した。この脆弱性は0.2.15、0.2.16、0.3.0の各バージョンに存在し、リエントランシーロック設計に欠陥がある。0.2.15以前の0.2.14や0.3.0以降の0.3.1のコードと比較すると、継続的に更新されており、古い0.2.14や新しい0.3.1にはこの問題はない。

Vyperのリエントランシーロックに関する設定ファイルdata_positions.pyでは、storage_slotの値が上書きされてしまう。retの中で、最初にロックのスロットは0だが、再度関数を呼び出すときにスロットが1増加し、リエントランシーロックが無効になってしまう。

二、フィッシング攻撃

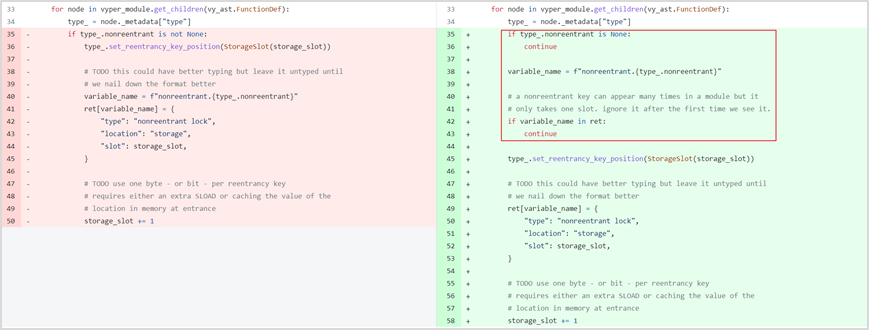

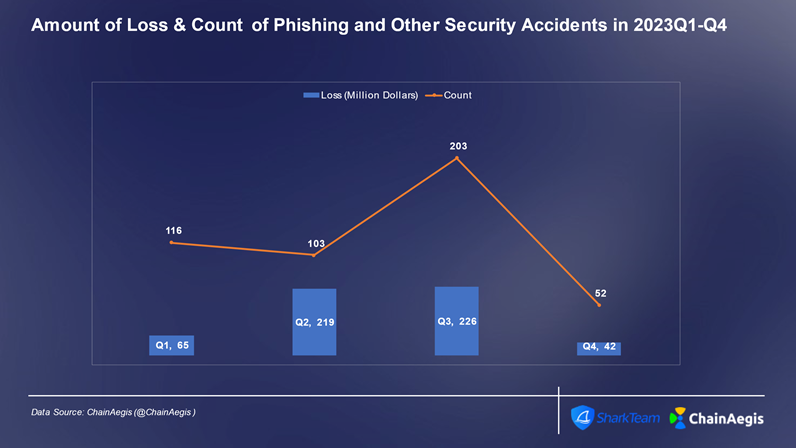

フィッシング攻撃とは、ユーザーを騙して機密情報を取得したり、悪意ある操作を誘導するネットワーク攻撃手法である。メール、ソーシャルメディア、SMSなどを通じて、信頼できる主体(プロジェクトチーム、政府機関、KOLなど)を装い、秘密鍵、リカバリーフレーズ、取引承認などを騙し取る。コントラクトの脆弱性攻撃と同様に、フィッシング攻撃も第3四半期に多発し、損失も大きかった。合計107件のフィッシング攻撃があり、7月だけで58件発生した。

図:Web3 2023年 四半期別フィッシング攻撃発生件数と損失額(百万ドル)

図:Web3 2023年 月別フィッシング攻撃発生件数

典型的なフィッシング攻撃のオンチェーン資産移転分析

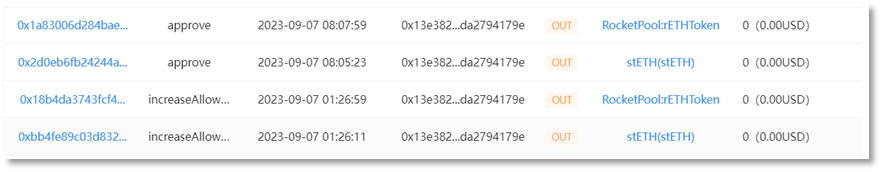

2023年9月7日、アドレス(0x13e382)がフィッシング攻撃を受け、2,400万ドル以上の損失を出した。攻撃者は資金の盗難、交換、分散的な資産移転を行い、最終的に盗まれた資金のうち3,800ETHがTornado.Cashへ段階的に送られ、10,000ETHが中間アドレス(0x702350)へ、さらに1,078,087 DAIが中間アドレス(0x4F2F02)に残されたままとなっている。

これは典型的なフィッシング攻撃であり、ウォレットの許可や秘密鍵を騙し取ることで資産を窃取する手口が定着しており、フィッシング+マネーロンダリングという黒色産業チェーンが形成されている。最近では多くの詐欺グループや国家支援のハッカーまでがWeb3分野で悪事を働くようになっており、注意喚起が必要である。

SharkTeamのオンチェーンビッグデータ分析プラットフォームChainAegis (https://app.chainaegis.com/)による追跡分析に基づき、典型的なフィッシング攻撃の詐欺プロセス、資金移転状況、および詐欺者のオンチェーン行動を分析する。

(1)フィッシング攻撃のプロセス

被害者アドレス(0x13e382)は「Increase Allowance」により、詐欺者アドレス1(0x4c10a4)に対してrETHおよびstETHの許可を与えた。

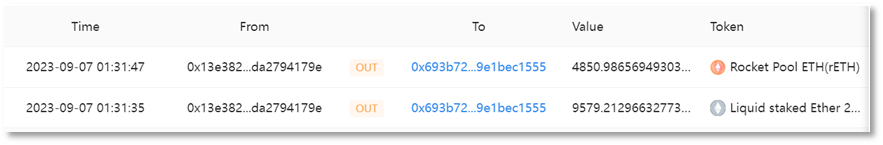

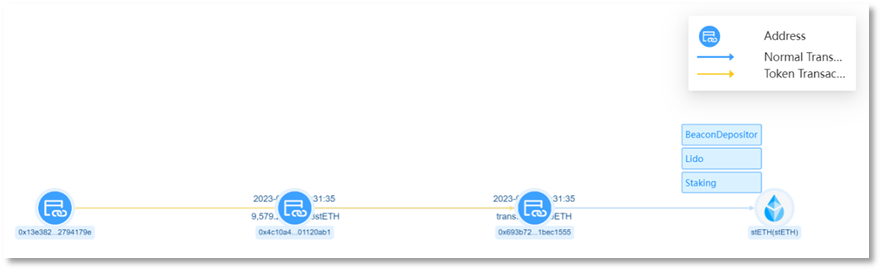

詐欺者アドレス1(0x4c10a4)は、被害者アドレス(0x13e382)のアカウントから9,579 stETHを詐欺者アドレス2(0x693b72)へ送金した(約1,532万ドル相当)。

詐欺者アドレス1(0x4c10a4)は、被害者アドレス(0x13e382)のアカウントから4,850 rETHを詐欺者アドレス2(0x693b72)へ送金した(約841万ドル相当)。

(2)資産の交換と移転

盗んだstETHとrETHをETHに交換。2023年9月7日未明から、詐欺者アドレス2(0x693b72)はUniswapV2、UniswapV3、Curveなどで複数回の取引を行い、9,579 stETHおよび4,850 rETHを合計14,783.9413 ETHに交換した。

stETHの交換:

rETHの交換:

一部のETHをDAIに交換。詐欺者アドレス2(0x693b72)は、1,000ETHをUniswapV3で1,635,047.761675421713685327 DAIに交換した。その後、分散的な資金移転手段を使い、盗難資金を複数の中間ウォレットアドレスに移転。合計で1,635,139 DAIおよび13,785 ETHが移された。内訳は、1,785 ETHが中間アドレス(0x4F2F02)に、2,000 ETHが中間アドレス(0x2ABdC2)に、10,000 ETHが中間アドレス(0x702350)に移された。また、翌日に中間アドレス(0x4F2F02)が1,635,139 DAIを受け取った。

中間ウォレットアドレス(0x4F2F02)の資金移転:

このアドレスは一度の資金移転を経て、1,785 ETHと1,635,139 DAIを保有。DAIを分散的に移転し、少量をETHに交換。

まず、2023年9月7日未明から、10回の取引で529,000 DAIを順次移転。内7回分(合計452,000 DAI)は中間アドレスから0x4E5B2e(FixedFloat)へ、8回目は0x6cC5F6(OKX)へ、残り2回(合計77,000 DAI)は0xf1dA17(eXch)へ送られた。

次に、9月10日にUniswapV2で28,052 DAIを17.3 ETHに交換。

9月8日から11日にかけて、18回の取引で1,800ETHをすべてTornado.Cashへ移転。

移転後、このアドレスにはまだ1,078,087 DAIの盗難資金が残っている。

中間アドレス(0x2ABdC2)の資金移転:

このアドレスは一度の資金移転を経て2,000ETHを保有。9月11日に2,000ETHを中間アドレス(0x71C848)へ移転。

その後、中間アドレス(0x71C848)は9月11日と10月1日に2回にわたり、合計20回の取引で各100ETHずつ、計2,000ETHをTornado.Cashへ移転。

このアドレスは一度の資金移転を経て10,000 ETHを保有。2023年10月8日時点で、この10,000 ETHはまだ移転されていない。

アドレス追跡:詐欺者アドレス1(0x4c10a4)と詐欺者アドレス2(0x693b72)の過去取引を分析したところ、EOAアドレス(0x846317)が1.353 ETHを詐欺者アドレス2(0x693b72)に送金していたことが判明。このEOAアドレスの資金源は、中心化取引所KuCoinおよびBinanceのホットウォレットアドレスと関係している。

三、Rugpullおよび詐欺

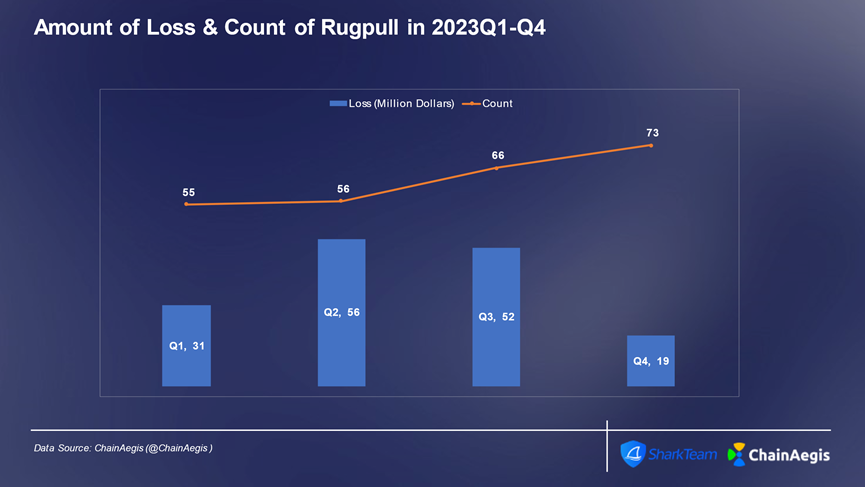

2023年にはRugpull詐欺事件の発生頻度が顕著に上昇し、第4四半期には73件発生、損失額は1,900万ドル、平均損失額は約2.6万ドルだった。年間のRugpull詐欺損失額の内、最も多かったのは第2四半期、次いで第3四半期で、いずれも損失比率が30%を超えた。

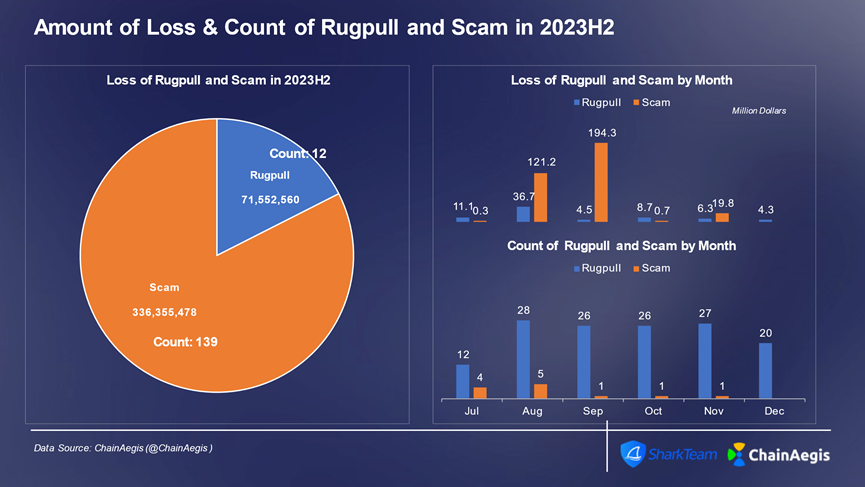

2023年下半期には、Rugpull事件が139件、詐欺事件が12件発生し、それぞれ7,155万ドルおよび3.4億ドルの損失を出した。

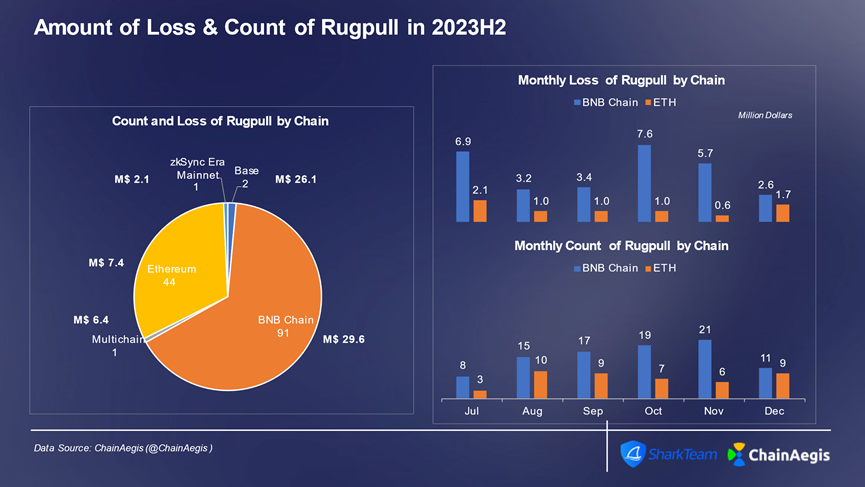

2023年下半期のRugpull事件はBNBChainで最も多く、91件(全体の65%以上)で、損失額は2,957万ドル(全体の41%)。次にイーサリアムで44件発生し、損失額は739万ドル。イーサリアムとBNBChain以外では、8月にBaseチェーン上のBALD Rugpull事件が発生し、2,560万ドルの深刻な損失を出した。

図:Web3 2023年 四半期別RugpullおよびScam事件発生件数と損失額(百万ドル)

図:Web3 2023年下期 月別RugpullおよびScam事件発生件数と損失額

図:Web3 2023年下期 チェーン別 月別Rugpull事件発生件数と損失額

Rugpull詐欺工場の行動分析

BNBChainでは、Rugpullトークンを大量生産して詐欺を行う「Rug詐欺工場」が流行している。偽SEI、X、TIP、BlueといったいくつかのトークンのRugpull工場による詐欺パターンを見てみよう。

(1)SEI

まず、偽SEIトークン所有者0x0a8310eca430beb13a8d1b42a03b3521326e4a58が1Uで249個の偽SEIを購入。

その後、0x6f9963448071b88FB23Fd9971d24A87e5244451Aが大量の買い・売り操作を行った。これにより流動性が大幅に増加し、価格も上昇した。

フィッシングなどによる宣伝で多数のユーザーを誘い、流動性の増加とともに価格が倍増。

価格がある水準に達すると、トークン所有者がsell操作を行い、Rugpullを実行。以下の図から、収穫タイミングと価格が異なることが分かる。

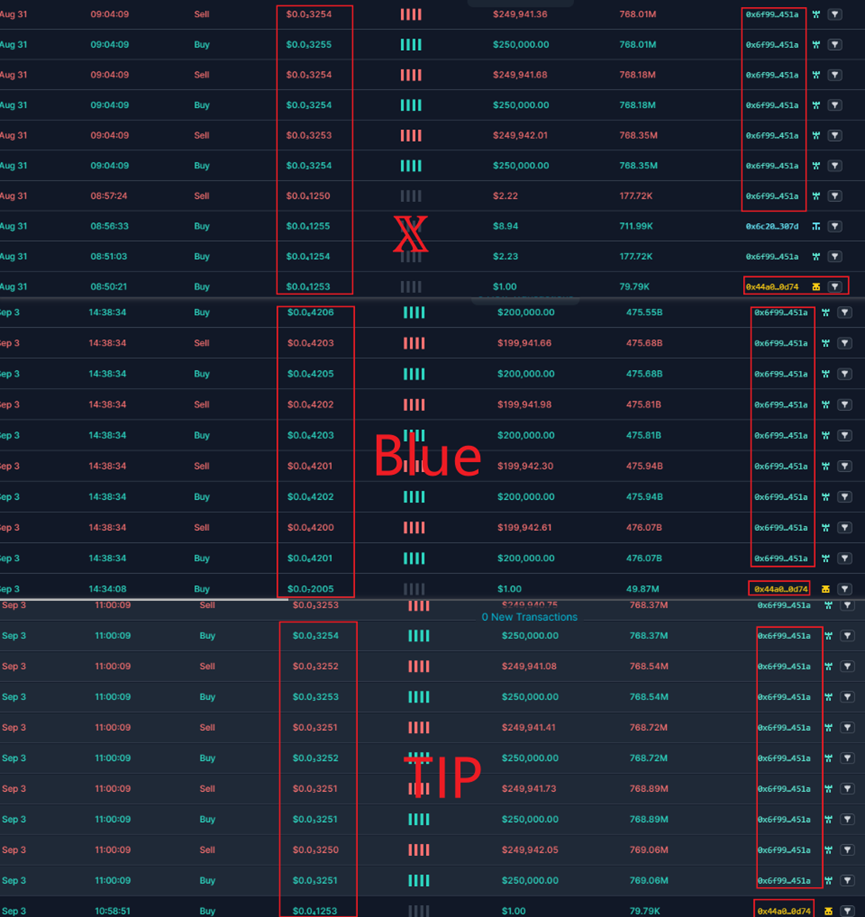

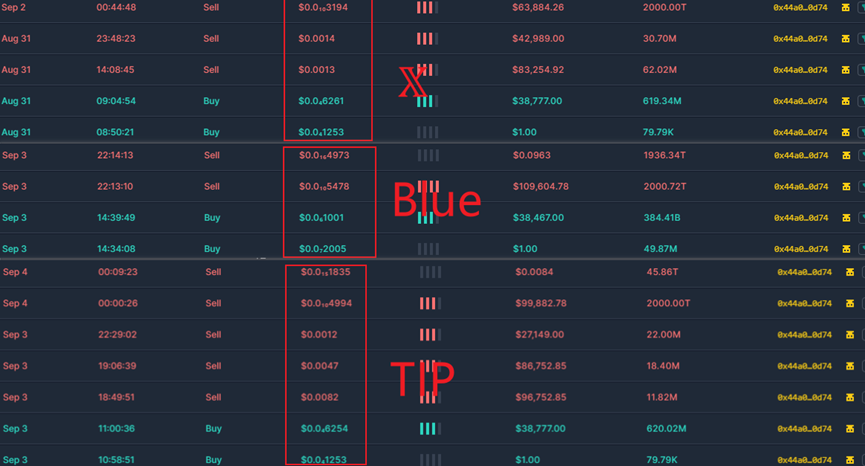

(2)偽X、偽TIP、偽Blue

まず、X、TIP、Blueのトークン所有者0x44A028Dae3680697795A8d50960c8C155cBc0D74が1Uでそれぞれのトークンを購入。その後、偽Seiと同様に、

0x6f9963448071b88FB23Fd9971d24A87e5244451Aが大量の買い・売り操作を行った。これにより流動性が増加し、価格が上昇。

その後、フィッシングなどの手段で宣伝し、多数のユーザーを誘って購入させた。流動性の増加により価格も倍増。

偽SEIと同様に、価格がある水準に達すると、トークン所有者がsell操作を行いRugpullを実行。以下の図から、収穫タイミングと価格が異なることが分かる。

偽SEI、偽X、偽TIP、偽Blueの価格変動グラフ:

資金のトレーサビリティと行動パターンから分かることは:

資金の出所を見ると、トークン工場の作成者とトークン作成者の資金は複数のEOAアカウントから来ている。これらのアカウント間には資金往来があり、一部はフィッシングアドレス経由、一部は過去のRugpull行為からのもの、一部はTornado Cashなどのミキシングプラットフォーム経由である。複数の方法で資金移転を行い、複雑で絡み合った資金ネットワークを構築している。また、異なるアドレスが複数のトークン工場コントラクトを作成し、大量のトークンを生成している。

トークンRugpullの行動を分析すると、アドレス

0x6f9963448071b88FB23Fd9971d24A87e5244451Aが一つの資金源であることが分かった。価格操作も一括方式で行われており、アドレス0x072e9A13791f3a45fc6eB6AD38e6ea258C080cc3も資金提供者の役割を果たし、複数のトークン保有者に資金を提供している。

分析の結果、こうした一連の行為の背後には、役割分担が明確なWeb3詐欺グループが存在し、ホットトピックの収集、自動発行、自動取引、虚偽宣伝、フィッシング攻撃、Rugpull収穫などの環節からなる黒色産業チェーンが形成されていることが明らかになった。これらは主にBNBChainで発生しており、発行されるRugpull偽トークンは業界のホットイベントと密接に関連しており、高い誤解を招く力と煽動性を持っている。ユーザーは常に警戒心を持ち、冷静さを保ち、不要な損失を避けるべきである。

四、ランサムウェア

2023年も、ランサムウェア攻撃の脅威は企業や組織にとって常に存在し、攻撃はますます複雑化している。攻撃者は様々な技術を使って組織のシステムやネットワークの脆弱性を突き、拡大を続けるランサムウェア攻撃は、世界的な企業、個人、重要インフラに重大な脅威をもたらし続けている。攻撃者は、漏洩したソースコード、知能化された攻撃戦略、新興プログラミング言語などを活用しながら、違法利益を最大化しようと戦略を調整・洗練させている。

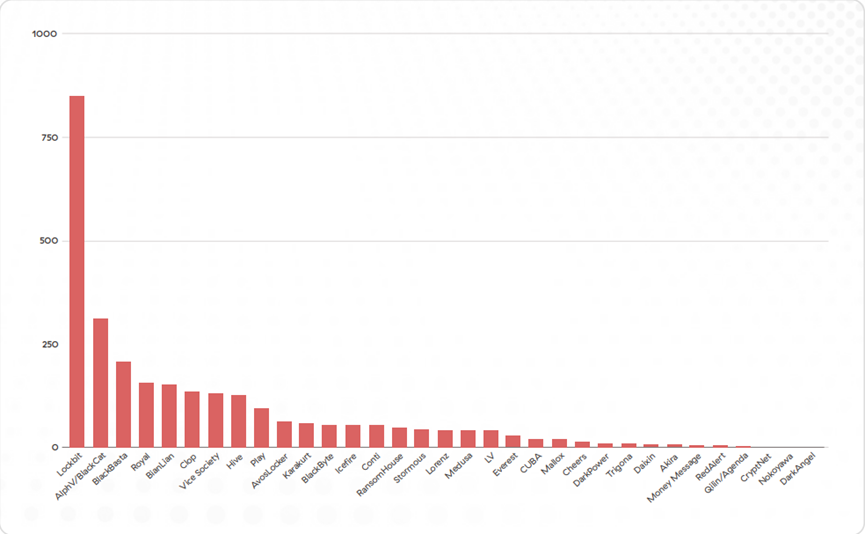

現在、最も活動的なランサムウェア組織はLockBit、ALPHV/BlackCat、BlackBastaである。

図:ランサムウェア組織の被害者数

現在、ますます多くのランサムウェアが暗号通貨での支払いを採用している。例としてLockBitでは、2023年に台積電(6月末)、ボーイング社(10月)、中国工商銀行米国子会社(11月)などが攻撃を受け、ほとんどがビットコインで身代金を支払っている。また、LockBitは身代金を受け取った後に暗号通貨のマネーロンダリングを行う。以下にLockBitを例に、ランサムウェアのマネーロンダリングパターンを分析する。

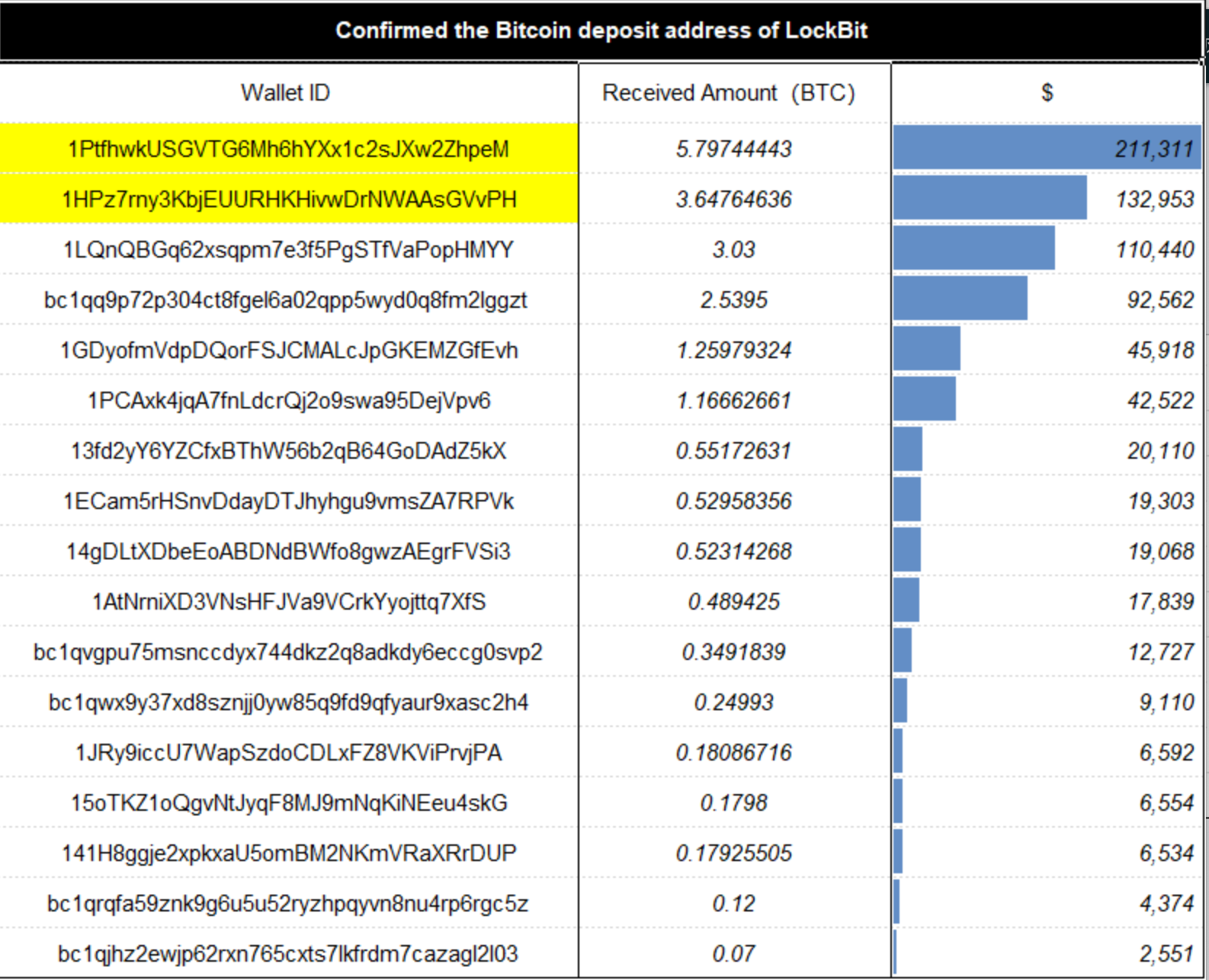

ChainAegisの分析によると、LockBitランサムウェアはBTCで身代金を回収することが多く、異なる受取アドレスを使用している。一部のアドレスと受領額を整理すると、単独の身代金は0.07BTCから5.8BTCの間で、約2,551ドルから211,311ドルに相当する。

図:LockBit 部分的な受取アドレスと受領額

金額最大の二つのアドレスについて、オンチェーンアドレス追跡とアンチマネーロンダリング分析を行う:

身代金受取アドレス1:1PtfhwkUSGVTG6Mh6hYXx1c2sJXw2ZhpeM;

身代金受取アドレス2:1HPz7rny3KbjEUURHKHivwDrNWAAsGVvPH。

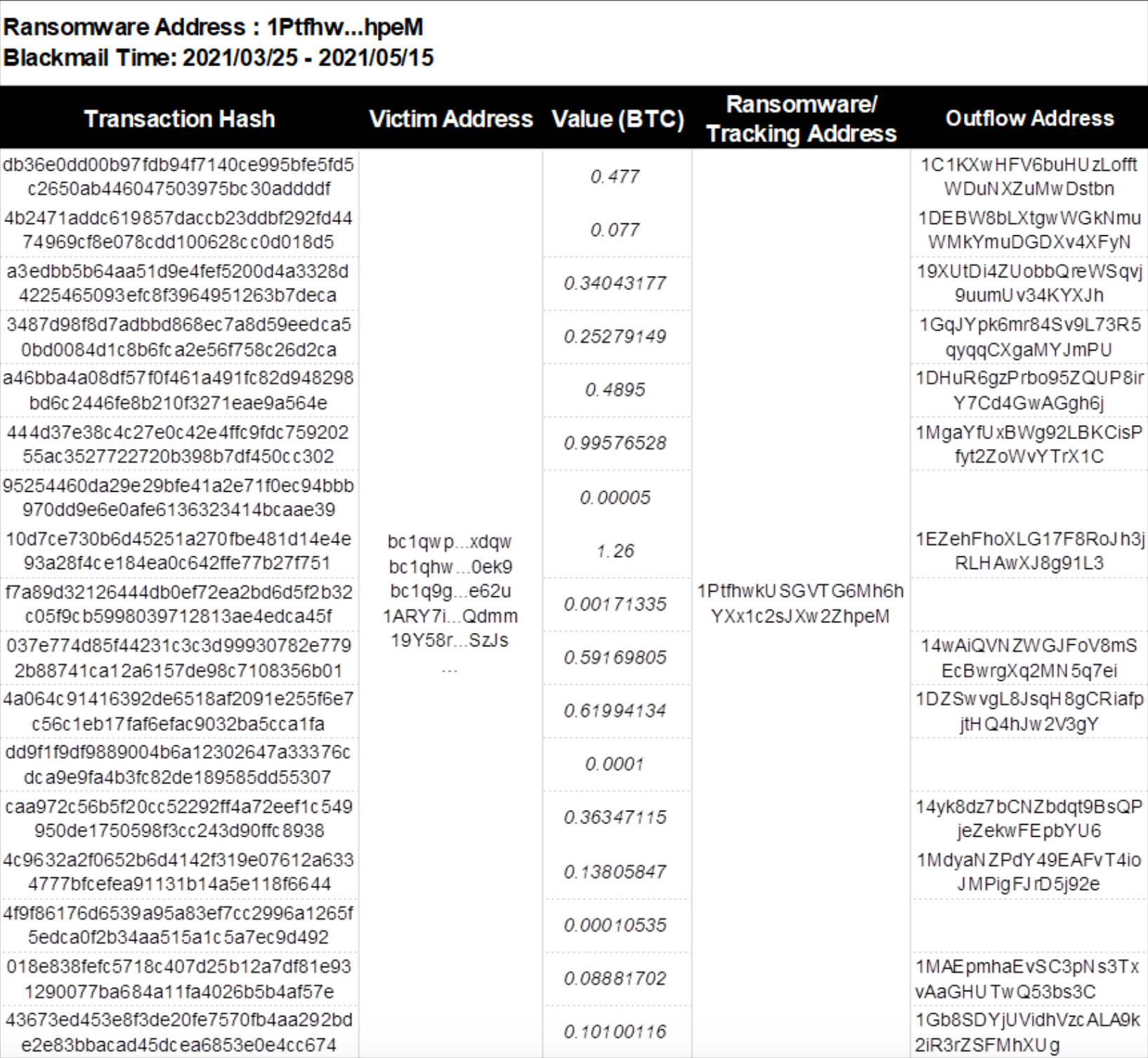

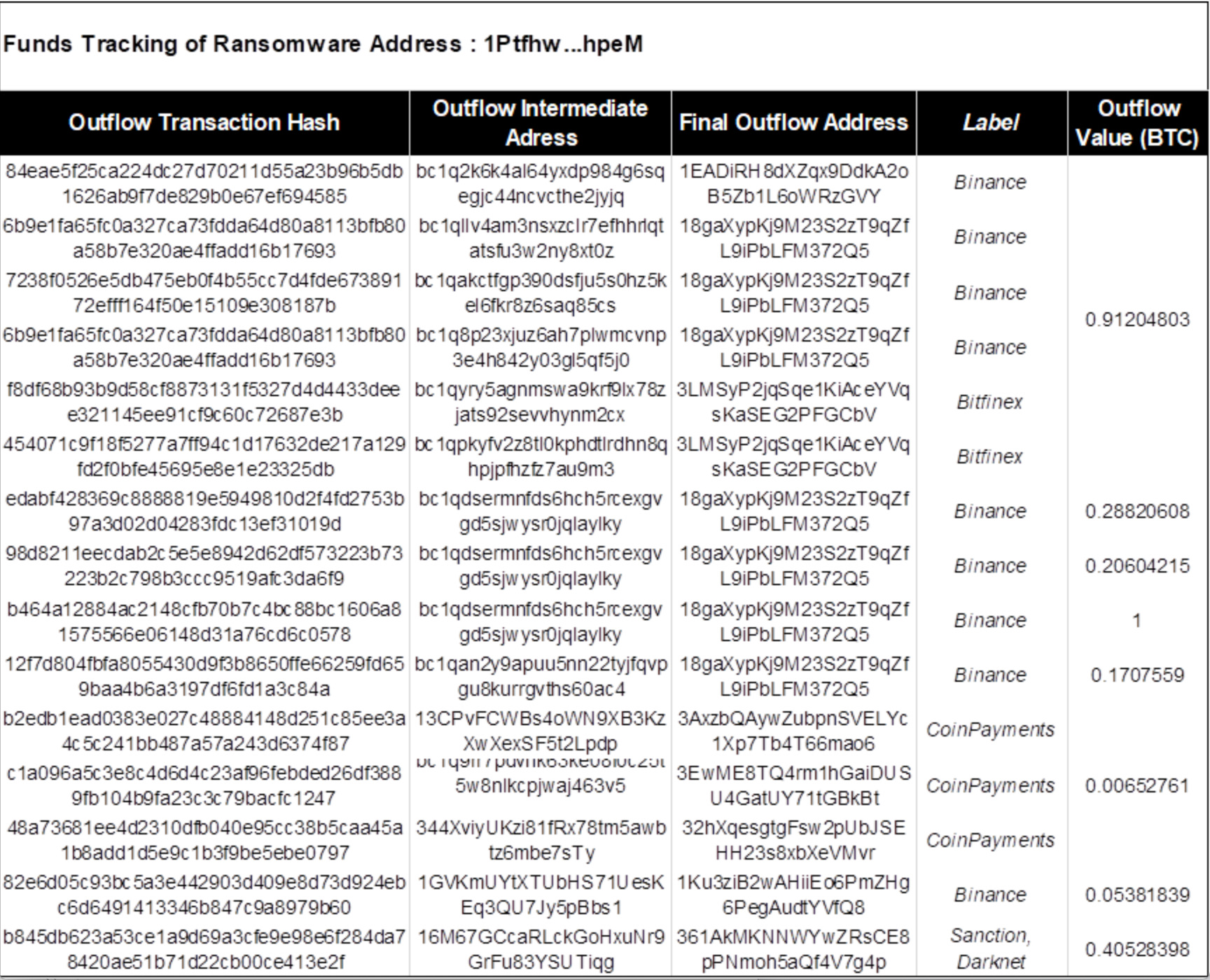

(1)身代金受取アドレス1:1PtfhwkUSGVTG6Mh6hYXx1c2sJXw2ZhpeM

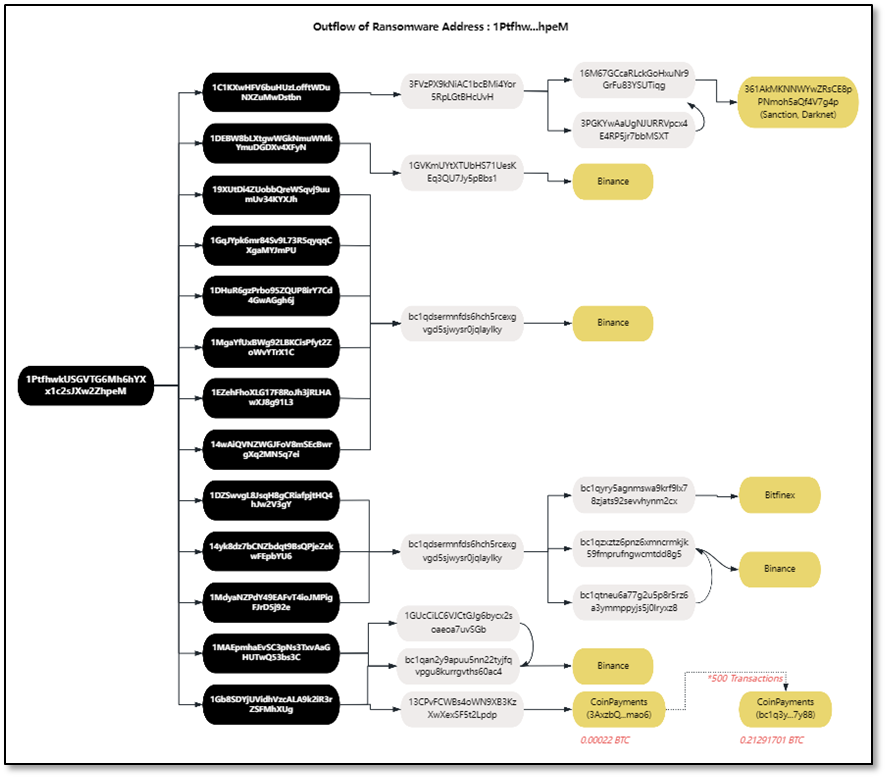

以下の図から、アドレス1(1Ptfhw)は2021年3月25日から同年5月15日の間に17回のオンチェーン取引を受け取り、資金受領後すぐに資産を13の主要中間アドレスに移転した。これらの中間アドレスはさらに資金を6つの二次中間アドレス(3FVzPX…cUvH、1GVKmU…Bbs1、bc1qdse…ylky、1GUcCi…vSGb、bc1qan…0ac4、13CPvF…Lpdp)に移送した。

中間アドレス3FVzPX…cUvHは、ダークウェブアドレス361AkMKNNWYwZRsCE8pPNmoh5aQf4V7g4pに流れていることが判明した。

中間アドレス13CPvF…Lpdpは、0.00022BTCずつ小口でCoinPaymentsに送金しており、類似した取引が500回あり、合計0.21BTCがCoinPaymentsアドレス(bc1q3y…7y88)に集約され、CoinPaymentsを通じてマネーロンダリングが行われた。

他の中間アドレスは最終的に中心化取引所バイナンスとBitfinexに流入した。

図:アドレス1(1Ptfhw…hpeM) 資金出所と流出明細

図:アドレス1(1Ptfhw…hpeM) 資金流れ追跡

図:アドレス1(1Ptfhw…hpeM) 中間アドレスと資金流れ明細

図:アドレス1(1Ptfhw…hpeM) トランザクショングラフ

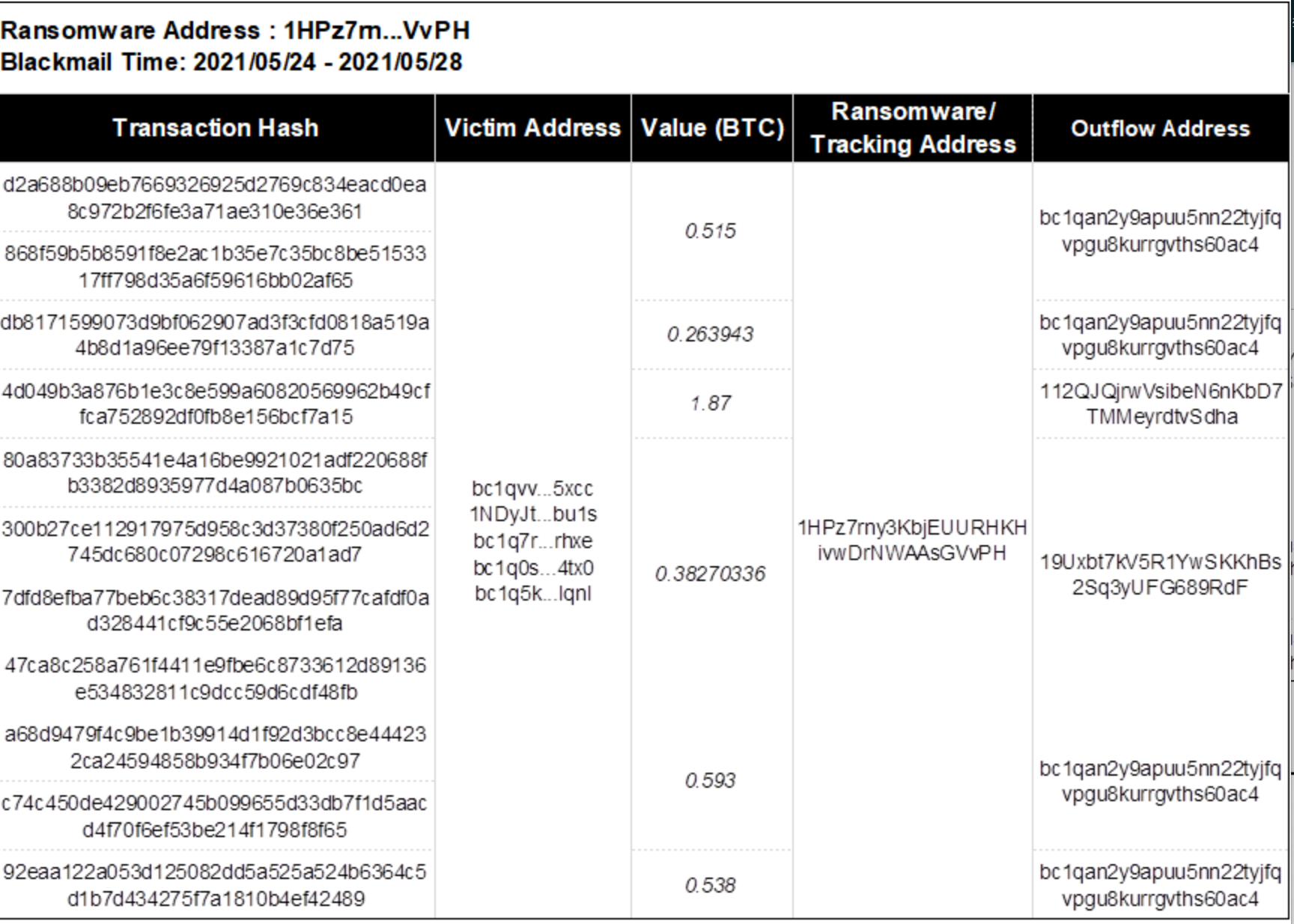

(2)身代金受取アドレス2:1HPz7rny3KbjEUURHKHivwDrNWAAsGVvPH

2021年5月24日から5月28日にかけ、11回の取引で被害者がLockBit運営者に4.16BTCを支払った。直後、アドレス2(1HPz7rn...VvPH)は1.89BTCを中間アドレス1: bc1qan…0ac4へ、1.84BTCを中間アドレス2: 112QJQj…Sdhaへ、0.34BTCを中間アドレス3: 19Uxbt…9RdFへ送金した。

最終的に、中間アドレス2: 112QJQj…Sdhaと中間アドレス3: 19Uxbt…9RdFの資金は中間アドレス1: bc1qan…0ac4に集約された。続いて、中間アドレス1 bc1qan…0ac4はさらに資金を移転し、一部は直接バイナンス取引所に入金され、残りは中間アドレスを介して複数回の移送を経て、最終的にバイナンスやその他のプラットフォームでマネーロンダリングされた。具体的な取引明細とアドレスタグは以下の通り。

図:アドレス2(1HPz7rn...VvPH) 資金出所と流出明細

TechFlow公式コミュニティへようこそ Telegram購読グループ:https://t.me/TechFlowDaily Twitter公式アカウント:https://x.com/TechFlowPost Twitter英語アカウント:https://x.com/BlockFlow_News