Guide anti-escroqueries pour NFT : trois techniques pour protéger vos actifs NFT

TechFlow SélectionTechFlow Sélection

Guide anti-escroqueries pour NFT : trois techniques pour protéger vos actifs NFT

Un e-mail de phishing a permis de dérober 4,16 millions de dollars.

Auteur : NFT Labs, Institut de recherche Lüdong

Le monde du crypto ressemble à une forêt obscure où d’innombrables dangers rôdent autour de vous. Récemment, profitant de la mise à jour du contrat OpenSea, des pirates ont envoyé un courriel de phishing à tous les utilisateurs, que de nombreux destinataires ont pris pour un message officiel, autorisant ainsi l’accès à leur portefeuille et se faisant voler leurs fonds. Selon les statistiques, ce seul e-mail a conduit au vol d'au moins 3 BAYC, 37 Azuki, 25 NFT Worlds, etc. En calculant selon le prix plancher, les gains illégaux des pirates s'élèvent déjà à 4,16 millions de dollars américains.

Et cette même nuit-là, le Doodle 1/1 longtemps détenu par Niq, étudiant de Tongji à « All in NFT », a également été volé. La raison ? Un acheteur potentiel a entamé une négociation privée avec Niq, puis, après avoir relâché sa vigilance, lui a envoyé un faux lien de transaction.

Aujourd’hui, les attaques auxquelles nous devons faire face ne sont pas seulement techniques, mais aussi issues de l'ingénierie sociale. Compte tenu de la hausse constante des prix des nombreux projets NFT, une simple erreur peut entraîner des pertes massives. Étant donné la fréquence croissante des escroqueries dans le domaine NFT récemment, Lüdong a résumé plusieurs types courants de fraudes afin d’alerter les lecteurs et éviter qu’ils ne tombent dans le piège.

Méthodes d'escroquerie

1. Envoi de liens de sites frauduleux via message privé Discord

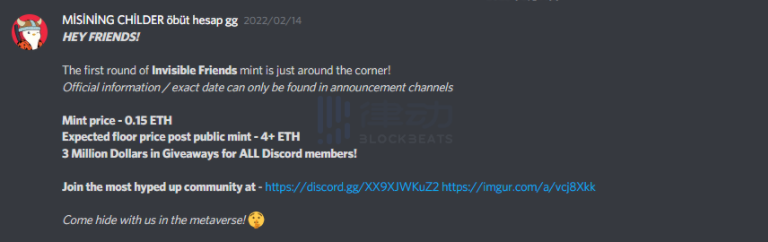

L'envoi de liens par message privé sur Discord est une méthode couramment utilisée par les pirates. Ceux-ci envoient massivement des messages privés aux membres de diverses communautés Discord, ou se font passer pour des administrateurs afin d’aider les utilisateurs à résoudre des problèmes, tentant ainsi de leur soutirer la clé privée de leur portefeuille. Ils peuvent aussi envoyer de faux sites web de phishing, affirmant que les utilisateurs peuvent y recevoir gratuitement des NFT. Une fois que l’utilisateur accorde son autorisation à un site frauduleux imité, il subit généralement des pertes considérables.

2. Attaque du serveur Discord

Être victime d'une attaque sur le serveur Discord arrive presque inévitablement à chaque projet NFT populaire. Les pirates prennent le contrôle du compte d’un administrateur du serveur, puis publient de fausses annonces dans différents canaux, incitant les membres de la communauté à acheter de faux NFT sur des sites frauduleux préalablement créés. Aujourd’hui, les pirates parviennent à obtenir le jeton (token) de l’administrateur via l’envoi de liens malveillants, rendant inefficace même l’authentification à deux facteurs (2FA). Si le site frauduleux exige une autorisation du portefeuille utilisateur, les pertes financières peuvent être encore plus graves.

3. Envoi de faux liens de transaction

Ce type d’escroquerie est fréquent lors de transactions NFT privées entre utilisateurs. Des plateformes comme Sudoswap ou NFTtrader encouragent les utilisateurs à échanger directement leurs NFT ou jetons via des négociations privées, offrant même des garanties de sécurité pour ces transactions. Cela devrait être positif pour le marché NFT, mais certains pirates exploitent désormais des clones de sites Sudoswap ou NFTtrader pour tromper les utilisateurs.

Après une négociation réussie, Sudoswap ou NFTtrader demandent à l’utilisateur d’initier une transaction, étape qui génère un site de confirmation de commande. Une fois que les deux parties confirment, la transaction s’exécute automatiquement via un contrat intelligent. Initialement, le fraudeur fait semblant de négocier l’échange d’NFT, affiche un véritable lien de site, puis propose une modification de la transaction. Profitant de la baisse de vigilance, il envoie un lien frauduleux. Une fois que l’utilisateur clique pour confirmer, les NFT correspondants dans son portefeuille sont transférés vers celui du pirate.

4. Vol de la phrase de récupération (seed phrase)

Les fraudeurs utilisent divers moyens pour amener l’utilisateur à leur envoyer sa clé privée ou sa phrase de récupération, notamment en créant des sites de phishing ou en prétendant être des administrateurs venus en aide. Toutes ces manœuvres visent à abaisser la méfiance de l’utilisateur afin de lui subtiliser discrètement sa clé privée ou sa phrase de récupération.

5. Création d'une fausse collection et proposition d'échange sur les salons publics Discord

Les fausses collections NFT sont particulièrement fréquentes avant le lancement de projets populaires. Avant même que le coffre mystère NFT soit officiellement lancé, les fraudeurs publient à l’avance sur OpenSea ou d'autres places de marché des collections NFT ayant un nom similaire, soigneusement « décorées » selon les informations officielles divulguées. Tant que la vraie collection n’est pas en ligne, les utilisateurs trouveront en premier lieu celles dont le nom est le plus proche. Certains escrocs vont jusqu’à simuler quelques transactions, en proposant des offres (« Offer ») sur les faux NFT mis en vente pour renforcer la crédibilité.

Pour éviter les frais de redevance imposés par la plateforme et le projet, les membres de la communauté effectuent souvent des transactions privées. Outre l’usurpation de sites comme Sudoswap ou NFTtrader, certains fraudeurs envoient sur les salons communautaires des liens de fausses collections NFT vendues légèrement en dessous du prix plancher. Dans leur empressement à acheter un NFT bon marché, les utilisateurs négligent souvent d’en vérifier l’authenticité et se font piéger.

6. Faux courriels

La plupart des plateformes NFT exigent que l’utilisateur lie une adresse e-mail afin d’être informé immédiatement des activités liées à ses NFT. Par conséquent, les boîtes mail sont devenues des lieux propices aux escroqueries. Les fraudeurs se font passer pour des comptes officiels d’OpenSea, envoyant aux utilisateurs des liens de sites de phishing sous prétexte de modification d’adresse de contrat ou de revalidation du portefeuille. Récemment, après l’annonce de la mise à jour du contrat OpenSea, des pirates ont utilisé cette méthode pour dérober près de 4 millions de dollars aux utilisateurs. Au moment de la rédaction de cet article, l’équipe d’OpenSea continue d’identifier les utilisateurs affectés.

Guide anti-escroqueries

1. Vérification des adresses web

Quel que soit l’habile emballage ou le langage séduisant utilisé par les pirates, pour voler vos actifs cryptographiques, ils doivent toujours passer par un point d’interaction avec votre portefeuille. Bien que les utilisateurs ordinaires puissent ne pas être capables d’évaluer les risques liés aux contrats intelligents, nous avons la chance de vivre encore dans un monde internet dominé par le web2. Presque tous les contrats cryptographiques nécessitent une interface web2 pour interagir avec les utilisateurs.

Par conséquent, la quasi-totalité des vols d’actifs cryptographiques ciblant les utilisateurs (et non les projets) se produit via des sites web de phishing contrefaits. Apprendre à identifier ces sites suffit à vous protéger contre 99 % des vols d’actifs numériques.

Pour la génération Z, élevée avec les smartphones, la vie se déroule dans les « écosystèmes » formés par diverses applications. Le concept ancien de page web leur est peut-être devenu étranger. À l’ère du web2, le système DNS attribue à chaque site web un identifiant unique au niveau mondial. Comprendre les règles de base de la structure des noms de domaine permet de contrer presque toutes les tentatives de phishing.

Dans un nom de domaine classique, on distingue trois niveaux hiérarchiques. En lisant de droite à gauche à partir du premier séparateur (/), chaque point marque un nouveau niveau. Prenons l’exemple https://www.opensea.io/ : « .io », tout comme « .com » ou « .cn », est appelé domaine de premier niveau (TLD), champ non personnalisable. « opensea » est le domaine de second niveau, le noyau du nom de domaine, unique pour chaque TLD (par exemple, deux sites ne peuvent pas porter le même nom sous le même .io). « www » constitue le domaine de troisième niveau, paramétrable librement par l’exploitant du site. Celui-ci peut même ajouter des domaines de quatrième ou cinquième niveau devant « www ».

L’ordre hiérarchique des noms de domaine va à l’encontre de l’intuition : plus on avance vers la gauche, plus le niveau descend. Cette conception, contraire aux habitudes de lecture, offre une opportunité aux attaquants. Par exemple, l’adresse https://www.opensea.io.example.com, bien qu’apparemment très similaire à celle d’OpenSea, a en réalité pour domaine principal « example.com » et non « opensea.io ».

On ignore encore si le Web3 connaîtra des attaques de phishing. Mais dans le monde du Web2, le système DNS garantit l’unicité des noms de domaine (ou URL). Si le domaine est authentique, il est pratiquement impossible que l’utilisateur tombe sur un site frauduleux.

2. Ne jamais divulguer sa clé privée ou sa phrase de récupération

Un portefeuille crypto n’est pas comme un compte Web2 tel qu’un courrier électronique : ni la clé privée ni la phrase de récupération ne peuvent être modifiées ou restaurées. Une fois divulguées, le portefeuille appartient alors autant à vous qu’au pirate. Tous vos actifs peuvent être transférés à tout moment par le pirate. En raison de l’anonymat des adresses Ethereum, il est impossible d’identifier l’escroc ou de récupérer les pertes. Le portefeuille ne peut plus être utilisé en toute sécurité.

3. Révoquer rapidement les autorisations accordées au portefeuille

Si vous avez déjà accordé une autorisation à un site frauduleux, rendez-vous rapidement sur l’une des trois adresses suivantes pour vérifier et annuler les autorisations accordées :

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News