Le fiasco de Clawdbot : changement de nom forcé, escroquerie liée aux cryptomonnaies et effondrement en 24 heures

TechFlow SélectionTechFlow Sélection

Le fiasco de Clawdbot : changement de nom forcé, escroquerie liée aux cryptomonnaies et effondrement en 24 heures

En quelques minutes, la capitalisation boursière du jeton CLAWD, qui n’avait aucun lien avec ce projet, a grimpé à 16 millions de dollars avant de s’effondrer rapidement.

Rédaction : Jose Antonio Lanz

Traduction : Chopper, Foresight News

TL;DR

- Un litige relatif à une marque a déclenché une vague de changements de nom et de piratage de comptes autour de Clawdbot, une application populaire d’intelligence artificielle ;

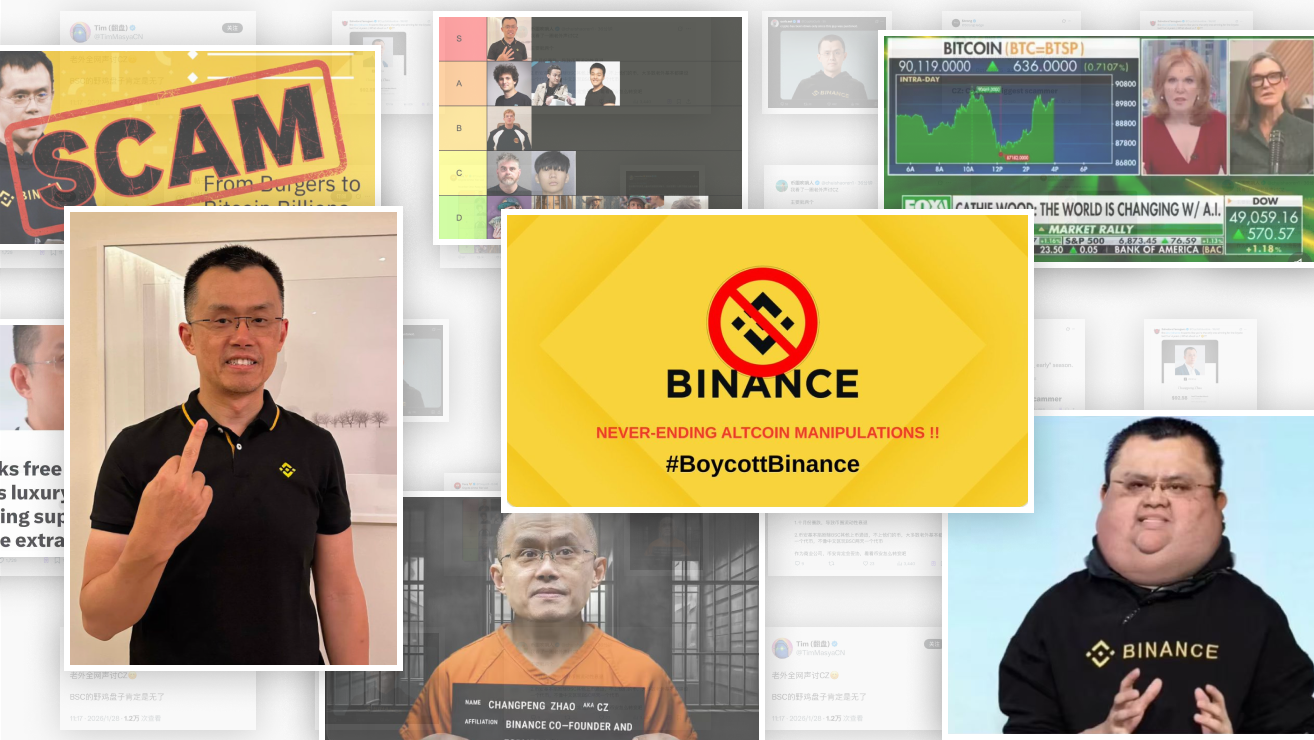

- En quelques minutes seulement, le jeton frauduleux CLAWD — totalement déconnecté du projet — a vu sa capitalisation boursière grimper brièvement à 16 millions de dollars avant de s’effondrer violemment ;

- Des chercheurs en sécurité ont découvert que plusieurs instances de Clawdbot étaient exposées sur Internet, mettant également en péril les identifiants des utilisateurs.

Il y a quelques jours encore, Clawdbot figurait parmi les projets open source les plus populaires sur GitHub, cumulant plus de 80 000 étoiles. Cet outil performant permet aux utilisateurs d’exécuter localement un assistant IA via des applications de messagerie instantanée telles que WhatsApp, Telegram ou Discord, tout en lui accordant un accès complet au système.

Aujourd’hui, le projet n’a pas seulement été contraint de changer de nom pour des raisons juridiques, mais il est aussi devenu la cible de fraudeurs cryptomonnaies. Un jeton trompeur, lancé sous son nom, a brièvement atteint une capitalisation de 16 millions de dollars avant de s’effondrer. Par ailleurs, des chercheurs ont mis en lumière une exposition critique de ses passerelles ainsi qu’un risque élevé de fuite des identifiants des utilisateurs.

L’élément déclencheur de cette crise fut une réclamation pour contrefaçon de marque déposée, adressée par la société d’intelligence artificielle Anthropic à Peter Steinberger, fondateur de Clawdbot. De nombreuses fonctionnalités de Clawdbot reposent effectivement sur le modèle Claude d’Anthropic, et celle-ci estimait que « Clawd » était trop similaire à sa marque « Claude ». Objectivement, cette allégation est conforme aux principes du droit des marques.

Mais ce litige a déclenché une série d’effets secondaires qui ont finalement fait basculer la situation dans le chaos total.

Peter Steinberger a tweeté : « Est-ce qu’il y a quelqu’un de GitHub dans ma liste de suivis ? Pouvez-vous m’aider à récupérer mon compte GitHub ? Il a été piraté par des escrocs cryptomonnaies. »

Peter Steinberger a annoncé sur Twitter le changement de nom de Clawdbot en Moltbot. La communauté a accueilli cette décision avec bienveillance, et le compte officiel du projet a même publié : « Le cœur du homard reste le même, seul le carapace change. »

Peter Steinberger a ensuite entrepris simultanément de renommer son compte GitHub et son compte Twitter. Mais durant la brève période où l’ancien nom était abandonné et que le nouveau n’était pas encore pleinement actif, des escrocs cryptomonnaies en ont profité pour s’emparer des deux comptes.

Les comptes piratés se sont aussitôt mis à promouvoir activement un jeton frauduleux CLAWD émis sur Solana. En quelques heures seulement, des traders spéculatifs ont fait grimper sa capitalisation à plus de 16 millions de dollars.

Certains investisseurs précoces affirment avoir réalisé des gains considérables, tandis que Peter Steinberger a publiquement nié toute implication avec ce jeton. Peu après, la capitalisation du jeton s’est effondrée, causant de lourdes pertes aux investisseurs ayant acheté au sommet.

Peter Steinberger a tweeté : « À tous les acteurs du secteur cryptomonnaies : cessez de m’envoyer des messages, cessez de me harceler. Je ne lancerai jamais aucun jeton. Tout projet me citant comme émetteur est une arnaque. Je ne percevrai aucun frais, et vos agissements nuisent gravement au développement de ce projet. »

Cette ferme prise de position a suscité la colère de certains acteurs du secteur. Certains spéculateurs estiment que leur perte provient directement de ce démenti public, et ils ont lancé une campagne de harcèlement contre Peter Steinberger. Ce dernier a été accusé de « trahison », sommé de « prendre ses responsabilités », voire pressé collectivement de cautionner des projets dont il n’avait jamais entendu parler.

Finalement, Peter Steinberger a réussi à récupérer ses comptes piratés. Parallèlement, des chercheurs en sécurité ont identifié un problème grave : des centaines d’instances de Clawdbot étaient déployées sans aucune protection d’authentification, directement exposées sur Internet. Autrement dit, les autorisations illimitées accordées à cet assistant IA pouvaient facilement être exploitées par des personnes malveillantes.

Selon un rapport de Decrypt, Luis Catacora, développeur IA, a utilisé le moteur de recherche Shodan pour scanner ces systèmes et a découvert que la cause première de ces vulnérabilités résidait principalement dans les permissions excessives accordées par des débutants à cet assistant. Il a écrit : « Je viens de faire une recherche sur Shodan et j’ai trouvé une multitude de passerelles exposées sur le port 18789, sans aucune authentification. Cela signifie que n’importe qui peut obtenir un accès shell au serveur, automatiser des actions dans le navigateur, voire voler vos clés d’API. Cloudflare Tunnel est gratuit : ces problèmes auraient pu être évités. »

Jamieson O’Reilly, fondateur de la société de « red teaming » Dvuln, a également constaté que l’identification des serveurs vulnérables était extrêmement simple. Dans un entretien accordé au magazine The Register, il a déclaré : « J’ai vérifié manuellement plusieurs instances en cours d’exécution : huit d’entre elles étaient totalement dépourvues d’authentification et ouvertes au grand public, tandis que des dizaines d’autres appliquaient des mesures partielles insuffisantes pour éliminer complètement le risque d’exposition. »

Quelle est donc l’origine technique de cette faille ? Le système d’authentification de Clawdbot autorise automatiquement toutes les demandes de connexion provenant de l’hôte local (c’est-à-dire celles émanant de l’appareil de l’utilisateur lui-même). Or, la grande majorité des utilisateurs déploient ce logiciel via un proxy inversé, ce qui fait que toutes les connexions externes sont interprétées comme provenant de l’adresse locale 127.0.0.1 — et donc automatiquement autorisées, même lorsqu’elles proviennent bel et bien de l’extérieur.

La société chinoise de sécurité blockchain SlowMist a confirmé l’existence de cette vulnérabilité et a émis une alerte : le projet comporte plusieurs défauts de code susceptibles de conduire au vol des identifiants des utilisateurs, voire à l’exécution à distance de code malveillant. Les chercheurs ont également démontré diverses méthodes d’injection de prompts, dont une attaque par e-mail capable, en quelques minutes seulement, de tromper l’instance IA afin qu’elle transmette des informations privées de l’utilisateur à l’attaquant.

« Voilà précisément le résultat d’une croissance rapide sans audit de sécurité préalable, après un succès viral », a commenté Abdulmuiz Adeyemo, développeur de la plateforme d’accélération FounderOS. « Derrière le modèle du “développement ouvert”, se cache un aspect sombre que personne ne veut nommer. »

Pour les passionnés et les développeurs d’IA, la bonne nouvelle est que le projet n’a pas été abandonné. Moltbot est fondamentalement identique à Clawdbot : son code est de haute qualité. Bien qu’il bénéficie d’une forte popularité, cet outil n’est pas destiné aux débutants, ce qui limite les risques d’erreurs massives. Ses cas d’usage concrets existent bel et bien, mais il n’est pas encore prêt à être diffusé auprès du grand public. Quant aux problèmes de sécurité, ils demeurent entièrement non résolus.

Accorder à un assistant IA autonome des autorisations d’accès shell au serveur, de contrôle du navigateur et de gestion des identifiants ouvre de multiples surfaces d’attaque — des surfaces que les dispositifs traditionnels de cybersécurité n’ont jamais été conçus pour protéger. Ces systèmes, caractérisés par leur déploiement local, leur mémoire persistante et leur capacité à exécuter des tâches de manière proactive, se répandent bien plus vite que les cadres de sécurité ne peuvent s’y adapter.

Quant aux fraudeurs cryptomonnaies, ils restent tapis dans l’ombre, guettant la prochaine opportunité de semer le chaos.

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News