Dans le monde du chiffrement, parier sur la confidentialité, c'est parier sur la liberté

TechFlow SélectionTechFlow Sélection

Dans le monde du chiffrement, parier sur la confidentialité, c'est parier sur la liberté

Les murailles des systèmes traditionnels s'effondrent progressivement, l'ère de la chaîne a déjà commencé.

Auteur :Blocmates.

Traduction : TechFlow

Si l'histoire peut servir de guide, la liberté finit toujours par triompher. Dans ce domaine, miser sur la confidentialité, c'est fondamentalement miser sur la liberté.

Hé ! Je te le dis, avec une capacité d'investigation blockchain au niveau de ZachXBT (et un peu de patience), il est possible de tracer les transactions cryptographiques — tu le savais déjà, n'est-ce pas ?

Aujourd'hui, nous pouvons découvrir si c'est une grand-mère de 78 ans qui a vidé ton portefeuille ou un groupe de hackers lié à la Corée du Nord qui menace chaque protocole.

Oui, ces soi-disant « mauvais » cas existent bel et bien, mais ils ne se produisent que parce que les activités sur chaîne sont visibles par tous. Surprise ? Le grand livre des blockchains publiques est effectivement public.

Cryptographie et confidentialité

Peut-être que les jeunes d’aujourd’hui ne le savent pas encore, mais les anciens (Uncs) le savent : le parcours du Bitcoin, puis de toute la cryptoactifs, a commencé avec la vision des cypherpunks — construire une société ouverte fondée sur la confidentialité.

C’est cette idée qui a donné naissance au système monétaire numérique privé Digicash de David Chaum (basé sur la signature aveugle), ainsi que le système de paiement anonyme et décentralisé b-money imaginé par Wei Dai (son nom ressemble à celui d’un rappeur, non ?).

Satoshi Nakamoto est allé plus loin en intégrant un certain niveau de protection de la vie privée dans un grand livre entièrement transparent. La conception du Bitcoin repose sur des adresses pseudonymes et des hachages cryptographiques, plutôt que sur des noms réels ou des identités, créant ainsi une illusion d’anonymat.

Toutefois, cette illusion d’anonymat n’a pas duré longtemps. Avec l’avènement des contrats intelligents, l’attention s’est progressivement déplacée de la confidentialité vers la programmabilité sur chaîne.

Aujourd’hui, alors que l’adoption des cryptomonnaies s’accélère à nouveau, nous revenons à nos racines — le principe fondamental de la confidentialité.

Dans le domaine de la crypto, la confidentialité devient un sujet majeur, s’étendant bien au-delà de l’envoi et de la réception de fonds sur des blockchains publiques, pour inclure la protection de la vie privée dans les applications sur chaîne.

Dans cet article, nous explorerons ce que signifie la confidentialité dans l’univers crypto, ses différentes dimensions, les produits construits autour de celle-ci, les points à surveiller, ainsi que notre vision de l’avenir de la confidentialité dans la crypto.

Attachez vos ceintures, c’est parti !

Que signifie exactement la confidentialité dans la crypto ?

La meilleure façon de comprendre la confidentialité est de l’examiner à travers le prisme de la finance traditionnelle (TradFi).

Dans le monde de la finance traditionnelle, la confidentialité signifie simplement que les données personnelles sont protégées contre la divulgation publique et ne sont accessibles qu’aux entités autorisées. Cela inclut des informations telles que les données biométriques, l’historique des transactions, les soldes de comptes, etc.

Lorsque nous appliquons ce concept au domaine de la crypto, le cœur de la confidentialité réside dans la protection des données personnelles liées aux transactions sur chaîne. Une véritable confidentialité signifie que seuls l’utilisateur lui-même ou le destinataire désigné, en tant qu’entités autorisées, peuvent voir ou comprendre leurs propres données.

Dans l’écosystème crypto, on confond souvent confidentialité et anonymat. Bien que la culture de l’anonymat découle du concept de confidentialité, il existe une différence technique entre les deux.

Par exemple, la confidentialité vise principalement à masquer les détails d’une transaction, comme le montant transféré d’une personne à une autre, la contrepartie ou d’autres informations ; tandis que l’anonymat met davantage l’accent sur le masquage de l’identité de l’utilisateur dans la transaction.

Un exemple clair illustrant la distinction entre confidentialité et anonymat est Zcash et Monero. Le premier repose principalement sur des techniques cryptographiques, utilisant les zk-SNARKs (preuves sans connaissance succinctes non interactives) pour masquer les montants des transactions ; le second utilise des adresses furtives et des signatures en anneau pour pseudo-anonymiser l’identité des utilisateurs.

Cependant, pour les besoins de cet article, nous considérerons la confidentialité comme un phénomène global englobant l’anonymat.

Pourquoi la confidentialité est-elle un enjeu crucial dans la crypto ?

Comme mentionné précédemment, les fondements de l’industrie crypto reposent sur l’esprit cypherpunk, qui prône la confidentialité et la décentralisation afin d’atteindre une liberté libérée du contrôle étatique.

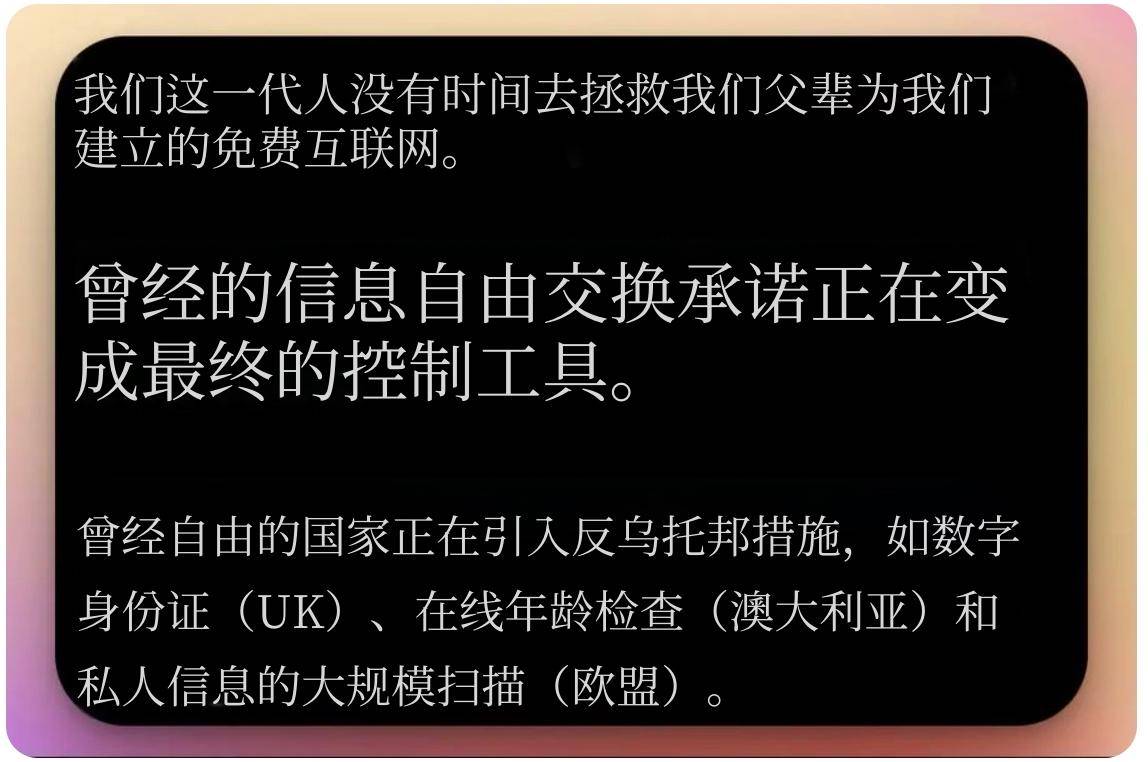

Toutefois, avec l’expansion rapide des entreprises de surveillance privée exerçant une influence croissante dans le secteur financier, ainsi que les préoccupations croissantes liées à la malutilisation des données via l’intelligence artificielle, les alarmes sonnent plus fort que jamais.

Sans confidentialité, les données sur la blockchain pourraient exposer les habitudes de consommation, la répartition des richesses, les dons politiques et les relations entre contreparties. Si ces données tombent entre de mauvaises mains, elles pourraient être utilisées à des fins de contrôle extrême ou d’exploitation.

Une autre raison essentielle de la confidentialité dans la crypto est que, sans technologie de confidentialité, les cryptomonnaies ne peuvent pas véritablement être résistantes à la censure. La confidentialité protège les individus et organisations contre la coercition, permettant ainsi une participation réellement permissionless aux systèmes financiers sur chaîne.

En outre, la confidentialité garantit la sécurité des utilisateurs dans la vie réelle ainsi que la protection de leurs actifs sur chaîne. En particulier dans les graphes de transactions publics, les cibles à haute valeur sont facilement exposées aux attaques de hackers, aux rançonnages ou même aux menaces physiques — de nombreux cas récents l’ont déjà démontré.

Technologies de renforcement de la confidentialité (Privacy-Enhancing Technologies, PETs)

Les technologies de renforcement de la confidentialité prennent plusieurs formes, chacune étant conçue pour des cas d’usage spécifiques, mais toutes partagent un objectif commun : fournir aux utilisateurs finaux confidentialité et sécurité.

Chaque approche technologique présente ses avantages, inconvénients et domaines d’application. Voici une présentation simplifiée de plusieurs principales technologies de renforcement de la confidentialité et de leur fonctionnement.

Preuves sans connaissance (Zero-Knowledge Proofs, ZK)

Le nom lui-même indique l’essence de cette technologie : prouver qu’une affirmation est vraie sans révéler les détails ou données sous-jacents.

Une preuve sans connaissance implique deux acteurs clés :

-

Le prouveur (Prover) : démontre qu’une affirmation est vraie.

-

Le vérificateur (Verifier) : confirme la véracité de l’affirmation sans accéder aux données sous-jacentes.

En tant que technologie de confidentialité dans la crypto, les preuves sans connaissance existent principalement sous deux formes :

-

zkSNARKs (Zero-Knowledge Succinct Non-Interactive Arguments of Knowledge)

-

zkSTARKs (Zero-Knowledge Scalable Transparent Arguments of Knowledge)

Les preuves sans connaissance soutiennent divers cas d’usage de protection de la vie privée, notamment :

-

Transactions confidentielles : masquent le montant des transactions pour protéger la vie privée financière.

-

Preuve d’actifs : permet de prouver sa solvabilité sans divulguer d’adresse ni données sensibles.

-

Authentification privée : adaptée aux systèmes d’identité décentralisée (DID).

-

Contrats intelligents privés : permettent des interactions contractuelles sur chaîne tout en préservant la confidentialité.

Signatures en anneau et transactions RingCT : le pilier de l’anonymat

Si vous avez entendu parler de cryptomonnaies intégrant nativement ou par défaut des fonctions de confidentialité, elles utilisent probablement la technologie de signature en anneau. Un exemple typique est Monero, surnommé « l’ancêtre des cryptomonnaies privées ».

Le principe de la signature en anneau consiste à permettre à un utilisateur de signer une transaction au nom d’un groupe, sans révéler quel membre précis a signé. En brouillant la source de la transaction, cette méthode masque efficacement l’identité de l’expéditeur.

Cette technologie est particulièrement utile pour l’anonymat, permettant aux utilisateurs d’effectuer des transactions sur chaîne sans craindre d’être traqués par des analystes comme ZachXBT.

Dans cette optique, on comprend aisément pourquoi Monero fait face à de nombreux défis réglementaires, tels que son retrait des exchanges centralisés ou d’autres problèmes réglementaires.

À l’inverse, Zcash propose deux types d’adresses : des adresses transparentes (t-address) et des adresses protégées (z-address). Les exchanges centralisés peuvent choisir de ne supporter que les transactions ZEC totalement transparentes, respectant ainsi les exigences réglementaires.

Chiffrement pleinement homomorphe (Fully-Homomorphic Encryption, FHE) : l’arme ultime de la confidentialité

Vous souvenez-vous d’avoir transmis des petits mots secrets à l’école ? Si vous utilisiez un mélange codé de lettres et de chiffres que seul votre ami pouvait déchiffrer, alors vous avez déjà expérimenté le concept du chiffrement pleinement homomorphe.

Le FHE est une technologie cryptographique de renforcement de la confidentialité qui permet d’effectuer des calculs sur des données chiffrées sans les déchiffrer. Cela signifie que les utilisateurs peuvent transmettre des informations sensibles en toute sécurité, sans risquer qu’elles soient visibles par le vérificateur.

Bien que le FHE soit davantage axé sur la protection de la vie privée que sur l’anonymat, il constitue sans doute l’une des technologies les plus puissantes pour la confidentialité sur chaîne.

Environnements d’exécution fiables (Trusted Execution Environments, TEEs)

Si vous êtes un lecteur fidèle de blocmates, vous connaissez peut-être déjà les TEEs. Vous pouvez consulter notre article précédent si besoin.

En bref, un environnement d’exécution fiable (TEE) est une technologie matérielle de renforcement de la confidentialité (PET) qui protège la confidentialité et l’intégrité des données au sein d’une zone sécurisée du processeur ou du réseau (appelée enclave sécurisée), à l’aide de clés cryptographiques.

Un exemple courant est la reconnaissance faciale sur smartphone. Lorsque vous configurez cette fonction, l’appareil capture vos traits via la caméra, chiffre les données et les transmet en toute sécurité au TEE pour traitement. Les données biométriques brutes ne quittent jamais le TEE dans un état non protégé.

Dans le TEE, les données faciales brutes sont converties en un modèle mathématique représentant vos caractéristiques uniques, stocké en sécurité dans l’enclave pour les futures authentifications.

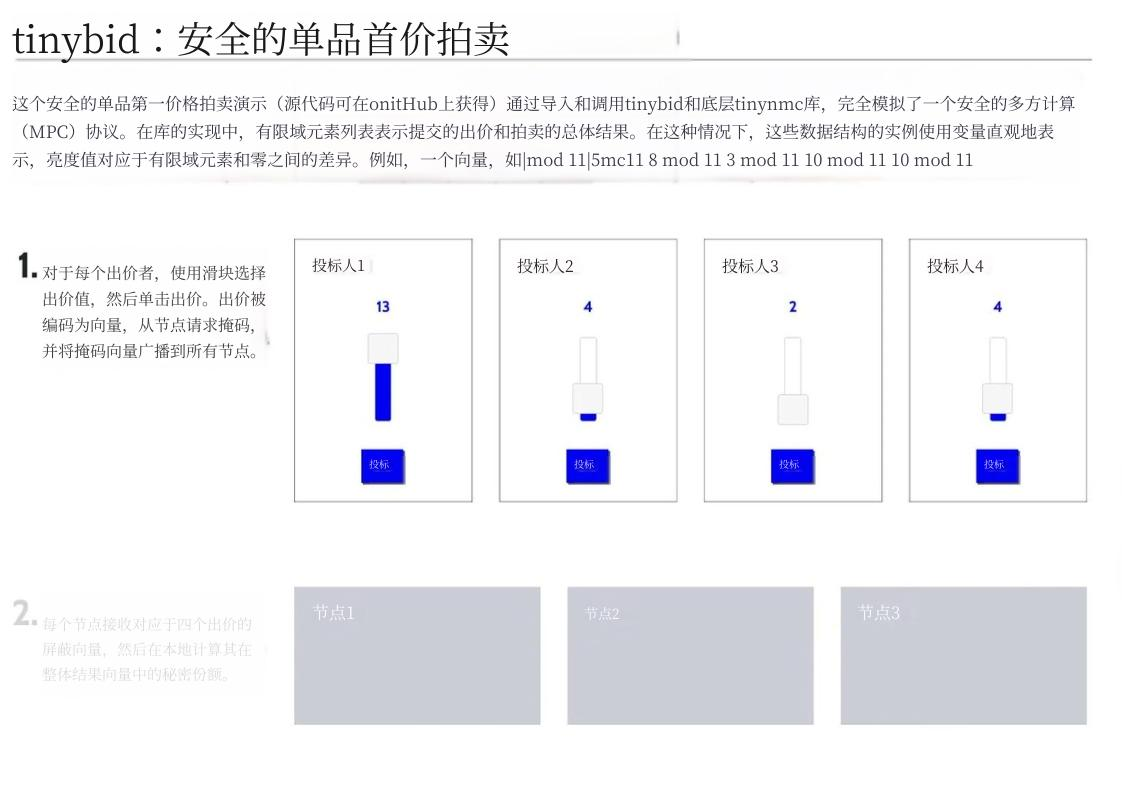

Calcul multipartite (Multi-Party Computation, MPC)

Dans l’univers crypto, certaines activités nécessitent un calcul collaboratif, et le calcul multipartite (MPC) est une technologie cryptographique de confidentialité spécialement conçue pour ces scénarios.

Par exemple :

-

Un produit d’intelligence artificielle qui s’appuie sur plusieurs inférences AI pour optimiser sa sortie.

-

Une organisation autonome décentralisée (DAO) réalisant un vote de gouvernance sans révéler les décisions individuelles.

-

Une enchère sur chaîne, comme le cas test de Nillion.

Le MPC permet à plusieurs parties de calculer conjointement une fonction (par exemple, signer une transaction ou vérifier un solde) sans révéler leurs entrées respectives. Cette technologie préserve la confidentialité des données tout en atteignant l’objectif de calcul collaboratif.

Au-delà des PETs mentionnés, d'autres approches existent, comme les mixeurs de cryptomonnaies (coin mixers), le chiffrement homomorphe (homomorphic encryption) ou la confidentialité composable. Ces méthodes combinent plusieurs outils de confidentialité pour offrir une protection renforcée.

Dans l’écosystème crypto, certains projets se concentrent sur le développement direct de produits basés sur ces technologies cryptographiques, tandis que d’autres œuvrent à construire des infrastructures fondamentales de confidentialité destinées aux applications cryptos.

Projets clés dans la construction d’infrastructures de confidentialité

Dans la crypto, la protection de la vie privée n’est pas une solution unique. Différents projets et équipes se concentrent généralement sur des aspects spécifiques des PETs pour répondre à des cas d’usage et besoins précis.

Voici quelques projets notables dans le domaine des infrastructures de confidentialité.

Nillion

Nous avons déjà traité en détail la technologie et les cas d’usage de Nillion. Pour approfondir, consultez nos articles dédiés.

En résumé, l’infrastructure @nillion vise à instaurer une confiance décentralisée pour les données sensibles.

La technologie centrale de Nillion, appelée « Blind Computer », utilise plusieurs PETs pour protéger les données sensibles, notamment :

-

Calcul multipartite (MPC) : utilisé pour sa base de données NilDB.

-

Environnements d’exécution fiables (TEEs) : utilisés pour les inférences AI (ex : NilAI et NilCC).

De plus, Nillion développe également des applications innovantes pour les utilisateurs finaux basées sur cette infrastructure, que nous explorerons plus tard.

Succinct

Le drop d’@SuccinctLabs a fait le bonheur de certains et la déception d’autres, mais la technologie mérite assurément attention.

Succinct Labs promeut les preuves sans connaissance (ZK Proofs) et a construit un cadre technique capable de vérifier n’importe quel logiciel. Bien que cette technologie ne soit pas exclusivement centrée sur la confidentialité, son produit phare — la machine virtuelle SP1 ZK — peut servir à protéger la confidentialité côté client. Par exemple, dans le cas de Hibachi, le flux d’ordres public est masqué, mais l’opérateur central (Hibachi) conserve une visibilité complète.

Zama

@zama_fhe est un leader dans le domaine du chiffrement pleinement homomorphe (FHE), œuvrant au développement d’applications confidentielles.

Zama construit une technologie compatible avec les protocoles blockchain confidentiels, intégrable aux réseaux basés sur Solidity, permettant ainsi :

-

Des DEX privées pour les échanges de jetons.

-

Des protocoles de prêt confidentiels.

-

La tokenisation d’actifs avec fonctionnalités intégrées de confidentialité.

Zcash

Franchement, Mert mériterait d’être élu influenceur de l’année (KoL) pour avoir si bien promu @Zcash (ZEC).

En tant que projet pionnier dans la confidentialité, Zcash est un précurseur des paiements privés peer-to-peer utilisant le chiffrement ZK.

Zcash utilise la technologie zkSNARKs pour des transactions privées optionnellement transparentes. Bien que la technologie semble simple, combinée à un modèle économique de jeton inspiré du Bitcoin, on comprend aisément pourquoi elle devient une alternative au Bitcoin aux yeux de ceux qui croient encore à l’esprit cypherpunk, surtout avec le regain d’intérêt pour la confidentialité.

Monero

Au-delà de la communauté fervente attirée par son jeton (XMR), @monero est aussi un projet technologique de confidentialité remarquable.

Monero assure une confidentialité totale des transactions grâce à trois technologies cryptographiques :

-

Signatures en anneau (Ring Signatures) : masquent l’identité du véritable expéditeur en mélangeant sa signature avec d’autres signatures factices extraites de la blockchain.

-

Adresses furtives (Stealth Addresses) : génèrent une clé publique unique et ponctuelle pour chaque transaction entrante, empêchant tout lien entre le portefeuille du destinataire et le paiement.

-

Transactions RingCT : utilisent des engagements cryptographiques et des preuves d’intervalle pour masquer les montants tout en permettant au réseau de vérifier que les entrées égalent les sorties, évitant ainsi la création de jetons ex nihilo.

Contrairement à Zcash, la confidentialité dans Monero n’est pas optionnelle, mais obligatoire. Toutes les transactions sont donc entièrement masquées, sans notion de « confidentialité sélective » ou de « transactions occultées ».

Cette confidentialité forcée suscite toutefois l’hostilité des régulateurs, entraînant le retrait de Monero de nombreux exchanges centralisés conformes.

Arcium

Vous souvenez-vous que nous avons dit que la confidentialité n’est pas une solution universelle, surtout au niveau infrastructure ?

Eh bien, @Arcium en est un excellent exemple.

Arcium est un réseau de calcul multipartite (MPC) sur lequel plusieurs protocoles ont été construits :

-

Protocole Cerberus : protocole général avec un modèle de sécurité unique.

-

Cerberus adopte un modèle de confiance « majorité malhonnête », doté d’un mécanisme de détection de tricherie et d’arrêt identifiable.

-

Cela signifie que la confidentialité est garantie dès qu’un seul nœud est honnête.

-

Si un nœud est détecté comme malhonnête, il est identifié, exclu du réseau et sanctionné (slashing).

-

À noter que des protocoles comme Cerberus fonctionnent habituellement sous un modèle « majorité honnête » (≥51 %), alors que Cerberus offre un modèle plus flexible et robuste.

-

-

Protocole Manticore : conçu spécifiquement pour les cas d’usage IA.

-

Bien que les hypothèses de sécurité de Manticore soient moins fortes que celles de Cerberus, il joue un rôle important dans des contextes précis.

-

Manticore convient aux environnements permis, où l’entraînement IA peut se faire dans un cadre de confiance pour répondre à des besoins spécifiques.

-

Comme Nillion, Arcium supporte déjà plusieurs applications impressionnantes pour les utilisateurs finaux, que nous explorerons plus tard.

Projets clés orientés consommateur basés sur la confidentialité

Le charme de la confidentialité crypto réside dans le fait que nous n’avons pas besoin de discuter abstraitement des arrières technologiques complexes, surtout que nous ne sommes pas développeurs capables de manipuler directement ces couches profondes.

Mais les produits finaux — les applications grand public construites sur ces infrastructures — sont eux directement accessibles. Voici quelques exemples d’applications basées sur la technologie de confidentialité :

Hibachi : trading privé de contrats perpétuels

Tout le monde ne souhaite pas que ses positions ou ses liquidations soient publiques.

Si vous vous souvenez de l’affaire James Wynn (qu’il ait été une victime ou non), il a été « chassé » et liquidé à cause de la visibilité de ses positions sur Hyperliquid. Ce cas illustre bien la nécessité de confidentialité dans le trading de contrats perpétuels sur chaîne.

@hibachi_xyz résout cela en utilisant la technologie de preuve sans connaissance SP-1 de Succinct et la disponibilité des données (DA) de Celestia. Il adopte une architecture innovante fusionnant composants on-chain et off-chain, où Succinct valide les carnets d’ordres centralisés (CLOBs) dans les blobs de Celestia.

En tant qu’application de confidentialité, Hibachi optimise aussi la vitesse d’exécution, avec une latence aussi faible que 5 ms. Aucun jeton n’a encore été lancé, ce qui en fait un projet à suivre.

NilGPT : chatbot IA privé

Franchement, parfois l’IA fait froid dans le dos, surtout quand elle utilise des pronoms personnels.

Mais la technologie IA est vraiment cool, notamment les innovations autour des prompts.

Cependant, beaucoup d’utilisateurs partagent trop d’informations lorsqu’ils interagissent avec des chatbots IA, oubliant que derrière ces inférences pourrait se cacher l’espionnage de logiciels centralisés — comme ChatGPT, Gemini ou même Grok.

@nilgpt_ est un chatbot IA axé sur la confidentialité, construit sur l’infrastructure de calcul confidentiel de Nillion, garantissant la sécurité des conversations et des données sans collecter ni exposer d’informations personnelles.

NilGPT exploite la couche « Blind Compute » de Nillion pour chiffrer et traiter les données sur des nœuds distribués, assurant qu’aucune entité unique ne puisse accéder aux données en clair, offrant ainsi une véritable protection de la vie privée.

Railgun : écosystème sur chaîne privé

Si vous souhaitez l’anonymat sur blockchain, @RAILGUN_Project est un projet à surveiller (entre nous, c’est une solution de confidentialité soutenue par Vitalik).

Railgun est un écosystème sur chaîne basé sur la confidentialité ZK, agissant comme un système de contrats intelligents compatible avec les chaînes Ethereum, permettant aux utilisateurs des transactions privées et des interactions DeFi sans sacrifier sécurité ni composable.

Entièrement décentralisé et géré par le DAO Railgun, il utilise la technologie zk-SNARKs pour chiffrer les soldes, transactions et exécutions de contrats sur chaîne, supportant Ethereum, Polygon, BSC et Arbitrum.

À noter qu’à la différence des mixeurs traditionnels, Railgun fournit un anonymat complet via la cryptographie ZK tout en s’intégrant parfaitement aux dApps existants et aux protocoles de liquidité.

Privy Home : infrastructure de portefeuilles

Soit dit en passant, Privy est probablement l’un des produits les plus alignés sur les besoins du marché dans la crypto. Son produit Privy Home, développé par @privy_io, est une couche de contrôle sécurisée et un centre de gestion unifié pour les portefeuilles embarqués dans les applications crypto. En tant qu’infrastructure de portefeuille, Privy améliore significativement l’expérience sur chaîne, aidant les utilisateurs à gérer facilement et en toute sécurité plusieurs portefeuilles et applications.

Privy permet aux utilisateurs de suivre, gérer et superviser leurs actifs provenant de multiples applications sur une seule plateforme. Grâce au fractionnement des clés et aux TEEs, Privy offre une auto-gestion renforcée et de l’interopérabilité, facilitant la gestion des portefeuilles sans exposer les clés aux applications.

Umbra

Cette année, Solana est devenu le terrain de jeu incontournable du divertissement sur chaîne, générant d’importants gains, mais aussi attirant davantage d’attention et de surveillance.

C’est pourquoi des produits comme @UmbraPrivacy sont cruciaux.

Umbra est un protocole de confidentialité offrant un « mode furtif » aux transactions Solana, permettant des transferts privés sur chaîne via le réseau confidentiel d’Arcium, offrant ainsi une véritable confidentialité financière.

Actuellement, Umbra propose déjà des transferts privés et prévoit de construire un centre DeFi privé complet sur Solana. À venir : échanges privés (Private Swaps), pont Solana-Zcash, et SDK pour intégration native de la confidentialité dans les portefeuilles et autres programmes.

Si vous êtes un « observateur » curieux fouillant les portefeuilles, Umbra pourrait vous irriter ; mais si vous êtes un utilisateur crypto, il pourrait vous enthousiasmer.

Zashi App

Si vous avez été « éveillé » à l’achat de $ZEC et que la confidentialité devient primordiale, que faites-vous ensuite ?

Téléchargez et utilisez simplement @zashi_app ! C’est un portefeuille mobile dédié à Zcash, développé par Electric Coin Co. (ECC) — l’équipe derrière le lancement de Zcash en 2016. Zashi se concentre sur les transactions occultées et protégées.

Zashi est une application auto-gérée permettant d’envoyer, recevoir et utiliser $ZEC sans intermédiaire, surveillance gouvernementale ou entreprise.

Par défaut, les transactions Zashi sont occultées, utilisant la technologie de chiffrement ZK de Zcash pour une confidentialité de bout en bout, offrant l’entrée la plus simple aux paiements peer-to-peer.

Franchement, je l’ai moi-même téléchargé et trouvé très fluide. Alors, pourquoi ne pas essayer ?

Bien qu’il existe de nombreuses autres applications grand public basées sur la confidentialité, nous nous arrêterons ici pour préserver l’attention de nos lecteurs aux courtes sessions. Passons maintenant à notre conclusion.

Conclusion

Les murs des systèmes traditionnels s’effondrent progressivement. L’ère on-chain a commencé.

Bien que l’adoption semble lente, passer du néant à l’existence reste toujours le plus difficile, tandis que le passage de « un » à « dix » sera bien plus rapide.

Je veux dire que, à mesure que la technologie on-chain progresse, même votre grand-mère pourrait bientôt utiliser des services blockchain — et à ce moment-là, la confidentialité, la sienne comme la vôtre, deviendra cruciale.

Nous sommes convaincus que la confidentialité n’est pas une fonctionnalité optionnelle, mais un pilier indispensable. Elle ne doit pas être ajoutée a posteriori, mais intégrée dès le départ dans vos plans à court et long terme.

L’infrastructure est en cours de construction, certaines solutions sont déjà opérationnelles, et avec l’émergence d’applications, le potentiel de la confidentialité est en train d’être démontré.

Pour suivre cette tendance, vous devez surveiller les solutions capables d’intégrations profondes, trouver le « remède miracle » équivalent à AWS, ou du moins devenir un véritable « John Doe anonyme » sur chaîne.

Si l’histoire peut servir de référence, la force qui cherche la liberté finira toujours par triompher. Dans la blockchain, miser sur la confidentialité, c’est miser sur la liberté.

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News