Bybit : enquête sur la sécurité conclue — le service cloud frontal de SAFE a été attaqué, comment garantir la sécurité des milliers de milliards d'actifs détenus dans les portefeuilles multisignatures

TechFlow SélectionTechFlow Sélection

Bybit : enquête sur la sécurité conclue — le service cloud frontal de SAFE a été attaqué, comment garantir la sécurité des milliers de milliards d'actifs détenus dans les portefeuilles multisignatures

Le 27 février, Bybit a publié un rapport d'expertise sur le piratage, dont l'enquête pointe directement vers une vulnérabilité dans l'infrastructure de Safe comme cause du vol de fonds. Cependant, Safe semble refuser cette accusation.

Auteur : Frank, PANews

Le 21 février 2025, l'exchange de cryptomonnaies Bybit a subi une attaque historique, au cours de laquelle des actifs d'une valeur de 1,46 milliard de dollars ont été volés par le groupe de hackers nord-coréen Lazarus. Au-delà du recouvrement des actifs, il est plus important encore d'identifier le vecteur d'attaque afin d'éviter de nouveaux incidents. Le 27 février, Bybit a publié un rapport d'enquête sur l'attaque, pointant directement vers une vulnérabilité dans l'infrastructure Safe comme origine du vol. Cependant, Safe semble refuser cette accusation. Bien qu'il ait reconnu dans une déclaration que ses développeurs avaient été compromis, il attribue principalement l'incident aux techniques sophistiquées des hackers nord-coréens et aux erreurs opérationnelles de Bybit. Ce conflit autour de la responsabilité évoque un « Rashomon », suscitant ainsi un vaste débat au sein de l'industrie sur la confiance envers les infrastructures, les paradigmes de sécurité et les interactions humaines.

L'attaque provient de la compromission du service cloud frontal de Safe{Wallet}

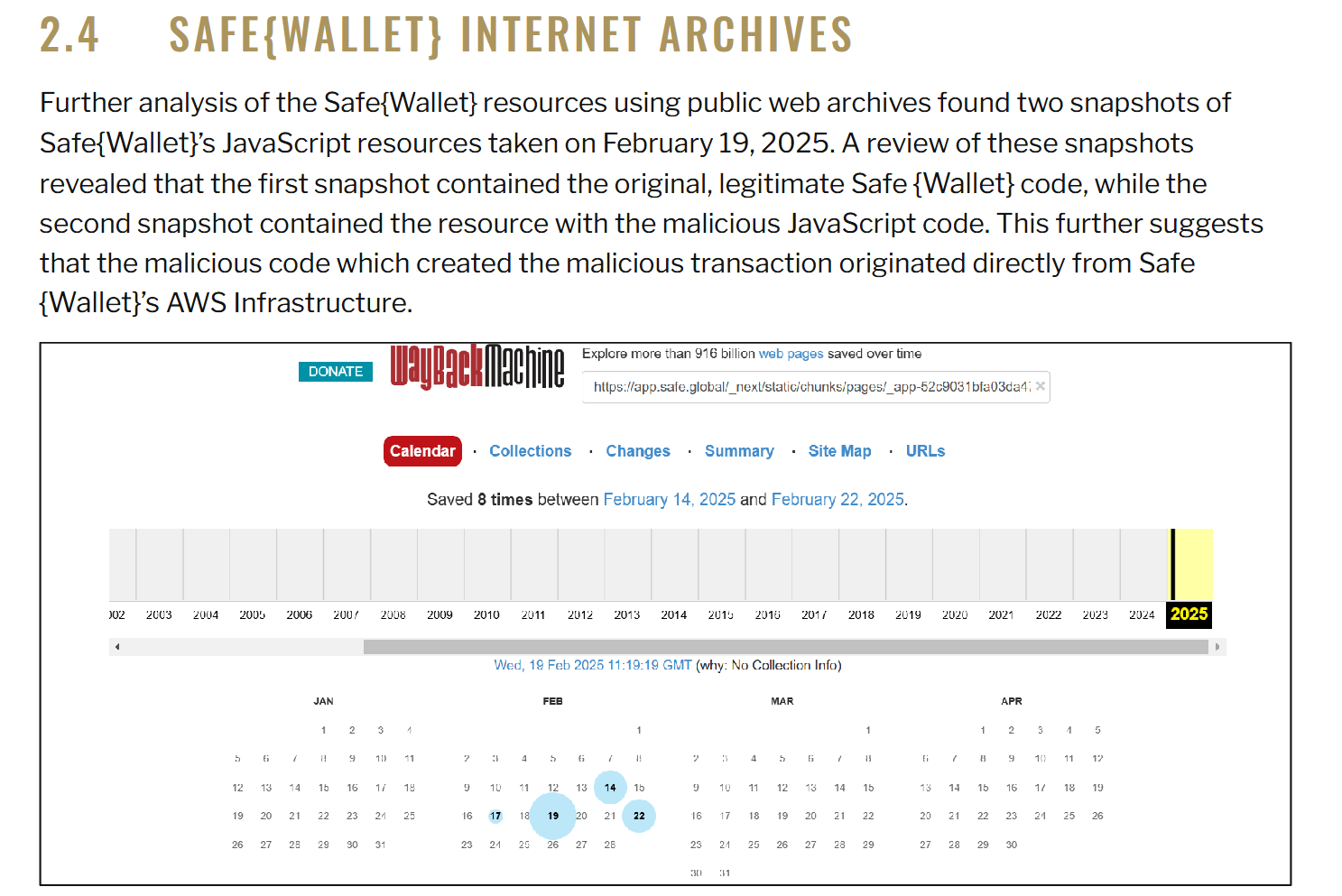

D’après deux rapports d’enquête publiés par Bybit (rapport préliminaire et rapport provisoire), une analyse approfondie des ressources Safe{Wallet} a révélé deux instantanés JavaScript datant du 19 février 2025. L’examen de ces instantanés montre que le premier contenait le code légitime et original de Safe{Wallet}, tandis que le second incluait une charge utile JavaScript malveillante. Cela indique clairement que le code malveillant ayant permis la création de transactions frauduleuses provenait directement de l’infrastructure AWS de Safe{Wallet}.

Les conclusions du rapport indiquent que, selon les résultats de l’enquête menée sur les machines signataires de Bybit et sur la charge utile JavaScript malveillante mise en cache trouvée dans Wayback Archive, les comptes ou clés API d’AWS S3 ou CloudFront de Safe.Global ont probablement été compromises.

En résumé, l’origine initiale de cet incident réside dans l’attaque par les hackers du poste du développeur de Safe{Wallet}, permettant la modification du fichier JavaScript frontal stocké dans le bucket AWS S3 et l’insertion d’un code malveillant ciblant spécifiquement l’adresse du portefeuille froid de Bybit. Précédemment, Safe avait publié un bref rapport d’enquête affirmant ne pas avoir détecté de vulnérabilités dans le code ni de dépendances malveillantes (c’est-à-dire une attaque de la chaîne d’approvisionnement). Par la suite, Safe a mené un examen complet et suspendu temporairement les fonctionnalités de Safe{Wallet}. Ces nouvelles découvertes semblent contredire les conclusions initiales de Safe.

La déclaration ambiguë de Safe suscite davantage de questions

À ce jour, Bybit n’a pas exprimé publiquement quelle responsabilité Safe devrait assumer dans cet incident. Toutefois, après la publication du rapport, les discussions sur les réseaux sociaux se sont concentrées sur les failles de sécurité de Safe, certains allant jusqu’à affirmer que celui-ci devrait être tenu responsable et indemniser les pertes.

Il est clair que Safe n’accepte pas cette conclusion. Dans sa déclaration officielle, il divise la responsabilité en trois niveaux : d’un point de vue technique, il insiste sur le fait que les contrats intelligents n’ont pas été attaqués, soulignant ainsi la sécurité de son produit ; sur le plan opérationnel, il reconnaît que les postes des développeurs ont été compromise, entraînant une fuite des clés AWS, mais attribue cela à une attaque d’État menée par le groupe nord-coréen ; quant aux utilisateurs, il recommande de « rester vigilant lors de la signature de transactions », suggérant ainsi que Bybit n’a pas suffisamment vérifié les données des transactions.

Cependant, cette réponse apparaît comme une tentative d’esquiver les points essentiels. Selon le rapport, Safe a commis plusieurs manquements durant ce processus :

1. Perte de contrôle des permissions : les attaquants ont obtenu un accès AWS en compromettant le poste d’un développeur, ce qui révèle que l’équipe Safe n’appliquait pas le principe du moindre privilège. Par exemple, un seul développeur pouvait modifier directement le code en production, sans mécanisme de surveillance des modifications.

2. Négligence en matière de sécurité frontale : absence de mesures de protection fondamentales telles que la vérification d’intégrité des sous-ressources (SRI).

3. Risques liés aux dépendances de la chaîne d’approvisionnement : le chemin d’attaque (poste du développeur → AWS → code front-end) démontre une dépendance excessive de Safe vis-à-vis des services cloud centralisés, en contradiction avec le principe de sécurité décentralisée de la blockchain.

En outre, de nombreuses voix dans l’industrie remettent en question la déclaration de Safe. Le fondateur de Binance, CZ, a posé cinq questions techniques précises (telles que la méthode exacte de compromission du poste du développeur ou les causes du dysfonctionnement des permissions), mettant directement en lumière le manque de transparence de Safe. En ne divulguant pas les détails de la chaîne d’attaque, Safe empêche l’ensemble du secteur de mettre en place des défenses ciblées.

Hausse paradoxale du cours du jeton, chute du DAU de près de 70 %

Un autre sujet controversé dans la communauté concerne la question de savoir si Safe devrait indemniser Bybit pour les pertes subies. Certains utilisateurs considèrent que la vulnérabilité de l’infrastructure Safe est à l’origine de l’attaque, et que Safe devrait donc assumer la responsabilité financière. D’autres vont plus loin, proposant que Gnosis, ancienne société mère de Safe, assume une responsabilité solidaire. Safe a été initialement développé en 2017 par l’équipe Gnosis sous le nom de Gnosis Safe, avant d’être scindé de l’écosystème Gnosis pour devenir indépendant en 2022. Gnosis avait levé 250 000 ETH via un ICO en 2017 et possède encore actuellement 150 000 ETH, ce qui en fait une baleine importante sur Ethereum.

Cependant, d'autres pensent que la principale responsabilité incombe à Bybit lui-même : d’une part, la gestion d’un portefeuille froid contenant plusieurs milliards justifierait que Bybit investisse dans le développement interne d’une infrastructure sécurisée ; d’autre part, Bybit utilisait apparemment le service Safe gratuitement, sans payer d’abonnement, ce qui signifie que Safe n’avait, de ce point de vue, aucune obligation contractuelle.

Par ailleurs, Bybit, bien qu’ayant publié son rapport d’enquête, n’a pas exigé de compensation financière de la part de Safe.

Alors que le secteur continue de débattre sur la répartition des responsabilités, les marchés financiers offrent un spectacle absurde. Le jeton officiel de Safe semble avoir bénéficié d’un intérêt particulier lié à cet événement : le 27 février, le prix du jeton SAFE est passé de 0,44 à 0,69 dollar, soit une hausse maximale d’environ 58 % en 10 heures. Pourtant, d’un point de vue logique, cet incident nuit principalement à la marque Safe, et cette hausse pourrait simplement résulter d’une réaction émotionnelle à court terme du marché.

Selon les données du 27 février, l’actif total géré par Safe dépasse désormais 1000 milliards de dollars. Le silence persistant sur les détails de la vulnérabilité mine progressivement sa crédibilité en tant qu’infrastructure industrielle.

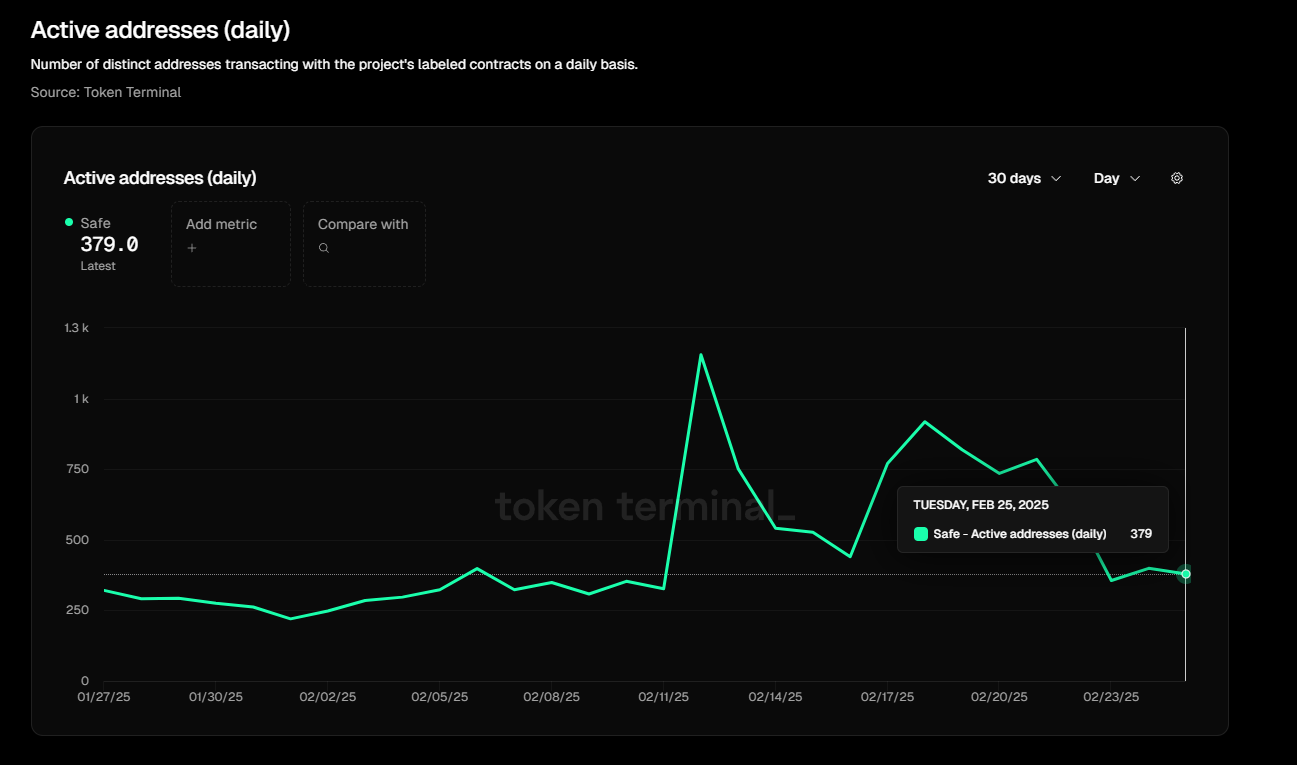

Concernant les utilisateurs actifs quotidiens, l’impact sur Safe après cet événement est manifeste : comparé aux 1200 adresses actives du 12 février, ce chiffre est tombé à 379 le 27 février, soit une baisse proche de 70 %.

Suite à la révélation du risque de centralisation frontale, la communauté s'intéresse à nouveau aux mécanismes de sécurité frontaux. Dominic Williams, fondateur d'ICP, a déclaré que le groupe nord-coréen avait réussi à voler 1,5 milliard de dollars à Bybit principalement en exploitant une vulnérabilité du front-end de Safe{Wallet}, hébergé dans le cloud plutôt que sur contrat intelligent. Williams critique certains projets Web3 qui ne fonctionnent qu’en « pseudo-onchain » (faux onchain), créant ainsi des failles de sécurité, et recommande d’utiliser ICP (Internet Computer) pour le calcul, le stockage de données et la validation de l’expérience utilisateur directement sur la blockchain, afin d’améliorer la sécurité. Il propose que Safe{Wallet} migre vers ICP et adopte des mécanismes de certification cryptographique ainsi qu’une gouvernance par consensus multipartite (comme SNS DAO) pour renforcer sa sécurité.

Suite à la révélation du risque de centralisation frontale, la communauté s'intéresse à nouveau aux mécanismes de sécurité frontaux. Dominic Williams, fondateur d'ICP, a déclaré que le groupe nord-coréen avait réussi à voler 1,5 milliard de dollars à Bybit principalement en exploitant une vulnérabilité du front-end de Safe{Wallet}, hébergé dans le cloud plutôt que sur contrat intelligent. Williams critique certains projets Web3 qui ne fonctionnent qu’en « pseudo-onchain » (faux onchain), créant ainsi des failles de sécurité, et recommande d’utiliser ICP (Internet Computer) pour le calcul, le stockage de données et la validation de l’expérience utilisateur directement sur la blockchain, afin d’améliorer la sécurité. Il propose que Safe{Wallet} migre vers ICP et adopte des mécanismes de certification cryptographique ainsi qu’une gouvernance par consensus multipartite (comme SNS DAO) pour renforcer sa sécurité.

En rétrospective, cet événement semble être un cas isolé soigneusement orchestré par des hackers nord-coréens, mais il révèle néanmoins des vulnérabilités dans la conception des permissions et de la chaîne d’approvisionnement des portefeuilles multisignatures actuels de Safe. Du point de vue du développement de la marque, la tentative de préserver à tout prix le mythe de la sécurité en rejetant rapidement la faute sur autrui s’est retournée contre elle, suscitant davantage de critiques. Peut-être serait-il plus digne d’un géant de la sécurité cryptographique que Safe reconnaisse ses erreurs et mette en œuvre des mesures correctives. En outre, publier rapidement les détails de la vulnérabilité permettrait à l’ensemble du secteur de mieux se protéger contre des attaques similaires.

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News