Comment la technologie cryptographique protège-t-elle la vie privée des données personnelles dans un monde numérique ?

TechFlow SélectionTechFlow Sélection

Comment la technologie cryptographique protège-t-elle la vie privée des données personnelles dans un monde numérique ?

Avec l'essor du développement de l'IA, la protection de la vie privée s'est améliorée, tout en complexifiant davantage la confidentialité et la vérifiabilité.

Auteur : Defi0xJeff, responsable de steak studio

Traduction : zhouzhou, BlockBeats

Éditorial : Cet article traite principalement de plusieurs technologies renforçant la confidentialité et la sécurité, notamment les preuves à connaissance nulle (ZKP), les environnements d'exécution fiables (TEE), le chiffrement homomorphe complet (FHE), etc. Il présente comment ces technologies s'appliquent à l'intelligence artificielle et au traitement des données, protégeant ainsi la vie privée des utilisateurs, empêchant les fuites de données et améliorant la sécurité des systèmes. L'article mentionne également certains cas pratiques tels qu'Earnifi, Opacity et MindV, illustrant comment réaliser des votes sans risque, un traitement chiffré des données, etc., bien que ces technologies rencontrent encore de nombreux défis comme les coûts de calcul élevés ou les retards.

Ce qui suit est le contenu original (légèrement réorganisé pour faciliter la lecture) :

Avec l'augmentation exponentielle de l'offre et de la demande de données, les traces numériques laissées par les individus deviennent de plus en plus étendues, rendant les informations personnelles plus vulnérables aux abus ou accès non autorisés. Nous avons déjà assisté à des cas de fuites de données personnelles, comme le scandale Cambridge Analytica.

Pour ceux qui ne suivraient pas, vous pouvez consulter la première partie de cette série, dans laquelle nous avons discuté de :

· L'importance des données

· La croissance de la demande en données pour l’intelligence artificielle

· L’émergence de la couche données

Le RGPD en Europe, le CCPA en Californie et d'autres réglementations mondiales font de la protection des données non seulement une question éthique, mais aussi une exigence légale, poussant les entreprises à garantir la protection des données.

Avec l'essor fulgurant de l'IA, celle-ci, tout en améliorant la protection de la vie privée, complexifie davantage le domaine de la confidentialité et de la vérifiabilité. Par exemple, bien que l’IA puisse aider à détecter les fraudes, elle permet aussi la mise en œuvre de techniques de « deepfake », rendant plus difficile la vérification de l’authenticité du contenu numérique.

Avantages

· Apprentissage automatique respectueux de la vie privée : l’apprentissage fédéré permet d’entraîner des modèles d’IA directement sur les appareils, sans centraliser les données sensibles, préservant ainsi la confidentialité des utilisateurs.

· L’IA peut être utilisée pour anonymiser ou pseudonymiser les données, rendant leur traçabilité aux individus plus difficile, tout en restant exploitable pour l’analyse.

· L’IA est cruciale pour développer des outils capables de détecter et limiter la propagation des deepfakes, assurant ainsi la vérifiabilité du contenu numérique (ainsi que la détection/vérification de l’authenticité des agents IA).

· L’IA peut automatiquement garantir que les pratiques de traitement des données respectent les normes légales, rendant le processus de vérification plus évolutif.

Défis

· Les systèmes d’IA nécessitent généralement de vastes ensembles de données pour fonctionner efficacement, mais les méthodes d’utilisation, de stockage et d’accès aux données peuvent manquer de transparence, soulevant des préoccupations en matière de confidentialité.

· Avec suffisamment de données et des technologies d’IA avancées, il devient possible de réidentifier des individus à partir de jeux de données censément anonymisés, compromettant ainsi la protection de la vie privée.

· Étant donné que l’IA peut générer des textes, images ou vidéos extrêmement réalistes, distinguer le contenu authentique de celui falsifié par IA devient plus difficile, remettant en cause la vérifiabilité.

· Les modèles d’IA peuvent être trompés ou manipulés (attaques adversariales), compromettant la vérifiabilité des données ou l’intégrité même des systèmes d’IA (comme illustré par des cas tels que Freysa, Jailbreak, etc.).

Ces défis stimulent le développement rapide de l’IA, de la blockchain, de la vérifiabilité et des technologies de confidentialité, exploitant les forces de chaque technologie. Nous assistons à l’émergence des technologies suivantes :

· Preuves à connaissance nulle (ZKP)

· Couche de sécurité à connaissance nulle (zkTLS)

· Environnements d’exécution fiables (TEE)

· Chiffrement homomorphe complet (FHE)

1. Preuves à connaissance nulle (ZKP)

Les ZKP permettent à une partie de prouver à une autre qu’elle connaît certaines informations ou qu’une affirmation est vraie, sans divulguer aucune information supplémentaire au-delà de la preuve elle-même. L’IA peut utiliser cela pour prouver que le traitement des données ou les décisions respectent certains critères, sans révéler les données elles-mêmes. Un bon exemple est getgrass.io, où Grass utilise la bande passante Internet inutilisée pour collecter et organiser des données publiques issues de pages web afin d’entraîner des modèles d’IA.

Grass Network permet aux utilisateurs de contribuer via une extension de navigateur ou une application avec leur bande passante Internet inutilisée. Cette bande passante est utilisée pour extraire des données publiques de pages web, puis transformées en jeux de données structurés adaptés à l’entraînement d’IA. Le réseau exécute ce processus d’extraction via des nœuds gérés par les utilisateurs.

Grass Network met l’accent sur la confidentialité des utilisateurs, en n’extrayant que des données publiques, jamais des informations personnelles. Il utilise des preuves à connaissance nulle pour valider et protéger l’intégrité et l’origine des données, évitant toute altération et assurant la transparence. Toutes les transactions, de la collecte au traitement des données, sont gérées via un agrégateur de données souverain sur la blockchain Solana.

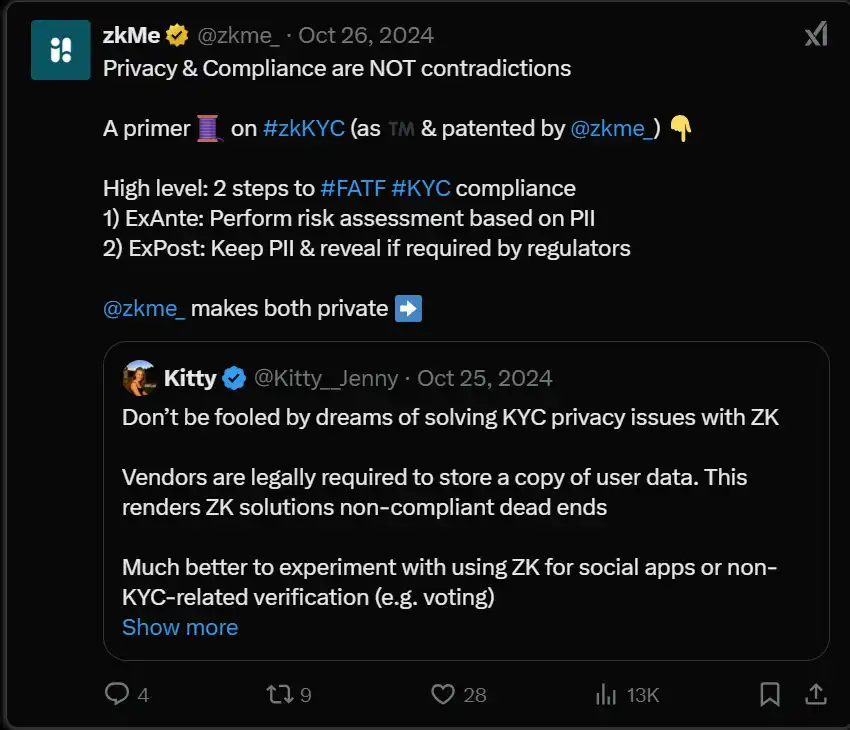

Un autre bon exemple est zkMe.

La solution zkKYC de zkMe répond au défi du processus KYC (« Know Your Customer ») de manière respectueuse de la vie privée. En utilisant des preuves à connaissance nulle, zkKYC permet aux plateformes de vérifier l’identité des utilisateurs sans exposer leurs informations personnelles sensibles, garantissant ainsi conformité et protection de la vie privée.

2. zkTLS

TLS = protocole de sécurité standard assurant confidentialité et intégrité des données entre deux applications communicantes (généralement associé au « s » dans HTTPS). zk + TLS = renforcement de la confidentialité et de la sécurité lors du transfert de données.

Un bon exemple est OpacityNetwork.

Opacity utilise zkTLS pour fournir une solution de stockage sécurisée et privée. En intégrant zkTLS, Opacity garantit que le transfert de données entre l'utilisateur et les serveurs de stockage reste confidentiel et inviolable, résolvant ainsi les problèmes de confidentialité inhérents aux services traditionnels de cloud computing.

Cas d'utilisation — Accès anticipé au salaire : Earnifi est une application dont la popularité a grimpé en flèche dans les classements d'applications, notamment dans la catégorie financière, en utilisant zkTLS d'OpacityNetwork.

· Confidentialité : les utilisateurs peuvent fournir à des prêteurs ou autres services des informations sur leurs revenus ou statut d'emploi sans divulguer d'informations bancaires sensibles ni de documents personnels comme des relevés bancaires.

· Sécurité : l'utilisation de zkTLS garantit que ces transactions sont sécurisées, vérifiées et restent privées. Elle évite aux utilisateurs de devoir confier toutes leurs données financières à un tiers.

· Efficacité : le système réduit les coûts et la complexité associés aux plateformes traditionnelles d'accès anticipé au salaire, souvent nécessitant des processus de validation fastidieux ou un partage massif de données.

3. TEE

Les environnements d’exécution fiables (TEE) offrent une isolation matérielle entre l’environnement d’exécution normal et un environnement sécurisé. C’est probablement actuellement la méthode de sécurité la plus connue pour les agents d’IA, garantissant qu’ils agissent comme des agents entièrement autonomes. Popularisé par l’expérience aipool tee de 123skely : un événement de prévente TEE où la communauté envoie des fonds à un agent, qui émet ensuite des jetons de manière autonome selon des règles prédéfinies.

PhalaNetwork de marvin tong : protection MEV, intégration d’ElizaOS par ai16zdao, et Agent Kira comme agent IA autonome vérifiable.

Déploiement TEE en un clic par fleek : centré sur la simplification de l’utilisation et l’amélioration de l’accessibilité pour les développeurs.

4. FHE (Chiffrement homomorphe complet)

Une forme de chiffrement permettant d’effectuer des calculs directement sur des données chiffrées sans avoir besoin de les déchiffrer au préalable.

Un bon exemple est mindnetwork.xyz et son utilisation/technologie FHE propriétaire.

Cas d'utilisation — Couche de mise en jeu FHE et vote sans risque

Couche de mise en jeu FHE

En utilisant le FHE, les actifs mis en jeu restent chiffrés, ce qui signifie que les clés privées ne sont jamais exposées, réduisant considérablement les risques de sécurité. Cela garantit à la fois la confidentialité et la vérification des transactions.

Vote sans risque (MindV)

Les votes de gouvernance ont lieu sur des données chiffrées, assurant leur caractère privé et sécurisé, réduisant ainsi les risques de coercition ou de corruption. Les utilisateurs obtiennent le droit de vote (vFHE) en détenant des actifs mis en jeu, dissociant ainsi la gouvernance de l’exposition directe des actifs.

FHE + TEE

En combinant TEE et FHE, on crée une couche de sécurité puissante pour le traitement de l’IA :

· Le TEE protège les opérations dans l’environnement de calcul contre les menaces externes.

· Le FHE garantit que toutes les opérations se déroulent toujours sur des données chiffrées.

Pour les institutions traitant des transactions allant de centaines de millions à plus d’un milliard de dollars, la confidentialité et la sécurité sont essentielles afin d’éviter les transactions frontales, les piratages ou l’exposition des stratégies commerciales.

Pour les agents d’IA, ce double chiffrement renforce la confidentialité et la sécurité, les rendant très utiles dans les domaines suivants :

· Confidentialité des données d’entraînement sensibles

· Protection des poids internes du modèle (prévention du reverse engineering / vol de propriété intellectuelle)

· Protection des données utilisateur

Le principal défi du FHE reste sa forte surcharge due à l’intensité de calcul, entraînant une consommation d’énergie accrue et des retards. Les recherches actuelles explorent des méthodes telles que l’accélération matérielle, les techniques hybrides de chiffrement et l’optimisation des algorithmes afin de réduire la charge de calcul et améliorer l’efficacité. Par conséquent, le FHE convient mieux aux applications à faible calcul mais haute latence.

Résumé

· FHE = effectuer des opérations sur des données chiffrées sans déchiffrement (protection maximale de la vie privée, mais coût le plus élevé)

· TEE = environnement matériel isolé assurant une exécution sécurisée (équilibre entre sécurité et performance)

· ZKP = prouver une affirmation ou authentifier une identité sans révéler les données sous-jacentes (adapté à la preuve de faits/certificats)

Il s'agit d'un sujet vaste, donc ce n'est pas la fin. Une question essentielle demeure : dans une ère de deepfakes de plus en plus sophistiqués, comment pouvons-nous garantir que les mécanismes de vérifiabilité pilotés par l’IA soient véritablement dignes de confiance ? Dans la troisième partie, nous approfondirons :

· La couche de vérifiabilité

· Le rôle de l’IA dans la vérification de l’intégrité des données

· L’avenir de la confidentialité et de la sécurité

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News