Rapport de sécurité du T3 | 740 millions de dollars perdus sur l'ensemble des chaînes, près de 50 % dus à des escroqueries par hameçonnage

TechFlow SélectionTechFlow Sélection

Rapport de sécurité du T3 | 740 millions de dollars perdus sur l'ensemble des chaînes, près de 50 % dus à des escroqueries par hameçonnage

Au troisième trimestre 2024, les pertes cumulées sur l'ensemble du réseau blockchain s'élèvent à environ 743 millions de dollars américains, en hausse de 58 % par rapport au trimestre précédent. 110 incidents majeurs d'attaques ont été recensés, dont 61 cas de fraudes et de phishing, entraînant des pertes de 340 millions de dollars, soit 46,03 % du montant total des pertes.

Au troisième trimestre 2024, les pertes cumulées liées aux incidents de sécurité sur la blockchain ont atteint environ 743 millions de dollars américains, en hausse de 58 % par rapport au trimestre précédent. Au total, 110 attaques majeures ont été recensées, dont 61 cas de fraudes et d'attaques de phishing, entraînant des pertes de 340 millions de dollars, soit 46,03 % du montant total.

Selon les statistiques d'OKLink, les fuites de clés privées ont causé environ 270 millions de dollars de pertes, représentant 36,06 % du total. Les incidents REKT ont entraîné des pertes d'environ 80,42 millions de dollars, soit 10,78 %. Les escroqueries RugPull ont provoqué des pertes d’environ 4,61 millions de dollars, soit 0,62 %.

En juillet et août, des pertes importantes d’environ 300 millions de dollars ont été subies chaque mois. En septembre, les pertes totales ont chuté de 57 %. Malgré cette baisse, les risques liés au phishing et à la fuite de clés privées persistent. Ces incidents sont hautement aléatoires et constituent une menace sérieuse qu’il ne faut pas négliger. OKLink rappelle à tous l’importance de renforcer leur vigilance : ne faites jamais confiance aveuglément à des demandes de signature non vérifiées, surtout lors d’autorisations « Permit » ou de transferts de fonds. Vérifiez toujours l’authenticité des signatures.

Veillez également à conserver soigneusement vos clés privées et votre phrase de récupération (mnémonique). Ne les communiquez à personne, et évitez de les stocker sous forme de captures d’écran ou sur des appareils non sécurisés.

Premier incident majeur – Phishing / Fraude

Le 19 août, un utilisateur aurait perdu 4 064 BTC, d'une valeur d'environ 238 millions de dollars, suite à une attaque de phishing. Après le vol, ces fonds ont été rapidement transférés via plusieurs plateformes telles que ThorChain, eXch, Kucoin, ChangeNow, Railgun et Avalanche Bridge, dans des opérations complexes de blanchiment.

Premier incident majeur – Fuite de clé privée

Le 18 juillet, l’exchange WazirX a perdu environ 235 millions de dollars en raison d’une fuite de clé privée d’un portefeuille multisignatures.

Premier incident majeur – REKT

Le 3 septembre, Penpie a été victime d'une attaque par réentrance exploitant une vulnérabilité dans son protocole de récompenses, entraînant une perte d’environ 27,34 millions de dollars.

Premier incident majeur – RugPull

Le 21 juillet, ETHTrustFund a effectué un RugPull, volant environ 2 millions de dollars en cryptomonnaies sur Base.

Analyse de cas

Le 3 septembre, le contrat de Penpie a subi une attaque par réentrance. L’attaquant a ajouté de la liquidité pendant la phase de réentrance pour simuler des montants de récompense, permettant ainsi de s'approprier les jetons de récompense existants dans le contrat. La perte totale s’élève à 27,34 millions de dollars.

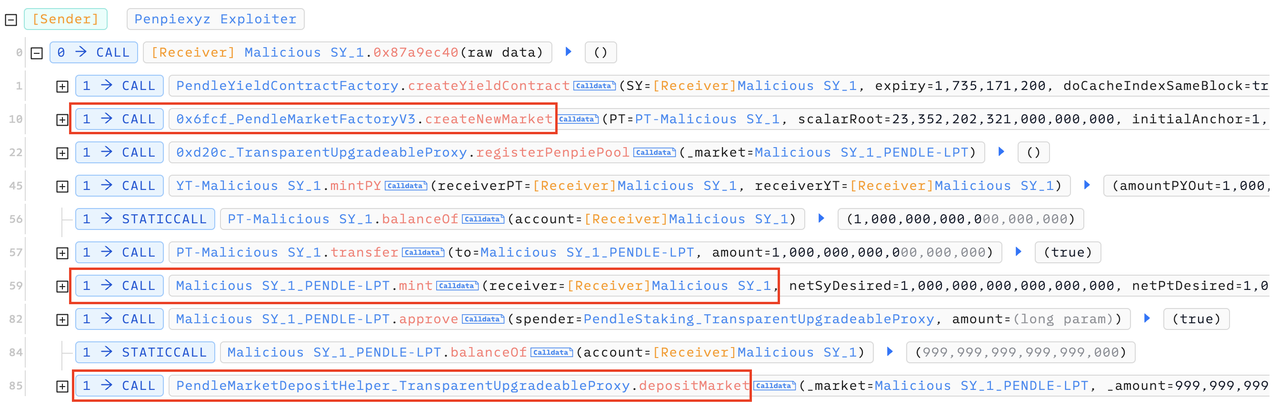

1. L’attaquant a utilisé un contrat malveillant de jeton SY_1 pour créer un marché malveillant SY_1_PENDLE-LPT sur le protocole Pendle. Il a ensuite utilisé ce marché pour créer un nouveau pool de mise en gage sur Penpie, y déposant une grande quantité de jetons SY_1_PENDLE-LPT ;

2. L’attaquant a obtenu par prêt flash une grande quantité de wstETH, sUSDe, egETH et rswETH, puis les a déposés dans le contrat de jeton SY_1 comme s'il s'agissait de récompenses générées par ce contrat. Ensuite, il a appelé la fonction Penpie.batchHarvestMarketRewards, qui déclenche la fonction claimRewards du contrat SY_1, dans l'espoir d'obtenir des jetons de récompense depuis ce contrat ;

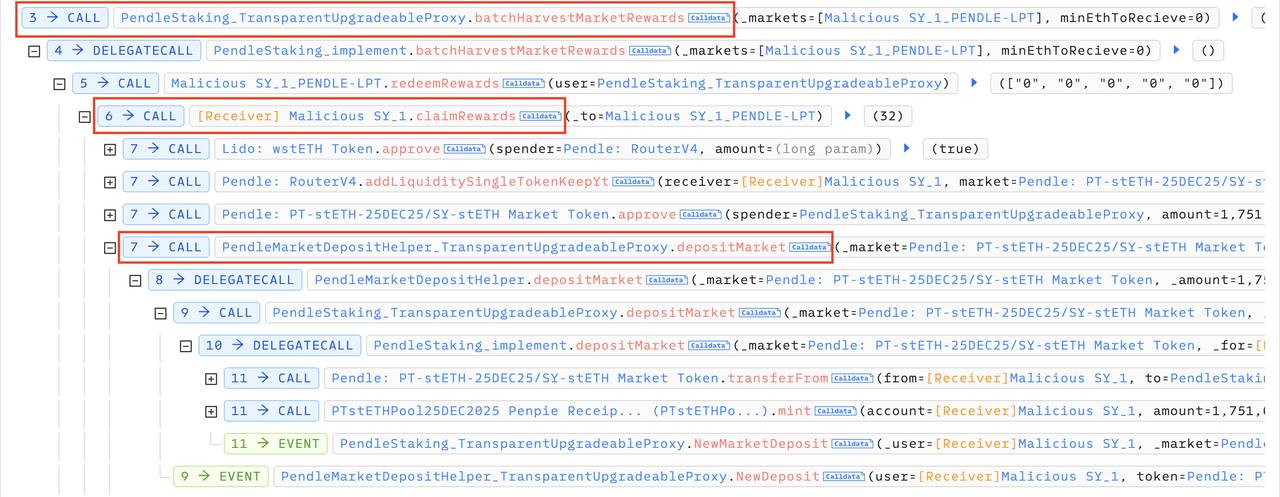

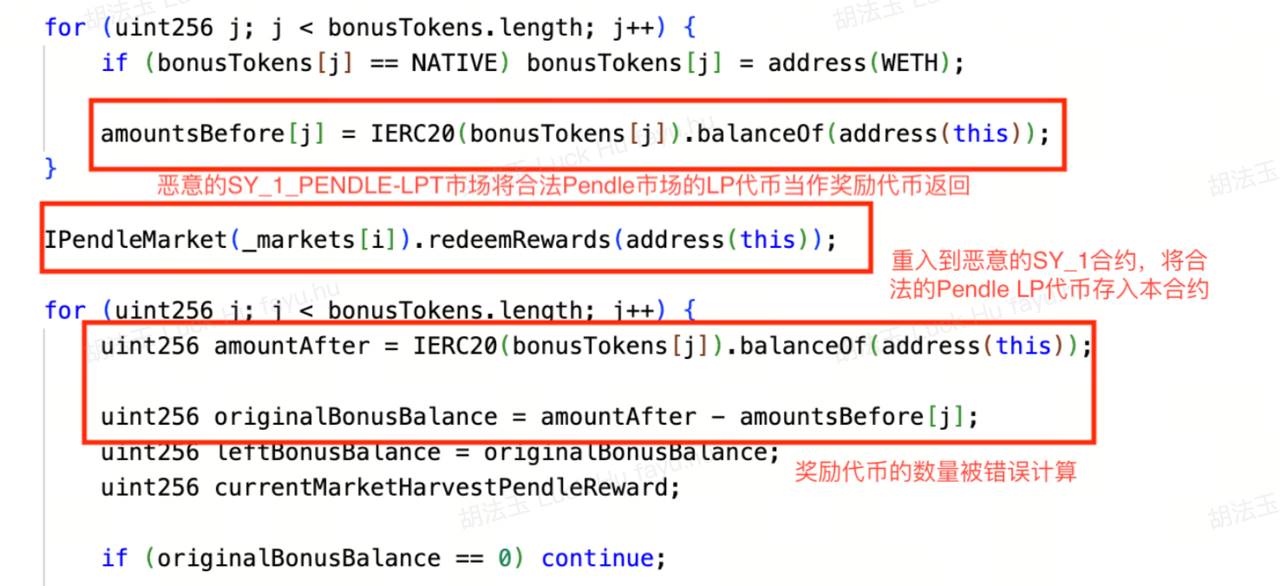

3. Toutefois, dans la fonction claimRewards du jeton SY_1, l’attaquant a exploité une vulnérabilité de réentrance dans le protocole Penpie pour déposer les wstETH, sUSDe, egETH et rswETH obtenus par prêt flash dans les marchés correspondants de Pendle, puis a transféré les jetons LP obtenus vers le protocole Penpie.

Cette opération ayant lieu pendant l’exécution de Penpie.batchHarvestMarketRewards, Penpie a erronément considéré ces nouveaux dépôts comme des récompenses, envoyant alors un volume incorrect de jetons de récompense au contrat RewardDistributor. Comme l’attaquant était le seul déposant de ce marché Pendle malveillant, il a pu récupérer l’intégralité de ces fausses récompenses ;

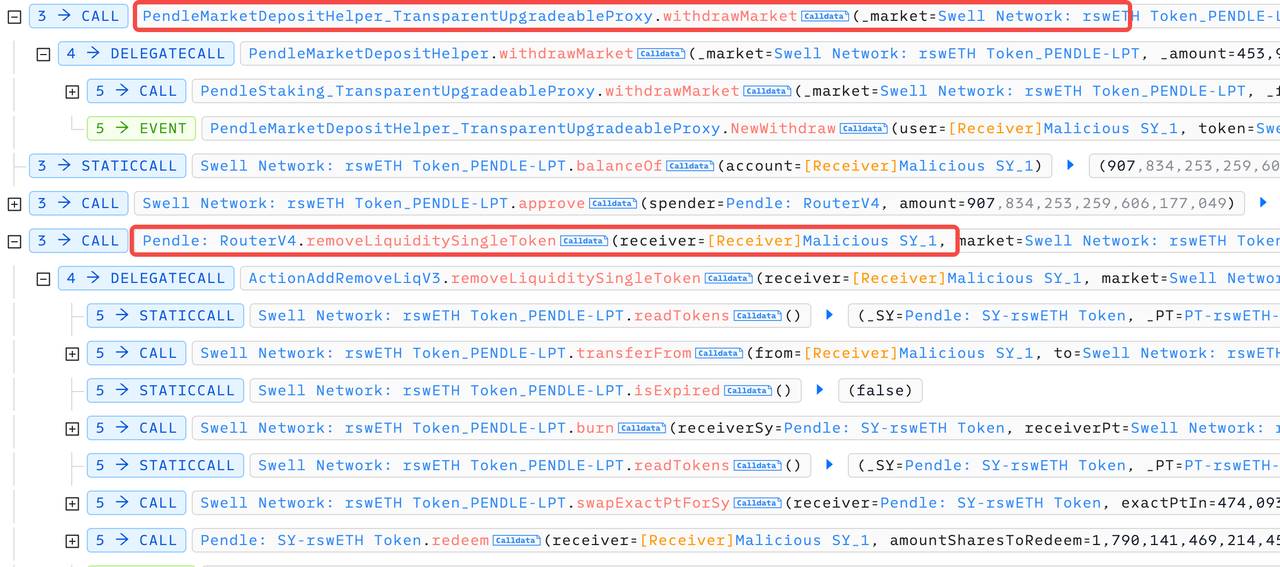

4. Enfin, l’attaquant a retiré tous les jetons Pendle-LP depuis Penpie, puis récupéré les wstETH, sUSDe, egETH et rswETH depuis Pendle, avant de rembourser les prêts flash.

Conseil OKLink

OKLink rappelle aux utilisateurs d'examiner attentivement les adresses blockchain avant toute transaction afin d'éviter les pertes dues à la falsification d'adresses. Nous recommandons de vérifier régulièrement et de révoquer les autorisations de contrats inutilisés pour prévenir les abus par des contrats malveillants. Utilisez judicieusement les outils blockchain pour renforcer la sécurité : OKLink propose des fonctionnalités telles que la vérification des autorisations de jetons, la surveillance des adresses et la comparaison de contrats, vous permettant de gérer facilement vos autorisations et de maîtriser les risques contractuels. Cliquez en bas à gauche sur « Lire la suite » pour les essayer.

Restez prudents face aux projets à rendement élevé, en particulier ceux manquant de transparence ou de rapports d'audit, afin d'éviter les pièges de type RugPull et REKT.

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News