SharkTeam : Rapport sur la sécurité du Web3 pour le premier semestre 2024

TechFlow SélectionTechFlow Sélection

SharkTeam : Rapport sur la sécurité du Web3 pour le premier semestre 2024

Les pertes dues aux attaques de pirates, aux attaques de phishing et aux escroqueries de type Rugpull ont été d'environ 1,492 milliard de dollars en 2024 au cours du premier semestre.

Rédaction : SharkTeam

Au premier semestre 2024, les pertes dues aux attaques de piratage, aux attaques de phishing et aux escroqueries Rugpull s'élèvent à environ 1,492 milliard de dollars américains, en hausse de 116,23 % par rapport au premier semestre 2023 (environ 690 millions de dollars). Ce rapport vise à analyser et synthétiser la situation de la sécurité du secteur Web3 mondial, les événements marquants ainsi que les politiques clés de régulation de l'industrie cryptographique au cours du premier semestre 2024. Nous espérons que ce rapport fournira des informations et des réflexions utiles aux lecteurs, contribuant ainsi au développement sécurisé et sain du Web3.

I. Aperçu général

Au premier semestre 2024, les pertes dues aux attaques de piratage, aux attaques de phishing et aux escroqueries Rugpull s'élèvent à environ 1,492 milliard de dollars américains, en hausse de 116,23 % par rapport au premier semestre 2023 (environ 690 millions de dollars). Ce rapport vise à analyser et synthétiser la situation de la sécurité du secteur Web3 mondial, les événements marquants ainsi que les politiques clés de régulation de l'industrie cryptographique au cours du premier semestre 2024. Nous espérons que ce rapport fournira des informations et des réflexions utiles aux lecteurs, contribuant ainsi au développement sécurisé et sain du Web3.

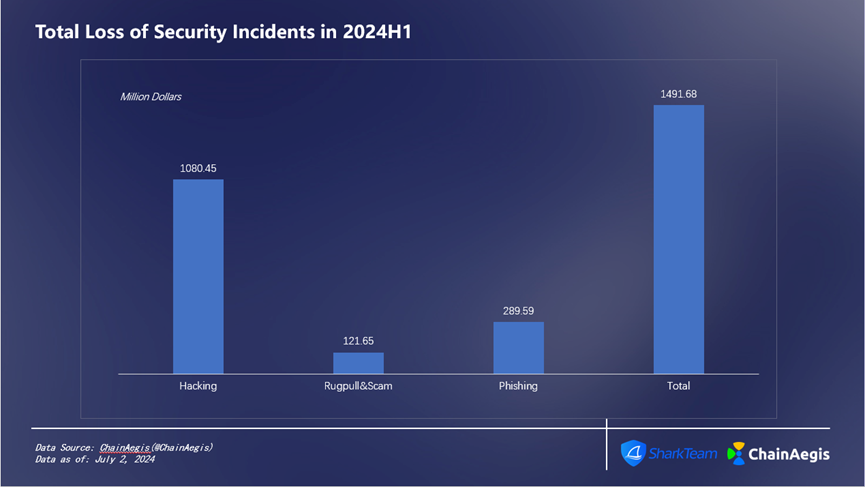

II. Analyse des tendances

Selon les données de ChainAegis, la plateforme d'identification des risques intelligents sur chaîne de SharkTeam, 551 incidents de sécurité se sont produits dans le domaine Web3 au premier semestre 2024 (voir Figure 1), entraînant des pertes cumulées dépassant 1,492 milliard de dollars (voir Figure 2). Par rapport à la même période de l'année précédente, le nombre d'incidents a augmenté de 25,51 % et les pertes ont bondi de 116,23 %.

Figure 1 Nombre total d'incidents de sécurité au S1 2024

Figure 2 Perte totale liée aux incidents de sécurité au S1 2024

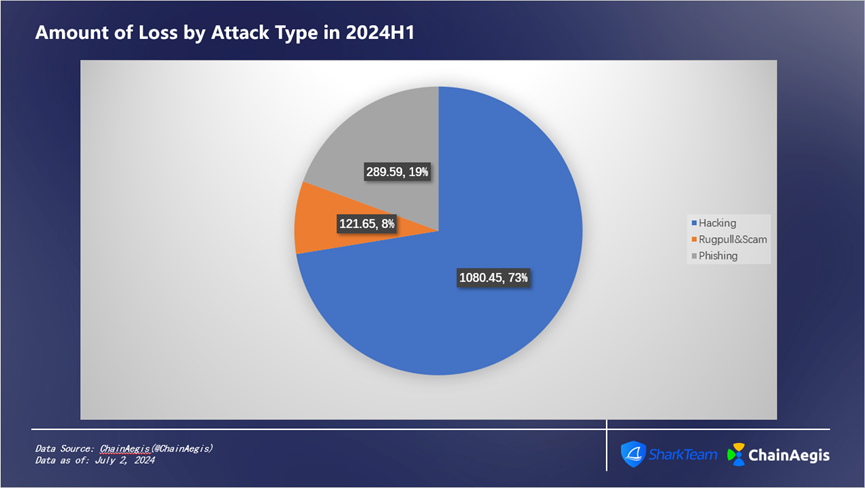

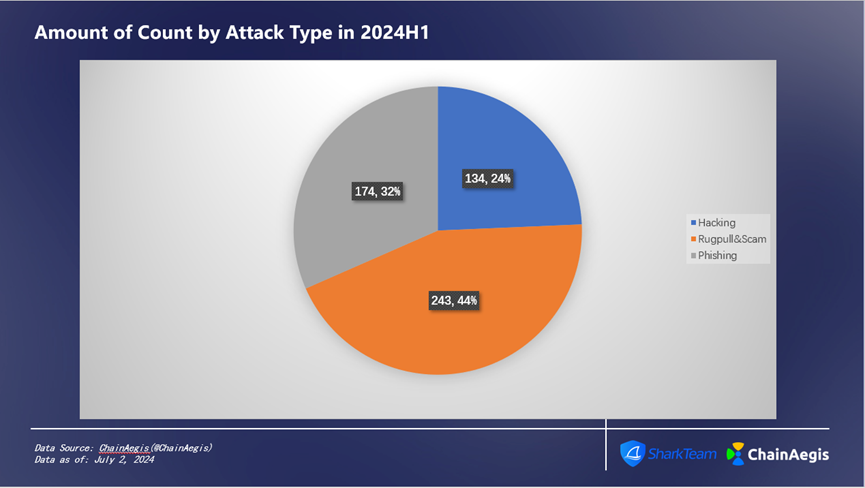

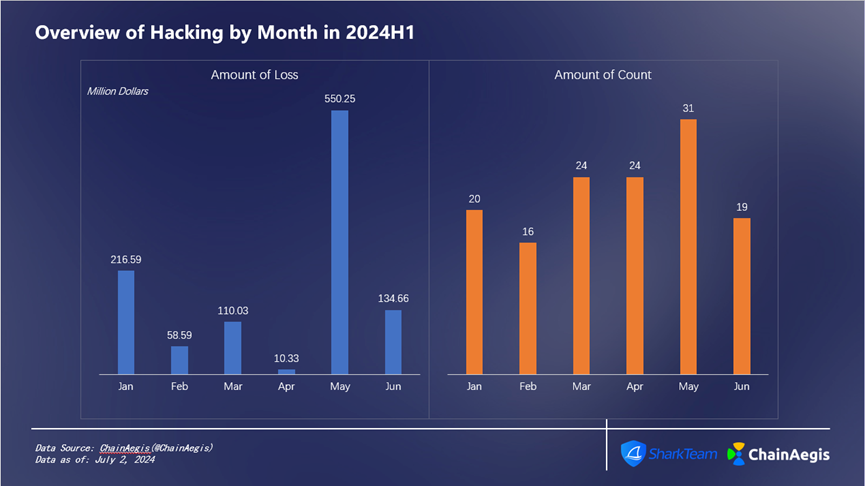

Au premier semestre 2024, 134 incidents de type piratage ont été recensés, soit une augmentation de 103,03 % par rapport au S1 2023, avec des pertes atteignant 1,08 milliard de dollars, représentant 73 % du total (voir Figure 3), en hausse de 147,71 % comparé aux 436 millions de dollars du S1 2023.

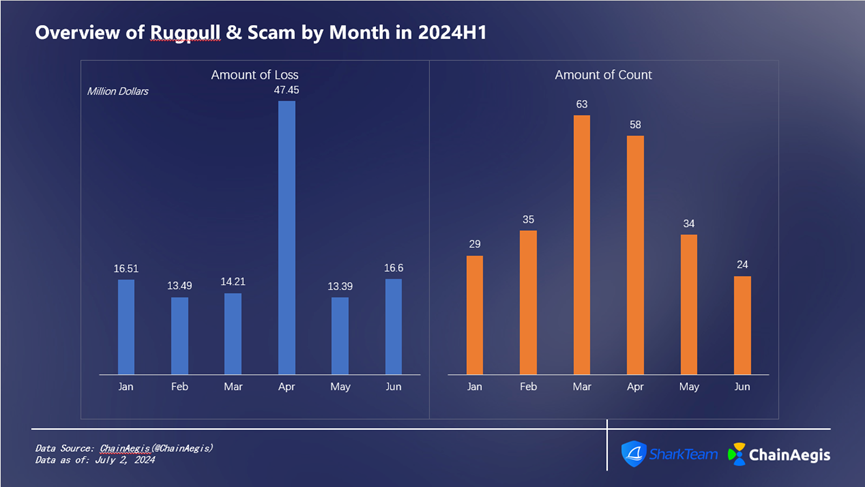

Les escroqueries de type Rug Pull ont totalisé 243 cas au cours du premier semestre, en forte hausse de 331,15 % par rapport aux 61 cas du S1 2023, avec une augmentation de 258,82 % des pertes, s'élevant à 122 millions de dollars, soit 8 % des pertes totales du semestre.

Les attaques de phishing ont totalisé 174 cas durant le semestre, en hausse de 40,32 %, avec des pertes s'élevant à 290 millions de dollars, soit 19 % du total.

Figure 3 Montant des pertes par type d'attaque au S1 2024

Figure 4 Nombre d'incidents par type d'attaque au S1 2024

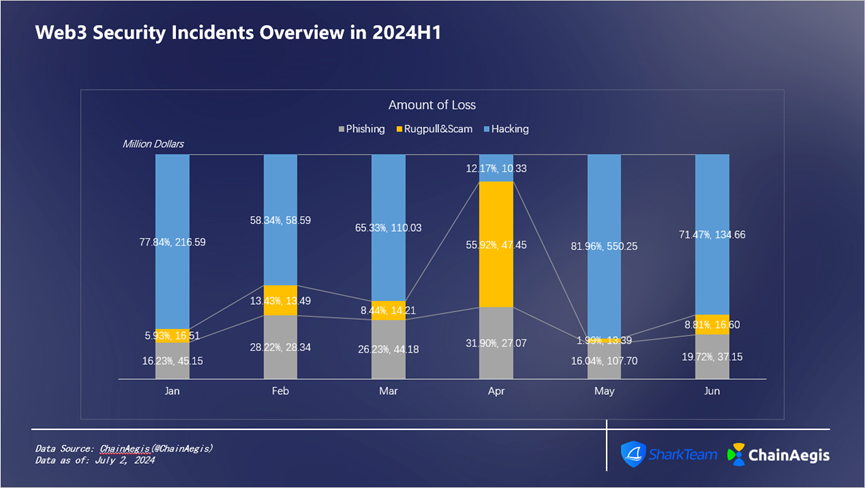

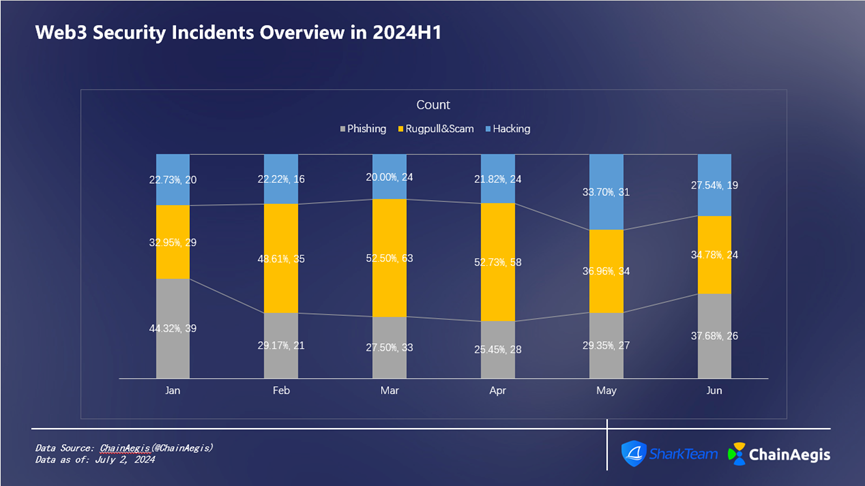

En analysant mois par mois (voir Figures 5 et 6), mai a été le mois le plus coûteux, avec environ 643 millions de dollars de pertes et 92 incidents de sécurité, dont 31 attaques de piratage, 34 escroqueries Rugpull et 27 attaques de phishing.

Figure 5 Aperçu des pertes liées aux incidents de sécurité Web3 au S1 2024

Figure 6 Aperçu du nombre d'incidents de sécurité Web3 au S1 2024

2.1 Attaques de piratage

Au cours du semestre, 134 attaques de piratage ont eu lieu, entraînant des pertes totales de 1,08 milliard de dollars. (Voir données détaillées Figure 7)

Le 21 mai 2024, le protocole Gala Games sur Ethereum a été victime d'une attaque de piratage, subissant une perte de 21,8 millions de dollars. Après l'incident, l'équipe du projet a immédiatement agi en ajoutant l'adresse du pirate à une liste noire et en gelant les autorisations de vente supplémentaires de jetons.

Le 31 mai 2024, une fuite non autorisée importante de bitcoins est survenue sur l'exchange DMM Bitcoin, filiale de la société japonaise de valeurs mobilières DMM.com, pour un montant d'environ 48 milliards de yens (environ 300 millions de dollars), constituant la septième plus grande perte de l'histoire des attaques cryptographiques et la plus importante depuis décembre 2022.

Figure 7 Aperçu des piratages par mois au S1 2024

2.2 Rugpull & Escroqueries

Comme indiqué ci-dessous (Figure 8), les incidents de Rugpull & Escroqueries ont atteint un pic mensuel de 63 cas en mars, tandis que juin a enregistré le niveau le plus bas avec seulement 24 cas. Le mois d'avril a connu la perte financière la plus élevée, environ 47,45 millions de dollars, principalement due à l'escroquerie du projet ZKasino, principal responsable de cette perte record.

Figure 8 Aperçu des Rugpull & Escroqueries par mois au S1 2024

2.3 Attaques de phishing

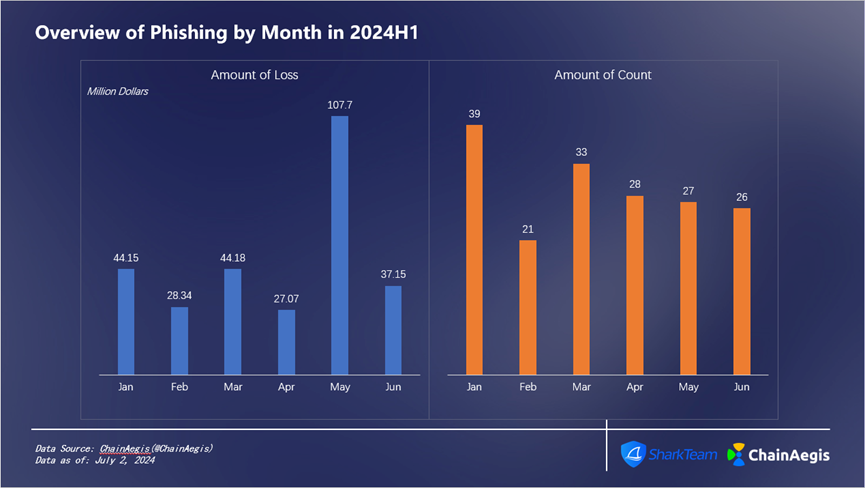

Comme illustré ci-dessous (Figure 9), les attaques de phishing ont été les plus fréquentes en janvier avec 39 cas, causant des pertes d'environ 44,15 millions de dollars ; février a enregistré le niveau le plus bas avec 21 cas, entraînant des pertes d'environ 28,34 millions de dollars. Bien que mai n'ait vu que 27 incidents de phishing, les pertes ont atteint un sommet semestriel de 108 millions de dollars. Notamment, le 3 mai 2024, un utilisateur a été victime d'un phishing par pollution d'adresse, perdant 1 155 WBTC, d'une valeur supérieure à 70 millions de dollars.

Figure 9 Aperçu des phishing par mois au S1 2024

III. Analyse de cas emblématiques

3.1 Analyse de l'incident Sonne Finance

Le 15 mai 2024, Sonne Finance a subi une attaque, entraînant une perte de plus de 20 millions de dollars pour le projet.

Attaquant : 0xae4a7cde7c99fb98b0d5fa414aa40f0300531f43

Transaction d'attaque :

0x9312ae377d7ebdf3c7c3a86f80514878deb5df51aad38b6191d55db53e42b7f0

Processus de l'attaque :

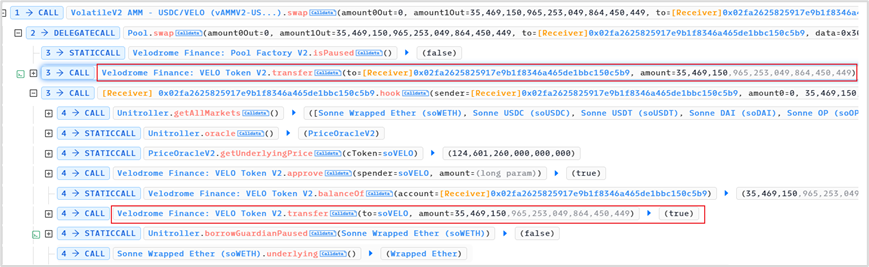

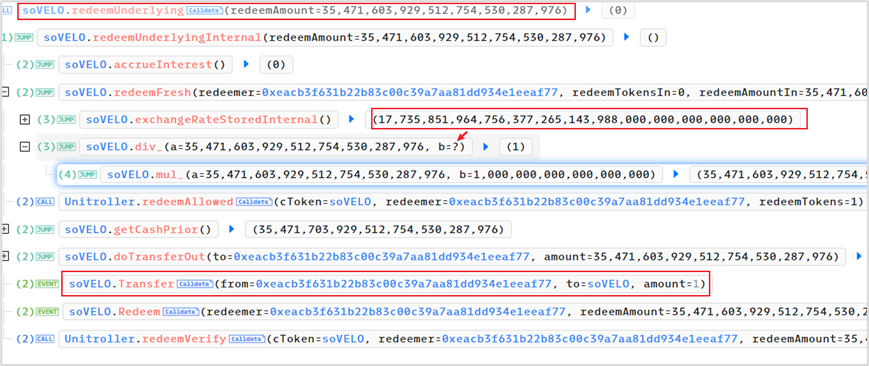

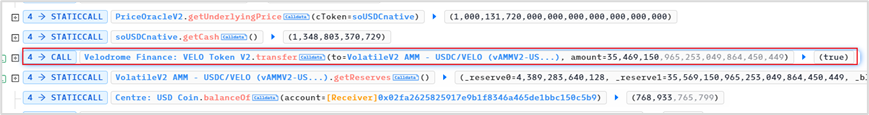

1. Emprunt flash de 35 569 150 VELO, transfert de ces jetons VELO vers le contrat soVELO

Étant donné qu'il s'agit d'un transfert direct (donation), aucun jeton soVELO n'a été frappé. Ainsi, dans le contrat soVELO, totalCash augmente de 35 569 150 VELO, tandis que totalSupply reste inchangé.

2. L'attaquant crée un nouveau contrat 0xa16388a6210545b27f669d5189648c1722300b8b, lançant l'attaque contre le contrat cible via ce nouveau contrat, comme suit :

(1) Transférer 2 soVELO vers le nouveau contrat

(2) Déclarer soWETH et soVELO comme collatéraux

(3) Emprunter 265 842 857 910 985 546 929 WETH depuis soWETH

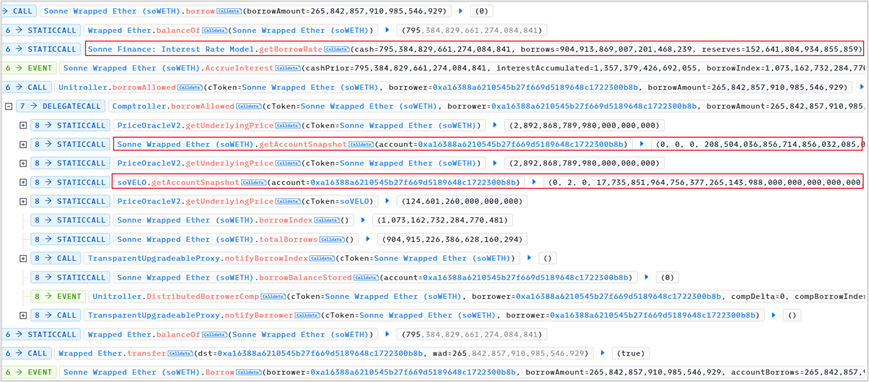

À partir de l'exécution de la fonction borrow ci-dessus, selon la valeur de retour de la fonction getAccountSnapshot, on observe :

Pour le contrat soWETH, le solde du nouveau contrat est 0, le montant emprunté est 0, le taux de change (exchangeRate) est 208 504 036 856 714 856 032 085 073

Pour le contrat soVELO, le solde du nouveau contrat est 2, soit 2 wei de soVELO mis en garantie, le montant emprunté est 0, le taux de change (exchangeRate) est 17 735 851 964 756 377 265 143 988 000 000 000 000 000 000

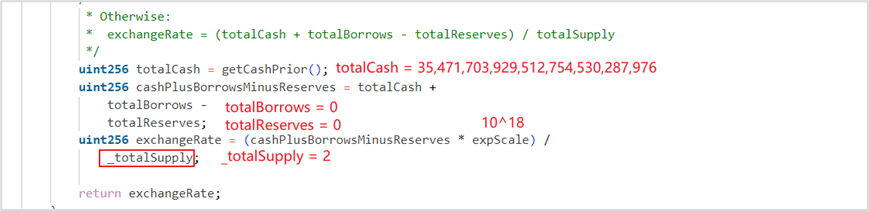

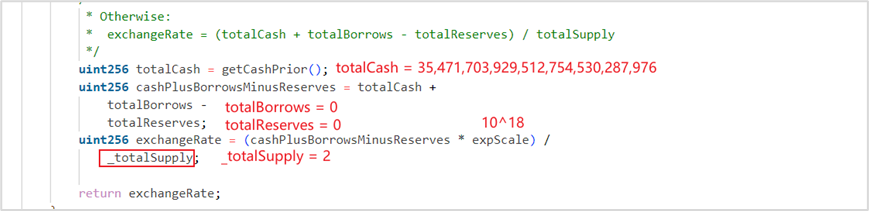

Calcul du exchangeRate :

Mettre en garantie 1 wei de soVELO permet d'emprunter jusqu'à 17 735 851 964 756 377 265 143 988 VELO, tandis qu'emprunter 265 842 857 910 985 546 929 WETH nécessite au minimum de mettre en garantie 265 842 857 910 985 546 929 soWETH,

-

Prix de soWETH : soWETHPrice = 2 892 868 789 980 000 000 000,

-

Prix de soVELO : soVELOPrice = 124 601 260 000 000 000

Nombre de WETH pouvant être empruntés avec 1 wei de soVELO mis en garantie :

1 * exchangeRate * soVELOPrice / soWETHPrice = 763 916 258 364 900 996 923

Soit environ 763 WETH. Un seul wei de soVELO suffit donc à couvrir cet emprunt.

Convertir l'emprunt de 265 842 857 910 985 546 929 WETH (environ 265 WETH) en soVELO nécessaire comme garantie :

265 842 857 910 985 546 929 * soWETHPrice / soVELOPrice / exchangeRate = 0,348

C'est-à-dire qu'un seul wei de soVELO suffit comme garantie.

En réalité, 2 wei de soVELO ont été utilisés comme garantie, mais seulement 1 wei a été utilisé pour l'emprunt.

(4) Retrait de l'actif sous-jacent, soit 35 471 603 929 512 754 530 287 976 VELO

exchangeRate = 17 735 851 964 756 377 265 143 988 000 000 000 000 000 000

Nombre de soVELO requis pour retirer 35 471 603 929 512 754 530 287 976 VELO :

35 471 603 929 512 754 530 287 976 * 1e18 / exchangeRate = 1,99999436

Lors du calcul, comme la méthode de troncature plutôt que d'arrondi a été utilisée, le montant réel de garantie nécessaire est de 1 wei de soVELO.

La garantie réelle était de 2 wei de soVELO, dont 1 wei utilisé pour l'emprunt précédent de 265 WETH, et le wei restant utilisé pour retirer 35 M VELO

(5) Transférer les 265 WETH empruntés et les 35 M VELO retirés vers le contrat de l'attaquant

3. Créer un nouveau contrat quatre fois au total (répétition trois fois supplémentaires), reproduisant l'attaque.

4. Enfin, rembourser le prêt flash.

5. Analyse de la vulnérabilité

L'attaque décrite exploite deux failles :

(1) Attaque par donation : transférer directement (donation) des jetons VELO vers le contrat soVELO modifie le exchangeRate, permettant à l'attaquant d'emprunter environ 265 WETH avec seulement 1 wei de soVELO en garantie.

(2) Problème de précision de calcul : exploiter la perte de précision dans les calculs combinée au exchangeRate modifié pour retirer 35 M VELO avec seulement 1 wei de soVELO en garantie.

6. Recommandations de sécurité

Concernant cet incident, nous recommandons de respecter les points suivants lors du développement :

(1) Pendant la conception et le développement, veiller à maintenir l'intégrité et la rigueur logique, notamment lors des dépôts, mises en gage, mise à jour des variables d'état et des opérations arithmétiques. Anticiper autant que possible divers scénarios afin d'assurer une logique complète et sans faille.

(2) Avant le lancement, faire auditer les contrats intelligents par une entreprise tierce spécialisée et professionnelle.

3.2 Analyse des méthodes courantes de phishing Web3 et recommandations de sécurité

Le phishing Web3 est une attaque courante visant les utilisateurs Web3, consistant à voler leurs autorisations ou signatures, ou à induire des erreurs d'opération afin de s'approprier leurs actifs cryptographiques.

Ces dernières années, les incidents de phishing Web3 se multiplient, donnant naissance à une chaîne noire industrielle du « Drainer as a Service » (DaaS), rendant la situation de sécurité particulièrement préoccupante.

Dans cet article, SharkTeam propose une analyse systématique des méthodes courantes de phishing Web3 et des recommandations de sécurité, espérant aider les utilisateurs à mieux reconnaître les arnaques et protéger leurs actifs numériques.

-

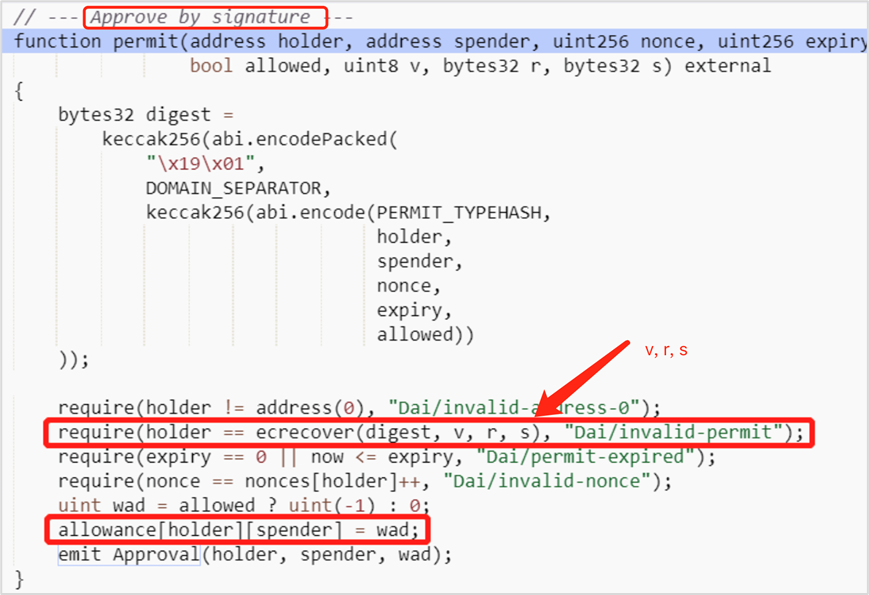

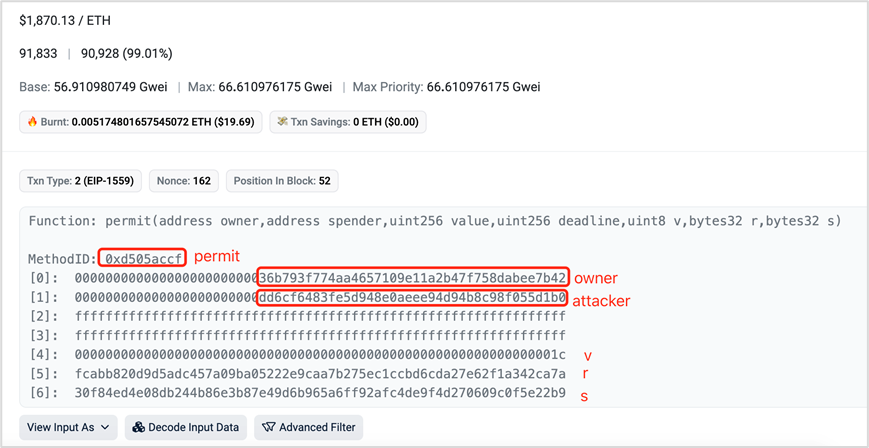

Phishing par signature hors chaîne Permit

Permit est une extension de la norme ERC-20 permettant d'approuver par signature qu'une autre adresse puisse gérer vos jetons. En substance, vous signez pour autoriser une adresse à utiliser vos jetons via cette signature. L'adresse autorisée utilise ensuite votre signature pour interagir avec la fonction permit sur chaîne, obtenant ainsi le droit de transférer vos actifs. Le phishing par signature hors chaîne Permit suit généralement trois étapes :

(1) L'attaquant crée un lien ou site web frauduleux incitant l'utilisateur à signer via son portefeuille (pas d'interaction de contrat, pas de transaction sur chaîne).

(2) L'attaquant appelle la fonction permit pour finaliser l'autorisation.

(3) L'attaquant appelle la fonction transferFrom pour transférer les actifs de la victime et compléter l'attaque.

Précisons ici la différence entre transfer et transferFrom : lors d'un transfert ERC20 direct, on utilise généralement la fonction transfer du contrat ERC20, alors que transferFrom est utilisée quand un tiers est autorisé à transférer nos jetons ERC20 vers une autre adresse.

Cette signature est une opération hors chaîne sans frais de gaz ; l'attaquant l'utilise ensuite pour exécuter permit et transferFrom sur chaîne. Ainsi, sur l'historique chaîne de la victime, aucune trace d'autorisation n'apparaît, contrairement à l'adresse de l'attaquant. Généralement, il s'agit d'une signature unique, n'entraînant pas de risque persistant.

-

Phishing par signature hors chaîne Permit2

Permit2 est un contrat intelligent lancé par Uniswap fin 2022 pour améliorer l'expérience utilisateur. Il s'agit d'un contrat d'autorisation de jetons permettant de partager et gérer les autorisations entre différentes DApp. À mesure que davantage de projets s'intégreront à Permit2, celui-ci offrira une expérience de gestion d'autorisations plus unifiée dans l'écosystème DApp, tout en réduisant les coûts de transaction pour les utilisateurs.

Avant Permit2, sur Uniswap, échanger des jetons nécessitait deux étapes : d'abord une approbation (Approve), puis un échange (Swap), impliquant deux transactions et donc deux frais de gaz. Avec Permit2, l'utilisateur autorise une fois pour toutes son plafond complet au contrat Permit2 d'Uniswap, et chaque échange ultérieur ne requiert plus qu'une signature hors chaîne.

Bien que Permit2 améliore l'expérience utilisateur, il expose également à des attaques de phishing ciblant ses signatures. Similaire au phishing Permit, le phishing Permit2 comporte quatre étapes principales :

(1) Condition préalable : le portefeuille de l'utilisateur doit avoir déjà utilisé Uniswap et autorisé son quota de jetons au contrat Permit2 d'Uniswap (par défaut, Permit2 demande souvent l'autorisation du solde total du jeton).

(2) L'attaquant crée un lien ou une page frauduleuse incitant l'utilisateur à signer, récupérant ainsi les informations de signature nécessaires, similaire au phishing Permit.

(3) L'attaquant appelle la fonction permit du contrat Permit2 pour finaliser l'autorisation.

(4) L'attaquant appelle la fonction transferFrom du contrat Permit2 pour transférer les actifs de la victime et compléter l'attaque.

L'adresse destinataire des actifs est généralement multiple, dont une reçoit le montant principal (l'attaquant lui-même) tandis que d'autres sont des adresses noires fournissant le service DaaS (fournisseurs tels que PinkDrainer, InfernoDrainer, AngelDrainer, etc.).

-

Phishing par signature aveugle eth_sign sur chaîne

eth_sign est une méthode de signature ouverte permettant de signer n'importe quel hachage. L'attaquant peut construire des données malveillantes à signer (comme transfert de jetons, appel de contrat, obtention d'autorisation, etc.) et inciter l'utilisateur à signer via eth_sign pour compléter l'attaque.

MetaMask affiche un avertissement lors d'une signature eth_sign, et des portefeuilles Web3 comme imToken ou OneKey ont désactivé cette fonction ou affichent un avertissement. Nous recommandons vivement à tous les fabricants de portefeuilles de désactiver cette méthode afin de protéger les utilisateurs peu informés ou manquant de connaissances techniques.

-

Phishing par signature sur chaîne personal_sign/signTypedData

personal_sign et signTypedData sont des méthodes de signature courantes. Les utilisateurs doivent vérifier attentivement l'émetteur, le domaine et le contenu de la signature pour s'assurer de leur sécurité, et redoubler de vigilance en cas de risque.

En outre, si personal_sign ou signTypedData sont utilisés comme « signature aveugle », où l'utilisateur ne voit pas le texte en clair, cela facilite l'exploitation par des groupes de phishing et augmente les risques.

-

Phishing par autorisation

L'attaquant crée un site malveillant ou injecte un script malveillant sur le site officiel d'un projet, incitant l'utilisateur à confirmer des opérations telles que setApprovalForAll, Approve, Increase Approval ou Increase Allowance, afin d'obtenir l'autorisation de manipuler les actifs de la victime et de les voler.

-

Phishing par pollution d'adresse

Le phishing par pollution d'adresse est une technique récemment très active. L'attaquant surveille les transactions sur chaîne, puis forge des adresses malveillantes basées sur les adresses contreparties historiques de la cible, avec généralement les 4 à 6 premiers et derniers caractères identiques à l'adresse légitime. Ces adresses malveillantes effectuent ensuite de petits transferts ou envoient des jetons sans valeur vers l'adresse cible.

Si la cible copie par habitude l'adresse contrepartie depuis ses transactions historiques lors d'une future transaction, elle pourrait involontairement transférer ses actifs vers l'adresse malveillante.

Le 3 mai 2024, une telle attaque a permis de voler 1 155 WBTC, d'une valeur dépassant 70 millions de dollars.

Adresse correcte : 0xd9A1b0B1e1aE382DbDc898Ea68012FfcB2853a91

Adresse malveillante : 0xd9A1C3788D81257612E2581A6ea0aDa244853a91

Transaction normale :

https://etherscan.io/tx/0xb18ab131d251f7429c56a2ae2b1b75ce104fe9e83315a0c71ccf2b20267683ac

Pollution d'adresse :

https://etherscan.io/tx/0x87c6e5d56fea35315ba283de8b6422ad390b6b9d8d399d9b93a9051a3e11bf73

Transaction erronée :

https://etherscan.io/tx/0x3374abc5a9c766ba709651399b6e6162de97ca986abc23f423a9d893c8f5f570

-

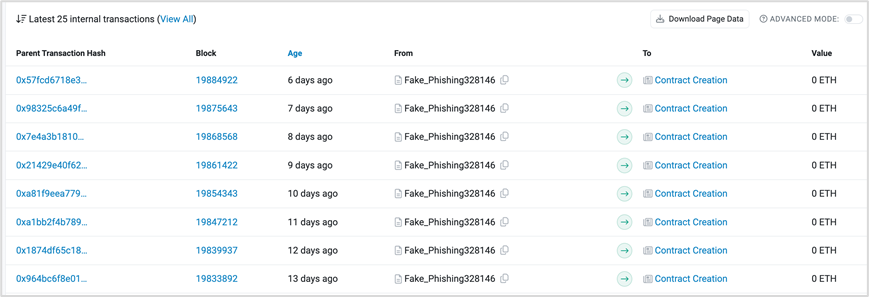

Phishing plus discret utilisant CREATE2 pour contourner les détections de sécurité

Actuellement, les portefeuilles et plugins de sécurité intègrent progressivement des alertes visuelles contre les listes noires et méthodes courantes de phishing, affichant de manière plus complète les informations de signature, renforçant ainsi la capacité des utilisateurs à identifier ces attaques. Cependant, la lutte entre attaquants et défenseurs évolue constamment, de nouvelles méthodes plus discrètes apparaissent, nécessitant une vigilance accrue. L'utilisation de CREATE2 pour contourner les listes noires des portefeuilles et plugins de sécurité est une méthode récente assez courante.

Create2 est un opcode introduit lors de la mise à niveau 'Constantinople' d'Ethereum, permettant aux utilisateurs de créer des contrats intelligents. L'opcode Create initial créait une adresse basée sur l'adresse du créateur et son nonce, tandis que Create2 permet de calculer l'adresse avant le déploiement du contrat. Create2 est un outil puissant pour les développeurs Ethereum, permettant des interactions avancées et flexibles entre contrats, le calcul préalable d'adresses basé sur des paramètres, des transactions hors chaîne et un déploiement flexible adapté à certaines applications distribuées.

Créer2 apporte des bénéfices mais aussi de nouveaux risques. Il peut être détourné pour générer de nouvelles adresses sans historique de transaction malveillant, contournant ainsi les listes noires des portefeuilles et les alertes de sécurité. Lorsque la victime signe une transaction malveillante, l'attaquant peut déployer un contrat sur l'adresse prédéterminée et transférer les actifs de la victime vers cette adresse, un processus irréversible.

Caractéristiques de cette attaque :

Permet la création prédictive d'adresses de contrat, permettant à l'attaquant de tromper l'utilisateur pour obtenir des permissions avant le déploiement du contrat.

Comme le contrat n'est pas encore déployé au moment de l'autorisation, l'adresse de l'attaquant est neuve, et les outils de détection ne peuvent pas alerter via les listes noires historiques, rendant l'attaque plus discrète.

Voici un exemple d'attaque de phishing utilisant CREATE2 :

https://etherscan.io/tx/0x83f6bfde97f2fe60d2a4a1f55f9c4ea476c9d87fa0fcd0c1c3592ad6a539ed14

Dans cette transaction, la victime a transféré ses jetons sfrxETH vers une adresse malveillante (0x4D9f77), une nouvelle adresse de contrat sans aucun historique de transaction.

Mais en examinant la transaction de création de ce contrat, on découvre qu'elle a simultanément réalisé le phishing, transférant les actifs de l'adresse de la victime.

https://etherscan.io/tx/0x77c79f9c865c64f76dc7f9dff978a0b8081dce72cab7c256ac52a764376f8e52

En consultant les détails de cette transaction, on voit que 0x4d9f7773deb9cc44b34066f5e36a5ec98ac92d40 a été créé après l'appel à CREATE2.

De plus, en analysant les adresses associées à PinkDrainer, on remarque que cette adresse crée quotidiennement de nouveaux contrats via CREATE2 pour réaliser du phishing.

https://etherscan.io/address/0x5d775caa7a0a56cd2d56a480b0f92e3900fe9722#internaltx

-

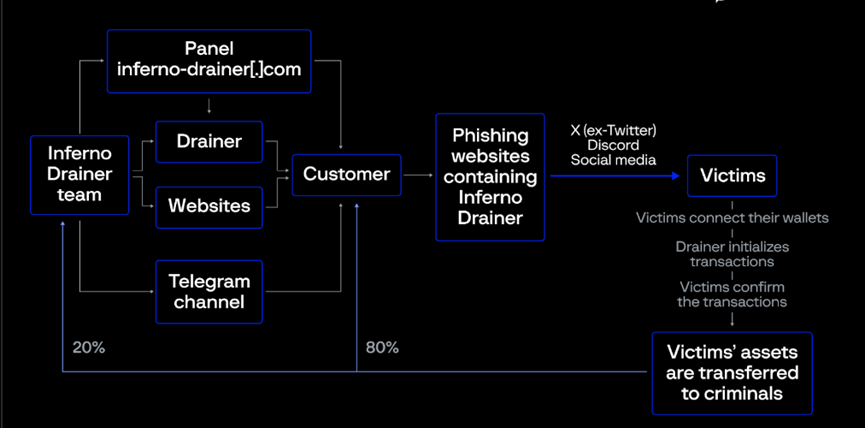

Phishing as a Service (DaaS)

Les attaques de phishing deviennent de plus en plus virulentes, générant des profits illégaux substantiels, et ont progressivement donné naissance à une chaîne noire industrielle du « Phishing as a Service » (Drainer as a Service, DaaS), avec des acteurs notoires tels que :

Inferno/MS/Angel/Monkey/Venom/Pink/Pussy/Medusa, etc. Les fraudeurs achètent ces services DaaS pour construire rapidement et facilement des milliers de sites de phishing et comptes frauduleux, envahissant l'industrie comme une vague destructrice, menaçant la sécurité des actifs des utilisateurs.

Prenons l'exemple d'Inferno Drainer, un groupe de phishing notoire qui intègre des scripts malveillants sur différents sites pour piéger les utilisateurs. Par exemple, ils diffusent des fichiers tels que seaport.js, coinbase.js, wallet-connect.js, se faisant passer pour des fonctions populaires de protocoles Web3 (Seaport, WalletConnect, Coinbase), incitant les utilisateurs à les intégrer ou cliquer dessus. Une fois la confirmation obtenue, les actifs de l'utilisateur sont automatiquement transférés vers l'adresse de l'attaquant. Plus de 14 000 sites contenant des scripts SeaPort malveillants, plus de 5 500 sites avec des scripts WalletConnect malveillants, plus de 550 sites avec des scripts Coinbase malveillants, ainsi que plus de 16 000 domaines malveillants liés à Inferno Drainer ont été identifiés, affectant plus de 100 marques cryptographiques.

Dans le cadre du modèle DaaS, 20 % des actifs volés sont automatiquement transférés vers l'adresse organisatrice d'Inferno Drainer, tandis que l'attaquant conserve les 80 % restants. De plus, Inferno Drainer propose régulièrement des services gratuits de création et d'hébergement de sites de phishing, bien que parfois il facture 30 % des fonds escroqués. Ces sites de phishing sont conçus pour les fraudeurs capables d'attirer des victimes mais manquant de compétences techniques ou ne souhaitant pas exécuter eux-mêmes ces tâches.

Comment fonctionne ce système DaaS ? Voici une description étape par étape du schéma de fraude d'Inferno Drainer :

1) Inferno Drainer promeut ses services via un canal Telegram nommé « Inferno Multichain Drainer », parfois accessible aussi via le site web d'Inferno Drainer.

2) L'attaquant utilise les fonctionnalités du service DaaS pour configurer et générer son propre site de phishing, qu'il diffuse ensuite via X (Twitter), Discord et autres réseaux sociaux.

3) La victime est induite en erreur et scanne un code QR ou utilise un autre moyen sur le site de phishing pour connecter son portefeuille.

4) Le drainer examine les actifs les plus précieux et les plus faciles à transférer de la victime, puis initialise une transaction malveillante.

5) La victime confirme la transaction.

6) Les actifs sont transférés aux criminels. Parmi les actifs volés, 20 % vont au développeur d'Inferno Drainer, et 80 % à l'attaquant de phishing.

-

Recommandations de sécurité

(1) Tout d'abord, ne cliquez jamais sur des liens inconnus présentés comme des récompenses ou des airdrops avantageux ;

(2) De plus en plus de comptes officiels sur les médias sociaux sont piratés ; même les messages officiels peuvent contenir des informations de phishing. Un message officiel ne garantit pas une sécurité absolue ;

(3) Lors de l'utilisation de portefeuilles, DApps ou autres applications, soyez vigilant pour éviter les sites ou applications falsifiés ;

(4) Soyez extrêmement prudent avec toute transaction ou message de signature nécessitant confirmation. Vérifiez toujours soigneusement les objectifs, contenus, etc. Refusez les signatures aveugles, restez vigilant, doutez de tout, assurez-vous que chaque action est claire et sécurisée.

(5) En outre, les utilisateurs doivent connaître les méthodes courantes de phishing mentionnées ici, apprendre à reconnaître activement leurs caractéristiques. Maîtrisez les fonctions courantes de signature et d'autorisation ainsi que leurs risques, comprenez les champs tels que Interactive (URL interactive), Owner (adresse de l'autorisateur), Spender (adresse autorisée), Value (quantité autorisée), Nonce (nombre aléatoire), Deadline (date d'expiration), transfer/transferFrom (transfert).

IV. Analyse du projet de loi FIT21

Le 23 mai 2024, la Chambre des représentants des États-Unis a adopté officiellement le projet de loi cryptographique FIT21 (Financial Innovation and Technology for the 21st Century Act) par 279 voix contre 136. Le président américain Biden a annoncé qu'il ne l'exercera pas de veto et a appelé le Congrès à coopérer sur un « cadre réglementaire global et équilibré pour les actifs numériques ».

Le projet FIT21 vise à offrir un chemin pour le lancement sécurisé et efficace de projets blockchain aux États-Unis, clarifier les limites de responsabilités entre la Securities and Exchange Commission (SEC) et la Commodity Futures Trading Commission (CFTC), distinguer si les actifs numériques sont des titres ou des marchandises, renforcer la régulation des exchanges cryptographiques afin de mieux protéger les consommateurs américains.

4.1 Quels sont les points clés du projet de loi FIT21

-

Définition des actifs numériques

Texte du projet : IN GENERAL.—The term ‘digital asset’ means any fungible digital representation of value that can be exclusively possessed and transferred, person to person, without necessary reliance on an intermediary, and is recorded on a cryptographically secured public distributed ledger.

Le projet définit un « actif numérique » comme une représentation numérique interchangeable de valeur, pouvant

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News