SharkTeam : Rapport sur la sécurité du Web3 pour le premier trimestre 2024

TechFlow SélectionTechFlow Sélection

SharkTeam : Rapport sur la sécurité du Web3 pour le premier trimestre 2024

Au premier trimestre 2024, les attaques de piratage, les escroqueries type « rugpull », les attaques de phishing et autres actes malveillants ont entraîné des pertes totales de 462 millions de dollars, soit une augmentation d'environ 20,63 % par rapport au premier trimestre 2023 (environ 383 millions de dollars).

Rédaction : SharkTeam

I. Aperçu général

Au premier trimestre 2024, les attaques de piratage, les escroqueries « Rugpull », les attaques de phishing et autres actes malveillants ont entraîné une perte totale de 462 millions de dollars américains, soit une augmentation d'environ 20,63 % par rapport au premier trimestre 2023 (environ 383 millions de dollars). Ce rapport vise à analyser et synthétiser l'état de la sécurité du secteur Web3 mondial, les événements majeurs et les tendances sécuritaires du premier trimestre 2024 afin de fournir aux lecteurs des informations utiles et de nouvelles perspectives, contribuant ainsi au développement sécurisé et sain de l'écosystème Web3.

II. Analyse des incidents de sécurité

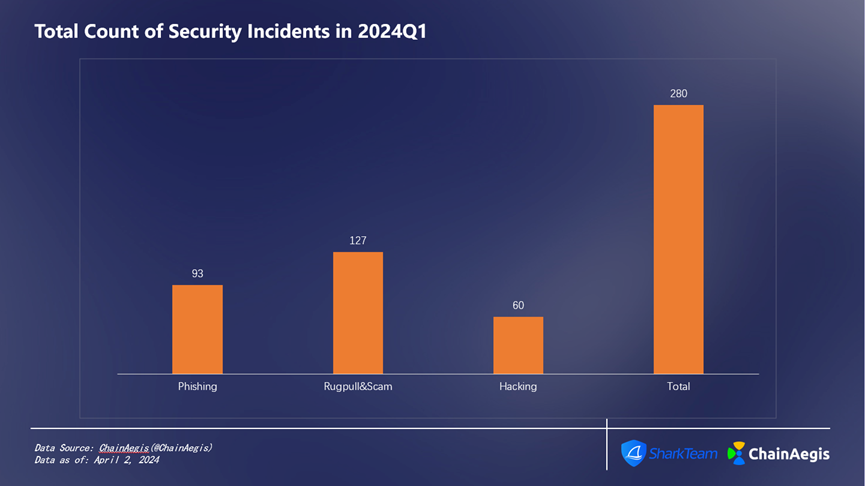

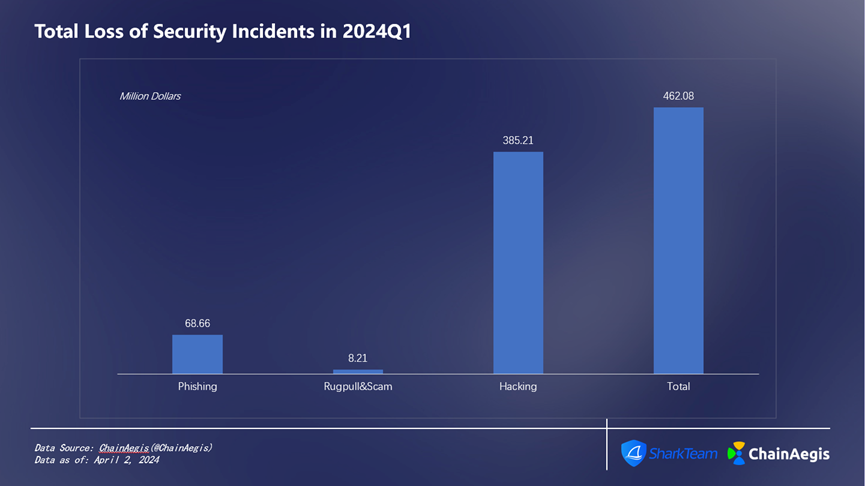

Selon les données de ChainAegis, la plateforme d'analyse de la sécurité blockchain de SharkTeam, 280 incidents de sécurité se sont produits dans le domaine Web3 au cours du premier trimestre 2024 (voir Figure 1), avec des pertes cumulées dépassant 462 millions de dollars (voir Figure 2). Comparé à la même période de l'année précédente, la fréquence des incidents a augmenté d’environ 32,70 % et les pertes financières d’environ 20,63 %.

Figure 1 : Nombre total d'incidents de sécurité au T1 2024

Figure 2 : Perte totale liée aux incidents de sécurité au T1 2024

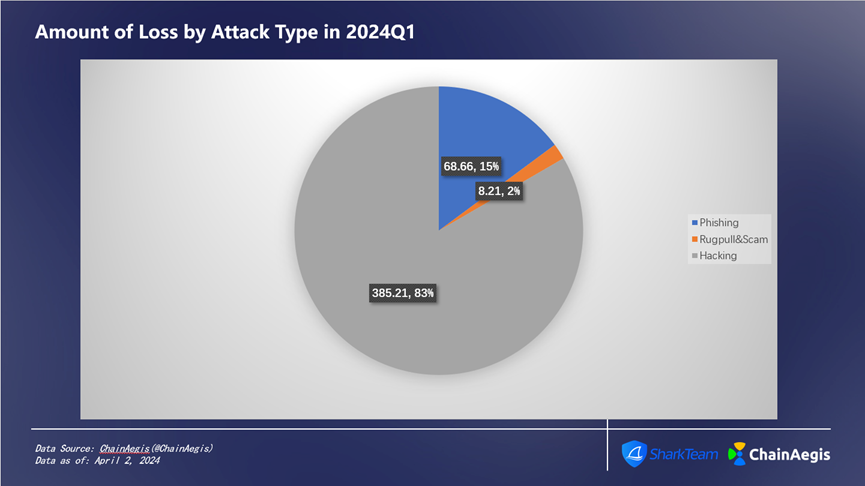

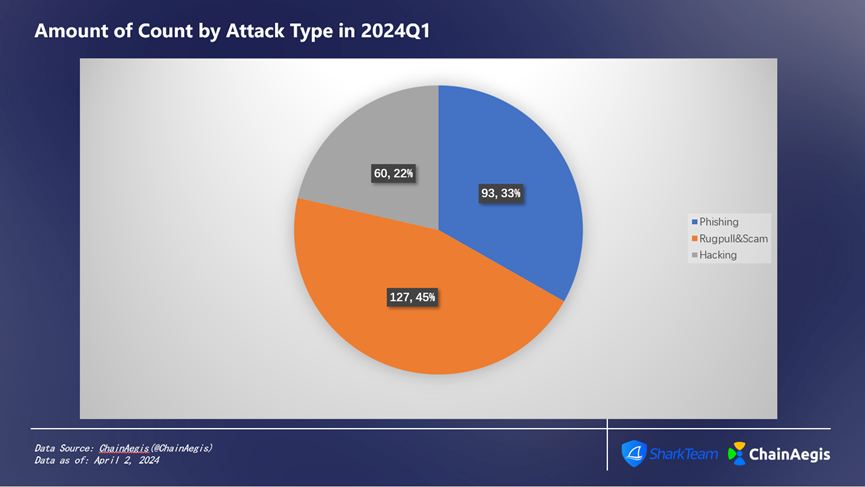

Au T1 2024, 60 attaques de piratage ont été enregistrées, soit une hausse de 140 % par rapport aux 25 attaques du T1 2023. Les pertes atteignent 385 millions de dollars, représentant 83 % du montant total (voir Figure 3), une augmentation de 6,35 % comparée au T1 2023 (362 millions).

Les escroqueries de type « Rug Pull » ont totalisé 127 cas, en forte hausse de 323,33 % par rapport aux 30 cas du T1 2023, bien que les pertes financières aient chuté de 59,44 %, s’élevant à 8,21 millions de dollars, soit 2 % des pertes totales du trimestre.

Les attaques de phishing ont totalisé 93 cas au cours du trimestre, en légère hausse par rapport à l’année précédente, avec des pertes estimées à environ 68,66 millions de dollars, soit environ 15 % du total.

Figure 3 : Montant des pertes par type d’attaque au T1 2024

Figure 4 : Nombre d’incidents par type d’attaque au T1 2024

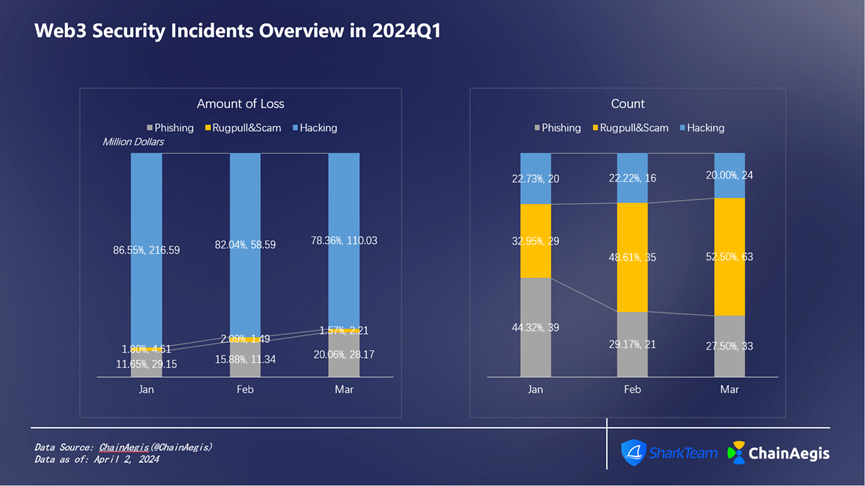

En divisant le trimestre par mois (voir Figure 5), janvier apparaît comme le mois le plus touché, avec des pertes dépassant 250 millions de dollars, nettement supérieur à février (71,42 millions) et mars (140 millions). En janvier, 88 incidents ont été recensés, légèrement plus que les 72 de février mais moins que les 120 de mars. Cela indique que chaque incident de janvier a entraîné une perte moyenne plus élevée. L’essentiel des pertes de janvier provient des attaques de piratage, avec 20 cas ayant causé une perte de 217 millions de dollars. Par ailleurs, janvier a également connu un pic d’attaques de phishing (39 cas), bien que leurs pertes restent relativement faibles (29,15 millions de dollars). Février affiche globalement un niveau plus bas tant en nombre d’incidents qu’en pertes financières, comparé à janvier et mars.

Figure 5 : Aperçu des incidents de sécurité Web3 au T1 2024

2.1 Attaques de piratage

Au cours du premier trimestre, 60 attaques de piratage ont été recensées, entraînant des pertes totalisant 385 millions de dollars. Janvier a été le mois le plus touché, avec 217 millions de dollars perdus. Cette situation s’explique principalement par deux incidents majeurs survenus ce mois-là.

(1) Le 1er janvier 2024, le projet de pont cross-chain Orbit Chain a subi une attaque réseau, entraînant le vol de cryptomonnaies d'une valeur d'environ 81,5 millions de dollars. L'incident impliquait 5 transactions distinctes vers différentes adresses de portefeuille. Les transferts non autorisés comprenaient 50 millions de dollars en stablecoins (dont 30 millions en USDT, 10 millions en DAI et 10 millions en USDC), environ 10 millions de dollars en 231 wBTC et environ 21,5 millions de dollars en 9 500 ETH.

(2) Le 31 janvier 2024, quatre portefeuilles appartenant à Chris Larsen, cofondateur de Ripple, ont été piratés, entraînant le vol de 237 millions de XRP, soit environ 112,5 millions de dollars. Selon l'analyse blockchain ChainAegis, les fonds volés ont été transférés via des plateformes telles que MEXC, Gate, Binance, Kraken, OKX, HTX et HitBTC. Il s'agit du plus grand vol de cryptomonnaie de l'année 2024 à ce jour, et du 20e plus gros vol de l'histoire du monde crypto. Le prix du XRP a chuté d'environ 4,4 % dans les 24 heures suivant l'incident.

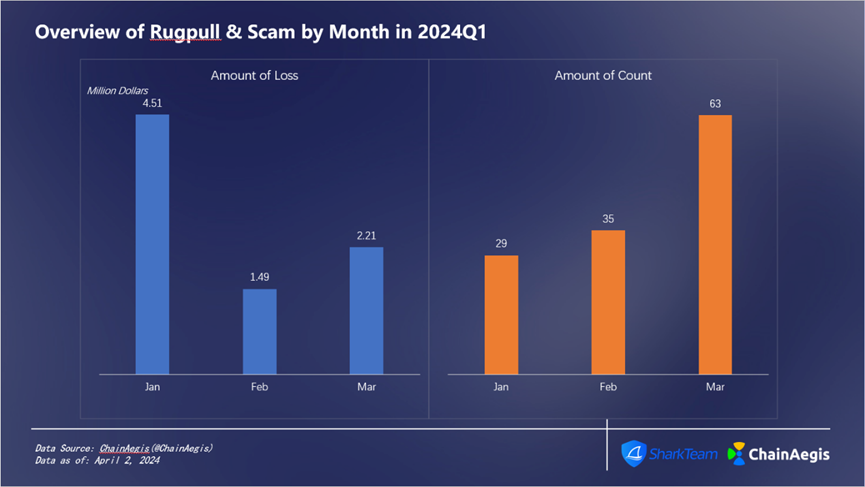

2.2 Rug Pull & Escroqueries

Comme illustré ci-dessous (Figure 6), 29 cas de Rugpull & Scam ont eu lieu en janvier, puis le nombre a augmenté chaque mois, atteignant environ 63 cas en mars. Les pertes s’élevaient à environ 4,51 millions de dollars en janvier et à environ 1,49 million en février. Selon l’analyse de ChainAegis, ces incidents se concentrent principalement sur les blockchains Ethereum et BNB Chain, où la fréquence des Rug Pull est nettement plus élevée sur BNB Chain que sur Ethereum.

Par ailleurs, le 25 février, le projet GameFi RiskOnBlast, issu de l’écosystème Blast, a été victime d’un Rugpull. Selon l’analyse de ChainAegis, l’adresse 0x1EeB963133f657Ed3228d04b8CD9a13280EFC558 de RiskOnBlast a collecté 420 ETH (environ 1,25 million de dollars) entre le 22 et le 24 février, avant de les convertir en DAI et de les transférer vers des adresses de dépôt sur ChangeNOW, MEXC et Bybit pour retirer les fonds.

Figure 6 : Aperçu mensuel des Rugpull & Escroqueries au T1 2024

2.3 Attaques de phishing

Comme illustré ci-dessous (Figure 7), les attaques de phishing ont été les plus fréquentes en janvier, avec 39 cas recensés, entraînant des pertes d’environ 29,15 millions de dollars. En février, leur fréquence a été la plus faible (21 cas), avec des pertes d’environ 11,34 millions de dollars. SharkTeam rappelle à tous que, durant un marché haussier, l’activité est intense et les opportunités d’airdrop nombreuses, mais il est essentiel de rester vigilant face aux groupes de phishing actifs tels que Angel Drainer ou Pink Drainer. Vérifiez toujours attentivement les informations des transactions lors de tout transfert ou autorisation.

Figure 7 : Aperçu mensuel des attaques de phishing au T1 2024

III. Études de cas emblématiques

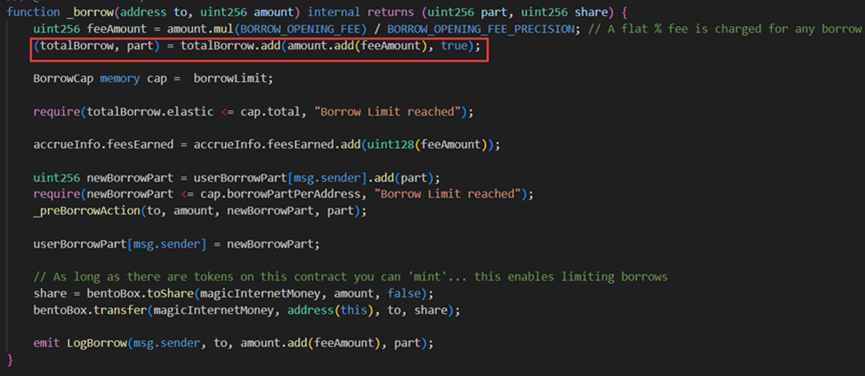

3.1 Vulnérabilité de précision dans les calculs de contrat

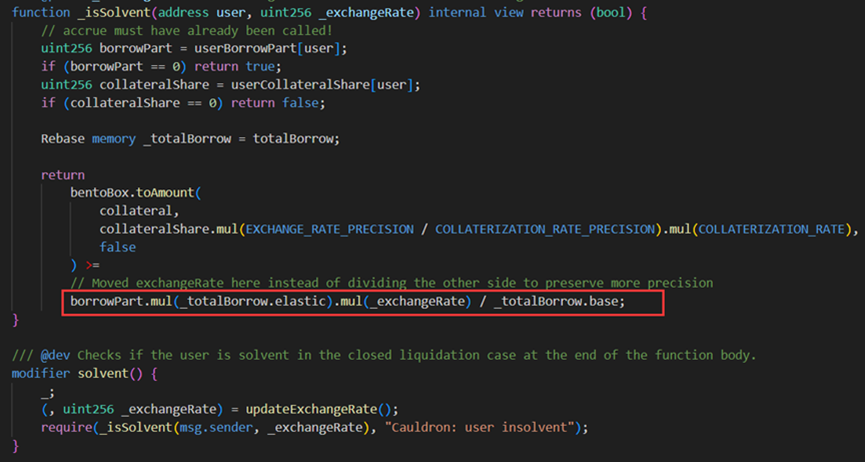

Le 30 janvier 2024, MIM_SPELL a subi une attaque par prêt flash exploitant une vulnérabilité de précision, entraînant une perte de 6,5 millions de dollars. La cause réside dans une erreur de calcul dans le contrat intelligent du projet, qui a permis de manipuler les variables clés « elastic » et « base », déséquilibrant leur ratio et provoquant une mauvaise estimation des collatéraux et des montants empruntés, conduisant finalement à un retrait excessif de jetons MIM.

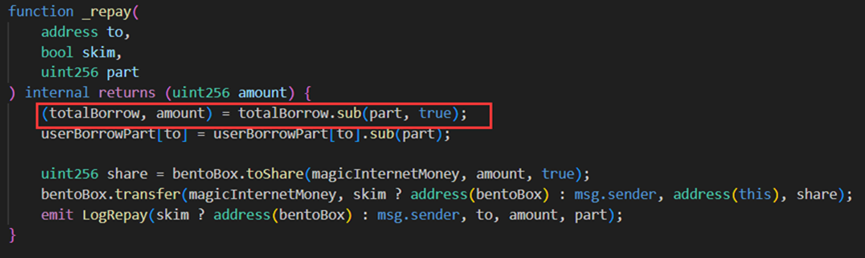

Dans le contrat attaqué (0x7259e1520), les fonctions borrow et repay utilisent toutes deux un arrondi par excès lors du calcul des variables « elastic » et « base ».

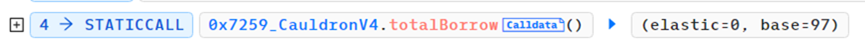

L’attaquant (0x87F58580) a d’abord remboursé des prêts d’autres utilisateurs, réglant ainsi les variables « elastic » et « base » respectivement à 0 et 97.

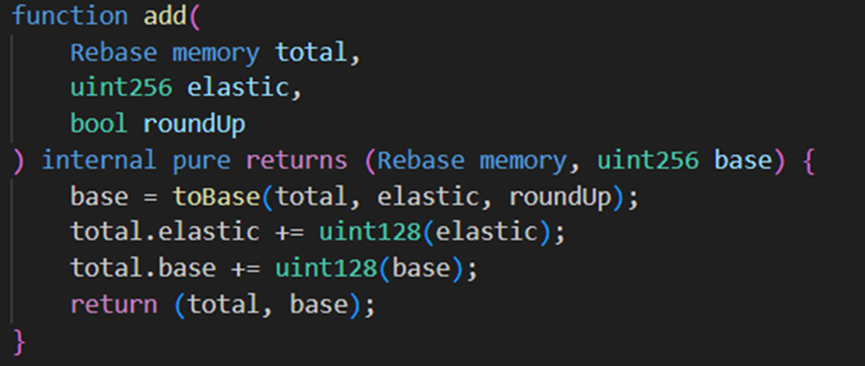

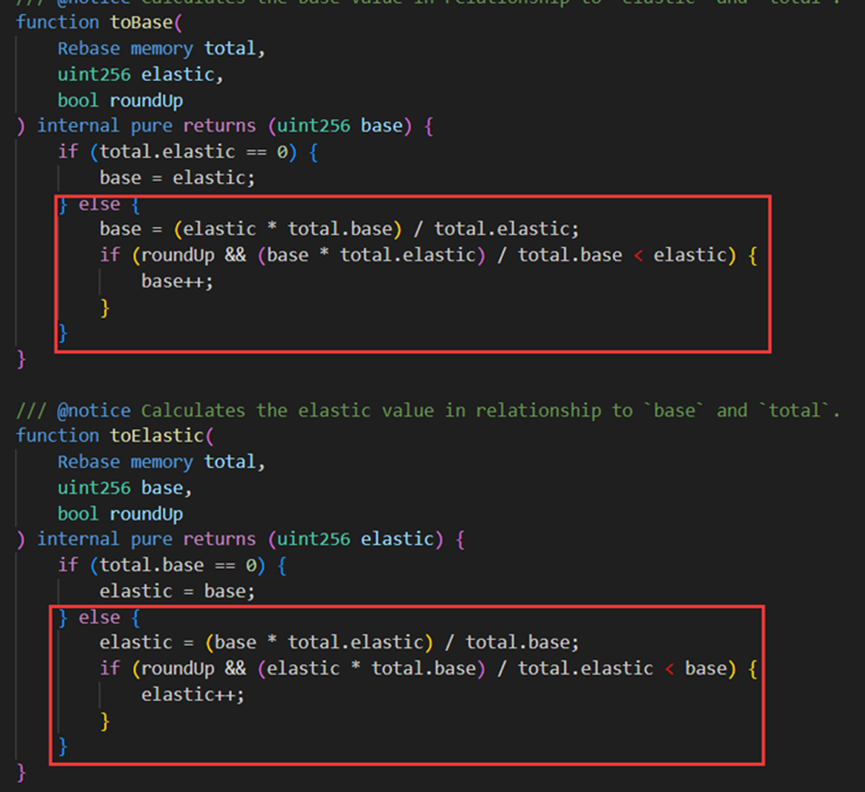

Il a ensuite appelé plusieurs fois les fonctions borrow et repay avec un paramètre amount égal à 1. Lors du premier appel à borrow, comme elastic = 0, la logique if est exécutée, puis revient à la fonction add. Cela conduit à elastic = 1 et base = 98.

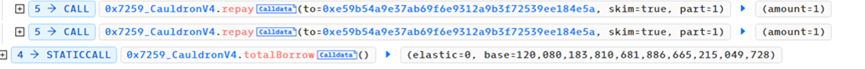

L’attaquant (0x87F58580) appelle ensuite borrow avec amount = 1. Comme elastic = 1, la logique else s’exécute, retournant 98. En revenant à la fonction add, elastic devient 2 et base devient 196.

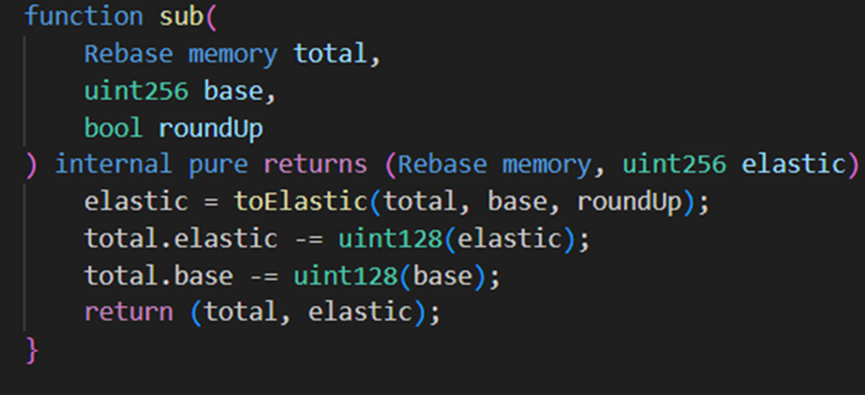

Puis, en appelant repay avec amount = 1, comme elastic = 2, la logique else s’exécute, calculant initialement elastic = 1 * 2 / 98 = 0. Toutefois, en raison de l’arrondi par excès, la valeur retournée est 1. En revenant à la fonction sub, elastic redevient 1, tandis que base passe à 195.

On constate qu’après un cycle borrow-repay, la variable elastic reste inchangée alors que base double presque. En exploitant cette vulnérabilité, l’attaquant a répété ce cycle de nombreuses fois, puis effectué un dernier repay, aboutissant à elastic = 0 et base = 120080183810681886665215049728.

Une fois le ratio entre elastic et base gravement déséquilibré, l’attaquant (0x87F58580) pouvait emprunter de grandes quantités de jetons MIM après avoir déposé une très faible garantie, menant ainsi à l’attaque réussie.

3.2 Attaque de phishing contre un utilisateur DeGame et le groupe frauduleux Pink Drainer

En mars 2024, un utilisateur Web3 a cliqué sans le savoir sur un lien de phishing publié par le compte officiel X (anciennement Twitter) de DeGame, qui avait été piraté, et a subi une perte.

Après l’incident, l’utilisateur a cru à tort que DeGame était responsable du vol et a rendu public l’événement sur X. Un certain nombre d’influenceurs, médias et utilisateurs, ignorant la vérité, ont amplifié l’information, nuisant considérablement à l’image de marque et à la réputation de DeGame.

Suite à cela, DeGame a activé son plan d’urgence pour aider l’utilisateur victime à tenter de récupérer ses actifs. Les faits principaux de cet incident sont les suivants :

(1) Entre 4h00 et 9h30 le 14 mars, le compte officiel X de DeGame (@degame_l2y) a publié 4 tweets annonçant des airdrops, dont les liens dirigeaient vers des sites de phishing imitant le site officiel de DeGame. Un utilisateur a signalé avoir perdu environ 57 PufETH après avoir cliqué sur l’un de ces liens ;

(2) Après 9h30, l’équipe de gestion du compte Twitter de DeGame a détecté et supprimé les liens malveillants. DeGame a ensuite informé tous les utilisateurs via ses médias sociaux officiels et communautés, publiant un avis d’alerte.

(3) Pendant la période d’anomalie du compte officiel, la victime a consulté le lien de phishing accompagné d’un texte explicatif publié par l’attaquant. Ignorant qu’il s’agissait d’une fraude, elle a cru participer à une campagne d’airdrop conjointe entre DeGame et d’autres projets, a suivi les instructions affichées après avoir cliqué sur le lien, et a perdu ses actifs.

(4) Une fois le portefeuille connecté via le site de phishing, ce dernier détecte automatiquement la présence d’actifs. Si des actifs sont présents, une signature de transaction Permit Token Approval apparaît immédiatement. Contrairement aux signatures de transaction classiques, celle-ci n’est pas enregistrée sur la blockchain et est totalement anonyme, pouvant être utilisée à des fins illégitimes. En outre, aucun pré-autorisation n’est nécessaire : l'utilisateur peut interagir avec le contrat via une signature Permit ajoutée.

(5) Dans cet incident, les pirates ont obtenu la signature Permit Token Approval accordée par la victime au contrat malveillant 0xd560b5325d6669aab86f6d42e156133c534cde90. Ils ont ensuite utilisé cette signature dans une transaction d’attaque, appelant Permit pour valider Approve, autorisant le transfert des jetons volés.

(6) L'outil de phishing a été fourni par le groupe criminel Pink Drainer, un logiciel malveillant en tant que service (Malware-as-a-Service, MaaS) permettant aux attaquants de créer rapidement des sites malveillants pour acquérir illégalement des actifs. Environ 25 % des fonds volés dans cette transaction ont été transférés vers « PinkDrainer: Wallet 2 », l’adresse du portefeuille numéro 2 du groupe Pink Drainer, correspondant à une commission automatique versée par l’attaquant à Pink Drainer après utilisation de son outil.

3.3 Augmentation massive des Rugpull dus à la création en série via contrats-usines

La forte augmentation du nombre d’incidents de Rugpull en 2024 est étroitement liée à la création en masse de jetons frauduleux via des contrats-usines. L’équipe de recherche sécurité de SharkTeam a mené une analyse approfondie de ces incidents. Au cours de cette analyse, nous avons constaté que les contrats-usines de Rugpull sur BNB Chain ont lancé plus de 70 Rugpull au cours du dernier mois. Ces incidents en série présentent généralement les caractéristiques comportementales suivantes :

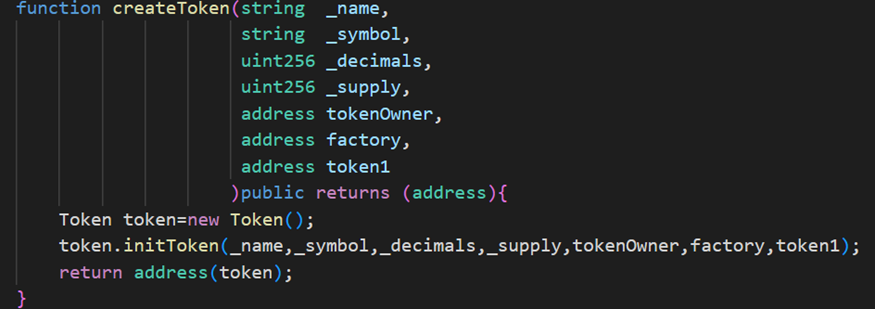

(1) Ces jetons sont créés via une opération createToken réalisée par un contrat-usine. Dans la fonction createToken, les paramètres requis incluent : nom du jeton, symbole, décimales, offre totale, adresse du propriétaire, adresse du contrat-usine pour la paire de trading, et adresse du stablecoin BUSD-T. Le contrat-usine utilisé est celui de PancakeSwap, et chaque jeton possède une adresse propriétaire différente.

(2) Le propriétaire du jeton utilise d'autres adresses pour acheter et vendre massivement le jeton Rugpull. Ces opérations augmentent fortement la liquidité et font progressivement monter le prix.

(3) Des campagnes de phishing ou autres formes de promotion trompeuses incitent de nombreux utilisateurs à acheter, faisant doubler le prix du jeton à mesure que la liquidité augmente.

(4) Une fois le prix atteint un certain seuil, le propriétaire du jeton procède à une vente massive (sell), réalisant le Rugpull.

Derrière cette série d’actions se cache un réseau bien organisé d’escrocs Web3, formant une chaîne industrielle illégale impliquant la collecte de sujets tendance, l’émission automatisée de jetons, les transactions automatisées, la promotion mensongère, les attaques de phishing et la récolte finale via Rugpull. Les faux jetons émis sont étroitement liés aux actualités du moment, offrant une grande capacité de confusion et de manipulation. Les utilisateurs doivent rester vigilants, garder la tête froide et éviter toute perte inutile.

IV. Conclusion

Les pertes totales dues aux incidents de sécurité au premier trimestre 2024 ont atteint 462 millions de dollars. Bien que la hausse des cours des cryptomonnaies ait joué un rôle dans l’augmentation de ce montant, la situation générale de la sécurité Web3 reste préoccupante. Les principales menaces pour la sécurité des actifs cryptographiques sont les vulnérabilités logiques dans les contrats intelligents, la chaîne criminelle du Rugpull et les attaques de phishing. Nous espérons que les utilisateurs et projets Web3 renforceront rapidement leur sensibilisation à la sécurité afin de réduire les pertes.

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News