Résister à la captation institutionnelle du Bitcoin : opportunités entrepreneuriales dans les couches 2 de Bitcoin et analyse de l'écosystème actuel

TechFlow SélectionTechFlow Sélection

Résister à la captation institutionnelle du Bitcoin : opportunités entrepreneuriales dans les couches 2 de Bitcoin et analyse de l'écosystème actuel

Cet article compare les couches 2 du Bitcoin aux travaux antérieurs et examine certains des projets les plus prometteurs de couches 2 sur Bitcoin.

Rédaction : Mohamed Fouda, Alliance DAO

Traduction : TechFlow

Les ETF Bitcoin au comptant ont été au cœur des discussions ces dernières semaines. Alors que ces débats s'apaisent, l'attention de la communauté revient vers la construction sur Bitcoin. Cela signifie répondre à une question : « Comment améliorer la programmabilité du Bitcoin ? »

Actuellement, les solutions Layer 2 (L2) du Bitcoin représentent la réponse la plus prometteuse à cette question. Cet article compare les L2 Bitcoin aux travaux antérieurs, examine certains des projets L2 Bitcoin les plus prometteurs, puis aborde les opportunités entrepreneuriales intéressantes liées aux L2 Bitcoin.

Défendre un Bitcoin sans autorisation

De nombreux investisseurs peuvent désormais investir dans le Bitcoin via des produits réglementés, leur permettant d'échanger du BTC dans des produits de finance traditionnelle (TradFi), tels que le trading avec effet de levier ou les prêts garantis. Toutefois, ces produits n'utilisent pas le BTC natif. Au lieu de cela, ils utilisent une version TradeFi du BTC contrôlée par l'émetteur, tandis que le BTC natif est verrouillé chez un tiers dépositaire. Avec le temps, la version TradeFi du BTC pourrait devenir la méthode principale de détention et d'utilisation du BTC, transformant ainsi un actif décentralisé et sans autorisation en un autre actif contrôlé par Wall Street. La nature intrinsèque du Bitcoin, sans autorisation, est la seule voie de résistance contre le contrôle du système financier traditionnel sur Bitcoin.

Construire des produits natifs Bitcoin

Applications L1

Les développeurs ont déjà tenté à plusieurs reprises d'ajouter des fonctionnalités supplémentaires directement sur la couche L1. Ces efforts se concentrent sur la capacité des transactions Bitcoin à transporter des données arbitraires. Ces données peuvent être utilisées pour implémenter des fonctions supplémentaires telles que l'émission et le transfert d'actifs ou de NFT. Toutefois, ces fonctionnalités ne sont pas intégrées au protocole Bitcoin lui-même, mais nécessitent un logiciel supplémentaire pour interpréter ces champs de données et y effectuer des opérations.

Ces initiatives incluent Colored Coins, le protocole Omni, Counterparty et récemment les Ordinaux. Omni a initialement servi à émettre et transférer USDT sur la L1 Bitcoin, avant de s'étendre à d'autres chaînes. Counterparty est la technologie sous-jacente aux Stamps Bitcoin et aux jetons SRC-20. Les Ordinaux constituent aujourd'hui la norme pour l'émission de NFT et de jetons BRC-20 sur Bitcoin via des inscriptions.

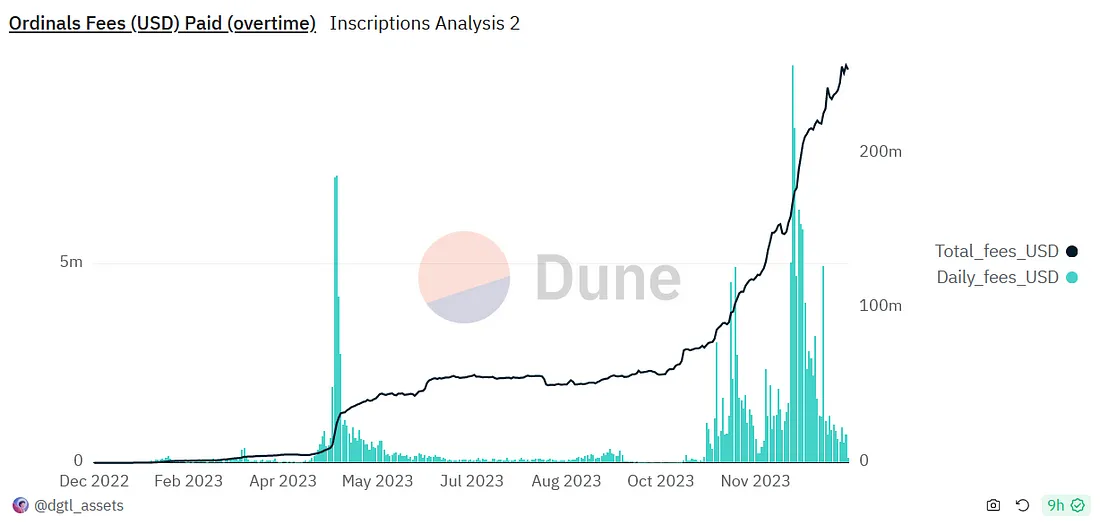

Depuis son lancement, Ordinals a connu un grand succès, générant plus de 200 millions de dollars de frais. Malgré ce succès, les Ordinaux se limitent à l'émission et au transfert d'actifs. Ils ne permettent pas de construire des applications complètes sur la L1. En raison des limitations du langage de programmation natif Bitcoin, appelé Bitcoin Script, il est presque impossible de construire des applications complexes comme des AMM ou des protocoles de prêt directement sur la L1.

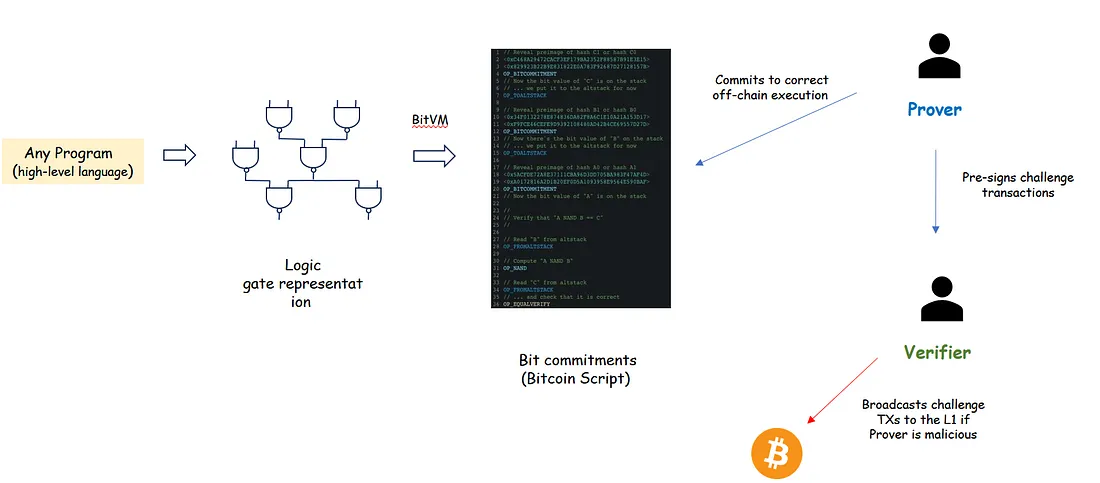

BitVM

Une tentative d'extension des fonctionnalités de la L1 Bitcoin est BitVM. Ce concept s'appuie sur la mise à jour Taproot de Bitcoin. L'idée de BitVM est d'étendre les capacités de Bitcoin par une exécution hors chaîne de programmes, tout en garantissant que cette exécution peut être contestée sur chaîne via des preuves de fraude. Bien que BitVM semble capable d'implémenter une logique arbitraire hors chaîne, en pratique, le coût de vérification des preuves de fraude sur la L1 augmente rapidement avec la taille du programme hors chaîne. Ce problème limite l'applicabilité de BitVM à des cas spécifiques, comme les ponts BTC à confiance minimale. De nombreux L2 Bitcoin à venir exploitent BitVM pour leurs ponts.

Schéma simplifié du fonctionnement de BitVM

Sidechains

Une autre approche pour pallier la programmabilité limitée de Bitcoin consiste à utiliser des sidechains. Il s'agit de blockchains indépendantes, entièrement programmables et compatibles EVM, qui cherchent à s'aligner sur la communauté Bitcoin et à lui rendre service. Rootstock, Liquid de Blockstream et Stacks V1 sont des exemples de ces sidechains.

Les sidechains Bitcoin existent depuis plusieurs années, mais ont globalement eu peu de succès en attirant les utilisateurs Bitcoin. Par exemple, moins de 4 500 BTC sont bridgés sur la sidechain Liquid. Pourtant, certaines applications DeFi construites sur ces chaînes ont connu un bon succès, comme Sovryn sur Rootstock ou Alex sur Stacks.

Bitcoin L2

Les L2 Bitcoin deviennent le centre d'intérêt pour construire des applications sans autorisation basées sur BTC. Ils offrent les mêmes avantages que les sidechains, tout en bénéficiant de garanties de sécurité issues de la couche fondamentale Bitcoin. Un débat persiste sur ce qui constitue véritablement un L2 Bitcoin. Dans cet article, nous éviterons ce débat et discuterons plutôt des facteurs clés permettant un couplage suffisant entre un L2 et la L1, avant d'examiner quelques projets L2 prometteurs.

Exigences des L2 Bitcoin

Sécurité issue de la L1

La condition essentielle pour un L2 Bitcoin est de tirer sa sécurité de celle de la L1. Bitcoin étant la chaîne la plus sécurisée, les utilisateurs souhaitent que cette sécurité s'étende au L2. Par exemple, le réseau Lightning a déjà réussi cet exploit.

C'est précisément pourquoi les sidechains sont classées comme telles : elles disposent de leur propre mécanisme de sécurité. Par exemple, Stacks V1 repose sur le jeton STX pour assurer sa sécurité.

En pratique, remplir cette exigence de sécurité est extrêmement difficile. Pour que la L1 puisse soutenir en toute sécurité un L2, elle doit pouvoir exécuter certains calculs afin de valider le comportement du L2. Par exemple, les rollups Ethereum tirent leur sécurité de la L1, car cette dernière peut vérifier des preuves de connaissance nulle (zk rollup) ou des preuves de fraude (optimistic rollup). Actuellement, la couche fondamentale Bitcoin manque de capacité de calcul pour effectuer ces opérations. Des propositions visent à ajouter de nouveaux opcodes au Bitcoin afin que la L1 puisse vérifier les ZKP soumis par les rollups. Par ailleurs, des propositions comme BitVM tentent de mettre en œuvre des preuves de fraude sans modifier la L1. Le défi de BitVM est que le coût d'une preuve de fraude peut être très élevé (des centaines de transactions L1), ce qui limite son utilisation pratique.

Pour qu’un L2 atteigne un niveau de sécurité comparable à celui de la L1, il faut que les transactions L2 soient immuablement enregistrées sur la L1. C’est ce qu’on appelle la disponibilité des données (DA). Cette propriété permet à tout observateur surveillant uniquement la chaîne L1 de vérifier l’état du L2. Grâce aux inscriptions, les transactions L2 peuvent être incorporées dans la L1 Bitcoin. Toutefois, cela soulève un autre problème : l’évolutivité. La L1 Bitcoin étant limitée à 4 Mo tous les 10 minutes, son débit maximal est d’environ 1,1 Ko/s. Même en compressant fortement les transactions L2 à environ 10 octets par transaction, et en supposant que toutes les transactions L1 servent à stocker des données L2, la L1 ne pourrait supporter qu’un débit d’environ 100 transactions par seconde pour le L2.

Pont L1-L2 à confiance minimale

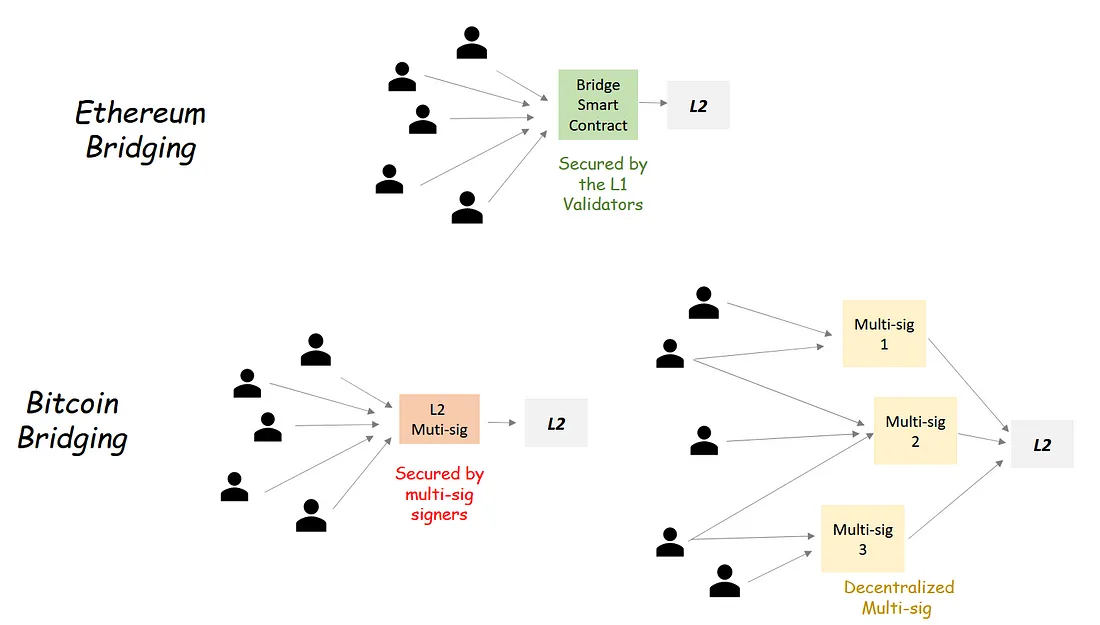

Dans les L2 Ethereum, les ponts entre la L1 et le L2 sont contrôlés par la L1. Le processus de dépôt sur le L2 (« peg-in ») consiste à verrouiller des actifs sur la L1 et à frapper des copies équivalentes sur le L2. Sur Ethereum, cela est réalisé via un contrat intelligent natif au pont L2, qui conserve tous les actifs bridgés. La sécurité de ce contrat provient des validateurs de la L1, rendant ainsi le pont vers le L2 sécurisé et nécessitant le moins de confiance possible.

Sur Bitcoin, il n’est pas possible de créer un pont protégé par l’ensemble des mineurs de la L1. La meilleure alternative consiste à utiliser un portefeuille multisignature pour stocker les actifs L2. Ainsi, la sécurité du pont L2 dépend de la robustesse du multisig : nombre et identité des signataires, et protection des opérations de dépôt (peg-in) et de retrait (peg-out). Une façon d’améliorer cette sécurité est d’utiliser plusieurs portefeuilles multisig au lieu d’un seul pour détenir tous les actifs bridgés. Des exemples incluent TBTC, où les signataires multisig doivent fournir une mise en jeu pouvant être brûlée. De même, le pont BitVM proposé exige que les signataires fournissent une caution de sécurité. Toutefois, dans ce type de multisig, n’importe quel signataire peut initier une transaction de retrait (peg-out). L’interaction peg-out est protégée par les preuves de fraude de BitVM : si un signataire agit malicieusement, les autres signataires (validateurs) peuvent soumettre une preuve de fraude sur la L1, entraînant la perte de mise du signataire malveillant.

État actuel des L2 Bitcoin

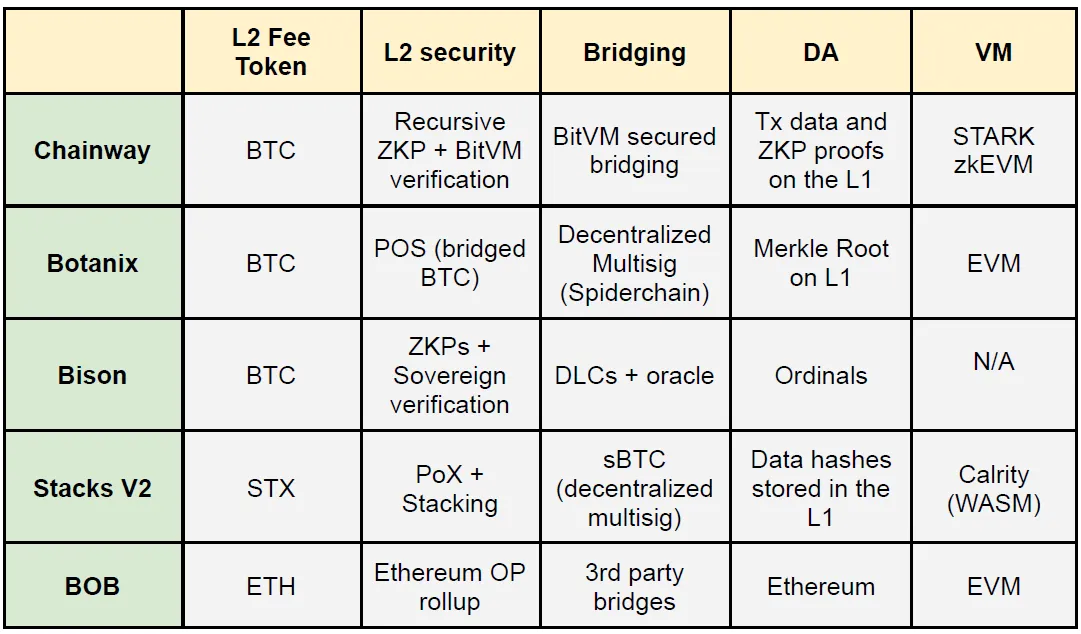

Synthèse comparative des projets L2 Bitcoin

Chainway

Chainway construit un rollup zk sur Bitcoin. Ce rollup utilise la L1 Bitcoin comme couche DA pour stocker les ZKP et les différences d’état du rollup. De plus, le rollup utilise la récursion de preuve, chaque nouvelle preuve agrégant celles publiées dans les blocs L1 précédents. Les preuves agrègent également des « transactions forcées », c’est-à-dire des transactions liées au L2 diffusées sur la L1 pour garantir leur inclusion sur le L2. Cette conception présente plusieurs avantages :

-

Les transactions forcées empêchent le séquenceur du rollup de censurer les transactions L2, donnant ainsi aux utilisateurs la possibilité de les inclure en les diffusant sur la L1

-

L’utilisation de la récursion de preuve oblige chaque nouveau prouveur à vérifier la preuve précédente. Cela crée une chaîne de confiance et garantit qu’une preuve invalide ne peut être incluse sur la L1.

L’équipe Chainway envisage aussi d’utiliser BitVM pour garantir la vérification correcte des preuves et l’exécution fidèle des transactions de pont. En validant les transactions de pont avec BitVM, l’hypothèse de confiance du multisig peut être réduite à une minorité honnête.

Botanix

Botanix construit un L2 EVM pour Bitcoin. Pour mieux s’aligner sur Bitcoin, le consensus du L2 Botanix utilise le Bitcoin comme actif PoS. Les validateurs du L2 gagnent des frais grâce aux transactions exécutées sur le L2. De plus, le L2 utilise les inscriptions pour stocker sur la L1 la racine de l’arbre de Merkle de toutes les transactions L2. Cela apporte une sécurité partielle aux transactions L2, car les journaux de transactions ne peuvent être modifiés, bien que cela ne garantisse pas pleinement la disponibilité des données (DA).

Botanix gère le pont L1-L2 via un réseau décentralisé de systèmes multisig appelé Spiderchain. Les signataires du multisig sont sélectionnés aléatoirement parmi un groupe de coordinateurs. Ces coordinateurs verrouillent les fonds des utilisateurs sur la L1 et signent des attestations pour frapper une quantité équivalente de BTC sur le L2. Ils publient une caution de sécurité pour obtenir ce rôle. En cas de comportement malveillant, cette caution est brûlée.

Botanix a lancé un testnet public ; le réseau principal est prévu pour le premier semestre 2024.

Bison Network

Bison adopte un modèle de rollup souverain pour son L2 Bitcoin. Bison met en œuvre un zk rollup utilisant des STARKs, et recourt aux Ordinaux pour stocker sur la L1 les ZKP générés ainsi que les données de transaction. Comme Bitcoin ne peut pas vérifier ces preuves sur la L1, la vérification est déléguée aux utilisateurs, qui valident eux-mêmes les ZKP sur leurs appareils. En ce sens, Bison ressemble davantage à un optimistic rollup, bien qu’il n’utilise pas de preuves de fraude.

Pour le pont du BTC vers le L2, Bison utilise des contrats de logarithme discret (DLC). Les DLC sont sécurisés par la L1, mais dépendent d’un oracle externe. Cet oracle lit l’état du réseau L2 et transmet l’information à la L1 Bitcoin. Si cet oracle est centralisé, il pourrait mal utiliser les actifs verrouillés sur la L1. Il est donc crucial pour Bison de migrer vers un oracle DLC décentralisé.

Actuellement, Bison ne prend pas en charge de machine virtuelle (VM) spécifique. Son système d’exploitation implémente certains contrats, comme les contrats de jetons, qui peuvent être prouvés par le prouveur Bison.

Stacks V2

Stacks fait partie des premiers projets à s’être concentrés sur l’extension de la programmabilité de Bitcoin. Il est actuellement en cours de refonte pour mieux s’aligner sur la L1 Bitcoin. Cet article se concentre sur la prochaine version, Stacks V2, dont le lancement en production est attendu en avril 2024. Stacks V2 introduit deux nouveautés significatives : la version Nakamoto, qui met à jour le consensus de Stacks pour suivre les blocs et la finalité de Bitcoin, et une technologie améliorée de pont Bitcoin appelée sBTC.

Dans Nakamoto, les blocs Stacks sont minés par des mineurs qui déposent du Bitcoin sur le réseau L1 comme mise. Lorsqu’un mineur Stacks crée un bloc, celui-ci est ancré sur la L1 Bitcoin et reçoit des confirmations des mineurs PoW de la L1. Après 150 confirmations L1, le bloc est considéré comme définitivement validé, et ne peut être inversé sans fork de la L1 Bitcoin. À ce moment-là, le mineur reçoit une récompense en STX, et sa mise en BTC est distribuée aux « Stackers » du réseau. Ainsi, tout bloc Stacks datant de plus de 150 blocs (environ un jour) dépend entièrement de la sécurité de la L1 Bitcoin. Pour les blocs plus récents (< 150 confirmations), une bifurcation de la chaîne Stacks nécessite le soutien de 70 % des Stackers.

L’autre mise à niveau de Stacks est sBTC, qui offre une méthode plus sûre de pontage du BTC vers Stacks. Pour bridger leurs actifs, les utilisateurs déposent leur BTC sur une adresse L1 contrôlée par les Stackers du réseau L2. Une fois la transaction de dépôt confirmée, des sBTC sont frappés sur le L2. Pour garantir la sécurité du BTC bridgé, les Stackers doivent bloquer en mise des STX dont la valeur excède celle du BTC bridgé. Ils sont également chargés d’exécuter les demandes de rachat venant du L2. Ces demandes sont diffusées sous forme de transaction L1. Une fois confirmée, les Stackers brûlent les sBTC sur le L2 et signent conjointement une transaction L1 pour libérer le BTC de l’utilisateur sur la L1. Pour ce travail, les Stackers reçoivent la mise des mineurs, comme mentionné précédemment. Ce mécanisme est appelé « Preuve de Transfert » (PoX).

Stacks renforce son alignement avec Bitcoin en exigeant que de nombreuses transactions importantes du L2 — comme les mises PoX des mineurs ou les transactions de rachat — soient exécutées comme des transactions L1. Cette exigence améliore bel et bien la sécurité et l’alignement du BTC bridgé, mais peut nuire à l’expérience utilisateur en raison de la volatilité et des frais élevés de la L1. Globalement, la conception mise à jour de Stacks corrige de nombreux problèmes de la version V1, mais présente encore certaines faiblesses, notamment l’utilisation du STX comme actif natif sur le L2, et la disponibilité des données du L2, où seuls les hachages des transactions et du code des contrats intelligents sont disponibles sur la L1.

BOB

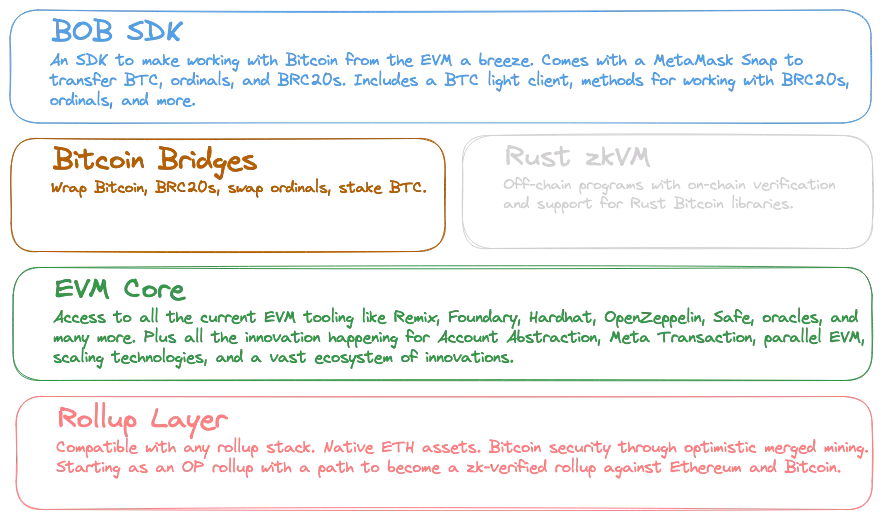

Build-on-Bitcoin (BOB) est un L2 Ethereum conçu pour s’aligner sur Bitcoin. BOB fonctionne comme un optimistic rollup sur Ethereum et utilise l’environnement d’exécution EVM pour les contrats intelligents.

Initialement, BOB accepte différents types de BTC bridgés (WBTC, TBTC V2), mais prévoit d’adopter à l’avenir une technologie de pont bidirectionnel plus sécurisée, utilisant BitVM.

Pour se distinguer des autres L2 Ethereum supportant WBTC et TBTC, BOB développe des fonctionnalités permettant aux utilisateurs d’interagir directement avec la L1 Bitcoin. Le SDK BOB fournit une bibliothèque de contrats intelligents permettant aux utilisateurs de signer des transactions sur la L1 Bitcoin. L’exécution de ces transactions sur la L1 est surveillée par un client léger Bitcoin. Ce client léger ajoute les hachages des blocs Bitcoin à BOB afin de permettre une validation simple (SPV), confirmant ainsi qu’une transaction a bien été exécutée et incluse dans un bloc L1. Une autre caractéristique notable est une zkVM indépendante, permettant aux développeurs d’écrire des applications Rust pour la L1 Bitcoin, dont les preuves d’exécution correcte peuvent être vérifiées sur le rollup BOB.

La conception actuelle de BOB ressemble davantage à une sidechain qu’à un vrai L2 Bitcoin, car sa sécurité dépend de la L1 Ethereum, et non de la sécurité de Bitcoin.

SatoshiVM

SatoshiVM est un autre projet planifiant le lancement d’un zkEVM Bitcoin L2. Ce projet est apparu soudainement début janvier avec un testnet. Peu d’informations techniques sont disponibles, et l’identité des développeurs reste inconnue. Les rares documents techniques mentionnent l’utilisation de la L1 Bitcoin pour la disponibilité des données (DA), la résistance à la censure via la diffusion de transactions sur la L1, et l’usage de preuves de fraude similaires à BitVM pour valider les preuves de connaissance nulle du L2.

En raison de son anonymat, ce projet suscite de nombreuses controverses. Certaines analyses suggèrent un lien avec Bool Network, un ancien projet de L2 Bitcoin.

Opportunités entrepreneuriales dans les L2 Bitcoin

Le domaine des L2 Bitcoin offre de nombreuses opportunités entrepreneuriales. Outre la création du meilleur L2 Bitcoin, plusieurs autres voies sont possibles.

Couche DA dédiée à Bitcoin

De nombreux L2 à venir cherchent à renforcer leur alignement avec la L1. L’une des méthodes consiste à utiliser la L1 pour la disponibilité des données (DA). Toutefois, compte tenu des limites strictes de taille des blocs Bitcoin et des longs intervalles entre blocs, la L1 ne peut pas stocker toutes les transactions L2. Cela crée une opportunité pour une couche DA spécialisée Bitcoin. Des réseaux existants comme Celestia pourraient s’adapter pour combler ce vide. Toutefois, développer une solution DA hors chaîne reposant sur la sécurité de Bitcoin ou sur du BTC mis en jeu permettrait un alignement accru avec l’écosystème Bitcoin.

Extraction de MEV

Outre l’utilisation de la L1 Bitcoin pour la DA, certains L2 pourraient choisir de déléguer l’ordonnancement des transactions L2 à des séquenceurs liés au BTC, voire aux mineurs L1. Cela signifie que l’extraction de MEV serait déléguée à ces entités. Étant donné que les mineurs Bitcoin ne sont pas adaptés à cette tâche, il existe une opportunité pour une entreprise similaire à Flashbots de se spécialiser dans l’extraction de MEV et le flux d’ordres privés sur les L2 Bitcoin. L’extraction de MEV étant étroitement liée à la machine virtuelle (VM) utilisée, et aucun VM n’étant encore dominant sur les L2 Bitcoin, plusieurs acteurs pourraient émerger, chacun ciblant un L2 Bitcoin différent.

Outils de rendement sur Bitcoin

Les L2 Bitcoin auront besoin de mise en jeu de BTC pour la sélection des validateurs, la sécurité DA et d’autres fonctions, créant ainsi des opportunités de rendement pour les détenteurs de BTC. Actuellement, certains outils proposent déjà cela. Par exemple, Babylon permet aux utilisateurs de staker leur BTC pour sécuriser d’autres chaînes. À mesure que l’écosystème L2 Bitcoin prospérera, une plateforme d’agrégation offrant des opportunités de rendement natives au BTC représentera une opportunité majeure.

Conclusion

Bitcoin est la cryptomonnaie la plus connue, la plus sécurisée et la plus liquide. Avec le lancement des ETF Bitcoin au comptant, Bitcoin entre dans une phase d’adoption institutionnelle. Préserver la nature fondamentale du BTC — actif sans autorisation et résistant à la censure — est plus important que jamais.

Cela ne peut être réalisé qu’en étendant l’espace des applications sans autorisation autour de Bitcoin. Les L2 Bitcoin et l’écosystème entrepreneurial qui les soutient constituent des éléments essentiels pour y parvenir.

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News