De l'Internet à la blockchain : retraçage de l'histoire du développement de la confiance et de la vérification

TechFlow SélectionTechFlow Sélection

De l'Internet à la blockchain : retraçage de l'histoire du développement de la confiance et de la vérification

Que se passe-t-il lorsque les formes d'identité utilisées pour les applications blockchain peuvent évoluer ?

Rédaction : JOEL JOHN, SIDDHARTH

Traduction : TechFlow

Avez-vous un souvenir de juillet 1993 ? Moi non, je n’étais pas encore né. Amazon, Google, Facebook et Twitter n’existaient pas encore. Comme la blockchain aujourd’hui, Internet était alors un phénomène en train de se former lentement. Les applications nécessaires pour attirer et retenir les utilisateurs n’existaient pas. L’abonnement aux services Internet était coûteux, imposant aux utilisateurs des frais élevés : 5 dollars de l’heure. Cette technologie en phase initiale était facilement sous-estimée.

La bande dessinée ci-dessus a été publiée à cette époque par un artiste non technique. On raconte qu’il avait un abonnement Internet cher sur le point d’expirer. C’était tout ce qu’il savait de l’Internet. Pourtant, elle illustre parfaitement l’état de la technologie à l’époque : les mécanismes permettant de vérifier l’identité et de réduire les comportements malveillants n’existaient pas.

La plupart des nouveaux réseaux partagent cette tendance commune : il est difficile d’identifier les premiers participants. L’un des premiers projets de Steve Jobs consistait à développer un dispositif permettant aux individus de falsifier leur identité sur le réseau téléphonique.

Le développement d’Internet nécessitait la vérification de l’identité des individus. Car l’autoroute de l’information n’avait de valeur que si elle pouvait faciliter les échanges commerciaux. Mener des activités significatives exigeait de connaître les détails des clients.

Faire des achats sur Amazon nécessite votre adresse. PayPal a accepté d’être racheté par eBay en partie parce que les risques de fraude liés au produit de paiement augmentaient. Pour que l’Internet progresse, la confiance est devenue obligatoire. Établir la confiance implique de savoir avec qui on interagit.

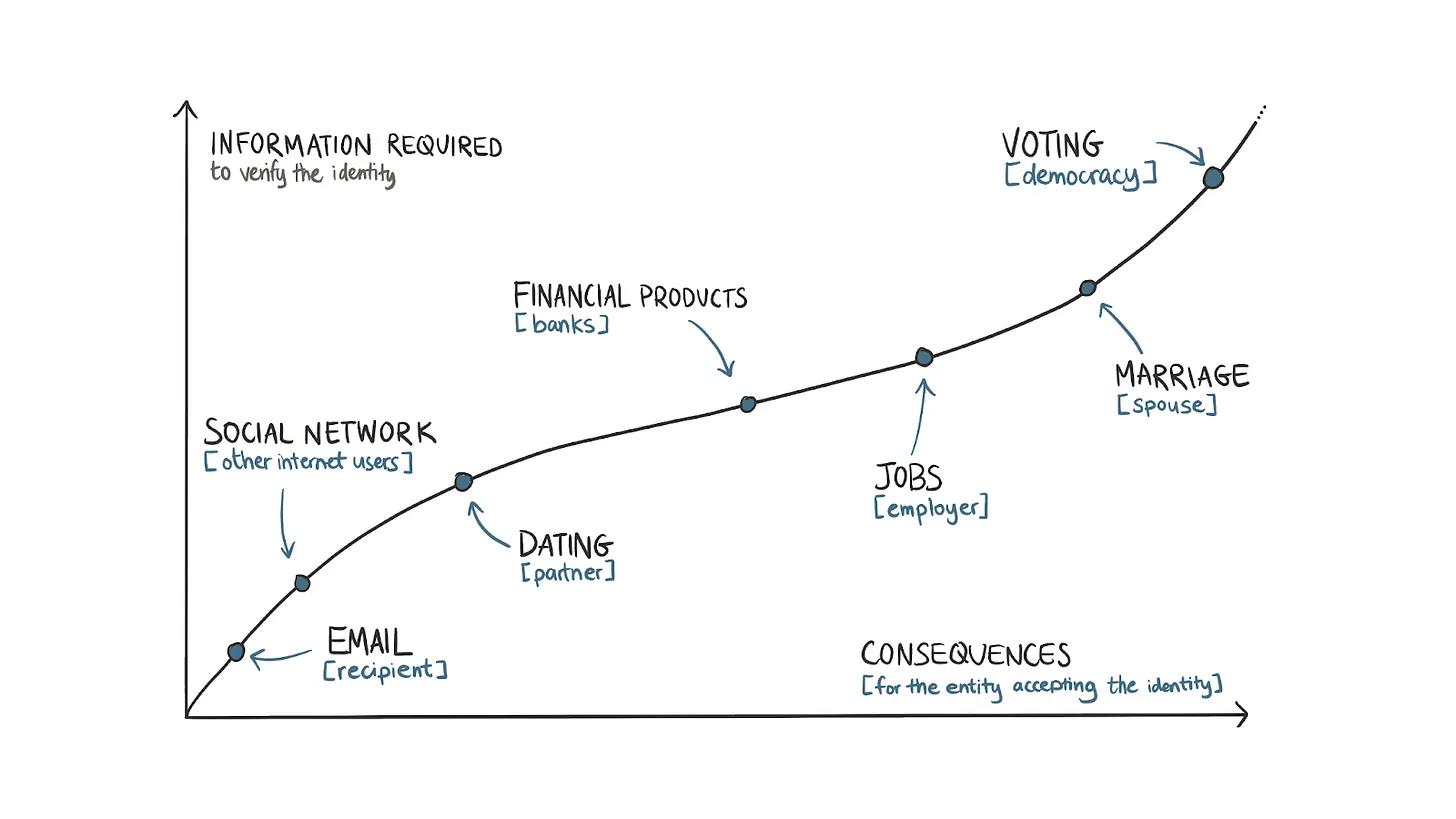

Les applications Internet collectent des informations d’identité proportionnellement aux conséquences potentielles des actions de l’utilisateur. C’est un spectre. Une simple recherche Google ne nécessite que la collecte de votre adresse IP. Envoyer un e-mail à 100 personnes oblige votre fournisseur de messagerie à connaître votre numéro de téléphone. Payer via PayPal exige de fournir une pièce d’identité officielle. Quelle que soit votre position sur les questions de confidentialité, il est juste de dire que lorsque l’identité de la base d’utilisateurs est établie, les applications peuvent s’étendre.

Lorsqu’il existe une confiance dans le système, de grands réseaux comme Internet peuvent se développer. L’émergence de différentes formes d’identité a renforcé cette confiance, posant les bases d’un Internet plus sûr et plus utile au cours de la dernière décennie.

Sous cet angle, nous comprenons mieux pourquoi les informations collectées à chaque interaction avec Internet sont proportionnelles aux conséquences potentielles du comportement de l’individu.

L’accès aux réseaux sociaux ne demande généralement qu’un numéro de téléphone. Mais pour les comptes vérifiés ayant une large portée, les réseaux sociaux (comme Twitter ou Meta) peuvent exiger d’autres formes de validation, telles que des pièces d’identité officielles. De même, comme les comptes en ligne peuvent être utilisés pour des transactions illégales, les banques exigent des informations sur l’emploi et l’origine des fonds.

À l’extrémité absolue de ce spectre se trouvent le mariage (au niveau individuel) et la démocratie (au niveau social). En supposant que les acteurs soient rationnels (ce qui n’est souvent pas le cas), les gens cherchent à recueillir autant d’informations que possible sur leur futur partenaire avant de se marier. L’identité des électeurs fait souvent l’objet de plusieurs tours de vérification, car quelques milliers de fausses voix pourraient fausser le résultat d’une élection en faveur d’un candidat impopulaire.

L’article d’aujourd’hui explore une question simple : que se passe-t-il lorsque les formes d’identité utilisées dans les applications blockchain évoluent ? La majorité du secteur repose sur un esprit d’anonymat relatif et d’accès libre. Mais comme pour Internet, disposer de davantage de contexte utilisateur est crucial pour créer une nouvelle génération d’applications.

Deux raisons rendent l’identité sur chaîne nécessaire :

-

Premièrement, les incitations de marché continuent de pousser les individus à exploiter les protocoles via des attaques Sybil. Limiter l’accès des utilisateurs aux applications contribue à améliorer l’économie unitaire globale des entreprises du secteur.

-

Deuxièmement, à mesure que les applications se tournent vers le grand public, la réglementation exigera des fournisseurs de services des informations supplémentaires sur leurs utilisateurs.

Un principe simple ici est que la blockchain est essentiellement un registre. Ce sont des feuilles Excel à l’échelle mondiale. Les produits d’identité construits dessus agissent comme des fonctions VLOOKUP, permettant de filtrer des portefeuilles spécifiques selon les besoins temporels.

Identité numérique

Tout nouveau réseau nécessite de nouveaux systèmes d’identification. Le passeport est apparu en partie à cause du réseau ferroviaire reliant plusieurs pays européens après la Première Guerre mondiale. Même si nous ne nous en rendons pas compte, nous interagissons via des unités fondamentales d’identification autour de nous.

Les appareils mobiles connectés au réseau cellulaire ont tous un numéro IMEI. Ainsi, si vous décidez d’appeler pour faire une blague, le propriétaire de l’appareil peut être retracé en retrouvant le reçu de vente. De plus, dans la plupart des régions, l’obtention d’une carte SIM nécessite une forme d’identification.

Sur Internet, si vous utilisez une adresse IP statique, vos détails comme nom et adresse sont déjà associés à vos activités en ligne. Ce sont les principaux éléments d’identification sur Internet.

Le bouton de connexion unique résout l’un des plus grands obstacles du web, en offrant aux applications un mécanisme pour obtenir des détails sur l’identité d’un individu sans avoir à remplir des formulaires à chaque fois. Les développeurs peuvent, avec consentement, collecter en un seul clic des détails tels que l’âge, l’e-mail, la localisation, les tweets passés ou même les futures activités sur X. Cela réduit considérablement la friction lors de l’inscription.

Quelques années plus tard, Apple a lancé un bouton de connexion unique intégré profondément à son système d’exploitation. Les utilisateurs peuvent désormais partager une adresse e-mail anonymisée sans révéler leurs détails au produit inscrit. Qu’ont-ils en commun ? Ils cherchent tous à en savoir plus sur les utilisateurs avec un minimum d’effort.

Plus une application (ou un réseau social) connaît le contexte de ses utilisateurs, plus il est facile de leur vendre des produits ciblés. Ce que nous appelons aujourd’hui le capitalisme de surveillance repose sur la facilité avec laquelle les entreprises du web peuvent capturer les données personnelles des utilisateurs. Contrairement à Apple ou Google, les plateformes d’identité natives de la blockchain n’ont pas encore atteint l’échelle, car elles ne disposent pas de la distribution dont bénéficient ces géants.

L’anonymat fait partie des caractéristiques de la blockchain, mais nous effectuons des vérifications d’identité en périphérie. Historiquement, l’échange de monnaies numériques contre des monnaies fiduciaires (sur les exchanges) nécessite la collecte d’informations utilisateur.

La blockchain dispose d’un primitif d’identité natif, unique en ce sens que chacun peut accéder aux détails du comportement utilisateur. Toutefois, les outils nécessaires pour identifier, suivre ou récompenser un utilisateur selon ses comportements passés n’ont émergé que depuis quelques trimestres. Plus important encore, les produits reliant l’identité sur chaîne à des documents réels (comme un passeport ou un numéro de téléphone) ne se sont pas encore étendus.

Ces dernières années, les primitives utilisées dans notre écosystème pour identifier les utilisateurs sont l’adresse du portefeuille, les NFT, et plus récemment les jetons liés à l’âme (Soulbound Tokens). Elles fonctionnent comme les numéros IMEI ou adresses IP sur Internet. Une seule pression sur un bouton permet à une même personne de connecter son portefeuille à une application. Elles sont comparables aux adresses e-mail des débuts d’Internet. À titre d’exemple, en 2014, environ 90 % des e-mails étaient des spams, et un sur 200 contenait un lien de phishing.

Nous utilisons le comportement sur chaîne des adresses de portefeuille pour créer des éléments d’identité. Degenscore et la classification des étiquettes de portefeuille par Nansen sont des exemples précoces de ces pratiques. Ces deux produits examinent les activités historiques d’un portefeuille et y attribuent des étiquettes.

Sur Nansen, vous pouvez analyser les détenteurs d’un jeton et trouver combien de « portefeuilles intelligents » détiennent ce jeton, en supposant que plus un produit possède de détenteurs qualifiés de « malins », plus sa valorisation potentielle est élevée.

Les NFT deviennent un outil d’identité grâce à leur rareté. En 2021, certaines émissions de NFT dites « blue-chip » étaient limitées à quelques milliers d’exemplaires. Le nombre total de Bored Ape NFT est plafonné à 10 000. Ces NFT deviennent des symboles d’identité car ils valident l’une des deux choses suivantes :

-

Une personne a été suffisamment précoce pour frapper (mint) et obtenir ainsi du « Alpha ».

-

Ou bien elle dispose du capital nécessaire pour acheter le NFT sur le marché après la frappe.

Les NFT deviennent des symboles de valeur simplement par qui les détient. Les Bored Apes ont appartenu à Steve Aoki, Stephen Curry, Post Malone, Neymar et French Montana. Le problème des NFT est qu’ils sont intrinsèquement statiques et détenus par une communauté. Depuis la création du Bored Ape en 2021, une personne aurait pu accomplir de grandes choses, mais le NFT ne peut afficher aucune information pour le prouver.

De même, si une communauté a une mauvaise réputation, les détenteurs du NFT en subissent les conséquences. Le diplôme universitaire ressemble aux NFT : sa valeur monte ou baisse selon le comportement des autres détenteurs de cet outil d’identité.

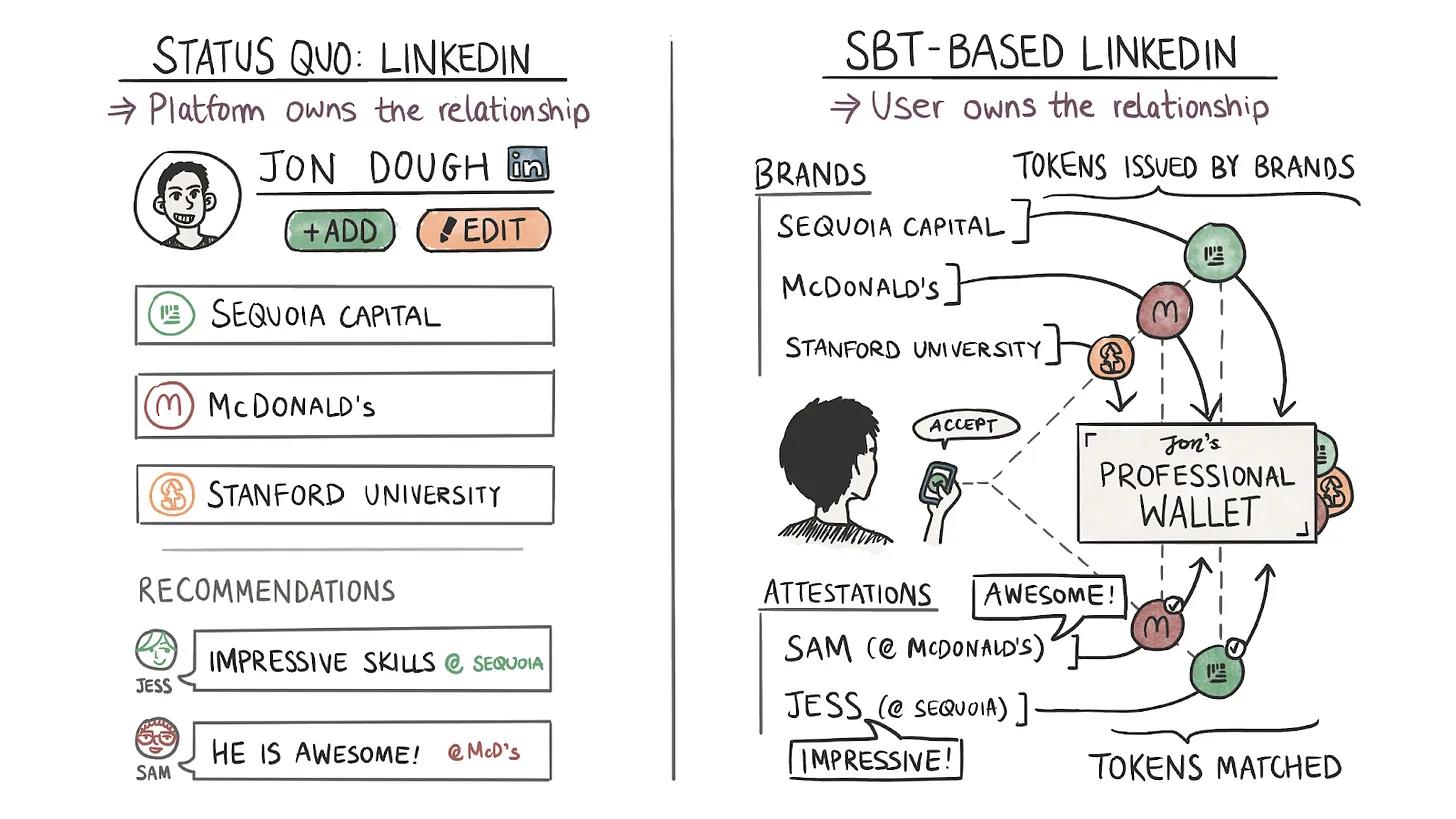

Vitalik Buterin propose dans son article sur les jetons liés à l’âme (SBT) une alternative pour résoudre ce dilemme. Contrairement aux NFT, les SBT ne sont pas transférables. L'idée centrale est que l'émetteur (comme une université) puisse publier un jeton représentant une certification dans un portefeuille qui ne peut pas être transféré. D'autres détenteurs de jetons provenant d'organismes similaires peuvent alors valider la légitimité du SBT.

Ainsi, si j’affirme travailler chez McDonald’s et qu’un SBT a été émis pour soutenir cette déclaration, un futur employeur pourra la vérifier plus rapidement que mon profil LinkedIn ou mon CV. Si j’ai un groupe de collègues qui utilisent leurs SBT pour prouver cette affirmation sur la chaîne, je peux renforcer davantage ma crédibilité. Dans un tel modèle, mon affirmation est validée par l’émetteur (McDonald’s) et par un réseau de validateurs (collègues) prêts à utiliser leur identité sur chaîne pour la soutenir.

Ce que les jetons et NFT ont en commun, c’est qu’ils sont tous deux des preuves d’état accessibles. Le fait que les SBT soient non transférables signifie que le portefeuille qui le détient possède une certification qu’on ne peut généralement pas acquérir par le biais d’un gain. Dans l'exemple ci-dessus, la certification McDonald’s ne serait probablement pas disponible sur OpenSea.

Mais si j’ai de l’argent, je peux acheter un NFT Bored Ape. Ce qui rend les SBT intéressants, c’est qu’on peut les combiner pour créer un graphe social. Pour comprendre mon propos, il faut saisir la proposition de valeur fondamentale de LinkedIn.

Comme tous les réseaux sociaux, LinkedIn fournit un « statut en tant que service ». Les gens rivalisent d'informations pour devenir la figure d'entreprise idéale. Le génie de LinkedIn réside dans sa création précoce du graphe social institutionnel. Je pourrais prétendre sur cette plateforme avoir étudié à Poudlard avec Harry Potter et le professeur Dumbledore, en quelques clics seulement.

Le statut d'une personne sur un réseau social dépend de la réputation de l'organisation à laquelle elle est affiliée, ainsi que de son rang relatif au sein de celle-ci.

Dans mon exemple hypothétique, la « force » de ma réputation augmente à mesure que j'associe mon identité à chaque nouvelle organisation. Tant que les membres du réseau de ces institutions accomplissent de grandes choses, ma réputation croît aussi.

Pourquoi cela est-il important ? Parce qu’aujourd’hui, rien n’empêche les gens de faire de fausses déclarations sur LinkedIn. Ce graphe social ne peut être ni validé ni prouvé, au point que des espions de nations soumises à des sanctions l’utilisent pour cibler des chercheurs.

Un réseau de portefeuilles détenant des SBT pourrait constituer un graphe social plus décentralisé et vérifiable. Dans l’exemple ci-dessus, Poudlard ou McDonald’s pourrait directement délivrer mes accréditations. Les SBT éliminent le besoin d’un intermédiaire de plateforme pour les relations. Des tiers pourraient construire des applications personnalisées en interrogeant ces graphes, augmentant ainsi la valeur de ces accréditations.

La grande promesse de Web3 est qu’un graphe social ouvert permettrait aux émetteurs d’établir une relation directe avec les propriétaires de certifications. Le graphique ci-dessus d’Arkham représente visuellement tous les détenteurs de NFT Bored Ape. Mais si vous devez tous les contacter, votre meilleure option est d’exporter leurs adresses de portefeuille et de leur envoyer un message via un outil comme Blockscan.2.

Une alternative plus accessible serait de parcourir les profils sociaux des Bored Apes ou leur Discord, mais cela reproduit exactement le défi initial rencontré avec les réseaux d’identité. Si vous voulez atteindre l’échelle, distribuer quoi que ce soit via ces réseaux nécessite une centralisation et l’autorisation de la gestion des Bored Apes.

Tout cela ramène au problème central des réseaux d’identité sur chaîne. Actuellement, aucun n’a atteint une taille suffisante pour produire un effet de réseau. Ainsi, malgré les mécanismes théoriques permettant de créer des graphes sociaux ouverts, composites, et de vérifier les utilisateurs via des jetons, portefeuilles et SBT, aucun réseau social natif Web3 n’a réussi à retenir les utilisateurs et à croître.

Actuellement, le plus grand graphe social « vérifié » sur chaîne est WLD. Ils affirment que leur réseau compte plus de 2 millions d’utilisateurs, ce qui représente seulement 0,1 % des utilisateurs de réseaux sociaux traditionnels Web2 comme Facebook. La puissance d’un réseau d’identité dépend du nombre de participants dotés d’une identité vérifiable.

Il convient d’ajouter ici quelques nuances. Lorsque nous parlons d’« identité » en ligne, il s’agit d’un hybride. Si je le décompose, cela donne :

-

Identification — l’élément fondamental permettant de vous distinguer. Cela peut être votre passeport, permis de conduire ou diplôme universitaire. Ils vérifient généralement votre âge, compétences et paramètres liés à la localisation.

-

Réputation — dans l’algorithme de X, il s’agit d’une mesure tangible des compétences ou capacités d’un individu. Cela concerne la qualité du contenu publié sur un réseau social ainsi que la fréquence avec laquelle l’audience y réagit. En milieu professionnel, il s’agit du graphe des entités ayant payé une personne (ou entité) pendant une période donnée. L’identité est généralement fixe à un moment donné, tandis que la réputation évolue avec le temps.

-

Graphe social — considérez-le comme l’interconnexion entre l’identité et la réputation d’une personne. Le graphe social d’un individu dépend de qui interagit avec lui et à quelle fréquence. Un individu à haute réputation (ou classement social) interagissant fréquemment avec quelqu’un entraînera un meilleur classement sur le graphe social.

Comme pour la plupart des domaines, il existe également un spectre d’applications même au sein de l’identité Internet.

Primitives fondamentales

Bien que l’anonymat fasse partie des fonctionnalités des cryptomonnaies, nous effectuons des KYC en périphérie. La conversion de monnaies numériques sur chaîne en monnaies fiduciaires (échange) a toujours exigé la collecte d’informations utilisateur.

Les bourses constituent à ce jour les plus grands graphes d’identité sur chaîne, liés à des pièces d’identité officielles. Il est toutefois peu probable que des plateformes comme Coinbase lancent des produits liés à l’identité, car cela pourrait poser un conflit d’intérêts.

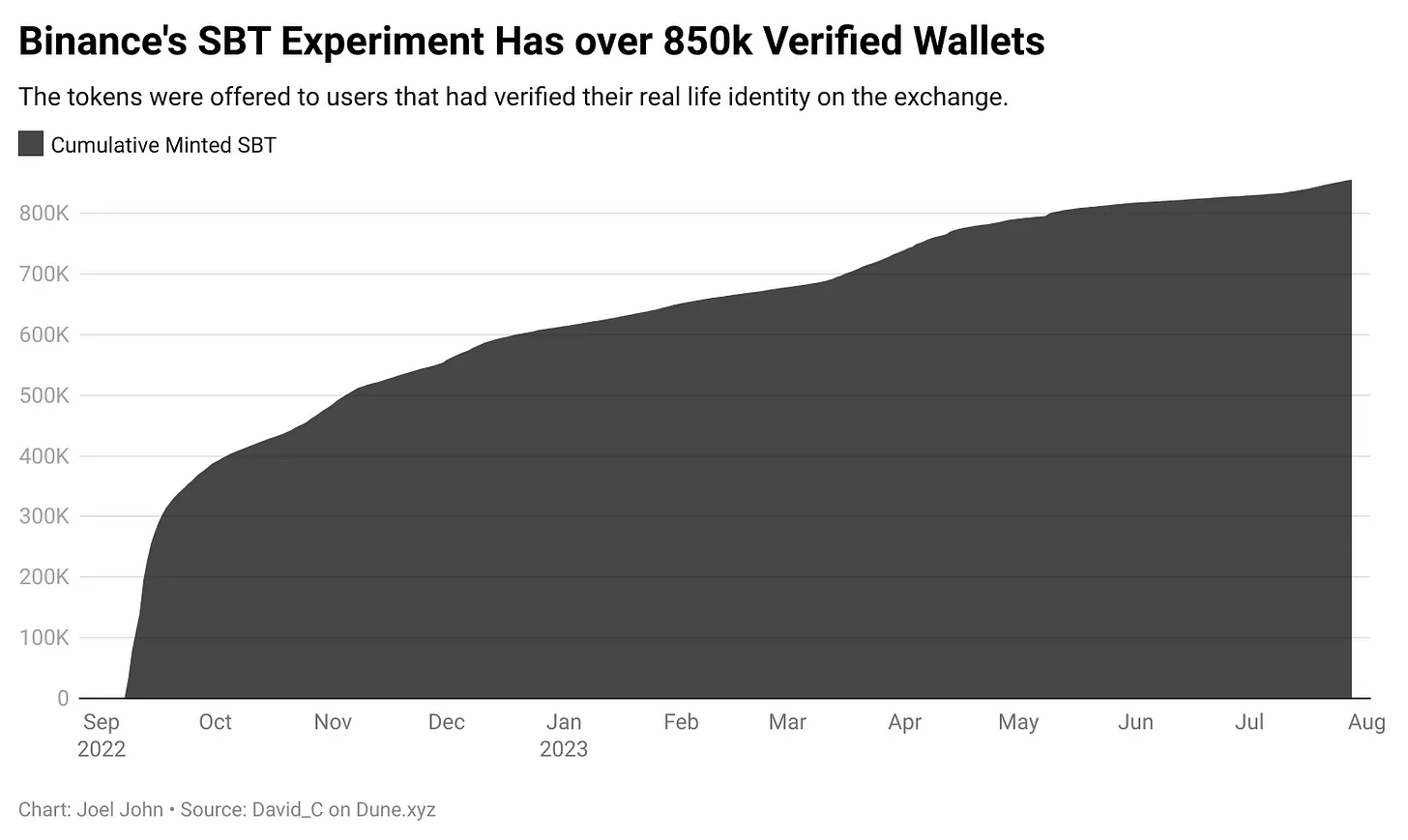

L’une des premières expériences d’identité sur chaîne fut le BABT de Binance. Plus précisément, le jeton lié au compte Binance équivaut à un jeton lié à l’âme (SBT) émis sur la Binance Smart Chain. Il est attribué aux utilisateurs ayant complété la procédure AML/KYC sur l’exchange. Au cours de l’année écoulée, plus de 850 000 portefeuilles ont réclamé un BABT, une première tentative de relier à grande échelle portefeuilles et identités réelles.

Mais pourquoi se donner tant de peine ? Cela aide les applications à savoir que l’utilisateur est « réel ». En restreignant l’accès aux seuls utilisateurs ayant fourni des documents vérifiés (sous forme de passeport ou autre pièce locale), les produits peuvent réduire les attaques d’arbitrage et minimiser l’impact des faux utilisateurs.

Dans ce cas, la dApp n’accède pas aux documents de vérification de l’utilisateur. Cette fonction est assurée par l’exchange (comme Binance), qui pourrait utiliser une API d’un fournisseur de services centralisé comme Refinitiv. Pour la dApp, l’avantage est d’avoir un sous-ensemble d’utilisateurs vérifiés qui ont déjà prouvé être humains.

Selon le contexte et les ressources disponibles, les méthodes de collecte et de transmission des informations utilisateur aux applications varient. Plusieurs approches sont possibles. Avant d’approfondir ces modèles, il est utile de maîtriser quelques termes de base.

-

Identité auto-souveraine (SSI)

On peut y voir une philosophie de conception où le titulaire du justificatif contrôle entièrement son identité. Dans les formes traditionnelles d’identité reconnue par l’État, ce sont les gouvernements ou institutions qui délivrent et vérifient l’identité.

Lorsqu’une personne soumet une pièce d’identité, comme un permis, pour vérification, le système gouvernemental ne doit pas rompre le lien avec cette personne. L’argument central de la SSI est que l’individu devrait contrôler (i) la gestion, (ii) la confidentialité et (iii) l’accès à son identité personnelle.

Les produits d’identité basés sur la SSI peuvent inclure plusieurs formes d’identité : certificats universitaires, passeport, permis de conduire, etc. Ces documents peuvent être délivrés par des institutions centralisées. L’argument clé de la SSI est que l’utilisateur doit contrôler comment ces détails sont accessibles.

-

Justificatifs vérifiables

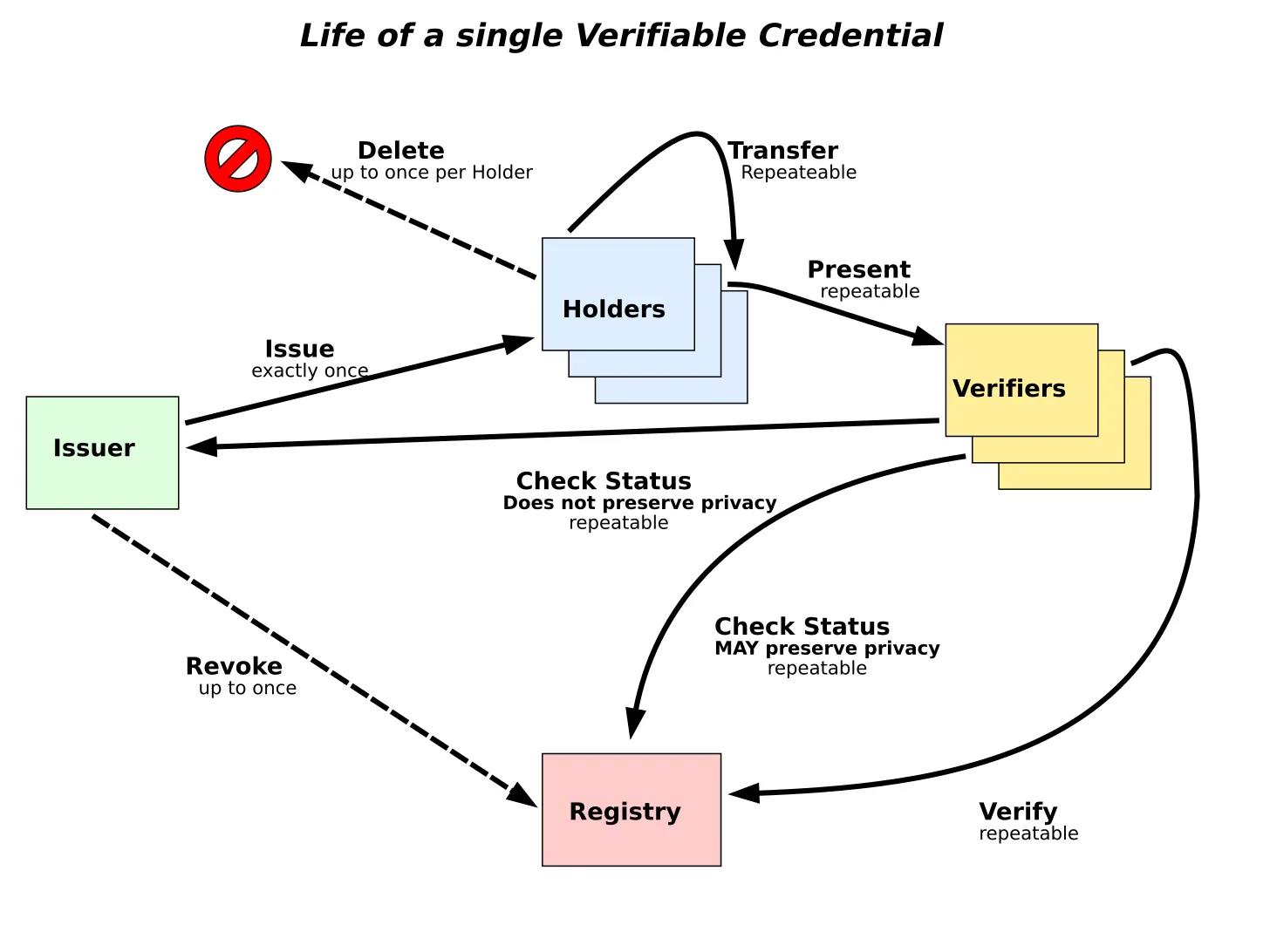

Les justificatifs vérifiables constituent un modèle de vérification cryptographique de l’identité d’un individu. Il repose sur trois composantes principales : l’émetteur, le vérificateur et le détenteur du justificatif. L’émetteur (comme une université) peut délivrer au détenteur un certificat cryptographique signé par l’organisation. Ces certificats servent à étayer des « affirmations ».

Ici, une affirmation peut être n’importe quoi, de « X a étudié ici » à « Y a collaboré avec nous pendant cinq ans ». Plusieurs affirmations peuvent être combinées pour former le profil d’un individu. Dans le cas d’un justificatif vérifiable, aucun document (passeport ou certificat) n’est transmis, uniquement la signature cryptographique de l’émetteur pour valider l’identité. Vous pouvez voir ici une version en direct d’un tel modèle.

-

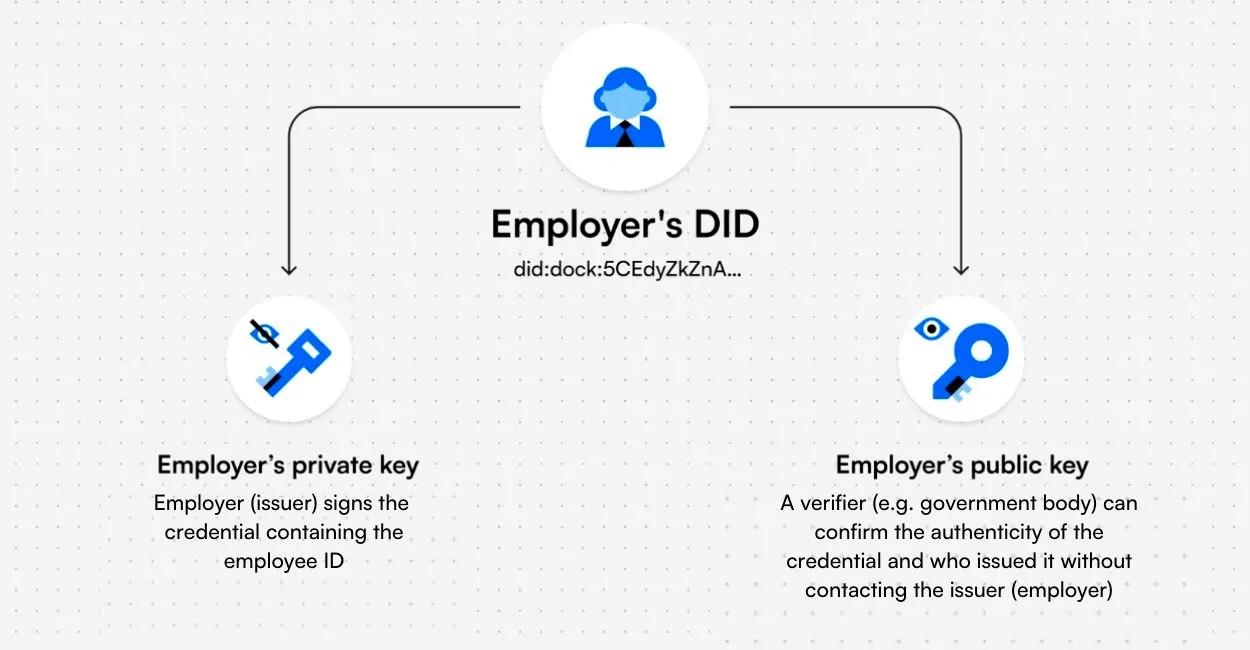

Identifiant décentralisé (DID)

Un DID est l’équivalent structurel de votre numéro de téléphone ou de votre adresse e-mail. On peut le voir comme l’adresse de portefeuille de votre identité. Lorsque vous utilisez une plateforme nécessitant une vérification d’âge ou de localisation, fournir un DID aide l’application à valider que vous remplissez les critères requis.

Plutôt que de téléverser manuellement un passeport sur Binance, vous pouvez fournir un DID. L’équipe de conformité de Binance peut vérifier la preuve de localisation détenue par le DID et vous enregistrer comme utilisateur.

Vous pouvez posséder plusieurs DID, chacun portant des justificatifs d’identité indépendants, comme vous avez aujourd’hui plusieurs adresses de portefeuille. Des outils comme Dock permettent aux utilisateurs de sauvegarder des justificatifs d’identité et de vérifier directement depuis une application mobile l’accès à des services. En ce sens, les utilisateurs d’applications natives blockchain sont déjà habitués au processus de signature de transactions et de vérification de demandes d’identité. Une autre approche pour gérer des identités isolées entre portefeuilles est ERC-6551.

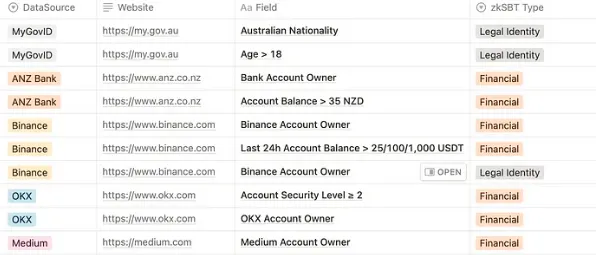

Les preuves à connaissance nulle (ZKP) permettent à un utilisateur de prouver une qualification sans divulguer les détails. Chaque fois que je demande un visa britannique, je dois fournir tous mes relevés bancaires du trimestre précédent. Le manque de confidentialité des transactions bancaires traitées par les agents consulaires étrangers n’est guère discuté, mais c’est l’une des seules façons d’obtenir un visa.

Prouver que vous disposez de fonds suffisants pour voyager et rentrer chez vous est une exigence. Dans un modèle ZKP, l’agent consulaire peut vérifier si le solde bancaire d’une personne dépasse un seuil donné pendant une période spécifique, sans voir toutes ses transactions bancaires.

Cela peut sembler tiré par les cheveux, mais les primitives existent déjà ici et maintenant. La version pré-alpha de zkPass a été lancée en juillet dernier, permettant aux utilisateurs de fournir via une extension Chrome des données personnelles anonymisées (et des justificatifs vérifiés) à des tiers.

Infrastructure et cas d’usage en évolution

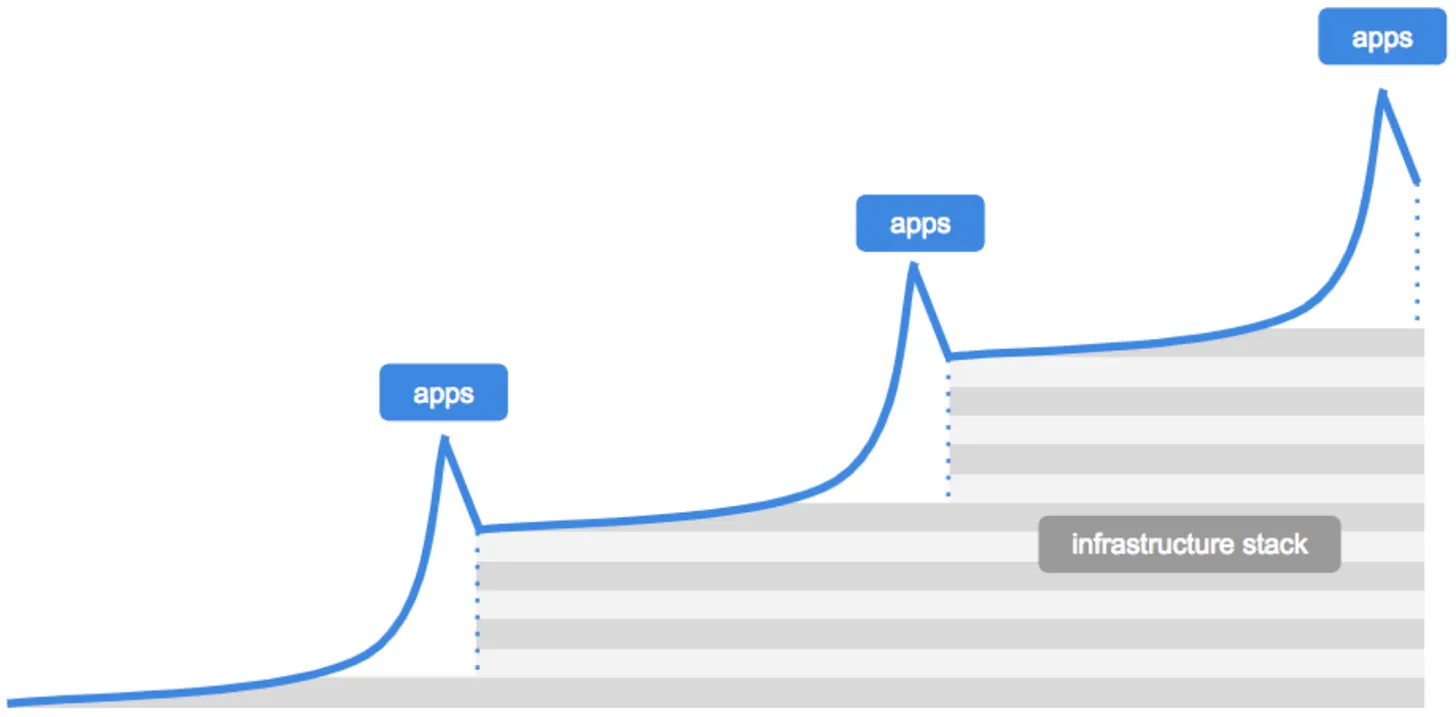

Je pourrais parler toute la journée des applications liées à l’identité dans l’écosystème Web3. Ces dernières années, de nombreux développeurs ont levé des millions de dollars de capital-risque. Mais ici, nous ne voulons pas cartographier le marché des solutions d’identité ; je souhaite me concentrer sur ce que signifie l’évolution de ces primitives d’identité pour Internet aujourd’hui. Un article de Dani Grant et Nick Grossman sur le blog USV en 2018 offre une excellente référence pour la prochaine étape.

Selon eux, d’abord viennent les applications révolutionnaires nécessitant une meilleure infrastructure. Cela conduit à un moment où la couche d’infrastructure doit être améliorée pour supporter l’extension des applications. Ensuite, une nouvelle génération d’applications est construite sur cette infrastructure révisée, et ainsi de suite jusqu’à l’émergence d’un marché mature — comme la blockchain et les NFT. En 2017, le réseau Ethereum a été complètement saturé et paralysé à cause de CryptoKitties.

En 2021, les prix élevés des NFT ont rendu raisonnable le coût des transferts. En 2023, vous pouvez envoyer des millions de NFT sur Solana pour moins de 100 dollars, ce qui explique en partie pourquoi OpenSea a intégré Solana à son produit depuis des années.

Historiquement, les développeurs n’avaient pas de motivation pour identifier leurs utilisateurs. En exigeant des fichiers, ils réduisaient leur propre marché. La loi a poussé certains développeurs à mettre en œuvre l’identification utilisateur.

La distribution du jeton TIA de Celestia a récemment interdit l’accès aux citoyens américains. Une autre raison d’identifier les utilisateurs est de contrôler les comportements d’arbitrage des spéculateurs lors des airdrops. Dans les deux cas, les nouveaux réseaux ont besoin de primitives capables de prouver qui participe.

Une des primitives largement adoptées dans ce domaine est DegenScore. Ce produit analyse les données historiques d’un utilisateur pour lui attribuer un score. Ensuite, les applications lancées sur chaîne peuvent activer l’accès aux portefeuilles selon le score de l’utilisateur. Cette stratégie limite la création de centaines de portefeuilles destinés à attaquer de nouveaux produits pour obtenir des airdrops.

Ce produit n’est pas un outil d’authentification, car il ne vérifie pas si vous possédez un document officiel. Mais il offre aux développeurs un mécanisme pour valider si un utilisateur devrait accéder à leur produit selon ses comportements passés.

Parmi les produits combinant identité hors chaîne et adresse de portefeuille sur chaîne figure Gitcoin Passport. Chaque fois qu’une personne associe une preuve d’identité à son adresse de portefeuille, ce produit attribue un « sceau ». Des sceaux peuvent être obtenus en liant un compte Facebook, LinkedIn ou Civic ID. Le serveur de Gitcoin émet un justificatif vérifiable vers l’adresse de portefeuille d’une personne. Ainsi, le produit utilise le service de preuve d’Ethereum pour porter ces sceaux en ligne.

À quoi cela sert-il ? Dans le cas de Gitcoin, principalement aux subventions. Étant donné que le produit s’inscrit dans le don à des biens publics, vérifier que des utilisateurs réels font des dons devient crucial. En dehors de Gitcoin, les cas d’usage de ces produits concernent les DAO. Généralement, une personne peut disperser ses jetons dans des milliers de portefeuilles et voter en faveur de décisions qui lui profitent. Dans ce cas, vérifier que le portefeuille appartient à un humain devient crucial, que ce soit via les comportements passés sur chaîne ou par un lien avec une identité réelle. C’est là que Gitcoin Passport intervient.

Naturellement, une personne ne conserve pas une identité unique dans toutes les applications. Avoir plusieurs portefeuilles pour utiliser le même produit est normal. Pensez au

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News