Particle Network V2 : Le premier couche d'accès modulaire Web3 centrée sur l'intention, une percée inédite alliant confidentialité et efficacité

TechFlow SélectionTechFlow Sélection

Particle Network V2 : Le premier couche d'accès modulaire Web3 centrée sur l'intention, une percée inédite alliant confidentialité et efficacité

Comment rendre la protection de la vie privée et l'efficacité des interactions des utilisateurs plus élevées dans Web3 ?

Construire en période de marché baissier, exploser en période de marché haussier : c’est le consensus général parmi la majorité des acteurs de Web3.

Mais la question est la suivante : dans un contexte de ralentissement du marché, de retrait des capitaux et d’absence d’innovation fondamentale au niveau des modèles applicatifs, que faut-il construire pour assurer un succès durable lors du prochain cycle ? Quelles tendances et récits méritent encore notre attention ?

Face à cette interrogation, peut-être pouvons-nous tirer des enseignements des sujets avant-gardistes récemment discutés :

-

Au début de l’année, ERC-4337 a été déployé sur le réseau principal, permettant aux portefeuilles basés sur l’abstraction de compte (AA) de faire un grand bond en avant ;

-

Il y a quelques mois, Paradigm a identifié « l’approche centrée sur l’intention » comme l’une des dix tendances clés auxquelles l’industrie devrait prêter attention ;

-

Il y a quelques jours, Vitalik Buterin a publié conjointement avec l’Université de Bâle un nouveau document proposant une solution nommée « Privacy Pool », visant à trouver un équilibre technologique entre confidentialité utilisateur et régulation…

Ces explorations semblent indépendantes les unes des autres. Pourtant, si on les regarde ensemble, elles révèlent une problématique commune sous-jacente : comment améliorer simultanément la protection de la vie privée et l’efficacité des interactions des utilisateurs dans Web3 ?

Actuellement, les protocoles blockchain de base s’efforcent d’améliorer les performances des transactions ; la couche infrastructure crée des conditions plus stables pour soutenir des scénarios applicatifs spécifiques ; quant à la couche applicative, elle travaille sur l’interface utilisateur (UI/UX) afin d’optimiser l’expérience produit.

Mais à mesure que le nombre de L2 augmente, que la vitesse des L1 s’accroît, que l’infrastructure devient plus complète et que les applications se multiplient… les utilisateurs rencontrent-ils aujourd’hui une amélioration qualitative en matière de compréhension, de facilité d’utilisation ou encore de sécurité et de confidentialité lorsqu’ils accèdent à Web3 ?

La réponse est non.

Chaque niveau agit selon son propre périmètre opérationnel et ses capacités, résolvant de manière dispersée et fragmentée certains problèmes d’expérience et d’interaction.

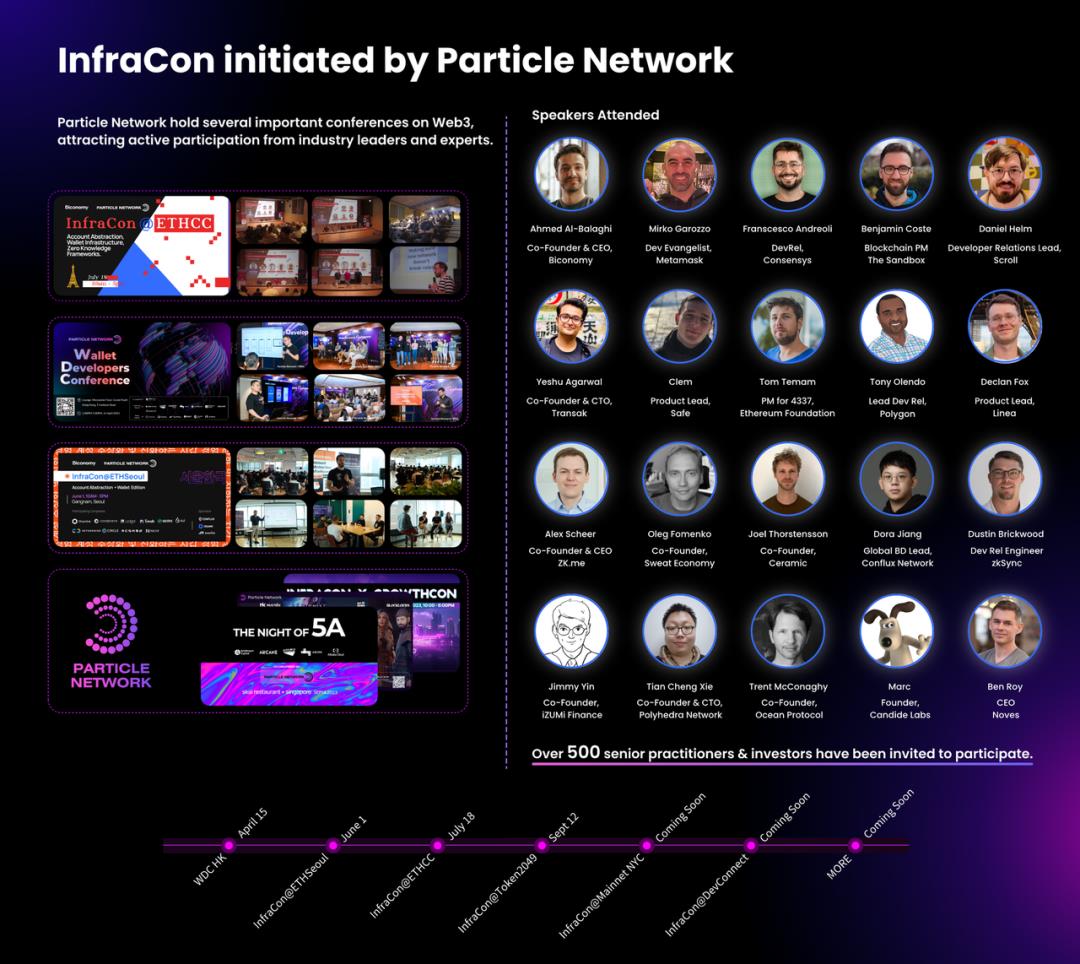

C’est pourquoi, lors de la conférence pour développeurs InfraCon @Token 2049 tenue le 12 septembre, Particle Network a lancé sa version V2, créant ainsi une couche d’accès Web3 modulaire centrée sur l’intention. Cette initiative vise à améliorer l’efficacité des interactions entre les utilisateurs et la blockchain en abordant l’ensemble du cycle d’interaction – simplicité d’accès, efficacité des opérations, autonomie des données et adaptabilité modulaire.

Dans cet article, nous analysons en profondeur Particle Network V2, en examinant les motivations derrière son itération, sa logique de conception et son impact futur, afin de clarifier sa solution et d’offrir des repères utiles aux autres acteurs du secteur.

Particle Network V1 : Une couche d’accès axée sur WaaS, fondement d’interactions efficaces entre utilisateurs et blockchain

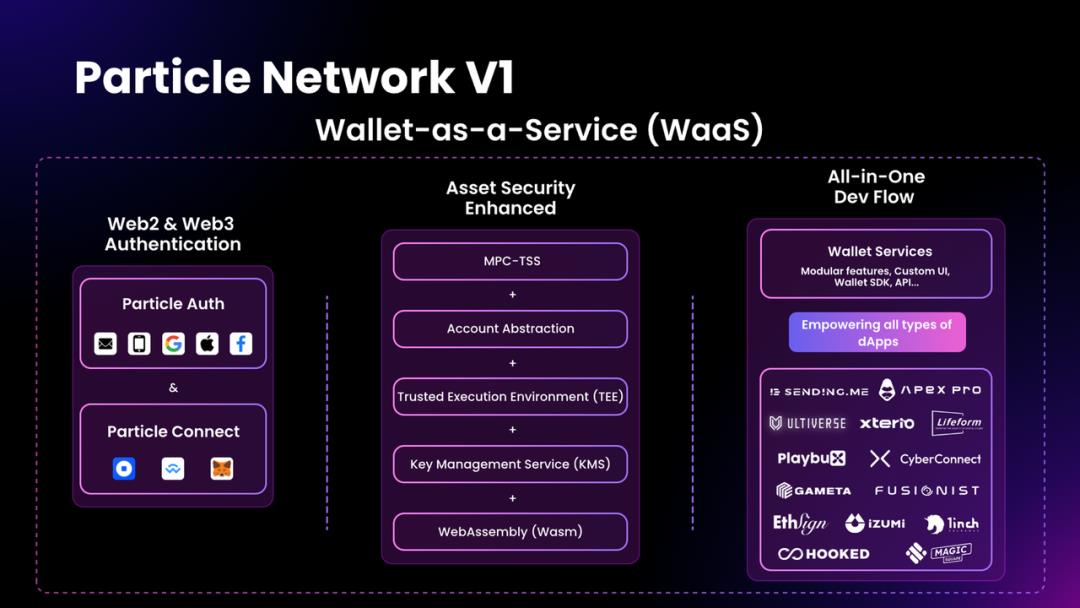

Particle Network a officiellement lancé sa version V1 fin octobre dernier, une solution Wallet-as-a-Service (portefeuille en tant que service) basée sur MPC-TSS. Lorsque ERC-4337 a été officiellement publié, ils ont également introduit une solution combinant MPC et AA (calcul multipartite + abstraction de compte).

Cette approche offre plusieurs avantages : les utilisateurs peuvent se connecter selon les méthodes familières de Web2, sans avoir à comprendre ni gérer les clés privées ou les phrases de récupération ; grâce à la gestion sécurisée par fragments de clés via MPC et à l’AA pour enrichir l’expérience utilisateur — notamment via des frais de gaz unifiés ou des opérations groupées.

Du point de vue final de l’expérience utilisateur, Wallet-as-a-Service (ci-après WaaS) améliore l’efficacité des interactions avec la blockchain. Après une connexion sociale, toutes les signatures blockchain s’effectuent directement au sein des applications partenaires intégrant WaaS, sans nécessiter de redirections, réduisant ainsi les ruptures d’expérience et limitant l’exposition aux détails techniques sous-jacents.

Par ailleurs, du point de vue des projets Web3, la solution WaaS a rencontré un large engouement.

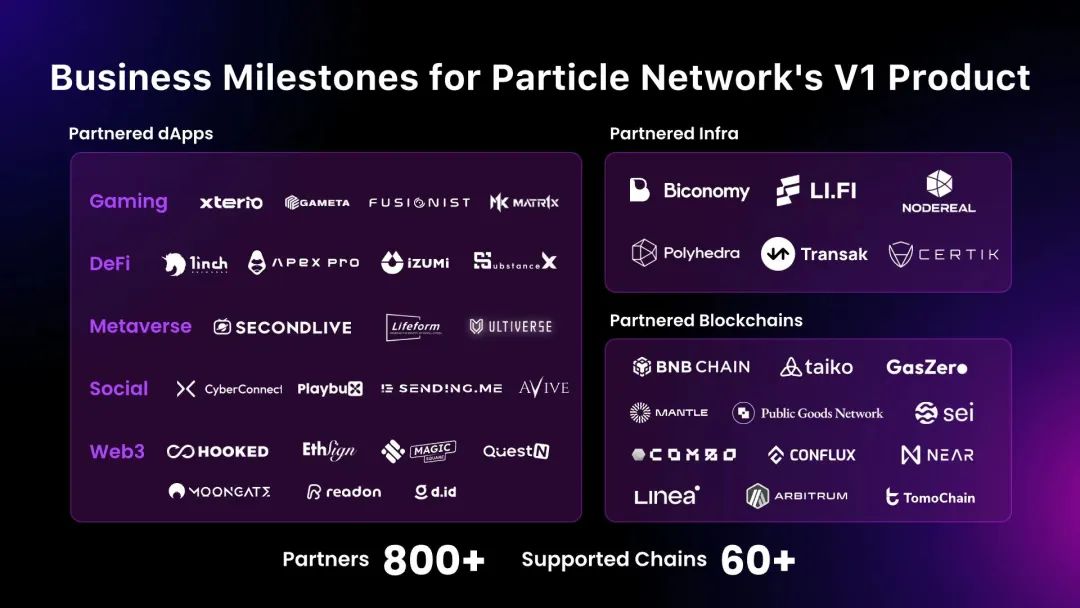

En dix mois suivant son lancement, plusieurs centaines de dApps de différents types ont intégré les produits et services de Particle Network, parmi lesquels Xter.io, Hooked Protocol, ApeX, 1inch et CyberConnect — couvrant essentiellement les principaux projets phares de chaque segment.

Il s’agit d’un modèle B2B2C typique : Particle Network fournit une solution WaaS, que les projets intègrent afin d’améliorer collectivement l’expérience des utilisateurs finaux.

Dans ce cadre, la collaboration ouverte avec les partenaires et développeurs revêt une importance accrue.

Au cours de son développement, Particle Network a maintenu une grande ouverture, collaborant étroitement avec des écosystèmes tels que Linea et BNB Chain. De plus, via l’organisation de conférences pour développeurs telles qu’InfraCon, il a réuni plus de 500 bâtisseurs renommés du secteur.

Globalement, la version V1 de Particle Network a largement résolu le problème élevé du seuil d’accès à Web3, et commence déjà à exercer une influence significative dans l’industrie.

Rester fidèle aux principes fondamentaux de Web3, construire des infrastructures orientées vers l’avenir

La solution WaaS (Wallet-as-a-Service) apporte un confort considérable à l’accès et à l’interaction des utilisateurs. Elle respecte par ailleurs un principe central : préserver l’autonomie des utilisateurs sur leurs données et leur vie privée.

Les utilisateurs conservent toujours le contrôle exclusif sur leurs actifs, données et informations personnelles. Grâce à une conception auto-hébergée basée sur MPC-TSS, aucun fournisseur de solution, dApp ou tiers ne peut contourner l’utilisateur pour prendre le contrôle de son compte.

Toutefois, certaines questions relatives à la confidentialité et à l’efficacité des interactions restent non résolues dans le secteur WaaS actuel, par exemple :

-

Premièrement, l’existence d’un lien entre les comptes sociaux Web2 et les adresses de portefeuilles blockchain. Ce lien constitue à la fois un enjeu de confidentialité et un défi de gestion et de stockage.

-

Deuxièmement, tous les historiques de transactions sur chaîne sont visibles publiquement. Derrière cette transparence totale se cache une inquiétude croissante concernant la vie privée. Tous les utilisateurs n’ont pas nécessairement envie que ces données soient consultables librement sans autorisation préalable.

En réalité, l’autonomie concerne non seulement le contrôle individuel de la clé privée, mais aussi la capacité des utilisateurs à contrôler leur propre confidentialité au sein de l’écosystème Web3.

Lorsque l’autonomie acquiert un sens plus large, comment les infrastructures Web3 orientées vers l’avenir doivent-elles évoluer ?

Les considérations changent radicalement selon qu’on passe de zéro à dix millions d’utilisateurs, ou bien au-delà de ce seuil.

C’est donc cette réflexion qui guide l’itération du produit chez Particle Network : comment réduire les barrières d’entrée tout en garantissant pleinement la confidentialité et l’autonomie des données des utilisateurs ? Et comment améliorer l’efficacité réelle de l’exécution des besoins des utilisateurs au-delà de l’expérience d’interaction classique ?

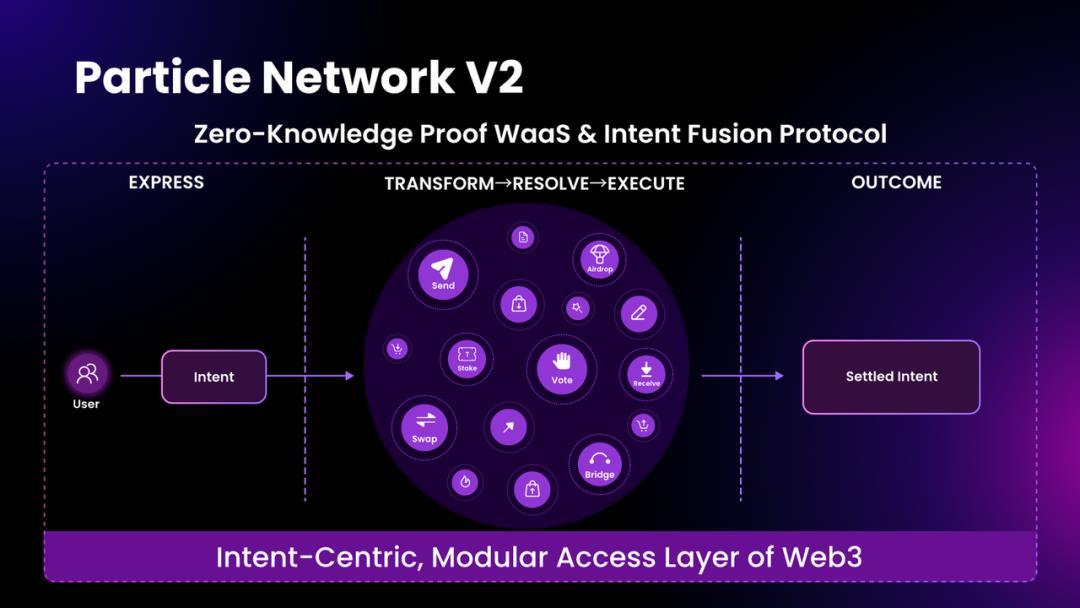

Particle Network V2 : Une couche d’accès Web3 modulaire, multi-chaînes, intégrant zk et le calcul d’intention

La version V2 de Particle Network, publiée le 12 septembre, répond précisément à ces questions.

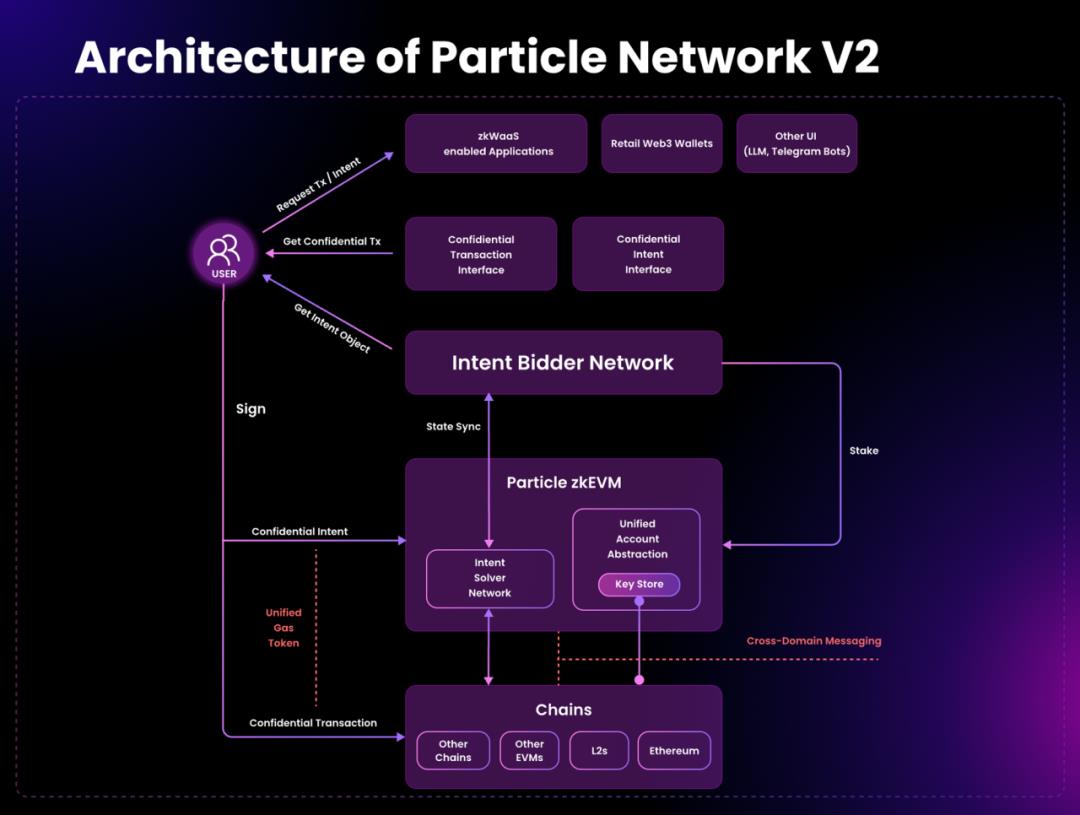

Premièrement, face aux problèmes de confidentialité des données, la V2 propose : zkWaaS (Wallet-as-a-Service basé sur la preuve à divulgation nulle).

zkWaaS consiste à ajouter une pile technologique de preuves à divulgation nulle (zero-knowledge proofs) à la solution WaaS existante de la V1 (basée sur MPC et AA), afin d’activer deux fonctionnalités clés : Confidential Login (connexion confidentielle) et Confidential Transaction (transaction confidentielle).

La première permet de masquer le lien entre les comptes Web2 et les adresses de portefeuilles blockchain ; la seconde résout le problème de la visibilité totale des historiques de transactions. La méthode exacte de conception sera détaillée plus loin.

Ensuite, face aux problèmes d’efficacité d’interaction, la V2 propose : Intent Fusion Protocol (protocole de fusion d’intention).

Ce protocole vise à transformer les multiples étapes complexes actuelles des interactions Web3 (comme les signatures, les transferts inter-chaînes, le dépôt de gas…) en une seule action simplifiée, accomplissant directement l’intention initiale de l’utilisateur, sans qu’il ait besoin d’exécuter manuellement chaque étape.

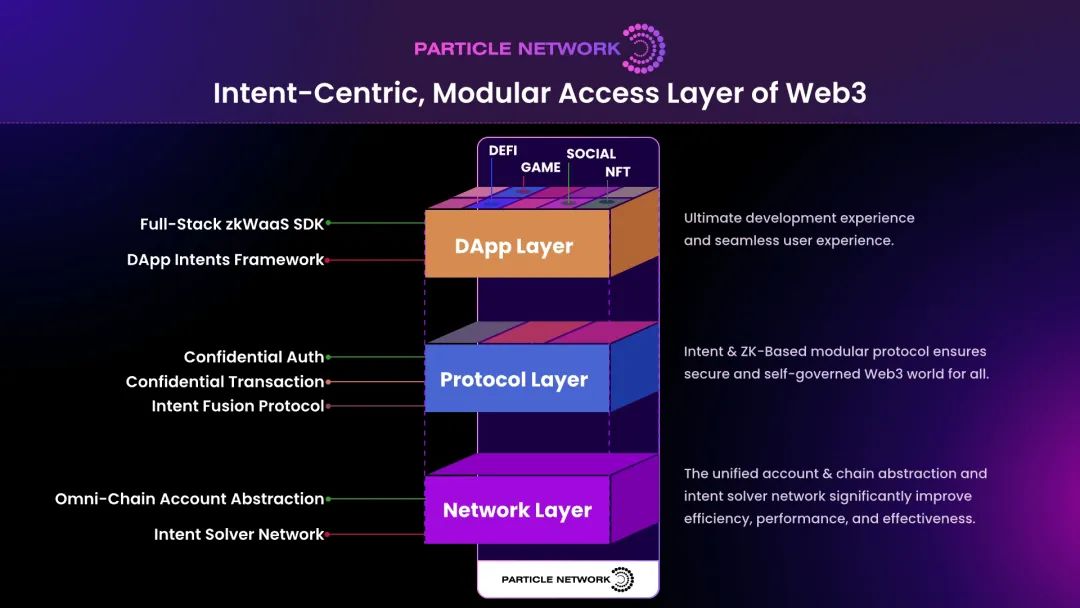

Particle Network regroupe ces solutions sous le concept de « couche d’accès Web3 modulaire centrée sur l’intention ».

Pour mieux comprendre ce concept, examinons ses caractéristiques clés :

-

Couvre tous les scénarios d’accès et d’interaction : les cas d’utilisation courants dans Web3 incluent les portefeuilles, les applications décentralisées et les outils d’intelligence artificielle similaires à GPT. La version V2 prend en charge tous ces scénarios.

-

Aucun compromis sur l’autonomie de la vie privée : durant l’accès et l’interaction dans les scénarios ci-dessus, aucune donnée sensible n’est sacrifiée (ni le lien entre compte et adresse, ni l’historique des transactions lié à une adresse).

-

Opérations minimales : accomplir l’intention réelle de l’utilisateur de la manière la plus simple et efficace possible, plutôt que de demander à l’utilisateur de signer, autoriser et penser lui-même à combiner plusieurs actions pour atteindre un objectif.

-

Compatibilité multi-chaînes : toutes les fonctionnalités mentionnées sont disponibles aussi bien pour les chaînes EVM que non-EVM.

-

Modularité : améliore la découplabilité et l’interopérabilité, augmentant fortement la capacité de composition entre dApps, protocoles et Particle Network.

Si ces concepts techniques paraissent encore trop abstraits, voici un exemple concret illustrant l’expérience utilisateur offerte par une application intégrant Particle Network V2.

-

Un utilisateur se connecte avec son compte Google à une dApp agrégateur de rendements sur Ethereum, créant automatiquement une adresse de portefeuille sans jamais voir de clé privée ni de phrase de récupération ;

-

Personne ne peut détecter le lien entre son compte Google et son adresse blockchain ;

-

L’utilisateur souhaite investir ses ETH dans le meilleur produit de rendement disponible sur n’importe quelle L1/L2, et lorsque le gain atteint un montant spécifique, retirer automatiquement les fonds puis les staker sur Lido pour un rendement sans risque ;

-

L’utilisateur saisit simplement cette demande en langage naturel ; l’agrégateur comprend, décompose et exécute automatiquement son intention ;

-

Pendant les phases d’investissement, de retrait et de mise en staking, les transactions générées sur la chaîne restent invisibles pour le monde extérieur.

On constate ici un scénario bien supérieur en termes de confidentialité et d’efficacité à l’expérience dominante actuelle dans Web3, rendu possible grâce au zkWaaS (Wallet-as-a-Service basé sur zero-knowledge) et au Intent Fusion Protocol (protocole de fusion d’intention) de la version V2.

Toutefois, cet exemple reste simplifié. En pratique, comment ces deux composants, zkWaaS et Intent Fusion Protocol, sont-ils conçus et implémentés ?

Confidential Auth : Une exploration pionnière pour masquer sans effort le lien entre compte Web2 et adresse blockchain

Concernant le masquage du lien entre compte social Web2 et adresse blockchain, l’application SocialFi Friend.Tech, récemment très populaire, peut nous offrir des éclairages.

Récemment, il a été rapporté que les liens entre identifiants Twitter et portefeuilles utilisateur sur Friend.tech ont fuité. La raison ? L’API de recherche de Friend.tech est publique et exposée directement sur le site, permettant à quiconque d’interroger l’API pour obtenir l’association entre un compte Twitter et une adresse de portefeuille.

Certains grands noms peuvent ne pas s’offusquer que leurs comptes hors chaîne soient publics, mais cela ne signifie pas que tous les utilisateurs partagent ce point de vue.

Le problème plus grave est que, en raison de défauts de conception de certains produits, tout cela peut être fait sans le consentement de l’intéressé.

L’industrie Web3 a donc besoin d’une méthode capable de dissimuler le lien entre adresse blockchain et compte Web2, sans perdre la commodité de la connexion Web2.

Habituellement, la solution consiste à générer une version Web3 du jeton d’authentification Web2, puis à utiliser une preuve à divulgation nulle pour la vérifier. Des solutions matures existent, comme Holonym, Polygon ID ou CanDID de Chainlink.

Le problème de ces solutions est que l’utilisateur doit gérer lui-même ce jeton Web3, ce qui représente un fardeau psychologique et opérationnel.

C’est pourquoi Particle Network explore, dans son zkWaaS, une nouvelle fonction appelée Confidential Login (connexion confidentielle) : permettre aux utilisateurs de masquer le lien entre adresse et compte Web2 sans aucun effort supplémentaire, tout en préservant l’expérience de connexion.

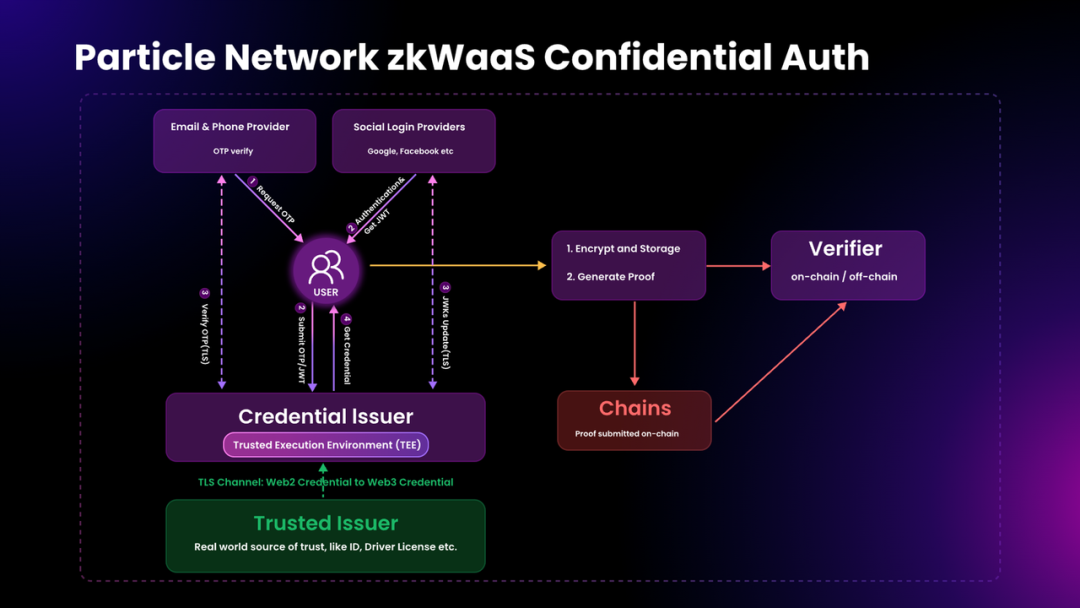

Ce « zéro fardeau » signifie que les détails techniques restent invisibles pour l’utilisateur. Le processus technique est le suivant :

1. L’utilisateur se connecte via email / SMS ou via un compte social habituel ; après validation, un portefeuille associé à ce mode de connexion Web2 est créé ;

2. Le code de vérification (SMS/email) ou le jeton généré par la connexion sociale est envoyé par zkWaaS à un émetteur de certificats situé dans un environnement d’exécution sécurisé (TEE) ;

3. L’émetteur vérifie l’authenticité du code ou du jeton soumis ;

4. S’il est valide, un jeton/certificat Web3 est délivré à l’utilisateur, attestant qu’il a réussi l’authentification via Web2 ;

5. zkWaaS chiffre par défaut ce jeton/certificat Web3 ;

6. Ces étapes établissent un lien entre le portefeuille et le mode de connexion Web2, mais comme le jeton est chiffré, ce lien reste invisible depuis l’extérieur ;

7. Lorsqu’une vérification est nécessaire, le jeton est utilisé via une preuve à divulgation nulle, mais dans les cas normaux, le lien reste caché grâce au chiffrement.

À l’exception de la première étape, tout le reste est totalement transparent pour l’utilisateur, sans charge cognitive ni action supplémentaire requise.

Confidential Transaction : Quand l’historique sur chaîne n’est plus une carte découverte

La solution de connexion confidentielle décrite ci-dessus permet de masquer le lien entre adresse et compte Web2, mais le problème de la confidentialité sur chaîne persiste : en raison de la nature publique des blockchains, toute transaction est visible, traçable et vérifiable.

Parfois, la transparence est un double tranchant.

Grâce à la transparence, nous pouvons analyser les données on-chain, suivre les mouvements des baleines et en tirer des indications pour nos décisions d’investissement. Mais dans des scénarios grand public ou non financiers, si tous les historiques de transactions sont exposés, ne sommes-nous pas dans une situation de « nudité numérique » ? Ne devrions-nous pas tenir compte de la vie privée et du ressenti des utilisateurs ?

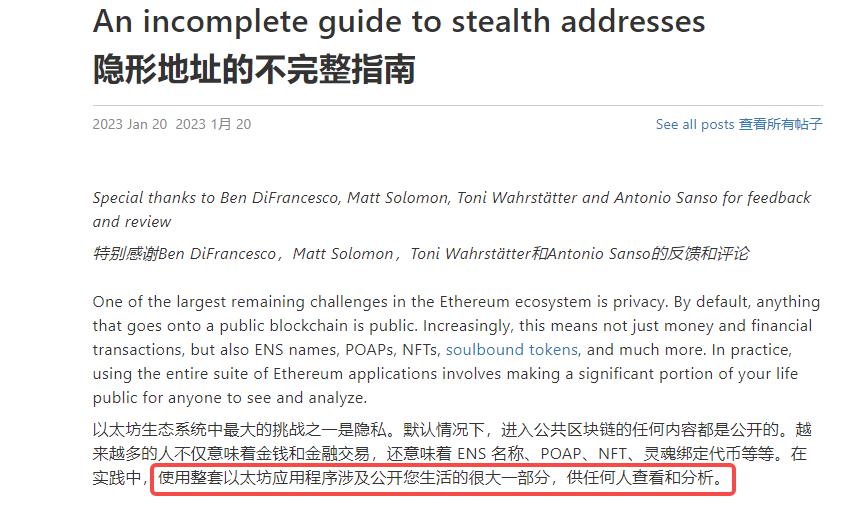

Vitalik avait exprimé cette préoccupation dès janvier, dans son article de recherche « An incomplete guide to stealth addresses » : utiliser Ethereum pourrait impliquer d’exposer publiquement une grande partie de sa vie quotidienne.

Pour ce type de problème de confidentialité, les solutions actuelles se divisent en deux catégories : protection de la vie privée au niveau des actifs, et au niveau des adresses.

Protection au niveau des actifs : des protocoles comme Tornado Cash (mixeur de cryptomonnaies) obscurcissent l’origine des fonds en mélangeant les actifs de différents utilisateurs, rendant difficile le suivi des flux financiers.

Mais cette approche peut être exploitée par des acteurs malveillants, favorisant le blanchiment ou les attaques de hackers, ce qui irrite souvent les régulateurs. L’interdiction de Tornado Cash par le Trésor américain en est un exemple.

Protection au niveau des adresses : une solution rudimentaire consiste à utiliser plusieurs adresses pour isoler différentes transactions. Cela alourdit la gestion pour l’utilisateur et ne garantit pas totalement l’anonymat, car les liens entre adresses peuvent être détectés.

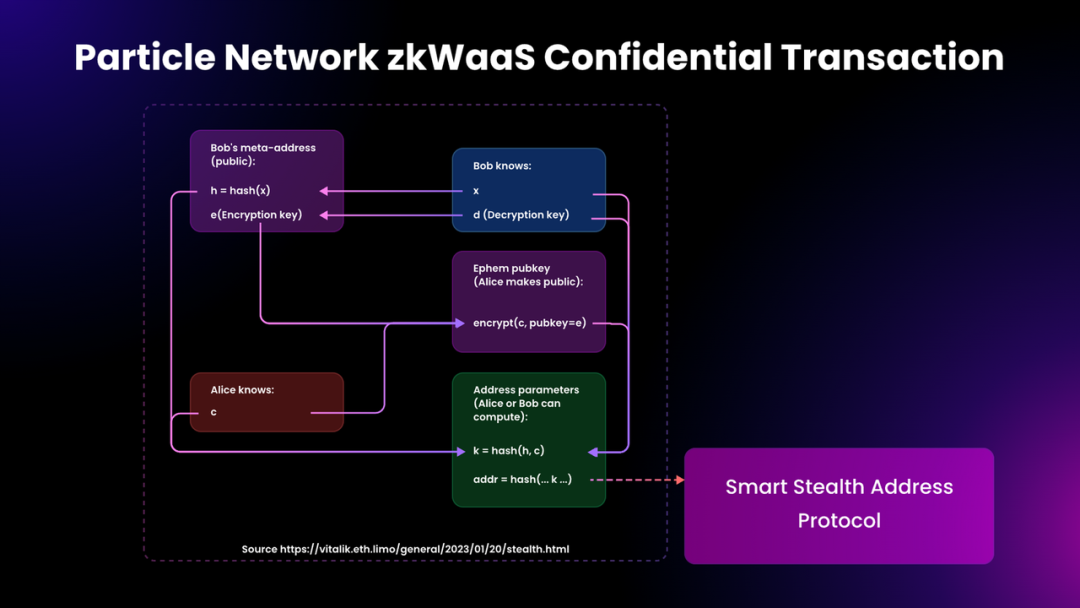

Une autre approche, explorée par Vitalik dans ses travaux précédents, consiste à créer un système d’adresses furtives (Stealth Addresses) : générer une adresse temporaire à usage unique pour chaque transaction.

Mais le problème est que cette adresse temporaire est vide au départ, donc incapable de payer les frais de gaz nécessaires à l’exécution de la transaction — un paradoxe du type « œuf ou poule ».

Face à cela, Particle Network va plus loin que le système Stealth Address de Vitalik, en proposant Smart Stealth Address (adresse furtive intelligente), supportant les transactions confidentielles (Confidential Transaction) : en combinant l’adresse furtive avec un « gas station », on résout le problème initial du paiement des frais, tout en empêchant les observateurs externes d’identifier vers quelle adresse exacte les actifs ont été envoyés.

Procédure concrète :

1. Alice veut envoyer des actifs à Bob, mais Bob ne souhaite pas que tout le monde sache qu’il les a reçus. On peut cacher l’identité du destinataire, mais pas le fait qu’un transfert a eu lieu.

2. La transaction furtive propose une solution : Bob génère une adresse furtive à partir de sa paire de clés et la fournit à Alice. Alice peut y envoyer des actifs et vérifier que c’est bien pour Bob, mais seul Bob peut contrôler ces fonds.

3. Via un « gas station », un autre compte peut payer les frais de gaz pour la transaction de l’adresse furtive, permettant ainsi son exécution.

D’un point de vue conception et coût cognitif, la protection au niveau des adresses est supérieure : cette approche ne nécessite aucun travail supplémentaire, ni contrat nouveau, ni modification du consensus. Il suffit que la couche portefeuille supporte les adresses furtives.

Avec Particle Network V2, toute dApp peut intégrer directement la protection de la vie privée des transactions sans adaptation spécifique, augmentant l’efficacité tout en réduisant fortement les coûts.

Intent Fusion Protocol : Se concentrer sur un résultat, pas sur plusieurs étapes

En juillet, Paradigm a présenté les dix grandes tendances sur lesquelles il concentre actuellement son attention, dont la première est celle des protocoles et infrastructures « centrés sur l’intention » (intent-centric).

Depuis, le concept d’« intention » est progressivement entré dans le champ de vision.

Mais en réalité, derrière ce nouveau concept se cache un vieux problème : l’inefficacité des interactions Web3. Il s’agit d’exprimer ce que l’on souhaite obtenir sous forme déclarative (résultat final), plutôt que d’exécuter pas à pas une série d’instructions.

Encore plus simplement, l’expérience Web3 devrait être : « ce que je pense, je l’obtiens ».

Aujourd’hui, la plupart des applications Web3 adoptent une approche centrée sur les étapes : pour réaliser une intention finale, l’utilisateur doit passer par plusieurs processus successifs, autorisations et signatures.

Pire encore, l’utilisateur doit lui-même décomposer ces étapes et planifier le chemin à suivre. Par exemple, acheter un NFT sur une nouvelle L2 peut nécessiter : téléchargement du portefeuille, changement de réseau, transfert d’actifs, dépôt de gas, autorisation… Un processus long et complexe, exigeant beaucoup de connaissances et de compétences.

Nous avons donc besoin d’une méthode capable de comprendre, décomposer et exécuter automatiquement toute intention finale, en abstrayant complètement le processus d’interaction.

En réalité, certains protocoles DeFi ont été des pionniers sur ce terrain. Par exemple, les ordres à cours limité sur les DEX incarnent parfaitement le principe « ce que je pense, je l’obtiens » : quand le prix atteint une condition prédéfinie, l’échange s’effectue automatiquement au meilleur prix.

Mais ces explorations restent cantonnées aux scénarios financiers. Les intentions ne sont pas universelles. Pour divers besoins, une solution plus généraliste est nécessaire.

C’est justement une autre direction explorée par Particle Network V2 : via Intent Fusion Protocol, intégrer les différents modèles d’intention possibles provenant de divers domaines d’application, pour structurer, décomposer et exécuter automatiquement les intentions des utilisateurs.

Il est important de noter que cette intégration des modèles d’intention est sans permission et universelle.

Toute intention, qu’elle soit on-chain ou off-chain, peut être intégrée par Intent Fusion Protocol, sans restrictions excessives ni sélection de scénarios. Que ce soit en DeFi, jeux ou réseaux sociaux, le protocole forme un cadre unifié de traitement des intentions.

Décomposons ce cadre de traitement des intentions en trois étapes clés :

1. Expression de l’intention : l’utilisateur communique ce qu’il souhaite faire via une application ou interface spécifique (dApp compatible zkWaaS, portefeuille, etc.). Pour faciliter la reconnaissance, Particle Network fournit des outils côté utilisateur et développeur.

-

Intent DSL (langage spécifique aux intentions) : un langage ou format dédié pour exprimer facilement ses intentions.

-

DApps Intent Framework : un cadre pour développeurs afin de comprendre et structurer facilement les intentions des utilisateurs.

2. Décomposition de l’intention : les intentions structurées sont envoyées au « Intent Bidder Network », un réseau combinant des soumissionnaires on-chain et off-chain. Celui-ci décompose de façon optimale l’intention en un objet chiffré (Confidential Intent Object), contenant des instructions précises sur la manière de l’exécuter.

3. Exécution de l’intention : l’utilisateur signe l’objet chiffré. Le réseau « Intent Solver Network » garantit une exécution correcte et efficace. Ce réseau fonctionne sur un mécanisme concurrentiel : des solvers on-chain ou off-chain rivalisent pour exécuter l’intention et remporter une récompense. Plus la concurrence est vive, plus l’efficacité est élevée. À la fin, le résultat attendu par l’utilisateur est obtenu.

Toutefois, le protocole d’intention seul ne suffit pas : son exécution dépend d’un environnement technique adapté :

-

Particle zkEVM : composant central, offrant une abstraction multi-chaînes des comptes. Cette abstraction permet une signature unique valable sur plusieurs chaînes. zkEVM gère aussi un Intent Mempool unifié, qui, via IntentVM, transmet l’objet d’intention confidentiel structuré aux solvers pour qu’ils puissent construire et exécuter les transactions.

-

Intent Mempool : via IntentVM, transmet l’objet d’intention confidentiel structuré aux solvers, leur permettant de construire et exécuter les transactions.

-

Staking Manager et Intent Registry : ces deux éléments assurent la sécurité et le mécanisme de consensus entre on-chain et off-chain. Ils gèrent le système de récompenses, garantissant le bon fonctionnement et la coopération du système.

Dans l’ensemble, Particle Network V2 propose un ensemble complet de protocoles d’intention + environnement d’exécution. L’utilisateur n’a besoin de se concentrer que sur son intention initiale, tandis que tous les détails techniques (structuration, décomposition, exécution) sont automatisés.

Finalement, l’expérience utilisateur permet de simplement saisir sa demande dans une fenêtre de chat similaire à ChatGPT (ex. « acheter un NFT sur Base »), et l’application génère directement le résultat voulu, sans que l’utilisateur perçoive les étapes complexes intermédiaires.

La couche d’accès Web3, un nouveau moteur vers des horizons bleus

Revenons à la question posée au début : comment améliorer l’expérience utilisateur dans Web3 ?

Bien sûr, les utilisateurs gagnent en compétence avec l’usage, mais nous ne pouvons pas exiger que chacun devienne un expert technique chevronné ou qu’il soit constamment vigilant sur les questions de confidentialité.

L’expérience d’accès et d’interaction dans Web3 devrait servir davantage de personnes ordinaires. C’est en restant fidèle à ce principe que l’on pourra accueillir la prochaine vague de croissance utilisateur.

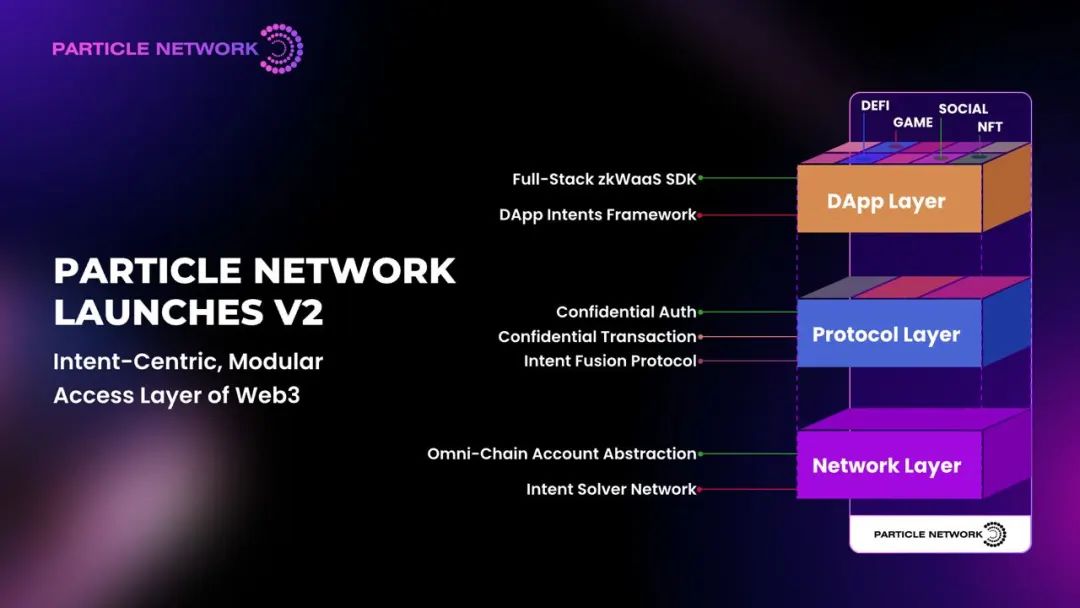

Récapitulons enfin comment la couche d’accès modulaire, inaugurée par Particle Network V2, s’adapte à davantage d’utilisateurs et de scénarios :

-

Couche inférieure (réseau) : Particle Network fournit l’abstraction des comptes et le réseau de résolution d’intentions, posant les bases de l’efficacité transactionnelle et interactionnelle ;

-

Couche intermédiaire (protocole) : divers protocoles de confidentialité (authentification, transactions) et d’intentions, conçus de manière modulaire, permettant aux projets d’intégrer partiellement ou entièrement ces protocoles ;

-

Couche supérieure (applications) : diverses dApps, qui, grâce à l’intégration des protocoles et aux capacités de l’infrastructure, utilisent directement WaaS via SDK et frameworks, bénéficiant des fonctions zk et d’intention pour offrir une expérience d’accès et d’interaction extrêmement fluide.

Avec cette architecture, la couche d’accès devient un véritable moteur, mobilisant applications et protocoles de différents niveaux pour converger vers un objectif commun : transformer progressivement Web3 d’un secteur financier adapté aux ingénieurs en un secteur grand public convivial.

Quand l’industrie sera-t-elle prête, sur le plan de l’expérience, à accueillir massivement de nouveaux utilisateurs ? Ce jour-là, Web3 connaîtra des possibilités sans précédent.

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News