Cuộc săn lùng lớn ví phần cứng: Hướng dẫn an toàn toàn diện từ mua đến kích hoạt, ngoài vùng mù

Tuyển chọn TechFlowTuyển chọn TechFlow

Cuộc săn lùng lớn ví phần cứng: Hướng dẫn an toàn toàn diện từ mua đến kích hoạt, ngoài vùng mù

Một "chuỗi săn bắt" trưởng thành đang dần hình thành một cách âm thầm, cơ chế xác minh hoàn thiện của nhà sản xuất và ý thức an toàn của người dùng cần khẩn trương khép kín vòng phản hồi.

Tác giả: Web3 Nông dân Frank

Hãy tưởng tượng, bạn là một holder kiên nhẫn, trải qua một thị trường gấu dài đằng đẵng, cuối cùng rút số BTC tích cóp vất vả từ CEX vào ví phần cứng vừa mua, cảm nhận sự an tâm khi tài sản nằm trọn trong tay mình.

Hai tiếng sau, bạn mở ứng dụng, ví đã bị rút sạch.

Đây không phải giả thiết, mà là một sự kiện thật vừa xảy ra: Một nhà đầu tư mua ví phần cứng trên JD.com và gửi 4,35 BTC tích lũy vào, không hay biết thiết bị này đã bị kẻ lừa đảo khởi tạo trước, tạo sẵn cụm từ khôi phục và chèn sách hướng dẫn giả, dụ người dùng thực hiện quy trình kết nối ứng dụng điện thoại theo bẫy.

Nói cách khác, ngay khoảnh khắc người dùng kích hoạt ví, nó đã thuộc về tin tặc.

Thật đáng tiếc, đây không phải trường hợp duy nhất. Gần đây liên tiếp xảy ra nhiều vụ việc mua ví phần cứng trên các nền tảng thương mại điện tử như Douyin, JD.com, Amazon dẫn đến bị lừa thậm chí mất sạch tài sản. Nếu phân tích kỹ các sự cố an ninh gần đây, ta sẽ thấy một chuỗi "săn mồi" trưởng thành xung quanh khâu bán ví phần cứng đang âm thầm hình thành.

Một, Chuỗi xám săn mồi người mới với ví "cũ"

Ví phần cứng là thiết bị tạo khóa riêng trong "môi trường hoàn toàn ngoại tuyến", về lý thuyết nếu sao lưu cụm từ khôi phục đúng cách thì mức độ an toàn trong sử dụng hàng ngày gần như ở mức cao nhất, đây cũng là lập luận phổ biến mà hầu hết người chơi Web3 thường được nghe.

Tuy nhiên, rủi ro thực tế thường không nằm ở thiết bị mà ở khâu mua và kích hoạt.

Sau thời gian tuyên truyền dài, nhiều nhà đầu tư dễ hình thành nhận thức đơn giản: "ví phần cứng = an toàn tuyệt đối". Tâm lý này khiến nhiều người khi nhận thiết bị bỏ qua vài điều kiện tiên quyết quan trọng:

Bao bì có còn nguyên vẹn, tem niêm phong có bất thường; cụm từ khôi phục có phải tự tạo; thông tin kích hoạt có xác minh là "lần đầu sử dụng"... Vì vậy, nhiều người vừa nhận ví phần cứng đã vội vàng chuyển tài sản vào, vô tình tạo cơ hội cho kẻ lừa đảo.

Dù là vụ trước mua ví phần cứng trên Douyin làm 50 triệu tài sản mã hóa bị cướp sạch, hay vụ mới nhất mua ví imKey trên JD.com khiến BTC bị rút sạch, tất cả đều có vấn đề ở khâu mua và kích hoạt.

Việc bán ví phần cứng trên các sàn thương mại điện tử trong nước đã lộ rõ một chuỗi công nghiệp xám trưởng thành.

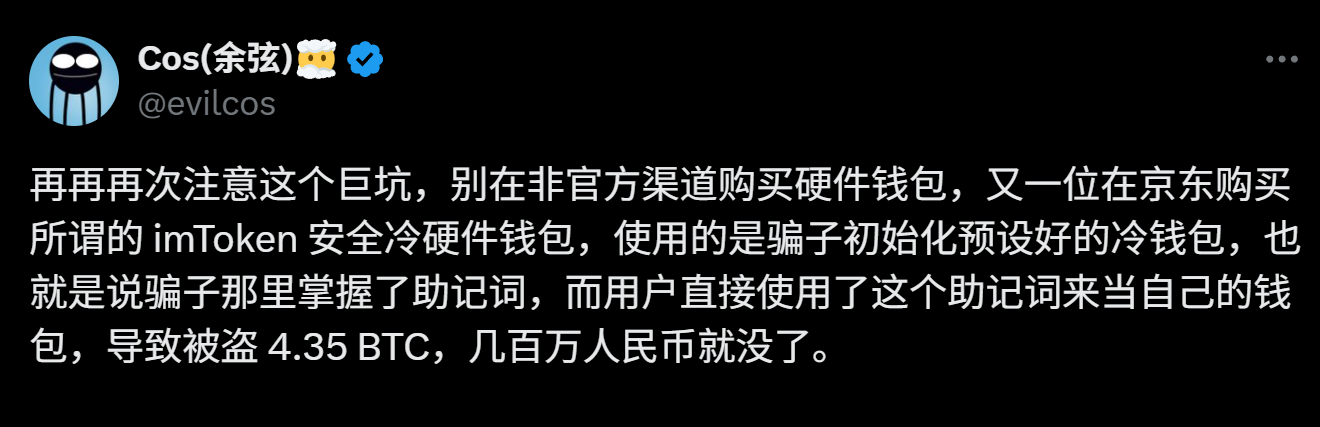

Lý thuyết, Trung Quốc luôn duy trì thái độ cứng rắn với tiền mã hóa, từ năm 2014 các sàn thương mại điện tử đã cấm bán trực tiếp tiền mã hóa, và ngày 4 tháng 9 năm 2017 Thông báo của Ngân hàng Nhân dân Trung Quốc cùng sáu bộ ngành khác về "Phòng ngừa rủi ro phát hành và huy động vốn bằng token" càng yêu cầu rõ ràng các nền tảng trong nước không được cung cấp dịch vụ giao dịch, đổi, định giá, trung gian liên quan đến tiền mã hóa.

Xét về mặt chữ, "dịch vụ trung gian..." đã đủ rộng, công cụ lưu trữ khóa riêng như ví phần cứng về lý thuyết nằm trong vùng xám bị cấm bán, do đó Taobao, JD.com, Pinduoduo... từ lâu không hỗ trợ tìm kiếm bất kỳ từ khóa nào liên quan đến "tiền mã hóa".

Nhưng thực tế hoàn toàn khác.

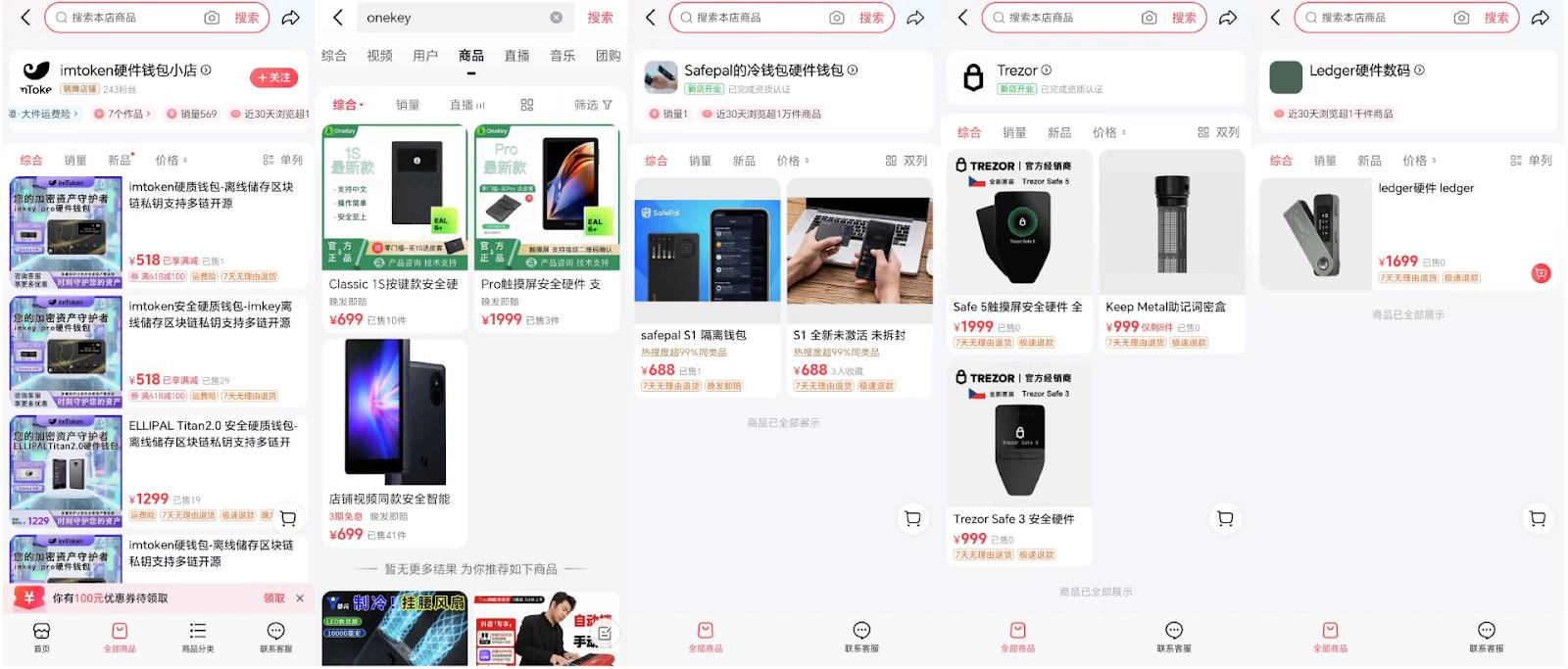

Tính đến ngày 29 tháng 7, tác giả thử tìm kiếm trực tiếp năm sản phẩm ví phần cứng Ledger, Trezor, SafePal, OneKey, imKey (imToken) trên Taobao, JD.com, Pinduoduo, Douyin, kết quả cho thấy kênh mua bán rất thông suốt.

Trong đó Douyin đầy đủ nhất, có cửa hàng bán cả Ledger, Trezor, SafePal, OneKey, imKey.

Tiếp theo là JD.com, tìm thấy sản phẩm bán ví phần cứng Ledger, Trezor, SafePal, OneKey, cửa hàng liên quan imKey có lẽ đã bị gỡ do sự cố an ninh.

Taobao nghiêm ngặt hơn, chỉ tìm thấy một cửa hàng bán imKey, Xiaohongshu vì không có chức năng tìm kiếm cửa hàng trực tiếp nhưng bài đăng bán lại và đặt mua hộ随处可见.

Không nghi ngờ, ngoài một số rất ít là đại lý, phần lớn cửa hàng này đều là tiểu thương nhỏ lẻ không chính hãng, không được ủy quyền bởi thương hiệu, cũng không đảm bảo được tính an toàn trong quá trình luân chuyển thiết bị.

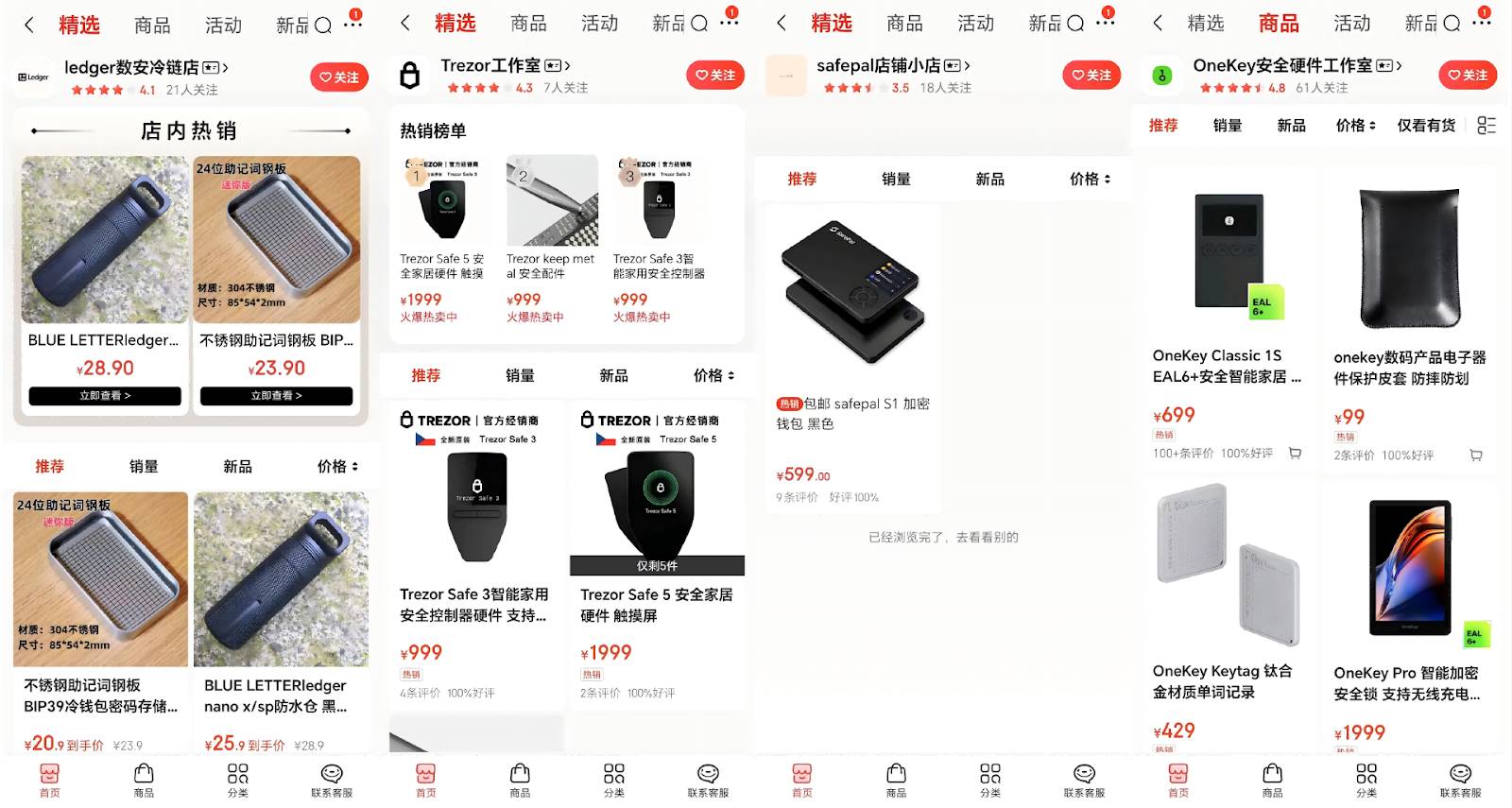

Khách quan nói, hệ thống đại lý/phân phối ví phần cứng tồn tại trên toàn cầu, bao gồm các thương hiệu phổ biến trong khu vực nói tiếng Hoa như SafePal, OneKey, imKey, hệ thống bán hàng cơ bản giống nhau:

-

Mua trực tiếp từ chính hãng: đặt hàng trên website chính thức các mẫu ví phần cứng;

-

Kênh thương mại điện tử: trong nước thường dùng các micro-store như Youzan, quốc tế dựa vào các nền tảng chính thức như Amazon;

-

Đại lý khu vực: đại lý được ủy quyền từng quốc gia/vùng lãnh thổ cung cấp kênh mua tại chỗ và kiểm tra xác thực trên website chính thức, ví dụ SafePal cung cấp trang tra cứu đại lý toàn cầu trên website.

Nhưng trong hệ sinh thái thương mại điện tử trong nước, đa số người dùng vẫn mua qua các kênh không chính thức, không thể truy xuất nguồn gốc, điều này tạo điều kiện tự nhiên cho "bẫy cài sẵn cụm từ khôi phục" của sản nghiệp xám.

Nhiều thiết bị trong số này có thể là "luân chuyển lần hai/lần ba" hoặc thậm chí là "thiết bị giả", không loại trừ khả năng một số thiết bị đã bị mở hộp, khởi tạo, cài sẵn cụm từ khôi phục trong quá trình tái bán, người dùng vừa kích hoạt thiết bị, tài sản lập tức chuyển vào ví của kẻ lừa đảo.

Vì vậy điều quan trọng nhất là, ngoài khâu bán hàng, người dùng có thể tự kiểm tra và phòng vệ rủi ro với thiết bị phần cứng mua được để đảm bảo loại bỏ mọi rủi ro liên quan?

Hai, Kẽ hở ở phía người dùng và cơ chế "tự kiểm tra"

Thẳng thắn mà nói, lý do các bẫy ví phần cứng này liên tục thành công không phải do lỗi kỹ thuật ở thiết bị, mà do toàn bộ khâu luân chuyển và sử dụng lộ ra nhiều điểm yếu có thể bị lợi dụng.

Xét theo chuỗi thương mại điện tử và đại lý trong nước, rủi ro tập trung chủ yếu ở hai điểm:

-

Thiết bị luân chuyển lần hai hoặc nhiều lần: sản nghiệp xám sẽ mở hộp, khởi tạo và cài sẵn cụm từ khôi phục hoặc tài khoản trong thiết bị cũ hoặc quá trình luân chuyển, người dùng dùng trực tiếp thiết bị này thì tài sản sẽ bị chuyển vào ví của kẻ lừa đảo.

-

Thiết bị giả hoặc bị sửa đổi: kênh không chính thức có thể đưa thiết bị giả vào, thậm chí cài sẵn backdoor, người dùng chuyển tài sản vào sẽ đối mặt nguy cơ bị đánh cắp toàn bộ;

Đối với người dùng Degen đã quen thuộc ví phần cứng, những bẫy này hầu như không gây tổn hại vì họ tự nhiên sẽ thực hiện kiểm tra an ninh trong quá trình mua, khởi tạo và liên kết. Nhưng với người mới lần đầu mua hoặc thiếu kinh nghiệm, xác suất trúng bẫy tăng vọt.

Như vụ sự cố an ninh mới nhất này, kẻ lừa đảo tạo sẵn ví, chuyên cài sách hướng dẫn giấy giả, dẫn dắt người mua sau khi mở hộp thực hiện quy trình giả để kích hoạt chiếc imKey cũ kỹ này, từ đó trực tiếp chuyển đi tài sản. Theo trao đổi giữa tác giả và những người trong ngành, gần đây thực sự đã bắt đầu xuất hiện tình trạng sản phẩm bị mở hộp, chèn sách hướng dẫn giả để bán ở nhiều nơi.

Dù sao nhiều người mới thường bỏ qua tính toàn vẹn sản phẩm (bao bì có bị mở, tem chống giả có hư hỏng), dễ bỏ sót việc so sánh danh sách vật phẩm trong hộp, cũng không hiểu rằng trong ứng dụng chính hãng đã có thể thực hiện kiểm tra "máy mới/máy cũ". Nếu những thông tin này được kiểm tra đúng, phần lớn bẫy có thể bị phát hiện ngay lập tức.

Có thể nói, liệu thiết kế sản phẩm ví phần cứng có thể bao phủ toàn diện và chủ động hỗ trợ người dùng tự kiểm tra hay không, chính là cánh cửa then chốt phá vỡ chuỗi tấn công của sản nghiệp xám.

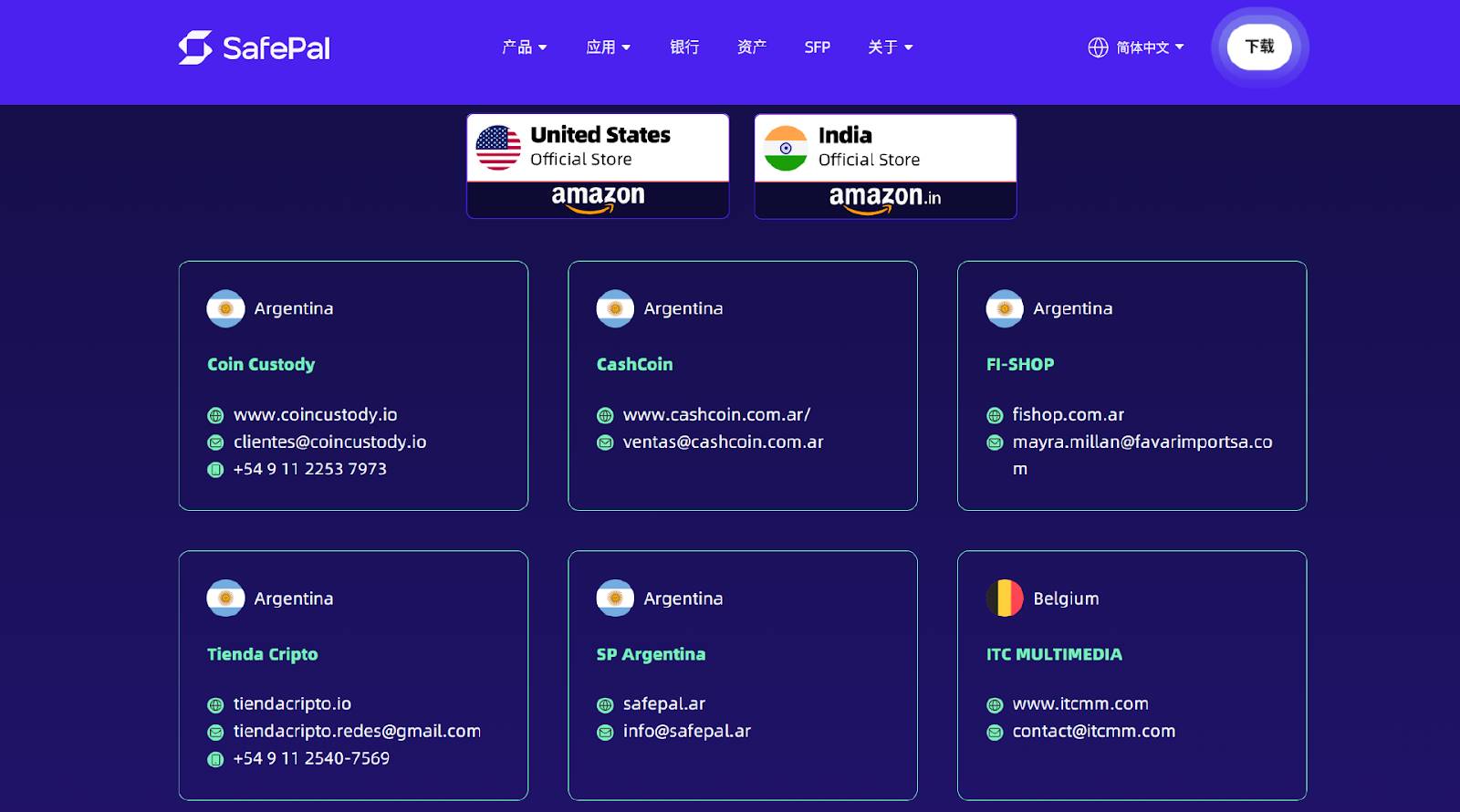

Lấy ví dụ ví phần cứng X1 dùng Bluetooth của SafePal, đường dẫn tự kiểm tra chủ động ở phía người dùng tương đối hoàn chỉnh:

-

Thông báo liên kết lần đầu: khi kích hoạt ví phần cứng và liên kết ứng dụng, sẽ hiển thị nhắc nhở "thiết bị này đã được kích hoạt, có phải do bạn thực hiện?"

-

Hiển thị thông tin kích hoạt lịch sử: sau này giao diện liên quan của SafePal còn đồng bộ hiển thị thời gian kích hoạt lần đầu của thiết bị và liệu đây có phải lần đầu liên kết với điện thoại này, giúp người dùng nhanh chóng xác định thiết bị có phải máy mới hay đã bị người khác khởi tạo.

Bên cạnh đó, theo trải nghiệm thực tế của tác giả, dù là SafePal S1, S1 Pro dùng cơ chế tương tác mã QR, hay SafePal X1 dùng Bluetooth để trao đổi thông tin, đều cho phép người dùng sau khi liên kết ứng dụng SafePal tùy lúc xem SN và thời gian kích hoạt lịch sử của ví phần cứng tương ứng (như hình dưới), để xác nhận thêm nguồn gốc và trạng thái sử dụng thiết bị.

Điều này nhờ vào việc khi xuất xưởng, ví phần cứng SafePal ghi vào mỗi thiết bị một SN, đồng thời liên kết và lưu trữ thông tin dấu vân tay phần cứng của thiết bị này với SN đó trên hệ thống nền tảng SafePal, để xác nhận thêm nguồn gốc và trạng thái sử dụng thiết bị.

Có nghĩa là khi người dùng lần đầu sử dụng ví phần cứng này cần kích hoạt trước mới tạo được ví, lúc kích hoạt ứng dụng điện thoại sẽ gửi ngược lại SN và thông tin dấu vân tay của ví phần cứng kết nối lên hệ thống nền tảng SafePal để xác minh, chỉ khi khớp toàn bộ mới nhắc người dùng rằng ví phần cứng có thể tiếp tục sử dụng, đồng thời ghi lại thời gian kích hoạt.

Sau này khi thiết bị di động khác liên kết lại ví phần cứng này, cũng sẽ nhắc người dùng rằng thiết bị này đã được kích hoạt, không phải lần đầu sử dụng, và yêu cầu xác nhận lần hai.

Qua vài bước xác minh này, người dùng gần như có thể phát hiện bẫy thiết bị cũ hoặc giả mạo ngay lần đầu tiếp xúc thiết bị, từ đó cắt đứt chuỗi tấn công đầu tiên thường gặp của sản nghiệp xám.

Đối với người mới lần đầu dùng ví phần cứng, cơ chế xác minh trực quan, truy xuất được như SafePal dễ hiểu và thực hiện hơn so với chỉ đọc sách hướng dẫn hoặc cảnh báo bằng văn bản, cũng phù hợp hơn với nhu cầu thực tế phòng tránh lừa đảo.

Ba, Sổ tay an toàn "toàn quy trình" cho ví phần cứng

Nhìn chung, đối với người dùng lần đầu tiếp xúc ví phần cứng, không có nghĩa chỉ cần mua ví phần cứng là tài sản được an toàn tuyệt đối.

Ngược lại, an toàn ví phần cứng không phải mua một lần là xong, mà là hàng rào được xây dựng chung bởi ý thức an toàn ở ba khâu mua, kích hoạt và sử dụng, bất kỳ khâu nào sơ suất cũng có thể trở thành cơ hội cho kẻ tấn công.

1. Khâu mua: Chỉ chọn kênh chính thức

Chuỗi an toàn ví phần cứng bắt đầu từ lựa chọn kênh mua, do đó khuyến nghị mọi người nên chọn mua trực tiếp trên website chính thức.

Một khi chọn đặt hàng qua sàn thương mại điện tử/phát trực tiếp, mua qua nền tảng đồ cũ, ví dụ qua Taobao, JD.com, Douyin... không chính thức, tức là tự đặt mình vào rủi ro cực cao — không có thương hiệu ví lạnh nào bán sản phẩm qua livestream Douyin, liên kết Kuaishou, những con đường này gần như đều là cứ địa chính của sản nghiệp xám.

Bước đầu tiên sau khi nhận hàng là kiểm tra bao bì và dấu hiệu chống giả, nếu bao bì bị mở, tem chống giả bị rách hoặc bao bì bên trong bất thường, cần lập tức cảnh giác, tốt nhất nên đối chiếu từng mục theo danh sách công bố trên website chính thức để loại bỏ nhanh một số rủi ro.

Giai đoạn này càng cẩn thận, chi phí an toàn sau này càng thấp.

2. Khâu kích hoạt: Không tự khởi tạo là "tặng tiền"

Kích hoạt là khâu cốt lõi về an toàn ví phần cứng, cũng là giai đoạn sản nghiệp xám dễ mai phục bẫy nhất.

Thủ đoạn phổ biến là sản nghiệp xám mở hộp trước, tạo ví và ghi cụm từ khôi phục, rồi chèn sách hướng dẫn giả, dẫn dắt người dùng dùng trực tiếp ví có sẵn này, cuối cùng cuỗm trọn tài sản chuyển vào sau đó. Vụ lừa đảo imKey trên JD.com gần đây chính là như vậy.

Vì vậy, nguyên tắc hàng đầu ở khâu kích hoạt là tự khởi tạo và tạo cụm từ khôi phục mới hoàn toàn. Trong quá trình này, sản phẩm có thể tự kiểm tra trạng thái thiết bị và xác minh lịch sử kích hoạt sẽ giảm đáng kể rủi ro bị động của người dùng, ví dụ như SafePal nêu trên sẽ nhắc khi liên kết lần đầu thiết bị đã từng được kích hoạt hay chưa, đồng thời hiển thị thời gian kích hoạt lịch sử và thông tin liên kết, giúp người dùng nhận diện ngay lập tức thiết bị bất thường, từ đó cắt đứt chuỗi tấn công.

3. Khâu sử dụng: Giữ chặt cụm từ khôi phục và cách ly vật lý

Sau khi vào sử dụng hàng ngày, cốt lõi an toàn ví phần cứng là quản lý cụm từ khôi phục và cách ly vật lý.

Cụm từ khôi phục phải được ghi tay, không chụp ảnh, không chụp màn hình, càng không được lưu qua WeChat, email hay đám mây, vì bất kỳ hành vi lưu trữ kết nối mạng nào cũng đồng nghĩa với tự phơi bày điểm tấn công.

Khi ký tên hoặc giao dịch, kết nối Bluetooth hoặc USB nên dùng ngắn hạn, theo nhu cầu, ưu tiên chọn ký bằng quét mã hoặc truyền dữ liệu ngoại tuyến, tránh thiết bị tiếp xúc mạng lâu dài.

Có thể nói, an toàn ví phần cứng从来 không phải "mua về là an toàn tuyệt đối", mà là hàng rào được xây dựng chung bởi người dùng ở ba khâu mua, kích hoạt, sử dụng:

-

Loại bỏ thiết bị cũ và kênh không chính thức ở khâu mua;

-

Tự khởi tạo và xác minh trạng thái thiết bị ở khâu kích hoạt;

-

Giữ chặt cụm từ khôi phục, tránh phơi nhiễm mạng lâu dài ở khâu sử dụng;

Xét theo góc nhìn này, các nhà sản xuất ví phần cứng tiếp theo thực sự cần cấp bách học hỏi SafePal, thông qua nhắc nhở kích hoạt lần đầu, hiển thị ngày kích hoạt và thông tin liên kết, cung cấp cơ chế "toàn quy trình" có thể xác minh cho phía người dùng, như vậy chuỗi săn mồi mà sản nghiệp xám sống nhờ mới thực sự mất tác dụng.

Lời kết

Ví phần cứng là công cụ tốt, nhưng从来 không phải lá bùa bảo hộ tối hậu để an tâm tuyệt đối.

Một mặt, các nhà sản xuất ví phần cứng cần kịp thời nắm bắt thay đổi môi trường thị trường, đặc biệt đối với "chuỗi săn mồi" mà người mới dễ gặp, cần xây dựng cơ chế xác minh trực quan, dễ thao tác hơn trong thiết kế sản phẩm và quy trình sử dụng, để mỗi người dùng đều dễ dàng xác định được tính xác thực và trạng thái an toàn của thiết bị trong tay mình.

Mặt khác, bản thân người dùng cũng phải hình thành thói quen an toàn tốt, từ mua hàng chính hãng, khởi tạo kích hoạt, đến quản lý cụm từ khôi phục hàng ngày, mỗi bước đều không được bỏ qua, hình thành ý thức an toàn xuyên suốt chu kỳ sử dụng.

Chỉ khi cơ chế xác minh ví và ý thức an toàn người dùng tạo thành vòng khép kín, ví phần cứng mới tiến gần hơn đến mục tiêu "an toàn tuyệt đối".

Chào mừng tham gia cộng đồng chính thức TechFlow

Nhóm Telegram:https://t.me/TechFlowDaily

Tài khoản Twitter chính thức:https://x.com/TechFlowPost

Tài khoản Twitter tiếng Anh:https://x.com/BlockFlow_News