Nhóm dịch vụ Nga Aeza Group đứng sau các hacker, mạng tối và thị trường ma túy bị trừng phạt

Tuyển chọn TechFlowTuyển chọn TechFlow

Nhóm dịch vụ Nga Aeza Group đứng sau các hacker, mạng tối và thị trường ma túy bị trừng phạt

Làm rõ bối cảnh và mô hình hoạt động của nhóm Aeza, đồng thời kết hợp phân tích từ công cụ chống rửa tiền và truy vết trên chuỗi MistTrack để tái hiện vai trò của nhóm này trong hệ sinh thái tội phạm.

Tác giả: Lisa&Liz

Biên tập: Liz

bối cảnh

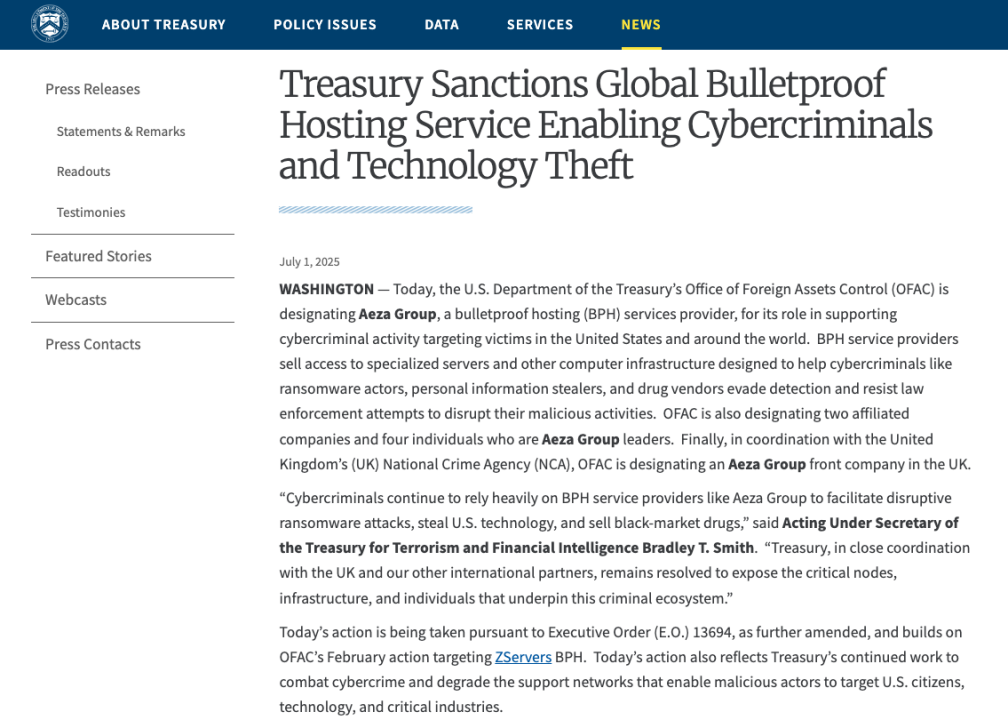

Gần đây, Văn phòng Kiểm soát Tài sản Nước ngoài (OFAC) thuộc Bộ Tài chính Hoa Kỳ đã công bố việc trừng phạt tập đoàn Aeza Group có trụ sở tại Nga và các thực thể liên quan, với lý do công ty này cung cấp dịch vụ lưu trữ cho các phần mềm mã hóa tống tiền và công cụ đánh cắp thông tin.

(https://home.treasury.gov/news/press-releases/sb0185)

Các biện pháp trừng phạt lần này bao gồm Aeza Group, công ty con tại Anh làm mặt tiền là Aeza International Ltd., hai công ty con tại Nga (Aeza Logistic LLC và Cloud Solutions LLC), bốn cá nhân quản lý cấp cao (Giám đốc điều hành Arsenii Penzev, Giám đốc Yurii Bozoyan, Giám đốc kỹ thuật Vladimir Gast và Quản lý Igor Knyazev), cùng một ví tiền mã hóa (TU4tDFRvcKhAZ1jdihojmBWZqvJhQCnJ4F).

"Các tội phạm mạng vẫn đang phụ thuộc nặng nề vào các nhà cung cấp dịch vụ lưu trữ chống kiểm duyệt như Aeza Group để tiến hành các cuộc tấn công phần mềm tống tiền gây thiệt hại, đánh cắp công nghệ Mỹ và buôn bán ma túy trên chợ đen", ông Bradley T. Smith, Phó Bộ trưởng Phụ trách Chống khủng bố và Tình báo Tài chính của Bộ Tài chính Mỹ nói, "Bộ Tài chính sẽ tiếp tục hợp tác chặt chẽ với Anh và các đối tác quốc tế khác, kiên quyết vạch trần các nút then chốt, cơ sở hạ tầng và cá nhân liên quan đến hệ sinh thái tội phạm này."

Hành động trừng phạt này đánh dấu việc các cơ quan thực thi pháp luật quốc tế đang chuyển trọng tâm từ việc trừng phạt trực tiếp các đối tượng tấn công sang cả các cơ sở hạ tầng kỹ thuật và nhà cung cấp dịch vụ hỗ trợ phía sau. Bài viết này sẽ phân tích nguồn gốc và mô hình hoạt động của Aeza Group, đồng thời kết hợp phân tích từ công cụ theo dõi và chống rửa tiền trên chuỗi khối MistTrack để tái hiện vai trò của nó trong hệ sinh thái tội phạm.

Aeza Group là ai?

(https://www.pcmag.com/news/us-sanctions-russian-web-hosting-provider-aeza-for-fueling-malware)

Aeza Group là một nhà cung cấp dịch vụ lưu trữ chống kiểm duyệt (BPH) có trụ sở tại Saint Petersburg, Nga, lâu nay nổi tiếng vì cung cấp máy chủ chuyên dụng và dịch vụ lưu trữ ẩn danh cho các nhóm phần mềm tống tiền, các tổ chức vận hành công cụ đánh cắp thông tin (infostealers), cũng như các nền tảng buôn bán ma túy phi pháp.

Khách hàng của họ bao gồm các đơn vị vận hành công cụ đánh cắp thông tin khét tiếng như Lumma và Meduza – từng tấn công vào ngành công nghiệp quốc phòng Mỹ và các công ty công nghệ toàn cầu; các nhóm tống tiền và đánh cắp dữ liệu BianLian và RedLine; cùng với thị trường ma túy trên mạng tối nổi tiếng của Nga là Blacksprut. Không chỉ cung cấp dịch vụ lưu trữ cho Blacksprut, Aeza còn tham gia xây dựng kiến trúc kỹ thuật của nền tảng này. Theo tiết lộ của OFAC, Blacksprut được sử dụng rộng rãi để phân phối fentanyl và các loại ma túy tổng hợp khác trên toàn cầu, đe dọa nghiêm trọng đến an ninh công cộng.

Phân tích từ MistTrack

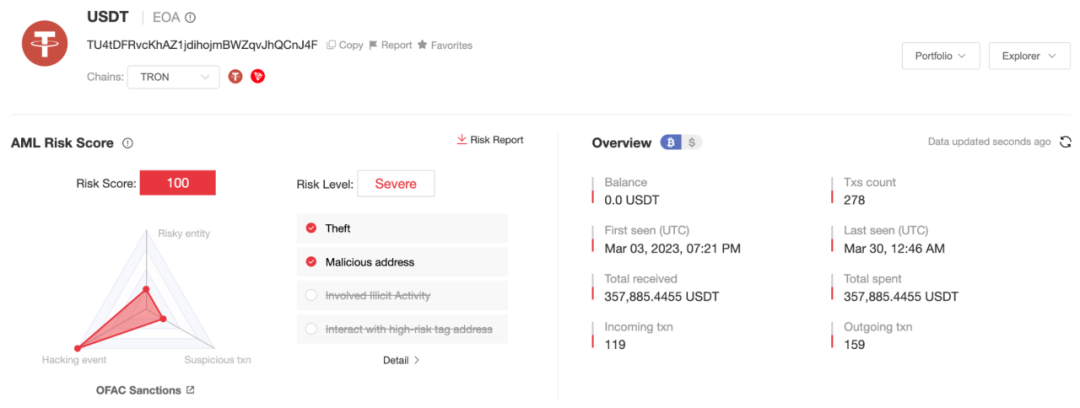

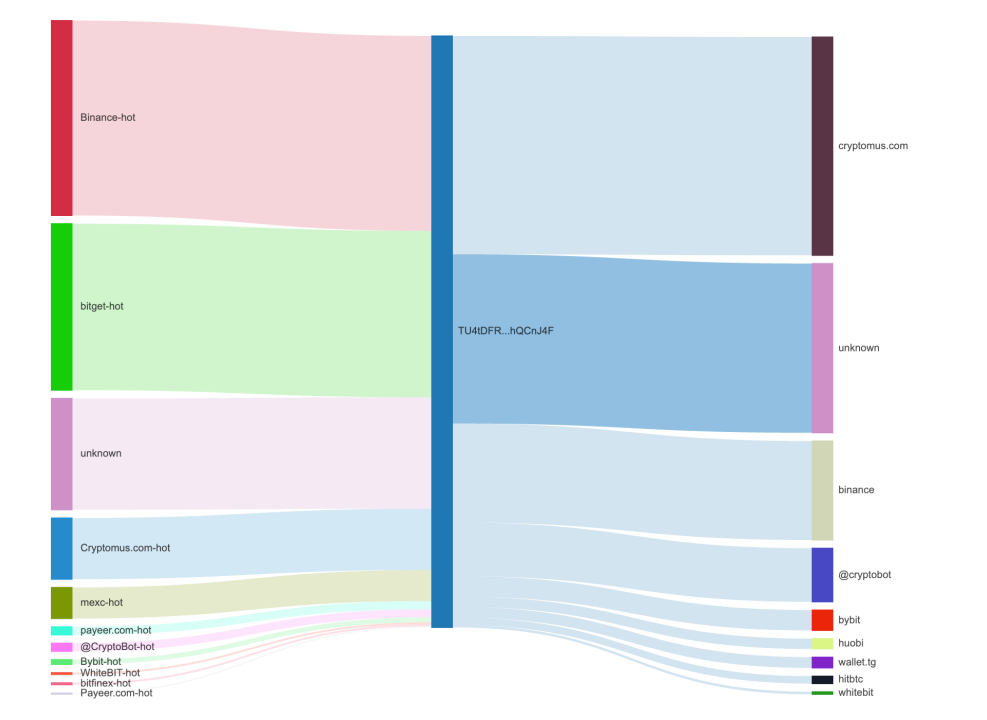

Theo phân tích của nền tảng chống rửa tiền và theo dõi trên chuỗi khối MistTrack, địa chỉ bị trừng phạt (TU4tDFRvcKhAZ1jdihojmBWZqvJhQCnJ4F) bắt đầu hoạt động từ năm 2023 và đã nhận tổng cộng hơn 350.000 USD dưới dạng USDT.

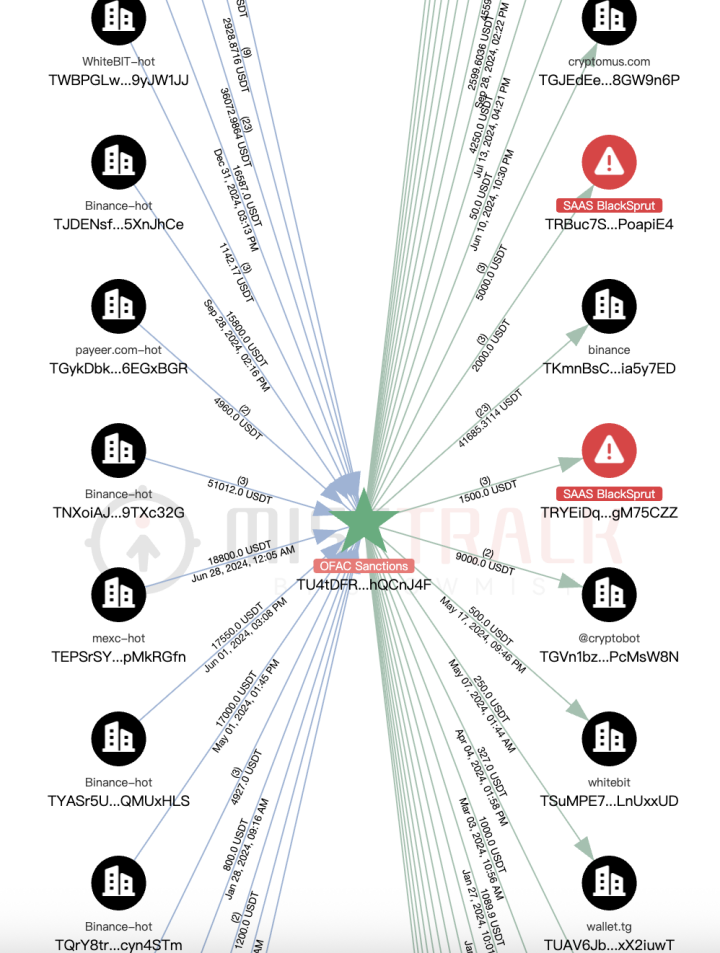

Theo phân tích của MistTrack, địa chỉ này có tương tác với các đối tượng sau:

-

Chuyển tài sản tới nhiều sàn giao dịch/OTC nổi tiếng như Cryptomus, WhiteBIT nhằm rửa tiền;

-

Có liên kết với các thực thể bị trừng phạt như Garantex, Lumma;

-

Có liên kết với các nền tảng dịch vụ đánh cắp thông tin (Stealer-as-a-Service) quảng bá trên Telegram;

-

Có liên kết với các địa chỉ liên quan đến thị trường ma túy trên mạng tối Blacksprut.

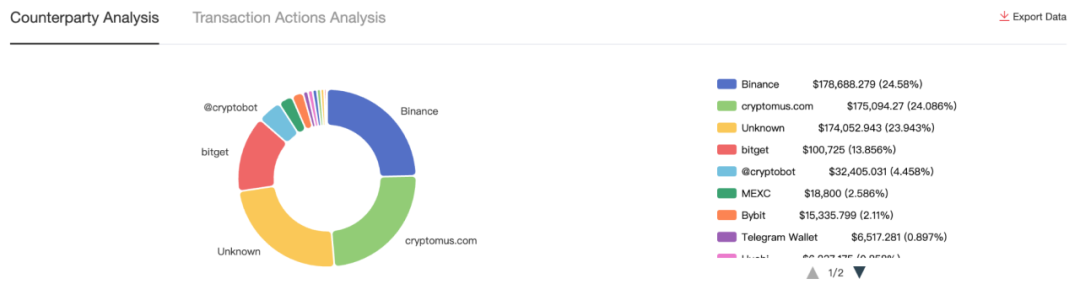

Theo phân tích chức năng đối tác giao dịch của MistTrack, tỷ lệ tương tác của địa chỉ này với các đối tượng như sau:

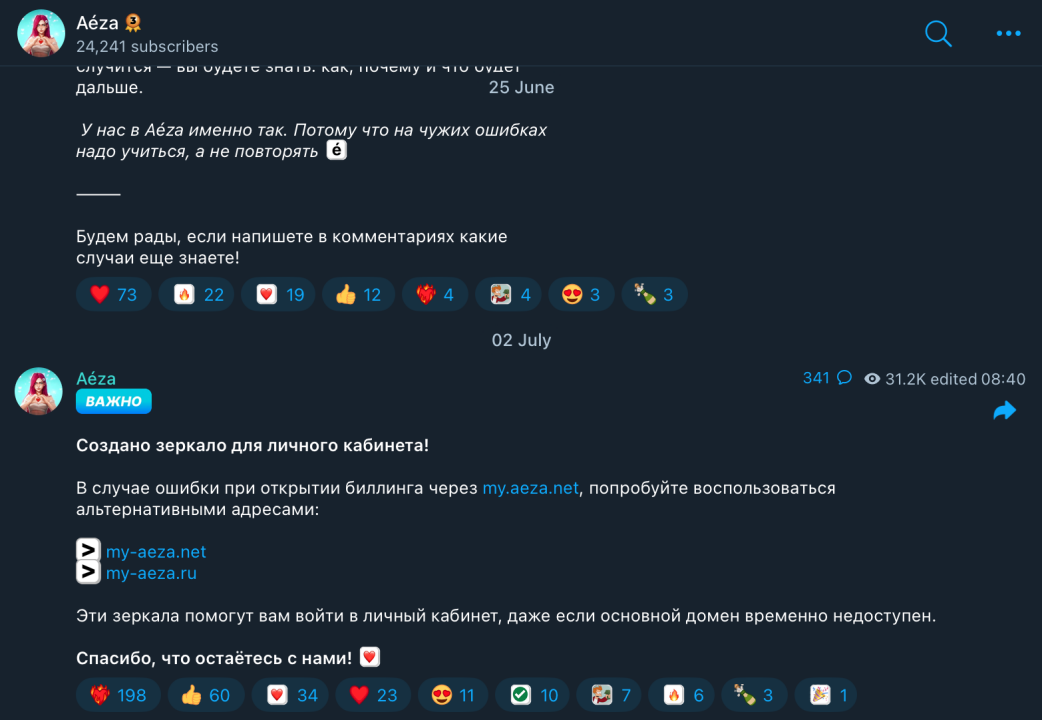

Bên cạnh đó, chúng tôi phát hiện rằng vào ngày 2 tháng 7, kênh Telegram của Aeza vẫn đang hoạt động, quản trị viên đăng tải các liên kết dự phòng nhằm đảm bảo người dùng có thể truy cập khi không vào được trang chủ:

Sau khi tra cứu, hai liên kết dự phòng này được tạo đúng vào ngày OFAC công bố lệnh trừng phạt Aeza.

Kết luận

Việc trừng phạt Aeza Group cho thấy các cơ quan quản lý toàn cầu đang mở rộng mục tiêu xử lý từ các đối tượng tấn công trực tiếp sang cả mạng lưới dịch vụ kỹ thuật hỗ trợ phía sau. Các nhà cung cấp lưu trữ, công cụ truyền thông ẩn danh và kênh thanh toán đang trở thành tâm điểm mới của các biện pháp tuân thủ. Đối với doanh nghiệp, sàn giao dịch và nhà cung cấp dịch vụ, KYC/KYT không còn là lựa chọn mà đã trở thành yêu cầu bắt buộc — nếu vô tình thiết lập quan hệ kinh doanh với các đối tượng rủi ro cao, họ có thể phải đối mặt với nguy cơ bị trừng phạt liên đới.

Chào mừng tham gia cộng đồng chính thức TechFlow

Nhóm Telegram:https://t.me/TechFlowDaily

Tài khoản Twitter chính thức:https://x.com/TechFlowPost

Tài khoản Twitter tiếng Anh:https://x.com/BlockFlow_News