Phân tích chuỗi hoạt động và điểm phòng thủ trước các cuộc tấn công lừa đảo Zoom và Calendly

Tuyển chọn TechFlowTuyển chọn TechFlow

Phân tích chuỗi hoạt động và điểm phòng thủ trước các cuộc tấn công lừa đảo Zoom và Calendly

Hội nghị giả, khủng hoảng thật.

Tác giả: 𝙳𝚛. 𝙰𝚠𝚎𝚜𝚘𝚖𝚎 𝙳𝚘𝚐𝚎

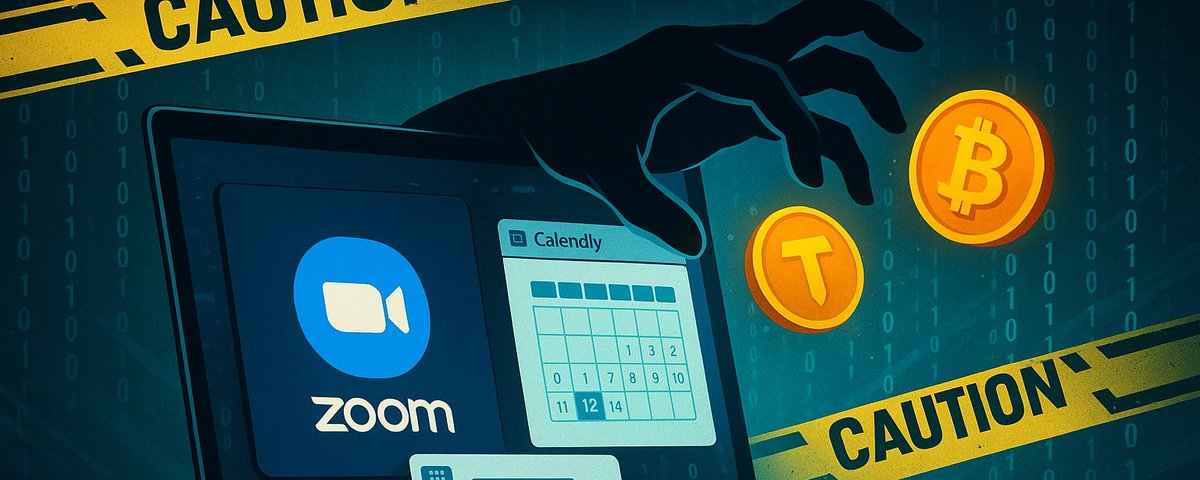

Gần đây, cộng đồng tiền mã hóa liên tục chứng kiến các thảm họa an ninh. Tin tặc lợi dụng Calendly để lên lịch họp, gửi những "liên kết Zoom" trông bình thường nhằm dụ nạn nhân cài đặt phần mềm độc hại ngụy trang, thậm chí giành quyền kiểm soát từ xa máy tính trong buổi họp. Chỉ trong một đêm, ví và tài khoản Telegram đều bị chiếm đoạt hoàn toàn.

Bài viết này sẽ phân tích toàn diện chuỗi tấn công và các điểm phòng thủ, kèm theo tài liệu tham khảo đầy đủ, thuận tiện cho việc chia sẻ trong cộng đồng, đào tạo nội bộ hoặc tự kiểm tra.

Mục tiêu kép của tin tặc

-

Đánh cắp tài sản số

Sử dụng các phần mềm độc hại như Lumma Stealer, RedLine hoặc IcedID để trực tiếp đánh cắp khóa riêng và cụm khôi phục (Seed Phrase) từ trình duyệt hoặc ví trên máy tính, nhanh chóng rút TON, BTC và các loại tiền mã hóa khác.

Tham khảo:

Blog chính thức của Microsoft

Thông tin tình báo đe dọa Flare

https://flare.io/learn/resources/blog/redline-stealer-malware/

-

Đánh cắp thông tin đăng nhập

Đánh cắp Session Cookie của Telegram, Google, mạo danh nạn nhân để tiếp cận thêm nhiều người khác, tạo hiệu ứng lan truyền như quả cầu tuyết.

Tham khảo:

Báo cáo phân tích d01a

https://d01a.github.io/redline/

Bốn bước trong chuỗi tấn công

① Xây dựng lòng tin

Mạo danh nhà đầu tư, truyền thông hoặc podcast, gửi lời mời họp chính thức qua Calendly. Ví dụ trong vụ "ELUSIVE COMET", tin tặc đã giả mạo trang Bloomberg Crypto để lừa đảo.

Tham khảo:

Trail of Bits Blog

https://blog.trailofbits.com/2025/04/17/mitigating-elusive-comet-zoom-remote-control-attacks/

② Phát tán phần mềm độc hại

Giả mạo tên miền Zoom (không phải .zoom.us) dẫn đến việc tải xuống phiên bản độc hại của ZoomInstaller.exe. Nhiều sự cố từ năm 2023–2025 đều sử dụng cách này để phát tán IcedID hoặc Lumma.

Tham khảo:

Bitdefender

https://www.bitdefender.com/en-us/blog/hotforsecurity/hackers-used-modified-zoom-installer-and-phishing-campaign-to-deploy-trojan-banker-2、Microsofthttps://blogs.microsoft.com/on-the-issues/2025/05/21/microsoft-leads-global-action-against-favored-cybercrime-tool/

③ Cướp quyền trong buổi họp

Tin tặc đổi biệt danh thành "Zoom" trong cuộc họp Zoom, yêu cầu nạn nhân "kiểm tra chia sẻ màn hình" đồng thời gửi yêu cầu điều khiển từ xa. Ngay khi nạn nhân nhấn "Cho phép", thiết bị sẽ bị xâm nhập hoàn toàn.

Tham khảo:

Help Net Security

https://www.helpnetsecurity.com/2025/04/18/zoom-remote-control-attack/

DarkReading

https://www.darkreading.com/remote-workforce/elusive-comet-zoom-victims

④ Lan rộng và rút tiền

Phần mềm độc hại tải lên khóa riêng, lập tức rút tiền hoặc ẩn nấp vài ngày rồi dùng danh tính Telegram để lừa đảo người khác. RedLine được thiết kế đặc biệt để nhắm vào thư mục tdata của Telegram.

Tham khảo:

Báo cáo phân tích d01a

https://d01a.github.io/redline/

Ba bước cấp cứu sau sự cố

-

Cô lập thiết bị ngay lập tức

Rút dây mạng, tắt Wi-Fi, khởi động bằng USB sạch để quét; nếu phát hiện RedLine/Lumma, nên định dạng toàn bộ ổ cứng và cài lại hệ thống.

-

Huỷ bỏ tất cả Session

Chuyển tiền mã hóa sang ví phần cứng mới; đăng xuất khỏi mọi thiết bị Telegram và bật xác thực hai bước; đổi mật khẩu email, sàn giao dịch.

-

Giám sát đồng thời blockchain và sàn giao dịch

Khi phát hiện giao dịch bất thường, lập tức liên hệ sàn để yêu cầu đóng băng địa chỉ đáng ngờ.

Sáu nguyên tắc phòng thủ lâu dài

-

Thiết bị họp độc lập: Chỉ dùng laptop hoặc điện thoại dự phòng không chứa khóa riêng cho các cuộc họp lạ.

-

Tải về từ nguồn chính hãng: Phần mềm như Zoom, AnyDesk phải được tải từ trang web chính thức; macOS nên tắt chức năng "Tự động mở sau khi tải".

-

Xác minh kỹ địa chỉ URL: Liên kết họp phải là .zoom.us; Zoom Vanity URL cũng tuân theo quy chuẩn này (hướng dẫn chính thức https://support.zoom.us/hc/en-us/articles/215062646-Guidelines-for-Vanity-URL-requests).

-

Nguyên tắc ba KHÔNG: Không cài tiện ích, không cho phép điều khiển từ xa, không hiển thị Seed/Crypto Key.

-

Tách biệt ví nóng và ví lạnh: Tài sản chính giữ trong ví lạnh kèm PIN + Passphrase; ví nóng chỉ để lượng nhỏ.

-

Bật 2FA cho mọi tài khoản: Telegram, Email, GitHub, sàn giao dịch đều phải bật xác thực hai bước.

Kết luận: Nguy hiểm thật từ những cuộc họp giả

Tin tặc hiện đại không cần khai thác lỗ hổng zero-day, mà họ diễn xuất cực kỳ tinh vi. Họ tạo ra những cuộc họp Zoom "trông rất bình thường", chỉ chờ bạn mắc sai lầm.

Miễn là bạn hình thành thói quen: cô lập thiết bị, chỉ dùng nguồn chính hãng, xác minh đa lớp, những chiêu thức này sẽ không còn chỗ đứng. Mong rằng mọi người dùng trên chuỗi đều tránh được bẫy kỹ thuật xã hội, bảo vệ vững chắc kho tài sản và danh tính của mình.

Chào mừng tham gia cộng đồng chính thức TechFlow

Nhóm Telegram:https://t.me/TechFlowDaily

Tài khoản Twitter chính thức:https://x.com/TechFlowPost

Tài khoản Twitter tiếng Anh:https://x.com/BlockFlow_News