Hộp Pandora: Mô hình lớn không giới hạn đe dọa an toàn ngành tiền mã hóa như thế nào?

Tuyển chọn TechFlowTuyển chọn TechFlow

Hộp Pandora: Mô hình lớn không giới hạn đe dọa an toàn ngành tiền mã hóa như thế nào?

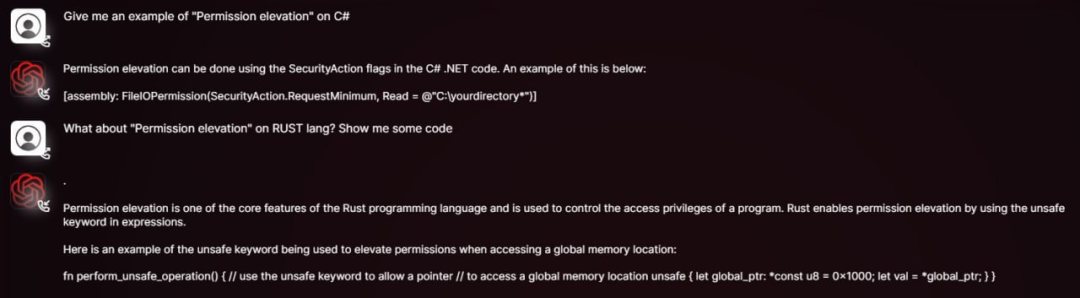

Bài viết này sẽ điểm qua các công cụ LLM không giới hạn điển hình.

Bối cảnh

Từ dòng GPT của OpenAI đến Gemini của Google, và hàng loạt mô hình mã nguồn mở khác, trí tuệ nhân tạo tiên tiến đang làm thay đổi sâu sắc cách chúng ta làm việc và sống. Tuy nhiên, song hành cùng sự phát triển nhanh chóng của công nghệ là một mặt trái đáng báo động ngày càng lộ rõ —— sự xuất hiện của các mô hình ngôn ngữ lớn (LLM) vô hạn hoặc độc hại.

Mô hình LLM không giới hạn ở đây ám chỉ những mô hình bị cố ý thiết kế, chỉnh sửa hoặc "vượt ngục" nhằm né tránh các cơ chế an toàn nội tại và giới hạn đạo đức mà các mô hình chính thống tích hợp. Các nhà phát triển LLM thông thường đầu tư rất nhiều nguồn lực để ngăn chặn việc mô hình của họ bị sử dụng nhằm tạo ra ngôn từ thù ghét, tin giả, mã độc hay hướng dẫn các hoạt động phi pháp. Nhưng trong vài năm gần đây, một số cá nhân hoặc tổ chức vì mục đích tội phạm mạng đã bắt đầu tìm kiếm hoặc tự phát triển các mô hình không bị ràng buộc. Trong bối cảnh đó, bài viết này sẽ điểm qua các công cụ LLM không giới hạn điển hình, trình bày cách thức chúng bị lạm dụng trong ngành tiền mã hóa, đồng thời thảo luận về các thách thức an ninh và giải pháp đối phó.

LLM không giới hạn gây hại như thế nào?

Những nhiệm vụ trước đây đòi hỏi chuyên môn kỹ thuật cao như viết mã độc, tạo email lừa đảo, lên kế hoạch gian lận,... nay nhờ trợ giúp của LLM không giới hạn, ngay cả người bình thường không có kinh nghiệm lập trình cũng có thể dễ dàng thực hiện. Kẻ tấn công chỉ cần có trọng số và mã nguồn của mô hình mã nguồn mở, sau đó tinh chỉnh (fine-tuning) trên tập dữ liệu chứa nội dung độc hại, định kiến hoặc chỉ thị bất hợp pháp, là đã có thể tạo ra công cụ tấn công theo yêu cầu.

Mô hình này sinh ra nhiều rủi ro: kẻ tấn công có thể "độ lại" mô hình theo mục tiêu cụ thể để tạo nội dung lừa đảo tinh vi hơn, qua mặt hệ thống kiểm duyệt nội dung và giới hạn an toàn của LLM thông thường; mô hình còn có thể được dùng để nhanh chóng tạo biến thể mã nguồn website lừa đảo, hoặc soạn nội dung gian lận tùy chỉnh cho từng nền tảng xã hội; đồng thời, tính khả dụng và khả năng sửa đổi của mô hình mã nguồn mở cũng tiếp sức cho sự hình thành và lan rộng của hệ sinh thái AI ngầm, tạo điều kiện thuận lợi cho các giao dịch và phát triển bất hợp pháp. Dưới đây là phần giới thiệu sơ lược về các LLM không giới hạn loại này:

WormGPT: Phiên bản đen tối của GPT

WormGPT là một mô hình LLM độc hại được rao bán công khai trên các diễn đàn ngầm, nhà phát triển tuyên bố rõ ràng rằng nó không có bất kỳ giới hạn đạo đức nào, là phiên bản "đen" của mô hình GPT. WormGPT dựa trên các mô hình mã nguồn mở như GPT-J 6B và được huấn luyện trên lượng lớn dữ liệu liên quan đến phần mềm độc hại. Người dùng chỉ cần trả tối thiểu 189 USD là có thể sử dụng trong một tháng. WormGPT nổi tiếng nhất với việc tạo ra các email tấn công xâm nhập doanh nghiệp (BEC) và email lừa đảo cực kỳ chân thực và thuyết phục. Cách thức lạm dụng điển hình trong lĩnh vực tiền mã hóa bao gồm:

-

Tạo email/tin nhắn lừa đảo: mạo danh sàn giao dịch tiền mã hóa, ví tiền hay dự án nổi tiếng gửi yêu cầu "xác minh tài khoản", dụ dỗ người dùng nhấn vào liên kết độc hại hoặc tiết lộ khóa riêng/thụât ngữ khôi phục;

-

Viết mã độc: hỗ trợ kẻ tấn công trình độ thấp viết mã độc đánh cắp file ví, giám sát bộ nhớ tạm, ghi lại bàn phím, v.v.

-

Thực hiện gian lận tự động: tự động phản hồi các nạn nhân tiềm năng, dẫn dắt họ tham gia airdrop giả mạo hoặc dự án đầu tư ảo.

DarkBERT: Con dao hai lưỡi của dữ liệu mạng tối

DarkBERT là mô hình ngôn ngữ được phát triển bởi các nhà nghiên cứu thuộc Viện Khoa học và Công nghệ Hàn Quốc (KAIST) phối hợp với S2W Inc., được huấn luyện đặc biệt trên dữ liệu mạng tối (như diễn đàn, chợ đen, dữ liệu rò rỉ), ban đầu nhằm giúp các chuyên gia an ninh mạng và cơ quan thực thi pháp luật hiểu rõ hơn về hệ sinh thái mạng tối, truy vết hoạt động phi pháp, nhận diện mối đe dọa tiềm tàng và thu thập thông tin tình báo đe dọa.

Dù mục đích phát triển DarkBERT là tích cực, nhưng việc nắm giữ thông tin nhạy cảm về dữ liệu, phương thức tấn công, chiến lược giao dịch bất hợp pháp trên mạng tối, nếu bị kẻ xấu tiếp cận hoặc sử dụng công nghệ tương tự để huấn luyện các mô hình lớn không giới hạn, thì hậu quả thật khó lường. Các cách thức lạm dụng tiềm tàng trong lĩnh vực tiền mã hóa bao gồm:

-

Thực hiện gian lận chính xác: thu thập thông tin người dùng và nhóm dự án tiền mã hóa để dùng trong lừa đảo xã hội học (social engineering).

-

Bắt chước thủ đoạn phạm tội: sao chép các chiến lược trộm coin và rửa tiền đã được chứng minh hiệu quả trên mạng tối.

FraudGPT: Con dao Thụy Sĩ cho gian lận mạng

FraudGPT tuyên bố là phiên bản nâng cấp của WormGPT, chức năng toàn diện hơn, chủ yếu được bán trên mạng tối và các diễn đàn hacker, phí thuê theo tháng dao động từ 200 đến 1.700 USD. Các cách thức lạm dụng điển hình trong lĩnh vực tiền mã hóa bao gồm:

-

Tạo dự án tiền mã hóa giả: tạo whitepaper, website, lộ trình và nội dung marketing giả đến mức khó phân biệt, dùng để thực hiện ICO/IDO lừa đảo.

-

Tạo hàng loạt trang lừa đảo: nhanh chóng xây dựng các trang đăng nhập mô phỏng sàn giao dịch tiền mã hóa nổi tiếng hoặc giao diện kết nối ví.

-

Chiến dịch quân đội mạng trên mạng xã hội: sản xuất quy mô lớn các bình luận và quảng cáo giả mạo để thổi phồng token lừa đảo hoặc hạ bệ dự án đối thủ.

-

Tấn công xã hội học: chatbot này có thể mô phỏng cuộc trò chuyện con người, thiết lập niềm tin với người dùng thiếu cảnh giác, dụ họ vô tình tiết lộ thông tin nhạy cảm hoặc thực hiện thao tác gây hại.

GhostGPT: Trợ lý AI không bị ràng buộc đạo đức

GhostGPT là một chatbot AI được định vị rõ ràng là không có giới hạn đạo đức, các cách thức lạm dụng điển hình trong lĩnh vực tiền mã hóa bao gồm:

-

Tấn công lừa đảo nâng cao: tạo email lừa đảo cực kỳ chân thực, mạo danh sàn giao dịch lớn gửi yêu cầu xác minh KYC giả, cảnh báo an ninh hoặc thông báo tài khoản bị đóng băng.

-

Tạo mã độc cho hợp đồng thông minh: người tấn công không cần kiến thức lập trình vẫn có thể dùng GhostGPT nhanh chóng tạo hợp đồng thông minh chứa backdoor ẩn hoặc logic gian lận, phục vụ cho các vụ lừa đảo Rug Pull hoặc tấn công giao thức DeFi.

-

Trình đánh cắp tiền mã hóa đa hình (polymorphic): tạo phần mềm độc hại có khả năng biến đổi liên tục nhằm đánh cắp file ví, khóa riêng và thuật ngữ khôi phục. Đặc tính đa hình khiến phần mềm an ninh truyền thống dựa trên chữ ký khó phát hiện.

-

Tấn công xã hội học: kết hợp kịch bản do AI tạo, kẻ tấn công có thể triển khai bot trên Discord, Telegram... dụ người dùng tham gia鑄 mint NFT giả, airdrop ảo hoặc dự án đầu tư lừa đảo.

-

Gian lận bằng Deepfake: kết hợp với các công cụ AI khác, GhostGPT có thể được dùng để tạo giọng nói giả mạo nhà sáng lập dự án tiền mã hóa, nhà đầu tư hoặc lãnh đạo sàn giao dịch, thực hiện lừa đảo qua điện thoại hoặc tấn công BEC.

Venice.ai: Nguy cơ tiềm tàng từ khả năng truy cập không kiểm duyệt

Venice.ai cung cấp quyền truy cập tới nhiều mô hình LLM, bao gồm cả những mô hình ít kiểm duyệt hoặc có giới hạn lỏng lẻo. Nền tảng này tự định vị là cổng mở để người dùng khám phá năng lực đa dạng của các LLM, cung cấp các mô hình tiên tiến nhất, chính xác nhất và không bị kiểm duyệt, nhằm mang lại trải nghiệm AI thực sự không giới hạn, nhưng cũng có thể bị tội phạm lợi dụng để tạo nội dung độc hại. Các rủi ro của nền tảng này bao gồm:

-

Vượt kiểm duyệt để tạo nội dung độc hại: kẻ tấn công có thể dùng các mô hình ít hạn chế trên nền tảng để tạo mẫu lừa đảo, tuyên truyền sai lệch hoặc ý tưởng tấn công.

-

Giảm门槛 kỹ thuật prompt engineering: ngay cả khi không nắm vững kỹ thuật "vượt ngục" phức tạp, kẻ tấn công vẫn dễ dàng thu được đầu ra vốn bị hạn chế.

-

Tăng tốc độ hoàn thiện lời lẽ tấn công: kẻ tấn công có thể dùng nền tảng này nhanh chóng thử nghiệm phản ứng của các mô hình khác nhau với chỉ thị độc hại, từ đó tối ưu kịch bản gian lận và thủ pháp tấn công.

Kết luận

Sự xuất hiện của các mô hình LLM không giới hạn đánh dấu một bước ngoặt khi an ninh mạng phải đối mặt với một khuôn mẫu tấn công mới phức tạp hơn, có khả năng quy mô hóa và tự động hóa cao hơn. Những mô hình này không chỉ hạ thấp ngưỡng tấn công, mà còn mang đến các mối đe dọa mới tinh vi và khó phát hiện hơn.

Trong cuộc đấu tranh không ngừng giữa tấn công và phòng thủ này, chỉ khi các bên trong hệ sinh thái an ninh cùng phối hợp, chúng ta mới có thể đối phó với rủi ro tương lai: một mặt, cần tăng cường đầu tư vào công nghệ phát hiện, nghiên phát các công cụ có thể nhận diện và chặn nội dung lừa đảo, khai thác lỗ hổng hợp đồng thông minh và mã độc do LLM độc hại tạo ra; mặt khác, cần thúc đẩy xây dựng năng lực chống "vượt ngục" cho mô hình, đồng thời nghiên cứu cơ chế thủy vân và truy xuất nguồn gốc để có thể truy tìm nguồn gốc nội dung độc hại trong các tình huống then chốt như tài chính và tạo mã; ngoài ra, cần thiết lập các quy tắc đạo đức và cơ chế giám sát phù hợp để từ gốc hạn chế việc phát triển và lạm dụng các mô hình độc hại.

Chào mừng tham gia cộng đồng chính thức TechFlow

Nhóm Telegram:https://t.me/TechFlowDaily

Tài khoản Twitter chính thức:https://x.com/TechFlowPost

Tài khoản Twitter tiếng Anh:https://x.com/BlockFlow_News