Phân tích kỹ thuật tin tặc và những câu hỏi đằng sau vụ việc gần 1,5 tỷ đô la bị đánh cắp tại Bybit

Tuyển chọn TechFlowTuyển chọn TechFlow

Phân tích kỹ thuật tin tặc và những câu hỏi đằng sau vụ việc gần 1,5 tỷ đô la bị đánh cắp tại Bybit

Các tổ chức tin tặc, đặc biệt là các nhóm tin tặc cấp nhà nước như Lazarus Group, đang liên tục nâng cấp các phương pháp tấn công.

Tác giả: Đội an toàn M慢雾

Bối cảnh

Vào tối ngày 21 tháng 2 năm 2025 theo giờ Bắc Kinh, theo thông tin từ thám tử chuỗi ZachXBT tiết lộ, nền tảng Bybit đã xảy ra tình trạng rút tiền quy mô lớn. Sự việc này dẫn đến việc mất cắp hơn 1,46 tỷ USD, trở thành vụ trộm tiền mã hóa có số tiền thiệt hại lớn nhất trong những năm gần đây.

Phân tích theo dõi trên chuỗi

Sau khi sự việc xảy ra, đội an toàn M慢雾 ngay lập tức phát đi cảnh báo an ninh và tiến hành theo dõi, phân tích tài sản bị đánh cắp:

Theo phân tích của đội an toàn M慢雾, tài sản bị đánh cắp chủ yếu bao gồm:

· 401.347 ETH (trị giá khoảng 1,068 tỷ USD)

· 8.000 mETH (trị giá khoảng 26 triệu USD)

· 90.375,5479 stETH (trị giá khoảng 260 triệu USD)

· 15.000 cmETH (trị giá khoảng 43 triệu USD)

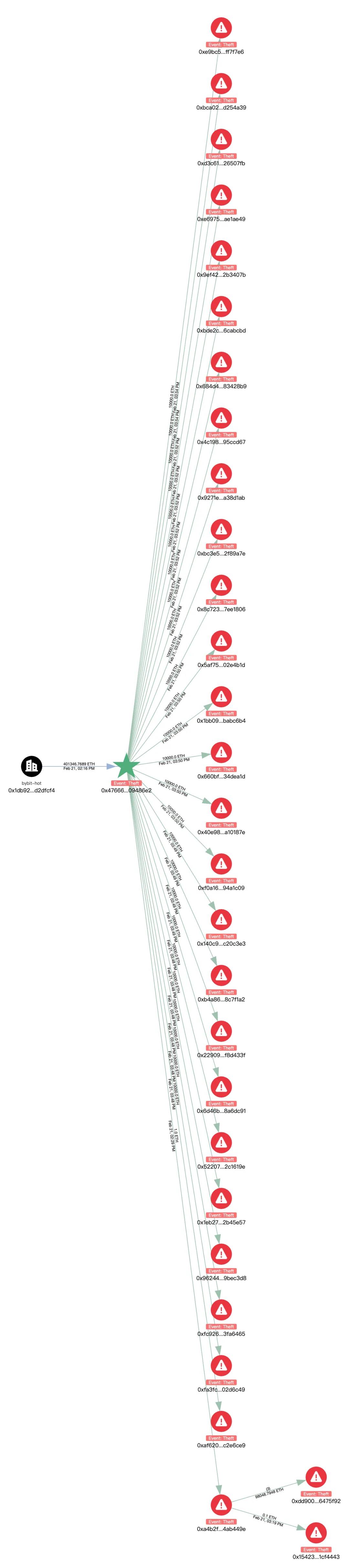

Chúng tôi sử dụng công cụ theo dõi chuỗi và chống rửa tiền MistTrack để phân tích địa chỉ ban đầu của hacker

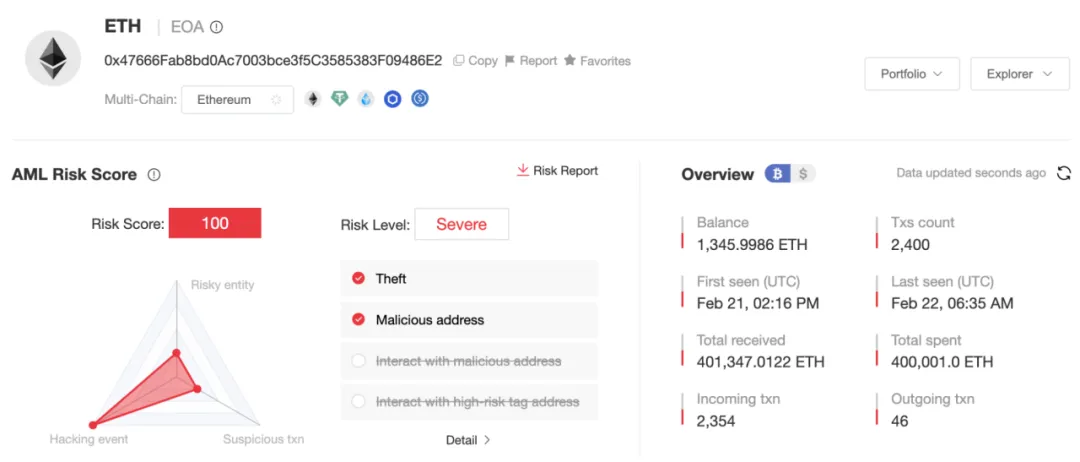

0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2

và thu được các thông tin sau:

ETH bị phân tán chuyển đi, địa chỉ hacker ban đầu chia 400.000 ETH theo định dạng mỗi 1.000 ETH sang 40 địa chỉ, hiện đang tiếp tục chuyển đi.

Trong đó, 205 ETH đã được chuyển đổi sang BTC qua Chainflip và chuyển liên chuỗi đến địa chỉ:

bc1qlu4a33zjspefa3tnq566xszcr0fvwz05ewhqfq

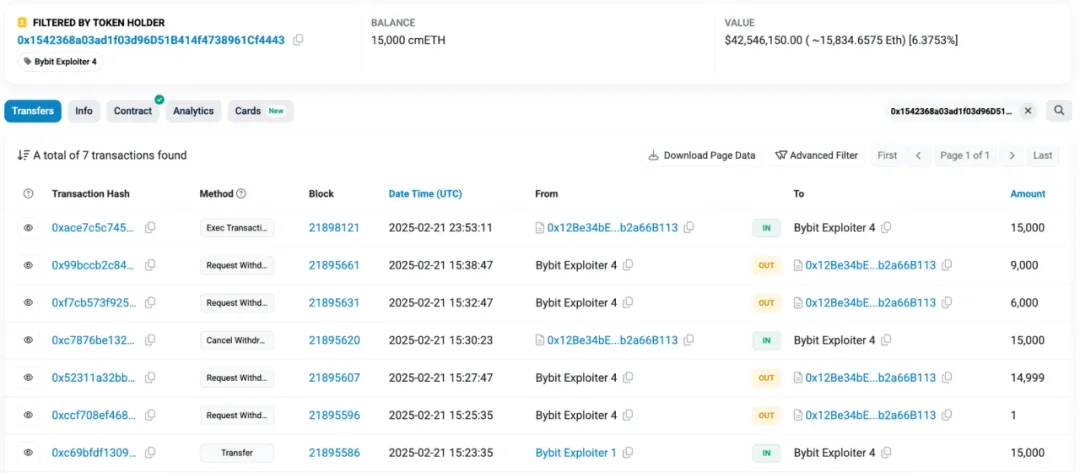

Dòng chảy cmETH: 15.000 cmETH đã được chuyển đến địa chỉ:

0x1542368a03ad1f03d96D51B414f4738961Cf4443

Đáng chú ý, mETH Protocol đăng bài trên X cho biết, trước sự cố an ninh của Bybit, nhóm đã kịp thời tạm dừng việc rút cmETH, ngăn chặn hành vi rút tiền trái phép, mETH Protocol đã thành công thu hồi 15.000 cmETH từ địa chỉ hacker.

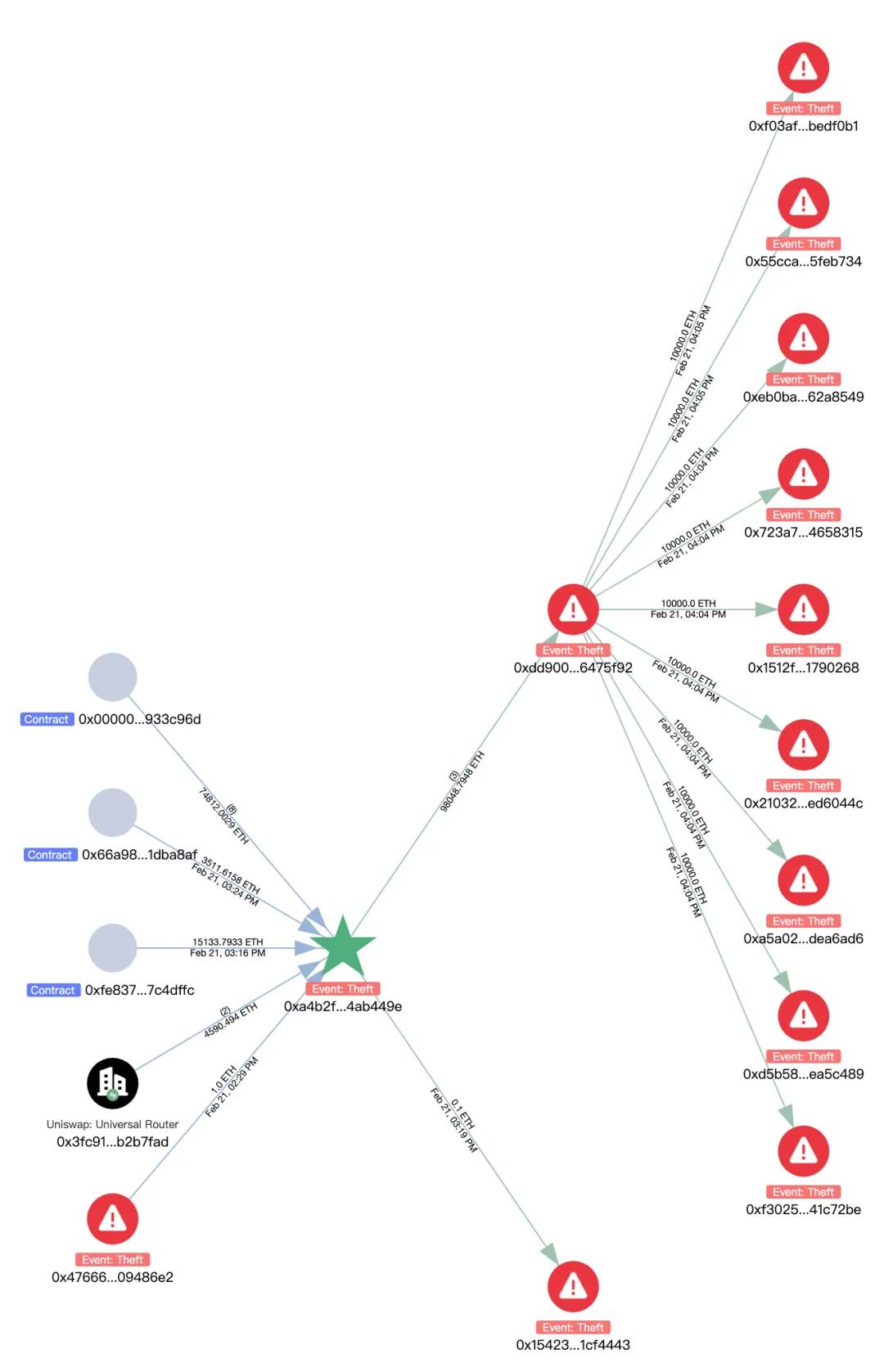

Chuyển đổi mETH và stETH: 8.000 mETH và 90.375,5479 stETH đã được chuyển đến địa chỉ:

0xA4B2Fd68593B6F34E51cB9eDB66E71c1B4Ab449e

Sau đó được đổi thành 98.048 ETH thông qua Uniswap và ParaSwap, rồi lại chuyển đến:

0xdd90071d52f20e85c89802e5dc1ec0a7b6475f92

Địa chỉ 0xdd9 chia ETH theo định dạng mỗi 1.000 ETH sang 9 địa chỉ, hiện chưa chuyển ra ngoài.

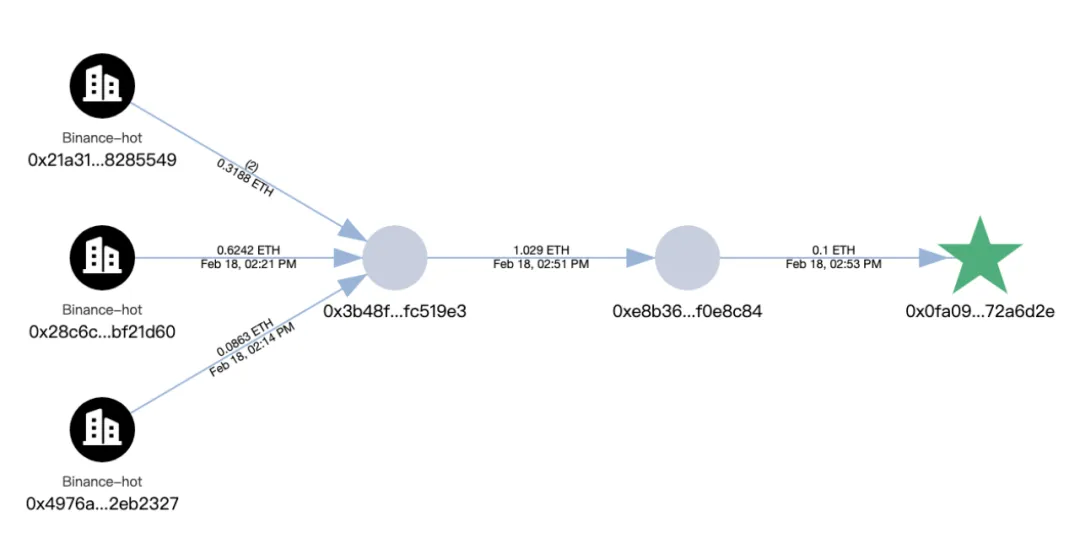

Ngoài ra, truy nguồn địa chỉ mà hacker dùng để phát động tấn công ban đầu như đã nêu trong phần phân tích phương thức tấn công:

0x0fa09C3A328792253f8dee7116848723b72a6d2e

phát hiện nguồn vốn ban đầu của địa chỉ này đến từ Binance.

Hiện tại, số dư của địa chỉ hacker ban đầu:

0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2

còn 1.346 ETH, chúng tôi sẽ tiếp tục giám sát các địa chỉ liên quan.

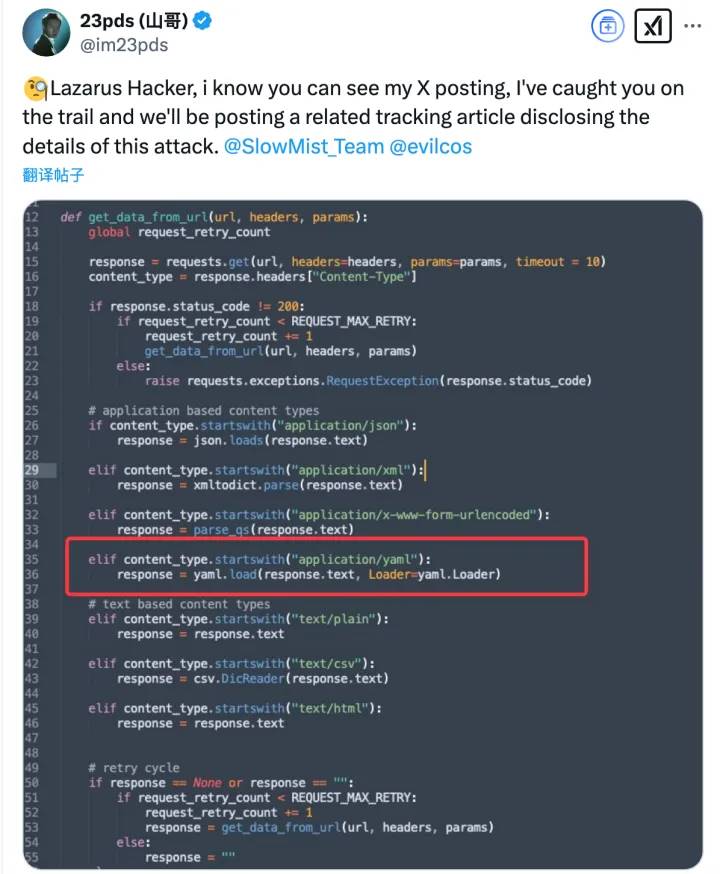

Sau khi sự việc xảy ra, M慢雾 ngay lập tức suy đoán rằng kẻ tấn công là hacker Triều Tiên dựa trên phương thức chiếm quyền ví đa ký Safe và cách rửa tiền:

Các thủ đoạn tấn công kỹ thuật xã hội có thể được sử dụng:

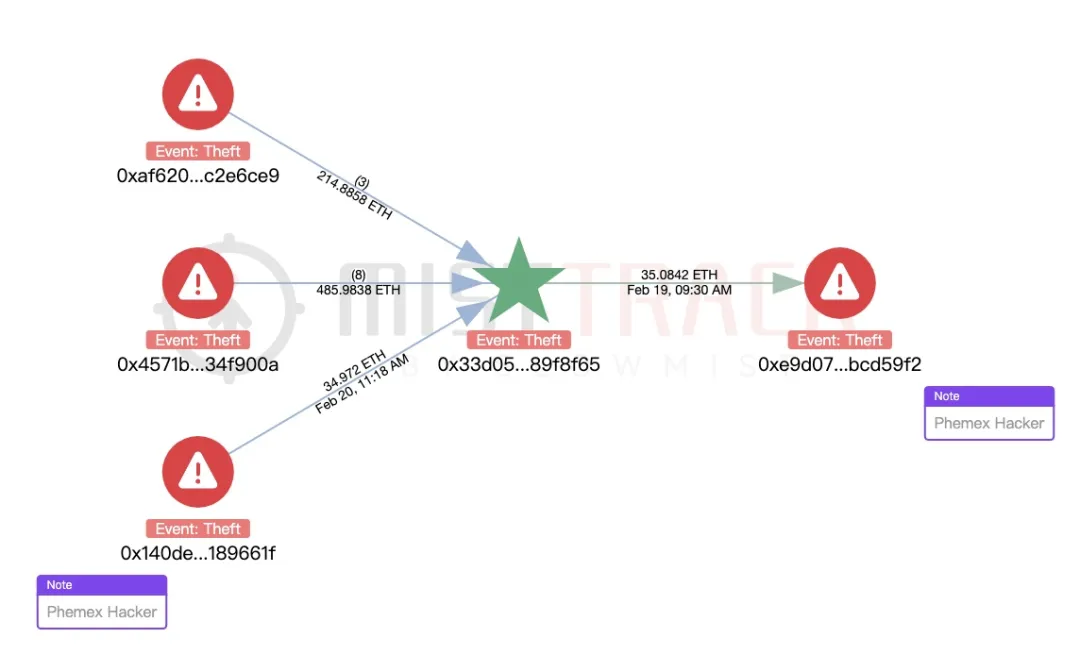

Sử dụng MistTrack phân tích, còn phát hiện địa chỉ hacker trong sự kiện này có liên kết với các địa chỉ hacker BingX và Phemex:

ZachXBT cũng khẳng định vụ tấn công này liên quan đến tổ chức hacker Triều Tiên Lazarus Group, tổ chức này luôn lấy việc thực hiện các cuộc tấn công mạng xuyên quốc gia và đánh cắp tiền mã hóa làm một trong những hoạt động chính. Theo hiểu biết, bằng chứng do ZachXBT cung cấp, bao gồm giao dịch thử nghiệm, ví liên kết, biểu đồ giám định và phân tích thời gian, đều cho thấy kẻ tấn công đã sử dụng các thủ pháp kỹ thuật phổ biến của Lazarus Group trong nhiều lần thao tác. Đồng thời, Arkham cho biết tất cả dữ liệu liên quan đã được chia sẻ với Bybit để hỗ trợ nền tảng tiếp tục điều tra.

Phân tích phương thức tấn công

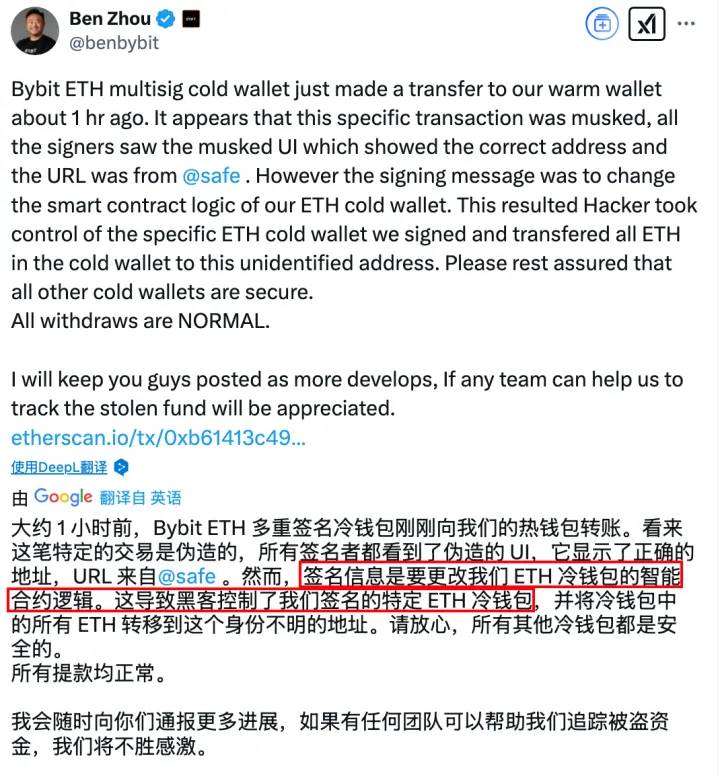

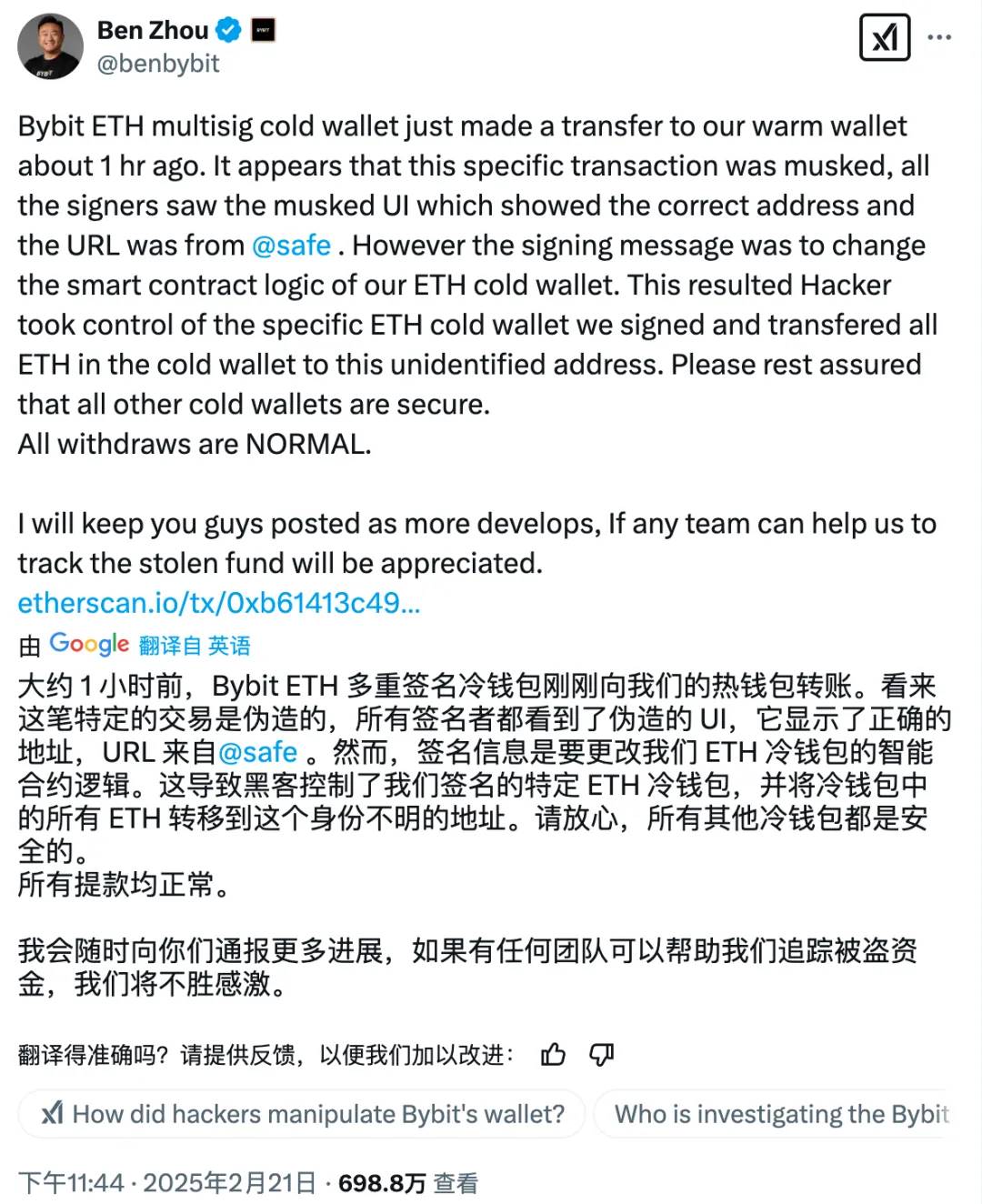

Vào đêm xảy ra sự việc lúc 23:44, CEO Bybit Ben Zhou đăng tuyên bố trên X, giải thích chi tiết các khía cạnh kỹ thuật của vụ tấn công:

Thông qua phân tích chữ ký trên chuỗi, chúng tôi phát hiện một số dấu vết:

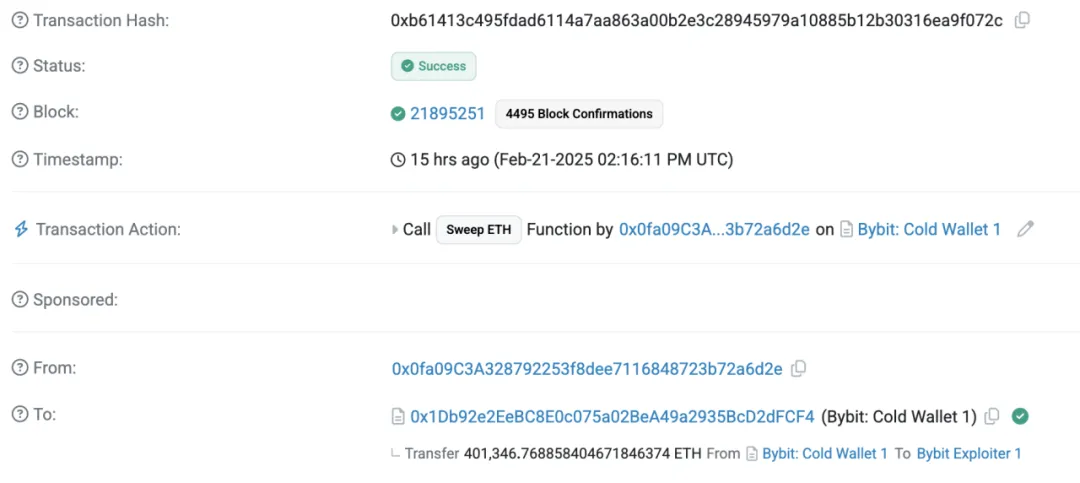

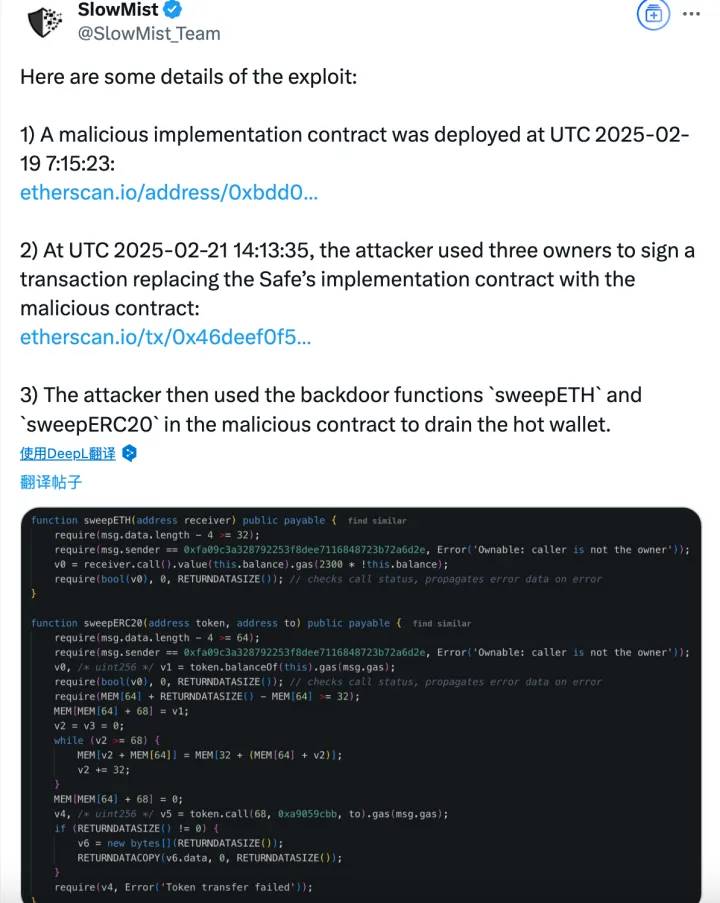

1. Kẻ tấn công triển khai hợp đồng độc hại: UTC 2025-02-19 07:15:23, triển khai hợp đồng thực thi độc hại:

0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516

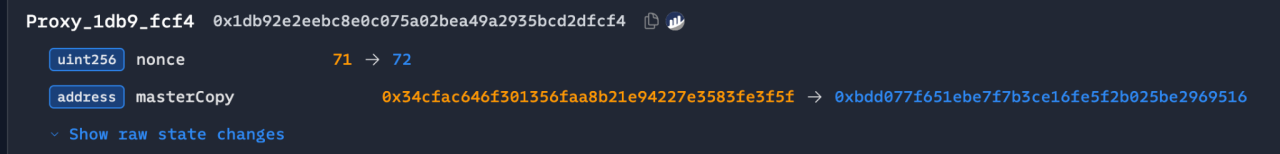

2. Sửa đổi logic hợp đồng Safe: UTC 2025-02-21 14:13:35, thông qua giao dịch ký bởi ba Owner, thay thế hợp đồng Safe bằng phiên bản độc hại:

0x46deef0f52e3a983b67abf4714448a41dd7ffd6d32d32da69d62081c68ad7882

Từ đó suy ra địa chỉ khởi phát tấn công của hacker:

0x0fa09C3A328792253f8dee7116848723b72a6d2e.

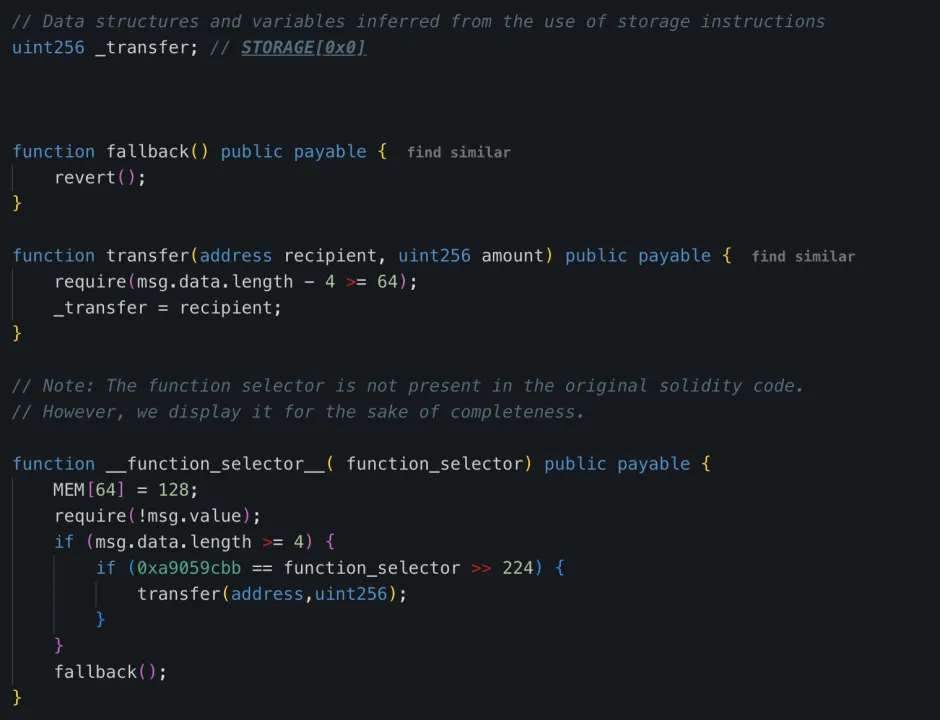

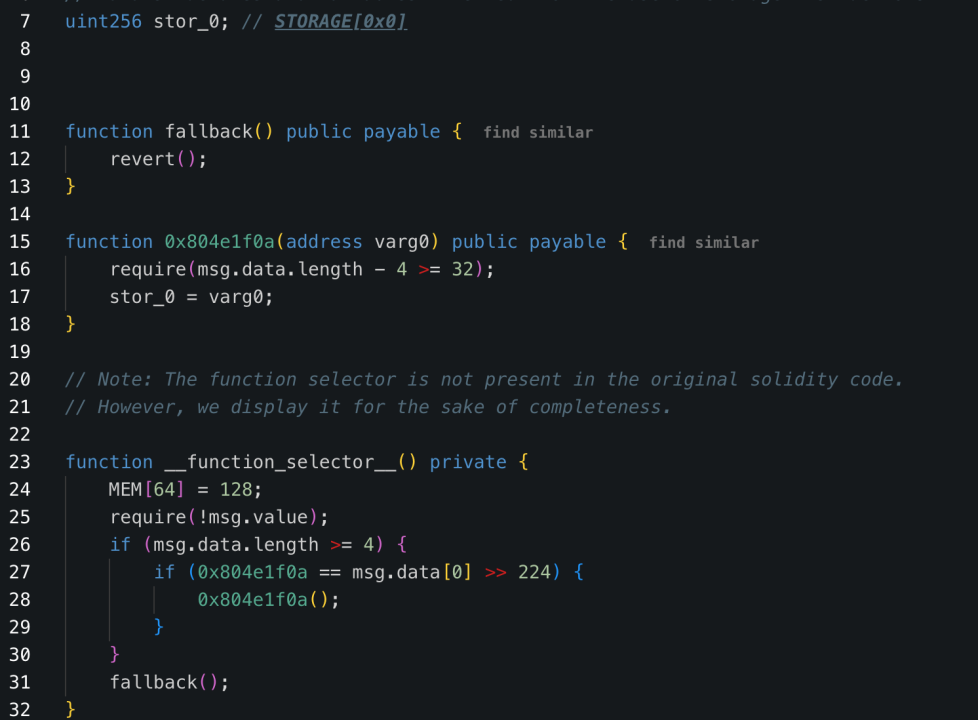

3. Nhúng logic độc hại: Sử dụng DELEGATECALL để ghi hợp đồng logic độc hại vào vùng lưu trữ STORAGE 0:

0x96221423681A6d52E184D440a8eFCEbB105C7242

4. Gọi hàm cửa hậu để chuyển tài sản: Kẻ tấn công sử dụng các hàm sweepETH và sweepERC20 trong hợp đồng để chuyển toàn bộ 400.000 ETH và stETH (tổng trị giá khoảng 1,5 tỷ USD) trong ví lạnh sang các địa chỉ không xác định.

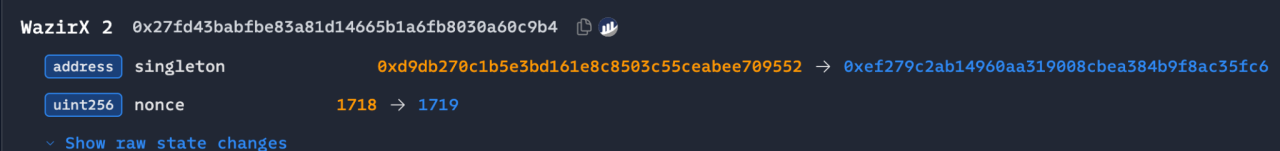

Xét về phương thức tấn công, sự kiện WazirX bị hack và sự kiện Radiant Capital bị hack đều có điểm tương đồng với vụ tấn công lần này, cả ba sự kiện đều nhằm vào ví đa ký Safe. Trong sự kiện WazirX bị hack, kẻ tấn công cũng đã triển khai trước một hợp đồng thực thi độc hại, sau đó thông qua giao dịch ký bởi ba Owner, sử dụng DELEGATECALL để ghi hợp đồng logic độc hại vào vùng lưu trữ STORAGE 0, nhằm thay thế hợp đồng Safe bằng hợp đồng thực thi độc hại.

(https://etherscan.io/tx/0x48164d3adbab78c2cb9876f6e17f88e321097fcd14cadd57556866e4ef3e185d)

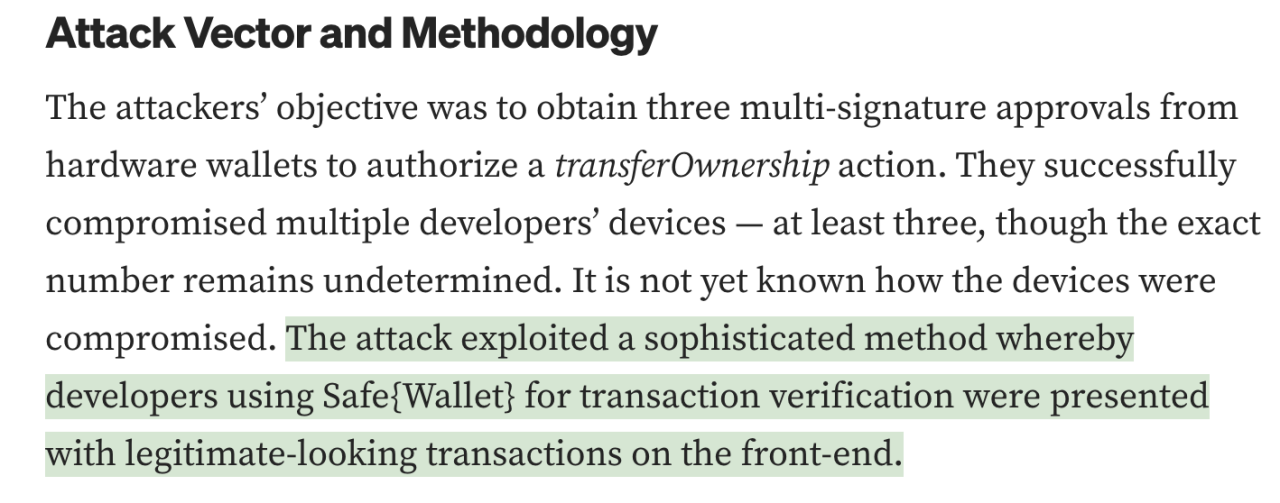

Đối với sự kiện Radiant Capital bị hack, theo tiết lộ chính thức, kẻ tấn công đã sử dụng một phương pháp phức tạp khiến người xác minh chữ ký nhìn thấy giao dịch dường như hợp lệ trên giao diện người dùng, điều này tương tự với thông tin được Ben Zhou tiết lộ trên Twitter.

(https://medium.com/@RadiantCapital/radiant-post-mortem-fecd6cd38081)

Hơn nữa, cách kiểm tra quyền hạn của các hợp đồng độc hại liên quan trong cả ba sự kiện này đều giống nhau, đều hardcode địa chỉ owner trong hợp đồng để kiểm tra người gọi hợp đồng. Trong đó, thông báo lỗi kiểm tra quyền hạn trong sự kiện Bybit bị hack và sự kiện WazirX bị hack cũng tương tự nhau.

Trong sự kiện lần này, hợp đồng Safe không có vấn đề, vấn đề nằm ở phần phi hợp đồng, giao diện người dùng bị sửa đổi giả mạo nhằm mục đích lừa đảo. Đây không phải là trường hợp cá biệt. Hacker Triều Tiên đã sử dụng cách này để tấn công nhiều nền tảng khác nhau vào năm ngoái, ví dụ: WazirX mất $230M, ví đa ký Safe; Radiant Capital mất $50M, ví đa ký Safe; DMM Bitcoin mất $305M, ví đa ký Gonco. Phương thức tấn công này đã được công nghiệp hóa và trưởng thành, cần đặc biệt lưu ý.

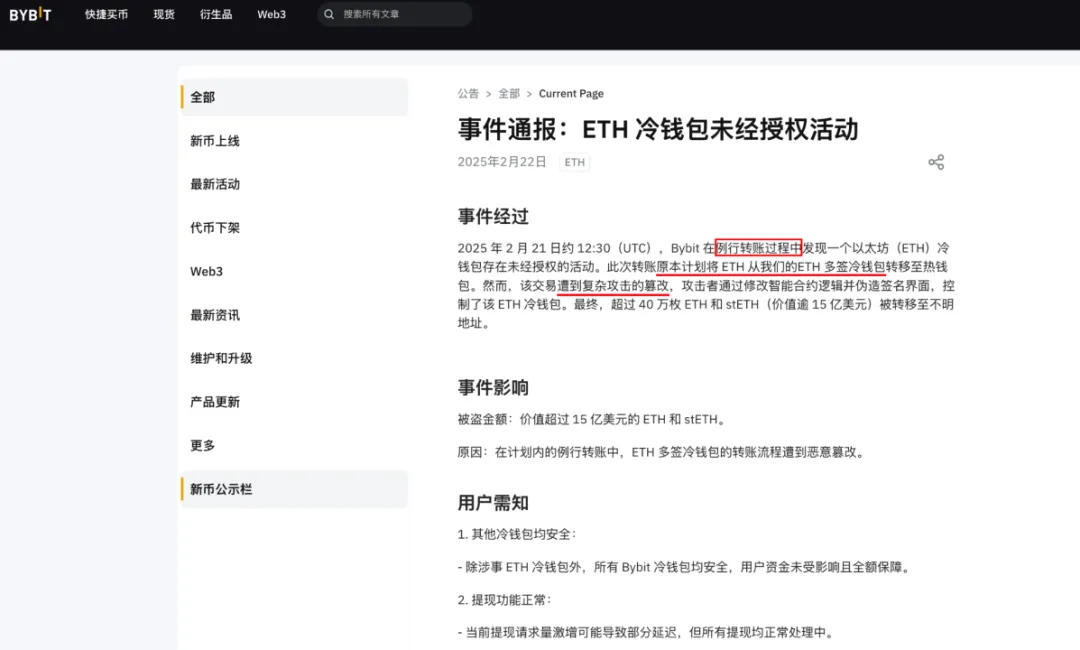

Theo thông báo chính thức từ Bybit:

(https://announcements.bybit.com/zh-MY/article/incident-update---eth-cold-wallet-incident-blt292c0454d26e9140)

Kết hợp với bài đăng của Ben Zhou:

Đặt ra một số điểm nghi vấn sau:

1. Chuyển khoản ETH định kỳ

Kẻ tấn công có thể đã lấy trước thông tin vận hành từ đội tài chính nội bộ Bybit, nắm được thời điểm chuyển khoản ví lạnh ETH đa ký?

Thông qua hệ thống Safe, dụ người ký phê duyệt giao dịch độc hại trên giao diện giả mạo? Hệ thống frontend Safe có bị xâm nhập và chiếm quyền?

2. Giao diện người dùng Safe bị sửa đổi

Người ký nhìn thấy địa chỉ và URL đúng trên giao diện Safe, nhưng dữ liệu giao dịch thực tế đã bị thay đổi?

Vấn đề then chốt là: Ai là người đầu tiên khởi tạo yêu cầu ký? Thiết bị của họ có an toàn không?

Chúng tôi mang theo những nghi vấn này, mong chờ phía chính thức sớm công bố thêm kết quả điều tra.

Tác động thị trường

Sau sự việc, Bybit nhanh chóng công bố thông báo, cam kết mọi tài sản khách hàng đều được đảm bảo 1:1, nền tảng có thể chịu đựng tổn thất lần này. Việc rút tiền của người dùng không bị ảnh hưởng.

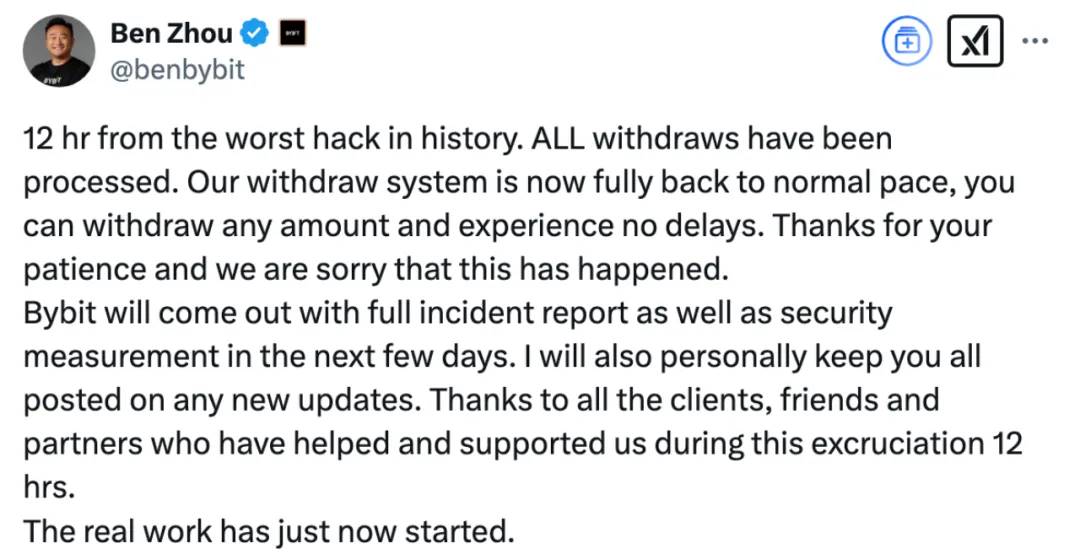

Vào 10:51 sáng ngày 22 tháng 2 năm 2025, CEO Bybit Ben Zhou đăng trên X cho biết hiện tại việc nạp và rút tiền đã trở lại bình thường:

Lời kết

Sự việc trộm cắp lần này một lần nữa làm nổi bật thách thức an ninh nghiêm trọng mà ngành công nghiệp tiền mã hóa đang đối mặt. Cùng với sự phát triển nhanh chóng của ngành mã hóa, các tổ chức hacker, đặc biệt là các hacker nhà nước như Lazarus Group, đang không ngừng nâng cấp các phương thức tấn công. Sự việc này là hồi chuông cảnh tỉnh đối với các sàn giao dịch tiền mã hóa, các nền tảng cần tăng cường thêm lớp bảo vệ an ninh, áp dụng các cơ chế phòng thủ tiên tiến hơn như xác thực đa yếu tố, quản lý ví mã hóa, giám sát tài sản và đánh giá rủi ro, nhằm đảm bảo an toàn tài sản người dùng. Đối với người dùng cá nhân, nâng cao nhận thức an ninh cũng cực kỳ quan trọng, khuyến nghị ưu tiên sử dụng các phương thức lưu trữ an toàn hơn như ví phần cứng, tránh lưu trữ số lượng lớn tiền trong các sàn giao dịch lâu dài. Trong lĩnh vực không ngừng phát triển này, chỉ có liên tục nâng cấp hàng rào kỹ thuật mới có thể đảm bảo an toàn tài sản số, thúc đẩy sự phát triển lành mạnh của ngành.

Chào mừng tham gia cộng đồng chính thức TechFlow

Nhóm Telegram:https://t.me/TechFlowDaily

Tài khoản Twitter chính thức:https://x.com/TechFlowPost

Tài khoản Twitter tiếng Anh:https://x.com/BlockFlow_News