ハッカー、ダークウェブ、麻薬取引市場の背後にいたロシアのサービスプロバイダー「Aeza Group」が制裁対象に

TechFlow厳選深潮セレクト

ハッカー、ダークウェブ、麻薬取引市場の背後にいたロシアのサービスプロバイダー「Aeza Group」が制裁対象に

Aeza Groupの背景と運営モデルを整理し、チェーン上の資金洗浄防止(AML)および追跡ツールMistTrackの分析を組み合わせることで、その犯罪エコシステムにおける役割を再構築する。

執筆:Lisa&Liz

編集:Liz

背景

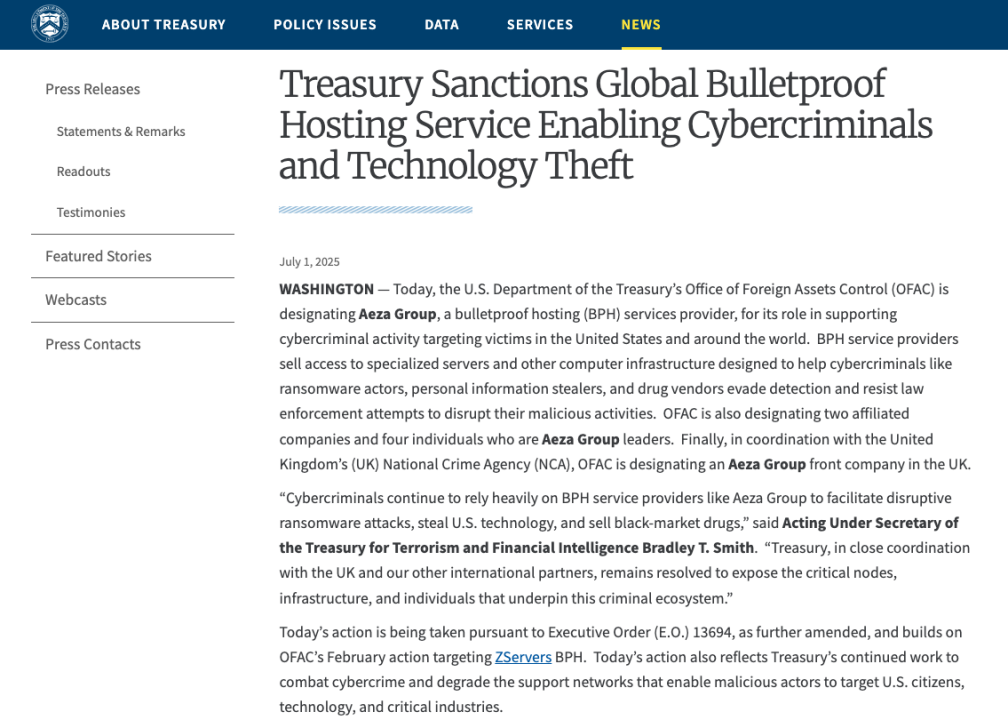

最近、米国財務省外国資産管理局(OFAC)は、ロシアに本拠を置くAeza Groupおよび関連法人に対し、ランサムウェアおよび情報窃取ツールのホスティングサービス提供を理由として制裁を発表した。

(https://home.treasury.gov/news/press-releases/sb0185)

今回の制裁対象には、Aeza Groupおよびその英国のフロント企業Aeza International Ltd.、2つのロシア子会社(Aeza Logistic LLCおよびCloud Solutions LLC)、4人の幹部(CEOのArsenii Penzev、ディレクターYurii Bozoyan、技術責任者Vladimir Gast、管理者Igor Knyazev)、および暗号資産ウォレット(TU4tDFRvcKhAZ1jdihojmBWZqvJhQCnJ4F)が含まれる。

「サイバー犯罪者は依然としてAeza Groupのようなアンチバンディングホスティング(BPH)プロバイダに大きく依存しており、破壊的なランサムウェア攻撃や米国技術の盗難、闇市場での麻薬販売などを実行している。」と、米国財務省テロ・金融諜報担当代理次官Bradley T. Smithは述べた。「財務省は今後も英国をはじめとする国際的パートナーと緊密に協力し、こうした犯罪エコシステムを支える重要なノード、インフラ、関係者を一貫して明らかにしていく。」

今回の措置は、国際法執行機関が攻撃者そのものから、その背後の技術的インフラやサービスプロバイダへと焦点を移しつつあることを示している。本稿では、Aeza Groupの背景と運営モデルを整理するとともに、チェーン上における資金洗浄防止(AML)および追跡ツールMistTrackの分析を通じて、同社が犯罪エコシステム内で果たす役割を再構築する。

Aeza Groupとは?

(https://www.pcmag.com/news/us-sanctions-russian-web-hosting-provider-aeza-for-fueling-malware)

Aeza Groupはロシア・サンクトペテルブルクに本拠を置くアンチバンディングホスティング(BPH)サービスプロバイダであり、長年にわたり、ランサムウェアグループ、情報窃取ツール(infostealer)運営者、違法な麻薬取引プラットフォームなど、サイバー犯罪組織に対して専用サーバーおよび匿名ホスティングサービスを提供してきた。

同社の顧客には、LummaやMeduzaといった悪名高い情報窃取ツール運営団体が含まれており、これらは米国防産業基地やグローバルなテック企業への攻撃を仕掛けてきた。また、ランサムウェアおよびデータ窃取グループであるBianLianやRedLine、そしてロシア有数のダークウェブ麻薬マーケットBlacksprutも顧客に含まれる。AezaはBlacksprutに対して単なるホスティングサービスだけでなく、技術基盤の構築にも関与していた。OFACの公表によれば、Blacksprutはフェンタニルおよびその他の合成麻薬の世界的流通に広く利用されており、公共安全に深刻な脅威を与えている。

MistTrackによる分析

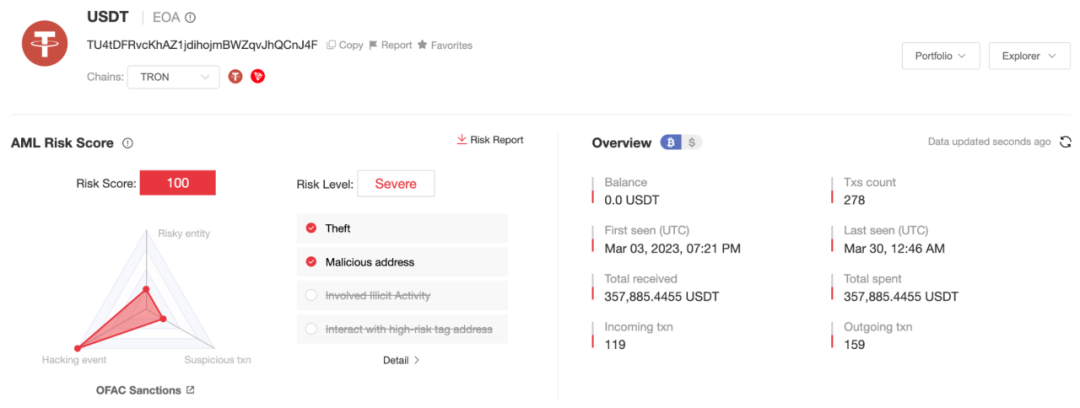

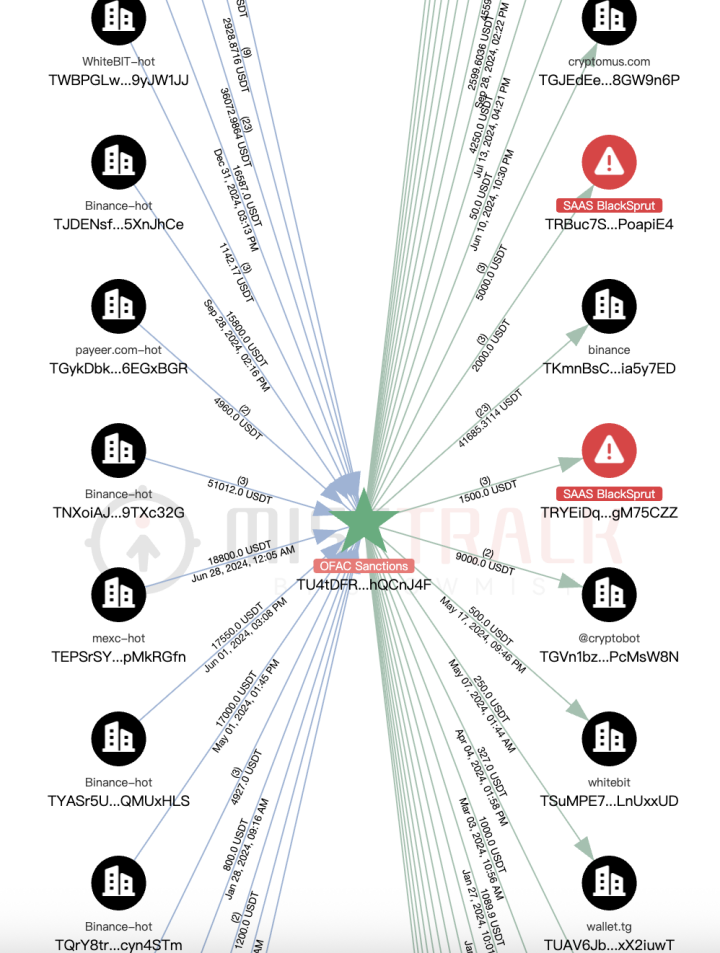

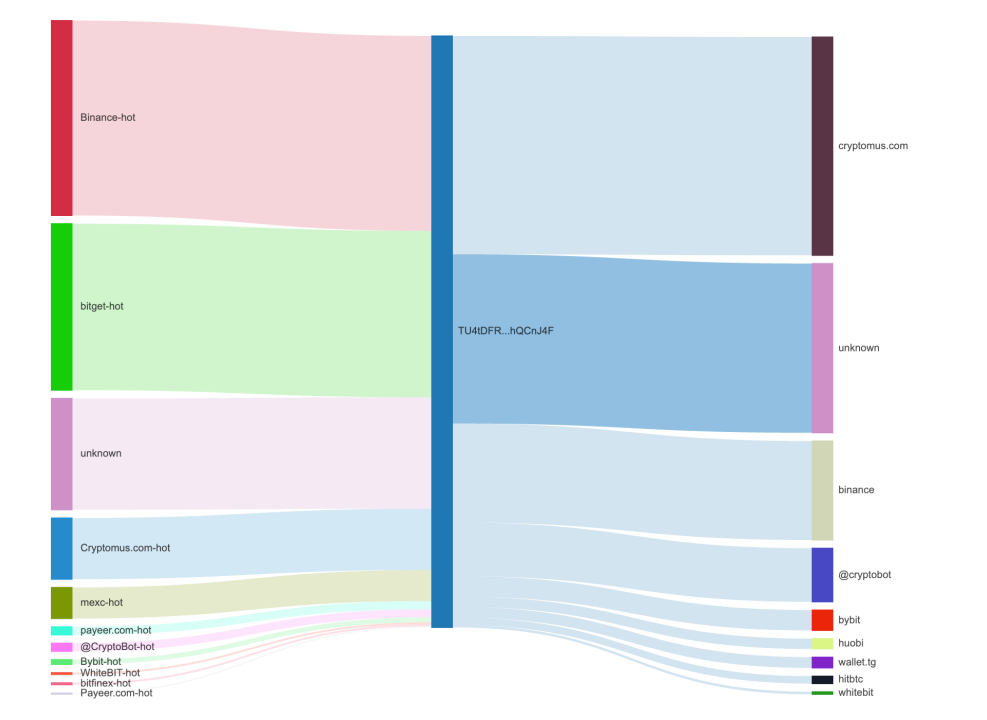

チェーン上AMLおよび追跡プラットフォームMistTrackの分析によると、制裁対象となったウォレットアドレス(TU4tDFRvcKhAZ1jdihojmBWZqvJhQCnJ4F)は2023年より活動を開始し、累計で35万ドル以上のUSDTを受け取っている。

MistTrackの分析により、このアドレスは以下の対象と取引関係を持っていることが判明した:

-

複数の著名な取引所/OTC(例:Cryptomus、WhiteBIT)に資産を送金しており、マネーロンダリングに使用されている;

-

Garantex、Lummaなど既に制裁対象となっている実体と関連している;

-

Telegram上で宣伝されている情報窃取即サービス(Stealer-as-a-Service)と関連している;

-

ダークウェブ麻薬マーケットBlacksprutに関連するアドレスとつながりがある。

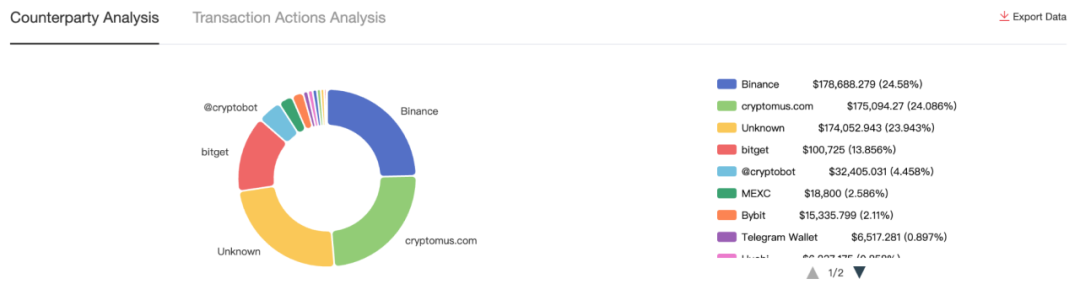

MistTrackの取引相手分析機能によると、このアドレスの取引先の内訳は以下の通りである:

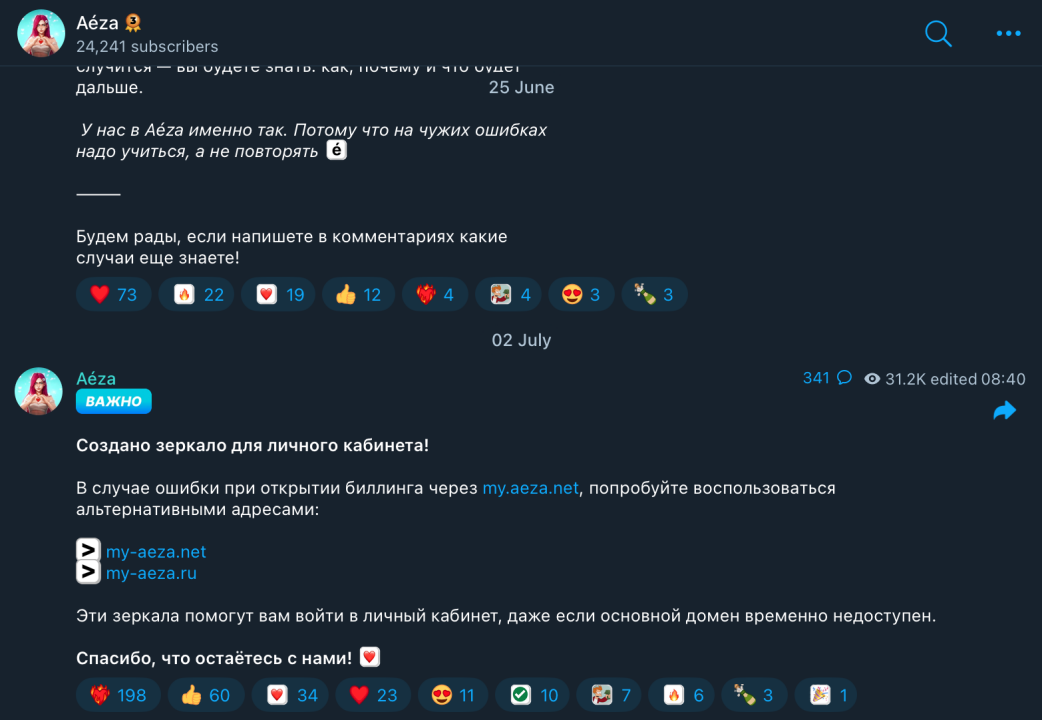

さらに、7月2日にAezaのTelegramチャンネルが依然として活動しており、管理者がユーザーがメインサイトにアクセスできなくなった場合に備えて代替URLを投稿していることも確認された。

調査の結果、これらの代替URLの作成日時が、まさにOFACがAezaに対する制裁を発表した当日であることが分かった。

まとめ

Aeza Groupに対する制裁は、世界的な規制当局が攻撃者そのものから、その背後にある技術サービスネットワークへと対象を広げつつあることを示している。ホスティングプロバイダ、匿名通信ツール、決済チャネルなどが、コンプライアンス上の新たな注目ポイントとなっている。企業、取引所、サービスプロバイダにとっては、KYC/KYTはもはや「選択肢」ではなくなりつつあり、高リスクな対象との業務関係を誤って結んでしまうと、連鎖的な制裁リスクに直面する可能性がある。

TechFlow公式コミュニティへようこそ

Telegram購読グループ:https://t.me/TechFlowDaily

Twitter公式アカウント:https://x.com/TechFlowPost

Twitter英語アカウント:https://x.com/BlockFlow_News