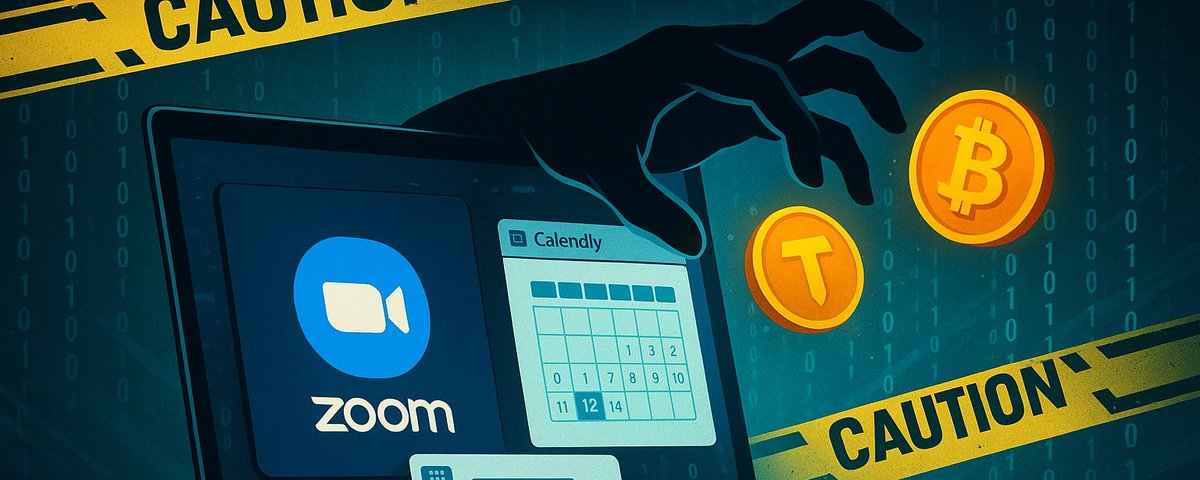

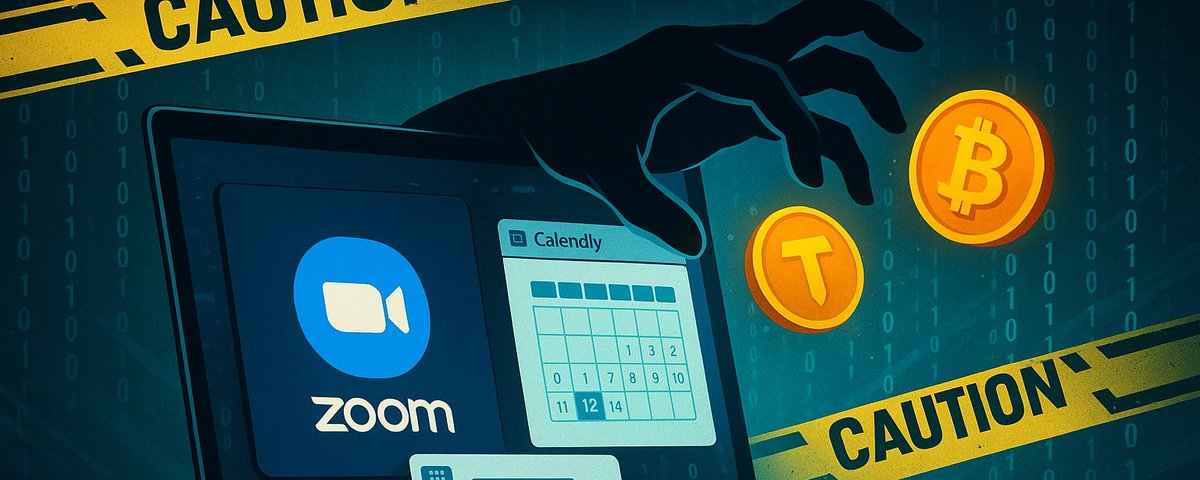

ZoomおよびCalendlyのフィッシング攻撃の動作チェーンと防御のポイントを解析

TechFlow厳選深潮セレクト

ZoomおよびCalendlyのフィッシング攻撃の動作チェーンと防御のポイントを解析

偽の会議、真の危機。

著者:𝙳𝚛. 𝙰𝚠𝚎𝚜𝚘𝚖𝚎 𝙳𝚘𝚐𝚎

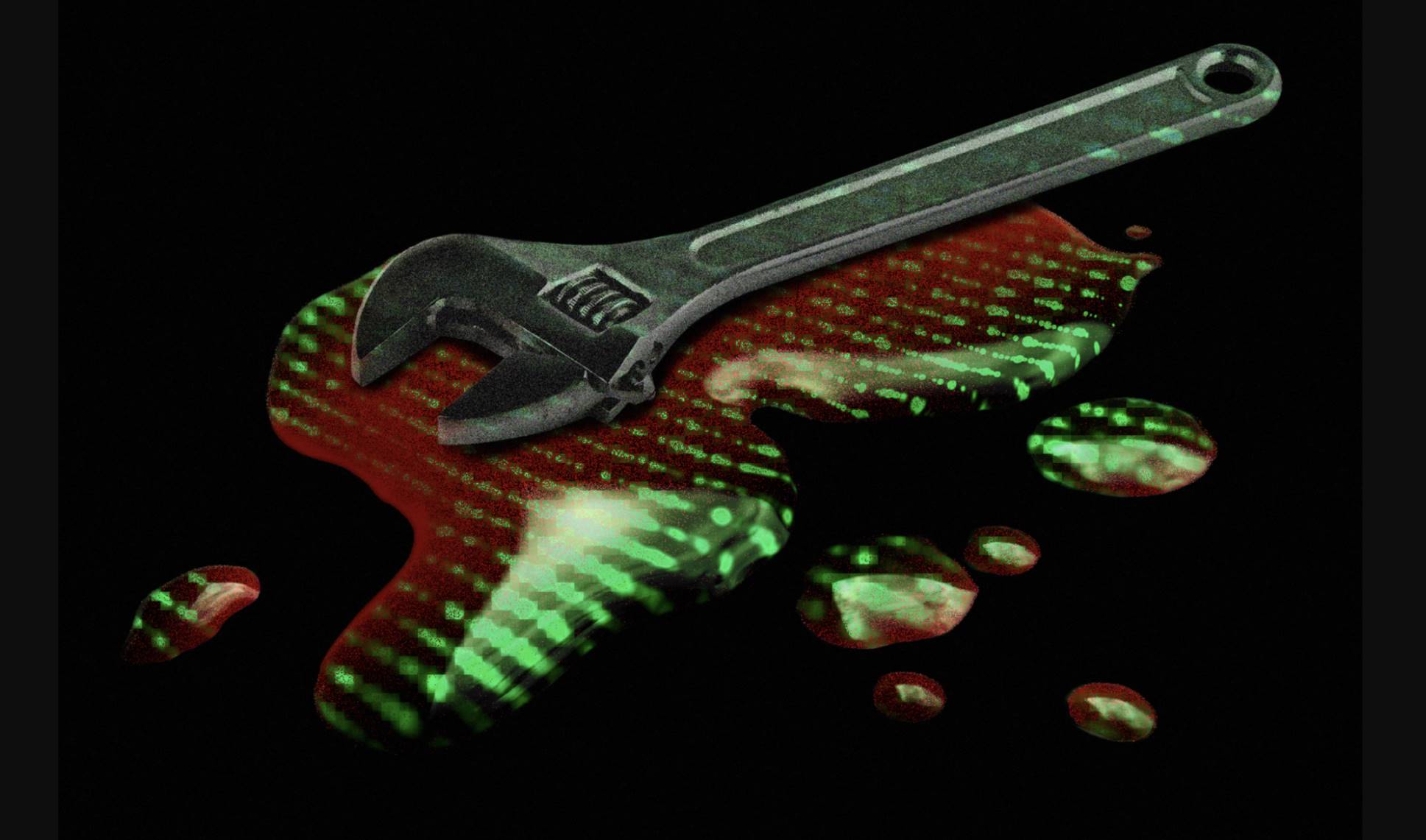

最近、暗号資産コミュニティでは度々セキュリティ災害が発生しています。攻撃者はCalendlyを使って会議を予約し、「Zoomリンク」に見える通常のリンクを送信して、被害者が偽のトロイの木馬ソフトウェアをインストールするよう誘導します。さらに会議中にコンピュータのリモート制御権を取得することさえあります。一晩のうちに、ウォレットとTelegramアカウントがすべて乗っ取られてしまいます。

本稿では、こうした攻撃の仕組みと防御のポイントを徹底的に解説し、参考資料も併記して、コミュニティ内での転載、社内研修、自己点検に役立てられるようにします。

攻撃者の二つの目的

-

デジタル資産の盗難

Lumma Stealer、RedLine、IcedIDなどの悪意あるソフトウェアを利用して、ブラウザやデスクトップウォレット内の秘密鍵やシードフレーズを直接盗み取り、TON、BTCなどの暗号資産を即座に送金します。

参考:

Microsoft公式ブログ

Flare 脅威インテリジェンス

https://flare.io/learn/resources/blog/redline-stealer-malware/

-

認証情報の窃取

TelegramやGoogleのSession Cookieを盗み取り、被害者になりすましてさらに多くの被害者を騙し、雪だるま式に広げていきます。

参考:

d01a 分析レポート

https://d01a.github.io/redline/

攻撃チェーンの4ステップ

① 信用の構築

投資家、メディア、Podcastなどを装い、Calendlyから正式な会議招待を送信します。「ELUSIVE COMET」ケースでは、攻撃者がBloomberg Cryptoページを偽って詐欺を行いました。

参考:

Trail of Bits Blog

https://blog.trailofbits.com/2025/04/17/mitigating-elusive-comet-zoom-remote-control-attacks/

② トロイの木馬配布

(.zoom.usではない)偽Zoom URLを使って、悪意あるバージョンのZoomInstaller.exeダウンロードを促します。2023~2025年の複数の事件で、この手法によりIcedIDやLummaが配布されました。

参考:

Bitdefender

https://www.bitdefender.com/en-us/blog/hotforsecurity/hackers-used-modified-zoom-installer-and-phishing-campaign-to-deploy-trojan-banker-2、Microsofthttps://blogs.microsoft.com/on-the-issues/2025/05/21/microsoft-leads-global-action-against-favored-cybercrime-tool/

③ 会議中の乗っ取り

ハッカーはZoom会議内でニックネームを「Zoom」と変更し、被害者に「画面共有のテスト」を求めると同時にリモートコントロールのリクエストを送信します。被害者が「許可」をクリックすると、完全に侵入されてしまいます。

参考:

Help Net Security

https://www.helpnetsecurity.com/2025/04/18/zoom-remote-control-attack/

DarkReading

https://www.darkreading.com/remote-workforce/elusive-comet-zoom-victims

④ 拡散と換金

悪意あるソフトウェアは秘密鍵をアップロードし、直ちに資産を引き出すか、数日間潜伏してからTelegramの身元を使って他人を釣ります。RedLineは特にTelegramのtdataディレクトリを狙って設計されています。

参考:

d01a 分析レポート

https://d01a.github.io/redline/

被害後の緊急対応3ステップ

-

直ちに装置を隔離

ネットケーブルを抜き、Wi-Fiをオフにし、クリーンなUSBで起動してスキャンします。RedLine/Lummaが見つかった場合は、全ディスクのフォーマットと再インストールを推奨します。

-

すべてのセッションを解除

暗号資産を新しいハードウェアウォレットに移動します。Telegramですべての端末からログアウトし、二段階認証を有効化します。メール、取引所のパスワードもすべて変更してください。

-

ブロックチェーンと取引所を同時監視

異常な送金を発見した場合、直ちに取引所に連絡して疑わしいアドレスの凍結を依頼してください。

長期的な防御6カ条

-

専用の会議端末:見知らぬ会議には、秘密鍵を保存していない予備のノートPCまたはスマホのみを使用。

-

公式サイトからのダウンロード:Zoom、AnyDeskなどのソフトウェアは必ず公式サイトから入手。macOSでは「ダウンロード後に自動的に開く」を無効化することを推奨。

-

URLの厳密な確認:会議リンクは .zoom.us であることを確認。ZoomのバニティURLもこのルールに従います(公式ガイドライン https://support.zoom.us/hc/en-us/articles/215062646-Guidelines-for-Vanity-URL-requests)。

-

三不原則:プラグインをインストールしない、リモートアクセスを許可しない、シード/秘密鍵を表示しない。

-

冷蔵・ホットウォレットの分離:主要資産はPIN+Passphrase付きの冷蔵ウォレットに保管。ホットウォレットには小額だけ残す。

-

全アカウントで2FAを有効化:Telegram、Email、GitHub、取引所すべてで二段階認証を必須とする。

結論:見せかけの会議、真の危険

現代のハッカーはゼロデイ脆弱性に頼らず、むしろ巧みな演技で勝負してきます。彼らは「普通に見える」Zoom会議を演出し、あなたのミスを待っています。

端末の分離、公式サイトからの入手、多層的認証といった習慣を身につけていれば、こうした手口にだまされることはありません。すべてのブロックチェーン利用者がソーシャルエンジニアリングの罠を避け、自分の資産とアイデンティティを守ることができますように。

TechFlow公式コミュニティへようこそ

Telegram購読グループ:https://t.me/TechFlowDaily

Twitter公式アカウント:https://x.com/TechFlowPost

Twitter英語アカウント:https://x.com/BlockFlow_News