10年経験のネットセキュリティ専門家でさえ騙されかけた、最新のフィッシング攻撃が拡大中

TechFlow厳選深潮セレクト

10年経験のネットセキュリティ専門家でさえ騙されかけた、最新のフィッシング攻撃が拡大中

これら10の危険信号が現れたときは、あなたがすでにハッカーに狙われている可能性があります。

執筆:Christoper Rosa

翻訳:AididiaoJP、Foresight News

サイバー専門家でさえ騙されかけた攻撃

先週末、160億件のユーザー認証情報が含まれる巨大なデータセットがインターネット上で広まり始めたと報じられた。このデータには過去に漏洩した情報だけでなく、新たに盗まれたログイン情報も含まれている。誰がこのデータセットを更新し再配布したのかは不明だ。データベースの大部分は過去の情報漏洩事件からの再編集だが、最新化されたデータは不安を呼び起こしている。このデータセットは史上最大規模の単一アカウント漏洩の一つと見なされている。

ハッカーたちはこれらのデータを使ってさまざまな攻撃を仕掛けており、私もその標的の一人となった。

6月19日、私の個人デバイスおよびアカウントに対して行われたフィッシング攻撃は、10年間のサイバーセキュリティ職務を通じて遭遇した中でも最も巧妙なものだった。攻撃者はまず、私のアカウントが複数のプラットフォームで攻撃を受けているという虚偽の状況を作り出し、その後コインベース(Coinbase)の社員を名乗り「支援」を申し出た。古典的なソーシャルエンジニアリング手法に加え、SMS、電話、偽造メールを横断する連携戦術を組み合わせ、すべては偽の緊急性、信頼性、大規模性を演出することを目的としていた。この偽の攻撃波は広範囲かつ権威的に見え、まさにそれがこの攻撃の欺瞞性を高めたのである。

以下では、攻撃の経過を詳細に再現し、私が察知した危険信号や講じた防御策について解説する。また、暗号資産投資家が脅威が増大する環境下で安全を守るために役立つ教訓や実用的なアドバイスも共有する。

過去のデータと新しく漏洩したデータは、ハッカーによる高度にターゲットを絞ったマルチチャネル攻撃に利用される可能性がある。これにより、階層的なセキュリティ対策、明確なユーザーコミュニケーション体制、リアルタイム対応戦略の重要性が改めて浮き彫りになった。企業も個人ユーザーも、検証プロトコル、ドメイン認識習慣、対応手順といった実用ツールを学ぶことで、一時的な油断が重大なセキュリティ侵害に発展するのを防げる。

SIMカード乗っ取り攻撃

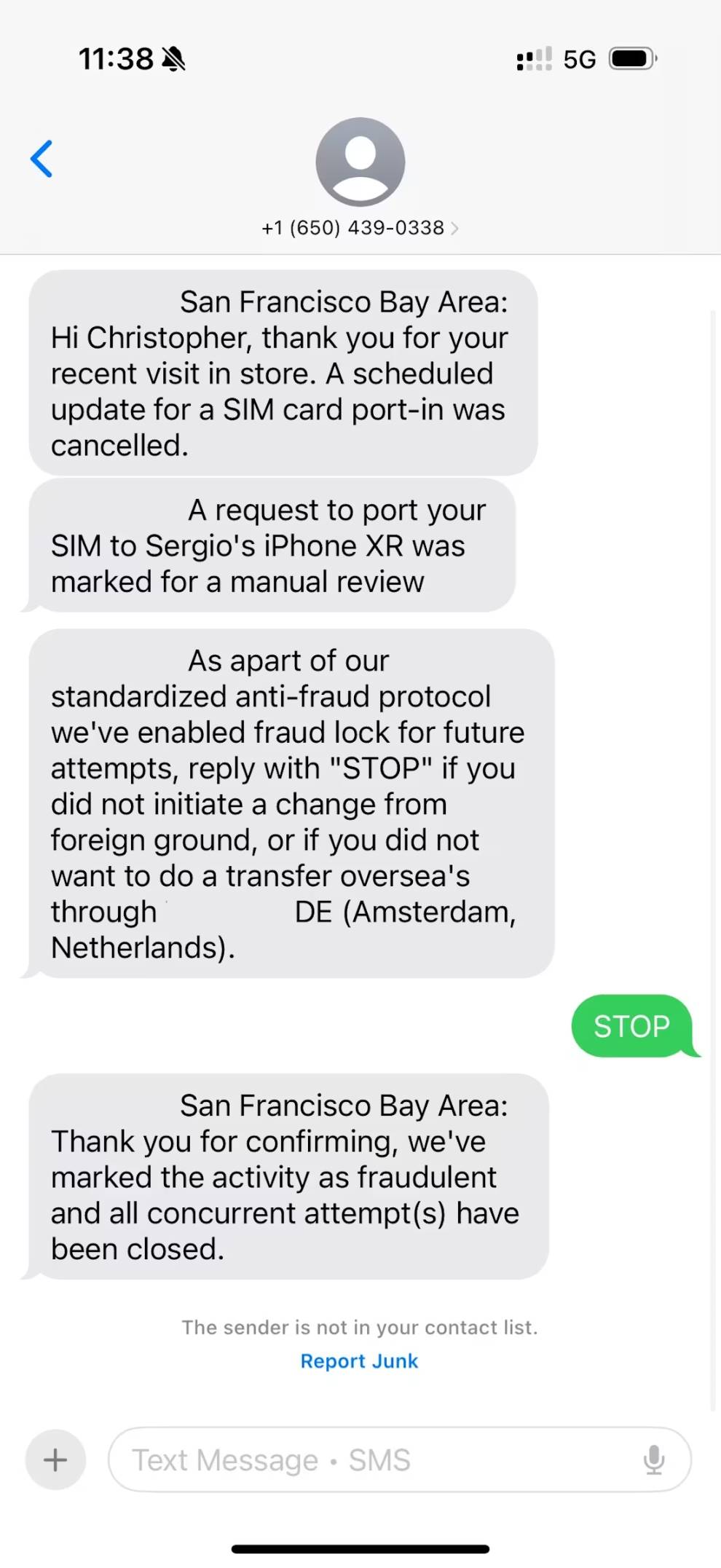

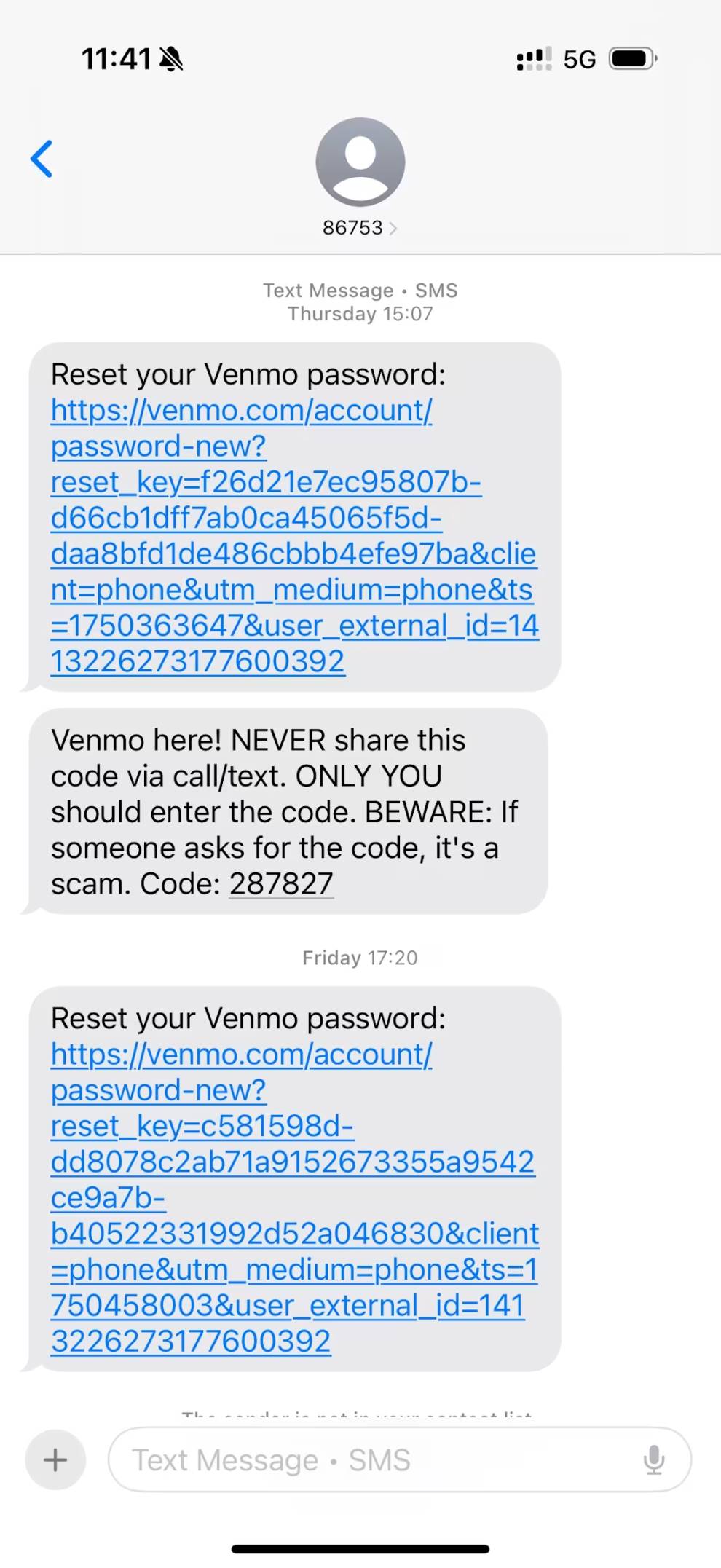

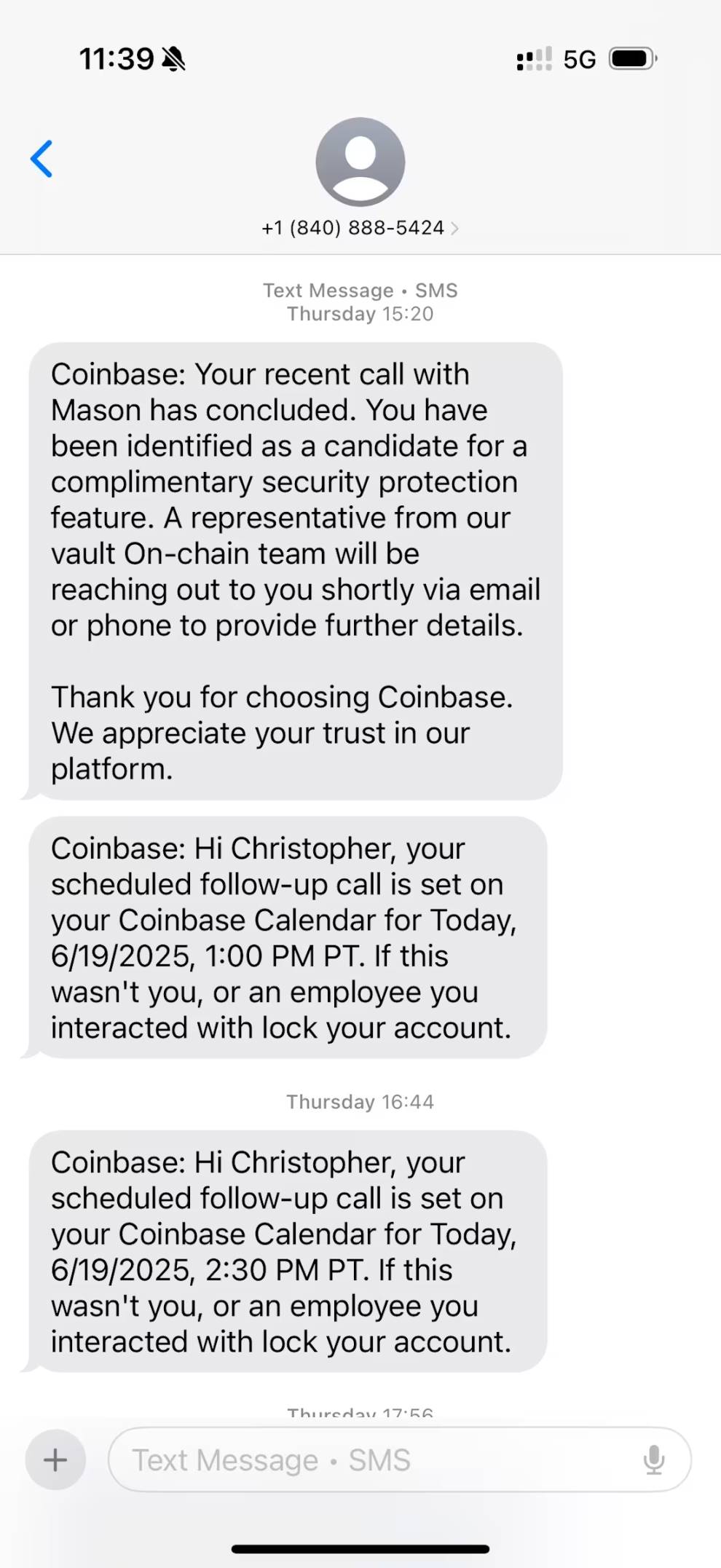

攻撃は木曜日の米国東部時間午後3時15分頃から始まった。匿名のSMSメッセージが届き、「誰かがあなたの電話番号を移動通信事業者から不正に取得しようとしている」と警告した。これは「SIMスワップ」と呼ばれる攻撃手法である。

このメッセージはショートコードではなく、通常の10桁の電話番号から送信されていたことに注意が必要だ。正規企業がSMSを送る際はショートコードを使用するのが一般的である。未知の標準長の番号から企業を名乗るメッセージが届いた場合、それはほぼ確実に詐欺またはフィッシングの試みである。

さらに、これらのメッセージには矛盾する内容も含まれていた。最初のメッセージではサンフランシスコ湾岸地域での漏洩とされていたが、後続のメッセージではアムステルダムで発生しているとされていた。

SIMスワップが成功すると極めて危険である。なぜなら、攻撃者は多くの企業がパスワードリセットやアカウントアクセスに使用するワンタイムパスコード(OTP)を取得できるためだ。しかし、今回は実際のSIMスワップではなく、より巧妙な詐欺への布石であった。

ワンタイムパスコードとパスワードリセット

攻撃はさらにエスカレートし、VenmoやPayPalを名乗るワンタイムパスコードがSMSおよびWhatsAppを通じて次々と届いた。これにより、あたかも自分が金融プラットフォームのアカウントにログインされようとしていると錯覚させられる。疑わしい通信事業者のSMSとは異なり、これらのOTPは確かに合法的なショートコードから送信されていた。

Coinbaseからのフィッシング電話

メッセージ受信から約5分後、カリフォルニア州の番号から着信があった。「Mason」と名乗る人物が純粋なアメリカ英語で話す。彼はコインベースの調査チーム所属だと称し、過去30分間にコインベースのチャットウィンドウを通じて30回以上もパスワードリセットとアカウント侵入の試みがあったと告げた。「Mason」によると、攻撃者はパスワードリセットの第一段階のセキュリティ認証を通過したが、第二段階の認証では失敗したという。

彼は、相手が私の身分証明書の下4桁、運転免許証の完全な番号、自宅住所、フルネームを提供できたが、身分証明書の完全な番号やコインベースアカウントに関連付けられた銀行カードの下4桁は提示できなかったと説明した。この矛盾がコインベースのセキュリティチームの警戒を呼び、私に連絡して真偽を確認するに至ったのだという。

コインベースのような正規の取引所は、ユーザーが公式ウェブサイトからサポートを要請しない限り、主導的に電話をかけてくることは絶対にない。取引所のカスタマーサポートに関する詳細は、こちらのCoinbaseの文書を参照のこと。

セキュリティチェック

この「悪い知らせ」を伝えた後、「Mason」は追加の攻撃経路を遮断することでアカウントを保護すると提案した。彼はAPI接続や関連ウォレットから着手し、それらのアクセス権を取り消すことでリスクを低減すると称した。彼が挙げた接続先にはBitstamp、TradingView、MetaMaskウォレットなどが含まれており、一部は私が認識していないものもあったが、自分ですでに設定済みで忘れていた可能性もあると考えた。

この時点で私の警戒心はすでに低下しており、むしろコインベースが「積極的に保護してくれている」と安心感すら抱いていた。

ここまでの「Mason」は、個人情報、ウォレットアドレス、二段階認証コード、ワンタイムパスコードなど、フィッシング攻撃でよく要求される情報を一切求めていなかった。そのため、やり取り全体は非常に安全で予防的であるように感じられた。

潜在的なプレッシャー戦術

次に登場したのは、緊急性と脆弱性を演出する初のプレッシャー戦術である。「セキュリティチェック」完了後、「Mason」は私のアカウントが高リスクとマークされたため、Coinbase Oneサブスクリプションサービスによるアカウント保護が終了したと述べた。つまり、コインベースウォレット内の資産はFDIC保険の対象外となり、攻撃者が資金を盗んでも補償を受けられないという。

今振り返れば、この主張こそが明らかな矛盾点だった。銀行預金とは異なり、暗号資産は決してFDIC保険の対象にならない。確かにコインベースは顧客の米ドルをFDIC保険付きの銀行に預けることがあるが、取引所自体は保険適用機関ではない。

「Mason」はさらに、24時間のカウントダウンが始まっていると警告した。期限切れになるとアカウントがロックされ、解除には複雑で長い手続きが必要になるという。さらに恐ろしいことに、攻撃者がこの期間中に私の完全な社会保障番号を取得すれば、アカウント凍結中でも資金を盗めるかもしれないとまで主張した。

後に私は本物のコインベースカスタマーサポートチームに問い合わせたところ、アカウントをロックすることは彼らが推奨するセキュリティ対策そのものだと判明した。そして解除手続きは実は非常に簡単で安全であり、本人確認用の身分証明書の写真とセルフィーを提出すれば、取引所が身元を確認後に迅速にアクセスを復旧できるという。

その後、2通のメールが届いた。1通目はCoinbase Bytesニュースレターの購読確認メールで、これは攻撃者が公式サイトのフォームに私のメールアドレスを入力したことで発行された通常の自動メールである。これは明らかに、コインベースの公式メールを使い判断を混乱させ、詐欺の信憑性を高める狙いがあった。

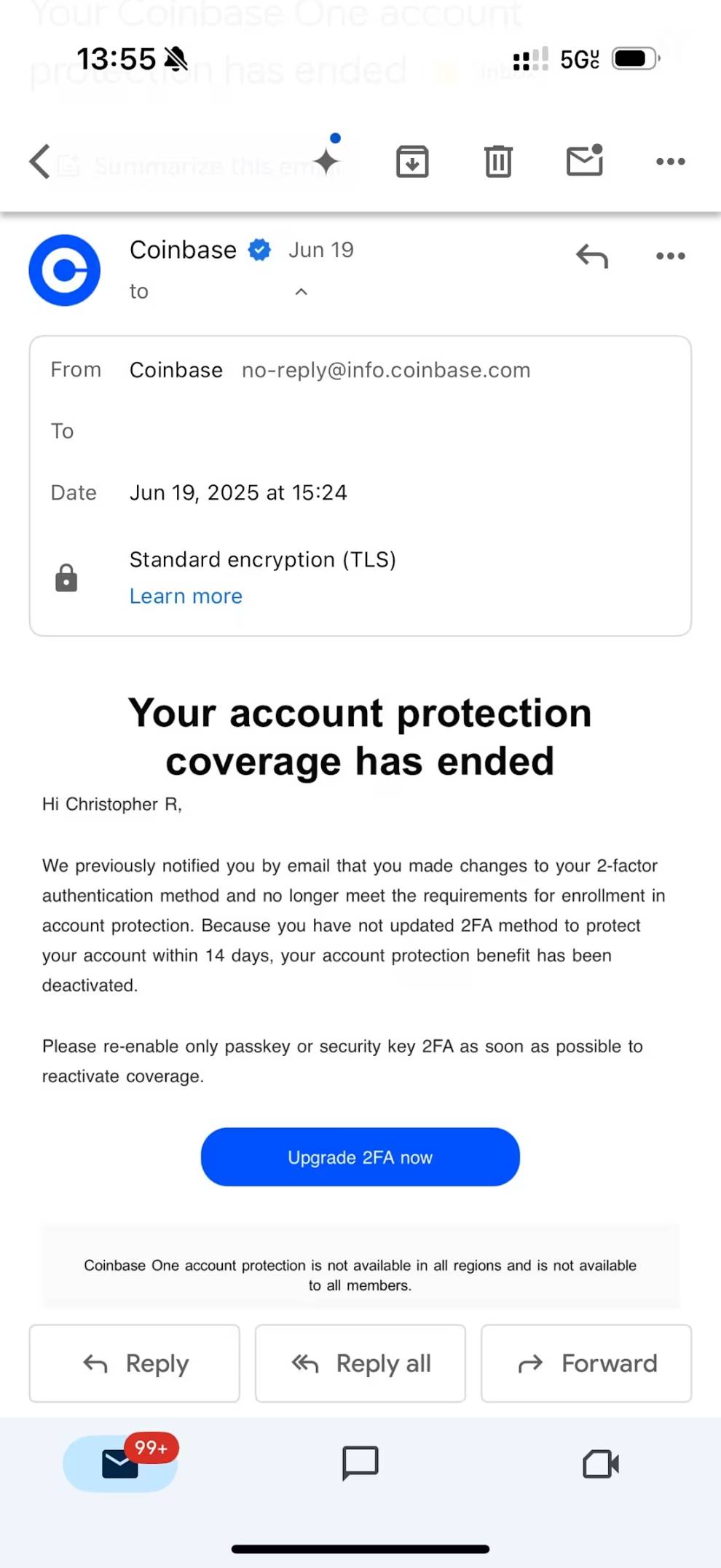

2通目はno-reply@info.coinbase.comから届いた、より不安を煽るメールで、「あなたのCoinbase Oneアカウント保護はキャンセルされました」と通知していた。このメールは一見すると正規のコインベースドメインから送られており、非常に紛らわしいものだった――もし疑わしいドメインからであれば簡単に識別できたが、公式アドレスのように表示されたことで、より現実味を持った。

推奨される対策

「Mason」は続いて、資産を「Coinbase Vault」というマルチシグウォレットに移すことで安全性を確保すると提案した。彼は実際に「Coinbase Vault」と検索して公式ドキュメントを調べることすら勧め、これがコインベースが長年提供してきた正規サービスであることを証明しようとした。

私は、十分に調査する前にはこのような重大な変更をしたくないと表明した。彼は理解を示し、慎重に調査することを勧めると同時に、まず通信事業者に連絡してSIMスワップを防ぐことを支持した。そして30分後に再び電話をかけると約束した。通話を終えるとすぐに、その通話と予約を確認するSMSが届いた。

再着信とCoinbase Vault

通信事業者側にSIM転送の試みがないことを確認後、私はすべてのアカウントのパスワードを変更した。「Mason」は約束通りに再び電話をかけてきた。次のステップについて話し合うことになった。

この時点で私は、Coinbase Vaultが本当にコインベースが提供するサービスであることを確認済みだった。これはマルチシグ承認と24時間の出金遅延によってセキュリティを強化するホスト型ソリューションだが、真の自己管理型のコールドウォレットではない。

「Mason」はその後、vault-coinbase.comへのリンクを送り、初回通話で議論したセキュリティ設定を再確認できると説明した。再確認が完了すれば、資産をVaultに移せるという。ここでようやく、私のサイバーセキュリティの専門知識が働いた。

彼が提供したケース番号を入力すると、ページには「API接続が削除された」という表示と「Coinbase Vaultを作成する」ボタンが現れた。私は即座にウェブサイトのSSL証明書を確認し、このドメインはわずか1ヶ月前に登録されたものであり、コインベースとは何の関係もないことが判明した。SSL証明書は合法性の仮面を作るが、正規企業の証明書には明確な所有者が記載される。この発見により、私は直ちに操作を中止した。

Coinbaseは明言している通り、非公式ドメインを使用することはない。第三者サービスを利用する場合でも、vault.coinbase.comのようなサブドメインを使うべきである。取引所アカウントに関わる操作は、常に公式アプリまたは公式ウェブサイトを通じて行う必要がある。

私は「Mason」に懸念を伝え、公式アプリのみを通じて操作したいと強調した。彼はアプリ経由だと48時間の遅延が発生すると反論し、一方でアカウントは24時間後にロックされると訴えた。私は急いで決定することを再び拒否し、「Mason」は案件を「レベル3サポートチーム」にエスカレートしてCoinbase One保護の回復を試みると述べた。

通話を終えた後も、他のアカウントの安全性を継続して確認していたが、違和感はますます強くなった。

「レベル3サポートチーム」からの着信

約30分後、テキサス州の番号から着信があった。別のアメリカ英語を話す人物が「レベル3の調査官」を名乗り、私のCoinbase One保護の回復申請を処理していると称した。彼は審査に7日間かかるため、その間はアカウントが保険の対象外になると述べた。また、「親切にも」イーサリアム、ビットコインなどの各チェーン上の資産ごとに別々のVaultを開設することを勧めた。一見すると専門的なアドバイスに聞こえるが、具体的な資産については一切言及せず、「イーサリアム、ビットコインなど」と曖昧に表現していた。

彼は法務部門に申請してチャット履歴を送付すると述べた後、再びCoinbase Vaultの販売を開始した。代替案として、SafePalというサードパーティ製ウォレットを勧めてきた。SafePal自体は正規のハードウェアウォレットだが、これは明らかに信頼を得るための布石だった。

私が再びvault-coinbase.comのドメインに疑問を呈すると、相手はなおも疑念を払拭しようとした。この時点で攻撃者はうまくいかないと判断し、最終的に今回のフィッシング攻撃を放棄したと思われる。

本物のコインベースサポートへ連絡

2人目の偽サポートとの通話を終えると、私はすぐにコインベース公式サイト(Coinbase.com)からサポートを申請した。本物のカスタマーサポート担当者は直ちに、私のアカウントに異常なログインやパスワードリセットの試みは一切ないと確認してくれた。

彼は直ちにアカウントをロックすることを勧め、攻撃の詳細を調査チームに報告するよう依頼した。私はすべての不正ドメイン、電話番号、攻撃経路を提供し、特にno-reply@info.coinbase.comからの送信権限について質問した。担当者は「これは非常に深刻な問題だ」と認め、セキュリティチームが徹底的に調査すると約束した。

取引所やホストプロバイダーのカスタマーサポートに連絡する際は、必ず公式チャネルを通す必要がある。正規の企業がユーザーに主導的に連絡を取ることは絶対にない。

まとめ

騙されることを免れたとはいえ、元サイバーセキュリティ専門家として、このほど騙されかけた経験は非常に不安を覚えるものだった。専門的な訓練がなければ、私は間違いなく騙されていただろう。単なる見知らぬ電話であれば、即座に切っていたはずだ。攻撃者が巧みに連鎖的に行動を設計し、緊急性と権威性を演出したからこそ、このフィッシングはこれほど危険だったのだ。

以下に、私が見抜いた危険信号と防御策のアドバイスをまとめる。これらが現在のネット環境下で暗号資産投資家が資産を守る助けになれば幸いである。

危険信号

協調的な虚偽警告で混乱と緊急性を演出

攻撃者はまず、SIMカード交換の警告やVenmo、PayPalなどのサービスからのワンタイムパスコード要求(SMSとWhatsAppの両方で送信)を連続して送り、複数のプラットフォームで同時に攻撃を受けているかのような虚偽の状況を意図的に作り出した。これらの情報はおそらく、私の電話番号とメールアドレスがあれば容易にトリガーできる。この段階では、攻撃者はより深いアカウント情報はまだ掌握していないと考えられる。

ショートコードと通常の電話番号の混在

フィッシングメッセージはSMSショートコードと通常の電話番号の両方を使用して送信された。企業は通常、公式通信にショートコードを使うが、攻撃者はそれを偽装または再利用できる。ただし、正規サービスがセキュリティ警告を送る際に通常の電話番号を使用することはない。標準長の番号からのメッセージには常に疑念を持つべきである。

非公式または見慣れないドメインでの操作を要求

攻撃者は、vault-coinbase.comにホストされたフィッシングサイトへのアクセスを求めた。このドメインは一見正常に見えるが、実際にはコインベースとは何の関係もない。情報を入力する前には、ドメイン名とSSL証明書を慎重に確認すべきである。機密アカウントに関する操作は、企業の公式ドメインまたはアプリケーションでのみ行うべきだ。

未請求の着信およびその後の通信

Coinbaseおよびほとんどの金融機関は、ユーザーがサポートを要請していない限り電話をかけてこない。「レベル3調査チーム」からの着信は重大な危険信号であり、特に恐怖心を煽る戦術や複雑なアカウント保護の説明と併せて行われる場合はなおさらである。

未請求の緊急事態と結果の警告

フィッシング攻撃者は、恐怖心と緊急性を利用して、被害者が考えずに行動するよう仕向けることが多い。本件では、アカウントロック、資産盗難、保険適用外などの脅威は典型的なソーシャルエンジニアリングの手段である。

公式チャネルを回避するよう促す

企業の公式アプリやウェブサイトの使用を避けるよう勧める発言は、特にそれが「より速く」「より安全」と称される場合、直ちに警戒すべきである。攻撃者は、一見正当に見えるが実際は悪意のあるドメインに繋がるリンクを提供することがある。

検証されていないケース番号やサポートチケット

「ケース番号」を提供してカスタマイズされたフィッシングポータルを紹介するのは、合法性の仮面を作るための手法である。正規のサービスが、ケース番号付きの外部カスタムリンクを通じてユーザーに身元確認や操作を要求することはない。

真実と虚偽の情報の混在

攻撃者は、電子メールアドレスや社会保障番号の一部など、実際の個人情報を、あいまいまたは不正確な情報と混ぜて使用し、信頼性を高める。不一致や「チェーン」「ウォレット」「セキュリティレビュー」などのあいまいな表現には常に疑念を持つべきである。

信頼できる企業名を代替案に使用

SafePalのような信頼できる企業名を登場させることは(その企業が実際に合法であっても)、注意力をそらす戦略かもしれない。こうした手法は、選択肢と合法性があるように見せながら、実際には被害者を悪意のある操作へと導く。

過剰な親切さと検証の欠如

攻撃者は忍耐強く振る舞い、自分で調査するよう勧め、当初は機密情報を求めなかった。これは本物のカスタマーサポートを模倣しており、詐欺をより専門的に見せていた。「良すぎて信じられない」ような未請求の援助には常に疑念を持つべきである。

能動的な防御策とアドバイス

取引所で取引レベルの認証を有効にする

取引所の設定で二段階認証(2FA)およびワンタイムパスコード認証を有効にする。これにより、資金の送信や移転の試みはすべて信頼できるデバイスに送信され、リアルタイムでの承認が必要となるため、不正な取引を防止できる。

常に合法的かつ検証済みのチャネルを通じてサービスプロバイダーに連絡する

本件では、私は直接公式プラットフォームにログインし、サポートリクエストを送ることで、通信事業者およびコインベースに連絡した。アカウントのセキュリティが脅かされている場合、サービスプロバイダーとやり取りする最安全かつ唯一適切な方法である。

取引所のサポート担当者は、資金の移動・アクセス・保護をユーザーに要求しない

彼らはウォレットのリカバリーフレーズを求めず、二段階認証コードを要求せず、リモートでデバイスにアクセスしたりソフトウェアをインストールしようとしたりしない。

マルチシグウォレットまたはコールドウォレットの保管ソリューションの利用を検討する

マルチシグウォレットは取引承認に複数の承認が必要であり、コールドウォレットは秘密鍵を完全にオフライン状態に保つ。どちらの方法も、長期保有資産をリモートフィッシングやマルウェア攻撃から効果的に保護する。

公式URLをお気に入り登録し、未請求のメッセージからのリンクをクリックしない

URLを手入力するか、信頼できるお気に入りを使用することが、ドメインなりすましを回避する最良の方法である。

パスワードマネージャーを使用して不審なサイトを識別し、強固なパスワードを維持する

パスワードマネージャーは、偽サイトや未知のドメインでは自動入力を拒否することでフィッシングを防ぐのに役立つ。定期的にパスワードを変更し、悪意ある攻撃を受けている疑いがある場合は直ちに変更する。

関連アプリ、APIキー、サードパーティ統合を定期的に見直す

使用していない、または識別できないアプリやサービスのアクセス権はすべて取り消す。

可能な限りリアルタイムのアカウント通知を有効にする

ログイン、出金、セキュリティ設定の変更に関する通知は、不正な活動に対する重要な早期警告を提供する。

すべての不審な活動をサービスプロバイダーの公式サポートチームに報告する

早期報告は、より広範な攻撃を防ぎ、プラットフォーム全体のセキュリティ強化に貢献する。

結論

金融機関、ITセキュリティチーム、経営陣にとって、今回の攻撃は、過去のデータが再利用され、リアルタイムのソーシャルエンジニアリングと組み合わされることで、ハッカーが最も洗練されたセキュリティ対策さえも回避できることを示している。脅威行為者はもはやブルートフォース攻撃に頼らず、合法的な業務プロセスを模倣して信頼を得、ユーザーを騙す調整されたマルチチャネル戦略を実行している。

システムとネットワークの保護に加え、脅威を識別し、自らを守るために行動を起こすことも重要である。暗号資産関連企業で働く人も、家庭で暗号資産を管理する人も、個人のセキュリティ上の脆弱性がいかにシステミックリスクに発展するかを理解しなければならない。

こうした脅威に対抗するため、組織はドメイン監視、適応型認証、フィッシング耐性を持つ多要素認証、明確なコミュニケーションプロトコルなど、階層的な防御を構築しなければならない。同様に重要なのは、企業がサイバーセキュリティリテラシーの文化を育て、エンジニアから経営幹部に至るすべての従業員が、自らの組織保護における役割を理解することである。今日の環境において、セキュリティは技術的機能に留まらず、個人から組織全体にわたる共通の責任なのである。

TechFlow公式コミュニティへようこそ

Telegram購読グループ:https://t.me/TechFlowDaily

Twitter公式アカウント:https://x.com/TechFlowPost

Twitter英語アカウント:https://x.com/BlockFlow_News