セキュリティ会社が「ハッカー」に?KrakenとCertiKの対立事件の原因と経緯を解明

TechFlow厳選深潮セレクト

セキュリティ会社が「ハッカー」に?KrakenとCertiKの対立事件の原因と経緯を解明

白を自称するセキュリティ企業が「ハッカー」と化すとき、Web3という無法地帯における善悪の境界線は、もはやそれほど明確ではないように思える。

執筆:TechFlow

6月20日、本日の注目は暗号資産取引所Krakenとブロックチェーンセキュリティ企業CertiKの間で繰り広げられる論争に集まっている。X上では多くの業界関係者やKOLたちがCertiKを「恐喝・詐取を行うハッカー」と激しく非難している。一体何が起きたのか?

米国拠点の暗号資産取引所Krakenは、セキュリティ上の脆弱性を報告した人物に報奨金を支払う「バグバウンティプログラム」を設けてきた。

Krakenの最高セキュリティ責任者(CSO)はX上で、あるセキュリティ研究者がこのプログラムを通じて重大な脆弱性を報告したと述べた。

その脆弱性により、悪意ある攻撃者は入金処理を完了させずともKrakenアカウント内の資産を不正に生成できる状態だった。Krakenチームは情報を受けて直ちに当該脆弱性を修正した。

しかし、その後の調査で事態が異なることが判明した。

問題の研究者は自身のアカウント残高を4ドル増加させると同時に、他の2名と脆弱性情報を共有。その結果、300万ドル近い資金がKrakenから引き出されていたのだ。

Krakenはその後、研究者らに対し資金返還の協力を求めたが拒否された。代わりに、「BDチーム(営業担当)と連絡を取り、Kraken側が想定される損失額を提示するまで返金しない」と要求。これはホワイトハットの行動ではなく、明らかな「恐喝」である。

これにKrakenのセキュリティチームは激怒。「これはホワイトハット行為ではなく恐喝であり、刑事事件として扱い、法執行機関と連携して対応する」と表明した。

では、こうした資金を返還しようとしない会社とは誰か?

そう、本記事のもう一つの主役――セキュリティ企業CertiKである。

CertiKはこの非難に対して次のように反論した。

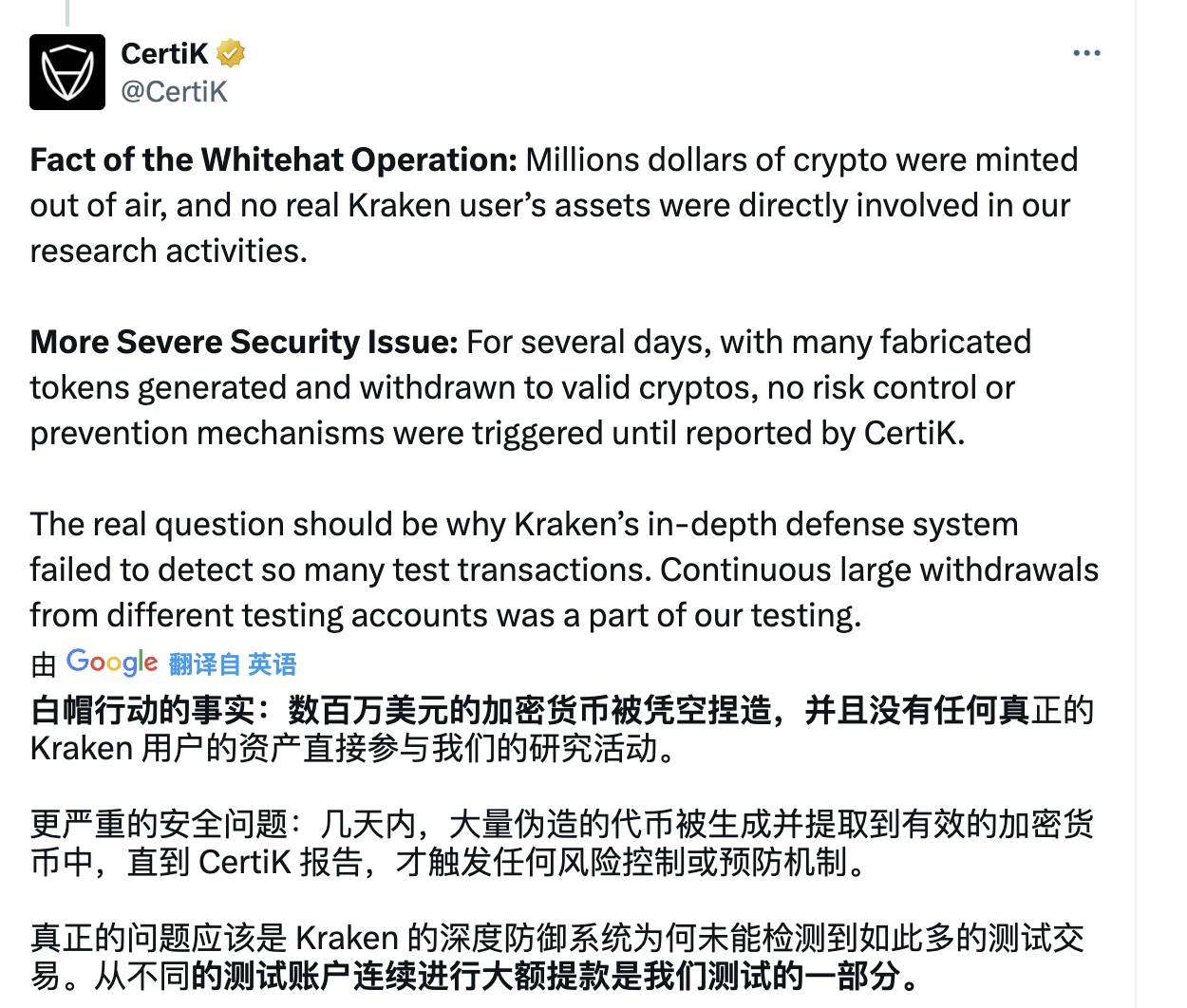

「我々はKraken取引所内で数億ドル規模の損失につながる深刻な脆弱性を発見した。テストを通じて3つの主要な問題を確認。さらに重要なのは、複数日にわたるテスト中、一度もアラートが発動しなかったことだ。」

「脆弱性修正後、Krakenのセキュリティ運営チームは、CertiKの従業員に対し不合理な時間内に不釣り合いな量の暗号資産を返済するよう脅してきた。しかも返送先アドレスすら提供していない。」

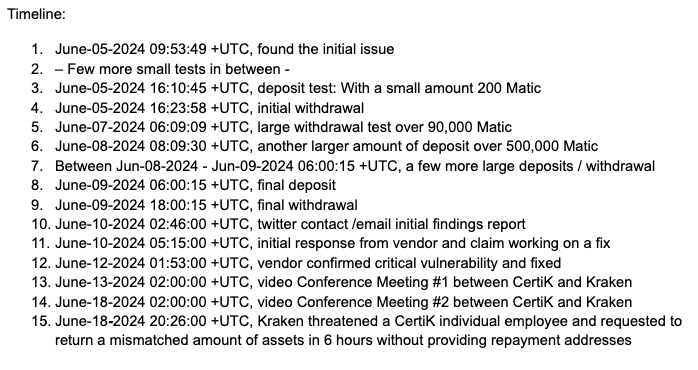

またCertiKはタイムラインを公開し、問題の発見は6月5日が初回だと主張した。

事件が表面化すると、さらなる情報が明らかになってきた。

@0xBoboShanti によると、CertiKのセキュリティ研究者がツイートで公開したアドレスは、すでに5月27日から探査・テストを行っており、これはCertiKが公表したタイムラインと矛盾している。

またCoinbaseの執行役員@jconorgroganは、CertiKが資産をマネーロンダリング専用のミキサーTornado Cashとやり取りしていたことを指摘。「Tornado CashがOFAC(外国資産管理局)の制裁対象であることは知っているよね? それに君たちの登記地はアメリカだろう?」とコメントした。

X上での議論を見れば、批判の声が相次ぎ、「CertiKはセキュリティ機関から恐喝ハッカーへ変貌した」と疑問視されている。

Hype Investmentsの創業者Hype氏はこう述べた。

「CertiKはKrakenから300万ドルを盗み、報奨金を要求し現金の返還を拒否。彼ら自身のツイートでそれを認めている。そして今、当局による差押えを防ぐため、すべての資金をTornado.cashへ移動させている。」

21万人のフォロワーを持つ暗号KOLのAdam Cochran氏は、「CertiKは自分たちがKrakenからデータを盗んだセキュリティ企業であることをついに認めた。そしてさらなる金銭を脅し取ろうとしている。CertiKの監査を受けたプロジェクトは頻繁にハッキング被害に遭っているのに、なおかつ今回のような事態が起きている。それがまだ存続しているなんて信じられない。まさに犯罪組織だ。」と断じた。

コメント欄には@cryptopsychdocという一般ユーザーが興味深い比喩を投稿した。

「CertiKとは、浮気現場を突き止めた彼女に似ている。問い質すと、逆に『なぜ私のスマホを覗いたんだ』と責め立てる。」

ParadigmのCTOは過去のCertiKの資金調達ニュースをリツイートし、「投資パートナーの皆様へ祝福を。なぜ自社ポートフォリオ企業が米国取引所を侵入し、300万ドルを盗んで、OFAC規制下のプロトコルでマネーロンダリングしているのか、説明を求められることになるでしょう」と皮肉った。

過去の報道によると、2022年4月、CertiKはInsight Partners、Tiger Global、Advent Internationalが共同で主導する8800万ドルのB3ラウンドを完了。ゴールドマン・サックス、Sequoia Capital、Lightspeedなど新旧株主も参加。過去9か月間で4度目の資金調達となり、累計調達額は2.3億ドル、評価額は20億ドルに達している。

私たちはCertiKに対して、より直接的な回答を求めた。例えば、「いつ資産を返還するのか?」「なぜ返還しないのか?」「金額が合わないというなら、実際の正確な額はいくらなのか?」「なぜTornado Cashと取引したのか?」

しかし得られた最新の回答は、ひたすら次の主張の繰り返しだった。「真の問題は、Krakenのディープディフェンス体制がなぜこれほど多数のテスト取引を検出できなかったかということだ。異なるテストアカウントから連続して大口出金を行うことは、我々のテストの一部だった。」

まるで「お前が弱すぎただけだ!」と嘲っているように見える。

一連の経緯を俯瞰すれば、自称ホワイトハットのセキュリティ企業が「ハッカー」と化すとき、Web3という無法地帯における善悪の境界線は、もはやそれほど明確ではないことがわかる。

さらに皮肉なのは、「CertiK」という名称自体が英語の「Certification(認証)」に由来していることだ。その「認証者」自身が倫理的認証を必要としている現状は、場当たり的な体質の印象を強くしている。

Don't Trust, Just Verify.

TechFlow公式コミュニティへようこそ

Telegram購読グループ:https://t.me/TechFlowDaily

Twitter公式アカウント:https://x.com/TechFlowPost

Twitter英語アカウント:https://x.com/BlockFlow_News