SharkTeam:2024年第一季度Web3セキュリティレポート

TechFlow厳選深潮セレクト

SharkTeam:2024年第一季度Web3セキュリティレポート

2024年第一四半期には、ハッキング、Rugpull詐欺、フィッシング攻撃などの悪意ある行為により、合計で4.62億ドルの損失が発生した。これは2023年第一四半期(約3.83億ドル)と比べて、約20.63%の増加となった。

執筆:SharkTeam

一、概要

2024年第1四半期には、ハッキング攻撃、Rugpull詐欺、フィッシング攻撃などの悪意ある行為により、合計で4.62億ドルの損失が発生しました。これは2023年第1四半期(約3.83億ドル)と比べて約20.63%の増加です。本レポートは、2024年第1四半期におけるグローバルなWeb3業界のセキュリティ状況、重大インシデント、セキュリティトレンドを整理・分析し、読者に有益な情報と新たな視点を提供するとともに、Web3の安全で健全な発展に貢献することを目的としています。

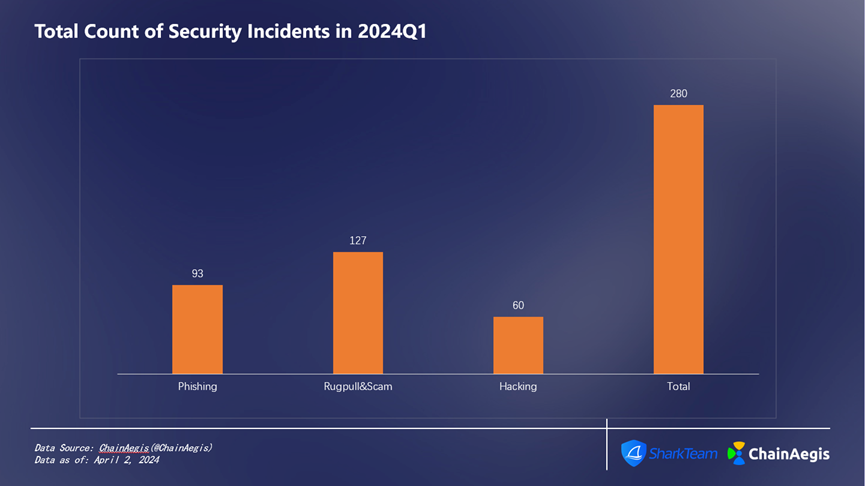

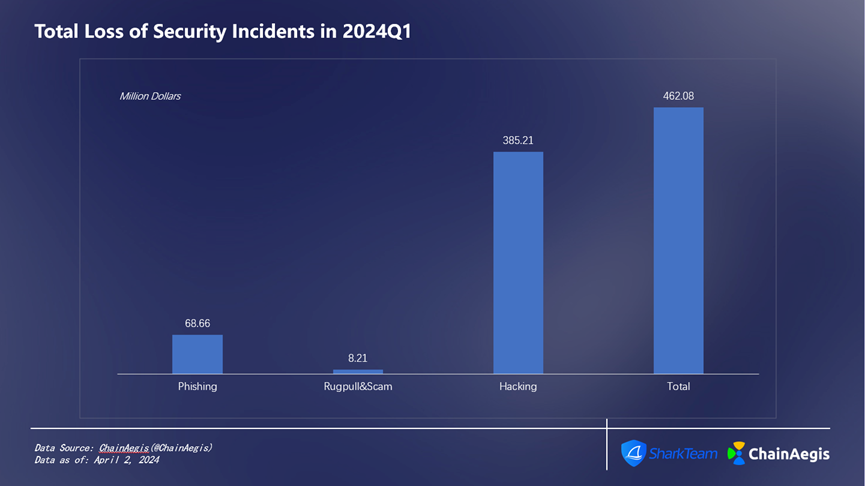

二、セキュリティインシデント分析

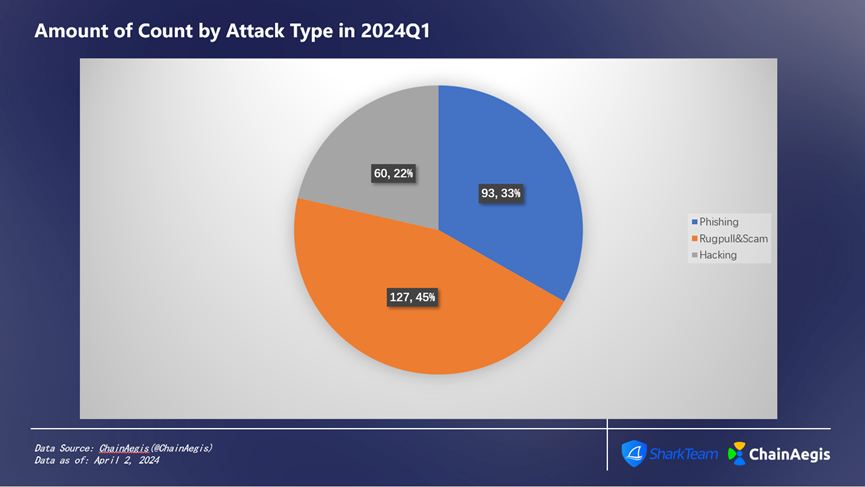

SharkTeamのオンチェーンセキュリティ分析プラットフォームChainAegisのデータによると、2024年第1四半期にはWeb3分野で合計280件のセキュリティインシデントが発生しました(図1参照)。損失額は累計で4.62億ドル以上に上り(図2参照)、前年同期と比較して、インシデント発生頻度は約32.70%、損失額は約20.63%それぞれ増加しています。

図1:2024年第1四半期のセキュリティインシデント総数

図2:2024年第1四半期のセキュリティインシデントによる損失総額

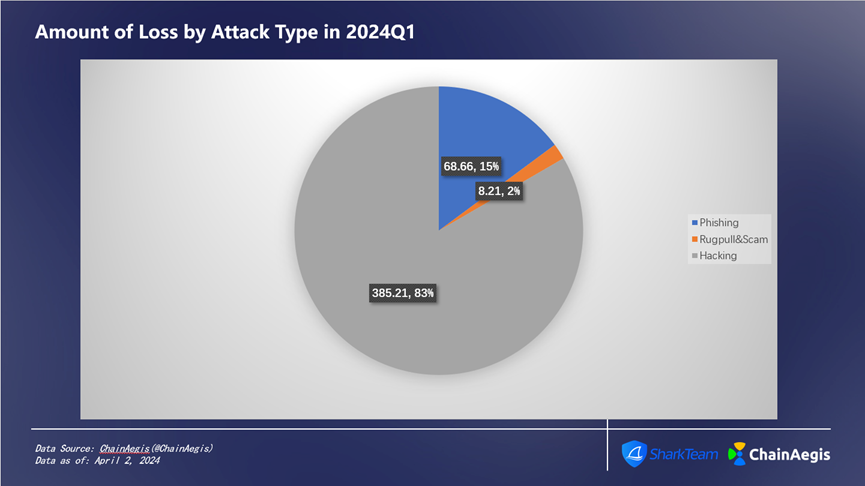

2024年第1四半期には、ハッキング攻撃が60件発生し、2023年第1四半期と比べて140%増加しました。損失額は3.85億ドルに達し、全体の83%を占めています(図3参照)。これは2023年第1四半期(3.62億ドル)と比べて6.35%の増加です。

Rug Pullは127件発生し、2023年第1四半期(30件)と比べて323.33%急増しましたが、損失額は59.44%減少し、合計で821万ドルとなり、第1四半期の損失総額の2%を占めました。

フィッシング攻撃は第1四半期に合計93件発生し、前年比で増加しており、損失額は約6866万ドルで、全体の約15%を占めました。

図3:2024年第1四半期の攻撃タイプ別損失額

図4:2024年第1四半期の攻撃タイプ別件数

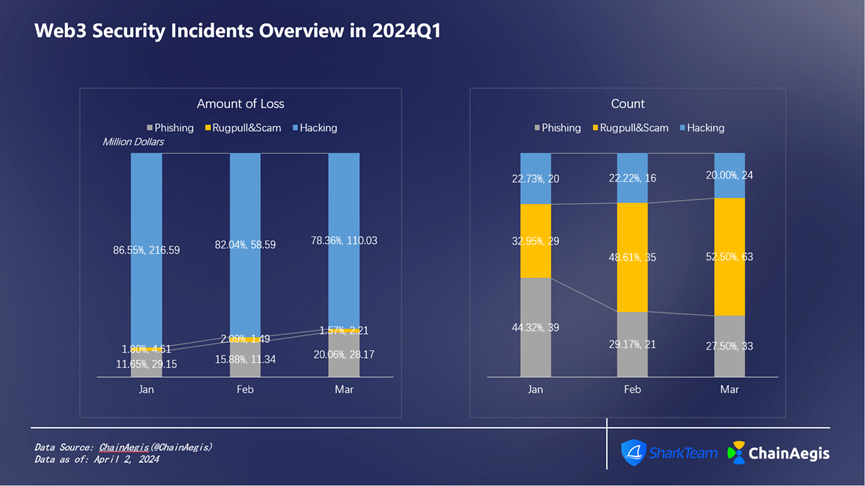

第1四半期を月別に見ると(図5参照)、1月の損失が最も大きく、2.50億ドルを超え、2月(7142万ドル)および3月(1.40億ドル)を大きく上回りました。1月には88件のセキュリティインシデントが発生し、2月の72件よりやや多く、3月の120件よりやや少ないものの、1月の単一インシデントあたりの平均損失額が最も高かったことがわかります。1月の大きな損失を引き起こした主な攻撃手段はハッキング攻撃であり、20件のハッキング攻撃が発生し、2.17億ドルの損失をもたらしました。また、1月にはフィッシング攻撃も多発しており、合計39件発生しましたが、損失額は相対的に低く、合計2915万ドルでした。2月は全体的なインシデント発生頻度と損失額の両面で、1月および3月と比べて低い水準にとどまりました。

図5:2024年第1四半期のWeb3セキュリティインシデント概要

2.1 ハッキング攻撃

第1四半期には合計60件のハッキング攻撃が発生し、損失額は3.85億ドルにものぼりました。このうち、1月の損失が最も大きく、2.17億ドルに達しました。その主な理由として、1月に大規模な資金損失を伴うインシデントが2件発生したことが挙げられます。

(1)2024年1月1日、クロスチェーンブリッジプロジェクトのOrbit Chainがネットワーク攻撃を受け、約8150万ドル相当の暗号資産が盗まれました。この事件は5件の独立した取引に関連しており、それぞれ異なるウォレットアドレスに送金されました。不正な資金移動には、5000万ドル相当のステーブルコイン(内訳:USDT 3000万ドル、DAI 1000万ドル、USDC 1000万ドル)、約1000万ドル相当の231個のwBTC、約2150万ドル相当の9500ETHが含まれます。

(2)2024年1月31日、リップル共同創設者のクリス・ラーセン氏の4つのウォレットが攻撃され、合計2.37億枚のXRP(約1.125億ドル相当)が盗まれました。ChainAegisのオンチェーン分析によると、盗まれた資金はMEXC、Gate、Binance、Kraken、OKX、HTX、HitBTCなどを通じて転送されました。これは2024年に入ってから最大の暗号資産盗難事件であり、暗号資産史上で20番目に大きい盗難事件でもあります。この出来事の24時間以内に、XRPの価格は約4.4%下落しました。

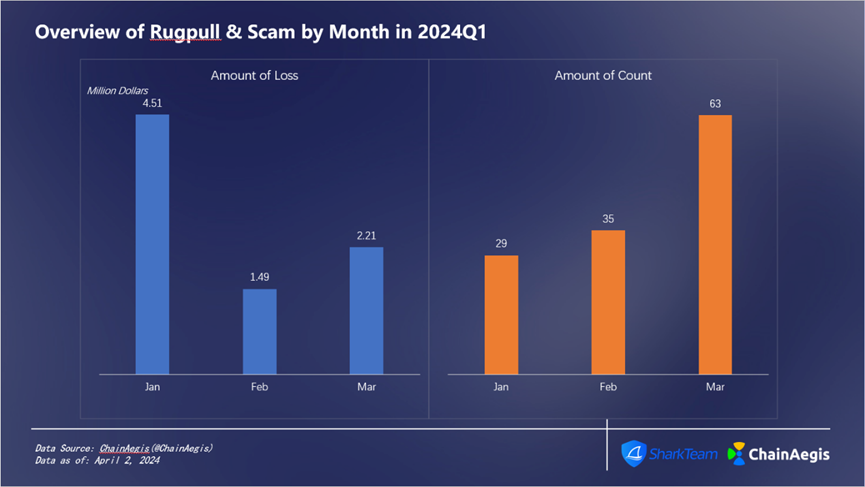

2.2 Rug Pull & 詐欺

下図(図6)に示すように、Rugpullおよび詐欺事件は1月に29件発生し、その後月を追って増加し、3月には約63件に達しました。損失額は1月に約451万ドル、2月に約149万ドルでした。ChainAegisの分析によると、これらのインシデントは主にEthereumおよびBNB Chainといった主要チェーン上で集中しており、BNB ChainではEthereumよりもはるかに高い頻度でRug Pullが発生しています。

その他、2月25日には、BlastエコシステムのGameFiプロジェクト「RiskOnBlast」がRugpullに遭いました。ChainAegisの分析によると、RiskOnBlastのアドレス0x1EeB963133f657Ed3228d04b8CD9a13280EFC558は22日から24日の間に420ETH(約125万ドル相当)を調達した後、それをDAIに交換し、ChangeNOW、MEXC、Bybitなどの取引所の入金アドレスに送金することで現金化しました。

図6:2024年第1四半期の月別Rugpullおよび詐欺イベント概要

2.3 フィッシング攻撃

下図(図7)に示すように、フィッシング攻撃は1月に最も多く、合計39件発生し、損失額は約2915万ドルでした。一方、2月は最も少なく、合計21件で、損失額は約1134万ドルでした。SharkTeamは注意喚起として、強気相場では市場活動が活発になり、エアドロップの機会も増えるため、Angel DrainerやPink Drainerなど活発なフィッシンググループの攻撃に注意を払い、トランザクションや承認操作の際には必ず取引内容を慎重に確認するよう呼びかけています。

図7:2024年第1四半期の月別フィッシング攻撃概要

三、代表的事例分析

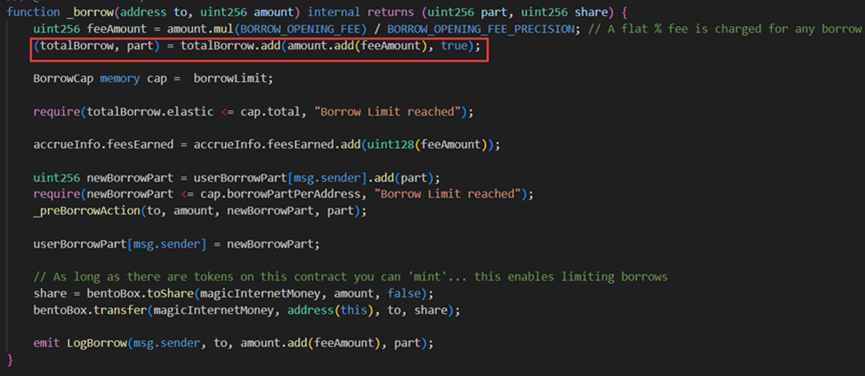

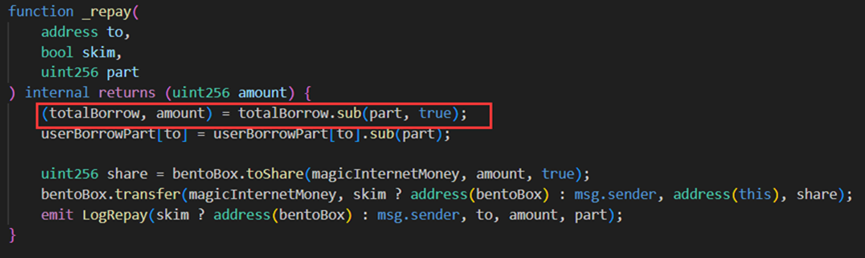

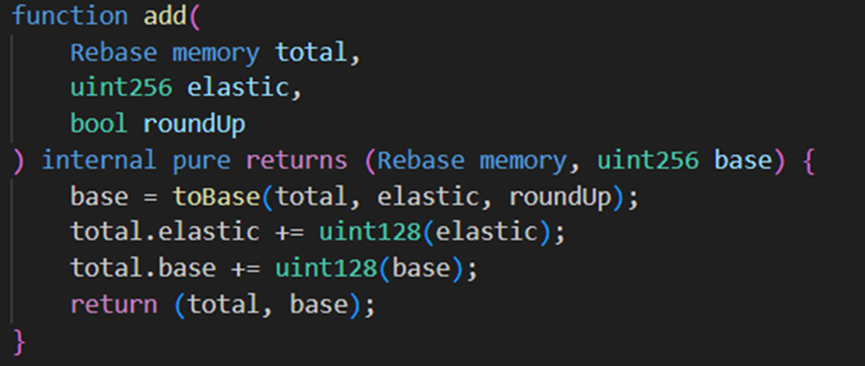

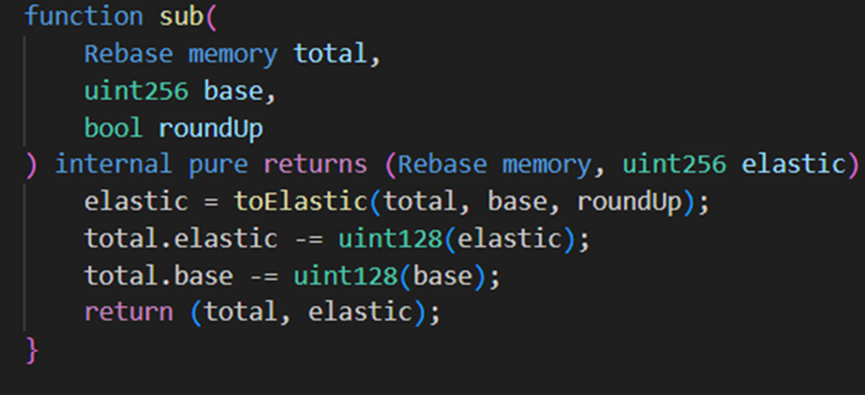

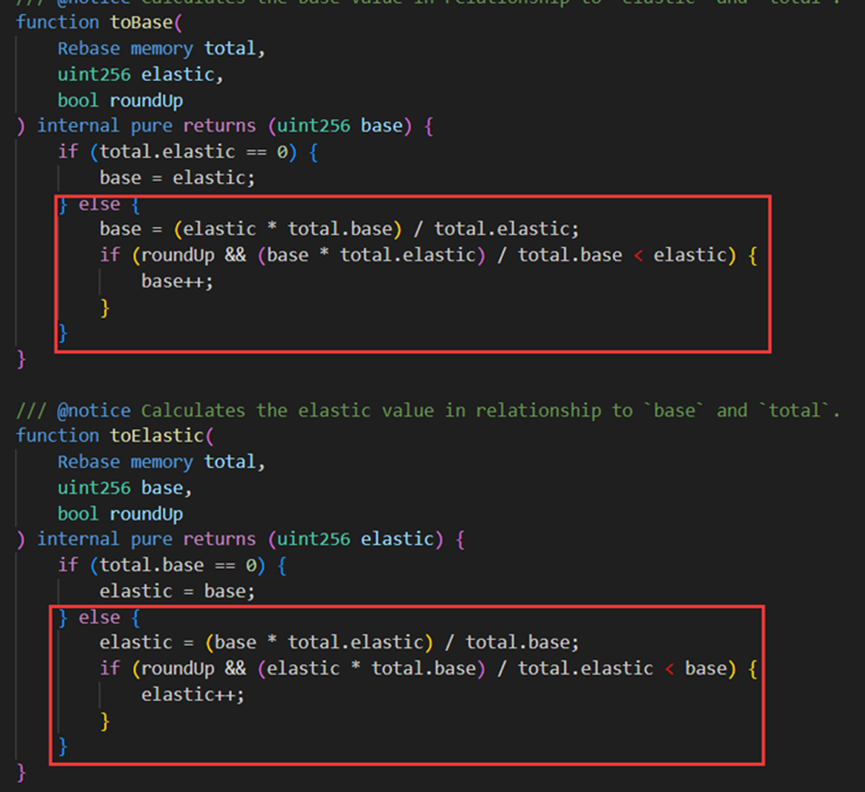

3.1 コントラクトの精度計算バグ

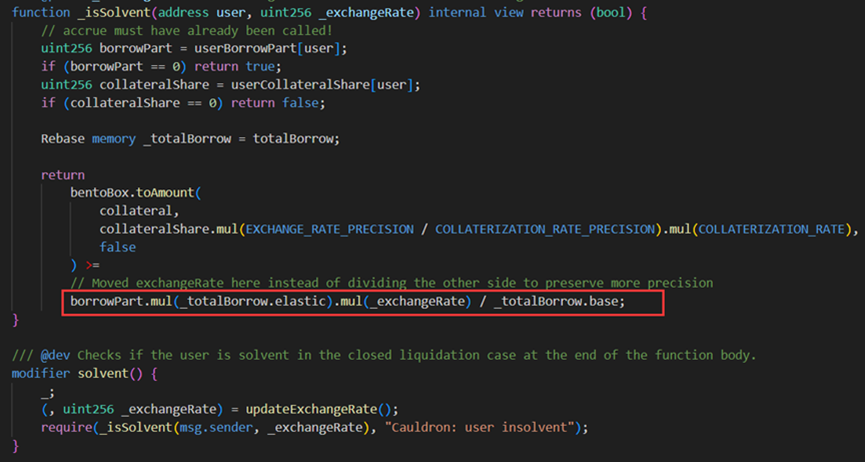

2024年1月30日、MIM_SPELLがフラッシュローン攻撃を受け、精度計算バグにより650万ドルの損失を被りました。攻撃の原因は、プロジェクト側のスマートコントラクトが借入変数の計算時に精度に関するバグを持っていたことであり、これにより重要な変数elasticとbaseの値が操作され、比率が崩れ、担保資産と借入数量の計算に問題が生じ、最終的にMIMトークンが過剰に貸し出されたものです。

攻撃対象となったコントラクト(0x7259e1520)では、borrow関数およびrepay関数において、elasticおよびbaseという2つの変数の計算に切り上げ処理が採用されていました。

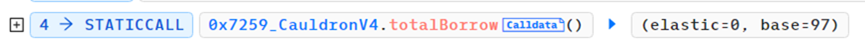

攻撃者(0x87F58580)はまず、他のユーザーの返済を行う方法で、elastic変数を0、base変数を97に設定しました。

その後、borrow関数とrepay関数を繰り返し呼び出し、パラメータamountをすべて1に設定しました。最初にborrow関数を呼び出すとき、elastic=0であるため、上記のif文のロジックが実行され、add関数に戻ります。これにより、elastic = 1、base = 98となります。

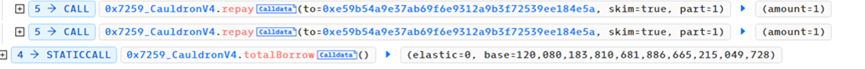

次に攻撃者(0x87F58580)は、再度borrow関数を呼び出して1を渡します。このときelastic=1であるためelse節が実行され、戻り値は98になります。これをadd関数に戻すと、elastic=2、base=196となります。

しかし、攻撃者は今度repay関数を呼び出して1を渡します。elastic=2のためelse節が実行され、本来計算されるべきelasticの値は1×2÷98=0ですが、ここで切り上げ処理が行われるため、結果として戻り値は1となり、sub関数に戻った時点でelasticは再び1に、baseは195になります。

このように、1回のborrow-repayサイクルを経ることで、elasticは変わらず、baseはほぼ倍増しています。このバグを利用し、攻撃者は繰り返しborrow-repay関数を呼び出し、最後にrepayを1回実行することで、elastic=0、base=120080183810681886665215049728という状態にまで至りました。

elasticとbaseの比率が極端に乖離した状態になると、攻撃者(0x87F58580)はごく少量の担保を提供するだけで大量のMIMトークンを借り入れることができ、攻撃を完了させました。

3.2 DeGameがフィッシング攻撃を受けた事件とPink Drainer詐欺グループ

2024年3月、あるWeb3ユーザーが、乗っ取られたDeGame公式Xアカウントが投稿したフィッシングリンクを知らぬうちにクリックし、資産を失いました。

事件後、このユーザーはDeGameが内部から悪意を持って行動したと思い込み、Twitter上でこの出来事を公表しました。多くのKOL、メディア、多数のユーザーが真相を知らないままこの情報を拡散し、DeGameのブランドイメージとプラットフォーム評判に大きな損害を与えました。

事件発生後、DeGameは緊急対応策を発動し、被害を受けたユーザーの資産回収を試みましたが、このフィッシング攻撃の経緯は以下の通りです。

(1)3月14日午前4時から午前9時30分までの間、DeGame公式Xアカウント(@degame_l2y)が4件のエアドロップ投稿を行い、いずれの投稿にも偽のDeGame公式サイトを模したフィッシングサイトへのリンクが含まれていました。あるユーザーがこのリンクをクリックした結果、約57 PufETHを失ったと報告しています。

(2)午前9時30分以降、DeGameの公式X運営担当者がフィッシングリンクを発見し、即座に削除しました。同時に、公式SNSおよびコミュニティを通じて全ユーザーに情報を共有し、警告公告を発表しました。

(3)被害を受けたユーザーは、DeGame公式アカウントが異常な行動をしていた時間帯にフィッシングサイトのリンクと攻撃者が掲載した説明文を目にしており、それがDeGameが他のプロジェクトと提携して行う正当なエアドロップ活動だと誤認し、リンクをクリックして攻撃者の指示に従って操作を行った結果、資産を失いました。

(4)ユーザーがフィッシングサイトにアクセスしてウォレットを接続すると、サイトは自動的にウォレットアドレス内の資産有無を検出します。資産がある場合、直ちにPermit Token Approvalのトランザクション署名画面が表示されます。通常のトランザクション署名とは異なり、この署名はオンチェーンに記録されず、完全に匿名で行われる可能性があり、不正な用途に使われる恐れがあります。また、事前の承認なしに、Permitという追加の署名によってアプリケーションコントラクトと相互作用できる点も特徴です。

(5)今回の被害では、フィッシング攻撃者が被害者のウォレットから、フィッシングコントラクトアドレス0xd560b5325d6669aab86f6d42e156133c534cde90に対するPermit Token Approvalの署名情報を取得し、攻撃トランザクション内でPermitを呼び出してApproveを実行し、代幣の承認を得た後に資産を移転しました。

(6)フィッシングツールを提供しているのは、悪意のあるソフトウェア即サービス(Malware-as-a-Service、MaaS)である詐欺グループ「Pink Drainer」です。このグループは攻撃者が迅速に悪意あるサイトを構築できるように支援しており、違法な資産獲得を可能にしています。今回の被害トランザクションでは、盗まれた資金の約25%が「PinkDrainer: Wallet 2」、つまりPink Drainerグループの2番目のウォレットアドレスに送金されており、これは攻撃者がPink Drainerのツールを使用した後に自動的に支払われる手数料(シェア)です。

3.3 バッチRugpullによるインシデント件数の急増

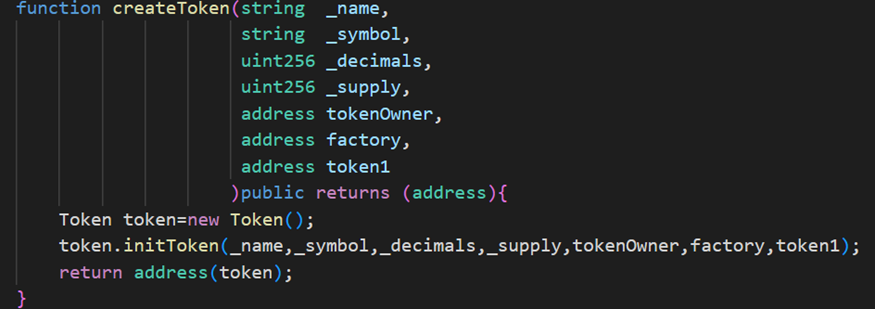

2024年にRugpullインシデントが急増した背景には、「RugPull工場コントラクト」による大量のRugpullトークンの作成が大きく関係しています。SharkTeamのセキュリティ研究チームはこれらのRugpullインシデントを詳細に分析しました。その過程で、BNB Chain上のRugpull工場コントラクトが過去1か月以内に70回以上のRugpullを仕掛けていたことが判明しました。このようなバッチRugpull事件には以下のような行動パターンが見られます。

(1)これらのトークンはすべて、トークン工場コントラクトのcreateToken操作によって生成されています。createToken関数では、トークン作成時に以下のパラメータを入力する必要があります:トークン名、シンボル、小数点桁数、供給量、所有者アドレス、ペアを作成する工場コントラクトアドレス、およびBUSD-Tステーブルコインアドレス。このうち、ペア作成に使用される工場コントラクトはPancakeSwapのものであり、各トークンは異なる所有者アドレスを持っています。

(2)トークン所有者は別のアドレスを利用して、Rugpullトークンに対して大量の買い・売り操作を実行します。この買売操作により、トークンの流動性が著しく増加し、価格も徐々に上昇します。

(3)フィッシング攻撃などを通じて宣伝を行い、多数のユーザーを誘導して購入させます。流動性が増すにつれて、トークン価格は倍増します。

(4)トークン価格がある程度まで上昇すると、所有者が売却(sell)操作を行い、Rugpullを実行します。

こうした一連の行為の背後には、役割分担が明確なWeb3詐欺グループが存在し、ホットトピックの収集、自動発行、自動取引、虚偽宣伝、フィッシング攻撃、Rugpullによる収穫などからなる黒い産業チェーンが形成されています。発行されるRugpullの偽トークンはすべて業界のホットトピックと密接に関連しており、強い誤解を招く性質と煽動性を持っています。ユーザーは常に警戒心を高め、冷静さを保ち、損失を防ぐ必要があります。

四、まとめ

2024年第1四半期のセキュリティインシデントによる総損失額は4.62億ドルに達しました。本四半期の暗号資産価格の上昇なども損失総額の増加に一定の影響を与えていますが、全体としてWeb3のセキュリティ情勢は依然として楽観視できません。スマートコントラクトのロジックバグ、Rugpullの黒色産業チェーン、フィッシング攻撃などがユーザーの暗号資産の安全を脅かす主な要因となっています。Web3のユーザーおよびプロジェクト関係者は、早期にセキュリティ意識を高め、損失を最小限に抑えるよう努めるべきです。

TechFlow公式コミュニティへようこそ

Telegram購読グループ:https://t.me/TechFlowDaily

Twitter公式アカウント:https://x.com/TechFlowPost

Twitter英語アカウント:https://x.com/BlockFlow_News