Groupe Aeza, le fournisseur russe derrière les hackers, le dark web et les marchés de drogue, frappé par des sanctions

TechFlow SélectionTechFlow Sélection

Groupe Aeza, le fournisseur russe derrière les hackers, le dark web et les marchés de drogue, frappé par des sanctions

Analyse du contexte et du modèle opérationnel du groupe Aeza, combinée à une étude réalisée à l’aide de l’outil de traçage et de lutte contre le blanchiment d’argent en chaîne MistTrack afin de reconstituer son rôle au sein de l’écosystème criminel.

Auteurs : Lisa&Liz

Éditeur : Liz

Contexte

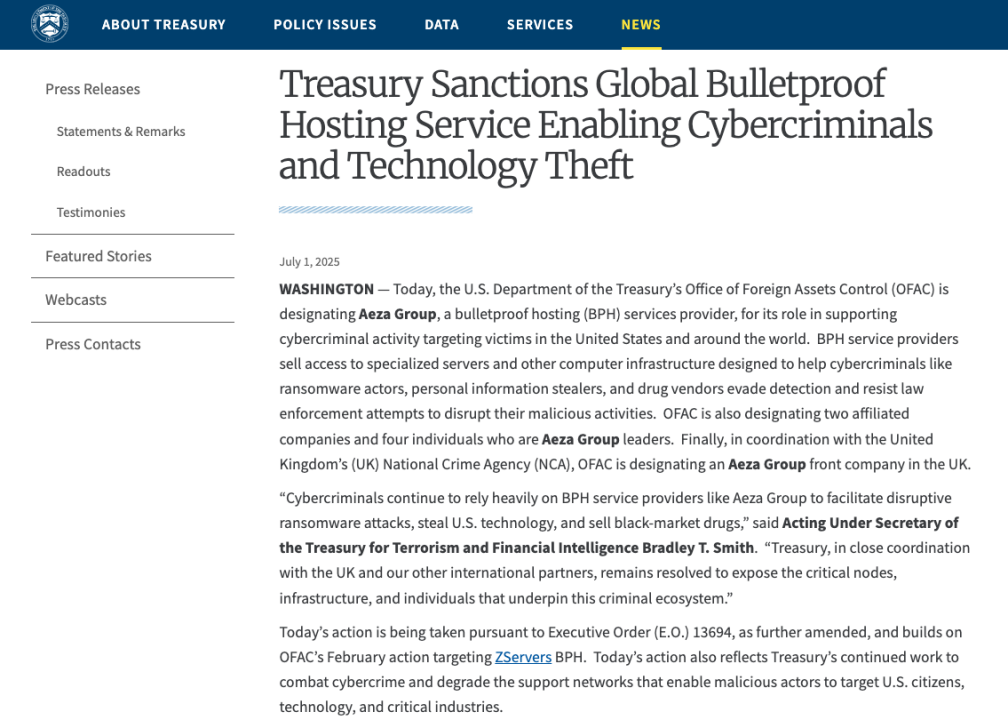

Récemment, le Bureau du contrôle des avoirs étrangers (OFAC) du Département du Trésor américain a annoncé des sanctions contre Aeza Group, société basée en Russie, ainsi que ses entités affiliées, pour avoir fourni des services d'hébergement à des logiciels rançongençant et à des outils de vol d'informations.

(https://home.treasury.gov/news/press-releases/sb0185)

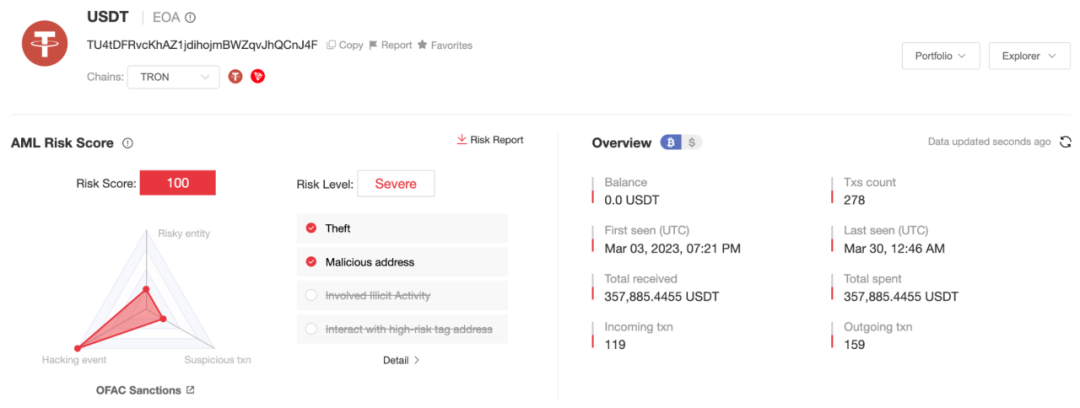

Ces sanctions concernent Aeza Group, sa filiale britannique Aeza International Ltd., deux filiales russes (Aeza Logistic LLC et Cloud Solutions LLC), quatre cadres dirigeants (le PDG Arsenii Penzev, le directeur Yurii Bozoyan, le directeur technique Vladimir Gast et le gestionnaire Igor Knyazev), ainsi qu’un portefeuille cryptographique (TU4tDFRvcKhAZ1jdihojmBWZqvJhQCnJ4F).

« Les cybercriminels continuent de dépendre fortement de fournisseurs d’hébergement résistants comme Aeza Group pour mener des attaques rançongençantes destructrices, voler des technologies américaines et vendre des drogues sur le marché noir », a déclaré Bradley T. Smith, sous-secrétaire adjoint par intérim au Trésor chargé de la lutte contre le terrorisme et du renseignement financier. « Le Département du Trésor continuera de collaborer étroitement avec le Royaume-Uni et d'autres partenaires internationaux afin de révéler sans relâche les nœuds clés, les infrastructures et les individus soutenant cet écosystème criminel. »

Cette action sanctionnaire marque une extension de l’attention des agences d’application de la loi internationales, qui passent désormais non seulement aux assaillants eux-mêmes, mais aussi à leurs infrastructures techniques et prestataires de services. Cet article retrace l’historique et le modèle opérationnel d’Aeza Group, tout en s’appuyant sur l’analyse de MistTrack, un outil de traçage et de lutte contre le blanchiment d’argent sur blockchain, pour clarifier son rôle dans l’écosystème criminel.

Qui est Aeza Group ?

(https://www.pcmag.com/news/us-sanctions-russian-web-hosting-provider-aeza-for-fueling-malware)

Aeza Group est un fournisseur de services d’hébergement dit « résistant » (BPH - Bulletproof Hosting), basé à Saint-Pétersbourg en Russie. Il fournit depuis longtemps des serveurs dédiés et des services d’hébergement anonyme à des groupes criminels spécialisés dans les rançongiciels, les voleurs d’informations (infostealers) et les plateformes illégales de commerce de drogues.

Ses clients incluent notamment les célèbres opérateurs d’outils de vol d’informations Lumma et Meduza, qui ont mené des attaques contre l’industrie de défense américaine et diverses entreprises technologiques mondiales ; les groupes de rançongiciels et de vol de données BianLian et RedLine ; ainsi que Blacksprut, célèbre marché de drogues du dark web en Russie. Aeza ne se contente pas d’héberger Blacksprut, il participe également à la construction de son architecture technique. Selon les informations publiées par l’OFAC, Blacksprut est largement utilisé pour la distribution mondiale de fentanyl et d’autres drogues synthétiques, constituant une menace grave pour la sécurité publique.

Analyse via MistTrack

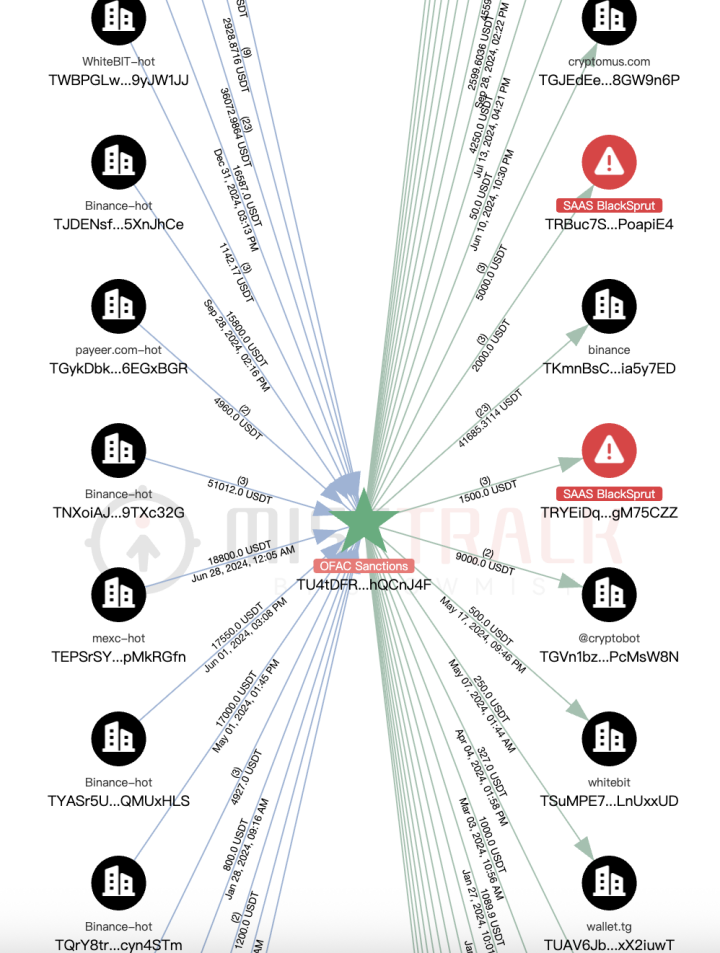

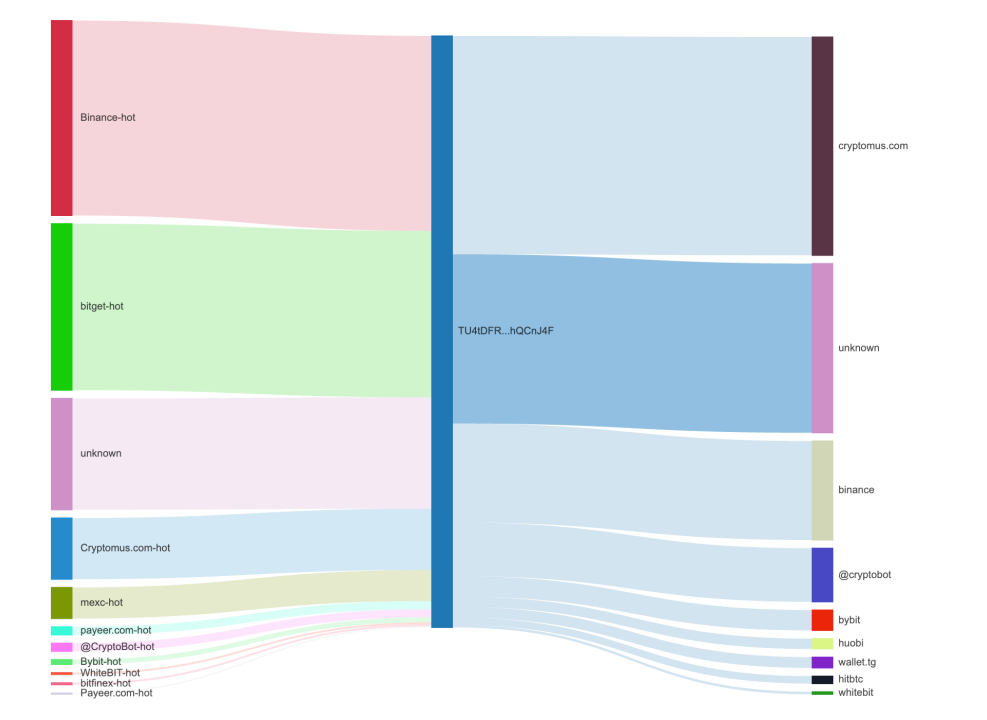

D’après l’analyse du plateau de traçage et de lutte contre le blanchiment d’argent sur blockchain, MistTrack, l’adresse sanctionnée (TU4tDFRvcKhAZ1jdihojmBWZqvJhQCnJ4F) est active depuis 2023 et a accumulé plus de 350 000 dollars américains en USDT.

L’analyse de MistTrack révèle que cette adresse a interagi avec les entités suivantes :

-

Transfert d’actifs vers plusieurs plateformes ou courtiers connus tels que Cryptomus, WhiteBIT, etc., dans un but de nettoyage de fonds ;

-

Liaison avec des entités sanctionnées telles que Garantex et Lumma ;

-

Connexion avec des services de vol d’informations commercialisés sur Telegram (modèle Stealer-as-a-Service) ;

-

Association avec des adresses liées au marché de drogues du dark web Blacksprut.

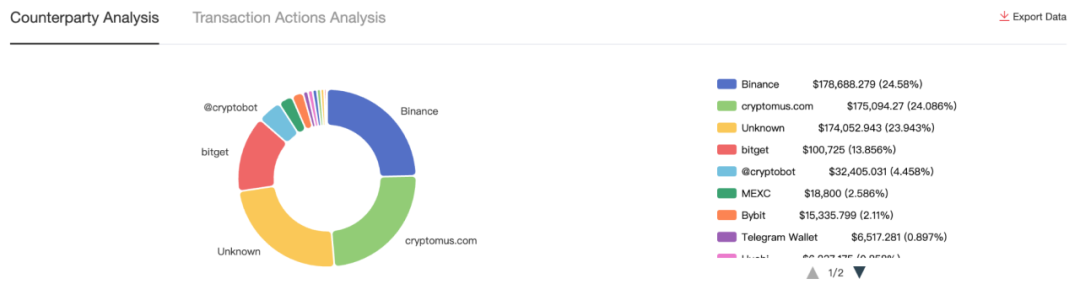

En se basant sur l’analyse des contreparties de transactions réalisée par MistTrack, la répartition des entités ayant interagi avec cette adresse est la suivante :

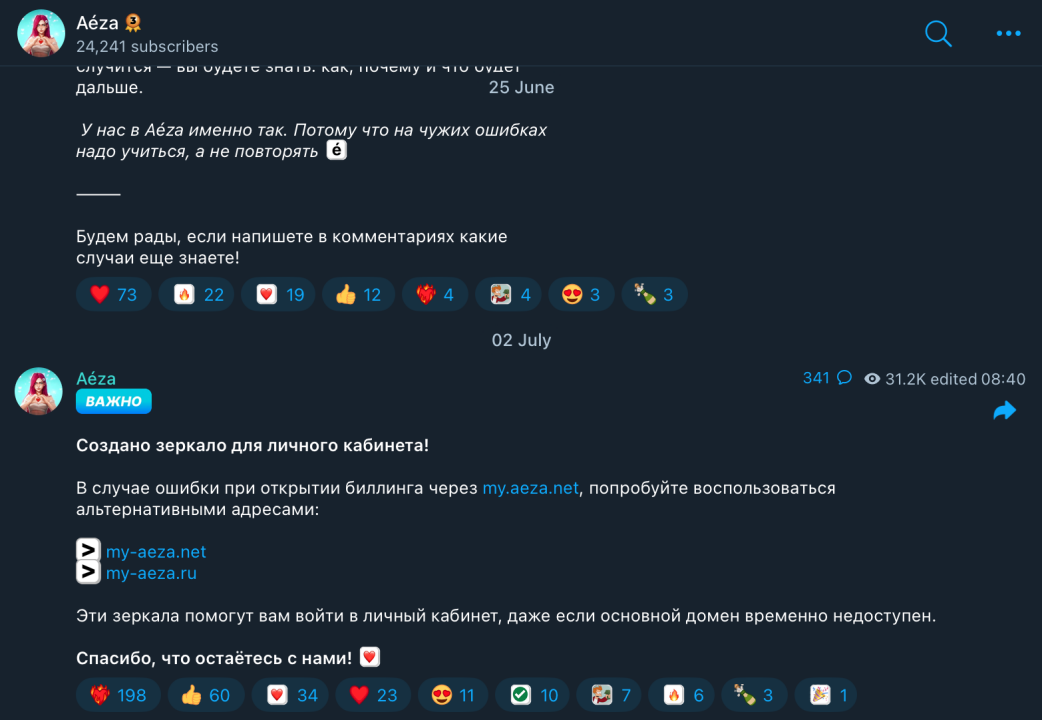

Par ailleurs, nous avons constaté que le 2 juillet, le canal Telegram d’Aeza restait actif : un administrateur y a publié des URL de secours afin que les utilisateurs puissent accéder au service principal en cas de blocage :

Après vérifications, les deux URL de secours ont été créées précisément le jour même de l’annonce des sanctions par l’OFAC contre Aeza.

Conclusion

Les sanctions contre Aeza Group montrent que la régulation mondiale élargit progressivement son champ d'action des assaillants eux-mêmes à leurs réseaux de services techniques. Les hébergeurs, outils de communication anonymes et canaux de paiement deviennent de nouveaux points cibles en matière de conformité. Pour les entreprises, les bourses et les prestataires de services, la conformité KYC/KYT n’est plus une option facultative. Un lien commercial involontaire avec un acteur à haut risque peut entraîner un risque de sanctions secondaires.

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News