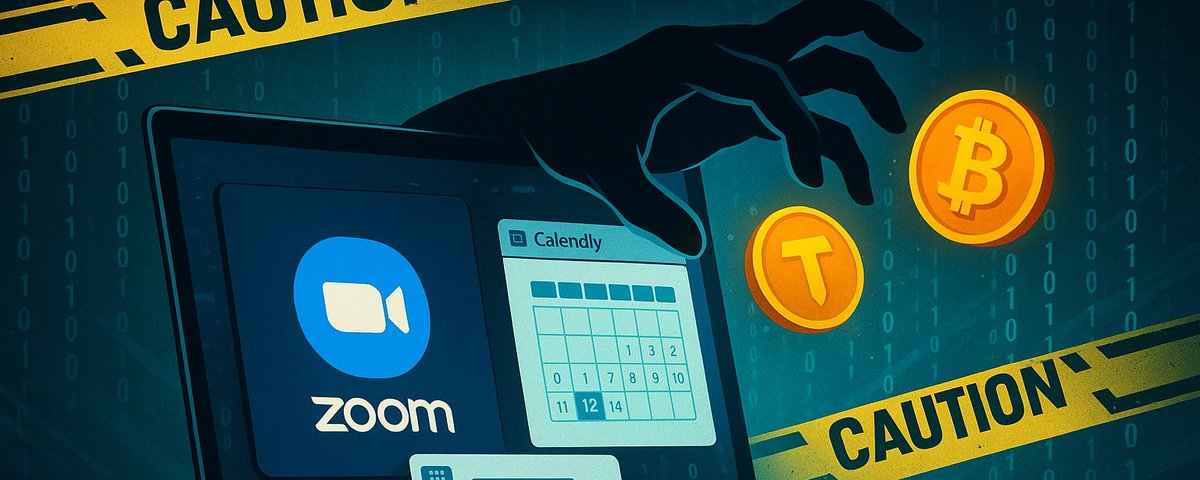

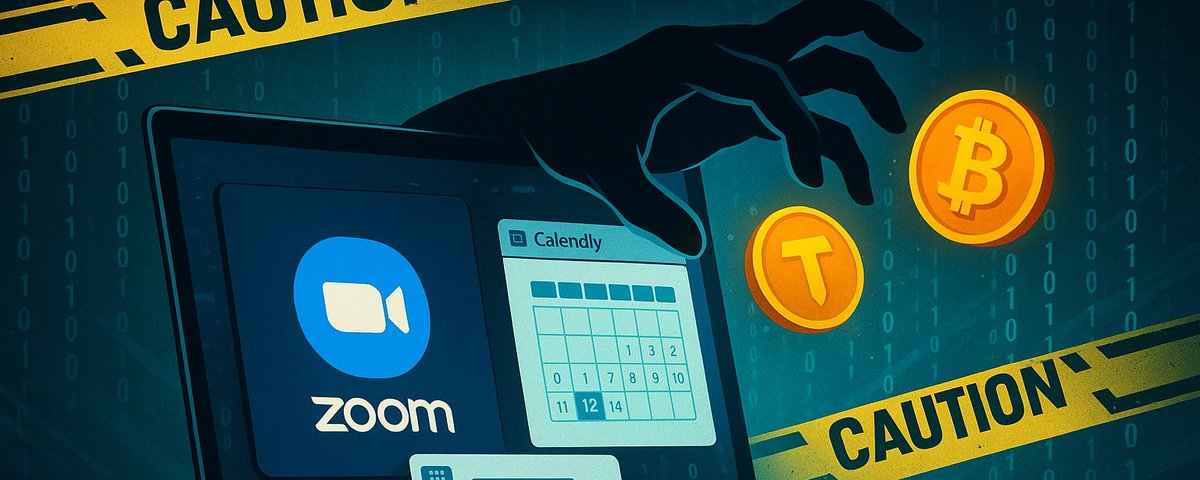

Analyse de la chaîne d'opération des attaques de phishing ciblant Zoom et Calendly, et points clés de défense

TechFlow SélectionTechFlow Sélection

Analyse de la chaîne d'opération des attaques de phishing ciblant Zoom et Calendly, et points clés de défense

Faux congrès, vraie crise.

Auteur : 𝙳𝚛. 𝙰𝚠𝚎𝚜𝚘𝚖𝚎 𝙳𝚘𝚐𝚎

Récemment, la communauté des cryptomonnaies a été fréquemment confrontée à des catastrophes de sécurité informatique. Les attaquants utilisent Calendly pour planifier des réunions et envoyer des « liens Zoom » qui semblent normaux, incitant les victimes à installer des chevaux de Troie déguisés, allant jusqu'à obtenir un contrôle à distance sur l'ordinateur pendant la réunion. En une nuit, portefeuilles et comptes Telegram sont entièrement compromises.

Cet article explique en détail la chaîne d'attaque et les points clés de défense, accompagné de références complètes, afin que la communauté puisse partager, former en interne ou effectuer des auto-vérifications.

Les deux objectifs de l’attaquant

-

Vol d’actifs numériques

À l’aide de logiciels malveillants tels que Lumma Stealer, RedLine ou IcedID, les attaquants volent directement les clés privées et les phrases de récupération (Seed Phrase) présents dans les navigateurs ou portefeuilles desktop, transférant rapidement des cryptomonnaies comme TON ou BTC.

Références :

Blog officiel Microsoft

Flare Intelligence sur les menaces

https://flare.io/learn/resources/blog/redline-stealer-malware/

-

Vol d’identifiants

Les cookies de session de Telegram ou Google sont dérobés, permettant aux attaquants de se faire passer pour la victime, d’attirer davantage de cibles et de provoquer une propagation en boule de neige.

Références :

Rapport d’analyse d01a

https://d01a.github.io/redline/

Les quatre étapes de l’attaque

① Établissement de confiance

L’attaquant se fait passer pour un investisseur, un média ou un podcast, envoyant via Calendly une invitation officielle à une réunion. Par exemple, dans le cas « ELUSIVE COMET », l’attaquant imitait la page Bloomberg Crypto pour escroquer ses cibles.

Références :

Blog Trail of Bits

https://blog.trailofbits.com/2025/04/17/mitigating-elusive-comet-zoom-remote-control-attacks/

② Distribution du cheval de Troie

Un lien Zoom contrefait (n’utilisant pas .zoom.us) redirige vers le téléchargement d’une version malveillante de ZoomInstaller.exe. Cette méthode a été utilisée dans plusieurs incidents entre 2023 et 2025 pour déployer IcedID ou Lumma.

Références :

Bitdefender

https://www.bitdefender.com/en-us/blog/hotforsecurity/hackers-used-modified-zoom-installer-and-phishing-campaign-to-deploy-trojan-banker-2、Microsofthttps://blogs.microsoft.com/on-the-issues/2025/05/21/microsoft-leads-global-action-against-favored-cybercrime-tool/

③ Prise de contrôle pendant la réunion

Pendant la réunion Zoom, l’attaquant modifie son pseudonyme en « Zoom » et demande à la victime de « tester le partage d’écran », tout en envoyant simultanément une demande de contrôle à distance. Dès que la victime clique sur « Autoriser », son appareil est totalement compromis.

Références :

Help Net Security

https://www.helpnetsecurity.com/2025/04/18/zoom-remote-control-attack/

DarkReading

https://www.darkreading.com/remote-workforce/elusive-comet-zoom-victims

④ Propagation et monétisation

Le logiciel malveillant télécharge les clés privées, procède immédiatement au retrait des fonds, ou reste en veille quelques jours avant d’utiliser l’identité Telegram compromise pour pêcher d’autres victimes. RedLine est particulièrement conçu pour cibler le dossier tdata de Telegram.

Références :

Rapport d’analyse d01a

https://d01a.github.io/redline/

Trois mesures d’urgence après l’attaque

-

Isolez immédiatement l’appareil

Débranchez le câble réseau, désactivez le Wi-Fi, démarrez depuis une clé USB propre pour analyser ; si RedLine/Lumma est détecté, envisagez un formatage complet et une réinstallation du système.

-

Supprimez toutes les sessions actives

Transférez vos cryptomonnaies vers un nouveau portefeuille matériel ; déconnectez-vous de tous les appareils Telegram et activez la vérification en deux étapes ; changez tous les mots de passe pour les emails et les plateformes d’échange.

-

Surveillez ensemble la blockchain et les plateformes

En cas de transaction suspecte, contactez immédiatement la plateforme pour demander le gel de l’adresse concernée.

Six règles strictes de défense à long terme

-

Appareil dédié aux réunions : utilisez uniquement un ordinateur portable ou un téléphone secondaire sans clés privées pour les réunions avec des inconnus.

-

Téléchargement depuis source officielle : les logiciels comme Zoom ou AnyDesk doivent être téléchargés exclusivement depuis leur site officiel ; sur macOS, désactivez l’option « Ouvrir automatiquement après téléchargement ».

-

Vérification stricte des URL : les liens de réunion doivent obligatoirement se terminer par .zoom.us ; les URL personnalisées Zoom suivent également cette règle (voir le guide officiel https://support.zoom.us/hc/en-us/articles/215062646-Guidelines-for-Vanity-URL-requests).

-

La règle des trois « non » : ne pas installer d’extensions, ne pas autoriser le contrôle à distance, ne jamais afficher la Seed Phrase ou les clés privées.

-

Séparation portefeuille chaud/froid : conservez vos principaux actifs dans un portefeuille froid protégé par PIN + passphrase ; limitez les fonds dans le portefeuille chaud.

-

Activation du 2FA sur tous les comptes : activez systématiquement la double authentification sur Telegram, Email, GitHub et toutes les plateformes d’échange.

Conclusion : Le danger réel derrière une fausse réunion

Les cybercriminels modernes n’ont pas besoin de vulnérabilités zero-day : ils excellent dans la manipulation. Ils organisent des réunions Zoom qui « semblent normales » et attendent que vous commettiez une erreur.

En adoptant des habitudes simples — appareil isolé, sources officielles, vérifications multiples — ces techniques deviennent inoffensives. Que chaque utilisateur sur la blockchain puisse ainsi éviter les pièges de l’ingénierie sociale et protéger son coffre-fort numérique et son identité.

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News