En observant la confrontation technologique entre FHE, TEE, ZKP et MPC à travers le réseau MPC inférieur à une seconde lka lancé par Sui

TechFlow SélectionTechFlow Sélection

En observant la confrontation technologique entre FHE, TEE, ZKP et MPC à travers le réseau MPC inférieur à une seconde lka lancé par Sui

Du point de vue de la fonctionnalité, Ika construit une nouvelle couche de validation sécurisée : à la fois protocole de signature dédié à l'écosystème Sui et solution standardisée de transfert inter-chaînes proposée à l'ensemble du secteur.

Auteur : YBB Capital Researcher Ac-Core

I. Aperçu et positionnement du réseau Ika

Source de l'image : Ika

Le réseau Ika, soutenu stratégiquement par la fondation Sui, a récemment publié publiquement sa feuille de route technique et son orientation. En tant qu'infrastructure innovante basée sur le calcul multipartite sécurisé (MPC), sa caractéristique la plus marquante est une vitesse de réponse inférieure à une seconde, une première dans les solutions MPC comparables. L'adéquation technique entre Ika et la blockchain Sui est particulièrement remarquable, les deux partageant des principes fondamentaux tels que le traitement parallèle et une architecture décentralisée. À l'avenir, Ika sera directement intégré à l'écosystème de développement Sui, offrant aux contrats intelligents Move un module de sécurité inter-chaînes immédiatement utilisable.

D’un point de vue fonctionnel, Ika construit une nouvelle couche de validation sécurisée : à la fois comme protocole de signature spécialisé pour l’écosystème Sui, et fournissant une solution standardisée d’interconnexion pour l’ensemble du secteur. Sa conception en couches équilibre flexibilité du protocole et facilité de développement, avec une probabilité non négligeable de devenir un cas pratique important pour l'application à grande échelle de la technologie MPC dans des scénarios multi-chaînes.

1.1 Analyse des technologies clés

L'implémentation technique du réseau Ika repose sur des signatures distribuées hautes performances. Son innovation consiste à combiner le protocole de signature seuil 2PC-MPC avec l'exécution parallèle et le consensus DAG de Sui, permettant ainsi une capacité de signature réellement sub-seconde et une participation massive de nœuds décentralisés. Grâce au protocole 2PC-MPC, au traitement parallèle distribué et à une intégration étroite avec la structure de consensus de Sui, Ika vise à créer un réseau de signature multipartite répondant simultanément à des exigences extrêmes de performance et de sécurité. L'innovation centrale réside dans l'introduction de la diffusion et du traitement parallèle au sein du protocole de signature seuil. Voici une décomposition des fonctions clés.

Protocole de signature 2PC-MPC : Ika utilise une version améliorée du schéma MPC à deux parties (2PC-MPC), décomposant effectivement l'opération de signature de la clé privée utilisateur en une collaboration entre « l'utilisateur » et « le réseau Ika ». Ce processus remplace les communications complexes nécessitant des échanges bilatéraux entre nœuds (semblable à un groupe de discussion où chaque personne discute individuellement avec toutes les autres) par un modèle de diffusion (similaire à une annonce de groupe). Pour l'utilisateur, la charge de calcul et de communication reste constante, indépendamment de l'échelle du réseau, permettant ainsi de maintenir un délai de signature sub-secondaire.

Traitement parallèle : diviser les tâches pour les exécuter simultanément : Ika exploite le calcul parallèle en décomposant chaque opération de signature en plusieurs sous-tâches exécutées simultanément entre les nœuds, visant ainsi à accroître considérablement la vitesse. Cette approche s'appuie sur le modèle objet parallèle (object-centric model) de Sui, ce qui signifie que le réseau n'a pas besoin d'atteindre un consensus global sur l'ordre des transactions, pouvant traiter de nombreuses opérations en parallèle, augmentant ainsi le débit et réduisant la latence. Le consensus Mysticeti de Sui, basé sur une structure DAG, élimine le délai d'authentification des blocs et autorise la soumission instantanée de nouveaux blocs, permettant ainsi à Ika d'obtenir une confirmation finale sub-secondaire sur Sui.

Réseau de nœuds à grande échelle : Les solutions MPC traditionnelles ne prennent généralement en charge que 4 à 8 nœuds, tandis qu'Ika peut s'étendre à des milliers de nœuds participant à la signature. Chaque nœud ne détient qu'une partie fragmentée de la clé, rendant impossible la récupération de la clé privée même si certains nœuds sont compromis. Une signature valide ne peut être générée que lorsque l'utilisateur et les nœuds du réseau participent conjointement ; aucune entité seule ne peut opérer ou falsifier une signature indépendamment. Cette distribution des nœuds constitue le cœur du modèle zéro-confiance d'Ika.

Contrôle inter-chaînes et abstraction de chaîne : En tant que réseau de signature modulaire, Ika permet aux contrats intelligents d'autres blockchains de contrôler directement des comptes sur le réseau Ika (appelés dWallet). Par exemple, si un contrat intelligent sur une autre chaîne (comme Sui) souhaite gérer un compte de signature multipartite sur Ika, il doit valider l'état de cette chaîne au sein du réseau Ika. Cela est réalisé grâce au déploiement d'un client léger (preuves d'état) de la chaîne concernée sur le réseau Ika. Actuellement, les preuves d'état de Sui ont été implémentées en premier, permettant aux contrats sur Sui d'intégrer dWallet dans leur logique métier et d'effectuer via le réseau Ika des signatures et opérations sur des actifs d'autres chaînes.

1.2 Ika peut-il renforcer en retour l'écosystème Sui ?

Source de l'image : Ika

Une fois lancé, Ika pourrait étendre les capacités de la blockchain Sui et apporter un soutien à l'infrastructure globale de l'écosystème Sui. Le jeton natif de Sui, SUI, et le jeton $IKA d'Ika seront utilisés conjointement, $IKA servant à payer les frais de service de signature du réseau Ika, ainsi qu'à staker pour les nœuds.

L'impact le plus significatif d'Ika sur l'écosystème Sui réside dans l'apport d'une capacité d'interopérabilité inter-chaînes. Son réseau MPC permet d'intégrer des actifs provenant de chaînes comme Bitcoin ou Ethereum vers le réseau Sui avec une faible latence et une haute sécurité, rendant possible des opérations DeFi inter-chaînes telles que le minage de liquidités ou le prêt, ce qui contribue à renforcer la compétitivité de Sui dans ce domaine. Grâce à sa rapidité de confirmation et à sa forte extensibilité, Ika est déjà adopté par plusieurs projets Sui, stimulant ainsi le développement de l'écosystème.

En matière de sécurité des actifs, Ika propose un mécanisme de garde décentralisé. Les utilisateurs et institutions peuvent gérer leurs actifs sur la chaîne via sa méthode de signature multipartite, offrant une solution plus flexible et plus sûre que les solutions traditionnelles centralisées. Même les requêtes de transaction initiées hors chaîne peuvent être exécutées en toute sécurité sur Sui.

Ika a également conçu une couche d'abstraction de chaîne, permettant aux contrats intelligents sur Sui de manipuler directement des comptes et actifs d'autres chaînes sans passer par des processus complexes de pont ou d'emballage d'actifs, simplifiant ainsi considérablement les interactions inter-chaînes. L'accès au Bitcoin natif permet également au BTC d'interagir directement avec les services DeFi et de garde sur Sui.

Enfin, je pense qu'Ika fournit également un mécanisme de validation multipartite pour les applications automatisées d'IA, évitant les opérations d'actifs non autorisées, améliorant la sécurité et la fiabilité des transactions exécutées par l'IA, ouvrant ainsi une possibilité d'expansion future de l'écosystème Sui vers l'IA.

1.3 Défis auxquels Ika est confronté

Bien qu'Ika soit étroitement lié à Sui, pour devenir une « norme universelle » d'interopérabilité inter-chaînes, il devra être accepté par d'autres blockchains et projets. Le marché dispose déjà de nombreuses solutions inter-chaînes, comme Axelar ou LayerZero, largement utilisées dans différents scénarios. Pour se démarquer, Ika devra trouver un meilleur équilibre entre « décentralisation » et « performance », attirant davantage de développeurs à s'intégrer et incitant plus d'actifs à migrer vers lui.

La technologie MPC elle-même suscite également des controverses, notamment sur la difficulté de révoquer les droits de signature. Comme dans les portefeuilles MPC traditionnels, une fois que la clé privée est divisée et distribuée, même après un nouveau fractionnement, ceux qui détiennent les anciens fragments pourraient théoriquement encore reconstituer la clé privée d'origine. Bien que le schéma 2PC-MPC améliore la sécurité grâce à la participation continue de l'utilisateur, je pense que la mécanique actuelle de « remplacement sécurisé et efficace des nœuds » n'est pas encore suffisamment mature, ce qui pourrait constituer un risque potentiel.

Ika dépend aussi de la stabilité du réseau Sui et de son propre état réseau. Si Sui procède à une mise à jour majeure à l'avenir, par exemple en remplaçant le consensus Mysticeti par la version MVs2, Ika devra impérativement s'adapter. Le consensus Mysticeti, basé sur un DAG, permet certes une forte concurrence et des frais faibles, mais l'absence de structure de chaîne principale peut rendre les chemins réseau plus complexes et le tri des transactions plus difficile. De plus, étant asynchrone, bien que très efficace, cela introduit de nouveaux problèmes de tri et de sécurité du consensus. En outre, le modèle DAG dépend fortement des utilisateurs actifs ; si l'utilisation du réseau est faible, cela peut entraîner des retards de confirmation des transactions et une baisse de la sécurité.

II. Comparaison des projets basés sur FHE, TEE, ZKP ou MPC

2.1 FHE

Zama & Concrete : Outre un compilateur universel basé sur MLIR, Concrete adopte une stratégie de « bootstrap hiérarchique », décomposant de grands circuits en plusieurs petits circuits chiffrés séparément, puis les reliant dynamiquement, réduisant ainsi significativement le délai de bootstrap unique. Il prend également en charge un « codage hybride » — utilisant le codage CRT pour les opérations entières sensibles au délai, et le codage au niveau bit pour les opérations booléennes nécessitant une forte parallélisation, équilibrant performance et parallélisme. En outre, Concrete propose un mécanisme de « regroupement de clés », permettant de réutiliser plusieurs opérations isomorphes après un seul import de clé, réduisant ainsi les coûts de communication.

Fhenix : Basé sur TFHE, Fhenix a apporté plusieurs optimisations personnalisées pour le jeu d'instructions EVM d'Ethereum. Il remplace les registres en clair par des « registres virtuels chiffrés », insérant automatiquement des micro-bootstraps avant et après l'exécution des instructions arithmétiques afin de restaurer le budget de bruit. En outre, Fhenix a conçu un module de pont oracle hors chaîne, vérifiant d'abord les preuves avant d'interagir avec les données en clair hors chaîne, réduisant ainsi les coûts de vérification sur chaîne. Comparé à Zama, Fhenix met davantage l'accent sur la compatibilité EVM et l'intégration transparente des contrats sur chaîne.

2.2 TEE

Oasis Network : Au-delà d'Intel SGX, Oasis introduit le concept de « racine de confiance hiérarchique » (Root of Trust), utilisant au niveau inférieur le service de certification SGX pour vérifier la fiabilité matérielle, et au niveau intermédiaire un micro-noyau léger responsable d'isoler les instructions suspectes, réduisant ainsi la surface d'attaque SGX. L'interface ParaTime utilise la sérialisation binaire Cap'n Proto pour garantir une communication efficace entre ParaTimes. En outre, Oasis a développé un module de « journal de durabilité », enregistrant les changements d'état critiques dans un journal fiable pour prévenir les attaques de rollback.

2.3 ZKP

Aztec : Outre la compilation Noir, Aztec intègre la technologie de « récursion incrémentielle » pour générer des preuves, regroupant de manière récursive plusieurs preuves de transactions selon une séquence temporelle, puis générant un petit SNARK unique. Le générateur de preuve, écrit en Rust, utilise un algorithme de recherche en profondeur parallélisé, permettant une accélération linéaire sur processeurs multicœurs. Pour réduire l'attente des utilisateurs, Aztec propose un « mode nœud léger », où les nœuds téléchargent et vérifient uniquement zkStream au lieu de la preuve complète, optimisant davantage la bande passante.

2.4 MPC

Partisia Blockchain : Son implémentation MPC, basée sur une extension du protocole SPDZ, ajoute un « module de prétraitement » générant hors chaîne des triplets de Beaver pour accélérer les calculs en ligne. Les nœuds communiquent au sein de chaque shard via gRPC et des canaux chiffrés TLS 1.3, assurant la sécurité du transfert de données. Le mécanisme de sharding parallèle de Partisia prend également en charge l'équilibrage dynamique de charge, ajustant en temps réel la taille des shards en fonction de la charge des nœuds.

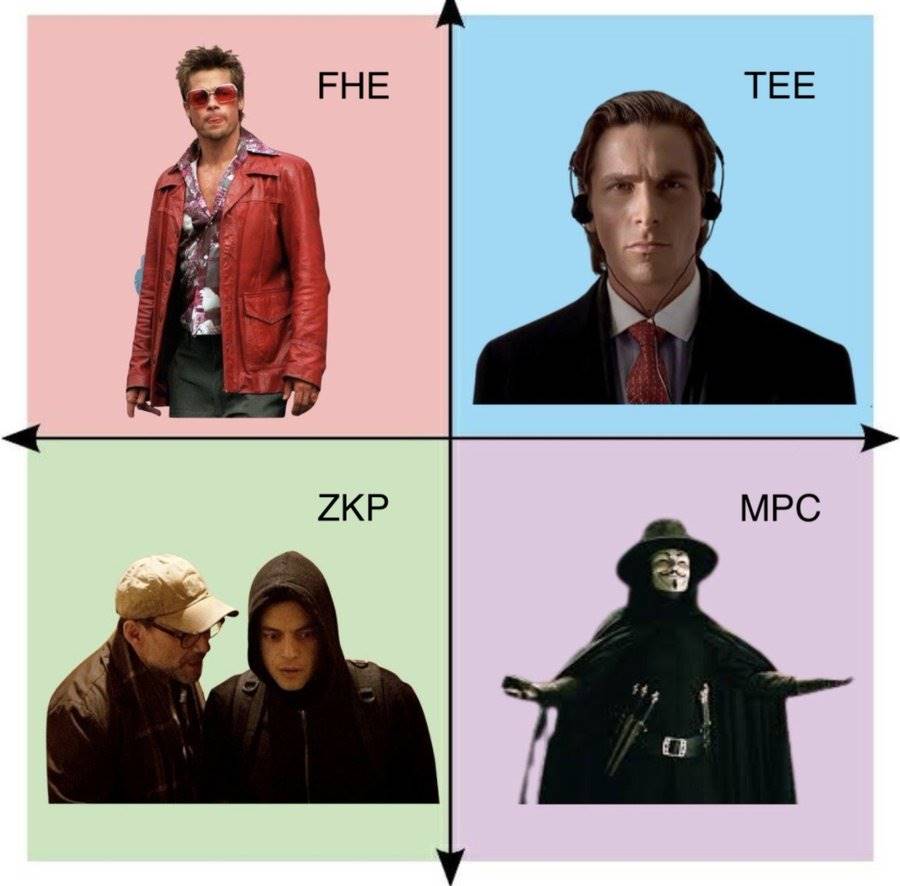

III. Calcul privé : FHE, TEE, ZKP et MPC

Source de l'image : @tpcventures

3.1 Aperçu des différentes solutions de calcul privé

Le calcul privé est un sujet brûlant dans les domaines actuels de la blockchain et de la sécurité des données, incluant principalement le chiffrement homomorphe complet (FHE), les environnements d'exécution fiables (TEE) et le calcul multipartite sécurisé (MPC).

● Chiffrement homomorphe complet (FHE) : Un schéma de chiffrement permettant d'effectuer des calculs arbitraires sur des données chiffrées sans les déchiffrer, assurant ainsi un chiffrement total des entrées, du processus de calcul et des sorties. Sécurisé grâce à des problèmes mathématiques complexes (tels que les réseaux euclidiens), il possède une puissance de calcul théoriquement complète, mais implique des coûts de calcul extrêmement élevés. Récemment, l'industrie et le monde académique tentent d'améliorer les performances par des algorithmes optimisés, des bibliothèques spécialisées (comme TFHE-rs ou Concrete de Zama) et l'accélération matérielle (Intel HEXL, FPGA/ASIC), mais il s'agit toujours d'une technologie de « progression lente mais offensive rapide ».

● Environnement d'exécution fiable (TEE) : Module matériel de confiance fourni par le processeur (comme Intel SGX, AMD SEV, ARM TrustZone), capable d'exécuter du code dans une zone mémoire sécurisée isolée, inaccessible aux logiciels externes et au système d'exploitation. Le TEE repose sur une racine matérielle de confiance, offrant des performances proches du natif avec peu de surcoût. Il permet une exécution confidentielle des applications, mais sa sécurité dépend de l'implémentation matérielle et des micrologiciels du fabricant, comportant des risques potentiels de porte dérobée et d'attaques par canal auxiliaire.

● Calcul multipartite sécurisé (MPC) : Utilise des protocoles cryptographiques permettant à plusieurs parties de calculer conjointement une fonction sans divulguer leurs entrées privées respectives. Le MPC n'a pas de point de confiance matériel unique, mais nécessite des interactions multiples, impliquant de forts coûts de communication limités par la latence et la bande passante du réseau. Comparé au FHE, le MPC a des coûts de calcul beaucoup plus faibles, mais une complexité d'implémentation élevée, nécessitant une conception minutieuse du protocole et de l'architecture.

● Preuve à divulgation nulle (ZKP) : Technique cryptographique permettant à un vérificateur de confirmer la véracité d'une déclaration sans rien divulguer d'autre. Le prouveur peut démontrer au vérificateur qu'il connaît une information secrète (ex. mot de passe) sans la révéler directement. Les implémentations typiques incluent les zk-SNARK basés sur courbes elliptiques et les zk-STAR basés sur hachage.

3.2 Quels sont les scénarios adaptés pour FHE, TEE, ZKP et MPC ?

Source de l'image : biblicalscienceinstitute

Les différentes technologies de calcul privé ont chacune leurs spécificités, la clé étant les besoins du scénario. Prenons la signature inter-chaînes : elle nécessite une collaboration multipartite et évite l'exposition d'une clé privée unique, rendant le MPC particulièrement adapté. Dans le cas d'une signature seuil, plusieurs nœuds conservent chacun une partie fragmentée de la clé, collaborant pour signer, sans qu'aucun ne puisse contrôler seul la clé privée. Des solutions plus avancées existent désormais, comme le réseau Ika, qui traite l'utilisateur comme une partie et les nœuds système comme une autre, utilisant une signature parallèle 2PC-MPC capable de traiter des milliers de signatures en une seule fois, avec une extensibilité horizontale — plus il y a de nœuds, plus c'est rapide. Le TEE peut aussi accomplir la signature inter-chaînes, en exécutant la logique de signature via une puce SGX, offrant rapidité et simplicité de déploiement, mais si le matériel est compromis, la clé privée l'est aussi, plaçant toute la confiance dans la puce et son fabricant. Le FHE est ici moins performant, car le calcul de signature ne correspond pas aux opérations d'« addition et multiplication » qu'il maîtrise ; bien que théoriquement faisable, le coût est trop élevé, et pratiquement personne ne l'utilise dans des systèmes réels.

Prenons maintenant les scénarios DeFi, comme les portefeuilles multisignatures, les assurances de trésorerie ou la garde institutionnelle. La multisignature est sécurisée en soi, mais la question est : comment stocker la clé privée et répartir le risque de signature ? Le MPC est aujourd'hui la méthode dominante, utilisée par des fournisseurs comme Fireblocks, divisant la signature en plusieurs parts, avec différents nœuds participant à la signature, garantissant qu'aucune violation d'un seul nœud ne compromet l'ensemble. La conception d'Ika est également intéressante, utilisant un modèle à deux parties pour garantir que les clés restent « non corrompables », réduisant ainsi le risque classique du MPC où « tous les participants s'entendent pour mal agir ». Le TEE est aussi utilisé ici, par exemple dans les portefeuilles matériels ou les services de portefeuilles cloud, utilisant un environnement d'exécution fiable pour isoler la signature, mais on ne peut contourner le problème de confiance matérielle. Le FHE n'a actuellement pas grand rôle direct dans la garde, plutôt utilisé pour protéger les détails des transactions et la logique des contrats, par exemple en masquant montants et adresses lors d'une transaction privée, sans lien direct avec la garde de clés privées. Ainsi, dans ce scénario, le MPC privilégie la dispersion de la confiance, le TEE met l'accent sur la performance, et le FHE intervient surtout dans la logique de confidentialité supérieure.

Dans les domaines de l'IA et de la confidentialité des données, la situation diffère. Là, l'avantage du FHE devient évident. Il permet de garder les données chiffrées de bout en bout : par exemple, en envoyant des données médicales sur la chaîne pour une inférence IA, le FHE permet au modèle de produire un diagnostic sans voir les données en clair, tout en préservant la confidentialité absolue. Cette capacité de « calcul sous chiffrement » convient parfaitement au traitement de données sensibles, notamment lors de collaborations inter-chaînes ou inter-institutions. Mind Network explore par exemple la possibilité pour des nœuds PoS d'utiliser le FHE afin de valider des votes sans connaître les choix des autres, empêchant les copies et garantissant la confidentialité du processus. Le MPC peut aussi servir à l'apprentissage fédéré, où différentes institutions collaborent à l'entraînement d'un modèle tout en conservant leurs données locales, en ne partageant que des résultats intermédiaires. Mais avec un grand nombre de participants, les coûts de communication et la synchronisation deviennent problématiques, ces projets restant majoritairement expérimentaux. Le TEE peut exécuter directement des modèles dans un environnement protégé, utilisé par certaines plateformes d'apprentissage fédéré pour agréger les modèles, mais il souffre de limitations notables, comme la mémoire disponible ou les attaques par canal auxiliaire. Ainsi, dans les scénarios liés à l'IA, la capacité du FHE à « chiffrer en continu » est la plus marquante, tandis que le MPC et le TEE peuvent servir d'outils complémentaires, nécessitant des adaptations spécifiques.

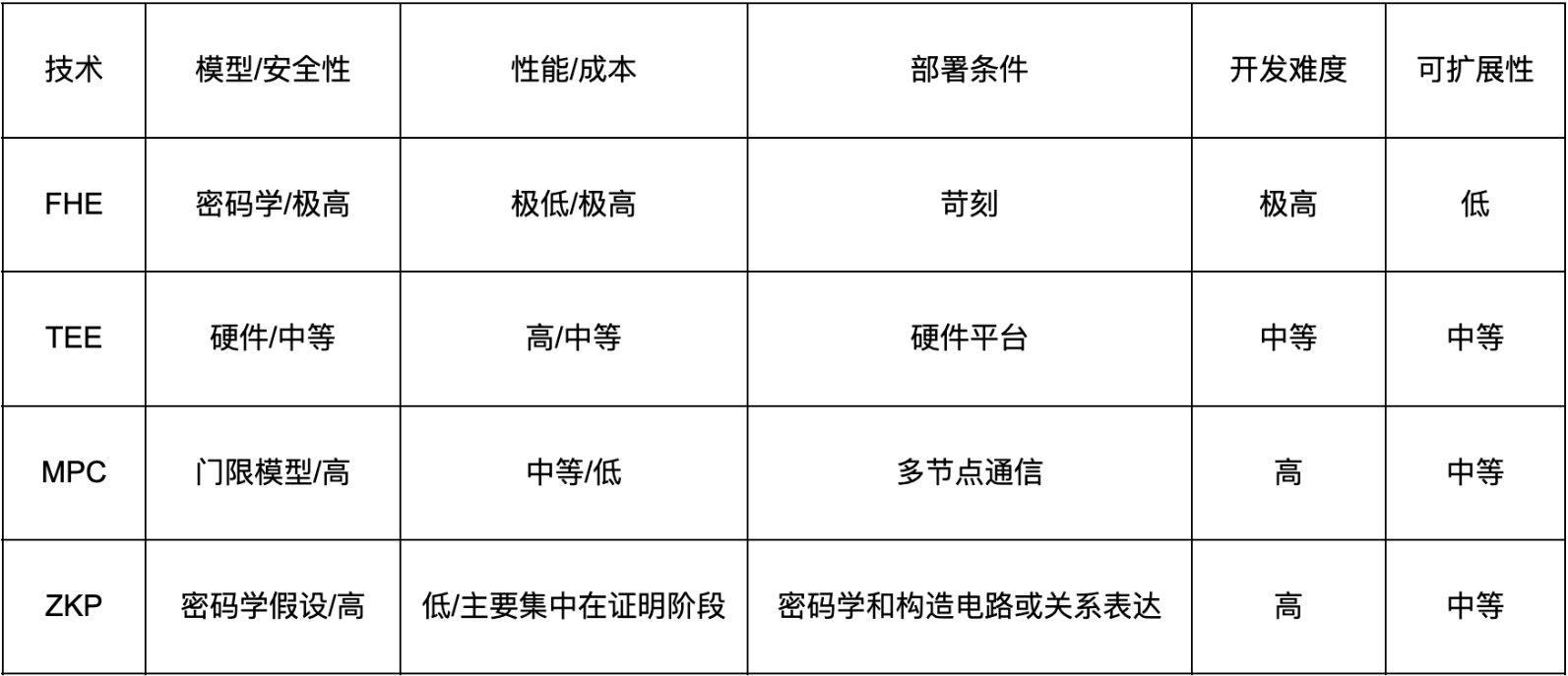

3.3 Différences entre les différentes solutions

Performance et latence : Le FHE (Zama/Fhenix), en raison des bootstrappings fréquents, présente une latence élevée, mais offre la meilleure protection des données en état chiffré ; le TEE (Oasis) a la latence la plus faible, proche de l'exécution normale, mais nécessite une confiance matérielle ; le ZKP (Aztec) a une latence contrôlable par lots, intermédiaire pour une transaction unique ; le MPC (Partisia) a une latence moyenne à faible, fortement affectée par la communication réseau.

Hypothèses de confiance : Le FHE et le ZKP reposent sur des problèmes mathématiques, ne nécessitant aucune confiance tierce ; le TEE dépend du matériel et du fabricant, exposé aux vulnérabilités du micrologiciel ; le MPC repose sur un modèle semi-honnête ou au plus t participants malveillants, sensible au nombre et au comportement des participants.

Extensibilité : Le Rollup ZKP (Aztec) et le sharding MPC (Partisia) supportent naturellement l'extension horizontale ; le FHE et le TEE doivent tenir compte de la disponibilité des ressources de calcul et des nœuds matériels.

Difficulté d'intégration : Le TEE a le seuil d'entrée le plus bas, nécessitant peu de modifications du modèle de programmation ; le ZKP et le FHE exigent des circuits spécialisés et des processus de compilation ; le MPC nécessite une pile de protocoles et des communications inter-nœuds.

IV. Opinion générale du marché : « Le FHE est-il supérieur au TEE, au ZKP ou au MPC ? »

Il semble que, qu'il s'agisse de FHE, TEE, ZKP ou MPC, les quatre rencontrent un triangle d'impossibilité dans la résolution de cas pratiques : « performance, coût, sécurité ». Bien que le FHE soit attrayant en termes de garantie théorique de confidentialité, il n'est pas supérieur au TEE, au MPC ou au ZKP dans tous les aspects. Le coût d'une faible performance rend le FHE difficile à généraliser, sa vitesse de calcul étant nettement inférieure à celle des autres solutions. Dans les applications sensibles au temps réel et au coût, le TEE, le MPC ou le ZKP sont souvent plus réalisables.

Les hypothèses de confiance et les scénarios d'application diffèrent également : le TEE et le MPC offrent respectivement des modèles de confiance et des facilités de déploiement différents, tandis que le ZKP se concentre sur la vérification de la justesse. Comme le souligne l'opinion du secteur, chaque outil de confidentialité présente ses avantages et limites ; il n'existe pas de solution optimale universelle. Par exemple, pour la vérification de calculs complexes hors chaîne, le ZKP apporte une solution efficace ; pour les calculs où plusieurs parties doivent partager un état privé, le MPC est plus direct ; le TEE fournit un support mature sur mobile et en cloud ; tandis que le FHE convient au traitement de données extrêmement sensibles, mais nécessite actuellement un accélérateur matériel pour être opérationnel.

Le FHE n'est pas « universellement supérieur ». Le choix de la technologie doit dépendre des besoins applicatifs et des compromis de performance. Peut-être que l'avenir du calcul privé consistera en une combinaison complémentaire et intégrée de plusieurs technologies, plutôt qu'en la victoire d'une seule. Par exemple, Ika, axé sur le partage de clés et la coordination de signature (l'utilisateur conservant toujours une part de la clé privée), tire sa valeur fondamentale de la possibilité de contrôler des actifs de façon décentralisée sans garde. En revanche, le ZKP excelle dans la génération de preuves mathématiques destinées à la vérification sur chaîne de l'état ou des résultats. Ces deux technologies ne sont pas simplement substituables ou concurrentes, mais plutôt complémentaires : le ZKP peut valider la justesse des interactions inter-chaînes, réduisant ainsi la confiance nécessaire envers les ponts, tandis que le réseau MPC d'Ika fournit la base fondamentale du « contrôle des actifs », pouvant être combiné au ZKP pour construire des systèmes plus complexes. De plus, Nillion commence à fusionner plusieurs technologies de confidentialité pour renforcer ses capacités globales, intégrant de manière transparente MPC, FHE, TEE et ZKP dans son architecture de calcul aveugle, afin d'équilibrer sécurité, coût et performance. Ainsi, l'écosystème futur du calcul privé tendra probablement vers des solutions modulaires combinant les composants technologiques les plus adaptés.

Références :

(2)https://blog.sui.io/ika-dwallet-mpc-network-interoperability/

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News