Analyse de la mécanique du séquenceur Zircuit

TechFlow SélectionTechFlow Sélection

Analyse de la mécanique du séquenceur Zircuit

Zircuit a activé le mécanisme SLS, dont l'objectif est d'isoler les « transactions malveillantes ».

Rédaction : 0xTodd

Profitons du TGE officiel du $ZRC de Zircuit pour aborder un mécanisme intéressant relatif aux séquenceurs (sequencers) dans ce projet.

Zircuit possède sa propre L2, dont la particularité réside dans une solution baptisée « Sécurité au niveau du séquenceur » (SLS - Sequencer Level Security).

Nous savons tous que, actuellement, les transactions des L2 passent par le séquenceur officiel du projet. Bien sûr, grâce à la preuve ZK ou aux mécanismes de mise en cause, nous ne craignons globalement pas trop un comportement malveillant du séquenceur.

En général, le séquenceur joue un rôle neutre, exécutant scrupuleusement chaque transaction.

Mais alors, même s’il est neutre, pouvons-nous faire un effort supplémentaire pour l’orienter vers le camp du bien ?

C’est précisément ce qu’a mis en œuvre Zircuit avec son mécanisme SLS, conçu pour isoler les « transactions malveillantes ».

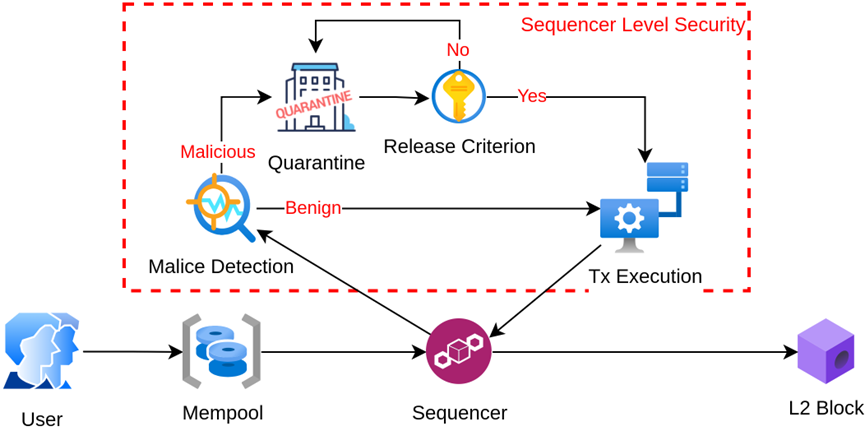

Normalement, comment une transaction L2 aboutit-elle sur la chaîne ? En quatre étapes simples :

1. L’utilisateur initie et diffuse la transaction

2. La transaction attend dans le pool de mémoire (mempool)

3. Le séquenceur, en tant qu’entité neutre, l’insère dans un bloc

4. La transaction est inscrite sur la chaîne

Avec le mécanisme SLS, cela devient cinq étapes :

1. L’utilisateur initie et diffuse la transaction

2. La transaction attend dans le mempool

3. Le séquenceur, désormais allié du bien, utilise certains outils pour vérifier si la transaction est malveillante

4. Si aucune malveillance n’est détectée, il l’insère dans un bloc

5. La transaction est inscrite sur la chaîne

Mais que se passe-t-il si une transaction semble malveillante ? À partir de l’étape 4, le processus change :

4. Si elle est suspectée de malveillance, elle est dirigée vers un pool d’isolement

5. Si une vérification ultérieure confirme qu’elle est sans danger, le séquenceur la traite normalement et l’insère dans un bloc

Ou bien :

4. Si elle est suspectée de malveillance, elle est envoyée dans le pool d’isolement

5. Si la vérification révèle effectivement une malveillance, elle est rejetée et ne sera pas incluse sur la chaîne

Le critère d’évaluation de la malveillance pourrait s’appuyer sur certaines bibliothèques open source, assistées par intelligence artificielle.

À l’avenir, on pourrait atteindre des résultats intéressants, par exemple : des actifs volés pourraient devenir impossibles à transférer ou à rapatrier vers la L1. Dans l’environnement actuel de la « forêt noire », souvent hostile, cela aurait un sens fort.

Bien entendu, toute vérification comporte un risque d’erreur. Mais selon moi, en améliorant progressivement l’algorithme du pool d’isolement, ce risque peut être réduit au minimum.

Il s’agit d’une arme à double tranchant : la blockchain valorise le caractère sans permission (permissionless), or le mécanisme SLS y déroge légèrement. Du point de vue d’un utilisateur standard, cette L2 est toutefois nettement plus sécurisée.

Dans l’ensemble, même si cela impacte légèrement le principe de permissionless, l’amélioration significative de la sécurité – notamment pour protéger les utilisateurs inexpérimentés – me paraît justifier pleinement ce compromis.

Pour finir, voici le lien vers l’article scientifique original décrivant le mécanisme SLS de Zircuit : https://arxiv.org/html/2405.01819v1

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News