Histoire technologique du ZK : découvrir la prochaine application miliardaire qui repose dessus

TechFlow SélectionTechFlow Sélection

Histoire technologique du ZK : découvrir la prochaine application miliardaire qui repose dessus

Le premier article de cette série partira des preuves à connaissance nulle, dépassera l'idée reçue selon laquelle les ZK ne peuvent s'appliquer qu'aux couches 2, et offrira une nouvelle compréhension systémique.

L'attention du monde cryptographique a connu plusieurs mutations successives – Bitcoin, Ethereum, DeFi, NFT, métavers et Web3 – mais il manque toujours une véritable focalisation sur la cryptographie elle-même. Hormis l'algorithme de courbe elliptique (ECC) de Bitcoin, qui bénéficie d'une certaine reconnaissance grand public, les autres algorithmes cryptographiques restent largement confinés aux cercles académiques et techniques.

R3PO estime que cette situation n'est pas assez décentralisée et risque de freiner gravement l'expansion du Web3. La cryptographie constitue la fondation des blockchains : elle ne devrait pas être réservée à une élite, mais s'ouvrir à un champ d'applications beaucoup plus vaste.

R3PO souhaite adopter une nouvelle approche rédactionnelle pour expliquer les concepts techniques, alliant rigueur scientifique et accessibilité, afin d'aider les investisseurs institutionnels et porteurs de projets à identifier des opportunités d'investissement, axes de création d'entreprise et points d'entrée stratégiques, et à découvrir des rendements cachés α encore inexplorés.

La technologie de preuve à divulgation nulle (Zero-Knowledge Proof ou ZK), très populaire récemment, reste un domaine en constante évolution et innovation. Pourtant, ses cas d'utilisation potentiels sont extrêmement vastes, ce qui rend indispensable une cartographie globale de ce secteur.

Le concept de preuve à divulgation nulle n'est pas nouveau : on peut retracer son développement sur près de 40 ans, durant lesquels divers modèles et applications ont vu le jour.

À l’ère du Web3, Vitalik Buterin avait déjà perçu dès 2017 le potentiel de la technologie ZK dans Ethereum. Récemment, Starkware a levé 100 millions de dollars, portant sa valorisation totale à 225 millions, ce qui montre que les institutions considèrent la technologie ZK comme ayant une valeur comparable à celle d'une blockchain principale. Ce domaine promet donc une compétition de longue haleine, riche en opportunités d'investissement.

En projetant les tendances sur les 20 prochaines années, R3PO estime que le cycle de développement du ZK couvrira au moins soixante ans. Il est donc essentiel d’en reconstituer l’histoire depuis ses origines afin d’en comprendre pleinement la logique interne et d’identifier les prochaines opportunités émergentes.

Ce premier article de la série partira des bases de la preuve à divulgation nulle, en dépassant la conception limitée selon laquelle ZK ne s’appliquerait qu’aux solutions de couche 2 (L2), afin de proposer une compréhension systémique renouvelée.

Départ zéro : le processus d'assemblage du ZK

1982 : richesse cachée, hiérarchie préservée

La quête de richesse existe depuis toujours. Comme disait Xiang Yu : « Être riche et célèbre sans retourner au pays natal, c’est comme porter des habits brodés la nuit ». Mais trop de richesse attire les convoitises. Existe-t-il un moyen de comparer deux fortunes sans en révéler le montant ?

En 1982, Andrew Yao, futur lauréat du prix Turing, s’est penché sur cette question, donnant naissance au fameux « problème des deux millionnaires ». Sans entrer dans les détails mathématiques, le fonctionnement général est le suivant :

Alice et Bob choisissent respectivement des nombres i et j représentant leur fortune, compris entre 1 et 10 ;

Alice chiffre i de manière unidirectionnelle, puis envoie le résultat chiffré k à Bob, qui obtient ainsi une valeur liée à i ;

Après traitement de k, Bob obtient une nouvelle valeur m qu’il renvoie à Alice, permettant à celle-ci de déduire la relation entre m et i.

Ce processus peut se poursuivre jusqu’à ce que les deux parties comparent leurs richesses sans jamais divulguer d’information directe.

Bien sûr, ce mécanisme simplifié n’est pas exhaustif, mais il illustre clairement un point essentiel : il est possible d’effectuer des calculs entre deux parties sans exposer leurs données. En étendant ce principe à plusieurs participants ou à des plages numériques plus larges, on entre dans le domaine classique du calcul multipartite sécurisé (MPC, Secure Multi-party Computation).

Le problème des deux millionnaires constitue un point de départ naturel pour discuter du ZK :

Il satisfait à la définition même de la preuve à divulgation nulle, car aucune information sensible n’est révélée ;

Il repose sur une interaction directe entre les parties, sans recourir à un tiers vérificateur.

1985 : naissance officielle de la preuve à divulgation nulle

En 1985, Goldwasser, Micali et Rackoff introduisent formellement le modèle de « preuve à divulgation nulle », plus précisément appelé « preuve interactive à divulgation nulle ». En termes simples, cela permet, après plusieurs échanges interactifs, de vérifier la véracité d’une affirmation (par exemple une inégalité) grâce à la technologie ZK.

Le terme « divulgation nulle » n’est ici pas totalement exact. Prenons l’exemple d’Alice et Bob : chacun peut jouer tour à tour le rôle de vérificateur ou de prouveur. Toutefois, les informations échangées ne doivent en aucun cas révéler directement les données sensibles (comme le montant de la fortune). Ici, « divulgation nulle » signifie que les données transmises sont indépendantes des informations confidentielles elles-mêmes – non pas qu’aucune donnée n’est transférée.

Quant à « interactive », cela signifie que plusieurs tours d’échanges peuvent être nécessaires, jusqu’à ce qu’un résultat fiable soit obtenu.

À partir de là, la technologie ZK telle que nous la connaissons aujourd’hui franchit sa première étape décisive. Tous les développements ultérieurs n’en seront que des variantes ou améliorations.

1991 : preuve non interactive à divulgation nulle

En 1991, Manuel Blum, Alfredo Santis, Silvio Micali et Giuseppe Persiano proposent la version non interactive de la preuve à divulgation nulle. Comme son nom l’indique, cette avancée clé permet de valider une proposition ou hypothèse sans interaction continue entre les parties – ce qui paraît contre-intuitif, mais peut être illustré par un exemple frappant :

Alice et Bob, désormais libres financièrement, deviennent mathématiciens. Alice quitte le web2 pour explorer le web3 tout en poursuivant ses recherches sur le ZK.

Supposons qu'Alice découvre une preuve d'un nouveau théorème et envoie une carte postale à Bob pour lui annoncer sa percée.

Ce processus est non interactif : il s’agit d’un échange unidirectionnel, d’Alice vers Bob. Même si Bob souhaitait répondre, il ne pourrait pas, car Alice n’a ni adresse fixe ni lieu prévisible – elle déménagera avant que tout courrier ne l’atteigne.

Nous convenons alors que, dès que Bob reçoit la carte, sans même en lire le contenu, nous pouvons affirmer avec certitude que « Alice a fait une avancée dans ses recherches ».

La preuve non interactive réduit les interactions à une seule transmission au maximum. Elle permet une vérification hors ligne et publique. La première condition pose les bases de la validité des Rollups, tandis que la seconde, compatible avec le mécanisme de diffusion des blockchains, évite le gaspillage de ressources lié aux calculs répétés.

À ce stade, le modèle théorique du ZK tel que nous le connaissons est pleinement mature. Cependant, le ZK reste alors principalement un sujet de recherche en mathématiques et en cryptographie, sans lien direct avec les blockchains. Ce n’est qu’après l’apparition de Bitcoin que la combinaison « cryptographie + blockchain » est devenue un axe central de recherche, et le ZK s’est rapidement imposé comme un candidat de premier plan.

Notons que Satoshi Nakamoto n’était pas hostile à l’utilisation du ZK dans le réseau Bitcoin. Simplement, la technologie ZK était encore immature à l’époque, ce qui l’a conduit à opter pour l’algorithme ECC, plus fiable. En réalité, le ZK peut s’appliquer directement aux blockchains de niveau 1 (L1), comme le montrent Zcash, Mina ou encore la mise à jour Istanbul d’Ethereum.

Première rencontre : SNARK intègre la blockchain

2010-2014 : Zcash et la mise en œuvre pratique des SNARKs (arguments succincts non interactifs de connaissance à divulgation nulle)

Après l’apparition du réseau Bitcoin, la sécurité et la confidentialité sont devenues les premières caractéristiques associées aux blockchains. Un ensemble de blockchains et d’applications axées sur la vie privée ont émergé, comme Zerocash/Zcash utilisant les SNARKs, ou Monero utilisant les Bulletproofs (BP).

En 2010, Groth réalise la première preuve ZK basée sur ECC, de complexité O(1) constante, autrement dit ZK-SNARKs ou ZK-SNARGs.

SNARGs : Arguments succincts non interactifs

SNARKs : Arguments succincts non interactifs de connaissance

D’un point de vue applicatif, l’amélioration majeure concerne la fonctionnalité « succinct » (succinctness). Les SNARKs visent à compresser la taille des données. Dans ZCash, le circuit du programme est fixe, ce qui rend la vérification polynomiale également fixe. Ainsi, la configuration initiale n’a besoin d’être effectuée qu’une seule fois, et les transactions futures peuvent simplement modifier les entrées tout en réutilisant la structure existante.

En 2013, le protocole Pinocchio améliore l’efficacité à quelques minutes pour la génération de preuve et quelques millisecondes pour la vérification, avec une surcharge inférieure à 300 octets. C’est ainsi que la technologie ZK-SNARKs est véritablement implantée pour la première fois dans une blockchain.

Cela démontre que le ZK peut jouer un rôle crucial dans les scénarios de confidentialité. Selon R3PO, la voie de la confidentialité possède un potentiel d’existence autonome indépendamment des L2. Aztec a déjà prouvé la faisabilité d’un DeFi privé, et malgré les sanctions infligées à Tornado Cash, la demande de confidentialité financière en chaîne reste forte. Ces opportunités d’investissement restent sous-exploitées et méritent une attention soutenue.

Par ailleurs, le projet de monnaie privée Zerocash a amélioré davantage l’algorithme, utilisant une version optimisée des zk-SNARKs développée par SCIPR Lab. En conditions idéales, il permet de masquer l’expéditeur, le destinataire et le montant d’une transaction, avec une taille inférieure à 1 Ko et un temps de vérification inférieur à 6 ms.

Mina : compression récursive des données via ZK

Contrairement aux solutions L2 d’Ethereum, Mina est une blockchain haute performance de niveau 1 (L1), dont les nœuds ne pèsent que 22 Ko. Cette légèreté exceptionnelle provient d’un usage intensif de la récursion pour valider la véracité des preuves ZK : chaque message contient le résultat de la validation précédente.

Étape 1 : un zk-SNARKs prouve la validité du nœud ; seul le résultat de la preuve est conservé ;

Étape 2 : grâce à des appels récursifs, la validité est correctement transmise et récupérée sans avoir à stocker toutes les données historiques, permettant une compression extrême des données.

Transmettre la validité du résultat plutôt que de sauvegarder tous les nœuds complets : c’est là la méthode efficace adoptée par Mina. Sur les L2 d’Ethereum, ZK-Rollup regroupe plusieurs transactions en une seule preuve de validité. En extrapolant davantage, on peut imaginer superposer des couches L3 ou des applications DApp au-dessus des L2. Ce sont autant de niches où le ZK peut s’épanouir. Par exemple, dYdX fonctionne actuellement sur StarkEx, et ImmutableX, construit sur Starkware, illustre bien le potentiel du ZK. Cette piste conserve une valeur d’investissement à long terme, loin d’être complètement exploitée.

À ce stade, tous les éléments techniques nécessaires au ZK-Rollup sont en place. Nous disposons désormais d’une base solide sur le ZK, et pouvons résumer ses caractéristiques principales :

Non interactif : pas besoin de multiples vérifications ; une seule suffit et peut être diffusée à l’ensemble du réseau ;

À divulgation nulle : aucune caractéristique sensible n’est révélée, permettant une diffusion publique ;

Connaissance : l’information prouvée n’est pas publique ou triviale, mais possède une valeur intrinsèque (économique, privée, etc.) ;

Preuve : garantie par des méthodes mathématiques, dont la sécurité a été éprouvée par des années de recherche et d’usage.

En combinant ces caractéristiques techniques, on observe que le ZK est naturellement adapté à la scalabilité des L2, mais ne s’y limite pas. D’autres applications du ZK feront l’objet d’articles ultérieurs. Restez connectés !

Affrontement des géants : STARK finira par remplacer SNARK

ZK-STARK : un candidat prometteur dont la difficulté de développement se mesure en décennies

La différence principale entre les deux technologies réside dans le « S » de STARK, qui signifie « Scalability », orienté vers des scénarios d’utilisation complexes impliquant de grandes quantités de données. Globalement, cependant, il s’agit encore d’une technologie en développement.

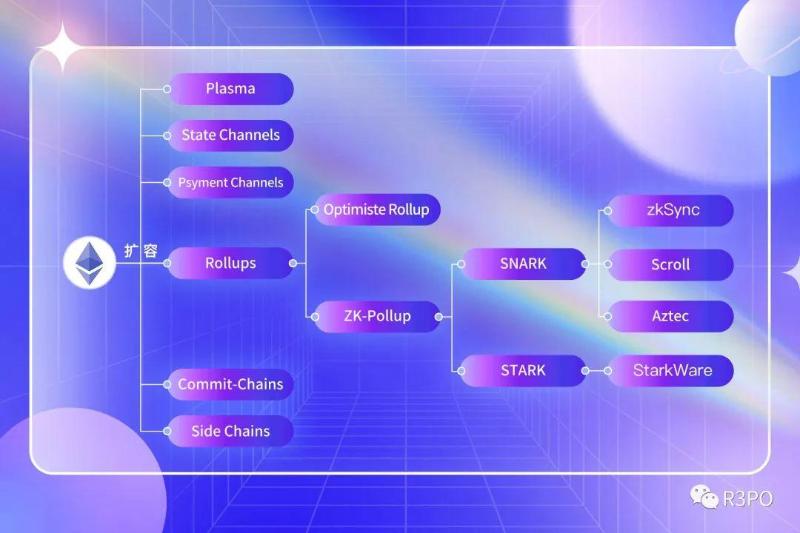

Cet article n’aborde pas en détail les différences spécifiques entre les différentes solutions L2, mais une chose est claire : à l’exception de StarkWare, tous les autres projets L2 – zkSync, Aztec, Loopring, Scroll, etc. – reposent sur la technologie SNARKs.

La raison ? La difficulté extrême du développement STARK. À ce jour, seul StarkWare dispose des capacités nécessaires pour le concevoir en interne. Mais ses avantages sont également manifestes : comparé au SNARK, le STARK supporte des volumes de calcul plus élevés et offre une meilleure sécurité lors du traitement de grandes masses de données, notamment dans les jeux, les réseaux sociaux ou les NFT.

De plus, la voie STARK présente une résistance aux attaques quantiques, une propriété qui pourrait bouleverser l’industrie dans les dix prochaines années. L’algorithme ECC utilisé par Bitcoin n’offre pas une protection complète contre les ordinateurs quantiques. Intégrer la technologie zk-STARKs renforcerait considérablement sa sécurité.

On peut résumer ainsi l'évolution du paysage L2 d'Ethereum : à court terme, dominance des Optimistic Rollups ; dans 5 ans, montée en puissance des zk-SNARKs ; et dans 10 ans, les zk-STARKs finiront par s'imposer.

ZK-Rollup : remonter les données, descendre l'information

Après avoir présenté les zk-STARKs, les caractéristiques techniques de la scalabilité L2 sont désormais complètes. Il ne reste plus qu’à aborder le mécanisme Rollup. En réalité, Rollup exploite le système de vérification du ZK tout en s’affranchissant de la charge liée aux volumes de données : la couche L1 assure la gouvernance et le règlement, tandis que la L2 gère l’exploitation quotidienne des applications. Les utilisateurs n’ont pas besoin d’interagir directement avec la L1, offrant une expérience proche de celle des applications traditionnelles.

Plus précisément, après avoir regroupé les informations, Rollup les transforme en « connaissance » chiffrée via une preuve ZK, puis les transmet à la L1, brisant ainsi le triangle impossible de la sécurité, de la décentralisation et de l’évolutivité.

Conclusion

Nous sommes partis du problème des deux millionnaires, avons traversé le domaine du MPC, puis sommes arrivés au cœur de la preuve à divulgation nulle. Pour des raisons économiques, les versions interactives du ZK ne conviennent pas pleinement aux activités en chaîne, ce qui explique pourquoi les versions non interactives sont devenues dominantes.

Avec le développement de Zcash, la technologie SNARKs a trouvé des applications concrètes, transformant le ZK d’un simple objet de recherche cryptographique en un outil d’ingénierie opérationnel dans le domaine blockchain, jouant un rôle clé en matière de confidentialité, de sécurité et d’efficacité.

Dans le contexte de la scalabilité d’Ethereum, le ZK a permis l’émergence des L2, où la solution Rollup a surpassé ses concurrents. Les zk-STARKs se développent progressivement, ouvrant la voie à des cas d’usage plus larges comme le minage, le GameFi ou les NFT.

Au-delà d’Ethereum, de nouveaux modèles apparaissent : les Rollups modulaires et personnalisables, ou encore Eclipse, qui vient de lever 15 millions de dollars et prévoit de supporter le langage Move et le réseau Solana ; ou Scroll, ayant levé 30 millions, qui vise à construire un ZK-Rollup compatible EVM.

Le moteur derrière ces nouvelles histoires est la reconnaissance croissante de la technologie ZK. En somme, le ZK est un domaine vaste, complet et à long terme. La multiplication des annonces de levées importantes reflète une acceptation progressive par le marché. Pourtant, il reste nouveau, et même au sein de ses propres lignes technologiques, des rivalités internes persistent. Les opportunités d’investissement restent nombreuses, qu’il s’agisse d’intégration dans les infrastructures de base ou de déploiement dans des cas d’usage concrets. Il nous appartient de continuer à les explorer.

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News