“隨機”的謊言:一個價值 150 億美元的比特幣帝國,如何因一行代碼崩塌?

TechFlow Selected深潮精選

“隨機”的謊言:一個價值 150 億美元的比特幣帝國,如何因一行代碼崩塌?

在強大的國家級對手面前,任何技術手段都無法保證絕對安全。

作者:Lewis

引言:幽靈代碼

2020年12月,一筆高達12.7萬枚的比特幣(當時價值約35億美元)從一個名為“路邊”(LuBian)的中國礦池地址中神秘消失。池主在區塊鏈上絕望地向“黑客”喊話,請求歸還資產並承諾給予報酬,上演了一出公開的數字追討大戲。

此後,這筆鉅款沉寂了數年。直到2025年10月14日,美國司法部(DOJ)的一則公告震驚了世界:他們已成功繳獲了這筆比特幣,如今其價值已飆升至驚人的150億美元。

然而,這不是一次常規的黑客破解或抓捕行動。美國執法部門之所以能掌握這筆天量財富的私鑰,是因為他們發現了一個荒唐卻致命的秘密——支撐這個犯罪帝國金庫的,並非堅不可摧的密碼學堡壘,而是一個關於“隨機數”的微小謊言。

這個故事,不僅揭開了史上最大加密貨幣扣押案的內幕,也為我們所有人敲響了數字安全的警鐘。

第一部分:隨機的假象——“牛奶悲傷”漏洞剖析

加密安全的基石:私鑰與隨機性

要理解這個價值150億美元的漏洞,我們首先需要明白比特幣安全的核心:私鑰。它不是一串普通的密碼,而是一個極其巨大的256位數字。這個數字的可能性總數(2^256)比已知宇宙中的原子總數(約10^80)還要多出無數個數量級。因此,只要你的私鑰是真正隨機生成的,通過暴力猜測來破解它,在物理上是不可能的。

為了方便用戶管理,現代錢包通常使用一個“種子短語”(通常是12到24個單詞)來生成所有的私鑰。這個過程依賴於一個名為**偽隨機數生成器(PRNG)**的算法。這個生成器的好壞,直接決定了你數字資產的生死。一個用於加密的PRNG,必須是“密碼學安全”級別的(CSPRNG),確保其輸出無法被預測。

使用一個弱的、非加密安全的PRNG來生成私鑰,就如同用紙板牆來保護一個世界上最堅固的銀行金庫大門。

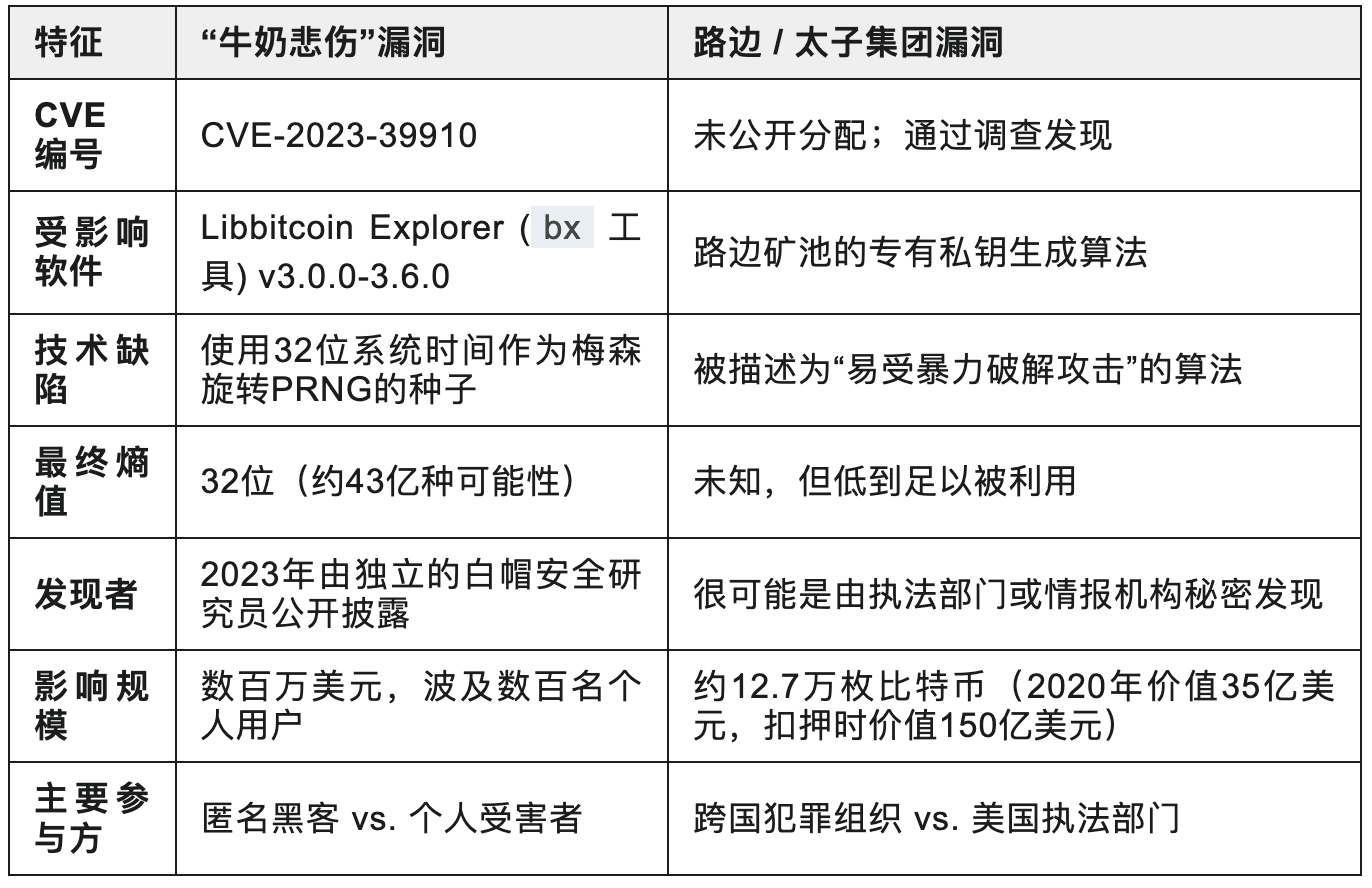

“牛奶悲傷”漏洞(CVE-2023-39910):32位的災難

“牛奶悲傷”(Milk Sad)漏洞就是這樣一個教科書式的案例。這個漏洞存在於一個名為Libbitcoin Explorer的命令行工具中,許多開發者和高級用戶曾用它來生成錢包。

其技術錯誤簡單到令人髮指:該工具在生成隨機種子時,使用了一個名為“梅森旋轉”(Mersenne Twister)的PRNG算法。這個算法本身並不適用於加密場景,更致命的是,開發者僅使用了系統的32位時間戳作為其初始化的“燃料”。

這意味著,無論生成多麼複雜的私鑰,其背後真正的“隨機性”來源只有32位。32位的數字空間有多大?僅僅是 2^32,約等於43億。對於現代計算機來說,遍歷這43億種可能性,最多隻需要一天時間 。一個本應堅不可摧的宇宙級難題,瞬間變成了一個必中的彩票。

這個漏洞的名字來源於當系統時間戳為“0.0”時,生成的助記詞恰好以“milk sad”開頭,成為了它獨特的“指紋” 。2023年7月12日,攻擊者利用此漏洞發動了一場大規模的協同盜竊,從毫無防備的用戶錢包中捲走了數百萬美元的資產 。

“牛奶悲傷”事件清晰地表明:加密算法本身可能固若金湯,但其軟件實現中的一個微小瑕疵,就足以讓整個安全體系土崩瓦解。

第二部分:建立在漏洞之上的犯罪帝國——路邊礦池與太子集團

幽靈礦池與一場精心策劃的“被盜”

當“牛奶悲傷”漏洞在技術社區被公開分析時,一個規模遠超於此、情節更加黑暗的故事正在悄然上演。2020年12月,前文提到的路邊(LuBian)礦池,一個曾控制全球近6%比特幣算力的巨頭,其錢包中約12.7萬枚比特幣被“盜走” 。事後,礦池運營方在區塊鏈上留下了數百條信息,懇求“黑客”歸還資金,並承諾支付報酬 。

2021年2月,路邊礦池人間蒸發,徹底消失 。

多年後,區塊鏈分析公司Arkham Intelligence和Elliptic的研究指出,這起“盜竊”很可能是由於路邊礦池在生成私鑰時使用了存在缺陷的專有算法,使其容易受到暴力破解攻擊——這與“牛奶悲傷”漏洞的原理如出一轍 。

幕後黑手:陳志與太子集團

2025年10月14日,美國司法部的起訴書揭開了最終的謎底。這一切的幕後主使,是一個名叫陳志(Chen Zhi,又名“Vincent”)的人,他是一個名為“太子控股集團”(Prince Group)的跨國企業集團主席 。

表面上,太子集團業務遍及房地產、金融等30多個國家,光鮮亮麗。但實際上,它是一個被美國財政部認定的龐大而暴力的跨國犯罪組織(TCO)。其核心業務是工業化規模的詐騙,尤其是被稱為“殺豬盤”(Sha Zhu Pan)的騙局。

起訴書描繪了一幅地獄般的景象:太子集團在柬埔寨等地設有多個如同監獄般的強制勞動園區,高牆聳立,電網密佈。成千上萬名被拐騙而來的工人在裡面被迫從事“殺豬盤”詐騙,每天工作長達數小時,若不服從或業績不達標,就會遭受毒打和虐待 。這個犯罪網絡的高峰期,每日非法獲利可達3000萬美元 。

真相大白:犯罪帝國的金庫

司法部的民事沒收訴狀最終將所有線索串聯起來:2020年從路邊礦池“被盜”的12.7萬枚比特幣,正是太子集團通過詐騙和人口販賣等罪行積累的非法所得,而陳志自始至終都控制著這些資產。

路邊礦池本身就是太子集團用於洗錢的“合法”外衣之一。通過挖礦,他們可以源源不斷地產生沒有交易歷史的“乾淨”比特幣,再與從受害者那裡騙來的“髒”錢混在一起,從而掩蓋其血腥的來源。陳志甚至曾向同夥吹噓,他的挖礦生意利潤可觀,“因為沒有成本”——這無異於承認,其全部資本都來自於受害者的血汗錢。

至此,2020年的那場“被盜”事件的真相昭然若揭:這根本不是一次黑客攻擊,而是一場精心策劃的賊喊捉賊的戲碼。公開在區塊鏈上留言,是為了製造一個虛假的被盜記錄,為這筆鉅額贓款的來源“洗白”,切斷其與人口販賣、詐騙等惡劣罪行的聯繫。

可悲的是,這個龐大犯罪帝國用以藏匿萬貫家財的金庫,其安全基礎竟也建立在一個與“牛奶悲傷”類似的、脆弱的隨機數生成缺陷之上。

第三部分:數字天網——執法部門的歷史性行動

不可篡改賬本上的追蹤

儘管加密貨幣常被誤解為犯罪的匿名天堂,但其公開、不可篡改的特性,也為調查人員提供了強大的追蹤工具 。美國司法部、聯邦調查局(FBI)、特勤局以及財政部等多個機構,聯合英國等國際夥伴,展開了一場規模空前的跨國數字追捕行動。

藉助先進的區塊鏈取證工具,調查人員得以在海量的交易記錄中抽絲剝繭,重構了太子集團複雜的洗錢網絡。2024年6月至7月,那筆沉寂已久的比特幣突然開始大規模轉移。事後分析表明,這並非犯罪分子在轉移資產,而正是美國當局在取得私鑰控制權後,將資金轉移到政府控制的錢包中 1。

終極謎題:美國政府如何拿到私鑰?

整個案件中最引人入勝也最懸而未決的問題是:在主犯陳志依然在逃的情況下,美國政府是如何獲得價值150億美元的比特幣私鑰的?

這與以往的案件截然不同。例如,在絲綢之路(Silk Road)和Bitfinex黑客案中,資金的追回都高度依賴於對嫌疑人的逮捕,從而繳獲其存儲私鑰的物理設備 16。

目前,外界推測有幾種可能的情景:

-

人力情報:調查人員可能策反了太子集團內部能夠接觸到私鑰的高層人員。

-

物理繳獲:執法部門可能在未逮捕陳志的情況下,通過突襲等方式,秘密繳獲了存有私鑰或助記詞的硬件錢包、電腦或紙張。

-

直接技術利用:這是最大膽也最耐人尋味的猜測。美國的情報機構(如NSA)可能獨立發現了路邊礦池私鑰生成的算法漏洞。憑藉其強大的計算資源,他們可能直接對該漏洞發起了攻擊,重現了私鑰,上演了一場“黑吃黑”式的遠程繳獲。

無論具體方法為何,此案都標誌著執法模式的重大轉變:從“先抓人,後找錢”,轉向了遠程、主動地直接剝奪犯罪組織的金融能力。這無疑從根本上改變了加密貨幣犯罪的風險格局。

結語:來自深淵的教訓

從“牛奶悲傷”到太子集團的覆滅,兩個看似無關的故事,最終都指向了同一個原點:對隨機數生成的疏忽。無論是損失了畢生積蓄的普通用戶,還是覆滅了百億帝國的犯罪頭目,他們都倒在了“熵”的失敗上。這證明了加密安全鏈條的強度,取決於其最薄弱的一環。

這起史無前例的案件,也徹底擊碎了比特幣“不可沒收”的神話。它向全球的犯罪組織發出了一個明確的信號:在強大的國家級對手面前,任何技術手段都無法保證絕對安全。

這些慘痛的教訓,為數字經濟的每一個參與者都提供了清晰的啟示:

-

對普通用戶:請務必使用信譽良好、經過審計的開源錢包軟件和硬件。遠離那些來源不明或過於冷門的技術工具。

-

對開發者:肩負著巨大的責任。在任何安全相關的應用中,都必須使用經過嚴格驗證的、密碼學安全的隨機數生成器。

-

對公眾:必須警惕“殺豬盤”這類情感與金融雙重詐騙。任何承諾不切實際回報的投資,背後都可能隱藏著萬丈深淵 23。

歸根結底,機器中的幽靈並非抽象的技術概念,而是真實存在的威脅。無論是個人財富還是犯罪帝國,其建立或毀滅,都可能懸於一個小小隨機數的質量之上。

歡迎加入深潮 TechFlow 官方社群

Telegram 訂閱群:https://t.me/TechFlowDaily

Twitter 官方帳號:https://x.com/TechFlowPost

Twitter 英文帳號:https://x.com/BlockFlow_News