瞭解 1500 萬美金損失背後的 Rugpull 套路

TechFlow Selected深潮精選

瞭解 1500 萬美金損失背後的 Rugpull 套路

別再踩雷。

作者:Ada

TenArmor 和 GoPlus 擁有強大的 Rugpull 檢測系統。近期,二者強強聯合,針對近期 Rugpull 的嚴重情況,進行了深入的風險分析與案例研究,揭示了 Rugpull 攻擊的最新手法和趨勢,併為用戶提供了有效的安全防護建議。

Rugpull 事件統計數據

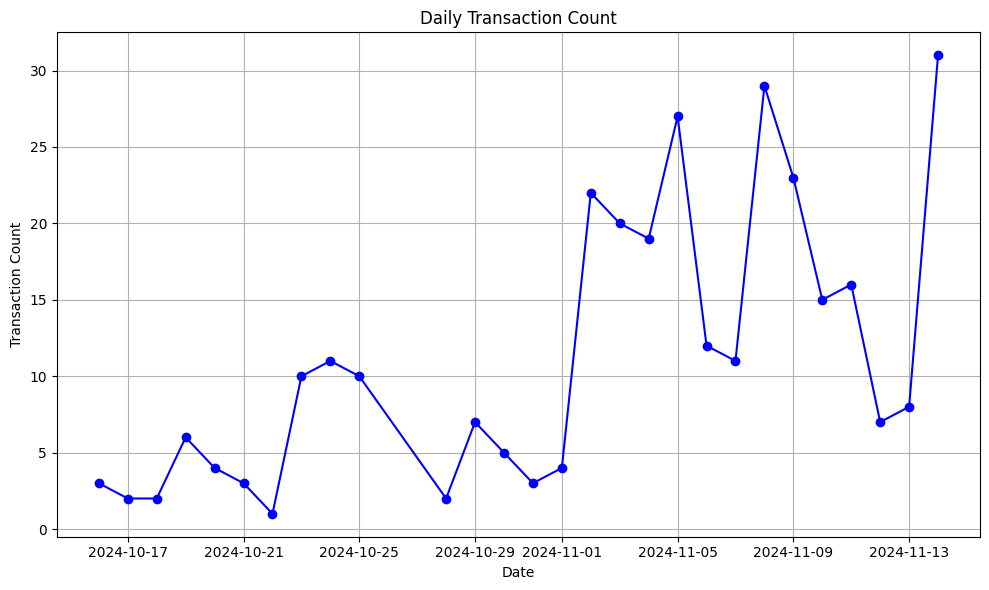

TenArmor 的檢測系統每天都會檢測到大量的 Rugpull 事件。回看過去一個月的數據,Rugpull 事件成上升趨勢,尤其是 11 月 14 日,當天 Rugpull 事件竟高達 31 起。我們認為有必要向社區揭露這一現象。

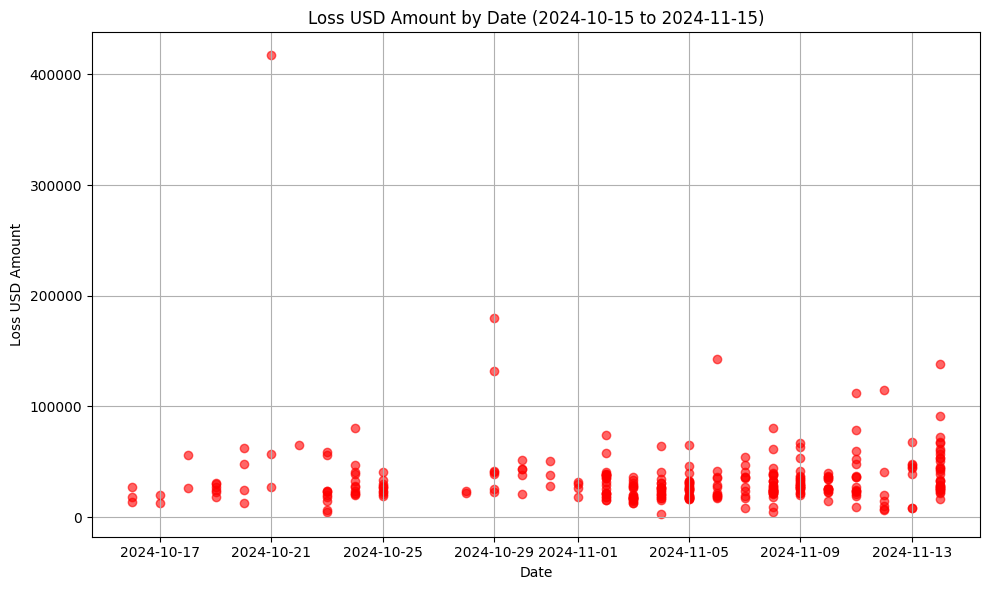

這些Rugpull 事件的損失金額多數落在 0 - 100K 區間範圍內,累計損失達 15M。

Web3 領域中最為典型的 Rugpull 類型是貔貅盤。GoPlus 的 Token 安全檢測工具能夠檢測出 token 是否為貔貅盤。在過去的一個月中,GoPlus 共檢測出 5688 個貔貅盤。更多安全相關的數據可訪問 GoPlus 在 DUNE 中的數據儀表盤。

TL;DR

我們根據當下Rugpull 事件的特點,總結防範要點如下。

1.不要盲目跟風,在購買熱門幣種時,要查看幣的地址是否是真正的地址。防止買到假冒的幣種,落入詐騙陷阱。

2.打新時,要做好盡職調查,看前期流量是否來自合約部署者的關聯地址,如果是,則意味著這可能是一起詐騙陷阱,儘可能避開。

3.查看合約的源碼,尤其警惕 transfer/transferFrom函數的實現,看是否可以正常的買入和賣出。對於混淆的源碼,則需要避開。

4.投資時,查看 Holder 的分佈情況,如果存在資金明顯集中的情況,則儘可能避開。

5.查看合約發佈者的資金來源,儘可能往前追溯 10 跳,查看合約發佈者的資金來源是否來自可疑的交易所。

6.關注 TenArmor 發佈的預警信息,及時止損。TenArmor 針對此類 Scam Token 具備提前檢測的能力,關注 TenArmor 的 X賬號以獲取及時的預警。

7.TenTrace 系統目前已經積累了多個平臺的 Scam/Phishing/Exploit的地址庫信息,能夠有效識別到黑地址資金的流入流出。TenArmor 致力於改進社區的安全環境,歡迎有需求的夥伴洽談合作。

RugPull 事件特點

通過對大量Rugpull 事件進行分析,我們發現近期的 Rugpull 有以下特點。

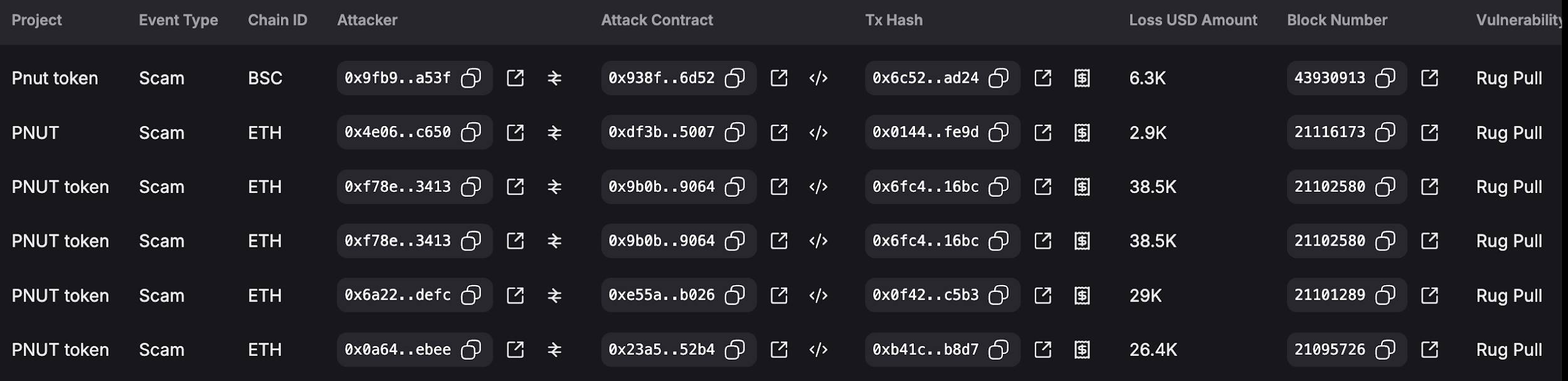

冒充當下知名幣

從11 月 1 日起,TenArmor 檢測系統檢測到 5 起冒充 PNUT token 的 Rugpull 事件。根據這篇推文的梳理,PNUT 在 11 月 1 日開始運營,並在 7 天內暴漲 161 倍,成功吸引到投資者的眼球。PNUT 運營並暴漲的時間點和詐騙者開始冒充 PNUT 的時間點非常一致。詐騙者選擇冒充 PNUT 能吸引到更多不明真相的人上鉤。

冒充PNUT 的 Rugpull 事件共計詐騙金額 103.1K。TenArmor 在此提醒用戶,不要盲目跟風,在購買熱門幣種時,要查看幣的地址是否是真正的地址。

針對打新機器人

新幣或新項目的發行通常會引發市場的極大關注。新幣首次發行時,價格波動較大,甚至前一秒和後一秒的價格都會相去甚遠,追求交易速度成為獲利的關鍵目標。交易機器人無論是速度還是反應能力都遠超人工交易者,所以打新機器人在當下十分受追捧。

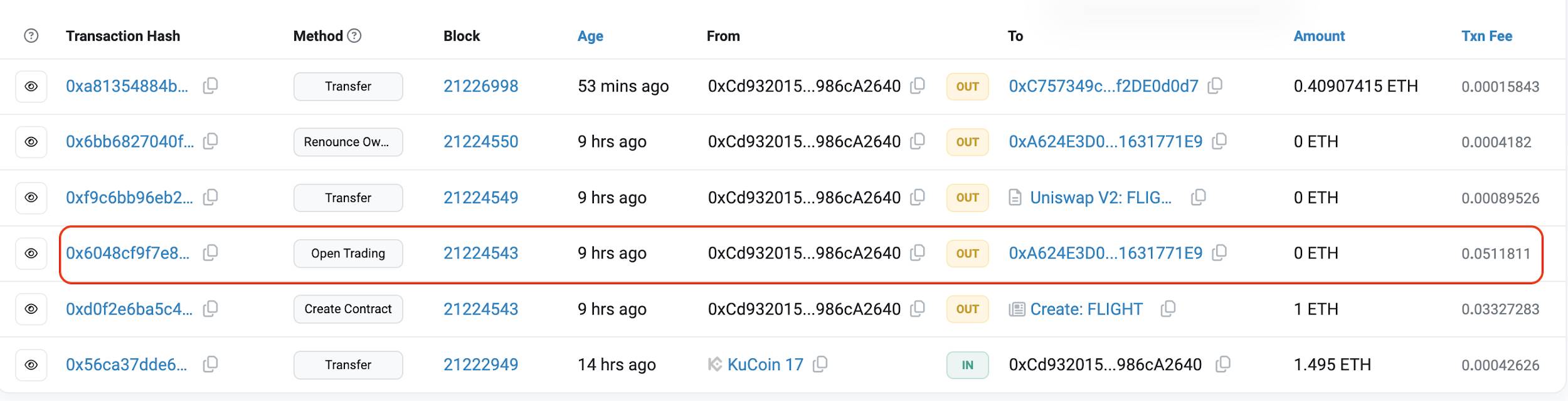

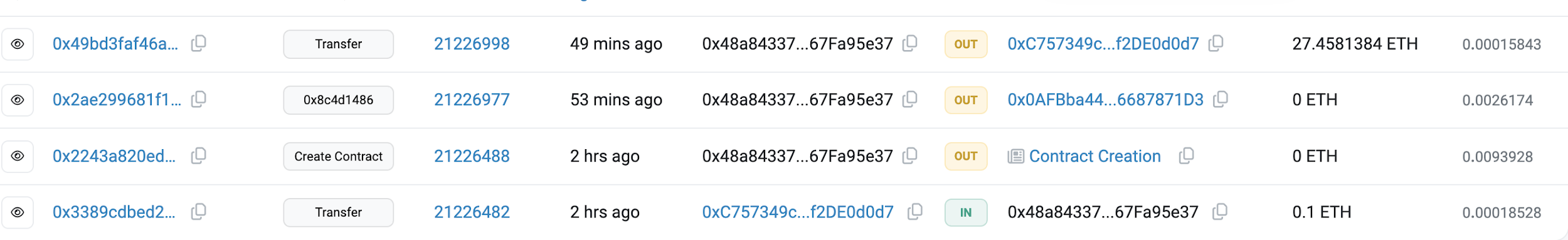

然而,詐騙者也敏銳的察覺到了大量打新機器人的存在,於是佈下陷阱,等打新機器人上鉤。例如0xC757349c0787F087b4a2565Cd49318af2DE0d0d7這個地址自2024 年 10 月份以來,發起了 200 多起詐騙事件,每個事件從部署陷阱合約到 Rugpull 都是在幾小時內結束。

以此地址發起的最近的一起詐騙事件為例,詐騙者先利用0xCd93創建FLIGHT代幣,然後創建FLIGHT/ETH交易對。

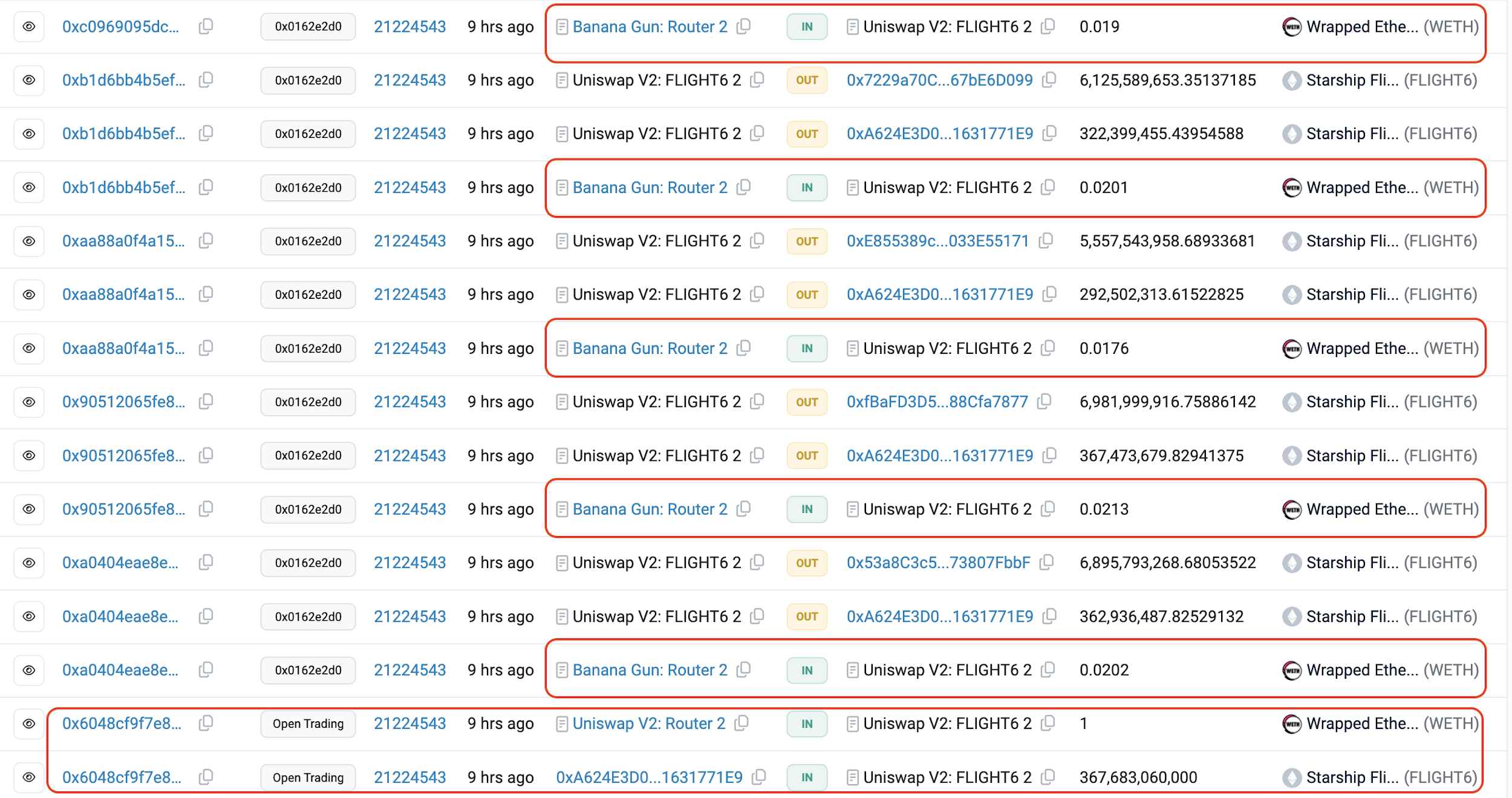

交易對被創建之後,立即有大量Banana Gun 打新機器人湧入小額兌換代幣。分析之後不難發現這些打新機器人都是詐騙者控制的,目的是為了營造流量。

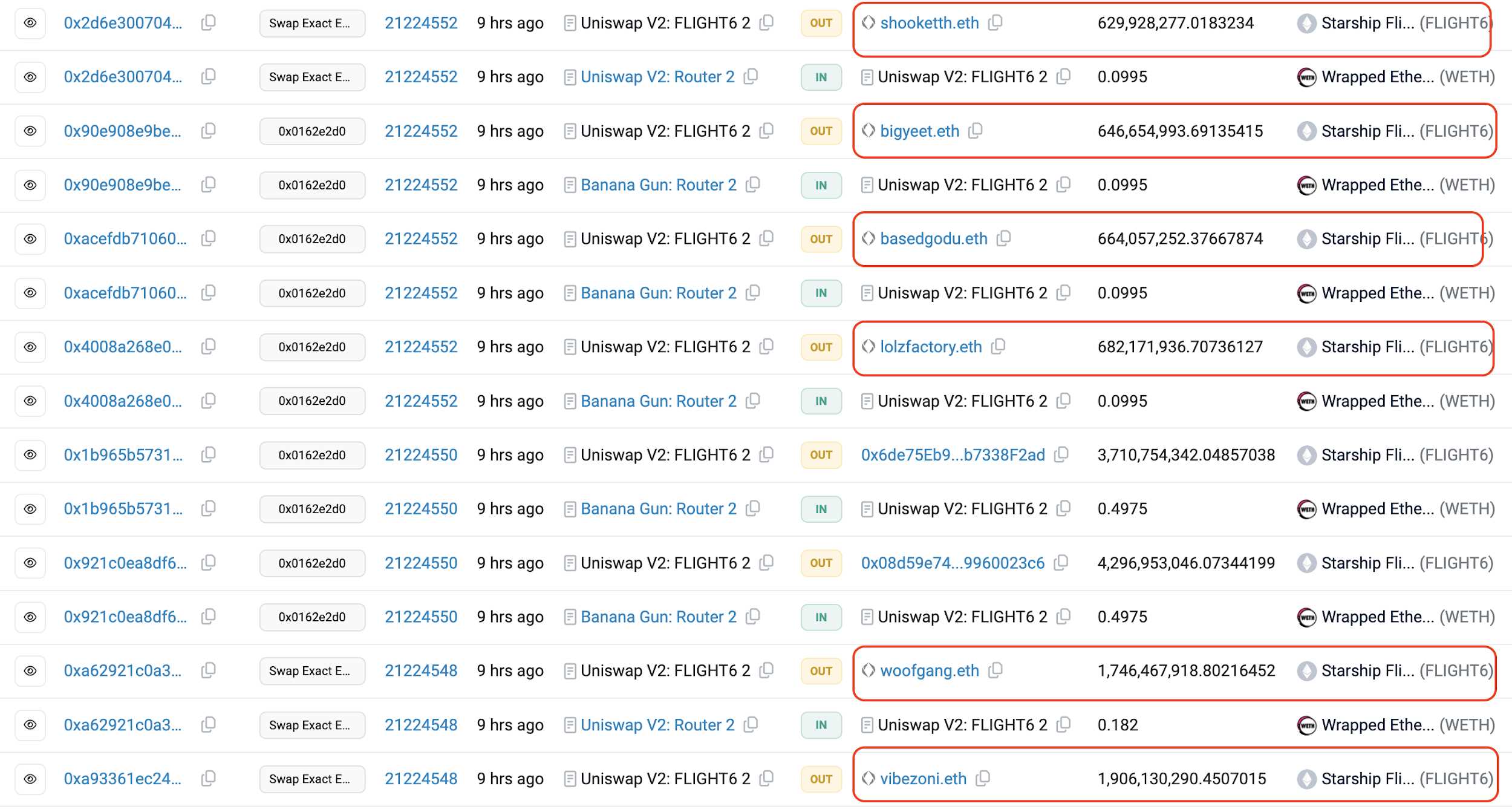

大概50 多筆小額交易,流量營造起來之後,吸引到了真正的投資者。這些投資者多數也使用了 Banana Gun 打新機器人進行交易。

交易持續了一段時間之後,詐騙者部署了用於Rugpull 的合約,可以看到此合約的資金來自地址 0xC757。部署合約後,僅過了1小時 42 分鐘即 Rugpull,一次性抽空了流動性池,獲利 27 ETH。

分析這個詐騙者的手法不難發現,詐騙者先通過小額兌換製造流量,吸引打新機器人上鉤,然後再部署Rug 的合約,待收益達到預期後就 Rug。TenArmor 認為,儘管打新機器人可以方便且快速的購買新幣,搶得先機,但是也需要考慮詐騙者的存在。打新時,要做好盡職調查,看前期流量是否來自合約部署者的關聯地址,如果是,則繞過。

源碼暗藏玄機

交易收稅

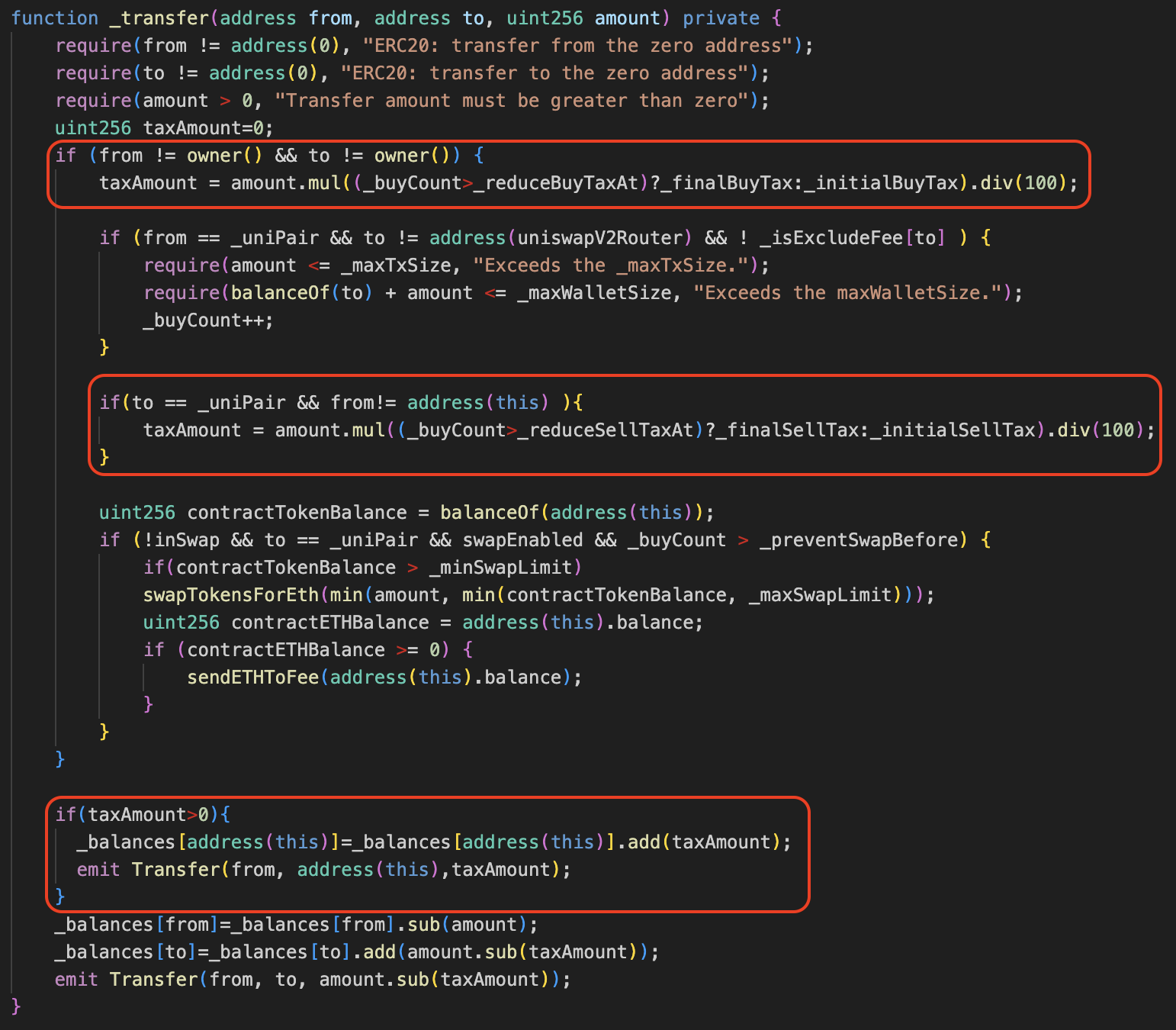

下圖是FLIGHT的轉賬函數實現代碼。可以明顯的看到這個轉賬實現和標準實現存在巨大差異。每次轉賬都要根據當前的條件,來決定要不要收稅。這個交易稅使得買入和賣出都受到限制,這大概率是詐騙的幣種。

像這種情況,用戶只需要檢查token 的源碼,即可發現端倪,避免掉入陷阱。

代碼混淆

在TenArmor 最新和重大Rug Pull 事件回顧:投資者和用戶應如何應對文章中提到,有的詐騙者為了不讓用戶看懂TA 的意圖,故意混淆源碼,使其可讀性變差。遇到這種情況,立即避開。

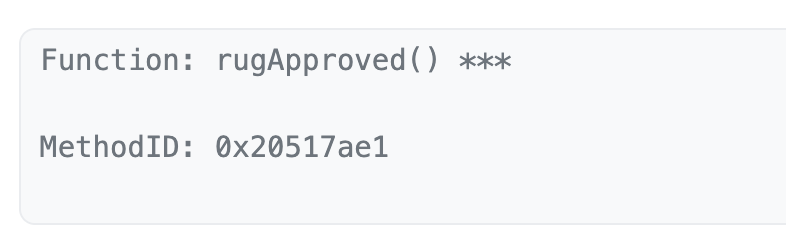

明目張膽的rugApproved

TenArmor 檢測到的眾多 Rugpull 事件中,不乏明目張膽者。例如,此交易就是直接表明了意圖。

從詐騙者部署用於Rugpull 的合約,到真正 Rugpull 通常會有一個時間窗口。例如這個案例中的時間窗口接近 3 小時。對於這種類型的詐騙的預防,可以關注 TenArmor 的 X 賬號,我們會及時發送此類風險合約的部署消息,提醒廣大用戶及時撤資。

除此之外,rescueEth/recoverStuckETH也是常用的Rugpull 接口。當然,有這個接口不代表真的是 Rugpull,還需要結合其他的特徵來識別。

Holder 集中

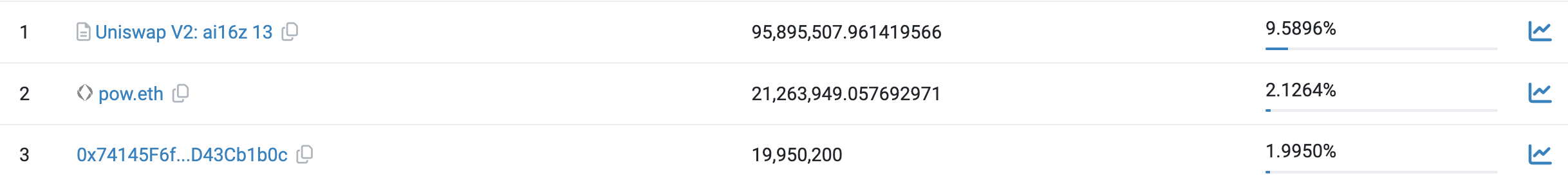

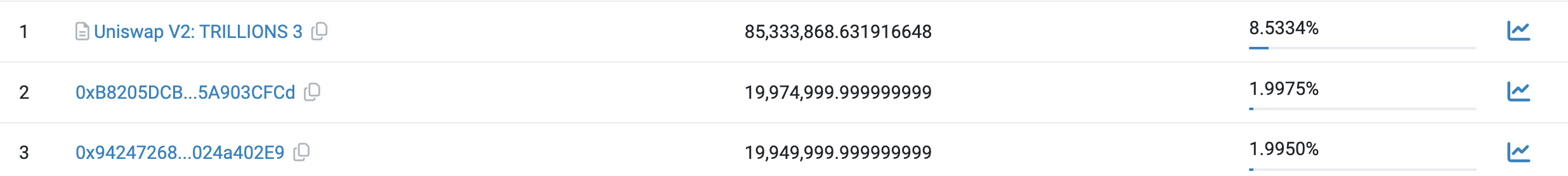

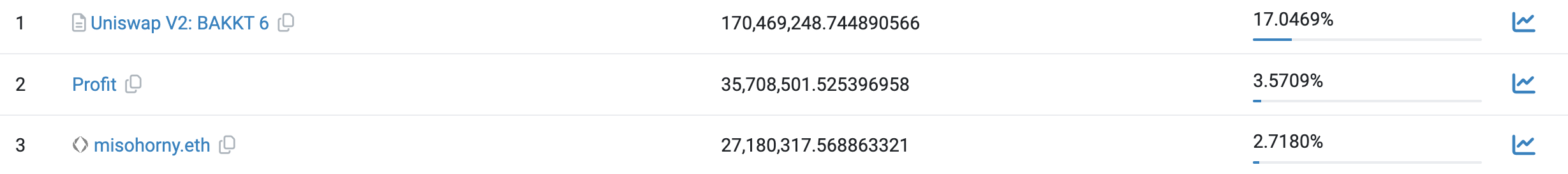

TenArmor 近期檢測到的 Rugpull 事件中,Holder 的分佈也非常有特點。我們隨機選取了 3 個 Rugpull 事件涉及的 token 的 holder 分佈。其情況如下。

0x5b226bdc6b625910961bdaa72befa059be829dbf5d4470adabd7e3108a32cc1a

0x9841cba0af59a9622df4c0e95f68a369f32fbdf6cabc73757e7e1d2762e37115

0x8339e5ff85402f24f35ccf3b7b32221c408680421f34e1be1007c0de31b95f23

這3 個案例中,不難發現 Uniswap V2 pair 是最大的 holder,在持幣數量上佔絕對優勢。TenArmor 提醒用戶,如果發現一個幣種的 Holder 集中在某一個地址,例如 Uniswap V2 pair 中,那麼這個幣種需要謹慎交易。

資金來源

我們從TenArmor 檢測到的 Rugpull 事件中,隨機挑選了 3 個來分析資金來源。

案例1

tx: 0x0f4b9eea1dd24f1230f9d388422cfccf65f45cf79807805504417c11cf12a291

往前追蹤6 跳發現 FixedFloat的資金流入。

FixedFloat 是一家無需用戶註冊或KYC驗證的自動化加密貨幣交易所。詐騙者選擇從FixedFloat 引入資金可以隱藏身份。

案例2

tx: 0x52b6ddf2f57f2c4f0bd4cc7d3d3b4196d316d5e0a4fb749ed29e53e874e36725

往前追蹤5 跳發現 MEXC 1的資金流入。

2024年3月15日,香港證監會發佈了關於平臺MEXC 的告誡,文章提到MEXC向香港 投資者積極推廣其服務,但它沒有獲取證監會發牌或向證監會申請牌照。證監會已於 2024 年 3 月 15 日將 MEXC 及其網站列入可疑虛擬資產交易平臺警示名單

案例3

tx: 0x8339e5ff85402f24f35ccf3b7b32221c408680421f34e1be1007c0de31b95f23

往前5 跳發現Disperse.app的資金流入。

Disperse.app 用於把 ETH 分散發給不同的合約地址(distribute ether or tokens to multiple addresses)。

分析交易發現此次Disperse.app 的調用者是 0x511E04C8f3F88541d0D7DFB662d71790A419a039,往前2 跳又發現 Disperse.app 的資金流入。

分析交易發現此次Disperse.app 的調用者是 0x97e8B942e91275E0f9a841962865cE0B889F83ac,往前2 跳發現 MEXC 1的資金流入。

分析以上3 個案例,詐騙者選取了無 KYC 和無牌照的交易所入金。TenArmor 提醒用戶,在投資新幣時,要查看合約部署者的資金來源是否來自可疑的交易所。

預防措施

基於TenArmor 和 GoPlus 的數據集合,本文對 Rugpull 的技術特徵進行了全面梳理,並展示了代表性的案例。 針對以上 Rugpull 特點,我們總結相應的預防措施如下。

1.不要盲目跟風,在購買熱門幣種時,要查看幣的地址是否是真正的地址。防止買到假冒的幣種,落入詐騙陷阱。

2.打新時,要做好盡職調查,看前期流量是否來自合約部署者的關聯地址,如果是,則意味著這可能是一起詐騙陷阱,儘可能避開。

3.查看合約的源碼,尤其警惕 transfer/transferFrom函數的實現,看是否可以正常的買入和賣出。對於混淆的源碼,則需要避開。

4.投資時,查看 Holder 的分佈情況,如果存在資金明顯集中的情況,則儘可能避免選擇該幣種。

5.查看合約發佈者的資金來源,儘可能往前追溯 10 跳,查看合約發佈者的資金來源是否來自可疑的交易所。

6.關注 TenArmor 發佈的預警信息,及時止損。TenArmor 針對此類 Scam Token 具備提前檢測的能力,關注 TenArmor 的 X 賬號以獲取及時的預警。

這些Rugpull 事件涉及的惡意地址都會實時進入到 TenTrace 系統中。TenTrace 系統是 TenArmor 自主研發的反洗錢系統(AML),適用於反洗錢,反詐騙,攻擊者身份追蹤等多重場景。TenTrace 系統目前已經積累了多個平臺的 Scam/Phishing/Exploit的地址庫信息,能夠有效識別到黑地址的資金流入,並且能夠準確的監控黑地址的資金流出。TenArmor 致力於改進社區的安全環境,歡迎有需求的夥伴洽談合作。

關於TenArmor

TenArmor 是您在 Web3 世界中的第一道防線。我們提供先進的安全解決方案,專注於解決區塊鏈技術帶來的獨特挑戰。通過我們的創新產品 ArgusAlert 和 VulcanShield, 我們確保對潛在威脅的實時保護和快速響應。我們的專家團隊精通從智能合約審計到加密貨幣追蹤的一切,成為任何希望在去中心化領域保護其數字資產的組織的首選合作伙伴。

關注我們@TenArmorAlert, 及時獲取我們最新的 Web3 安全預警。

歡迎聯繫我們:

X: @TenArmor

Mail: team@tenarmor.com

Telegram: TenArmorTeam

Medium: TenArmor

關於GoPlus

GoPlus 作為首個鏈上安全防護網絡,旨在為每一位用戶提供最易操作、全方位的鏈上安全保障,來確保用戶的每一筆交易及資產安全。

安全服務架構上主要分為直接面向C 端用戶的 GoPlus APP(網頁端與瀏覽器插件產品)與間接服務 C 端用戶(通過 B 端集成或接入)的 GoPlus Intelligence,已覆蓋最廣泛的 Web3 用戶群體和各類交易場景,致力於構建一個開放、用戶驅動的鏈上安全防護網絡:

一方面任何項目都可以自行通過接入GoPlus 來為用戶提供鏈上安全防護,另一方面 GoPlus 也允許開發者充分利用自身優勢,將創新安全產品部署至 GoPlus 安全市場,用戶可自主選擇和配置便捷、個性化的安全服務,從而構建開發者與用戶協作的開放去中心化安全生態。

目前GoPlus 已成為 Web3 Builder 們首選的安全合作伙伴,其鏈上安全服務被 Trust Wallet、CoinMarketCap、OKX、Bybit、DexScreener、SushiSwap 等廣泛採用與集成,平均日均調用超 3400 萬次,累計被調用逾 40 億次,覆蓋 90% 以上用戶鏈上交易,其開放安全應用平臺也已服務超過 1200 萬鏈上用戶。

我們的社區:

Discord: GoPlusSecurity

Medium: GoPlusSecurity

歡迎加入深潮 TechFlow 官方社群

Telegram 訂閱群:https://t.me/TechFlowDaily

Twitter 官方帳號:https://x.com/TechFlowPost

Twitter 英文帳號:https://x.com/BlockFlow_News