SharkTeam: Báo cáo phân tích tội phạm tiền mã hóa năm 2023

Tuyển chọn TechFlowTuyển chọn TechFlow

SharkTeam: Báo cáo phân tích tội phạm tiền mã hóa năm 2023

Tấn công hacker vẫn là một trong những nguyên nhân chính gây ra những tổn thất lớn.

Tác giả: SharkTeam

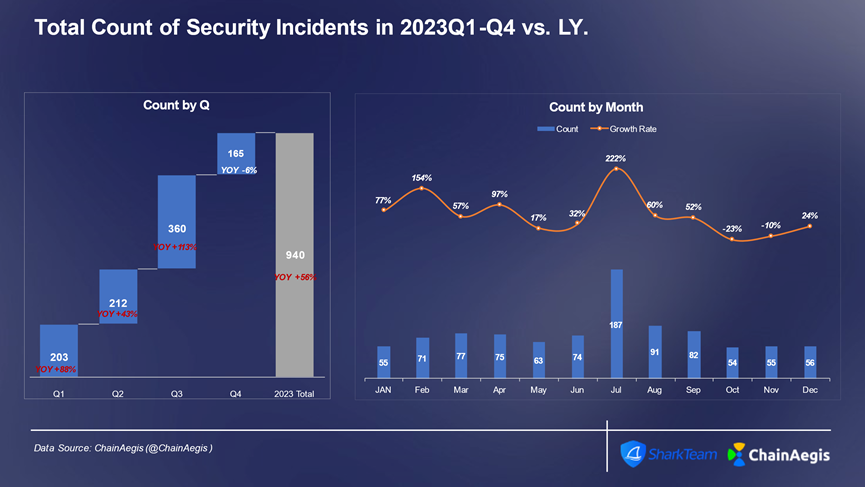

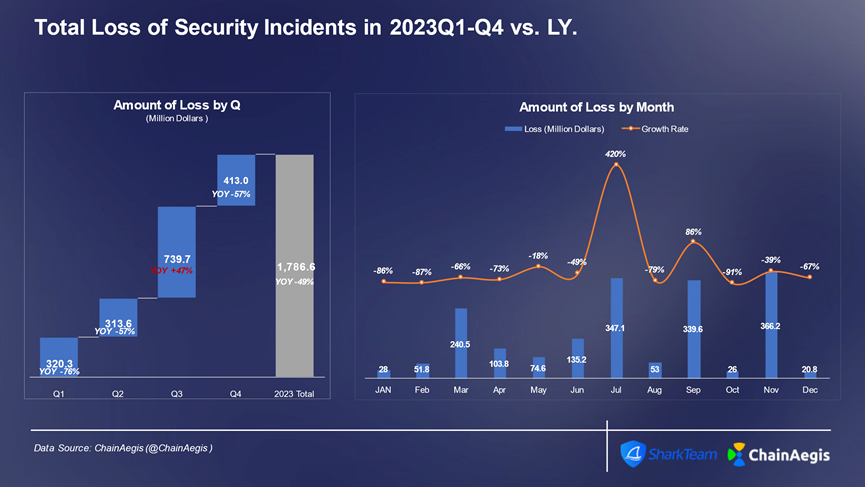

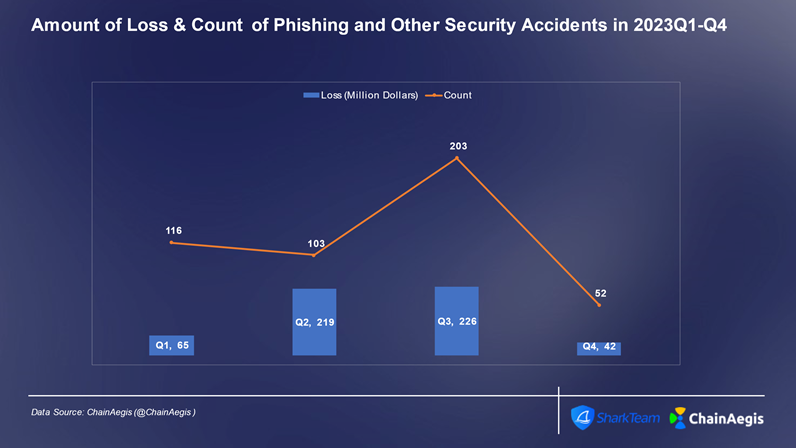

Năm 2023, ngành Web3 đã trải qua hơn 940 sự cố an ninh lớn nhỏ, tăng hơn 50% so với năm 2022, với tổng thiệt hại lên tới 1,79 tỷ USD. Trong đó, quý III ghi nhận số lượng sự cố an ninh nhiều nhất (360 vụ) và mức thiệt hại lớn nhất (740 triệu USD), tăng 47% so với cùng kỳ năm 2022. Đặc biệt, riêng tháng 7 đã xảy ra 187 sự cố an ninh với thiệt hại lên đến 350 triệu USD.

Ảnh: Số lượng sự cố an ninh Web3 theo quý/tháng trong năm 2023

Ảnh: Mức độ thiệt hại do sự cố an ninh Web3 theo quý/tháng trong năm 2023 (triệu USD)

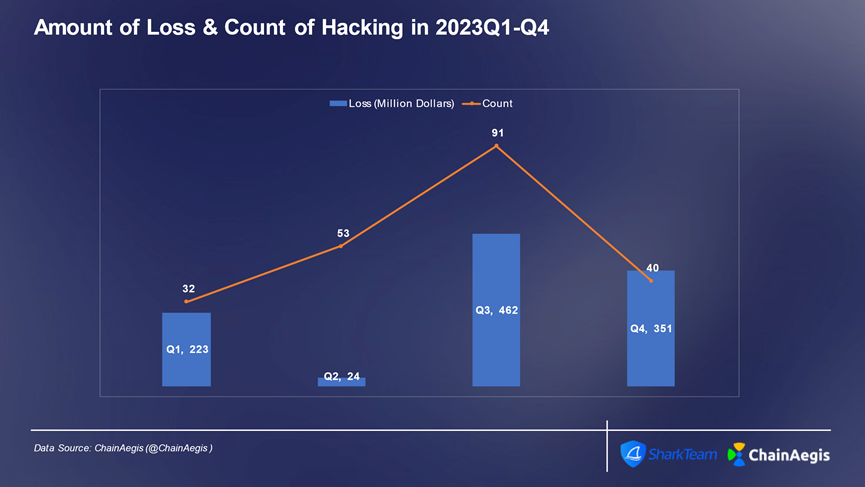

Thứ nhất, các cuộc tấn công của tin tặc vẫn là nguyên nhân chính gây ra những tổn thất nghiêm trọng. Trong cả năm 2023, có tới 216 sự kiện bị tin tặc tấn công, gây thiệt hại 1,06 tỷ USD. Các lỗ hổng hợp đồng thông minh, đánh cắp khóa riêng, tấn công lừa đảo钓鱼 (phishing) và tin tặc nhà nước vẫn là những mối đe dọa quan trọng đối với hệ sinh thái Web3.

Thứ hai, các hành vi Rugpull và gian lận đa cấp đang gia tăng mạnh mẽ, với tổng cộng 250 vụ gian lận dạng Rugpull và Scam xảy ra trong năm 2023, trong đó tần suất cao nhất tập trung trên BNBChain. Các dự án lừa đảo này phát hành những dự án tiền mã hóa trông hấp dẫn để thu hút nhà đầu tư tham gia, cung cấp thanh khoản giả mạo, sau khi tích lũy đủ vốn sẽ bất ngờ rút toàn bộ tài sản và chuyển đi. Loại hình gian lận này gây tổn thất nặng nề cho nhà đầu tư và làm tăng đáng kể độ khó trong việc lựa chọn dự án đúng đắn.

Ngoài ra, phần mềm tống tiền sử dụng tiền mã hóa để nhận tiền chuộc ngày càng trở thành xu hướng, ví dụ như Lockbit, Conti, Suncrypt và Monti. Tiền mã hóa khó truy vết hơn so với tiền pháp định, do đó việc sử dụng công cụ phân tích chuỗi để định danh và truy tìm nhóm tin tặc tống tiền ngày càng trở nên quan trọng.

Cuối cùng, trong các hoạt động phạm tội như tấn công tin tặc, gian lận hoặc tống tiền bằng tiền mã hóa, tội phạm sau khi chiếm đoạt được tiền mã hóa thường cần rửa tiền thông qua việc chuyển tiền trên chuỗi và các sàn OTC. Việc rửa tiền thường áp dụng phương thức kết hợp phi tập trung và tập trung, trong đó các sàn giao dịch tập trung là nơi rửa tiền tập trung nhất, tiếp theo là các nền tảng trộn tiền (mixer) trên chuỗi.

Năm 2023 cũng là năm mà quản lý Web3 đạt được bước tiến thực chất: FTX2.0 khởi động lại, lệnh trừng phạt đối với Binance, USDT phong tỏa địa chỉ Hamas, SEC phê duyệt ETF Bitcoin giao ngay vào tháng 1/2024 – tất cả đều là những dấu hiệu cho thấy quy định đang can thiệp sâu vào sự phát triển của Web3.

Báo cáo này sẽ phân tích một cách hệ thống các chủ đề then chốt như tấn công tin tặc Web3, gian lận Rugpull, phần mềm tống tiền, rửa tiền bằng tiền mã hóa và quản lý Web3 trong năm 2023 nhằm hiểu rõ tình hình an ninh của ngành tiền mã hóa.

Một, Lỗ hổng hợp đồng

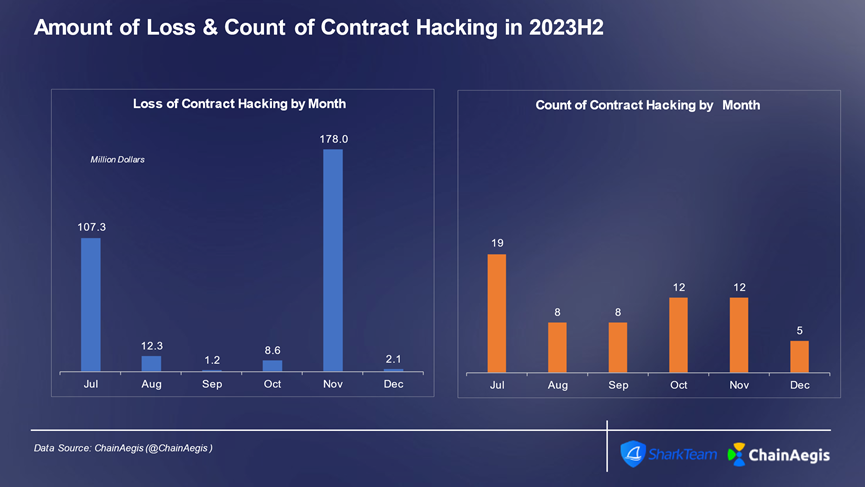

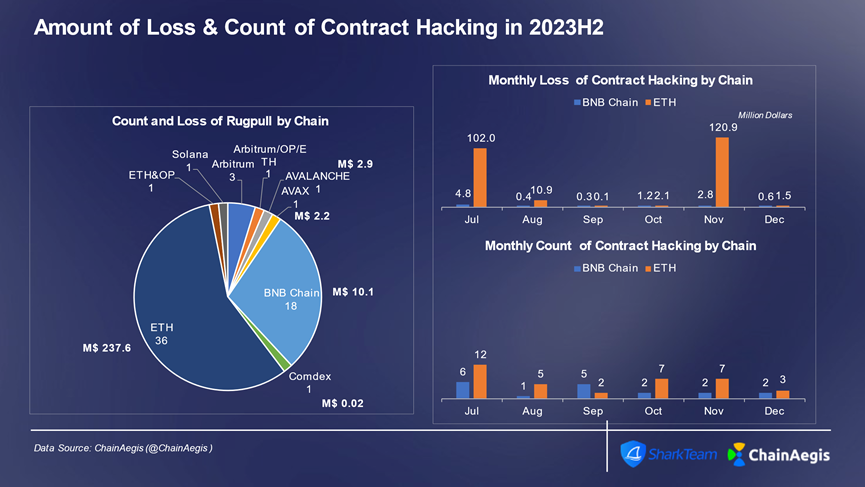

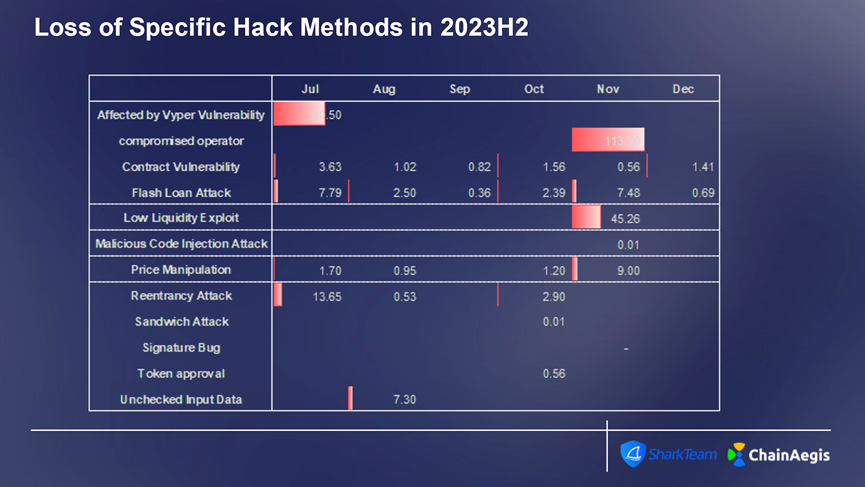

Các cuộc tấn công khai thác lỗ hổng hợp đồng chủ yếu xảy ra trên Ethereum. Trong nửa cuối năm 2023, có 36 vụ tấn công khai thác lỗ hổng hợp đồng trên Ethereum, gây thiệt hại hơn 200 triệu USD, đứng thứ hai là BNBChain. Về thủ đoạn tấn công, các lỗ hổng logic nghiệp vụ và tấn công vay chớp nhoáng (flash loan) vẫn là phổ biến nhất.

Ảnh: Số lượng và mức thiệt hại (triệu USD) của các vụ tấn công tin tặc Web3 theo quý trong năm 2023

Ảnh: Số lượng và mức thiệt hại của các vụ tấn công khai thác lỗ hổng hợp đồng theo tháng trong H2/2023

Ảnh: Số lượng và mức thiệt hại của các vụ tấn công khai thác lỗ hổng hợp đồng theo chuỗi khác nhau mỗi tháng trong H2/2023

Ảnh: Số lượng và mức thiệt hại của các phương thức tấn công khai thác lỗ hổng hợp đồng cụ thể trong H2/2023

Phân tích sự kiện điển hình: Lỗ hổng Vyper khiến Curve, JPEG'd và các dự án khác bị tấn công

Lấy trường hợp JPEG'd bị tấn công:

Địa chỉ tin tặc: 0x6ec21d1868743a44318c3c259a6d4953f9978538

Hợp đồng tin tặc: 0x9420F8821aB4609Ad9FA514f8D2F5344C3c0A6Ab

Giao dịch tấn công:

0xa84aa065ce61dbb1eb50ab6ae67fc31a9da50dd2c74eefd561661bfce2f1620c

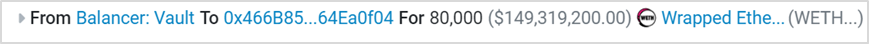

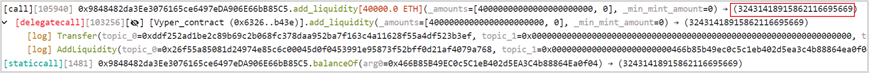

(1) Tin tặc (0x6ec21d18) tạo hợp đồng 0x466B85B4, dùng flash loan vay 80.000 WETH từ [Balancer: Vault].

(2) Tin tặc (0x6ec21d18) thêm 40.000 WETH vào nhóm thanh khoản pETH-ETH-f (0x9848482d), nhận được 32.431 pETH.

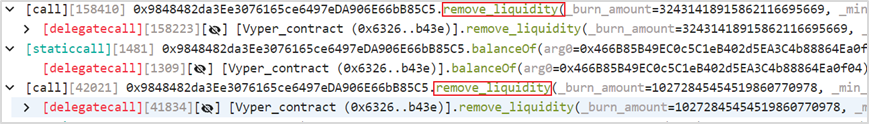

(3) Sau đó, tin tặc (0x6ec21d18) liên tục rút thanh khoản khỏi nhóm pETH-ETH-f (0x9848482d).

(4) Cuối cùng, tin tặc (0x6ec21d18) thu về 86.106 WETH, sau khi hoàn trả khoản vay flash loan thì lợi nhuận đạt 6.106 WETH.

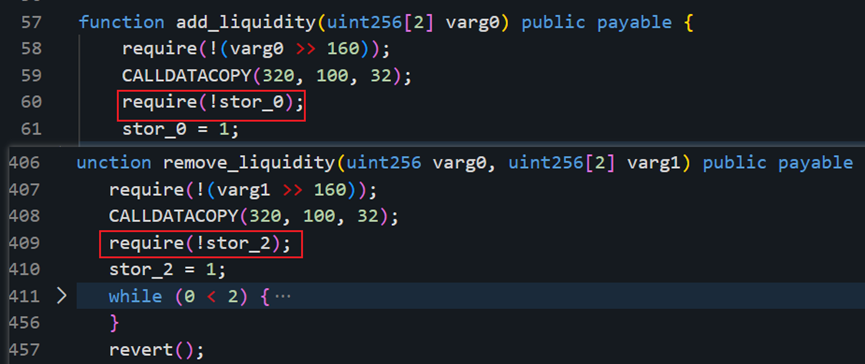

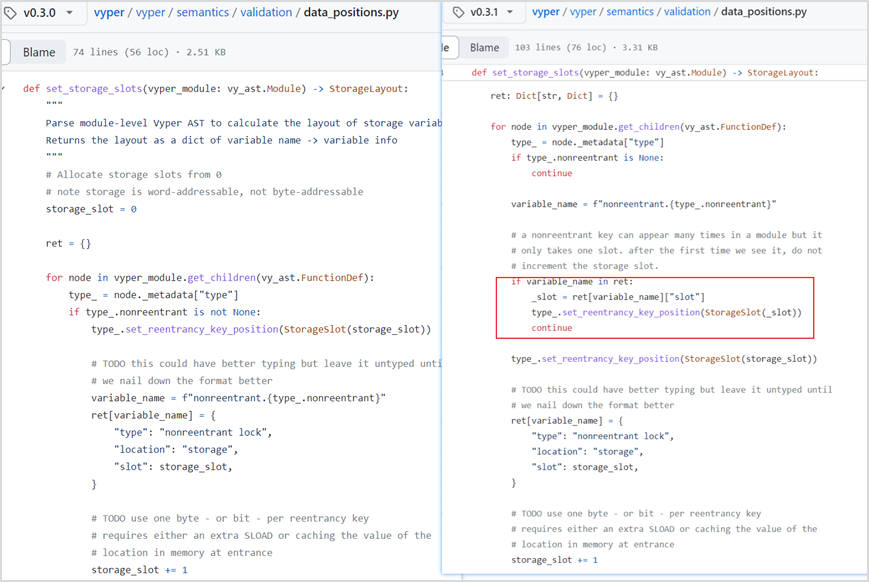

Phân tích lỗ hổng: Đây là một cuộc tấn công reentrancy điển hình. Phân tích mã bytecode của hợp đồng bị tấn công, chúng tôi phát hiện hai hàm add_liquidity và remove_liquidity kiểm tra giá trị tại các slot lưu trữ khác nhau. Việc sử dụng các slot khác nhau khiến khóa chống reentrancy có thể mất tác dụng. Lúc này nghi ngờ đây là lỗi thiết kế ở底层 Vyper.

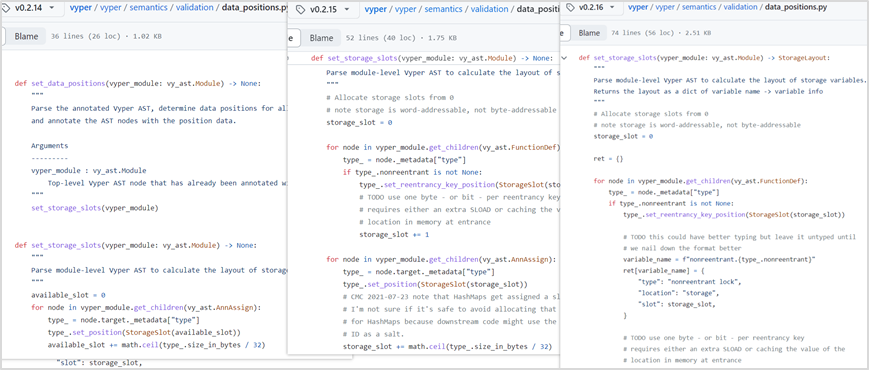

Kết hợp với thông báo chính thức từ Curve, cuối cùng xác định đây là lỗi phiên bản Vyper. Lỗi tồn tại trong các phiên bản 0.2.15, 0.2.16, 0.3.0, có điểm yếu trong thiết kế khóa chống reentrancy. So sánh với phiên bản 0.2.14 trước đó và 0.3.1 sau này, ta thấy đoạn mã này đã được cập nhật, các phiên bản cũ 0.2.14 và mới hơn 0.3.1 không gặp vấn đề này.

Trong file cấu hình data_positions.py liên quan đến khóa chống reentrancy của Vyper, giá trị storage_slot bị ghi đè. Trong ret, lần đầu lấy khóa tại slot 0, nhưng khi gọi lại hàm thì slot khóa tăng lên 1, khiến khóa chống reentrancy失效.

Hai, Tấn công lừa đảo钓鱼 (phishing)

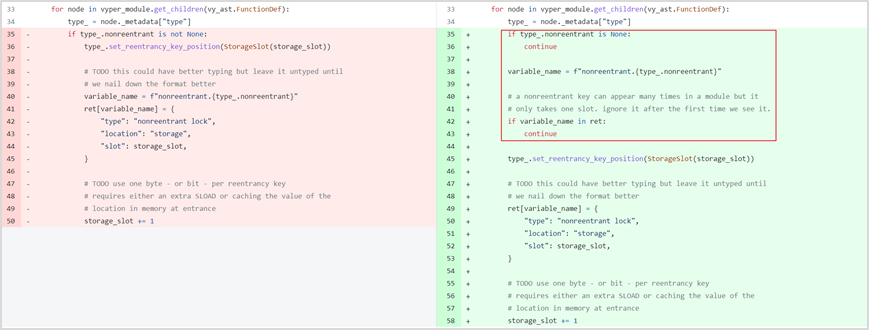

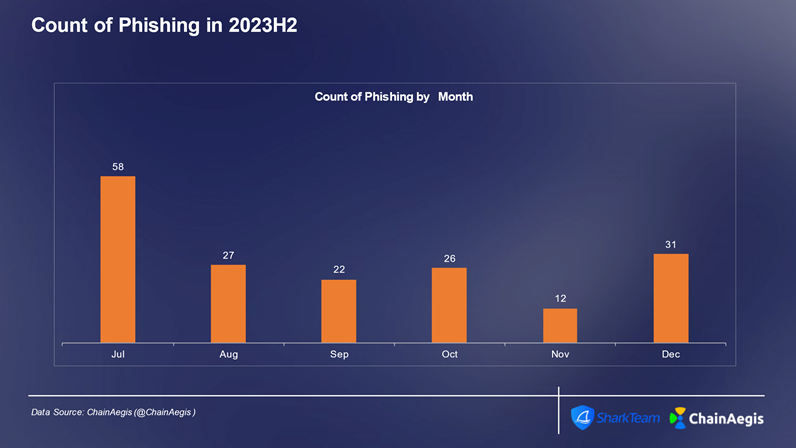

Tấn công lừa đảo là một hình thức tấn công mạng, nhằm đánh lừa và dụ dỗ mục tiêu để chiếm đoạt thông tin nhạy cảm hoặc khiến họ thực hiện hành vi độc hại. Loại tấn công này thường diễn ra qua email, mạng xã hội, tin nhắn hoặc các kênh truyền thông khác, trong đó kẻ tấn công giả danh các thực thể đáng tin cậy như dự án, cơ quan chức năng, KOL... để dụ nạn nhân tiết lộ khóa riêng, cụm từ khôi phục hoặc cấp quyền giao dịch. Tương tự tấn công lỗ hổng hợp đồng, tấn công lừa đảo bùng phát mạnh trong quý III với tổng cộng 107 vụ, riêng tháng 7 đã xảy ra 58 vụ.

Ảnh: Số lượng và mức thiệt hại (triệu USD) của các vụ tấn công lừa đảo Web3 theo quý trong năm 2023

Ảnh: Số lượng vụ tấn công lừa đảo Web3 theo tháng trong năm 2023

Phân tích chuyển tiền trên chuỗi trong vụ lừa đảo điển hình

Ngày 7/9/2023, địa chỉ (0x13e382) bị tấn công lừa đảo, thiệt hại hơn 24 triệu USD. Hacker lừa đảo đã thực hiện đánh cắp tiền, đổi tiền và chuyển tiền phân tán; trong đó 3.800 ETH lần lượt được chuyển từng phần đến Tornado.Cash, 10.000 ETH được chuyển đến địa chỉ trung gian (0x702350), và 1.078.087 DAI hiện vẫn còn giữ ở địa chỉ trung gian (0x4F2F02).

Đây là một vụ tấn công lừa đảo điển hình, trong đó tin tặc chiếm quyền ví hoặc khóa riêng để đánh cắp tài sản người dùng, đã hình thành chuỗi tội phạm đen gồm lừa đảo + rửa tiền. Ngày càng nhiều băng nhóm gian lận và thậm chí tin tặc nhà nước sử dụng hình thức này để phạm tội trong lĩnh vực Web3, điều này rất cần sự chú ý và cảnh giác của cộng đồng.

Theo phân tích theo dõi từ nền tảng phân tích dữ liệu lớn ChainAegis của SharkTeam (https://app.chainaegis.com/), chúng tôi sẽ phân tích quá trình gian lận, chuyển tiền và hành vi trên chuỗi của tin tặc trong một vụ lừa đảo điển hình.

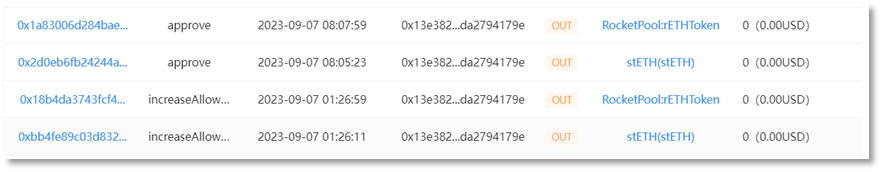

(1) Quá trình tấn công lừa đảo

Địa chỉ nạn nhân (0x13e382) cấp quyền 'Increase Allowance' cho địa chỉ lừa đảo 1 (0x4c10a4) đối với rETH và stETH.

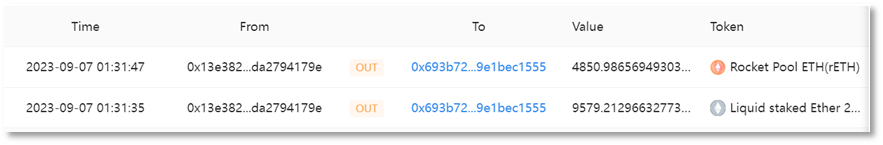

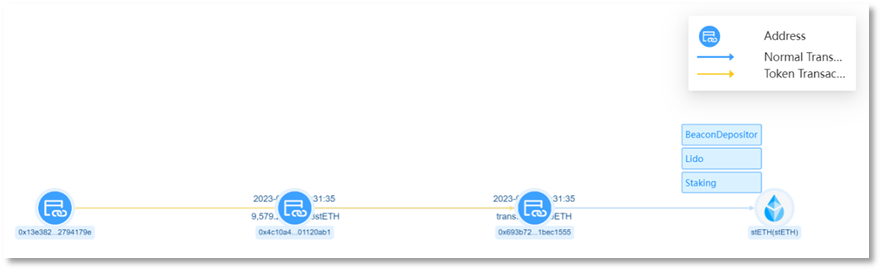

Địa chỉ lừa đảo 1 (0x4c10a4) chuyển 9.579 stETH từ tài khoản nạn nhân (0x13e382) sang địa chỉ lừa đảo 2 (0x693b72), tương đương khoảng 15,32 triệu USD.

Địa chỉ lừa đảo 1 (0x4c10a4) chuyển 4.850 rETH từ tài khoản nạn nhân (0x13e382) sang địa chỉ lừa đảo 2 (0x693b72), tương đương khoảng 8,41 triệu USD.

(2) Đổi tài sản và chuyển tiền

Đổi stETH và rETH bị đánh cắp sang ETH. Từ sáng sớm ngày 7/9/2023, địa chỉ lừa đảo 2 (0x693b72) thực hiện nhiều giao dịch đổi trên UniswapV2, UniswapV3, Curve, đổi toàn bộ 9.579 stETH và 4.850 rETH thành 14.783,9413 ETH.

Đổi stETH:

Đổi rETH:

Một phần ETH được đổi sang DAI. Địa chỉ lừa đảo 2 (0x693b72) đổi 1.000 ETH sang 1.635.047,761675421713685327 DAI trên UniswapV3. Tin tặc sử dụng phương thức chuyển tiền phân tán để chuyển tài sản đánh cắp đến nhiều địa chỉ ví trung gian, tổng cộng 1.635.139 DAI và 13.785 ETH. Trong đó, 1.785 ETH được chuyển đến địa chỉ trung gian (0x4F2F02), 2.000 ETH đến (0x2ABdC2) và 10.000 ETH đến (0x702350). Ngoài ra, địa chỉ trung gian (0x4F2F02) nhận thêm 1.635.139 DAI vào ngày hôm sau.

Chuyển tiền từ ví trung gian (0x4F2F02):

Địa chỉ này sau một lớp chuyển tiền sở hữu 1.785 ETH và 1.635.139 DAI. Thực hiện chuyển tiền DAI phân tán và đổi nhỏ sang ETH.

Đầu tiên, từ sáng sớm 7/9/2023, tin tặc lần lượt chuyển 529.000 DAI qua 10 giao dịch. Trong đó, 7 giao dịch đầu (tổng 452.000 DAI) được chuyển từ địa chỉ trung gian đến 0x4E5B2e (FixedFloat), giao dịch thứ 8 chuyển đến 0x6cC5F6 (OKX), và 2 giao dịch cuối (tổng 77.000 DAI) chuyển đến 0xf1dA17 (eXch).

Tiếp theo, ngày 10/9, dùng UniswapV2 đổi 28.052 DAI sang 17,3 ETH.

Từ ngày 8 đến 11/9, thực hiện 18 giao dịch chuyển toàn bộ 1.800 ETH đến Tornado.Cash.

Sau các lần chuyển, địa chỉ này vẫn còn giữ lại 1.078.087 DAI chưa chuyển đi.

Chuyển tiền từ địa chỉ trung gian (0x2ABdC2):

Địa chỉ này sau một lớp chuyển tiền sở hữu 2.000 ETH. Đầu tiên, ngày 11/9, chuyển 2.000 ETH sang địa chỉ trung gian (0x71C848).

Sau đó, địa chỉ trung gian (0x71C848) thực hiện 20 giao dịch chia nhỏ, mỗi lần 100 ETH, tổng cộng 2.000 ETH được chuyển đến Tornado.Cash vào ngày 11/9 và 1/10.

Địa chỉ này sau một lớp chuyển tiền sở hữu 10.000 ETH. Tính đến 8/10/2023, 10.000 ETH vẫn chưa được chuyển đi.

Truy vết địa chỉ: Phân tích lịch sử giao dịch của địa chỉ lừa đảo 1 (0x4c10a4) và 2 (0x693b72), phát hiện một địa chỉ EOA (0x846317) từng chuyển 1,353 ETH đến địa chỉ lừa đảo 2 (0x693b72), nguồn tiền của địa chỉ EOA này liên quan đến ví nóng của các sàn giao dịch tập trung KuCoin và Binance.

Ba, Rugpull và gian lận

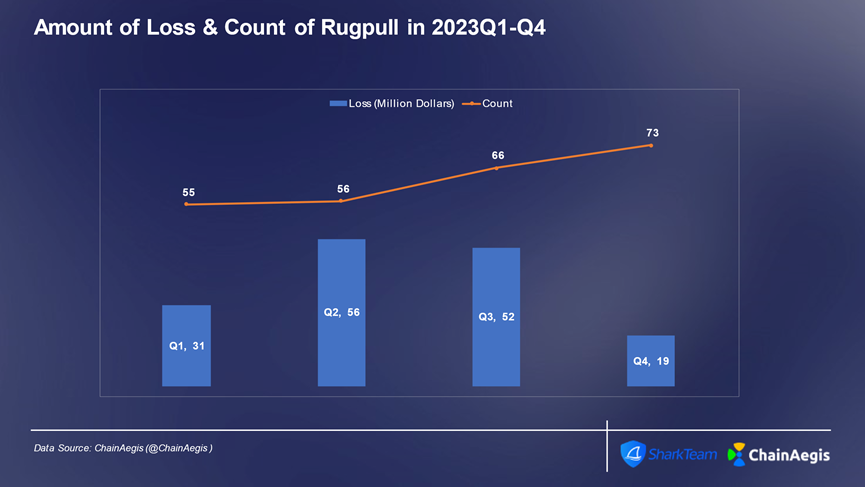

Tần suất các vụ gian lận Rugpull trong năm 2023 có xu hướng tăng đáng kể, Q4 đạt 73 vụ, thiệt hại 19 triệu USD, trung bình mỗi vụ khoảng 26.000 USD. Quý có mức thiệt hại cao nhất trong năm là Q2, tiếp theo là Q3, mỗi quý chiếm hơn 30% tổng thiệt hại do Rugpull.

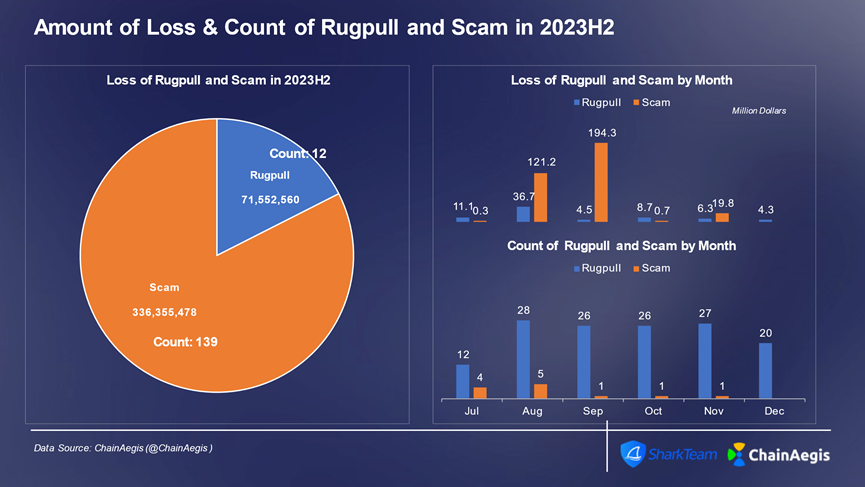

Trong nửa cuối năm 2023, xảy ra tổng cộng 139 vụ Rugpull và 12 vụ gian lận, gây thiệt hại lần lượt 71,55 triệu USD và 340 triệu USD.

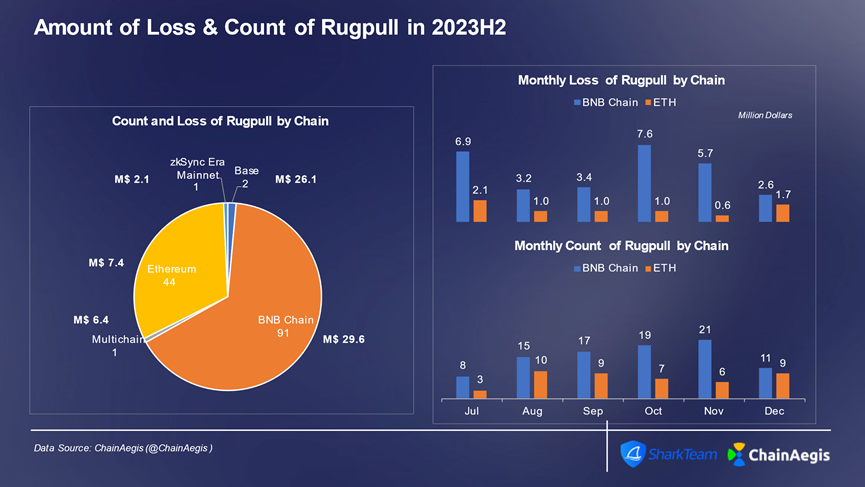

Trong nửa cuối năm 2023, các vụ Rugpull chủ yếu xảy ra trên BNBChain với 91 vụ (chiếm hơn 65%), thiệt hại 29,57 triệu USD (chiếm 41%). Ethereum xếp thứ hai với 44 vụ, thiệt hại 7,39 triệu USD. Ngoài Ethereum và BNBChain, tháng 8 còn xảy ra vụ BALD Rugpull trên chuỗi Base gây thiệt hại nghiêm trọng lên đến 25,6 triệu USD.

Ảnh: Số lượng và mức thiệt hại (triệu USD) của các vụ Rugpull và Scam Web3 theo quý trong năm 2023

Ảnh: Số lượng và mức thiệt hại của các vụ Rugpull và Scam Web3 theo tháng trong H2/2023

Ảnh: Số lượng và mức thiệt hại của các vụ Rugpull Web3 theo chuỗi khác nhau mỗi tháng trong H2/2023

Phân tích hành vi xưởng sản xuất gian lận Rugpull

Trên BNBChain đang phổ biến mô hình "xưởng sản xuất Rug" để hàng loạt tạo token Rugpull và thực hiện gian lận. Hãy cùng xem xét mô hình gian lận của các xưởng sản xuất token giả SEI, X, TIP và Blue.

(1) SEI giả

Đầu tiên, chủ sở hữu token SEI giả 0x0a8310eca430beb13a8d1b42a03b3521326e4a58 dùng 1U đổi được 249 token SEI giả.

Sau đó, địa chỉ 0x6f9963448071b88FB23Fd9971d24A87e5244451A thực hiện thao tác mua bán hàng loạt. Dưới tác động mua bán, tính thanh khoản token tăng rõ rệt và giá cũng tăng lên.

Qua các hình thức lừa đảo quảng bá, dụ dỗ người dùng mua vào, thanh khoản tăng khiến giá token tăng gấp đôi.

Khi giá token đạt mức nhất định, chủ sở hữu token thực hiện thao tác sell để rút tiền (Rugpull). Như hình dưới đây, thời điểm và giá bán để rút tiền khác nhau.

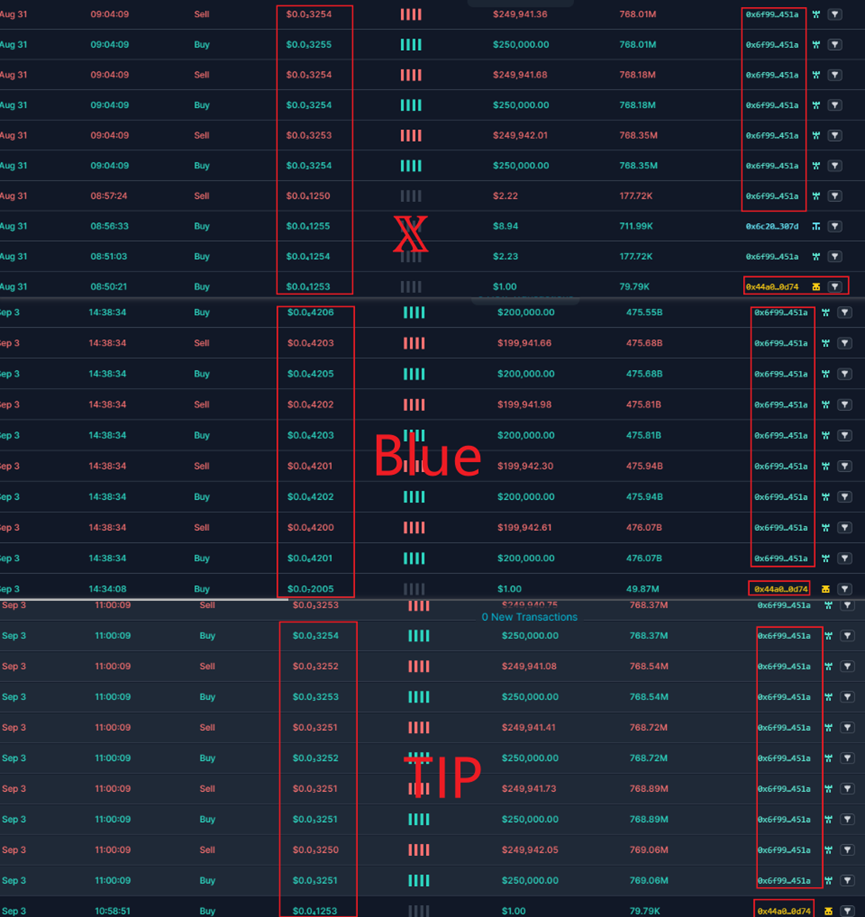

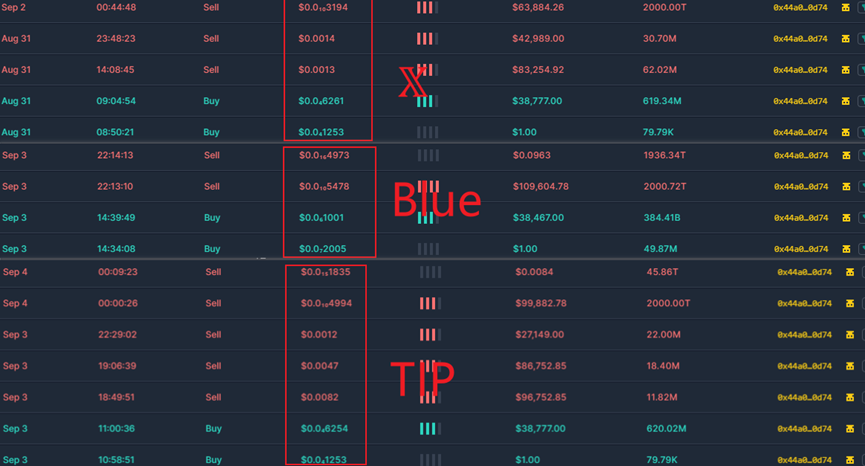

(2) X giả, TIP giả, Blue giả

Đầu tiên, chủ sở hữu token X, TIP và Blue 0x44A028Dae3680697795A8d50960c8C155cBc0D74 dùng 1U đổi các token tương ứng. Sau đó, giống như token Sei giả.

Địa chỉ 0x6f9963448071b88FB23Fd9971d24A87e5244451A thực hiện thao tác mua bán hàng loạt. Dưới tác động mua bán, thanh khoản tăng rõ rệt và giá tăng lên.

Sau đó, qua các hình thức lừa đảo và quảng bá, dụ dỗ lượng lớn người dùng mua vào, thanh khoản tăng khiến giá token tăng gấp đôi.

Giống như SEI giả, khi giá token đạt mức nhất định, chủ sở hữu token thực hiện thao tác sell để rút tiền (Rugpull). Như hình dưới đây, thời điểm và giá bán để rút tiền khác nhau.

Biểu đồ biến động giá của các token SEI giả, X giả, TIP giả và Blue giả như sau:

Từ việc truy nguồn tiền và phân tích mô hình hành vi, chúng tôi nhận thấy:

Trong nội dung truy nguồn tiền, người tạo xưởng và người tạo token nhận tiền từ nhiều tài khoản EOA khác nhau. Các tài khoản này có giao dịch lẫn nhau, một số từ địa chỉ lừa đảo, một số từ các hành vi Rugpull token trước đó, một số khác từ các nền tảng trộn tiền như tornado cash. Việc sử dụng nhiều phương thức nhằm xây dựng mạng lưới tài chính phức tạp. Các địa chỉ khác nhau cũng tạo nhiều hợp đồng xưởng và sản xuất hàng loạt token.

Khi phân tích hành vi Rugpull token, chúng tôi phát hiện địa chỉ

0x6f9963448071b88FB23Fd9971d24A87e5244451A là một trong các nguồn tiền. Khi thao tác giá token, cũng sử dụng phương thức hàng loạt. Địa chỉ 0x072e9A13791f3a45fc6eB6AD38e6ea258C080cc3 cũng đóng vai trò nhà cung cấp tiền, hỗ trợ vốn cho nhiều chủ sở hữu token.

Qua phân tích, có thể thấy phía sau chuỗi hành vi này là một băng nhóm gian lận Web3 có tổ chức chặt chẽ, hình thành chuỗi tội phạm đen gồm thu thập thông tin nóng, phát hành token tự động, giao dịch tự động, tuyên truyền sai lệch, tấn công lừa đảo, thu hoạch Rugpull,... Chủ yếu xảy ra trên BNBChain. Các token giả Rugpull đều gắn liền với các sự kiện nóng trong ngành, có tính lừa đảo và kích động cao. Người dùng cần luôn cảnh giác, giữ thái độ lý trí để tránh tổn thất không đáng có.

Bốn, Phần mềm tống tiền

Trong năm 2023, mối đe dọa từ các cuộc tấn công phần mềm tống tiền vẫn luôn hiện hữu, đe dọa các tổ chức và doanh nghiệp. Các cuộc tấn công ngày càng phức tạp, tin tặc sử dụng nhiều kỹ thuật để khai thác lỗ hổng trong hệ thống và mạng của các tổ chức. Các cuộc tấn công phần mềm tống tiền tiếp tục là mối đe dọa nghiêm trọng đối với các tổ chức doanh nghiệp, cá nhân và cơ sở hạ tầng trọng yếu trên toàn cầu. Tin tặc không ngừng điều chỉnh và hoàn thiện chiến lược tấn công, tận dụng mã nguồn bị rò rỉ, các giải pháp tấn công thông minh và ngôn ngữ lập trình mới nổi để tối đa hóa lợi ích bất hợp pháp.

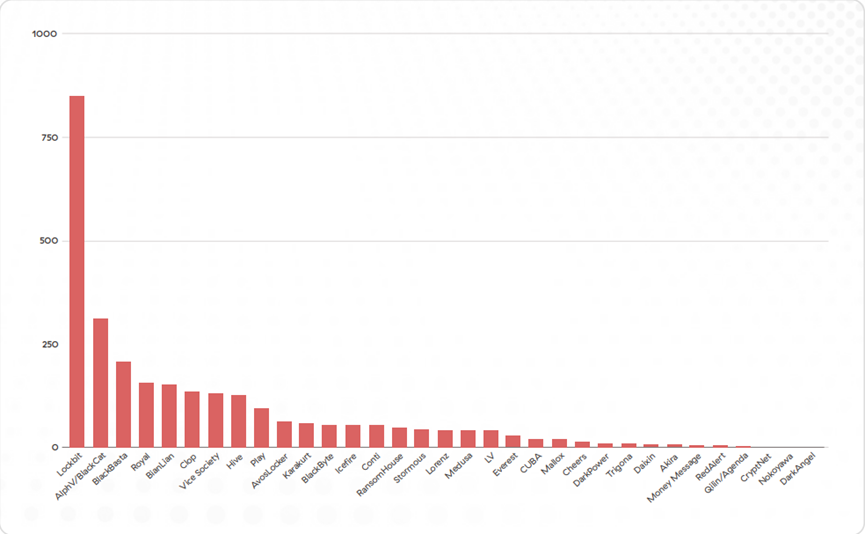

LockBit, ALPHV/BlackCat và BlackBasta là ba tổ chức phần mềm tống tiền hoạt động tích cực nhất hiện nay.

Ảnh: Số lượng nạn nhân của các tổ chức tống tiền

Hiện nay, ngày càng nhiều phần mềm tống tiền sử dụng tiền mã hóa để nhận tiền chuộc. Lấy Lockbit làm ví dụ, các nạn nhân gần đây của LockBit bao gồm: TSMC cuối tháng 6, Boeing tháng 10, và chi nhánh toàn quyền của Ngân hàng Công Thương Trung Quốc tại Mỹ tháng 11, hầu hết đều dùng Bitcoin để nhận tiền chuộc. Sau khi nhận tiền chuộc, LockBit thực hiện rửa tiền mã hóa. Dưới đây, chúng tôi sẽ lấy Lockbit làm ví dụ để phân tích mô hình rửa tiền của phần mềm tống tiền.

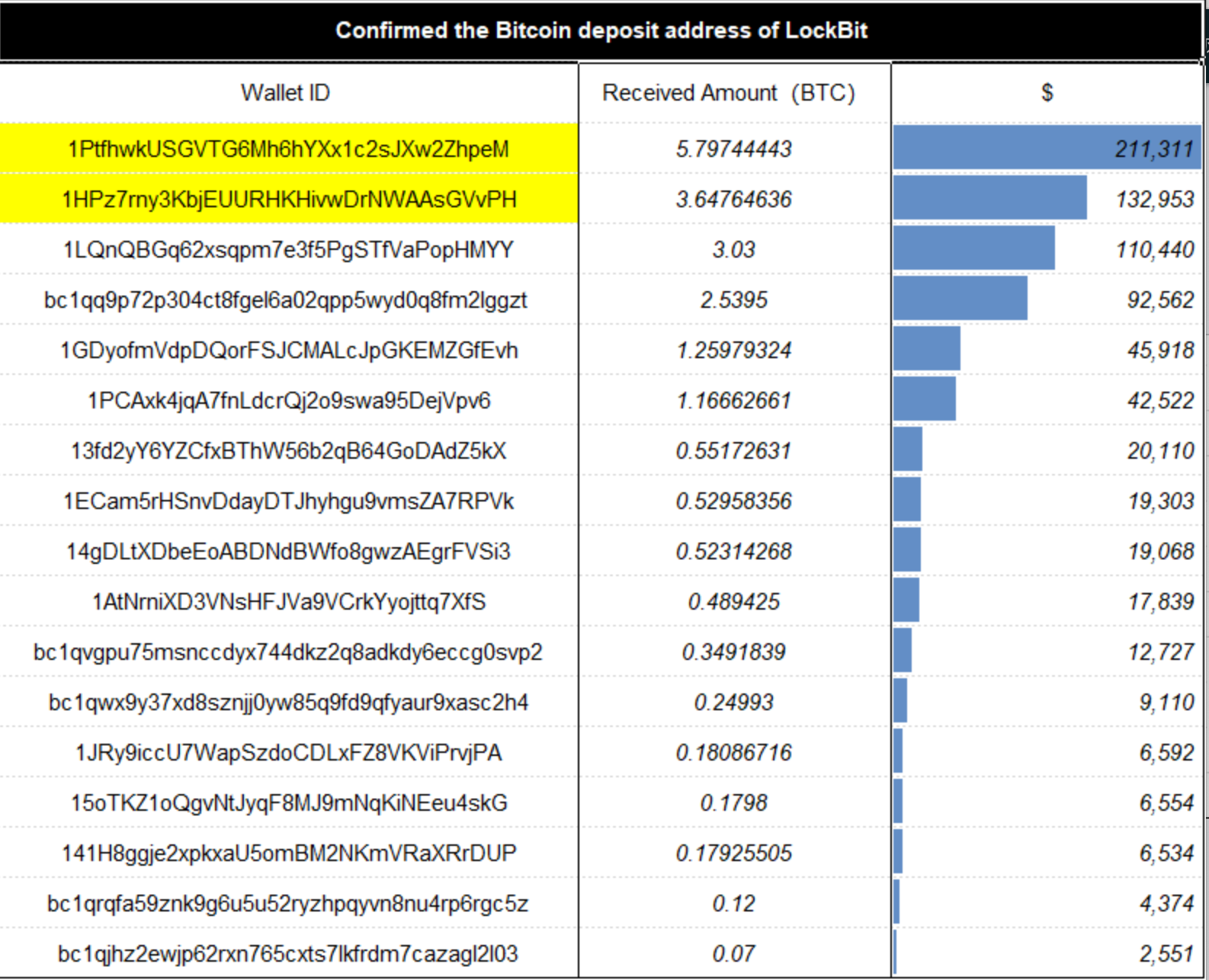

Theo phân tích từ ChainAegis, phần mềm tống tiền LockBit chủ yếu nhận tiền chuộc bằng BTC, sử dụng các địa chỉ nhận khác nhau. Một số địa chỉ và số tiền nhận được liệt kê như sau, mỗi lần tống tiền từ 0,07 đến 5,8 BTC, tương đương khoảng 2.551 đến 211.311 USD.

Ảnh: Một số địa chỉ và số tiền nhận của LockBit

Phân tích truy vết địa chỉ và chống rửa tiền đối với hai địa chỉ có số tiền liên quan cao nhất:

Địa chỉ nhận tiền chuộc 1: 1PtfhwkUSGVTG6Mh6hYXx1c2sJXw2ZhpeM;

Địa chỉ nhận tiền chuộc 2: 1HPz7rny3KbjEUURHKHivwDrNWAAsGVvPH.

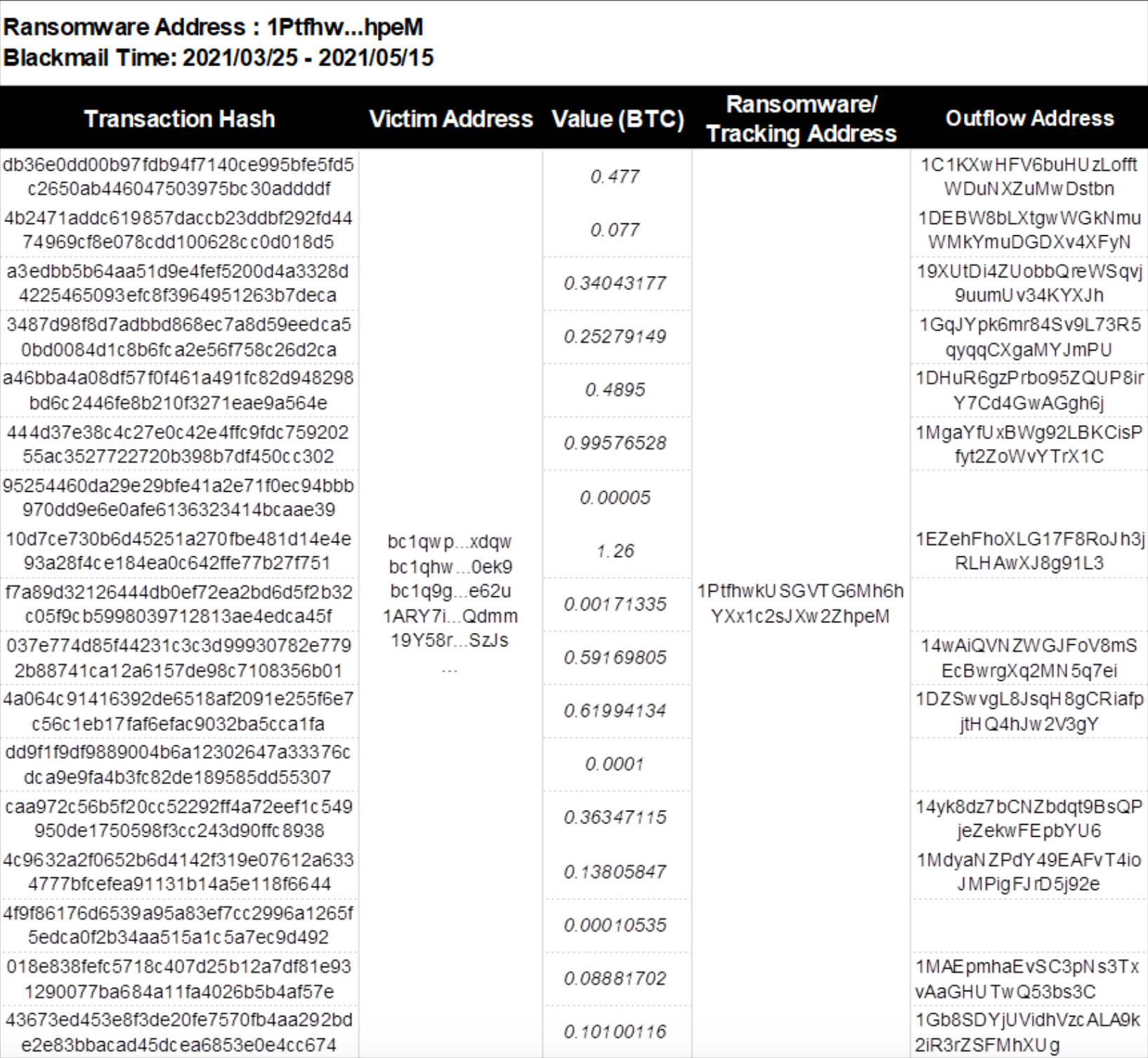

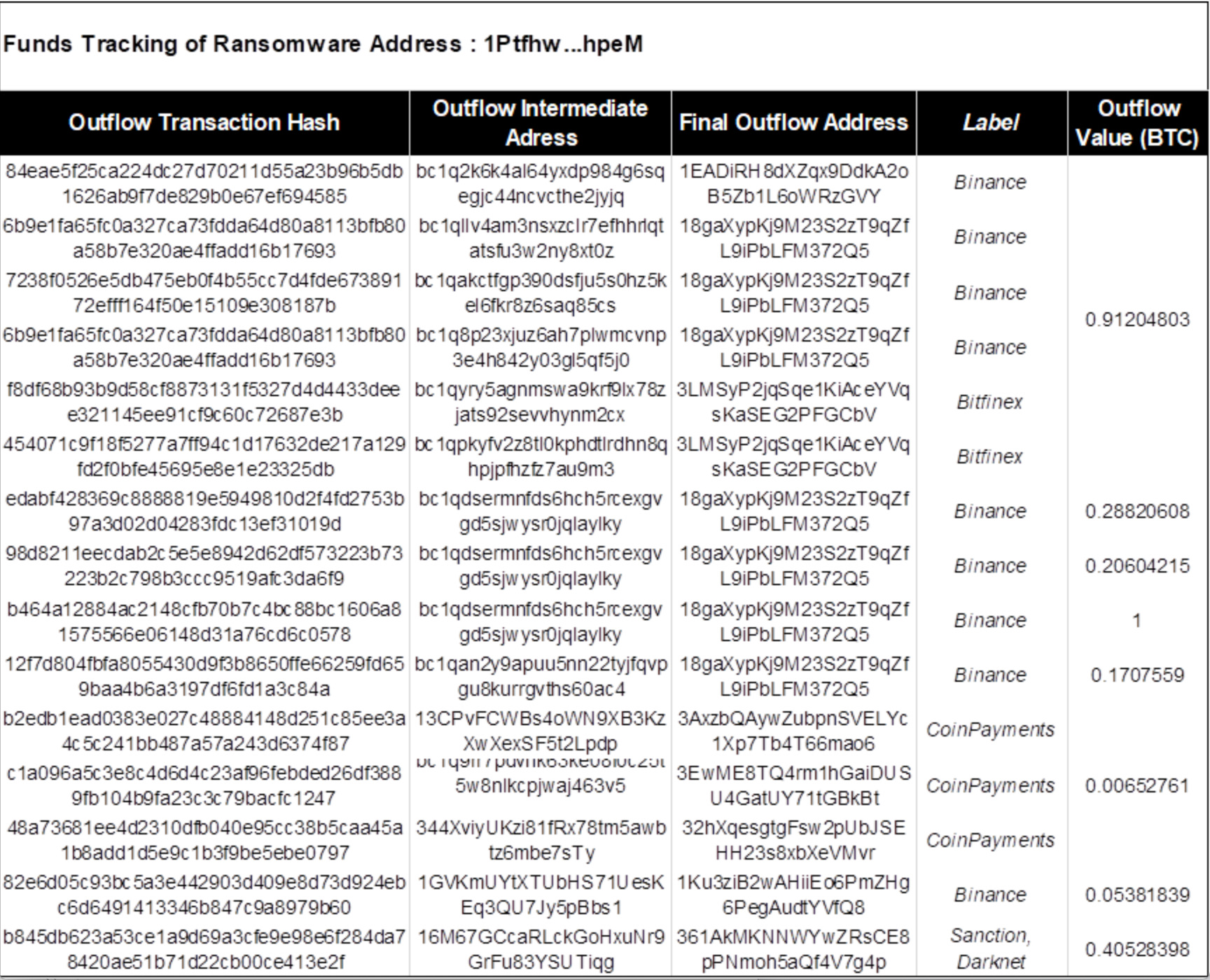

(1) Địa chỉ nhận tiền chuộc 1: 1PtfhwkUSGVTG6Mh6hYXx1c2sJXw2ZhpeM

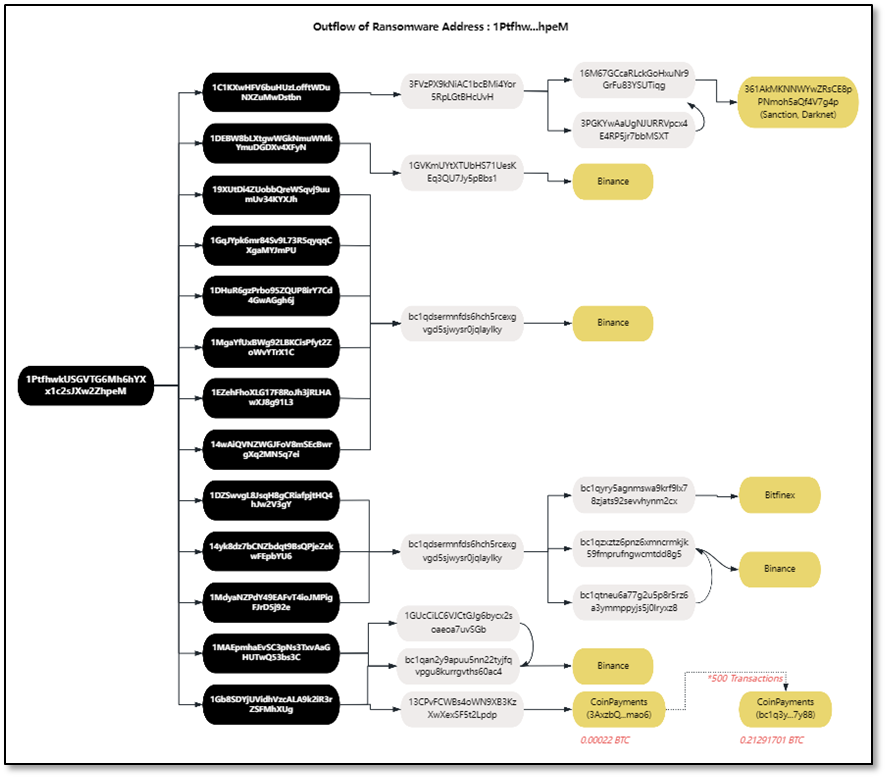

Theo phân tích hình dưới, địa chỉ 1 (1Ptfhw) từ 25/3/2021 đến 15/5/2021 nhận tổng cộng 17 giao dịch trên chuỗi, sau khi nhận tiền đã nhanh chóng chuyển tài sản đến 13 địa chỉ trung gian chính. Các địa chỉ trung gian này tiếp tục chuyển tiền đến 6 địa chỉ trung gian cấp hai: 3FVzPX…cUvH, 1GVKmU…Bbs1, bc1qdse…ylky, 1GUcCi…vSGb, bc1qan…0ac4 và 13CPvF…Lpdp.

Địa chỉ trung gian 3FVzPX…cUvH, qua phân tích chuỗi, phát hiện cuối cùng chảy vào địa chỉ mạng tối 361AkMKNNWYwZRsCE8pPNmoh5aQf4V7g4p.

Địa chỉ trung gian 13CPvF…Lpdp chuyển số lượng nhỏ 0,00022 BTC đến CoinPayments, có tới 500 giao dịch tương tự, tổng cộng 0,21 BTC được tập hợp về địa chỉ CoinPayments: bc1q3y…7y88, dùng CoinPayments để rửa tiền.

Các địa chỉ trung gian khác cuối cùng chảy vào các sàn giao dịch tập trung Binance và Bitfinex.

Ảnh: Chi tiết nguồn tiền và dòng tiền ra của địa chỉ 1 (1Ptfhw…hpeM)

Ảnh: Theo dõi dòng tiền của địa chỉ 1 (1Ptfhw…hpeM)

Ảnh: Các địa chỉ trung gian và chi tiết dòng tiền liên quan đến địa chỉ 1 (1Ptfhw…hpeM)

Ảnh: Bản đồ giao dịch của địa chỉ 1 (1Ptfhw…hpeM)

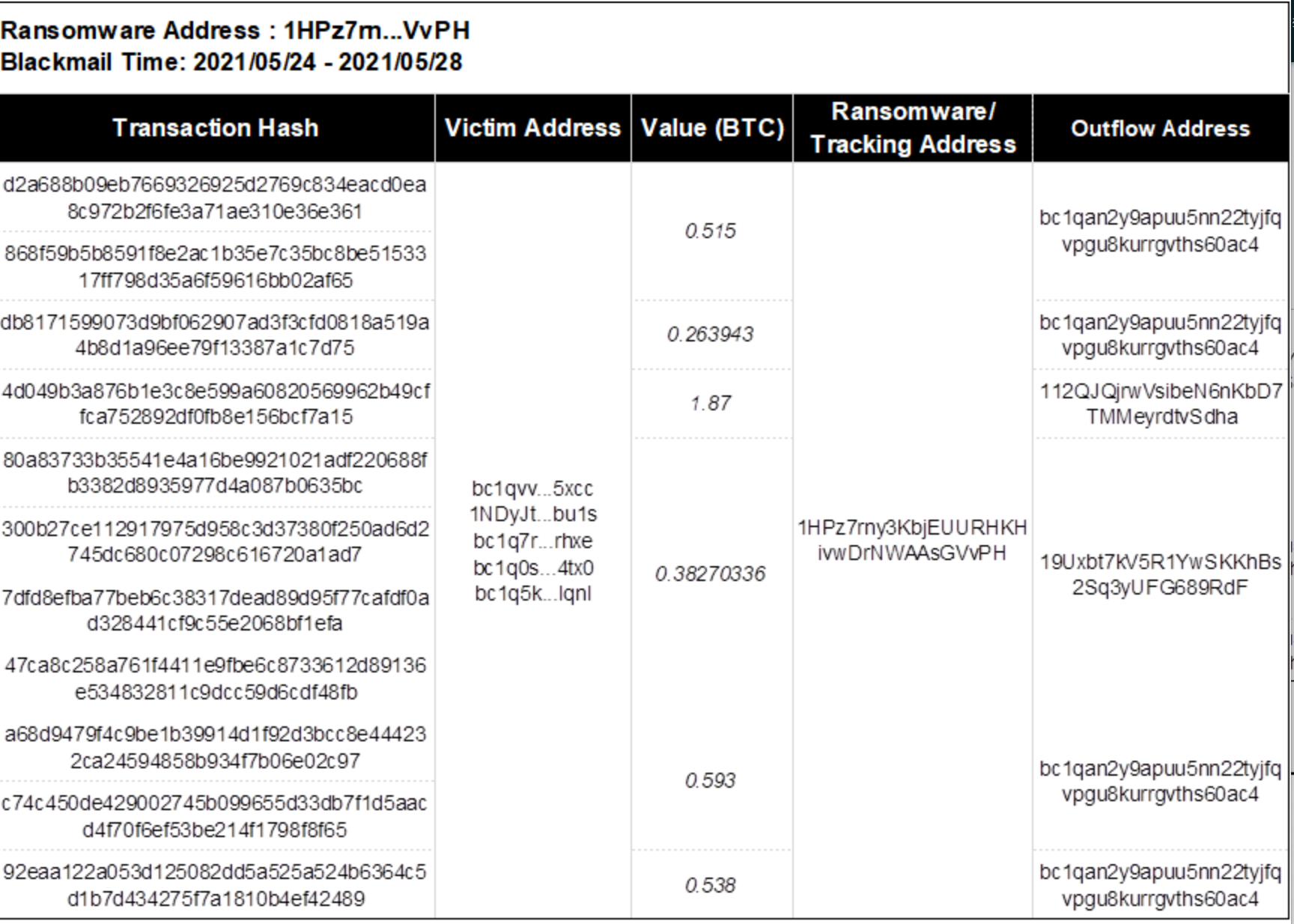

(2) Địa chỉ nhận tiền chuộc 2: 1HPz7rny3KbjEUURHKHivwDrNWAAsGVvPH

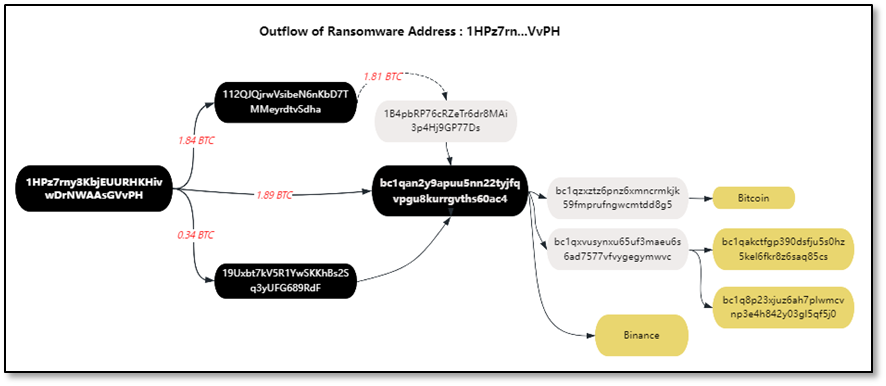

Nạn nhân trong khoảng thời gian từ 24/5/2021 đến 28/5/2021 đã thanh toán 4,16 BTC cho nhóm tấn công LockBit qua 11 giao dịch. Ngay sau đó, địa chỉ 2 (1HPz7rn...VvPH) nhanh chóng chuyển 1,89 BTC tiền chuộc đến địa chỉ trung gian 1: bc1qan…0ac4, 1,84 BTC đến địa chỉ trung gian 2: 112QJQj…Sdha, và 0,34 BTC đến địa chỉ trung gian 3: 19Uxbt…9RdF.

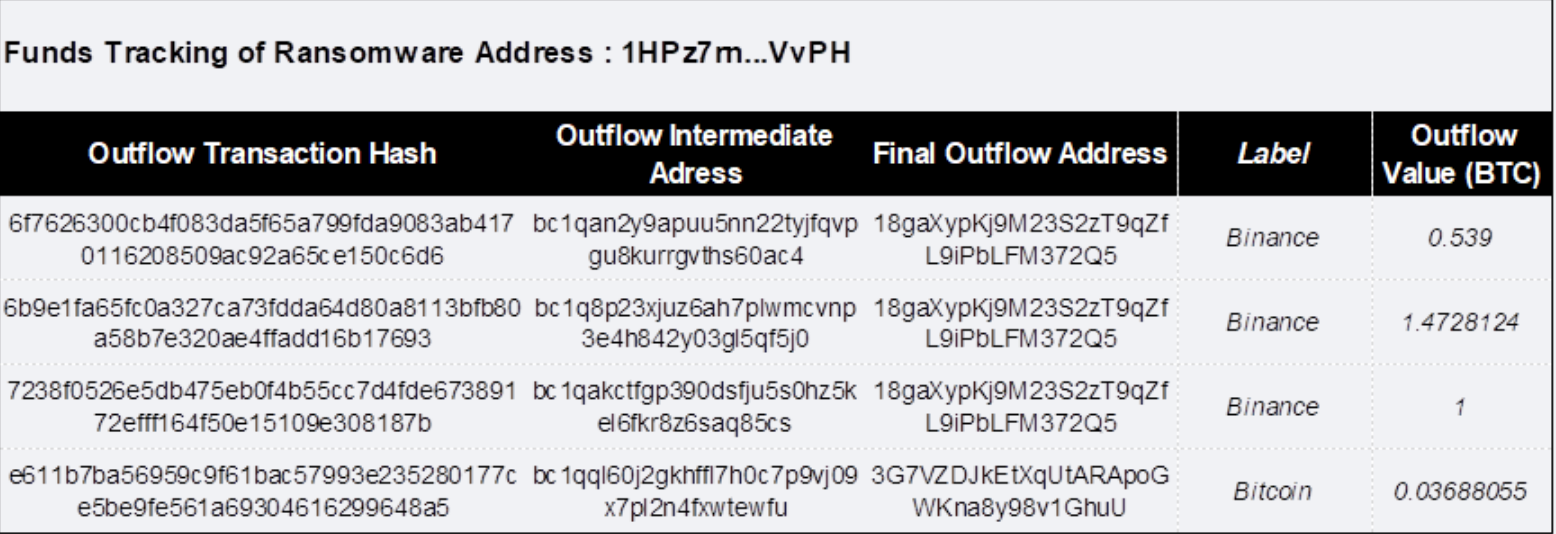

Cuối cùng, địa chỉ trung gian 2: 112QJQj…Sdha và địa chỉ trung gian 3: 19Uxbt…9RdF đều chuyển tiền đến địa chỉ trung gian 1: bc1qan…0ac4. Tiếp theo, địa chỉ trung gian 1 bc1qan…0ac4 tiếp tục chuyển tiền, một phần nhỏ trực tiếp vào sàn Binance, phần còn lại qua nhiều lớp địa chỉ trung gian, cuối cùng chuyển đến Binance và các nền tảng khác để rửa tiền, chi tiết giao dịch và nhãn địa chỉ cụ thể như sau.

Ảnh: Chi tiết nguồn tiền và dòng tiền ra của địa chỉ 2 (1HPz7rn...VvPH)

Ảnh: Theo dõi dòng tiền của địa chỉ 2 (1HPz7rn...VvPH)

Ảnh: Các địa chỉ trung gian và chi tiết dòng tiền liên quan đến địa chỉ 2 (1HPz7rn...VvPH)

Sau khi LockBit nhận tiền chuộc sẽ thực hiện rửa tiền mã hóa, mô hình này khác với cách rửa tiền truyền thống, thường xảy ra trên blockchain, có đặc điểm chu kỳ dài, tiền phân tán, tự động hóa cao và độ phức tạp lớn. Để giám sát và truy vết tiền mã hóa, một mặt cần xây dựng năng lực phân tích và thu thập chứng cứ trên-chuỗi và ngoài-chuỗi, mặt khác cần triển khai an ninh tấn công-phòng thủ cấp APT ở cấp độ an ninh mạng, có khả năng vừa tấn công vừa phòng thủ.

Năm, Rửa tiền

Rửa tiền (Money Laundering) là hành vi hợp pháp hóa tiền bất hợp pháp, chủ yếu chỉ việc che giấu nguồn gốc và bản chất của thu nhập bất hợp pháp và lợi nhuận sinh ra từ đó bằng nhiều phương tiện, khiến chúng mang hình thức hợp pháp. Hành vi bao gồm nhưng không giới hạn ở việc cung cấp tài khoản tiền, hỗ trợ chuyển đổi hình thức tài sản, hỗ trợ chuyển tiền hoặc chuyển ra nước ngoài. Tiền mã hóa—đặc biệt là stablecoin—do chi phí chuyển thấp, đặc tính phi biên giới và khả năng chống kiểm duyệt nhất định, đã bị lợi dụng cho hoạt động rửa tiền từ rất sớm, đây cũng là một trong những lý do chính khiến tiền mã hóa bị chỉ trích.

Các hoạt động rửa tiền truyền thống thường lợi dụng thị trường giao dịch tiền mã hóa OTC để chuyển đổi giữa tiền pháp định và tiền mã hóa hoặc ngược lại. Cảnh huống rửa tiền khác nhau dẫn đến hình thức đa dạng, nhưng bản chất đều nhằm ngăn chặn cơ quan thực thi pháp luật điều tra đường dây tiền, dù là tài khoản tổ chức tài chính truyền thống hay tổ chức mã hóa.

Khác với hoạt động rửa tiền truyền thống, các hoạt động rửa tiền tiền mã hóa mới nhằm làm sạch chính bản thân tiền mã hóa, trong đó các cơ sở hạ tầng ngành mã hóa như ví, cầu nối chéo chuỗi, sàn giao dịch phi tập trung đều bị lợi dụng phi pháp.

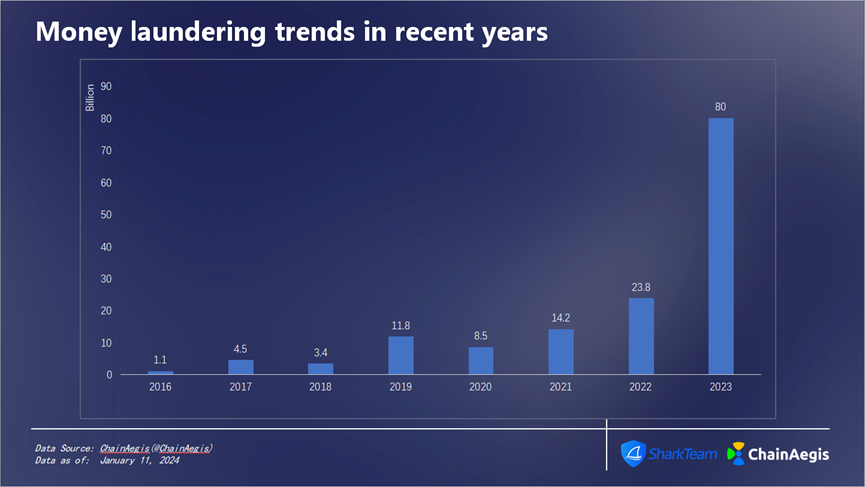

Ảnh: Số tiền rửa tiền trong những năm gần đây

Từ năm 2016 đến 2023, tổng số tiền rửa bằng tiền mã hóa đạt 147,7 tỷ USD. Từ năm 2020, số tiền rửa tăng trưởng 67% mỗi năm, đạt 23,8 tỷ USD vào năm 2022 và lên tới 80 tỷ USD vào năm 2023, con số đáng kinh ngạc khiến các hoạt động chống rửa tiền mã hóa là điều bắt buộc.

Theo thống kê từ nền tảng ChainAegis, khối lượng tiền trên nền tảng trộn tiền Tornado Cash tăng trưởng mạnh kể từ tháng 1/2020, hiện có gần 3,62 triệu ETH gửi trong bể thanh khoản này, tổng giá trị gửi đạt 7,8 tỷ USD, Tornado Cash đã trở thành trung tâm rửa tiền lớn nhất trên Ethereum. Tuy nhiên, kể từ khi cơ quan thực thi Mỹ ban hành lệnh trừng phạt Tornado Cash vào tháng 8/2022, số lượng giao dịch nạp/rút hàng tuần giảm mạnh, nhưng do tính chất phi tập trung của Tornado Cash, không thể ngăn chặn từ gốc, vẫn có tiền tiếp tục đổ vào hệ thống này để trộn.

Phân tích mô hình rửa tiền của Lazarus Group (tổ chức APT Triều Tiên)

Tổ chức APT (Advanced Persistent Threat - Mối đe dọa bền vững nâng cao) cấp quốc gia là các nhóm hacker hàng đầu được nhà nước hậu thuẫn, chuyên thực hiện các cuộc tấn công mạng kéo dài nhằm vào mục tiêu cụ thể. Tổ chức APT Triều Tiên Lazarus Group là một nhóm hoạt động rất tích cực, mục đích tấn công chủ yếu là đánh cắp tiền, được coi là mối đe dọa lớn nhất đối với các tổ chức tài chính toàn cầu, nhiều vụ tấn công và đánh cắp tiền mã hóa gần đây đều do chúng thực hiện.

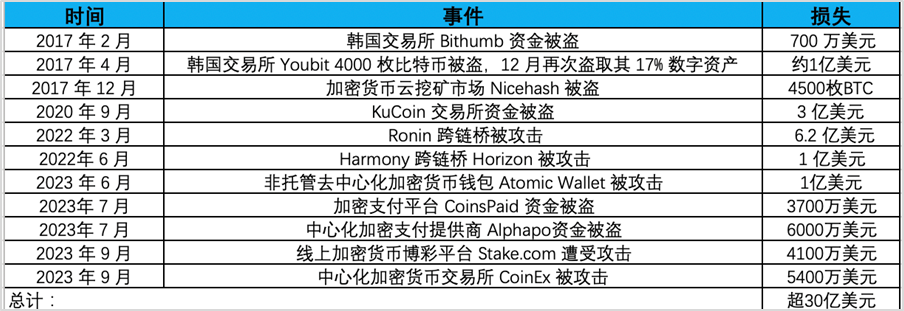

Hiện tại, các sự kiện an ninh và thiệt hại mà Lazarus tấn công trong lĩnh vực mã hóa đã được thống kê rõ ràng như sau:

Hơn 3 tỷ USD đã bị Lazarus đánh cắp qua các cuộc tấn công mạng. Được biết, nhóm hacker Lazarus có sự hậu thuẫn từ lợi ích chiến lược của Triều Tiên, cung cấp kinh phí cho chương trình tên lửa hạt nhân và tên lửa đạn đạo. Vì vậy, Mỹ đã treo thưởng 5 triệu USD để trừng phạt nhóm hacker Lazarus. Bộ Tài chính Mỹ cũng đã đưa các địa chỉ liên quan vào danh sách SDN (Người bị trừng phạt đặc biệt) của OFAC, cấm cá nhân, tổ chức Mỹ và các địa chỉ liên quan giao dịch nhằm đảm bảo các nhóm được nhà nước tài trợ không thể兑现这些资金,以此进行制裁。以太坊开发商 Virgil Griffith 因帮助朝鲜使用虚拟货币逃避制裁而被判处五年零三个月的监禁,2023 年 OFAC 也制裁了三名与 Lazarus Group 相关人员,其中两名被制裁者 Cheng Hung Man 和 Wu Huihui 是为 Lazarus 提供加密货币交易便利的场外交易 (OTC) 交易员,而第三人 Sim Hyon Sop 提供了其他财务支持。

Mặc dù vậy, Lazarus đã hoàn thành việc chuyển và rửa hơn 1 tỷ USD, mô hình rửa tiền của chúng như sau. Lấy sự kiện Atomic Wallet làm ví dụ, loại bỏ các yếu tố kỹ thuật gây nhiễu do hacker thiết lập (giao dịch chuyển token giả số lượng lớn + phân chia tài khoản nhiều địa chỉ), có thể suy ra mô hình chuyển tiền của hacker:

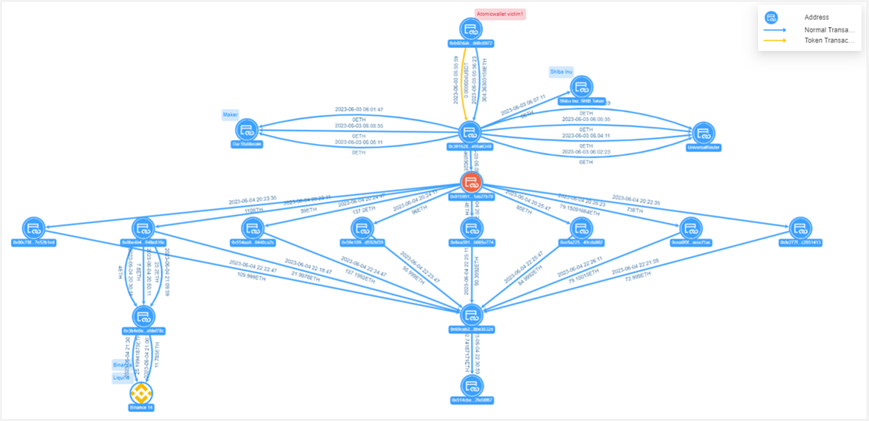

Ảnh: Giao diện chuyển tiền của nạn nhân 1 trong sự kiện Atomic Wallet

Địa chỉ nạn nhân 1 0xb02d...c6072 chuyển 304,36 ETH đến địa chỉ hacker 0x3916...6340, sau khi chia nhỏ 8 lần qua địa chỉ trung gian 0x0159...7b70 thì tập hợp về địa chỉ 0x69ca...5324. Sau đó chuyển tiền tập hợp đến địa chỉ 0x514c...58f67, hiện tiền vẫn còn ở địa chỉ này với số dư 692,74 ETH (trị giá 1,27 triệu USD).

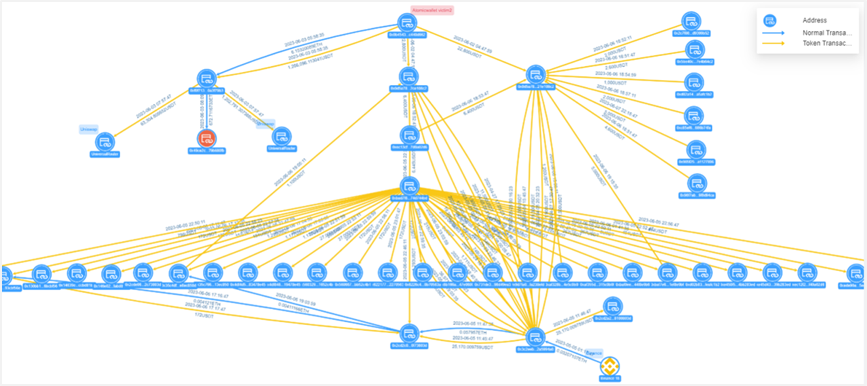

Ảnh: Giao diện chuyển tiền của nạn nhân 2 trong sự kiện Atomic Wallet

Địa chỉ nạn nhân 2 0x0b45...d662 chuyển 1,266 triệu USDT đến địa chỉ hacker 0xf0f7...79b3, hacker chia thành ba phần, trong đó hai phần chuyển đến Uniswap, tổng cộng 1,266 triệu USDT; phần còn lại chuyển 672,71 ETH đến địa chỉ 0x49ce...80fb. Nạn nhân 2 chuyển 22.000 USDT đến địa chỉ hacker 0x0d5a...08c2, hacker này qua các địa chỉ trung gian như 0xec13...02d6 chia nhỏ nhiều lần, trực tiếp hoặc gián tiếp tập hợp tiền về địa chỉ 0x3c2e...94a8.

Mô hình rửa tiền này giống hệt các mô hình trong các sự kiện Ronin Network, Harmony trước đây, đều gồm ba bước:

(1) Tổng hợp và đổi tiền bị đánh cắp: Sau khi tấn công, tổng hợp token bị đánh cắp ban đầu, dùng dex... để hoán đổi nhiều loại token thành ETH. Đây là cách phổ biến để tránh bị đóng băng tiền.

(2) Tập hợp tiền bị đánh cắp: Tập hợp ETH đã xử lý về vài ví dùng một lần. Sự kiện Ronin hacker dùng 9 địa chỉ như vậy, Harmony dùng 14, sự kiện Atomic Wallet dùng gần 30 địa chỉ.

(3) Chuyển tiền bị đánh cắp ra ngoài: Sử dụng các địa chỉ tập hợp để rửa tiền qua Tornado.Cash. Như vậy hoàn thành toàn bộ quá trình chuyển tiền.

Ngoài việc có các bước rửa tiền giống nhau, chi tiết rửa tiền cũng rất nhất quán:

(1) Tin tặc rất kiên nhẫn, đều dành khoảng một tuần để thực hiện thao tác rửa tiền, bắt đầu các bước rửa tiền vài ngày sau khi sự kiện xảy ra.

(2) Quá trình rửa tiền đều sử dụng giao dịch tự động, phần lớn thao tác tập hợp tiền có số lượng giao dịch nhiều, khoảng cách thời gian ngắn, mẫu mã thống nhất.

Qua phân tích, chúng tôi cho rằng mô hình rửa tiền của Lazarus thường như sau:

(1) Chia nhỏ tài khoản, chuyển tiền nhiều lần với số lượng nhỏ để tăng độ khó truy vết.

(2) Bắt đầu tạo ra lượng lớn giao dịch token giả để tăng độ khó truy vết. Lấy sự kiện Atomic Wallet làm ví dụ, trong 27 địa chỉ trung gian thì có 23 tài khoản là địa chỉ chuyển token giả, gần đây trong phân tích sự kiện Stake.com cũng phát hiện kỹ thuật tương tự, nhưng các sự kiện Ronin Network, Harmony trước đó không có kỹ thuật gây nhiễu này, cho thấy kỹ thuật rửa tiền của Lazarus cũng đang được nâng cấp.

(3) Sử dụng ngày càng nhiều phương thức trên chuỗi (ví dụ như Tonado Cash) để trộn tiền, trong các

Chào mừng tham gia cộng đồng chính thức TechFlow

Nhóm Telegram:https://t.me/TechFlowDaily

Tài khoản Twitter chính thức:https://x.com/TechFlowPost

Tài khoản Twitter tiếng Anh:https://x.com/BlockFlow_News