SharkTeam: 2024 상반기 Web3 보안 보고서

작성: SharkTeam

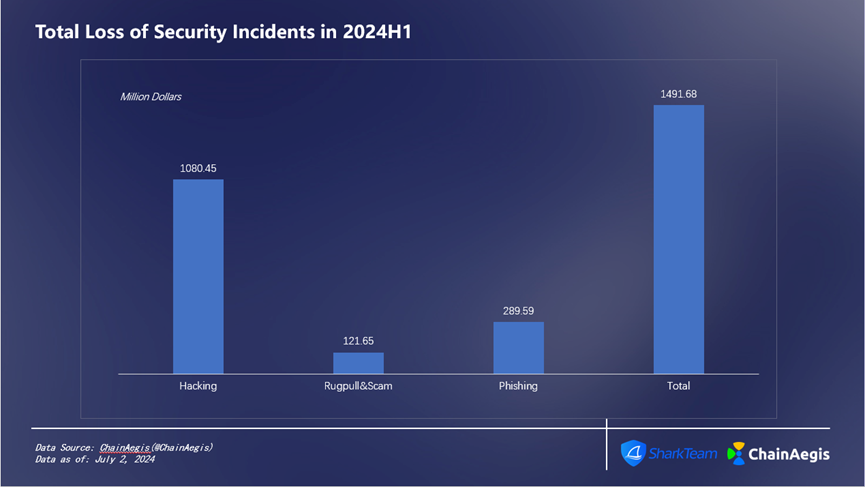

2024년 상반기 해킹 공격, 피싱 공격, 러그풀(Rugpull) 사기로 인한 손실은 약 14.92억 달러로, 2023년 상반기(약 6.90억 달러) 대비 116.23% 증가했다. 본 보고서는 글로벌 Web3 산업의 2024년 상반기 보안 현황, 주요 사건 및 암호화폐 산업의 핵심 규제 정책을 정리하고 분석하는 것을 목적으로 한다. 이 보고서가 독자들에게 유익한 정보와 시사점을 제공하고, Web3의 안전하고 건강한 발전에 기여하기를 기대한다.

일, 개요

2024년 상반기 해킹 공격, 피싱 공격, 러그풀 사기로 인한 손실은 약 14.92억 달러로, 2023년 상반기(약 6.90억 달러) 대비 116.23% 증가했다. 본 보고서는 전 세계 2024년 상반기 Web3 산업의 보안 상황, 주요 사건 및 암호화폐 산업의 핵심 규제 정책을 정리하고 분석하는 것을 목적으로 한다. 이 보고서가 독자들에게 유익한 정보와 시사점을 제공하고, Web3의 안전하고 건강한 발전에 기여하기를 기대한다.

이, 추세 분석

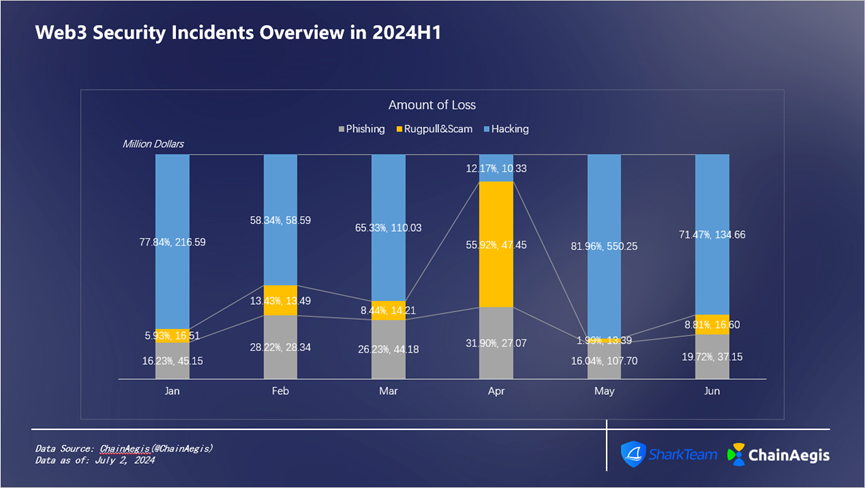

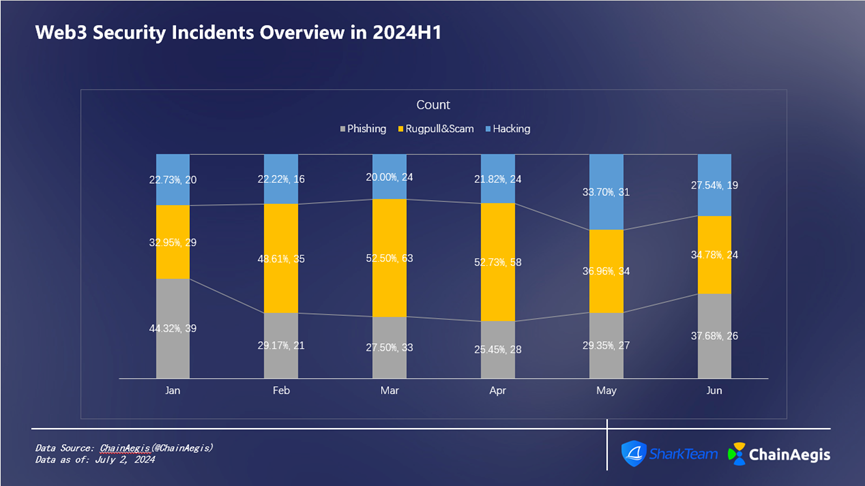

SharkTeam의 체인상 지능형 리스크 식별 플랫폼 ChainAegis 데이터에 따르면, 2024년 상반기 Web3 분야에서 총 551건의 보안 사건이 발생했으며(Figure 1), 누적 손실 금액은 14.92억 달러를 초과했다(Figure 2). 전년 동기 대비 보안 사건 수는 25.51% 증가했고, 손실 금액은 116.23% 증가했다.

Figure 1 2024년 상반기 보안 사건 총 발생 건수

Figure 2 2024년 상반기 보안 사건 총 손실 금액

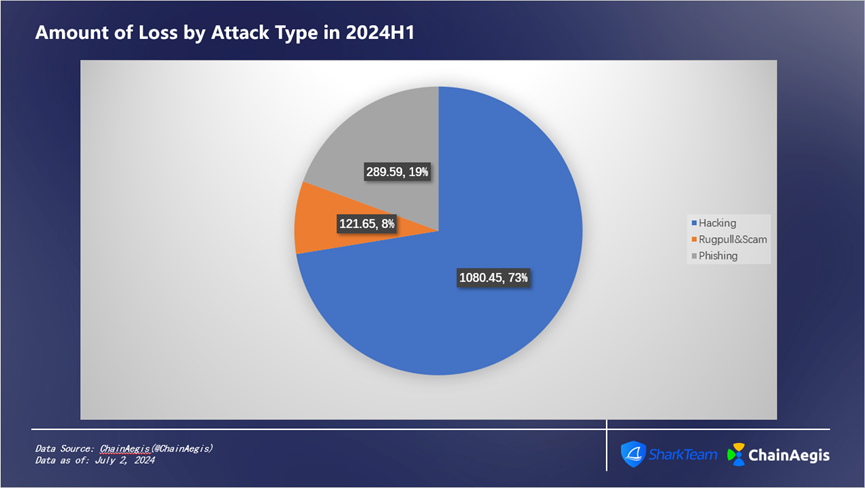

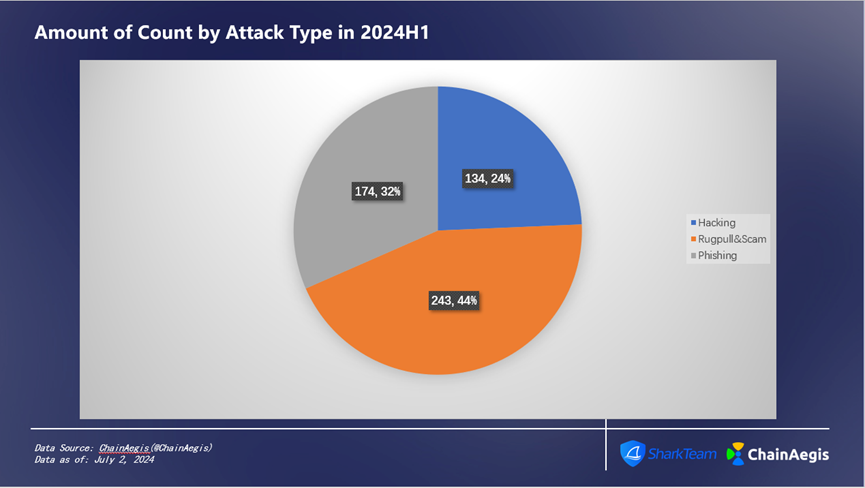

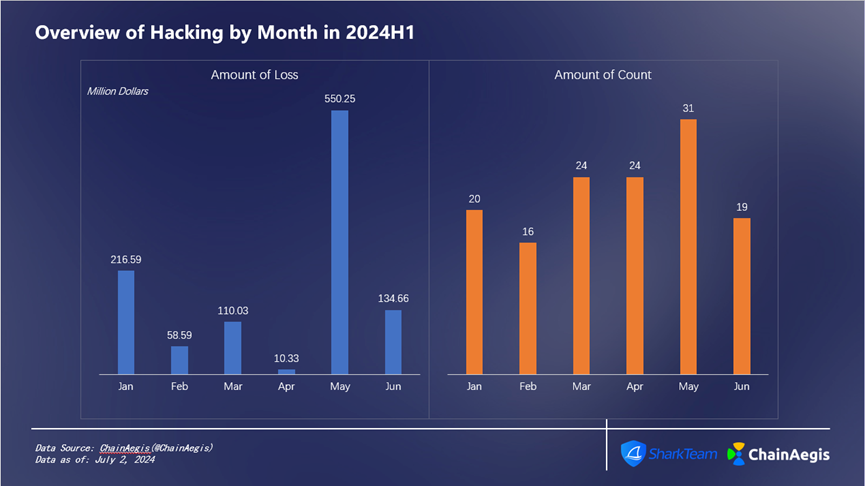

2024년 상반기 해킹 공격 유형의 보안 사건은 총 134건 발생하여, 2023년 상반기 대비 103.03% 증가했으며, 손실 금액은 10.80억 달러에 달해 전체 손실의 73%(Figure 3)를 차지했다. 이는 2023년 상반기(4.36억 달러) 대비 147.71% 증가한 수치이다.

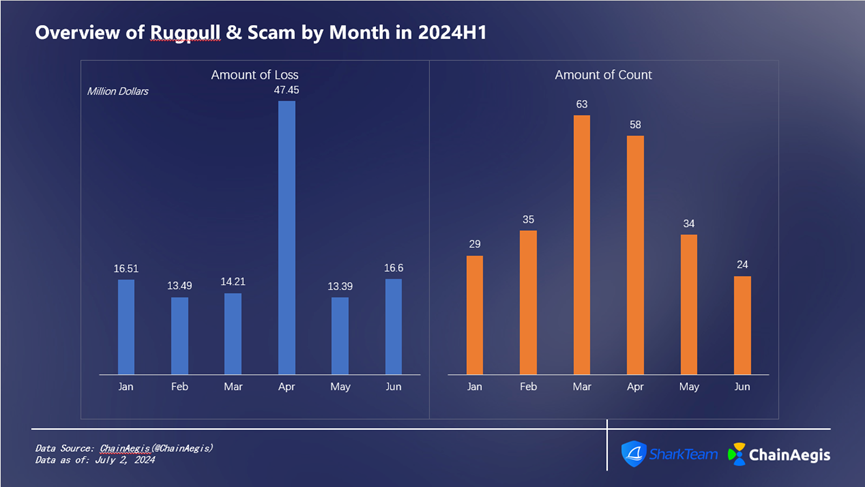

러그풀(Rug Pull)은 상반기에 총 243건 발생하여, 2023년 상반기 61건 대비 331.15% 급증했으며, 손실 금액은 258.82% 증가한 1.22억 달러로 전체 상반기 손실의 8%를 차지했다.

피싱 공격은 상반기에 총 174건 발생하여 전년 동기 대비 40.32% 증가했으며, 손실 금액은 2.90억 달러에 달해 19%를 차지했다.

Figure 3 2024년 상반기 공격 유형별 손실 금액

Figure 4 2024년 상반기 공격 유형별 발생 건수

월별로 보면(Figure 5, Figure 6), 5월의 손실이 가장 심각하여 약 6.43억 달러였으며, 보안 사건은 92건 발생했다. 이 중 해킹 공격 31건, 러그풀 사건 34건, 피싱 공격 27건이 포함되었다.

Figure 5 2024년 상반기 Web3 보안 사건 손실 개요

Figure 6 2024년 상반기 Web3 보안 사건 발생 건수 개요

2.1 해킹 공격

상반기 동안 해킹 공격은 총 134건 발생했으며, 누적 손실 금액은 10.80억 달러였다.(상세 데이터는 Figure 7 참조)

2024년 5월 21일, 이더리움 기반의 Gala Games 프로토콜이 해킹을 당해 2180만 달러의 손실을 입었다. 공격 발생 후 해당 프로젝트 팀은 즉시 조치를 취하고 해커의 주소를 블랙리스트에 등재하며 추가 토큰 매도 권한을 동결했다.

2024년 5월 31일 일본 증권회사 DMM.com 산하 자회사 DMM Bitcoin 거래소에서 무단으로 대규모 비트코인이 유출되었으며, 유출 금액은 약 480억 엔(약 3억 달러)에 달했다. 이는 역대 7번째로 큰 암호화폐 공격 손실이며, 2022년 12월 이후 최대 규모의 공격이다.

Figure 7 2024년 상반기 월별 해킹 사건 개요

2.2 러그풀 & 스캠

아래 그림(Figure 8)에서 확인할 수 있듯이, 러그풀 & 스캠 사건은 3월에 63건으로 가장 빈번하게 발생했으며, 6월에는 24건으로 가장 적었다. 4월의 손실 금액이 가장 컸는데 약 4745만 달러였으며, 이는 ZKasino 프로젝트 운영진의 도주 사건이 주요 원인이었다.

Figure 8 2024년 상반기 월별 러그풀&스캠 사건 개요

2.3 피싱 공격

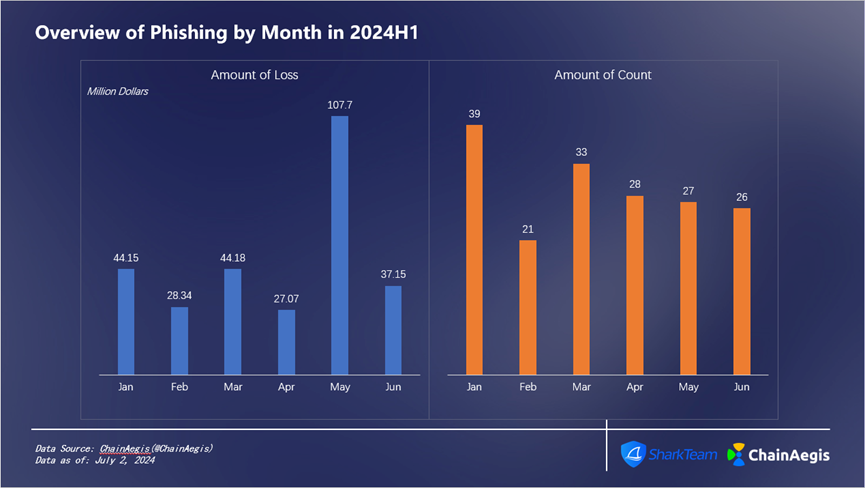

아래 그림(Figure 9)에서 볼 수 있듯이, 피싱 공격은 1월에 39건으로 가장 많이 발생했으며, 손실 금액은 약 4415만 달러였다. 2월은 21건으로 발생 빈도가 가장 낮았으며, 손실 금액은 약 2834만 달러였다. 5월에는 피싱 사건이 27건에 불과했지만, 손실 금액은 상반기 월중 최고인 1.08억 달러에 달했다. 특히 2024년 5월 3일, 한 사용자가 주소 오염(address contamination) 피싱 수법에 의해 1155 WBTC를 탈취당했는데, 이는 7천만 달러 이상의 가치에 해당한다.

Figure 9 2024년 상반기 월별 피싱 공격 개요

삼, 주요 사례 분석

3.1 Sonne Finance 공격 사건 분석

2024년 5월 15일, Sonne Finance가 공격을 받아 프로젝트 측에서 2천만 달러 이상의 손실을 입었다.

공격자 주소: 0xae4a7cde7c99fb98b0d5fa414aa40f0300531f43

공격 트랜잭션:

0x9312ae377d7ebdf3c7c3a86f80514878deb5df51aad38b6191d55db53e42b7f0

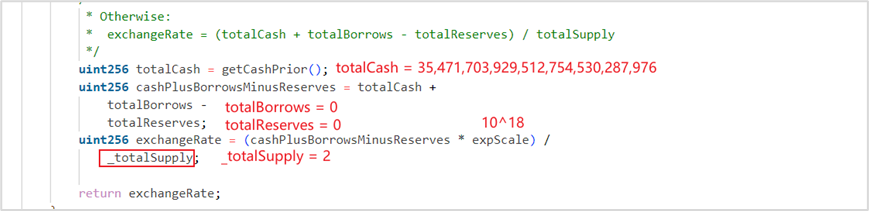

공격 과정은 다음과 같다:

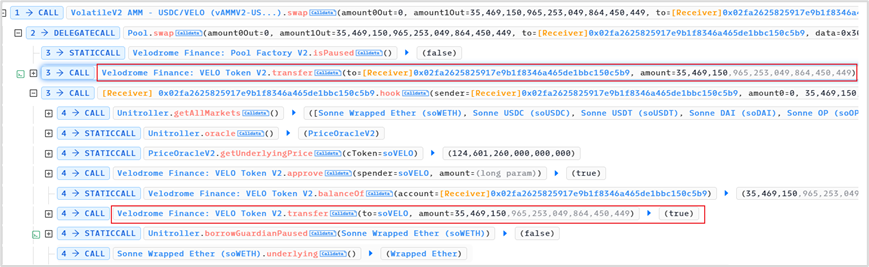

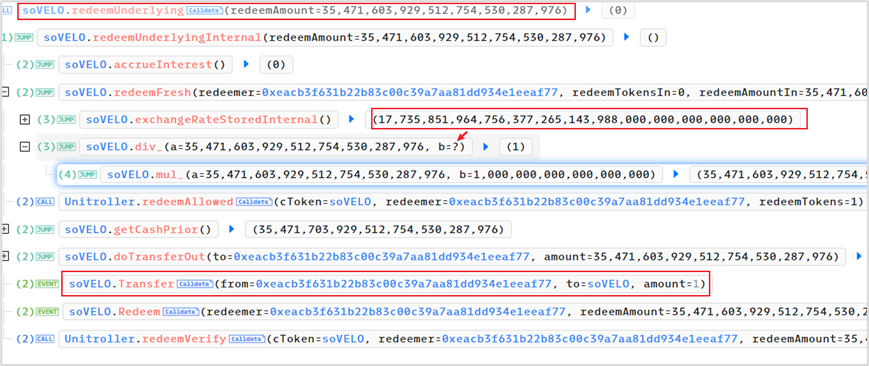

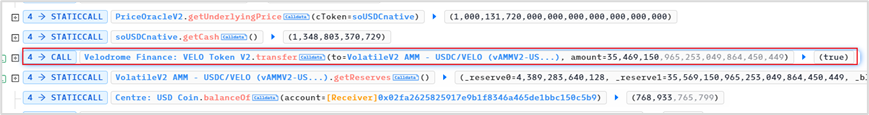

1. 플래시론으로 35,569,150 VELO를 대출받아 이를 soVELO 컨트랙트로 전송(transfer)함

직접 전송(기부)이므로 soVELO 토큰이 발행되지 않았다. 따라서 soVELO 컨트랙트 내 totalCash는 35,569,150 VELO만큼 증가했으나, soVELO의 totalSupply는 변하지 않았다.

2. 공격자는 신규 컨트랙트 0xa16388a6210545b27f669d5189648c1722300b8b을 생성하고, 이 새로운 컨트랙트를 통해 대상 컨트랙트를 공격했다. 공격 과정은 다음과 같다:

(1) 새 컨트랙트에 2 soVELO 전송

(2) soWETH 및 soVELO를 담보물로 설정

(3) soWETH에서 265,842,857,910,985,546,929 WETH 대출

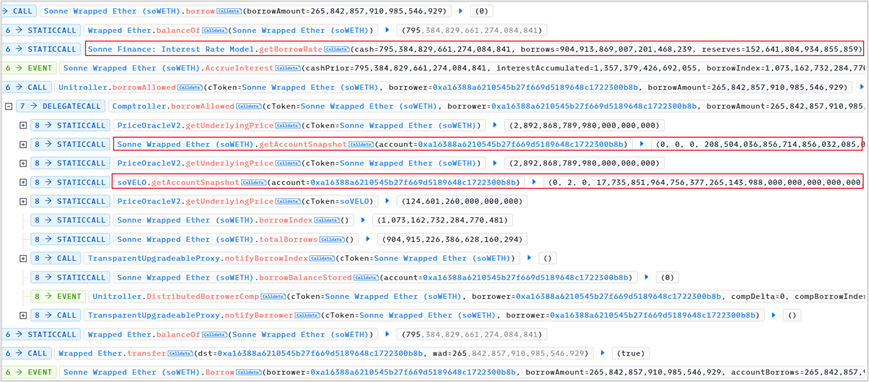

위 borrow 함수 실행 과정에서 getAccountSnapshot 함수의 반환값을 살펴보면:

soWETH 컨트랙트의 경우, 새 컨트랙트 잔액은 0, 대출 금액은 0, 환율(exchangeRate)은 208,504,036,856,714,856,032,085,073

soVELO 컨트랙트의 경우, 새 컨트랙트 잔액은 2(즉, 2wei의 soVELO를 담보로 제공), 대출 금액은 0, 환율(exchangeRate)은 17,735,851,964,756,377,265,143,988,000,000,000,000,000,000

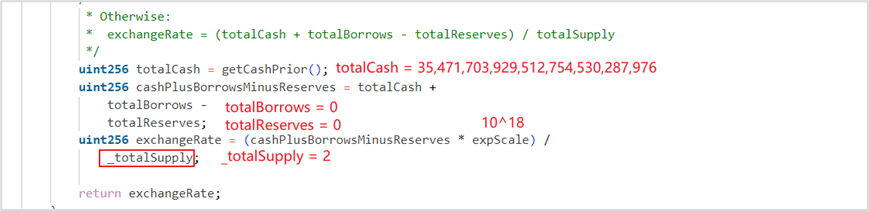

환율(exchangeRate) 계산 방식:

1wei의 soVELO를 담보로 하면 최대 17,735,851,964,756,377,265,143,988 VELO를 대출 가능하며, 265,842,857,910,985,546,929 WETH를 대출하기 위해서는 최소 265,842,857,910,985,546,929 soWETH를 담보로 제공해야 한다.

-

soWETH 가격: soWETHPrice = 2,892,868,789,980,000,000,000

-

soVELO 가격: soVELOPrice = 124,601,260,000,000,000

1wei의 soVELO를 담보로 대출 가능한 WETH 수량은 다음과 같다:

1 * exchangeRate * soVELOPrice / soWETHPrice = 763,916,258,364,900,996,923

약 763 WETH이다. 이번 대출은 단 1wei의 soVELO 담보로 충분히 가능하다.

265,842,857,910,985,546,929 WETH(약 265 WETH)를 대출하기 위해 필요한 최소 soVELO 담보 수량은 다음과 같다:

265,842,857,910,985,546,929 * soWETHPrice / soVELOPrice / exchangeRate = 0.348

즉, 1wei의 soVELO 담보면 충분하다.

실제로 대출 시 2wei의 soVELO 담보 중 1wei만 사용되었다.

(4) 표적 자산을 상환함, 즉 35,471,603,929,512,754,530,287,976 VELO

exchangeRate = 17,735,851,964,756,377,265,143,988,000,000,000,000,000,000

35,471,603,929,512,754,530,287,976 VELO를 상환하기 위해 필요한 담보물 soVELO 수량은

35,471,603,929,512,754,530,287,976 * 1e18 / exchangeRate = 1.99999436

계산 시 반올림이 아닌 절사가 적용되어 실제로 필요한 담보물은 1wei의 soVELO이다.

실제 담보물은 2wei의 soVELO이며, 이 중 1wei는 위의 265WETH 대출에 사용되고, 나머지 1wei는 35M VELO 상환에 사용된다.

(5) 대출받은 265 WETH 및 상환된 35M VELO를 공격 컨트랙트로 전송

3. 신규 컨트랙트를 총 4회(반복 3회) 생성하며 공격을 반복

4. 마지막으로 플래시론을 상환

5. 취약점 분석

위 공격 과정에서는 다음 두 가지 취약점을 이용했다:

(1) 기부 공격: soVELO 컨트랙트로 VELO 토큰을 직접 전송(기부)하여 exchangeRate를 변경함. 이를 통해 공격자는 단 1wei의 soVELO 담보로도 약 265 WETH를 대출할 수 있게 되었다.

(2) 계산 정밀도 문제: 계산 과정의 정밀도 손실과 수정된 exchangeRate를 이용하여, 단 1wei의 soVELO 담보로도 35M VELO를 상환할 수 있었다.

6. 보안 권고사항

본 공격 사건을 바탕으로 개발 과정에서 따라야 할 주의사항은 다음과 같다:

(1) 프로젝트 설계 및 개발 시 논리의 완전성과 엄격성을 유지해야 하며, 특히 예금, 스테이킹, 상태 변수 업데이트 및 연산 결과의 반올림 처리 등에 대해 다양한 경우를 고려하여 논리를 완벽하게 구성하고 결함이 없도록 해야 한다.

(2) 프로젝트 론칭 전에는 반드시 제3의 전문 감사 회사에 의한 스마트 컨트랙트 감사를 받아야 한다.

3.2 Web3 일반적인 피싱 수법 분석 및 보안 권고사항

Web3 피싱은 Web3 사용자를 대상으로 하는 일반적인 공격 수법으로, 각종 방법을 통해 사용자의 권한 부여나 서명을 탈취하거나 사용자의 실수를 유도하여 지갑 내 암호화 자산을 훔쳐가는 것이 목적이다.

최근 몇 년간 Web3 피싱 사건이 계속 발생하고 있으며, 이른바 '피싱 서비스(Drainer as a Service, DaaS)'라는 검은 산업 체인까지 형성되면서 보안 상황이 매우 심각하다.

본 문서에서 SharkTeam은 일반적인 Web3 피싱 수법에 대해 체계적으로 분석하고 보안 방어 권고사항을 제시하며, 이를 참고하여 사용자들이 피싱 사기를 더 잘 식별하고 자신의 암호화 자산을 보호할 수 있도록 도움을 주고자 한다.

-

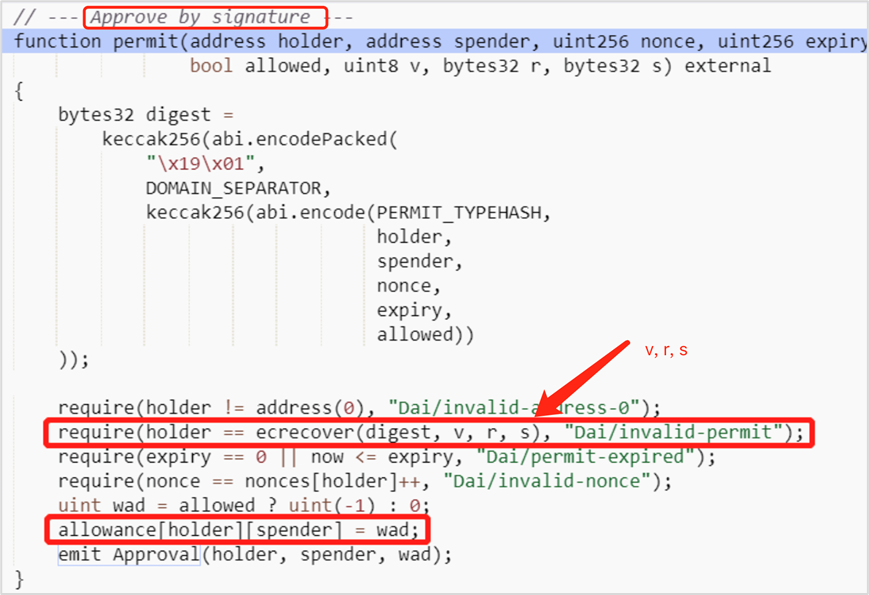

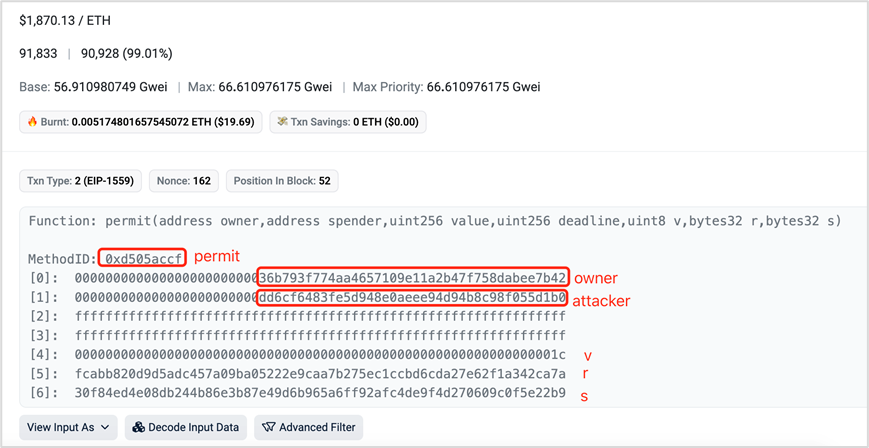

Permit 오프체인 서명 피싱

Permit는 ERC-20 표준의 권한 부여 기능을 확장한 것으로, 간단히 말하면 다른 주소가 당신의 토큰을 옮길 수 있도록 서명으로 승인하는 것이다. 원리는 당신이 서명함으로써 권한을 받은 주소가 이 서명을 통해 당신의 토큰을 사용할 수 있게 되며, 권한을 받은 주소는 당신의 서명을 가지고 Permit 함수를 호출하여 체인 상에서 권한을 획득하고 자산을 이체할 수 있다. Permit 오프체인 서명 피싱은 일반적으로 세 단계로 진행된다:

(1) 공격자가 피싱 링크 또는 피싱 사이트를 위조하여 사용자가 지갑으로 서명하도록 유도한다(컨트랙트와의 상호작용 없음, 체인에 기록되지 않음).

(2) 공격자가 permit 함수를 호출하여 권한 부여를 완료한다.

(3) 공격자가 transferFrom 함수를 호출하여 피해자의 자산을 이체하고 공격을 완료한다.

여기서 먼저 transfer와 transferFrom의 차이점을 설명하자면, 직접 ERC20 이체를 수행할 때는 일반적으로 ERC20 컨트랙트의 transfer 함수를 호출한다. 반면 transferFrom은 타사에게 우리 지갑 내 ERC20 토큰을 다른 주소로 이체할 수 있도록 권한을 부여할 때 사용한다.

이 서명은 가스가 들지 않는 오프체인 서명이며, 공격자가 서명을 확보한 후 permit 및 transferFrom 함수를 체인 상에서 호출한다. 따라서 피해자의 주소 체인 기록에는 권한 부여 기록이 보이지 않고, 공격자의 주소 기록에만 나타난다. 일반적으로 이 서명은 일회성으로, 반복적이거나 지속적인 피싱 위험은 없다.

-

Permit2 오프체인 서명 피싱

Permit2는 유니스왑(Uniswap)이 사용자 편의를 위해 2022년 말에 출시한 스마트 컨트랙트로, 토큰 승인 컨트랙트로서 다양한 DApp 간에 토큰 권한을 공유하고 관리할 수 있게 한다. 앞으로 점점 더 많은 프로젝트들이 Permit2와 통합됨에 따라 DApp 생태계 내에서 더욱 통합된 권한 관리 경험을 제공할 수 있으며, 사용자의 거래 비용도 절감할 수 있다.

Permit2 출시 이전에는 유니스왑에서 토큰을 교환하려면 먼저 승인(Approve)하고, 그 다음 교환(Swap)하는 두 번의 작업과 두 번의 가스 비용이 필요했다. Permit2 출시 후에는 사용자가 한 번에 모든 한도를 유니스왑의 Permit2 컨트랙트에 위임하면, 이후의 각 교환마다 오프체인 서명만으로 가능하게 되었다.

Permit2는 사용자 경험을 향상시키지만, 동시에 Permit2 서명을 노린 피싱 공격도 증가하고 있다. Permit 오프체인 서명 피싱과 유사하게, Permit2도 오프체인 서명 피싱이며, 주로 네 단계로 이루어진다:

(1) 전제 조건은 사용자의 지갑이 피싱 전에 유니스왑을 사용해 토큰 한도를 유니스왑의 Permit2 컨트랙트에 위임했어야 한다는 점이다(Permit2는 기본적으로 사용자가 토큰 전체 잔액을 위임하도록 유도한다).

(2) 공격자가 피싱 링크나 피싱 페이지를 위조하여 사용자에게 서명하도록 유도하고, 피싱 공격자가 필요한 서명 정보를 확보한다. Permit 오프체인 서명 피싱과 유사하다.

(3) 공격자가 Permit2 컨트랙트의 permit 함수를 호출하여 권한 부여를 완료한다.

(4) 공격자가 Permit2 컨트랙트의 transferFrom 함수를 호출하여 피해자의 자산을 이체하고 공격을 완료한다.

이때 공격자가 자산을 받는 주소는 일반적으로 여러 개이며, 그 중 금액이 가장 큰 하나는 실제 피싱을 실행한 공격자이고, 나머지는 '피싱 서비스(DaaS)'를 제공하는 검은 산업 주소(예: PinkDrainer, InfernoDrainer, AngelDrainer 등)이다.

-

eth_sign 체인 상 블라인드 서명 피싱

eth_sign는 임의의 해시에 대해 서명할 수 있는 개방형 서명 방법으로, 공격자는 임의의 악성 서명 데이터(예: 토큰 이체, 컨트랙트 호출, 권한 획득 등)를 구성하여 사용자에게 eth_sign으로 서명하도록 유도하기만 하면 공격을 완료할 수 있다.

MetaMask는 eth_sign 서명 시 위험 경고를 표시하며, imToken, OneKey 등의 Web3 지갑은 이미 이 기능을 비활성화하거나 위험 경고를 제공하고 있다. 모든 지갑 제조사가 이 메서드를 금지하여 사용자의 보안 인식 부족이나 기술 부족으로 인한 공격을 방지할 것을 권고한다.

-

personal_sign/signTypedData 체인 상 서명 피싱

personal_sign, signTypedData는 일반적으로 사용되는 서명 방식으로, 사용자는 발신자, 도메인, 서명 내용 등을 신중히 확인하여 안전한지 여부를 판단해야 한다. 위험 요소가 있다면 특별히 주의해야 한다.

또한 위의 경우처럼 personal_sign, signTypedData가 '블라인드 서명'으로 사용되어 사용자가 평문을 볼 수 없는 경우, 피싱 조직에 의해 악용되기 쉬우며 피싱 위험이 증가할 수 있다.

-

권한 부여 피싱

공격자는 악성 사이트를 위조하거나 프로젝트 공식 웹사이트에 악성 코드를 심어 사용자가 setApprovalForAll, Approve, Increase Approval, Increase Allowance 등의 작업을 승인하도록 유도하여 사용자의 자산 조작 권한을 획득하고 도난을 실행한다.

-

주소 오염 피싱

주소 오염 피싱(Address Contamination Phishing)도 최근 성행하는 피싱 수법 중 하나로, 공격자가 체인 상 트랜잭션을 모니터링한 후 대상 사용자의 과거 거래 상대 주소를 기반으로 악성 주소를 위조한다. 일반적으로 앞 4~6자리와 뒤 4~6자리는 올바른 상대방 주소와 동일하게 만들며, 이러한 악성 위조 주소를 통해 대상 사용자 주소로 소액 또는 무가치 토큰을 송금한다.

대상 사용자가 이후 거래 시 개인적인 습관으로 역사적 거래 내역에서 상대방 주소를 복사하여 송금하는 경우, 부주의로 인해 자산을 악성 주소로 잘못 이체할 가능성이 매우 높다.

2024년 5월 3일에도 이러한 주소 오염 피싱 수법으로 인해 1155 WBTC가 탈취당했으며, 가치는 7천만 달러를 초과했다.

정상 주소: 0xd9A1b0B1e1aE382DbDc898Ea68012FfcB2853a91

악성 주소: 0xd9A1C3788D81257612E2581A6ea0aDa244853a91

정상 거래:

https://etherscan.io/tx/0xb18ab131d251f7429c56a2ae2b1b75ce104fe9e83315a0c71ccf2b20267683ac

주소 오염:

https://etherscan.io/tx/0x87c6e5d56fea35315ba283de8b6422ad390b6b9d8d399d9b93a9051a3e11bf73

오류 이체:

https://etherscan.io/tx/0x3374abc5a9c766ba709651399b6e6162de97ca986abc23f423a9d893c8f5f570

-

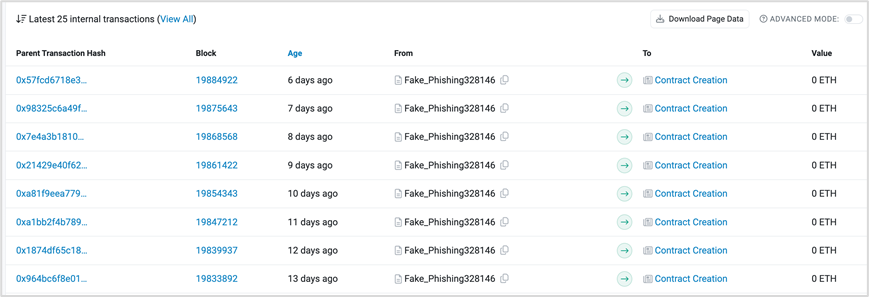

보다 은밀한 피싱: CREATE2를 이용한 보안 검사 우회

현재 각 지갑 및 보안 플러그인은 점차적으로 피싱 블랙리스트 및 일반적인 피싱 방식에 대한 시각적 위험 알림 기능을 구현하고 있으며, 서명 정보도 점점 더 완전하게 표시하여 일반 사용자의 피싱 공격 식별 능력을 향상시키고 있다. 그러나 공격과 방어 기술은 항상 서로 대항하면서 발전하고 있으며, 더욱 은밀한 피싱 방식도 계속 등장하고 있으므로 경계를 늦춰서는 안 된다. CREATE2를 이용하여 지갑 및 보안 플러그인의 블랙리스트 검사를 우회하는 것은 최근 비교적 흔한 방식이다.

Create2는 이더리움 'Constantinople' 업그레이드에서 도입된 오퍼코드로, 사용자가 이더리움 상에서 스마트 컨트랙트를 생성할 수 있게 한다. 기존 Create 오퍼코드는 생성자의 주소와 nonce에 따라 새 주소를 생성했지만, Create2는 사용자가 컨트랙트 배포 전에 주소를 계산할 수 있도록 허용한다. Create2는 이더리움 개발자에게 매우 강력한 도구로, 고급 및 유연한 컨트랙트 상호작용, 파라미터 기반 컨트랙트 주소 사전 계산, 오프체인 거래, 특정 분산형 애플리케이션의 유연한 배포 및 적응 등을 가능하게 한다.

Create2는 이점을 가져다주지만 동시에 새로운 보안 위험도 초래한다. Create2는 악용되어 악성 거래 이력이 없는 새 주소를 생성함으로써 지갑의 블랙리스트 검사 및 보안 경고를 우회할 수 있다. 피해자가 악성 거래에 서명하면 공격자는 미리 계산된 주소에 컨트랙트를 배포하고 피해자의 자산을 해당 주소로 이체할 수 있으며, 이는 되돌릴 수 없는 과정이다.

이 공격의 특징:

계약 주소의 예측 가능성을 허용하여 공격자가 컨트랙트 배포 전에 사용자에게 권한을 얻게 한다.

권한 부여 시점에 컨트랙트가 아직 배포되지 않았기 때문에 공격 주소는 신규 주소이며, 검사 도구는 과거 블랙리스트 기반으로 경고를 발령할 수 없어 은닉성이 높다.

다음은 CREATE2를 이용한 피싱의 예시이다:

https://etherscan.io/tx/0x83f6bfde97f2fe60d2a4a1f55f9c4ea476c9d87fa0fcd0c1c3592ad6a539ed14

이 거래에서 피해자는 sfrxETH를 악성 주소(0x4D9f77)로 이체했으며, 이 주소는 거래 기록이 없는 신규 컨트랙트 주소이다.

그러나 이 컨트랙트의 생성 거래를 열어보면, 컨트랙트 생성과 동시에 피싱 공격이 완료되어 피해자 주소의 자산을 이체했다는 것을 알 수 있다.

https://etherscan.io/tx/0x77c79f9c865c64f76dc7f9dff978a0b8081dce72cab7c256ac52a764376f8e52

해당 거래의 실행 내역을 확인하면 0x4d9f7773deb9cc44b34066f5e36a5ec98ac92d40 주소가 CREATE2 호출 후 생성된 것을 알 수 있다.

또한 PinkDrainer 관련 주소를 분석해 보면, 이 주소가 매일 CREATE2를 통해 새로운 컨트랙트 주소를 생성하여 피싱을 하고 있다는 것을 알 수 있다.

https://etherscan.io/address/0x5d775caa7a0a56cd2d56a480b0f92e3900fe9722#internaltx

-

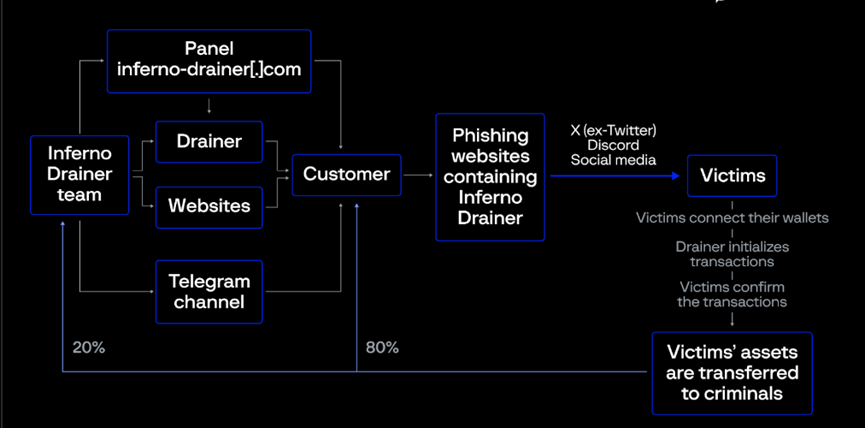

피싱 서비스(Drainer as a Service)

피싱 공격은 갈수록 기승을 부리고 있으며, 불법적으로 막대한 이득을 얻을 수 있어 점차 '피싱 서비스(Drainer as a Service, DaaS)'라는 검은 산업 체인으로 발전하고 있다. 대표적인 것으로는 다음과 같은 것들이 활발하게 활동하고 있다:

Inferno/MS/Angel/Monkey/Venom/Pink/Pussy/Medusa 등이며, 피싱 공격자들은 이러한 DaaS 서비스를 구매하여 수천, 수만 개의 피싱 사이트 및 사기 계정을 빠르고 쉽게 구축할 수 있다. 마치 홍수와 같은 맹수처럼 이 업계에 진입하여 사용자의 자산 보안을 위협하고 있다.

Inferno Drainer를 예로 들면, 이는 악명 높은 피싱 범죄 집단으로, 다양한 웹사이트에 악성 스크립트를 삽입하여 피싱을 수행한다. 예를 들어 seaport.js, coinbase.js, wallet-connect.js 등을 유행하는 Web3 프로토콜 기능(Seaport, WalletConnect, Coinbase)인 것처럼 위장하여 사용자가 통합하거나 클릭하도록 유도하며, 사용자의 승인을 얻은 후 자동으로 사용자의 자산을 공격자 주소로 이체한다. 현재 악성 Seaport 스크립트를 포함한 웹사이트가 14,000개 이상 발견되었으며, 악성 WalletConnect 스크립트를 포함한 웹사이트는 5,500개 이상, 악성 Coinbase 스크립트를 포함한 웹사이트는 550개 이상, Inferno Drainer 관련 악성 도메인은 16,000개 이상이며, 영향을 받은 암호화 브랜드 이름은 100개 이상이다.

피싱 서비스(DaaS) 프레임워크 하에서 일반적으로 도난된 자산의 20%는 자동으로 Inferno Drainer 조직자 주소로 이체되며, 나머지 80%는 피싱 실행자가 보유한다. 또한 Inferno Drainer는 정기적으로 피싱 웹사이트 생성 및 호스팅 무료 서비스를 제공하며, 때로는 피싱 서비스에 대해 사기 자금의 30%를 수수료로 요구하기도 한다. 이러한 피싱 웹사이트는 피해자를 유인할 수 있지만 웹사이트 생성 및 호스팅 기술이 부족하거나 아예 이런 작업을 직접 수행하고 싶지 않은 피싱 공격자를 위한 것이다.

그렇다면 이러한 DaaS 사기 프로그램은 어떻게 작동할까? 아래 그림은 Inferno Drainer의 암호화 사기 방식을 단계별로 설명한 것이다:

1) Inferno Drainer는 'Inferno Multichain Drainer'라는 텔레그램 채널을 통해 서비스를 홍보하며, 때로는 공격자가 Inferno Drainer 웹사이트를 통해 서비스에 접근하기도 한다.

2) 공격자는 DaaS 서비스 기능을 통해 자신만의 피싱 웹사이트를 설정하고 생성한 후 X(Twitter), Discord 및 기타 소셜 미디어를 통해 확산시킨다.

3) 피해자가 유도되어 이러한 피싱 웹사이트에 포함된 QR 코드나 다른 방식을 스캔하여 지갑을 연결한다.

4) Drainer는 피해자에게 가장 가치 있고 가장 쉽게 이체 가능한 자산을 확인하고 악성 거래를 초기화한다.

5) 피해자가 이 거래를 승인한다.

6) 자산이 범죄자에게 이체된다. 도난된 자산 중 20%는 Inferno Drainer 개발자에게, 80%는 피싱 공격자에게 이체된다.

-

보안 권고사항

(1) 우선, 사용자는 보너스, 에어드롭 등 이득이 되는 듯한 소식을 가장한 알려지지 않은 링크를 절대 클릭해서는 안 된다.

(2) 공식 SNS 계정이 해킹당하는 사건도 점점 더 많아지고 있으며, 공식적으로 발표된 메시지도 피싱 정보일 수 있으므로 공식 메시지라고 해서 절대 안전하다고 볼 수 없다.

(3) 지갑, DApp 등 애플리케이션 사용 시 위조 사이트, 위조 앱에 주의하여 신중하게 구분해야 한다.

(4) 어떤 거래나 서명 요청도 신중하게 다뤄야 하며, 가능한 한 목적, 내용 등의 정보를 교차 확인해야 한다. 블라인드 서명을 거부하고 경계심을 갖고 모든 것을 의심하며, 모든 조작이 명확하고 안전한지 확인해야 한다.

(5) 또한 사용자는 본문에서 언급한 일반적인 피싱 공격 방식에 대해 이해하고 있어야 하며, 피싱 특징을 스스로 식별할 수 있어야 한다. 일반적인 서명, 권한 부여 함수 및 그 위험성, Interactive(상호작용 URL), Owner(권한 부여자 주소), Spender(권한 수여자 주소), Value(권한 수량), Nonce(난수), Deadline(만료 시간), transfer/transferFrom(이체) 등의 필드 내용을 숙지해야 한다.

사, FIT21 법안 해설

2024년 5월 23일 미국 하원은 찬성 279표, 반대 136표로 '21세기 금융 혁신 및 기술 법안(Financial Innovation and Technology for the 21st Century Act, FIT21)'을 공식 통과시켰다. 조 바이든 미국 대통령은 이 법안을 거부하지 않을 것이라고 선언하며, 의회가 "디지털 자산에 대한 포괄적이고 균형 잡힌 규제 프레임워크"에 대해 협력할 것을 촉구했다.

FIT21은 블록체인 프로젝트가 미국에서 안전하고 효과적으로 시작할 수 있는 길을 제공하고, 미국 증권거래위원회(SEC)와 상품선물거래위원회(CFTC) 간의 책임 범위를 명확히 하며, 디지털 자산이 증권인지 상품인지 구분하고, 암호화폐 거래소에 대한 규제를 강화하여 미국 소비자를 보다 잘 보호하는 것을 목표로 한다.

4.1 FIT21 법안의 주요 내용

-

디지털 자산의 정의

법안 원문: IN GENERAL.—The term ‘digital asset’ means any fungible digital representation of value that can be exclusively possessed and transferred, person to person, without necessary reliance on an intermediary, and is recorded on a cryptographically secured public distributed ledger.

법안은 '디지털 자산'을 중개자 없이 개인

TechFlow 공식 커뮤니티에 오신 것을 환영합니다

Telegram 구독 그룹:https://t.me/TechFlowDaily

트위터 공식 계정:https://x.com/TechFlowPost

트위터 영어 계정:https://x.com/BlockFlow_News