暗号資産ユーザーのためのセキュリティガイド:どのようにしてハッキングされるかを知ることから始めましょう

TechFlow厳選深潮セレクト

暗号資産ユーザーのためのセキュリティガイド:どのようにしてハッキングされるかを知ることから始めましょう

暗号資産関連の攻撃の第一歩の多くは依然として、個人に対して非技術的な方法で行われるため、予防の機会が与えられている。

執筆:Rick Maeda

翻訳:Golem

多くの暗号資産ユーザーが複雑な脆弱性によってではなく、クリックや署名、誤った信頼行為によって被害に遭っているという事実があります。本レポートでは、ユーザーの日常に潜むこうしたセキュリティ攻撃を詳細に分析します。

フィッシングキットやウォレット盗難ツールからマルウェア、偽カスタマーサポート詐欺まで、暗号資産業界におけるほとんどの攻撃はプロトコルではなく直接ユーザーを標的にしており、一般的な攻撃はコードよりも人為的要因に集中しています。

そのため本レポートでは個人ユーザーに対する暗号資産の脆弱性について概説し、一般的な脆弱性の一覧だけでなく、実際のケーススタディやユーザーが日常で注意すべき点も紹介します。

重要なこと:あなた自身が攻撃対象である

暗号資産は設計上セルフホスト型です。しかし、この基本的な特性と業界の中心的価値観が、ユーザー(つまりあなた)を単一障害点にしてしまうことがよくあります。多くの個人による暗号資産損失事件では、問題はプロトコルのバグではなく、「1回のクリック」「1通のDM」「1回の署名」にあります。どうでもよい日常作業や、一時の信頼・油断が、ユーザーの暗号資産体験を一変させる可能性があります。

従って、本レポートはスマートコントラクトのロジック問題ではなく、個人の脅威モデルに焦点を当て、ユーザーがどのように悪用されるか、そしてどう対処すべきかを解説します。特に個人レベルでの脆弱性攻撃、すなわちフィッシング、ウォレット許可、ソーシャルエンジニアリング、マルウェアについて重点的に扱います。最後にプロトコルレベルのリスクについても簡単に紹介し、暗号資産分野で発生する可能性のあるさまざまな脆弱性利用の全体像を示します。

個人が直面する脆弱性攻撃の種類

許可不要の環境で行われる取引は永続的かつ取り消せないものであり、通常は仲介者が存在しません。また個人ユーザーは金融資産を持つデバイスやブラウザ上で匿名の取引相手とやり取りする必要があるため、暗号資産はハッカーおよび犯罪者にとって魅力的な狩場となっています。

以下は個人が遭遇しうる脆弱性攻撃の種類ですが、読者はこの節が大部分を網羅しているとはいえ、完全ではないことに留意してください。暗号資産に不慣れな方にとってはこれらのリストが圧倒的に見えるかもしれませんが、その多くはインターネット時代から存在する「一般的な」攻撃手法であり、暗号資産業界独自のものではありません。

ソーシャルエンジニアリング攻撃

心理操作によりユーザーを騙し、自らの安全を危険にさらさせる攻撃。

-

フィッシング:本物のプラットフォームを模倣した偽のメール、メッセージ、サイトで認証情報やリカバリーフレーズを盗み取る。

-

なりすまし詐欺:KOL、プロジェクト責任者、カスタマーサポート職員などを装い、信頼を得て資金や機密情報を盗む。

-

リカバリーフレーズ詐欺:ユーザーが偽の復旧ツールやプレゼント企画によりリカバリーフレーズを漏らしてしまう。

-

偽エアドロップ:無料トークンで誘い、安全でないウォレット操作や秘密鍵の共有を促す。

-

偽求人詐欺:就職先のように見せかけるが、目的はマルウェアのインストールや機密データの窃取。

-

プンプ&ダンプ詐欺:SNSで盛り上げを行い、無警戒な小規模投資家にトークンを売りつける。

通信・アカウント乗っ取り

通信インフラまたはアカウントレベルの脆弱性を利用して認証を回避する攻撃。

-

SIMスワップ:攻撃者が被害者の電話番号を乗っ取り、二段階認証(2FA)コードを傍受してアカウントの認証情報をリセットする。

-

クレデンシャルスタッフィング:流出した認証情報を再利用してウォレットや取引所アカウントにアクセスする。

-

二段階認証の回避:弱い認証方式やSMSベースの認証を利用して不正アクセスを可能にする。

-

セッションハイジャック:マルウェアや安全でないネットワークを通じてブラウザセッションを盗み、ログイン済みアカウントを乗っ取る。

ハッカーはSIMスワップを利用して米SECのTwitterアカウントを掌握し、偽のツイートを投稿した

マルウェアおよびデバイスの脆弱性

ユーザーのデバイスに侵入し、ウォレットへのアクセス権を取得したり取引を改ざんしたりする攻撃。

-

キーロガー:キーボード入力を記録してパスワード、PIN、リカバリーフレーズを盗む。

-

クリップボードハイジャック:貼り付けられるウォレットアドレスを攻撃者が制御するアドレスに置き換える。

-

遠隔アクセス型トロイの木馬(RAT):攻撃者が被害者のデバイス(ウォレット含む)を完全に制御できるようにする。

-

悪意あるブラウザ拡張機能:改ざんまたは偽造された拡張機能がデータを盗んだり取引を操作したりする。

-

偽ウォレットまたはアプリケーション:使用時に資金を盗む偽のアプリ(Appまたはブラウザ)。

-

中間者攻撃(MITM):ユーザーとサービスプロバイダー間の通信を傍受・改ざんする。特に安全でないネットワーク上で発生しやすい。

-

安全でないWi-Fi攻撃:公共または感染したWi-Fiネットワークがログイン時や送信中に機密データを傍受する。

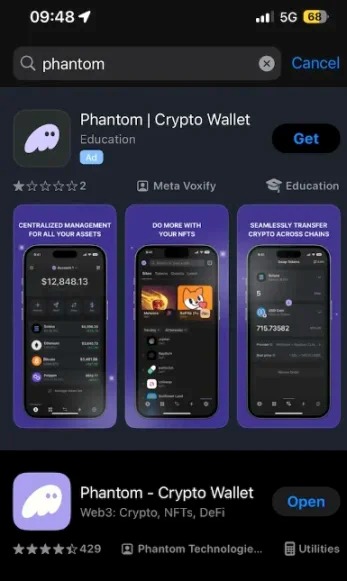

偽ウォレットは暗号資産初心者を狙う典型的な詐欺

ウォレットレベルの脆弱性

ユーザーがウォレットを管理・操作・署名する方法を標的にする攻撃。

-

悪意ある承認による資金枯渇:悪意あるスマートコントラクトが過去のトークン承認を利用してトークンをすべて奪う。

-

ブラインド署名攻撃:ユーザーが内容不明の取引条件に署名し、資金を失う(例:ハードウェアウォレットから)。

-

リカバリーフレーズの盗難:マルウェア、フィッシング、または保管習慣の悪さによりフレーズが漏れる。

-

秘密鍵の漏洩:安全でない保管方法(クラウドドライブや平文メモなど)により鍵が漏れる。

-

ハードウェアウォレットの漏洩:改ざんまたは偽造されたデバイスが秘密鍵を攻撃者に流す。

スマートコントラクトおよびプロトコルレベルのリスク

悪意あるまたは脆弱なオンチェーンコードとのやり取りに起因するリスク。

-

悪意あるスマートコントラクト:相互作用時に隠れた悪意あるコードが発動し、資金を盗まれる。

-

フラッシュローン攻撃:担保不要の貸付を利用して価格やプロトコルロジックを操作する。

-

オラクル改ざん:攻撃者が価格情報を改ざんし、誤ったデータに依存するプロトコルを攻撃する。

-

流動性退出詐欺:作成者が自分だけ資金を引き出せるように設計したトークン/プールで、ユーザーを閉じ込めてしまう。

-

シビル攻撃:複数の偽の身分を使って分散型システム(特にガバナンスやエアドロップ対象)を混乱させる。

プロジェクトおよび市場操作詐欺

トークン、DeFiプロジェクト、NFTに関連する詐欺。

-

Rug Pull:資金調達後にプロジェクト創設者が姿を消し、価値のないトークンを残す。

-

偽プロジェクト:偽のNFTコレクションでユーザーを騙し、詐欺や有害な取引に署名させる。

-

ダスト攻撃:わずかな量のトークン転送を利用してウォレットの匿名性を破り、フィッシングや詐欺のターゲットを特定する。

ネットワークおよびインフラ攻撃

ユーザーが依存するフロントエンドまたはDNSレベルのインフラを悪用する攻撃。

-

フロントエンドハイジャック/DNSスプーフィング:ユーザーを悪意あるインターフェースにリダイレクトし、認証情報を盗んだり安全でない取引を誘導する。

-

クロスチェーンブリッジの脆弱性:ブリッジ送金中にユーザー資金を盗む。

物理的脅威

強要、盗難、監視など現実世界のリスク。

-

人身攻撃:被害者が資金移転やリカバリーフレーズの開示を強要される。

-

物理的盗難:デバイスやバックアップ(ハードウェアウォレット、ノート等)を盗まれアクセスを得られる。

-

ショルダーハック:公共または私的な場所でユーザーが機密情報を入力する様子を覗き見る、または撮影する。

特に注意すべき主要な脆弱性

ユーザーが攻撃を受ける方法は多岐にわたりますが、中でもより一般的な脆弱性があります。以下は暗号資産を保有または使用する個人が最も理解しておくべき3つの攻撃手法と、それらの予防法です。

フィッシング(偽ウォレットおよびエアドロップを含む)

フィッシングは暗号資産よりも何十年も前から存在しており、1990年代に登場した言葉で、攻撃者が偽のメールやサイトを使って敏感な情報(通常はログイン情報)を「釣り」出すことを指します。暗号資産が並行金融システムとして登場すると、フィッシングも自然に進化し、リカバリーフレーズ、秘密鍵、ウォレット承認を標的にするようになりました。

暗号資産のフィッシングはとりわけ危険です。なぜなら、返金もなければ不正利用保護もなく、取引を取り消せるカスタマーサポートもいないからです。一度鍵が盗まれたら、資金はほぼ確実に失われます。また重要なのは、フィッシングがしばしば大規模な攻撃の第一歩に過ぎず、最初の損失以上にその後に続く連鎖的損害が深刻な場合があることです。例えば、盗まれた認証情報により攻撃者が被害者になりすまして他人を騙すことも可能です。

フィッシングはどうやって働くのか?

フィッシングの核心は、人間の信頼心を利用し、信用できるように見えるインターフェースを提示したり権威者を装ったりすることで、ユーザーが自発的に機密情報を提供したり悪意ある操作を承認させることにあります。主な伝播経路は以下の通りです:

-

フィッシングサイト

-

MetaMask、Phantomなどのウォレット、Binanceなどの取引所、dAppの偽バージョン

-

Google広告で宣伝されたりDiscord/Xグループで共有され、本物と同じに見せかける

-

「ウォレットをインポート」や「資金を回復」という指示で、リカバリーフレーズや秘密鍵を盗む

-

フィッシングメールおよびメッセージ

-

「緊急のセキュリティ更新」や「アカウントが盗まれました」など、偽の公式連絡

-

偽のログインポータルへのリンクを含んでいたり、悪意あるトークンやスマートコントラクトとの相互作用を促す

-

中には資金を入金させた後数分で盗み取るケースもある

-

偽エアドロップ:EVMチェーン上のウォレットに偽のトークンを送信

-

トークンをクリックまたは売買しようとした瞬間に悪意あるコントラクトとの相互作用が発生

-

無限のトークン承認を秘密に要求、または署名ペイロードを通じてユーザーのネイティブトークンを盗む

フィッシング事例

2023年6月、北朝鮮のLazarusグループがAtomic Walletを攻撃しました。これは暗号資産史上で最も破壊的な純粋なフィッシング攻撃の一つです。この攻撃により5,500を超える非管理型ウォレットが侵害され、1億ドル以上の暗号資産が盗まれました。この過程では、ユーザーが悪意ある取引に署名したりスマートコントラクトと相互作用したりする必要はありませんでした。攻撃は、騙しのUIとマルウェアによるリカバリーフレーズおよび秘密鍵の抽出のみで行われました。これはフィッシングによる認証情報盗難の典型例です。

Atomic Walletは500以上の暗号資産に対応するマルチチェーン非管理型ウォレットです。この事件では、攻撃者は同ウォレットのサポートインフラ、アップデート手順、ブランドイメージへの信頼を巧みに利用した協調的フィッシング活動を行いました。被害者はメール、偽サイト、トロイの木馬化されたアップデートにより誘い込まれ、これらすべてがAtomic Walletの正当な通信を模倣していました。

ハッカーが用いたフィッシング手法は以下の通りです:

-

Atomic Walletのカスタマーサポートやセキュリティ警告を装った偽メールで、緊急措置を取るよう促す

-

ウォレット復旧やエアドロップ受領画面を模倣した偽サイト(例:`atomic-wallet[.]co`)

-

Discord、メール、感染したフォーラムを通じて悪意あるアップデートを配布。これによりユーザーがフィッシングページに誘導されたり、ローカルマルウェアが認証情報を抽出

ユーザーがこのような詐欺的インターフェースに12語または24語のリカバリーフレーズを入力した瞬間、攻撃者はウォレットへの完全なアクセス権を得ます。この脆弱性では、被害者がオンチェーンで何らかの相互作用を行う必要はありません。ウォレット接続も、署名リクエストも、スマートコントラクトも関与しません。代わりに、完全にソーシャルエンジニアリングと、信頼できるプラットフォーム上でウォレットを復旧または確認したいというユーザーの意思に依存しています。

ウォレット盗難ツールおよび悪意ある承認

ウォレット盗難ツールとは、ユーザーのウォレットから資産を引き出す悪意あるスマートコントラクトまたはdAppのことです。その手段は秘密鍵を盗むのではなく、ユーザーに代幣へのアクセス権を許可させたり危険な取引に署名させたりすることです。認証情報を盗むフィッシング攻撃とは異なり、ウォレット盗難ツールは「許可」を悪用します。この「許可」こそがWeb3の信頼メカニズムの中心です。

DeFiおよびWeb3アプリが主流になるにつれ、MetaMaskやPhantomのようなウォレットはdAppと「接続」する概念を普及させました。これは利便性をもたらしましたが、大きな攻撃面も作り出しました。2021年〜2023年にかけて、NFTのミント、偽エアドロップ、一部のdAppが、本来馴染み深いユーザーインターフェースの中に悪意あるコントラクトを埋め込むようになりました。ユーザーは興奮や気を散らされてウォレットを接続し、「承認」ボタンを押してしまいますが、何を承認したのかを理解していないことが多いのです。

攻撃の仕組み

悪意ある承認は、ERC-20やERC-721/ERC-1155といったブロックチェーン標準に含まれる権限システムを悪用します。ユーザーに資産への継続的アクセス権を攻撃者に与えさせます。

ERC-20トークンのapprove(address spender, uint256 amount)関数は、「支出者」(dAppまたは攻撃者)がユーザーのウォレットから指定数量のトークンを移動できるようにします。NFTのsetApprovalForAll(address operator, bool approved)関数は、「オペレーター」にコレクション内のすべてのNFTを移動する権限を与えます。

これらの承認はdAppでは標準的なものですが(例:Uniswapはトークン交換のために承認が必要)、攻撃者はこれを悪用します。

攻撃者が承認を得る方法

騙しの指示:フィッシングサイトや感染したdAppが、「ウォレット接続」「トークン交換」「NFT受領」などと表示してユーザーに取引の署名を求めます。この取引は実際には攻撃者のアドレスに対してapproveまたはsetApprovalForAllを呼び出します。

無限承認:攻撃者は通常、無限のトークン承認(例:uint256.max)またはsetApprovalForAll(true)を要求し、ユーザーのトークンまたはNFTを完全に支配します。

ブラインド署名:一部のdAppはユーザーに不透明なデータに署名させ、悪意ある行動を隠蔽します。Ledgerのようなハードウェアウォレットでも、「トークンを承認」といった一見無害な情報しか表示されず、攻撃者の意図が隠されていることがあります。

攻撃者が承認を得ると、即座に資産を自分のウォレットに移すこともあれば、疑念を避けるために(時には数週間から数ヶ月待ってから)資産を盗むこともあります。

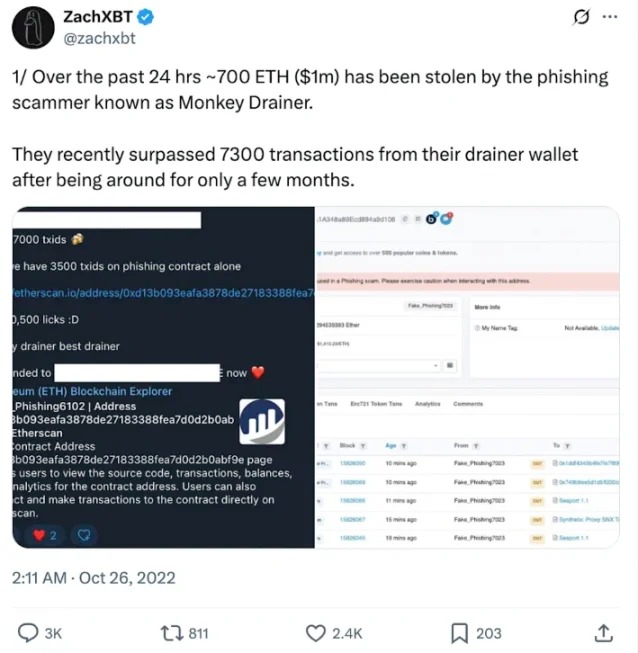

ウォレット枯渇プログラム/悪意ある承認の事例

Monkey Drainer詐欺は2022年から2023年初頭にかけて流行し、偽のミントサイトや悪意あるスマートコントラクトを通じて数百万ドルの暗号資産(NFTを含む)を盗んだ有名な「枯渇プログラム as a Service」型フィッシングキットです。従来のフィッシングのようにユーザーのリカバリーフレーズやパスワードを収集するのではなく、危険なオンチェーン承認にユーザーを署名させ、スマートコントラクトを悪用して資産を引き出すのが特徴です。Monkey Drainerは2023年初頭に終了するまでに、数百のウォレットから430万ドル以上を盗みました。

著名なオンチェーン探偵ZachXBTがMonkey Drainer詐欺を暴露

このキットはスキルの低い攻撃者に人気があり、地下Telegramやダークウェブコミュニティで積極的に宣伝されました。関係者は本物のプロジェクトを模倣した偽ミントサイトを複製でき、バックエンドを設定して署名済み取引を中央集権的な出金コントラクトに転送できます。これらのコントラクトは、setApprovalForAll()(NFT)やpermit()(ERC-20トークン)などの関数を使い、ユーザーの知らない間にメッセージに署名させ、攻撃者のアドレスに資産アクセス権を与えるように設計されています。

注目すべきは、このプロセスでは直接的なフィッシングを避けている点です。被害者は秘密鍵やリカバリーフレーズを要求されません。代わりに、一見正当なdAppと相互作用します。通常はカウントダウン付き、または人気ブランドを宣伝するミントページです。接続後、ユーザーは理解できない取引に署名を求められます。これらの取引は一般的な承認文言やウォレットUIによって曖昧にされています。署名は直接的な資金移動ではなく、攻撃者がいつでも移動できる権限を与えるものです。権限を得た後、枯渇コントラクトは単一ブロック内で一括出金を実行できます。

Monkey Drainerの特徴の一つは遅延実行です。盗まれた資産は数時間から数日後に引き出されることが多く、疑念を避け利益を最大化します。そのため、高額なウォレットや活発な取引を行うユーザーに特に効果的です。CloneX、Bored Apes、AzukiなどのプロジェクトのNFTコレクターも有名な被害者に含まれます。

Monkey Drainerは2023年に運営を停止しましたが、おそらく「静かに立ち去る」ためでした。しかしウォレット枯渇ツールの時代は進化を続け、オンチェーンでのブラインド承認の威力を誤解または軽視するユーザーに継続的な脅威を及ぼしています。

マルウェアおよびデバイスの脆弱性

最後に、「マルウェアおよびデバイスの脆弱性」とは、ユーザーのコンピュータ、スマートフォン、ブラウザに侵入し、騙してマルウェアをインストールさせる多様な攻撃を指します。目的は通常、リカバリーフレーズや秘密鍵などの機密情報を盗むこと、ウォレット操作を傍受すること、または攻撃者がデバイスを遠隔操作できるようにすることです。暗号資産分野では、こうした攻撃はしばしばソーシャルエンジニアリング(偽求人、偽アプリアップデート、Discord経由のファイル送信など)から始まり、すぐに全面的なシステム侵入へと発展します。

マルウェアはパーソナルコンピュータ誕生時から存在しています。従来はクレジットカード情報の盗難、ログイン情報の収集、スパム送信やランサムウェア用のシステム乗っ取りに使われていました。暗号資産の台頭とともに、攻撃者もオンラインバンキングから取り消せない取引の暗号資産を狙うようになりました。

多くのマルウェアはランダムに拡散するのではなく、被害者が実行操作を誘導されることで広がります。ここでソーシャルエンジニアリングが作用します。一般的な拡散方法は本文の第1節で既に列挙されています。

マルウェアおよびデバイス脆弱性の事例:2022年のAxie Infinity求人詐欺

2022年のAxie Infinity求人詐欺はRonin Bridgeの大規模ハッキングにつながりました。これは暗号資産分野におけるマルウェアおよびデバイス脆弱性悪用の典型的な事例であり、背後には複雑なソーシャルエンジニアリングが存在します。この攻撃は北朝鮮のハッカー組織Lazarusグループによるものとされ、約6.2億ドルの暗号資産が盗まれ、これまでで最大規模の分散型金融(DeFi)ハッキングの一つとなりました。

Axie Infinityの脆弱性は伝統的金融メディアでも報道された

このハッキングは、ソーシャルエンジニアリング、マルウェアの展開、ブロックチェーンインフラの脆弱性悪用を組み合わせた多段階作戦でした。

攻撃者は架空の会社の採用担当者を装い、LinkedInを通じてRonin Networkの運営会社Sky Mavisの従業員を標的にしました。Ronin Networkは人気の「Play-to-Earn」ブロックチェーンゲームAxie Infinityを支える、イーサリアムに接続されたサイドチェーンです。当時、RoninおよびAxie Infinityの時価総額はそれぞれ約3億ドル、40億ドルでした。

攻撃者は複数の従業員に接触しましたが、主な標的は上級エンジニアでした。信頼を得るため、攻撃者は複数回の偽の面接を行い、非常に好条件の報酬を提示してエンジニアを惹きつけました。そしてエンジニアに正式な求人案内を装ったPDFファイルを送りました。エンジニアはこれが採用プロセスの一部だと誤解し、会社のPCでファイルをダウンロード・開きました。このPDFにはRAT(遠隔操作型トロイの木馬)が含まれており、開いた瞬間エンジニアのシステムが感染し、ハッカーはSky Mavisの内部システムにアクセスできるようになりました。この侵入がRoninネットワークインフラを攻撃する基盤となりました。

今回のハッキングにより6.2億ドル相当が盗まれ(17.36万ETHと2550万USDC)、最終的に3000万ドルしか回収できませんでした。

自分を守る方法

脆弱性攻撃はますます巧妙になっていますが、依然として明らかに識別可能な兆候に依存しています。よくある危険信号は以下の通りです:

-

「Xを受け取るためにウォレットをインポート」:合法なサービスがリカバリーフレーズを要求することはありません。

-

未請求のDM:特にサポート、資金提供、未質問の問題解決を提供するもの。

-

ドメイン名のわずかなスペルミス:例:metamusk.io と metarnask.io。

-

Google広告:フィッシングリンクは検索結果で本物のリンクより上に表示されることが多い。

-

信じられないほど良い話:例:「5ETH受け取る」や「倍のトークン報酬」イベント。

-

緊急性や脅迫的手法:「アカウントがロックされました」「今すぐ受け取らないと資金損失」。

-

無限トークン承認:ユーザー自身が承認数量を設定すべきです。

-

ブラインド署名リクエスト:16進数ペイロードで、読みやすい説明がない。

-

未検証または曖昧なコントラクト:新しいトークンやdAppであれば、承認内容を確認してください。

-

緊急UIメッセージ:「すぐに署名しないとチャンスを逃す」など、プレッシャーをかける典型的な手法。

-

MetaMaskの突然の署名ポップアップ:特に理由が不明、ガス代ゼロの取引、理解できない関数呼び出しが含まれる場合。

個人の保護のための原則

自分を守るために、以下の黄金律を守るべきです:

-

いかなる理由であっても誰にもリカバリーフレーズを教えない。

-

公式サイトをブックマークする:常に直接アクセスし、検索エンジンでウォレットや取引所を検索しない。

-

ランダムなエアドロップトークンをクリックしない:特に参加していないプロジェクトのもの。

-

未承認のDMは避ける:合法なプロジェクトがまずDMを送ることはほとんどない(ただし、実際に送る場合もある)。

-

ハードウェアウォレットを使う:ブラインド署名のリスクと鍵の漏洩を減らせる。

-

フィッシング防止ツールを使う:PhishFort、Revoke.cash、広告ブロッカーなどの拡張機能を使用。

-

読み取り専用ブラウザを使う:Etherscan Token ApprovalsやRevoke.cashなどのツールで、自分のウォレットが持つ権限を確認できる。

-

使い捨てウォレットを作る:ゼロまたは少量の資金を持つ新規ウォレットを作成し、ミントやリンクのテストを行う。これで損失を最小限に抑えられる。

-

資産を分散する:すべての資産を一つのウォレットに置かない。

すでに経験豊富な暗号資産ユーザーであれば、以下の高度な原則も守るべきです:

-

暗号資産活動には専用のデバイスまたはブラウザプロファイルを使用。さらに、リンクやDMの開封も専用デバイスで行う。

-

Etherscanのトークン警告ラベルを確認。多くの詐欺トークンはすでにマークされている。

-

コントラクトアドレスを公式プロジェクト発表と照合する。

-

URLをよく確認する:特にメールやチャットの中では、微妙なスペルミスがよくある。多くのメッセージアプリはもちろん、ウェブサイトもハイパーリンクを許可しており、www.google.comのようなリンクを直接クリックできる。

-

署名に注意:確認前に必ず取引内容をデコード(MetaMask、Rabby、シミュレーターなどで)。

結びに

多くのユーザーは、暗号資産の脆弱性は技術的で避けがたいものだと考えています。特にこの業界に入ったばかりの人はそう感じがちです。確かに複雑な攻撃手法はそうかもしれませんが、多くの場合、最初のステップは非技術的な形で個人を標的にしており、その後の攻撃は予防可能なのです。

この分野での個人の損失のほとんどは、珍妙なコードの脆弱性や難解なプロトコルの欠陥によるものではなく、ファイルを読まずに署名してしまったり、偽アプリにウォレットをインポートしてしまったり、一見妥当なDMを信じてしまったりすることが原因です。ツールは新しいかもしれませんが、手口は古くからあるものです:だます、急かす、誤導する。

セルフホスト型で許可不要の特性は暗号資産の強みですが、ユーザーは同時にリスクも高いことを覚えておく必要があります。従来の金融では騙されても銀行に電話できますが、暗号資産では騙された時点でゲームオーバーです。

TechFlow公式コミュニティへようこそ

Telegram購読グループ:https://t.me/TechFlowDaily

Twitter公式アカウント:https://x.com/TechFlowPost

Twitter英語アカウント:https://x.com/BlockFlow_News