2024年Web3ブロックチェーンセキュリティ態勢年次報告

TechFlow厳選深潮セレクト

2024年Web3ブロックチェーンセキュリティ態勢年次報告

Web3ブロックチェーンのセキュリティ状況の動的進化について包括的に理解する。

執筆:Beosin

序文

本レポートはブロックチェーンセキュリティーアライアンスが主導し、アライアンスメンバーであるBeosinおよびFootprint Analyticsが共同で作成したものであり、2024年のグローバルなブロックチェーンセキュリティー情勢の発展を包括的に考察することを目的としています。 グローバルなブロックチェーンセキュリティーの現状を分析・評価することで、現在直面しているセキュリティー上の課題や脅威を明らかにし、解決策やベストプラクティスを提供します。

本レポートを通じて、読者はWeb3ブロックチェーンセキュリティー情勢の動的な変化をより包括的に理解できるようになります。これにより、ブロックチェーン分野におけるセキュリティー課題の評価と対応が可能になります。さらに、読者はレポートからセキュリティー対策や業界の将来の方向性に関する有益な提言を得ることができ、この新興分野において賢明な意思決定と行動を支援できます。ブロックチェーンのセキュリティーと規制は、Web3時代の発展における重要な課題です。深く研究し検討することで、これらの課題をよりよく理解し対処することができ、ブロックチェーン技術の安全性と持続可能な発展を推進できます。

1. 2024年 Web3 ブロックチェーンセキュリティー情勢概要

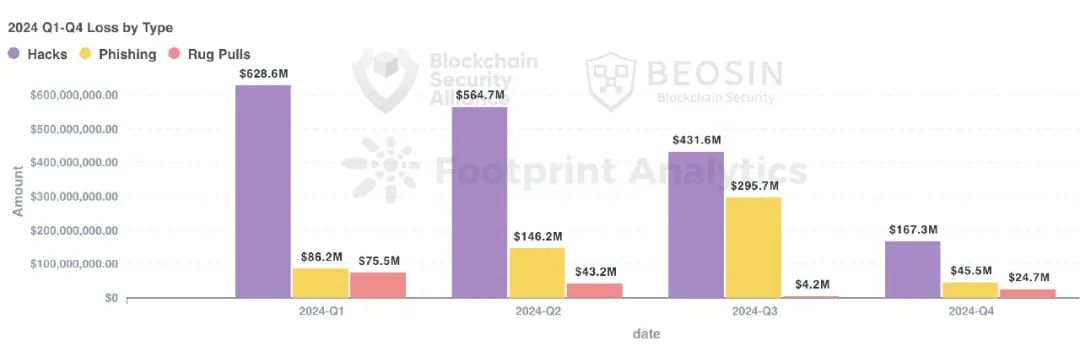

セキュリティー監査会社Beosin傘下のAlertプラットフォームによる監視によると、2024年にWeb3分野でハッカー攻撃、フィッシング詐欺、プロジェクト側のRug Pullによって生じた総損失額は25.13億ドルに達しました。主な攻撃事件は131件で、総損失額は約17.92億ドル。プロジェクト側のRug Pull事件は68件で、総損失額は約1.48億ドル。フィッシング詐欺による損失額は約5.74億ドルでした。

2024年には、ハッカー攻撃およびフィッシング詐欺の金額が2023年と比べて顕著に増加しており、特にフィッシング詐欺は前年比で140.66%も急増しています。一方、プロジェクト側のRug Pull事件による損失額は大幅に減少し、約61.94%低下しました。

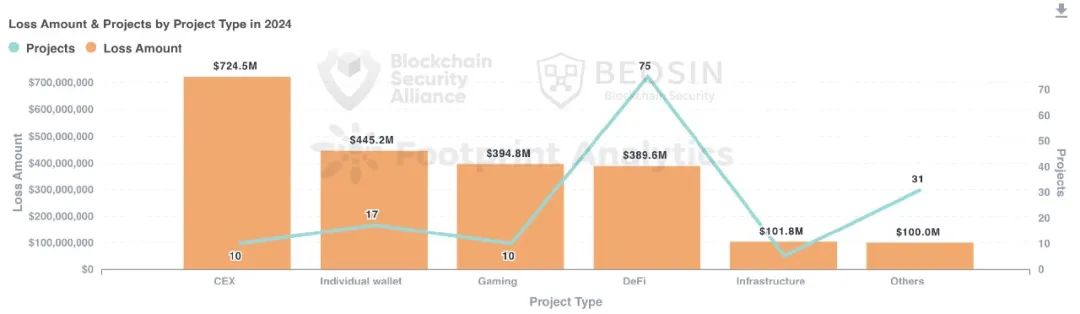

2024年に攻撃を受けたプロジェクトの種類には、DeFi、CEX、DEX、パブリックチェーン、クロスチェーンブリッジ、ウォレット、決済プラットフォーム、ギャンブルプラットフォーム、暗号資産ブローカー、インフラ、パスワードマネージャー、開発ツール、MEVロボット、TGロボットなど多岐にわたります。攻撃頻度が最も高かったのはDeFiプロジェクトで、75件の攻撃により約3.90億ドルの損失が発生しました。総損失額が最も大きかったのはCEXで、10件の攻撃により約7.24億ドルの損失が発生しました。

2024年には、より多くの種類のパブリックチェーン上で攻撃が発生し、複数チェーンにまたがる盗難事件も複数報告されました。Ethereumは依然として損失額が最も大きいチェーンであり、Ethereum上での66件の攻撃事件により約8.44億ドルの損失が発生し、年間総損失の33.57%を占めています。

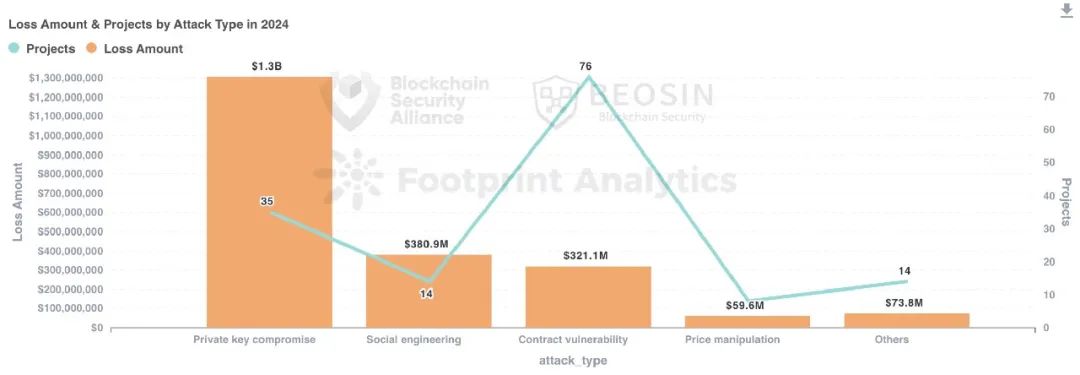

攻撃手法別では、35件の秘密鍵漏洩事件により約13.06億ドルの損失が発生しており、総損失の51.96%を占め、最も大きな損失をもたらした攻撃手法となっています。

契約バグの悪用は発生頻度が最も高い攻撃手法です。131件の攻撃事件のうち76件が契約バグの悪用によるもので、全体の58.02%を占めています。

年間で約5.31億ドルの盗難資金が回収され、総盗難額の約21.13%に相当します。また、年間で約1.09億ドルの盗難資金がミキサーに送られ、総盗難額の約4.34%を占めましたが、これは2023年と比べて約66.97%減少しています。

2. 2024年 Web3エコシステムにおけるトップ10セキュリティー事件

2024年には損失額が1億ドルを超えた攻撃事件が5件発生しました:DMM Bitcoin(3.04億ドル)、PlayDapp(2.90億ドル)、WazirX(2.35億ドル)、Gala Games(2.16億ドル)、Chris Larsen 盗難事件(1.12億ドル)。上位10件のセキュリティー事件の総損失額は約14.17億ドルで、年度の攻撃事件総損失額の79.07%を占めています。

No.1 DMM Bitcoin

損失額:3.04億ドル

攻撃手法:秘密鍵漏洩

2024年5月31日、日本の暗号資産取引所DMM Bitcoinが攻撃を受け、3億ドル超のビットコインが盗まれました。ハッカーは盗んだ資金を10以上のアドレスに分散して洗浄しようとしています。

No.2 PlayDapp

損失額:2.90億ドル

攻撃手法:秘密鍵漏洩

2024年2月9日、ブロックチェーンゲームプラットフォームPlayDappが攻撃を受け、ハッカーは20億枚のPLAトークンを鋳造し、その価値は3650万ドルでした。PlayDappとの交渉が決裂した後、2月12日にハッカーはさらに159億枚のPLAトークン(2.539億ドル相当)を鋳造し、一部の資金をGate取引所に送信しました。PlayDappチームはその後PLAコントラクトを一時停止し、PLAトークンをPDAトークンへ移行させました。

No.3 WazirX

損失額:2.35億ドル

攻撃手法:ネットワーク攻撃およびフィッシング

2024年7月18日、インドの暗号資産取引所WazirXのマルチシグウォレットから2.3億ドル以上が盗まれました。このマルチシグウォレットはSafe Walletのスマートコントラクトウォレットでした。攻撃者はマルチシグ署名者を誘導してコントラクトアップグレードトランザクションに署名させ、アップグレード後のコントラクトを通じてウォレット内の資産を直接転送し、最終的に2.3億ドル以上の資産をすべて引き出しました。

No.4 Gala Games

損失額:2.16億ドル

攻撃手法:アクセス制御の脆弱性

2024年5月20日、Gala Gamesのある特権アドレスが乗っ取られ、攻撃者はそのアドレスを使ってトークンのmint関数を呼び出し、50億枚のGALAトークン(約2.16億ドル相当)を直接鋳造しました。その後、増刷されたトークンを段階的にETHに交換しました。その後、Gala Gamesチームはブラックリスト機能を使用してハッカーをブロックし、損失を回収しました。

No.5 Chris Larsen (リップル共同創設者)

損失額:1.12億ドル

攻撃手法:秘密鍵漏洩

2024年1月31日、リップルの共同創設者クリス・ラーセン氏は、自身の4つのウォレットが侵害され、合計で約1.12億ドルを失ったと発表しました。バイナンスチームは420万ドル相当の盗難XRPトークンの凍結に成功しました。

No.6 Munchables

損失額:6250万ドル

攻撃手法:ソーシャルエンジニアリング攻撃

2024年3月26日、Blast基盤のWeb3ゲームプラットフォームMunchablesが攻撃され、約6250万ドルの損失が出ました。攻撃の原因は、北朝鮮のハッカーを開発者として雇用していたためです。最終的に、盗まれたすべての資金はハッカーによって返還されました。

No.7 BTCTurk

損失額:5500万ドル

攻撃手法:秘密鍵漏洩

2024年6月22日、トルコの暗号資産取引所BTCTurkが攻撃され、約5500万ドルの損失が発生しました。バイナンスは530万ドル超の盗難資金の凍結を支援しました。

No.8 Radiant Capital

損失額:5300万ドル

攻撃手法:秘密鍵漏洩

2024年10月17日、マルチチェーン貸借プロトコルRadiant Capitalが攻撃を受け、攻撃者はRadiant Capitalのマルチシグウォレットの11人中3人の所有権を不正に取得しました。このマルチシグウォレットは3/11の署名検証方式を採用していたため、攻撃者は3つの秘密鍵を使ってオフチェーンで署名を行い、オンチェーンで取引を発行して、Radiant Capitalコントラクトの所有権を攻撃者が制御する悪意あるコントラクトに移転させ、5300万ドル以上の損失を発生させました。

No.9 Hedgey Finance

損失額:4470万ドル

攻撃手法:コントラクトバグ

2024年4月19日、Hedgey Financeが攻撃者によって複数回攻撃されました。攻撃者はトークン承認の脆弱性を利用し、ClaimCampaignsコントラクト内の大量のトークンを盗み出しました。Ethereumチェーンでは210万ドル超、Arbitrumチェーンでは約4260万ドル相当のトークンが盗まれました。

No.10 BingX

損失額:4470万ドル

攻撃手法:秘密鍵漏洩

2024年9月19日、BingX取引所のホットウォレットがハッカーに攻撃されました。BingXは緊急対応計画を発動し、資産の緊急移転や出金の一時停止などの措置を取りましたが、Beosinの統計によると、ホットウォレットからの異常流出による総損失額は4470万ドルに達し、盗まれた資産はEthereum、BNB Chain、Tron、Polygon、Avalanche、Baseなど複数のブロックチェーンにまたがっています。

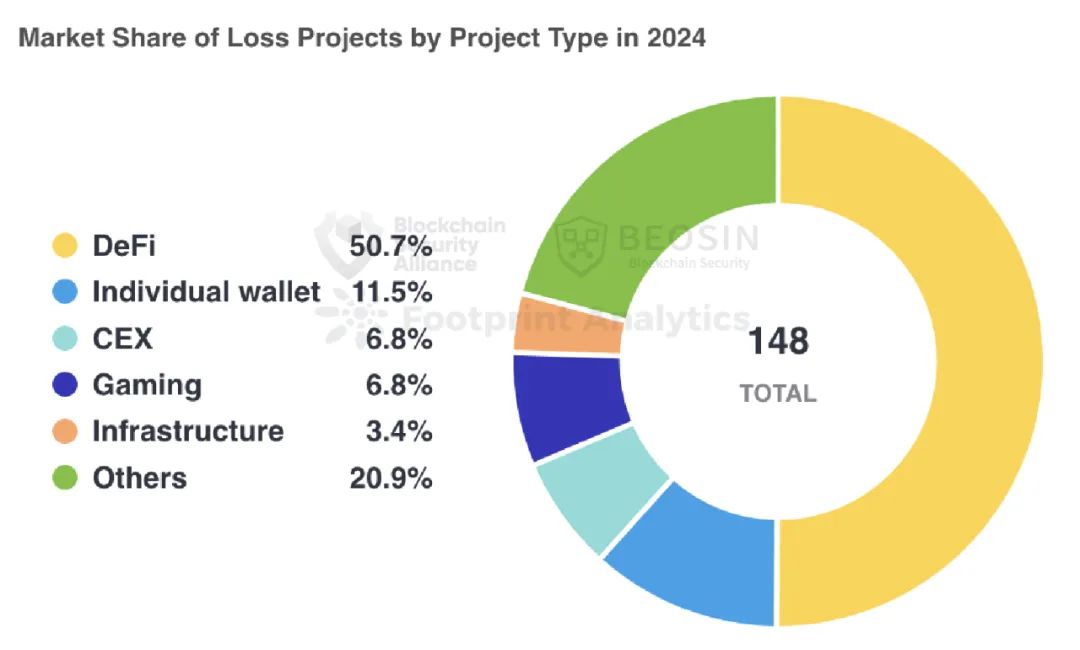

3. 攻撃対象となったプロジェクトの種類

2024年に攻撃を受けたプロジェクトの種類は、DeFi、CEX、DEX、パブリックチェーン、クロスチェーンブリッジ、ウォレットなど一般的な種類に加え、決済プラットフォーム、ギャンブルプラットフォーム、暗号資産ブローカー、インフラ、パスワードマネージャー、開発ツール、MEVロボット、TGロボットなど多様なタイプにも及びました。

2024年にはDeFiプロジェクトへの攻撃が75件発生し、被攻撃回数が最も多いプロジェクトタイプ(約50.70%)でした。DeFi攻撃の総損失額は約3.90億ドルで、全損失額の約15.50%を占め、損失額としては第4位でした。

損失額が最も大きかったのはCEX(中央集権型取引所)で、10件の攻撃により約7.24億ドルの損失が発生し、最も大きな損失を出したプロジェクトタイプでした。総合的に見ると、2024年には取引所関連のセキュリティー事故が頻発しており、取引所のセキュリティーは依然としてWeb3エコシステム最大の課題です。

損失額が2番目に大きかったのは個人ウォレットで、総損失額は約4.45億ドルでした。暗号資産の大口投資家(ホエール)に対する12件の攻撃と、一般ユーザーに対する多数のフィッシング攻撃およびソーシャルエンジニアリング攻撃により、個人ウォレットの総損失額は2023年比で464.72%も急増し、取引所のセキュリティーに次ぐ第2の主要な課題となりました。

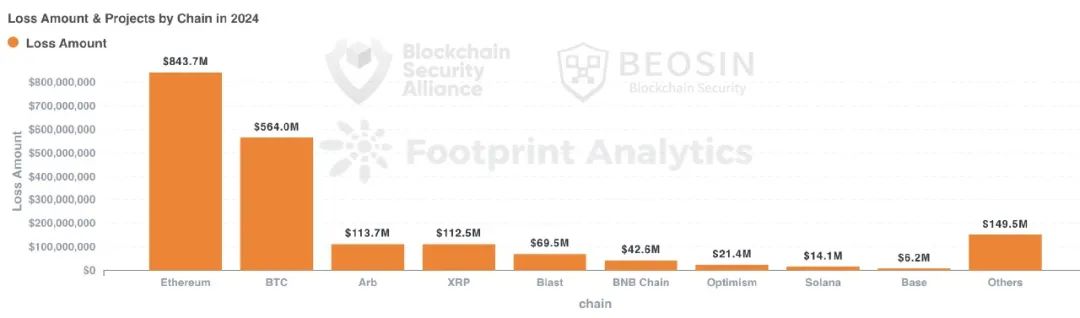

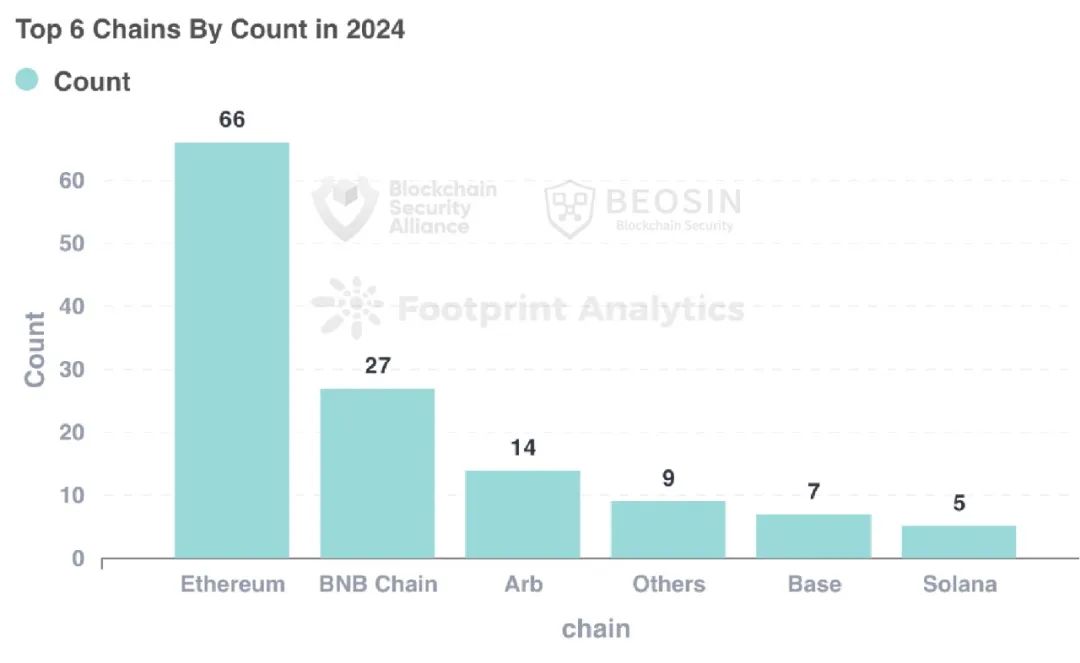

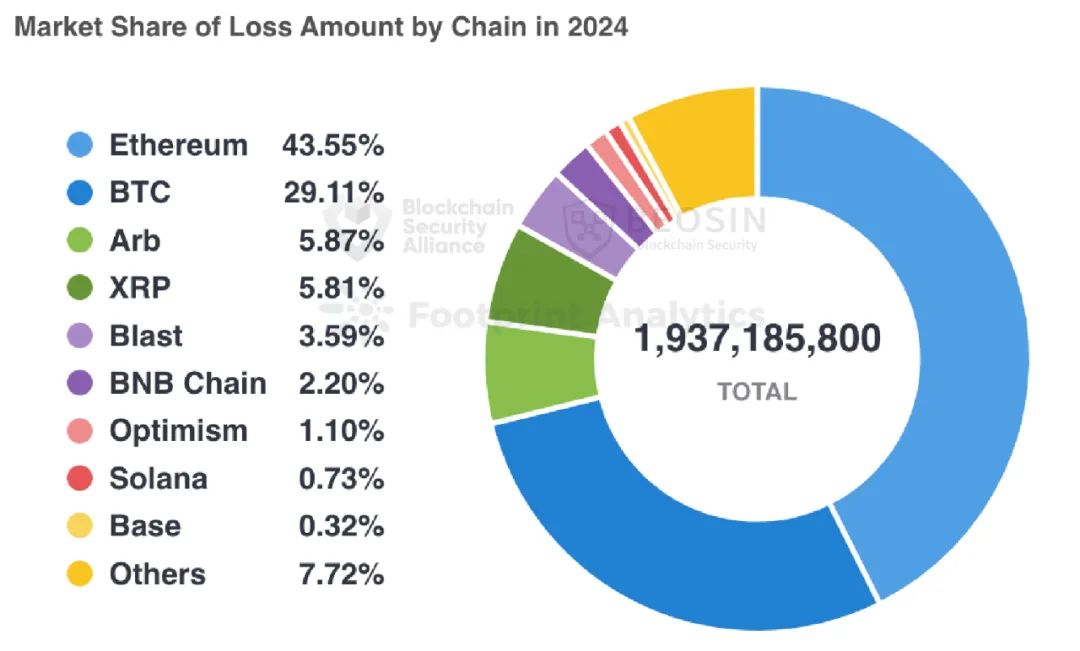

4. 各チェーンの損失額状況

2023年と比較して、2024年にはより多くの種類のパブリックチェーンで攻撃事件が発生しました。損失額で上位5位までのチェーンは順にEthereum、Bitcoin、Arbitrum、Ripple、Blastです:

攻撃事件の発生回数で上位6位までのチェーンは順にEthereum、BNB Chain、Arbitrum、Others、Base、Solanaです:

2023年と同様に、Ethereumは依然として損失額が最も大きいパブリックチェーンです。Ethereum上での66件の攻撃により約8.44億ドルの損失が発生し、年間総損失の33.59%を占めています。

注:この総損失データには、オンチェーンフィッシング損失および一部CEXホットウォレット損失は含まれていません

注:この総損失データには、オンチェーンフィッシング損失および一部CEXホットウォレット損失は含まれていません

Bitcoinネットワークの損失額は2位で、単一のセキュリティー事件で2.38億ドルの損失が発生しました。3位はArbitrumで、総損失額は約1.14億ドルでした。

5. 攻撃手法の分析

2024年の攻撃手法は非常に多様化しており、一般的なコントラクトバグ攻撃に加えて、サプライチェーン攻撃、サードパーティサービスプロバイダー攻撃、中間者攻撃、DNS攻撃、フロントエンド攻撃なども含まれます。

2024年には、35件の秘密鍵漏洩事件により13.06億ドルの損失が発生し、総損失の51.96%を占めており、最も大きな損失をもたらした攻撃手法です。大きな損失をもたらした秘密鍵漏洩事件には、DMM Bitcoin(3.04億ドル)、PlayDapp(2.90億ドル)、リップル共同創設者クリス・ラーセン氏(1.12億ドル)、BTCTurk(5500万ドル)、Radiant Capital(5300万ドル)、BingX(4470万ドル)、DEXX(2100万ドル)などが含まれます。

コントラクトバグの悪用は発生頻度が最も高い攻撃手法です。131件の攻撃事件のうち76件がコントラクトバグの悪用によるもので、全体の58.02%を占めています。コントラクトバグによる総損失額は約3.21億ドルで、損失額としては3番目に多いです。

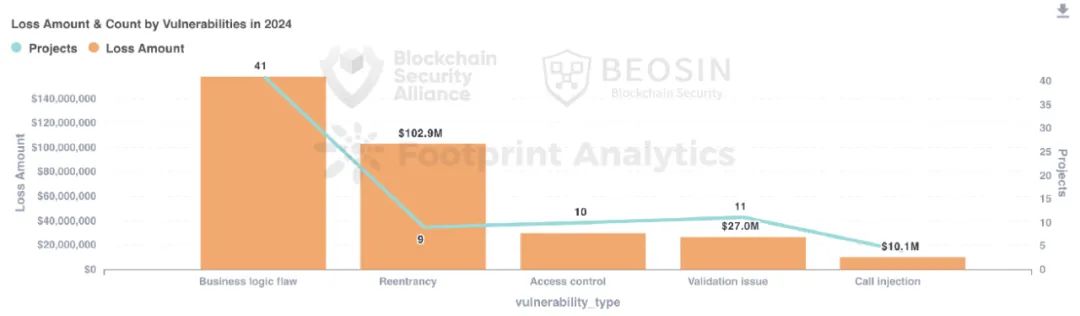

バグの詳細分類では、発生頻度が最も高く、損失額も最も大きいのはビジネスロジックの脆弱性です。コントラクトバグ事件の中で、損失額の約53.95%がビジネスロジックの脆弱性によるもので、合計で約1.58億ドルの損失をもたらしました。

6. 反マネロン(AML)の典型事例分析

6.1 Polter Finance セキュリティー事件

事件概要

2024年11月17日、Beosin Alertのモニタリングと警告により、FTMチェーン上のレンディングプロトコルPolter Financeが攻撃を受け、攻撃者はフラッシュローンを利用してプロジェクトコントラクト内のトークン価格を操作し利益を得たことが判明しました。

脆弱性および資金分析

今回の攻撃対象となったLendingPoolコントラクト(0xd47ae558623638f676c1e38dad71b53054f54273)は、0x6808b5ce79d44e89883c5393b487c4296abb69feをオラクルとして使用しており、このオラクルは最近デプロイされた価格フィードコントラクト(0x80663edff11e99e8e0b34cb9c3e1ff32e82a80fe)を利用しています。この価格フィードコントラクトは、攻撃者がフラッシュローンに利用可能なuniswapV2_pair(0xEc71)コントラクト内のトークン準備高に基づいて価格を計算しているため、価格操作攻撃の脆弱性があります。

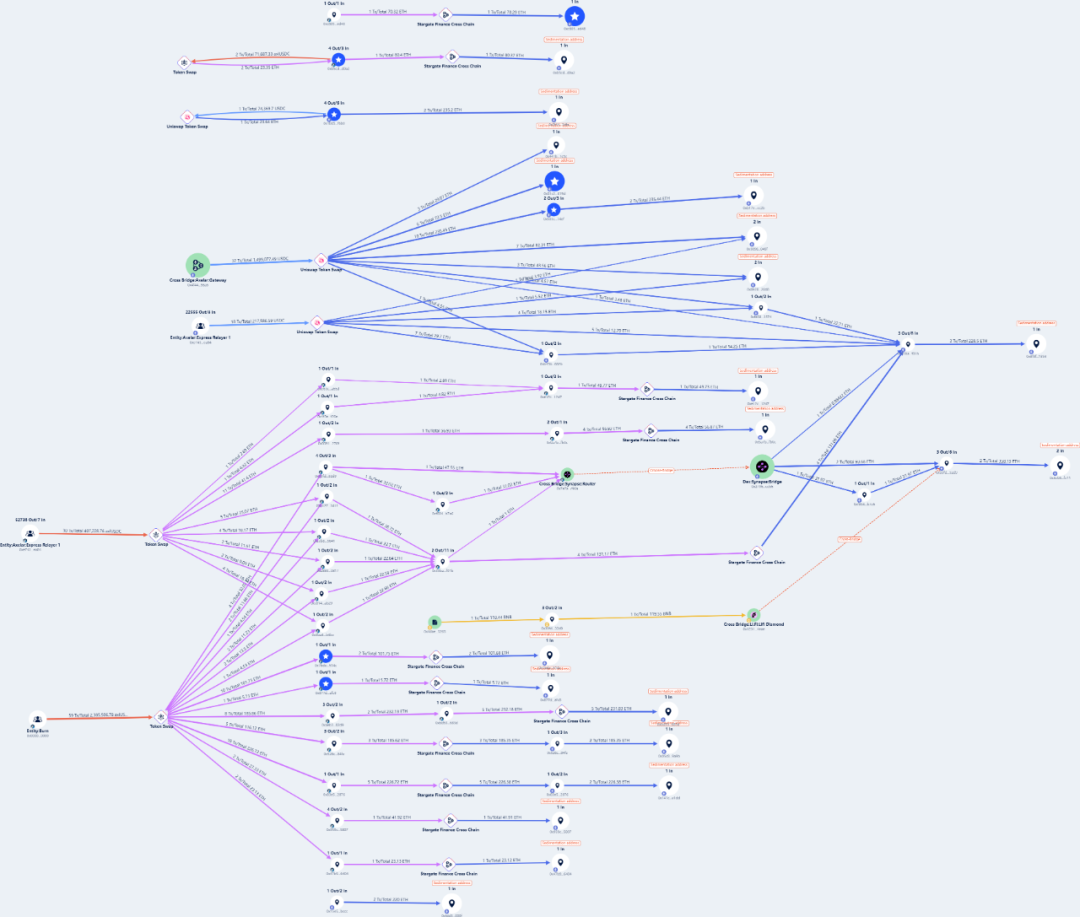

攻撃者はフラッシュローンを利用して$BOOトークンの価値を人工的に押し上げ、他の暗号資産を借り出しました。その後、盗まれた資金はFTMトークンに交換され、ETHチェーンへクロスチェーン転送され、すべての資金がETHチェーン上に保管されました。以下はARBチェーンとETHチェーン上の資金の流れを示す図です:

11月20日、攻撃者はTornado Cashに2625枚以上のETHを継続的に送金しました。下図参照:

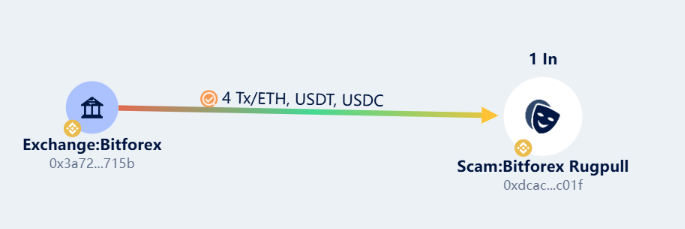

6.2 BitForex セキュリティー事件

事件概要

2024年2月23日、有名なオンチェーン探偵ZachXBTが自身の分析ツールを通じて、BitForexのホットウォレットから約5650万ドルの資金が流出しており、その過程でプラットフォームは出金サービスを一時停止していたことを公表しました。

資金分析

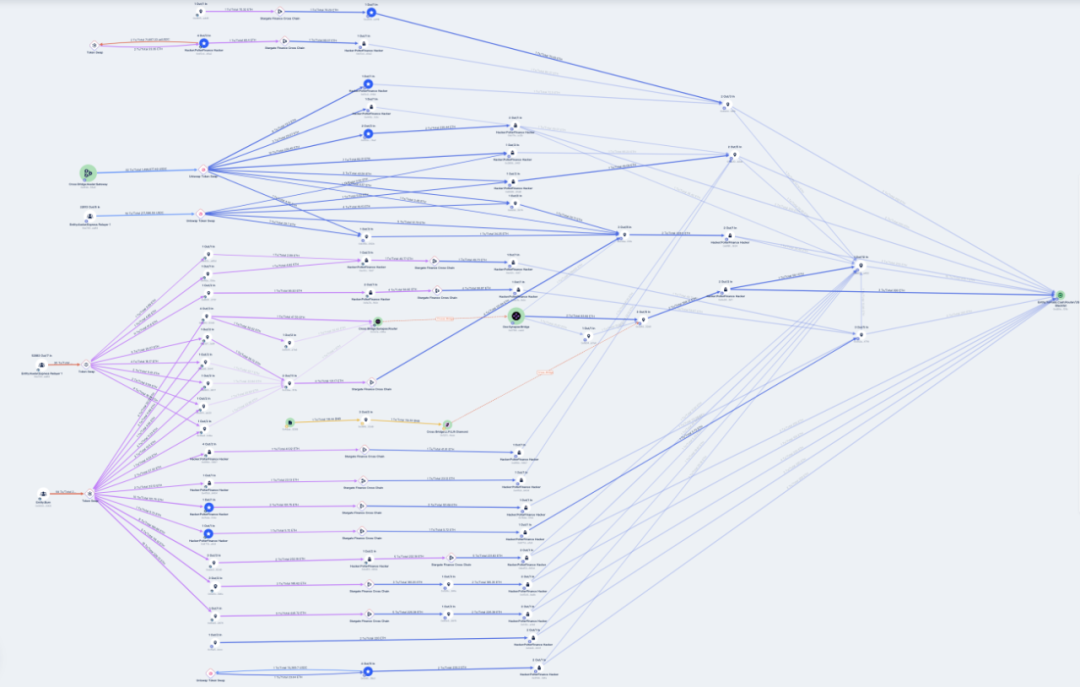

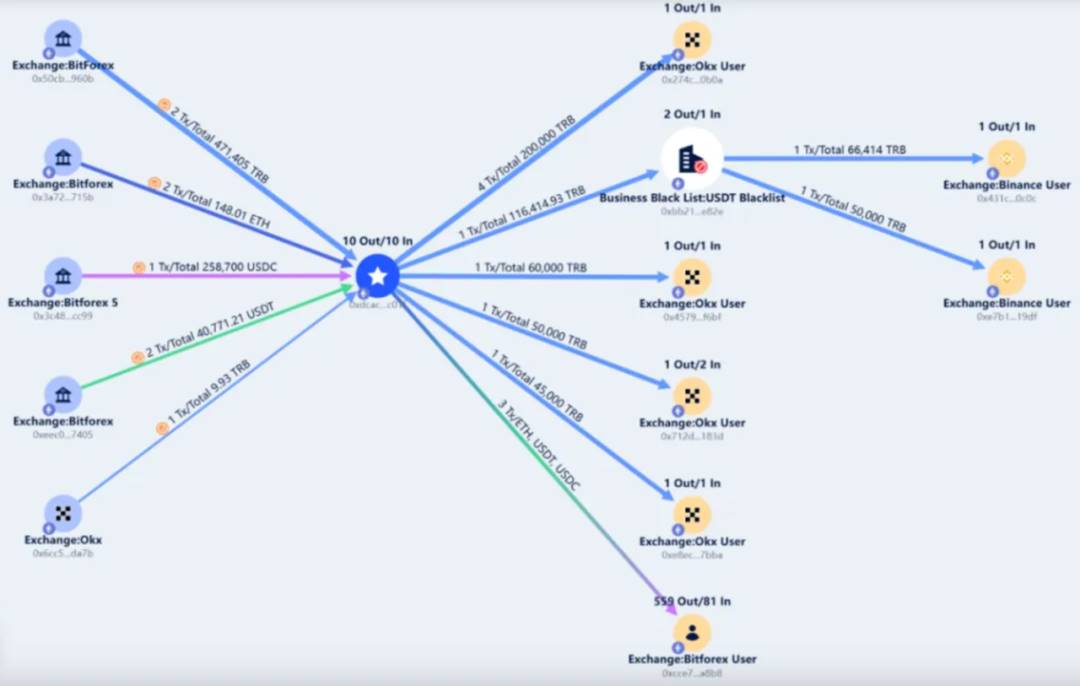

BeosinセキュリティーチームはTraceツールを使用してBitForex事件を徹底的に追跡・分析しました:

Ethereum

Bitforex取引所は2024年2月24日6:11(UTC+8)から、40,771 USDT、258,700 USDC、148.01 ETH、471,405 TRBをEthereumの脱走アドレス(0xdcacd7eb6692b816b6957f8898c1c4b63d1fc01f)に順次送金しました。

その後、8月9日北京時間に、脱走アドレスはTRBを除くすべてのトークン(147.9 ETH、40,771 USDT、258,700 USDC)をBitforex取引所アカウント(0xcce7300829f49b8f2e4aee6123b12da64662a8b8)に返送しました。

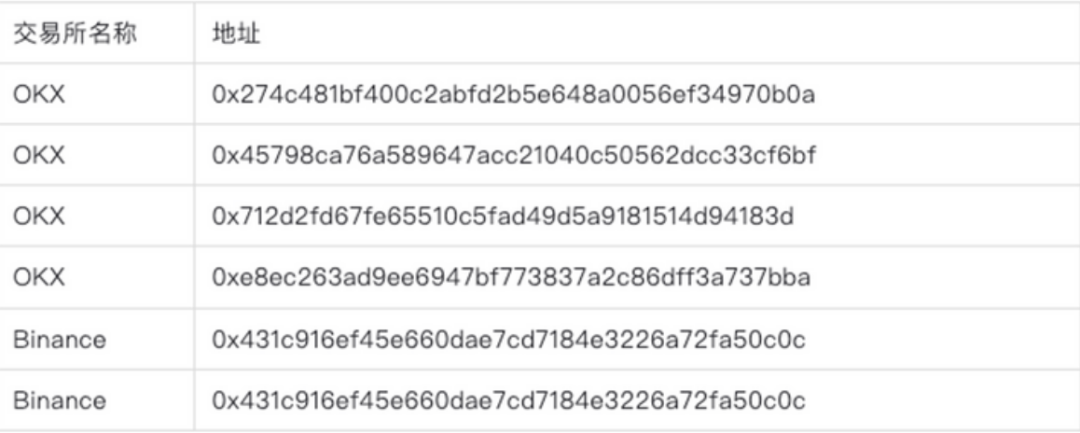

続いて、11月9日から11月10日にかけて、脱走アドレスは7件の取引を通じて355,000 TRBを以下の4つのOKX取引所ユーザーアドレスに送金しました:

0x274c481bf400c2abfd2b5e648a0056ef34970b0a

0x45798ca76a589647acc21040c50562dcc33cf6bf

0x712d2fd67fe65510c5fad49d5a9181514d94183d

0xe8ec263ad9ee6947bf773837a2c86dff3a737bba

その後、脱走アドレスは残りの116,414.93 TRBを中継アドレス(0xbb217bd37c6bf76c6d9a50fefc21caa8e2f2e82e)に送金し、このアドレスが2回に分けてすべてのTRBを2つの異なるバイナンス取引所ユーザーに送りました:

0x431c916ef45e660dae7cd7184e3226a72fa50c0c

0xe7b1fb77baaa3bba9326af2af3cd5857256519df

BNB Chain

2月24日、Bitforex取引所は166 ETH、46,905 USDT、57,810 USDCをBNBチェーンアドレス(0xdcacd7eb6692b816b6957f8898c1c4b63d1fc01f)に送金し、現在もそのまま滞留しています。

Polygon

北京時間2月24日、Bitforex取引所は99,000 MATIC、20,300 USDT、1,700 USDCをPOLチェーンアドレス:0xdcacd7eb6692b816b6957f8898c1c4b63d1fc01fに送金しました。

99,000 MATICは8月9日にアドレス0xcce7300829f49b8f2e4aee6123b12da64662a8b8に送られ、現在も滞留しています。その他のUSDTおよびUSDCは現在も滞留しています。

TRON

2月24日、Bitforex取引所は44,000 TRXおよび657,698 USDTをTRONチェーンアドレスTQcnqaU4NDTR86eA4FZneeKfJMiQi7i76oに送金しました。8月9日、上記のすべてのトークンがBitforex取引所ユーザーアドレスTGiTEXjqx1C2Y2ywp7gTR8aYGv8rztn9uoに返送されました。

Bitcoin

2月24日から、16のBitforexアドレスが合計5.7 BTCをBTCチェーンアドレス3DbbF7yxCR7ni94ANrRkfV12rJoxrmo1o2に送金しました。このアドレスは8月9日、5.7 BTCをすべてBitforex取引所アドレス11dxPFQ8K9pJefffHE4HUwb2aprzLUqxzに返送しました。

以上より、Bitforex取引所は2月24日に40,771 USDT、258,700 USDC、148.01 ETH、471,405 TRBをETHチェーンに送金;44,000 TRXおよび657,698 USDTをTRONチェーンに送金;5.7 BTCをBTCチェーンに送金;166 ETH、46,905 USDT、57,810 USDCをBNBチェーンに送金;99,000 MATIC、20,300 USDT、1,700 USDCをPolygonチェーンに送金しました。そして8月9日、BTCチェーンおよびTRONチェーンのすべてのトークン、ETHチェーンのTRB以外のすべてのトークンをBitforex取引所に返送し、11月9日および10日にすべての471,405 TRBを4つのOKXアカウントと2つのバイナンスアカウントに送金しました。これにより、ETHチェーン、TRONチェーン、BTCチェーンのすべてのトークンが移動済みとなりました。BSC上には166 ETH、46,905 USDT、57,810 USDCが滞留し、POL上には99,000 MATIC、20,300 USDT、1,700 USDCが滞留しています。

TRBを入金した取引所アドレス:

7. 盗難資産の資金の流れ分析

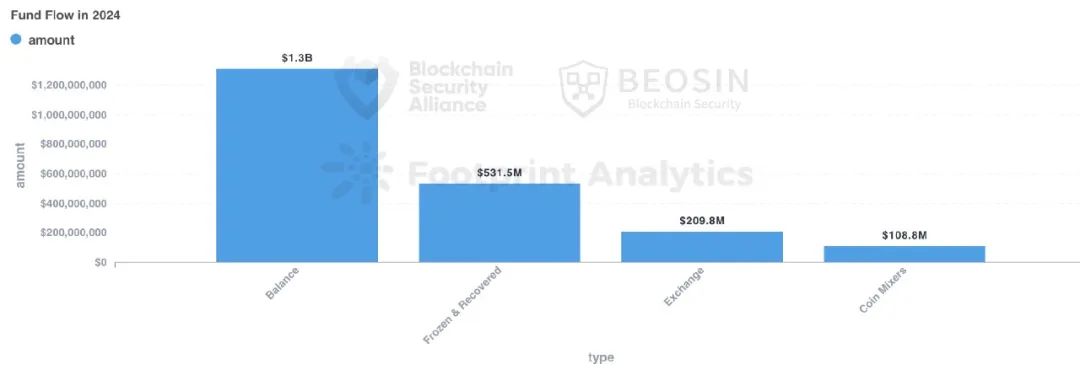

2024年一年間の盗難資金のうち、約13.12億ドルが依然としてハッカーのアドレスに保有されており(クロスチェーン転送や複数アドレスへの分散を含む)、総盗難額の52.20%を占めています。昨年と比較すると、今年のハッカーはミキサーを直接使うよりも、複数回のクロスチェーン転送によるマネロンや、資金を多数のアドレスに分散させる傾向が強まっています。アドレス数の増加およびマネロン経路の複雑化は、プロジェクトチームや規制当局にとって調査の難易度を確実に高めています。

約5.31億ドルの盗難資金が回収されており、総盗難額の約21.13%を占めます。2023年には回収された資金は約2.95億ドルでした。

年間で約1.09億ドルの盗難資金がミキサーに送られ、総盗難額の約4.34%を占めます。2022年8月に米国財務省OFACがTornado Cashを制裁して以降、盗難資金がTornado Cashに送られる金額は大幅に減少しています。

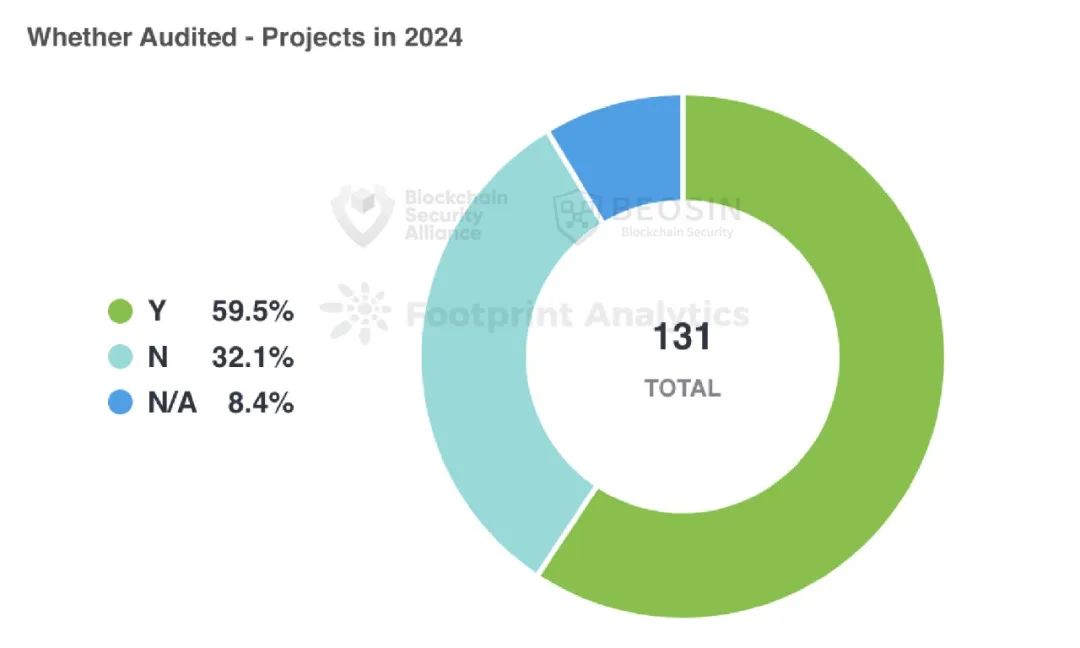

8. プロジェクト監査状況の分析

131件の攻撃事件のうち、42件のプロジェクトは監査を受けておらず、78件のプロジェクトは監査を受けており、11件のプロジェクトの監査状況は不明です。

監査を受けていない42プロジェクトのうち、コントラクトバグ事件は30件(約71.43%)を占めます。これは、監査を受けていないプロジェクトの方が潜在的なセキュリティーリスクを抱えやすいことを示しています。一方、78件の監査済みプロジェクトでは、コントラクトバグ事件が49件(約62.82%)を占めています。これは監査が一定程度プロジェクトのセキュリティー向上に寄与していることを示しています。

しかし、Web3市場には完全な規範基準が欠如しており、監査の質はまちまちで、最終的な結果は期待ほどには達していません。資産の安全を確実に守るために、プロジェクトは上場前に専門のセキュリティーカンパニーによる監査を必ず受けることをお勧めします。

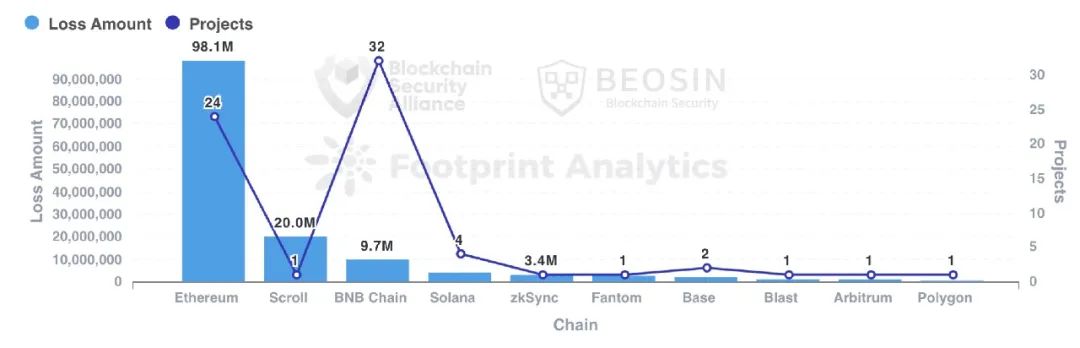

9. Rug Pull の分析

2024年、Beosin AlertプラットフォームはWeb3エコシステムにおける主なRug Pull事件を68件監視しており、関連総額は約1.48億ドルで、2023年の3.88億ドルと比べ大幅に減少しています。

金額別では、68件のRug Pull事件のうち、100万ドル以上に関係するプロジェクトは9件で、Essence Finance(2000万ドル)、Shido Global(240万ドル)、ETHTrustFund(220万ドル)、Nexera(180万ドル)、Grand Base(170万ドル)、SAGA Token(160万ドル)、OrdiZK(140万ドル)、MangoFarmSOL(129万ドル)、RiskOnBlast(125万ドル)です。損失額の合計は3364万ドルで、すべてのRug Pull事件の損失額の22.73%を占めています。

EthereumおよびBNB Chain上のRug Pullプロジェクトは総数の82.35%を占めており、それぞれ24件および32件です。Scroll上では2000万ドル超のRug Pullが1件発生しました。その他のパブリックチェーンでも少数のRug Pull事件が発生しており、Polygon、BASE、Solanaなどが該当します。

10. 2024年 Web3 ブロックチェーンセキュリティー情勢まとめ

2024年には、オンチェーンのハッカー活動およびプロジェクト側のRug Pull事件の件数は2023年と比べて明確に減少していますが、損失額は依然として増加しており、フィッシング攻撃はさらに活発になっています。損失額が最も大きかった攻撃手法は依然として秘密鍵漏洩です。このような変化の主な理由は以下の通りです:

昨年活発だったハッカー活動を受けて、今年のWeb3エコシステム全体がセキュリティーに対してより注力しており、プロジェクトチームからセキュリティーカンパニーまで、リアルタイムのオンチェーンモニタリング、より厳格なセキュリティ監査、過去のコントラクトバグ悪用事件からの教訓の吸収など、さまざまな取り組みを行った結果、ハッカーがコントラクトバグを利用して資金を盗むことは昨年より難しくなりました。しかし、プロジェクト側は依然として秘密鍵の管理およびプロジェクト運営のセキュリティー意識を強化する必要があります。

暗号資産市場と従来の金融市場の融合に伴い、ハッカーはもはやDeFi、クロスチェーンブリッジ、取引所といったタイプに限定されず、決済プラットフォーム、ギャンブルプラットフォーム、暗号資産ブローカー、インフラ、パスワードマネージャー、開発ツール、MEVロボット、TGロボットなど多様な標的を攻撃するようになっています。

2024-2025年、暗号資産市場はブルマーケットに入り、オンチェーンの資金が活発になることで、より多くのハッカー攻撃を引き寄せる可能性があります。また、世界各地で暗号資産に関する規制政策が徐々に整備され、暗号資産を利用した犯罪活動の抑止が進められています。こうしたトレンドの中、2025年にはハッカー攻撃活動が依然として高水準で続くと予想され、世界的な法執行機関および規制当局は厳しい課題に直面し続けるでしょう。

TechFlow公式コミュニティへようこそ

Telegram購読グループ:https://t.me/TechFlowDaily

Twitter公式アカウント:https://x.com/TechFlowPost

Twitter英語アカウント:https://x.com/BlockFlow_News