Web3セキュリティ入門ガイド:クリップボードの安全を守る方法とは?

TechFlow厳選深潮セレクト

Web3セキュリティ入門ガイド:クリップボードの安全を守る方法とは?

本稿では、クリップボードのセキュリティについて取り上げ、その仕組みや攻撃手法、および実践の中で蓄積した防御策を紹介し、ユーザーがより堅固な資産保護意識を構築できるよう支援します。

執筆:Liz & Reborn

編集:Sherry

背景

前回のWeb3セキュリティ入門避坑ガイドでは、貔貅盤(ピキョウバン)詐欺について分析しました。今回は、クリップボードのセキュリティに焦点を当てます。

多くの暗号資産盗難事件において、被害者が最も困惑するのは「私は一度もネット経由で秘密鍵を送信していないのに、なぜ盗まれたのか?」という点です。実際、秘密鍵やリカバリーフレーズの漏洩は、クラウドやネットワークを通じてアップロードされたわけではなく、一見「ローカルで安全」と思える操作中に発生している可能性があります。例えば、秘密鍵やリカバリーフレーズをコピー&ペーストで入力したことはありませんか? メモアプリに保存したり、スクリーンショットを撮ったりしたことはありませんか? こうした一般的な操作こそが、ハッカーの標的となっている突破口なのです。

本稿では、クリップボードのセキュリティについて詳しく解説し、その仕組みや攻撃手法、そして私たちが実践から得た予防策を紹介することで、ユーザーの皆さんがより堅固な資産保護意識を築く手助けとします。

クリップボードがリスクを持つ理由

クリップボードとは、オペレーティングシステムが提供する一時的な共有ストレージ領域であり、テキスト、画像、ファイルパスなどの一時データを保存して、異なるアプリケーション間でのコピー・ペーストを可能にするものです。たとえば、ウォレットアドレスをコピーすると、そのアドレスは新しい内容で上書きされるか削除されるまで、クリップボードに保持されます。

-

平文での保存:Windows、macOS、Linuxなど多くのOSは、デフォルトでクリップボードのデータを暗号化せず、メモリ内に平文で保存しています。

-

システムAPIによるアクセス:多くのOSは、クリップボードにアクセスできるAPIを提供しており、テキストエディタ、ブラウザ拡張機能、IME(入力ソフト)、スクリーンショットツール、さらにはマルウェアといったアプリケーションが、適切な権限を持っていればバックグラウンドで静かにデータを読み取ったり改ざんしたりすることが可能です。

さらに、クリップボードの内容はデフォルトでは自動的に消去されないため、長時間にわたってアクセス可能な状態が続きます。もしユーザーが機密情報をコピーしたまま上書きや削除をしなければ、マルウェアやサードパーティ製アプリがそれらを読み取るチャンスを与えてしまうことになります。

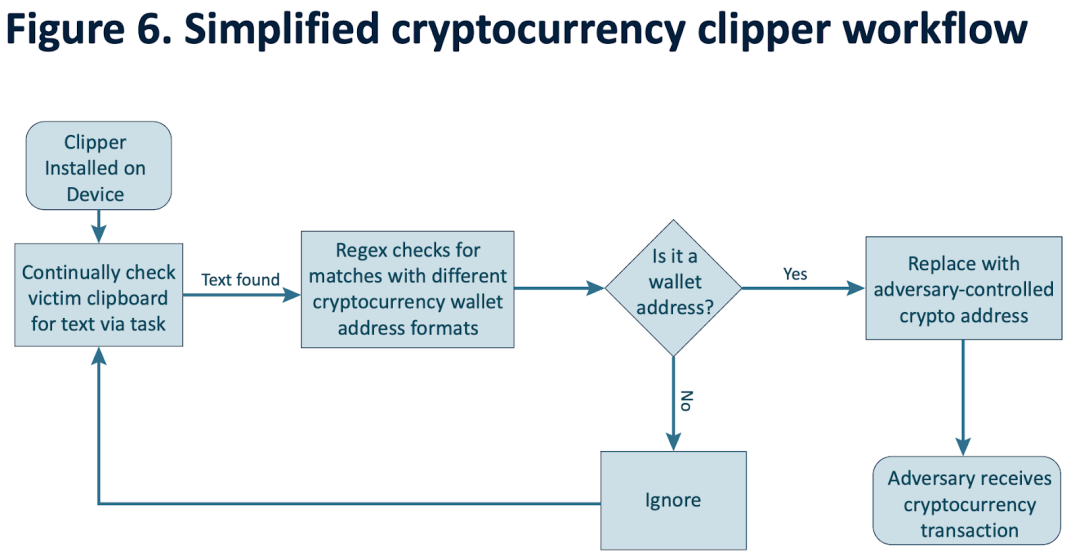

中にはアドレスを改ざんする専用のマルウェアも存在します。2024年に国連薬物犯罪事務所(UNODC)が発表した東南アジアにおける組織的犯罪に関する報告書によると、東南アジアの犯罪組織がよく使用する悪意あるソフトウェアの一つが「クリーパー(Clipper)」です。このソフトウェアは感染したシステムのクリップボードを監視し、暗号通貨取引中のアドレスをすり替えるものです。被害者が気づかないうちに取引を行うことで、資金が攻撃者のアドレスへと送られてしまいます。暗号ウォレットのアドレスは通常非常に長いため、受取アドレスの変更に気づきにくいという特徴があります。

(https://www.unodc.org/roseap/uploads/documents/Publications/2024/TOC_Convergence_Report_2024.pdf)

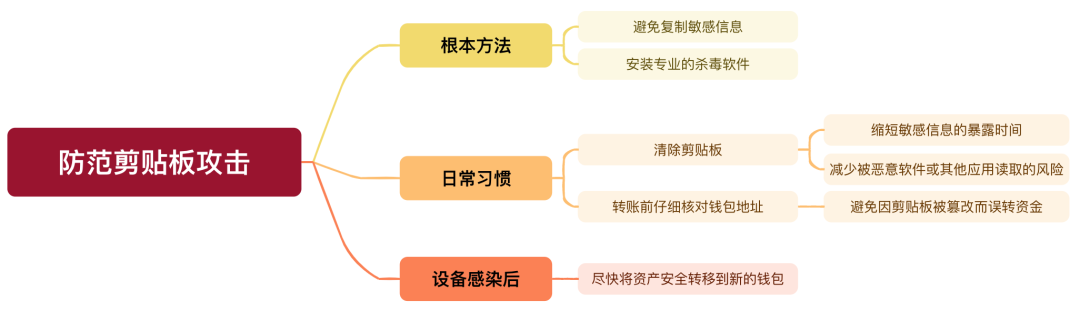

ここまで読めば、クリップボード攻撃を防ぐ最も根本的な方法は、機密情報をコピーしないこと、そしてマルウェアの侵入を防ぐために専門のウイルス対策ソフトをインストールすることだと理解できたでしょう。

クリップボードをクリアする主な目的は、機密情報が露出する時間を短縮し、マルウェアや他のアプリによる読み取りリスクを減らすことです。誤って機密情報をコピーしてしまった場合は、すぐにクリップボードをクリアすることで、漏洩の可能性を低減できます。簡単な方法としては、無関係な長いテキストをすぐさまコピーして、前の機密情報を「上書き」してしまうことです。これにより、読み取りの確率はある程度低下します。

ただし、すでにクリップボードの内容を盗み見たり改ざんしたりするマルウェアに感染している場合、手動でのクリアはほとんど意味がありません。こうした悪意あるプログラムはリアルタイムでデータを監視・取得できるため、人間が手動でクリアする速度では到底追いつきません。そのため、最も有効なのは、そもそも機密情報をコピーしないという「源流からの防止」と、デバイス自体のセキュリティ確保です。もしデバイスがすでに感染している疑いがある場合は、速やかに資産を新しいウォレットに移すことをお勧めします。

クリップボード以外にも、以下の方法で機密情報が漏れる可能性があるため、注意が必要です:

-

写真ライブラリ、クラウドストレージ、IME:秘密鍵/リカバリーフレーズをネットに触れないようにする。写真ライブラリ、クラウド、WeChatのお気に入り、スマホのメモ帳などへの保存は厳禁。また、IME上で機密情報を入力しないようにし、システム標準のIMEを使用し、「クラウド同期」機能はオフにしてください。可能であれば、コピー&ペーストで秘密鍵/リカバリーフレーズを入力しないようにしましょう。

-

マルウェアのリスク:定期的にウイルス対策ソフトでシステムをスキャンし、潜在的なマルウェアを検出・駆除してください。

-

ブラウザ拡張の権限問題:不要なブラウザ拡張は無効化してください。特定の拡張の権限リスクが気になる場合は、インストール後すぐに使用せずに、まず拡張IDを確認し、PC上のローカルパスを調べてmanifest.jsonファイルを入手し、その内容をAIに解析させて権限リスクを評価するのも一つの方法です。分離運用を考えるなら、未知の拡張に対してはChromeプロファイルを別途作成しておくと、被害を最小限に抑えられます。

-

送金アドレス改ざんのリスク:暗号通貨の送金を行う際は、ウォレットアドレスを必ず慎重に確認してください。クリップボードが改ざんされている場合、資金を間違って送ってしまう恐れがあります。

クリップボードのクリア方法(手順解説)

以下は、macOS、iOS、Android、Windowsそれぞれでクリップボードをクリアする簡単な方法です。ぜひ実践してみてください。

macOSは現在のクリップボード内容のみを保持し、履歴を記録しません。そのため、無関係なテキストをコピーすれば、以前の機密情報が上書きされます。iOSも同様に現在の内容のみを保持しており、無関係なテキストをコピーする方法に加えて、ショートカットを作成してホーム画面に「クリップボードをクリア」するコマンドを追加することも可能です。これにより、より簡単にクリアできます。

(https://x.com/0xBeyondLee/status/1855630836118467028)

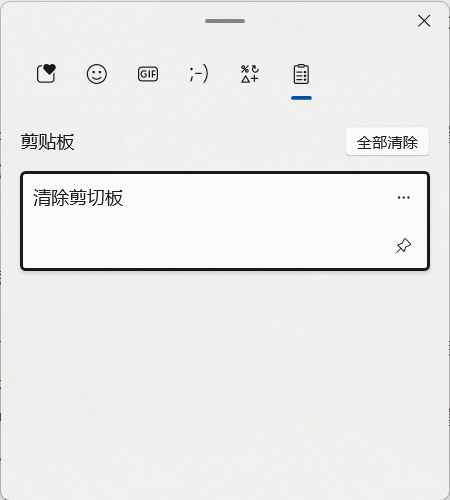

Windows 7以前のバージョンは、現在のクリップボード内容のみを保持しており、履歴機能はありません。よって、無関係なテキストをコピーすることで、元の内容を上書きし、間接的にクリアできます。Windows 10 / 11(「クリップボード履歴」が有効になっている場合):Win + Vキーを押すと履歴が表示され、右上にある「すべて消去」ボタンをクリックすることで、すべての履歴を削除できます。

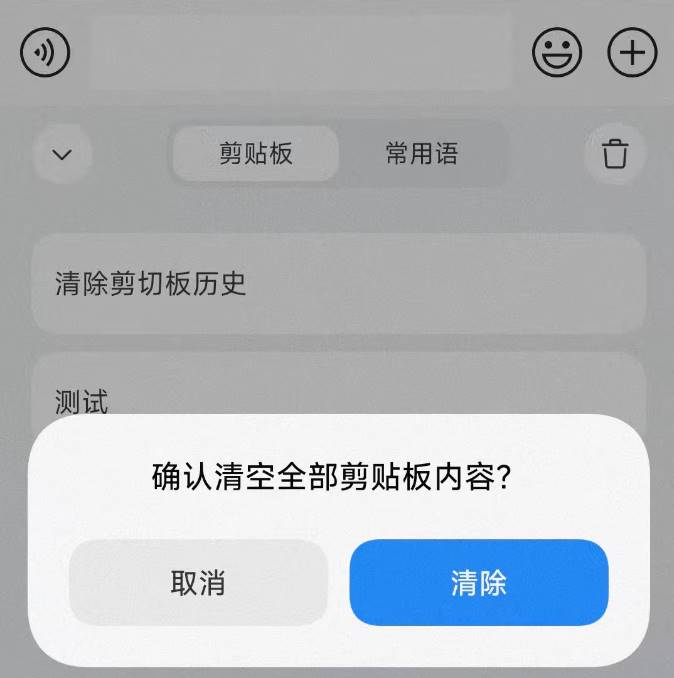

Android端末のクリップボード履歴は、多くの場合、IMEが記録しているものです。多くのAndroid端末ではIMEにクリップボード履歴機能があり、IMEのクリップボード管理画面に入ることで、不要な記録を手動で削除できます。

要するに、OS自体が履歴を保存しない場合は、新しい内容をコピーして上書きするだけで十分です。一方、Windows 10/11や一部のAndroid端末のように履歴機能がある場合は、上記の方法で手動で履歴をクリアしてください。

まとめ

クリップボードは見過ごされがちですが、非常に頻繁に利用される情報漏洩の経路です。本記事を通じて、コピー&ペースト操作の潜在的な危険性を再認識し、「ローカル操作=絶対安全」という誤解を改めていただきたいと思います。 セキュリティは技術の問題であると同時に、行動習慣の問題でもあります。日常の操作において常に警戒心を持ち、セキュリティ意識を高め、基本的な防御策を着実に実行することで、初めて自分の資産を真正に守ることができるのです。

TechFlow公式コミュニティへようこそ

Telegram購読グループ:https://t.me/TechFlowDaily

Twitter公式アカウント:https://x.com/TechFlowPost

Twitter英語アカウント:https://x.com/BlockFlow_News