Mechanism Capital : Pourquoi pensons-nous que zkTLS est une opportunité maintenant ?

TechFlow SélectionTechFlow Sélection

Mechanism Capital : Pourquoi pensons-nous que zkTLS est une opportunité maintenant ?

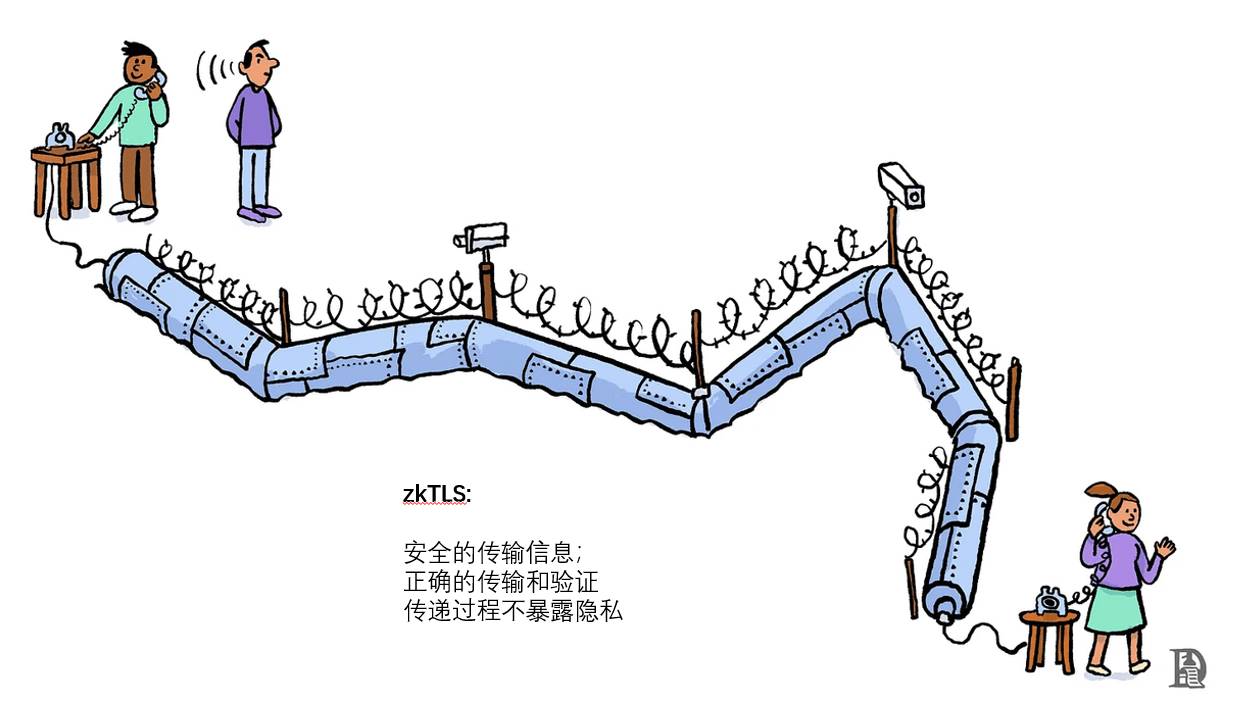

zkTLS permet de créer des preuves Web sans compromettre la confidentialité.

Auteur : Mechanism Capital

Traduction : TechFlow

Résumé des points clés :

-

Pourquoi s'agit-il d'une opportunité ? Il s'agit d'une amélioration majeure par rapport aux solutions d'oracle existantes, permettant d'étendre la portée des protocoles au-delà de leur base actuelle d'utilisateurs vers un public mondial et diversifié.

-

Qu'est-ce que le TLS ? Le TLS (Transport Layer Security) est le « s » dans « HTTPS », utilisé pour sécuriser les communications entre les serveurs et les utilisateurs.

-

Le zkTLS rend possible la création de preuves Web sans compromettre la confidentialité. Une preuve Web est une preuve à connaissance nulle permettant de vérifier des informations provenant de sources de données Web2.

-

L'évolution suivante des oracles. Les oracles ont permis l'essor de la finance décentralisée (DeFi), et le zkTLS fera entrer le monde entier dans la DeFi. La limite des oracles réside dans leur capacité à recevoir des données uniquement via des API.

-

Le zkTLS n'est actuellement qu'un terme à la mode, car les implémentations technologiques existantes n'utilisent pas réellement le zkTLS au niveau de la poignée de main (lorsque vous ouvrez un site web dans votre navigateur, une poignée de main TLS a lieu).

-

Avantages : protection de l'anonymat, de la sécurité et de la vie privée des données sur Internet. Les utilisateurs peuvent partager leurs données de manière privée et vérifiable, comme leur solde bancaire ou leur nombre moyen de likes sur les réseaux sociaux, sans divulguer d'informations personnelles.

-

Cela étend la portée des protocoles cryptographiques au-delà de leur base actuelle d'utilisateurs vers un public plus vaste et diversifié. Cette garantie se limite à l'authenticité des données et de leur source.

-

Le zkTLS a été introduit pour la première fois en 2016, mais n'a commencé à attirer l'attention que récemment. Actuellement, seuls quelques cas d'utilisation existent, tels que l'exportation de listes de suivi ou d'abonnements sur les réseaux sociaux.

-

Opportunité d'intégrer les données Web2 avec Web3. Cette évolution permettra aux protocoles cryptographiques de résoudre plus rapidement des problèmes du monde réel. L'opportunité réside dans les protocoles supportés par zkTLS, et non dans son infrastructure.

-

Le protocole Reclaim est leader en matière de développement et d'attrait sur le marché. D'autres acteurs incluent TLS Notary, zkPass et Pluto.

Problème

Le monde manque de vérifiabilité. Dans un environnement décentralisé et adversarial, de nombreuses actions simples dans nos espaces réels et numériques sont difficiles à prouver.

La vérification via HTTPS est limitée. Vous ne pouvez valider l'authenticité des données que lorsque vous y accédez vous-même. Si vous essayez de montrer ces données à un tiers, vous perdez cette vérifiabilité, car le tiers ne peut pas confirmer que le contenu est une copie légitime de ce que vous avez vu.

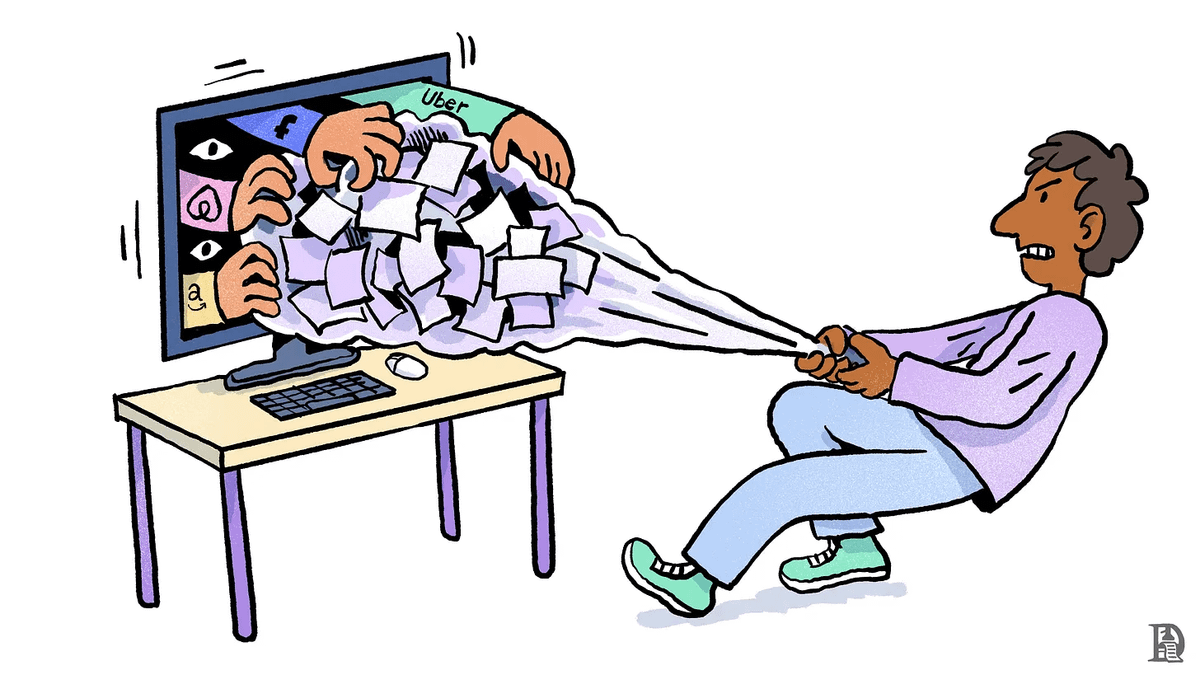

Web3 fait face à un problème de « poule et œuf » : toutes les activités internet connexes sont isolées. Il n'y a aucun pont entre Twitter et Instagram, entre Instagram et Zora, ni entre Spotify et Sound.xyz. Cela peut convenir aux premiers utilisateurs, mais constitue un grand défi pour les utilisateurs sensibles au temps.

zkTLS, ou protocole de sécurité de couche transport à connaissance nulle, propose une méthode pour résoudre le problème de la source des données sans compromettre la vie privée. Il s'agit d'une preuve à connaissance nulle construite sur le protocole TLS.

En pratique, il permet aux utilisateurs d'exporter en toute sécurité des données depuis n'importe quel site web. Il n'y a aucune garantie sur la véracité des données, seulement sur leur authenticité et leur origine.

Opportunité : utilisation massive des données Web2 dans les applications Web3

Il s'agit de l'évolution naturelle des oracles. Le problème des oracles est qu'ils sont limités aux données publiques, coûteux, et difficiles à étendre aux informations d'identification personnelle et aux scénarios Web2.

Fonctionnement ?

Trois approches techniques pour rendre HTTPS vérifiable :

-

Preuve TEE (environnement d'exécution fiable) / SGX d'origine

-

Le TEE est une zone sécurisée dans le processeur principal d'un appareil. Il garantit qu'aucun processus externe ou calcul, même avec des privilèges supérieurs, ne peut accéder ou modifier les données qui s'y trouvent. Il protège les données critiques, authentifie et valide également les calculs effectués à l'intérieur.

-

La preuve permet à une partie distante de s'assurer que le logiciel attendu fonctionne de manière sécurisée dans un enclave sur une plateforme activée Intel SGX entièrement corrigée.

-

Le modèle TEE n'utilise pas de preuve à connaissance nulle, mais repose sur les garanties de sécurité du TEE.

-

Le TEE dépend des hypothèses de confiance vis-à-vis du fournisseur matériel.

-

-

Demande relayée par un tiers intermédiaire

-

Utilise la fonction proxy du navigateur comme intermédiaire entre l'utilisateur et le site web. Le proxy peut créer une preuve à connaissance nulle.

-

Cette méthode peut être bloquée, car elle présente un goulot d'étranglement au niveau du proxy.

-

Le modèle proxy utilise bien une preuve à connaissance nulle, mais celle-ci intervient après la poignée de main TLS (lorsque vous ouvrez un site web, le navigateur effectue une poignée de main TLS).

-

-

Approche basée sur le calcul multipartite (MPC)

-

Mise en œuvre du MPC via un réseau de nœuds, plutôt que de faire du navigateur le détenteur de la clé. Ainsi, la clé n'est détenue ni par le navigateur ni par un nœud spécifique.

-

Les solutions MPC sont coûteuses, donc en pratique on utilise souvent des solutions 2PC (calcul bipartite), entre deux nœuds seulement.

-

Ce modèle offre de bonnes garanties de sécurité, mais la configuration du MPC nécessite beaucoup de communication réseau, entraînant des frais élevés.

-

Le modèle MPC/2PC n'utilise pas de preuve à connaissance nulle, mais réalise la poignée de main via le MPC.

-

Le MPC comporte un risque inhérent de collusion, atténué par diverses stratégies.

-

Le modèle basé sur MPC est généralement considéré comme le plus sûr. Toutefois, seul le modèle proxy utilise une preuve à connaissance nulle pour garantir l'intégrité des données. Aucun modèle n'utilise actuellement une preuve à connaissance nulle au niveau de la poignée de main TLS, ce qui justifie que zkTLS soit davantage un terme marketing qu'une technologie pleinement mature.

Point fort unique (USP)

L'accès aux données via API peut facilement être bloqué. Si une entreprise technologique ne souhaite pas qu'une application utilise ses données pour distribuer des jetons ou mener des activités financières hors plateforme, elle peut simplement fermer l'API. En revanche, avec les preuves Web, tant que l'utilisateur peut accéder aux données via HTTPS, celles-ci ne peuvent pas être bloquées.

Cela signifie que presque toutes les données Web2 peuvent être transférées en toute sécurité sur la blockchain, sans action ni possibilité de blocage de la part de la source des données.

Le zkTLS ouvre la voie vers un internet plus ouvert où les données ne seront plus isolées. Cela remet en question le point fort des modèles économiques Web2 traditionnels. Les utilisateurs pourront intégrer et utiliser de nouveaux types de frontaux interopérables.

Cas d'utilisation

-

Authentification à connaissance nulle (zkKYC)

-

Oracles plus expressifs, comme les oracles météo, les oracles de résultats sportifs ou les oracles de cotation boursière

-

Airdrops vers les utilisateurs Web2. Permettre l'interconnexion entre utilisateurs Web3 et Web2, et lutter contre les attaques parasitaires.

-

En repensant à notre capacité à construire rapidement de nouveaux systèmes financiers, notre secteur excelle particulièrement dans les mécanismes d'incitation. Plutôt que de dépenser d'énormes sommes en publicité en espérant attirer les utilisateurs, la blockchain a industrialisé la modulation du comportement des utilisateurs et la récompense de la participation.

-

Les airdrops sont l'une des stratégies les plus efficaces d'engagement utilisateur que nous ayons vues. Ces opérations n'exigent pas d'investissements préalables de plusieurs millions de dollars. La principale limitation actuelle est que les protocoles Web3 ne peuvent atteindre que les utilisateurs ayant un historique sur chaîne.

-

-

Les utilisateurs actuels sur chaîne ne représentent qu'une petite fraction du public cible idéal de ces applications.

-

Le public cible des airdrops s'étend désormais de quelques millions d'utilisateurs crypto à la majorité de la population mondiale. Ils ont besoin d'un portefeuille pour recevoir l'airdrop, mais ce processus peut être simplifié grâce à l'abstraction de compte ou de chaîne.

-

Combinaison de Web3 et des programmes de fidélité du monde réel

-

Moment décisif pour les paiements pair-à-pair à connaissance nulle

-

Un canal permettant la conversion entre monnaie fiduciaire et cryptomonnaie, autorisant les transactions P2P. Une partie peut envoyer de la monnaie fiduciaire via un service similaire à Venmo, l'autre partie envoie de la cryptomonnaie, et après paiement, la libération automatique via une preuve Web. Cela nécessite un contrat intelligent ou une solution centralisée agissant comme tiers de confiance.

-

Partage anonyme d'informations et d'analyses

-

Tokenisation des noms de domaine. Transformer les noms de domaine en actifs liquides avec une preuve de propriété vérifiée. La preuve de propriété peut servir de garant dans la finance décentralisée (DeFi). Cela permettrait la tokenisation d'actifs Web2 sur Web3, de manière similaire à ENS, mais pour les noms de domaine.

-

Plateformes de covoiturage : importer le nombre de trajets d'un utilisateur sur Uber afin de construire une plateforme concurrente.

-

Personnalisation du commerce électronique : importer les préférences d'achat d'un utilisateur sur Amazon pour offrir des réductions ciblées.

-

Économie blockchain : utiliser les données d'activités hors chaîne des utilisateurs pour des fonctions économiques sur blockchain.

Exemples de cas d'utilisation incluent :

-

Preuve que votre solde bancaire provient d'une banque spécifique

-

Preuve que vous avez plus de 21 ans sans révéler votre date de naissance

-

Preuve que ESPN.com a rapporté le résultat d'un match sportif

-

Preuve qu'un utilisateur a acheté un billet de concert

-

Preuve qu'un chauffeur Uber a effectué 1 000 courses avec une note moyenne de 5,00.

Projets connexes

Reclaim Protocol

https://www.reclaimprotocol.org/

L'infrastructure zkTLS de Reclaim Protocol permet aux utilisateurs Web2 et Web3 de générer des justificatifs vérifiés via des preuves à connaissance nulle, validant ainsi en toute sécurité des données en ligne sans divulguer d'informations sensibles. Contrairement aux autres solutions, il ne nécessite pas l'installation d'une application ou d'une extension de navigateur. Les utilisateurs peuvent partager de manière fluide des données sélectionnées avec des applications tierces.

Reclaim Protocol est l'un des protocoles les plus avancés dans ce domaine, open source, disposant de plus de 40 schémas vérifiés et de 240 schémas communautaires. Il utilise actuellement un proxy HTTPS pour relayer les réponses des utilisateurs et prévoit de décentraliser prochainement ses nœuds. Nous devrions les contacter pour explorer des opportunités d'investissement et des synergies, afin de comprendre les protocoles construits sur leur infrastructure.

Pluto

Pluto vous permet d'ajouter des données vérifiables depuis n'importe quelle source internet. Ils ont déjà présenté une démonstration intégrant Venmo et Reddit, une implémentation zéro-connaissance de TLSNotary.

Les cas d'usage actuels incluent l'intégration de preuves Web par les développeurs dans leurs applications. Pluto explore plusieurs directions en cryptographie appliquée, notamment le développement d'outils basés sur les preuves à connaissance nulle (ZKP), le calcul multipartite (MPC), le chiffrement homomorphe complet (FHE) et le chiffrement par témoins (WE).

Pluto est construit par une petite équipe d'ingénieurs et d'opérateurs originaires de Stripe, Aztec, Y Combinator, Hubspot et Uber. Vous pouvez en apprendre plus sur l'équipe via leur site web.

TLSNotary

TLSNotary est un protocole open source visant à vérifier l'authenticité des données TLS tout en protégeant la vie privée des utilisateurs. Il utilise une solution basée sur le calcul multipartite (MPC). Son nom s'inspire d'un message publié sur Bitcointalk en 2013, dont l'objectif était de permettre à un acheteur Bitcoin de prouver à un arbitre tiers qu'un transfert de fonds vers un vendeur avait été effectué avec succès.

Opacity Network

Le protocole à preuve zéro d'Opacity permet de connecter en quelques minutes un prouveur et un vérificateur, assurant un partage et une vérification sans confiance des informations.

DECO (Chainlink)

Il s'agit du premier projet de recherche et protocole zkTLS mené par Chainlink.

PADO Labs

PADO utilise le protocole TLS standard combiné au calcul multipartite pour traiter conjointement les données. Ils affirment construire le premier réseau de calcul décentralisé zkFHE au monde. En 2023, ils ont levé 3 millions de dollars auprès d'Arweave, Hash Global et Berkeley Blockchain Xcelerator.

zkPass

zkPass a levé 2,5 millions de dollars auprès de sociétés telles que Sequoia et Binance pour développer TransGate. Cette plateforme permet aux utilisateurs de vérifier de manière sélective et privée des données sur n'importe quel site HTTPS, puis de les relier au monde Web3. Actuellement en phase pre-alpha testnet, zkPass dispose déjà de plus de 50 schémas vérifiés, couvrant des sites comme Uber, Instagram et Coursera.

Ils affirment avoir généré plus de 315 000 preuves à connaissance nulle et utilisent des zkSBT pour l'authentification. En outre, les utilisateurs peuvent créer leurs propres schémas personnalisés via une extension Chrome, un avantage majeur.

Conclusion

Alors que la cryptographie arrive à un moment crucial de son développement, les preuves Web deviennent un outil puissant pour relier les premiers utilisateurs au grand public. En générant des données vérifiables sur chaîne à partir de n'importe quelle source Web2, les preuves Web étendent la portée des incitations cryptographiques au-delà de la base actuelle d'utilisateurs, attirant un public plus large et plus diversifié.

La technologie zkTLS guidera progressivement le monde vers une intégration sur chaîne. Combiner les mécanismes d'incitation optimisés par la cryptomonnaie avec les applications Web2 du monde réel est une voie vers le succès. Je considère cela comme une percée majeure dans les cas d'utilisation des cryptomonnaies.

Questions ouvertes

-

Comment concevoir des mécanismes d'incitation économique pour garantir l'honnêteté des prouveurs tiers ?

-

Comment le système réagira-t-il lorsque les sites mettent à jour leur structure de données ? Comment assurer le bon fonctionnement des systèmes dépendants de tiers ?

-

Comment prouver l'existence d'une chose à long terme ou sur différentes échelles temporelles ?

-

Actuellement, zkTLS se concentre sur la « preuve » — c'est-à-dire accomplir une action à un moment donné. Mais pour les protocoles, les changements de données pourraient être plus précieux, par exemple mettre à jour le risque de crédit ou les statistiques d'airdrop selon les comportements Web3.

-

Comment les utilisateurs finaux se connectent-ils à leurs sites web ? Actuellement, la plupart des projets dépendent d'extensions Chrome ou d'Appclips.

Ressources complémentaires

Non technique, pour débutants

Qu'est-ce que le zkTLS ?

Semi-technique, niveau intermédiaire

Guide de base du zkTLS

MPC TLS

Technique, niveau avancé

-

Livres blancs

-

Articles de recherche

-

Projets open source

Grâce à ces ressources, les lecteurs peuvent choisir le matériel adapté à leur niveau technique pour approfondir leur compréhension des technologies et applications associées.

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News