TonBit : Aperçu panoramique de l'écosystème TON et rapport sur la sécurité en 2024

TechFlow SélectionTechFlow Sélection

TonBit : Aperçu panoramique de l'écosystème TON et rapport sur la sécurité en 2024

Le rapport analyse les incidents de sécurité récents survenus dans l'écosystème TON et propose des mesures correctives ciblées afin d'améliorer le niveau global de sécurité du système.

Rédaction : TonBit

1. Introduction

Ce rapport est publié conjointement par TonBit, marque filiale de la société d'audit et de sécurité blockchain Web3 BitsLab, et son partenaire TONX. Avec le développement continu des technologies blockchain et leur application de plus en plus étendue, l'écosystème TON a poursuivi en 2024 une forte dynamique de croissance, attirant l'attention d'un grand nombre de développeurs, d'investisseurs et d'utilisateurs.

En 2024, l'écosystème TON a réalisé des progrès significatifs dans les domaines de l'innovation technologique, du déploiement d'applications et de la construction communautaire, consolidant davantage sa position dans le secteur blockchain. Toutefois, avec la croissance rapide de l'écosystème, les problèmes de sécurité deviennent de plus en plus évidents. Face aux menaces sécuritaires en constante évolution, savoir comment prévenir et y répondre efficacement est devenu un enjeu majeur pour l'écosystème TON.

2. Aperçu de l’écosystème TON

2.1 Présentation de l’écosystème TON

Introduction générale et architecture

TON (The Open Network) est un protocole blockchain et de communication numérique créé par Telegram, conçu pour construire une plateforme blockchain rapide, sécurisée et hautement évolutive, offrant aux utilisateurs des applications et services décentralisés. En combinant la technologie blockchain aux fonctionnalités de communication de Telegram, TON allie performances élevées, sécurité renforcée et grande extensibilité. Il permet aux développeurs de créer diverses applications décentralisées (dApps) et propose des solutions de stockage distribué. Comparé aux plateformes blockchain traditionnelles, TON se distingue par une vitesse de traitement et un débit nettement supérieurs, reposant sur un mécanisme de consensus Proof-of-Stake (PoS).

2.2 Pourquoi choisir TON ?

Lorsqu’on le compare à Bitcoin et Ethereum, qui bénéficient d’une liquidité et d’une communauté puissantes, TON présente des avantages uniques. Le dilemme de la blockchain formulé par Vitalik Buterin décrit les défis auxquels les réseaux Layer 1 sont confrontés pour concilier sécurité, évolutivité et efficacité. Bitcoin et Ethereum ont chacun leurs forces et faiblesses, mais TON parvient à surmonter bon nombre de ces obstacles grâce à une architecture PoS flexible et fragmentable (shardée).

2.2.1 Une architecture PoS flexible et shardée

TON adopte un mécanisme de consensus basé sur la preuve d’enjeu (Proof-of-Stake), combiné à des contrats intelligents Turing-complets et à une structure blockchain asynchrone, assurant ainsi hautes performances et polyvalence. Les transactions rapides et peu coûteuses de TON sont rendues possibles grâce à une architecture modulaire et shardée. Cette architecture permet une extension facile sans perte de performance. Le sharding dynamique repose sur des shards initialement développés pour des objectifs spécifiques, pouvant fonctionner simultanément et éviter les embouteillages massifs. Le temps de bloc sur TON est de 5 secondes, et le temps de finalisation inférieur à 6 secondes.

L’infrastructure existante se divise en deux parties principales :

● La chaîne principale (Masterchain) : gère toutes les données essentielles et critiques du protocole, notamment les adresses des validateurs et les montants validés.

● Les chaînes de travail (Workchains) : chaînes secondaires connectées à la chaîne principale, contenant toutes les informations de transaction et divers contrats intelligents. Chaque workchain peut avoir ses propres règles spécifiques.

2.2.2 Cas d’usage étendus et avantages

La fondation TON, un DAO géré par la communauté centrale de TON, soutient les projets de l’écosystème via un accompagnement aux développeurs et des programmes d’incitation à la liquidité. En 2024, la communauté TON a réalisé des avancées notables sur plusieurs fronts :

● Lancement de TON Connect 2.0 : offre une méthode intuitive pour relier portefeuilles et applications, améliorant ainsi l’expérience utilisateur.

● TON Verifier : outil de vérification de contrats intelligents développé par l’équipe Orbs, augmentant la fiabilité des contrats.

● Outils de développement Blueprint : facilitent l’écriture, le test et le déploiement de contrats intelligents.

● Kits de développement Sandbox : adaptés à divers cas d’usage, des entreprises aux administrations publiques.

● Bêta du langage Tact : favorise un environnement de programmation plus puissant.

● Internationalisation de TON Society : création de centres internationaux dans plusieurs villes à travers le monde.

● Programme d’incitation à la liquidité DeFi : financement destiné à promouvoir la durabilité du secteur DeFi sur TON.

2.3 Objectifs et orientations clés de TON en 2024

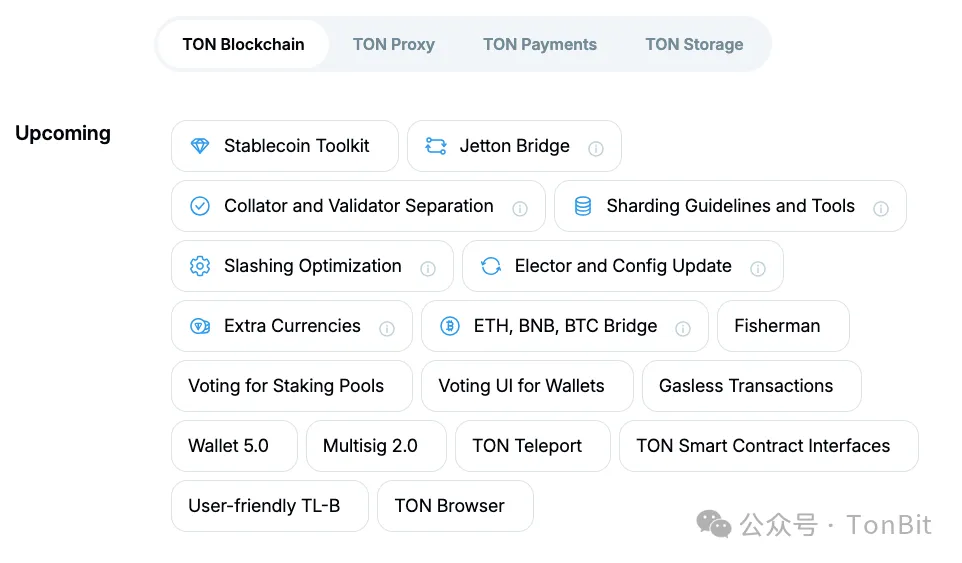

La feuille de route de TON inclut plusieurs projets ambitieux tels qu’un kit stablecoin, des outils de sharding, et des ponts natifs vers BTC, ETH et BNB.

● Transactions sans frais de gaz (Gas-free) : TON pourrait subventionner les frais de gaz dans certains cas afin d’attirer davantage d’utilisateurs.

● Séparation entre nœuds validateurs et nœuds empaqueteurs : mise à niveau majeure pour l’évolutivité, visant à intégrer jusqu’à 500 millions d’utilisateurs Telegram d’ici 2028.

● Mise à jour des contrats d’électeurs et de configuration : permettra aux utilisateurs de voter sur les propositions du réseau.

● Kit stablecoin TON : permettra à toute personne d’émettre un stablecoin algorithmique indexé sur une monnaie fiduciaire locale.

● Pont Jetton : permettra aux utilisateurs d’envoyer des jetons TON vers d’autres blockchains.

● Ponts officiels ETH, BNB et BTC : introduiront les principales cryptomonnaies vers l’écosystème TON.

● Jetons non natifs : permettront aux utilisateurs TON de créer des jetons similaires aux jetons natifs.

3. Développement de l’écosystème

3.1 Aperçu général de l’écosystème

Le site officiel de la Fondation TON recense près de 1 000 applications couvrant divers domaines tels que la finance décentralisée (DeFi), les jeux, les médias sociaux et les outils. À travers ces projets, la Fondation TON démontre son leadership dans le domaine de la technologie blockchain, stimulant innovation et croissance écosystémique.

3.2 Indicateurs clés de l’écosystème TON

À compter du 27 juillet 2024, la chaîne TON compte 383 nœuds validateurs, avec plus de 590 millions de $TON misés, répartis dans 29 pays. Le nombre d’adresses actives quotidiennes atteint 373 000, soit une hausse de 5360 % par rapport à l’année précédente. L’écosystème DeFi de TON connaît une croissance vigoureuse : 1 784 089 utilisateurs indépendants, une valeur totale verrouillée (TVL) de 706 307 873 dollars, et 26 297 fournisseurs de liquidité.

3.3 Comment TON devient une plateforme de jeu décentralisée puissante

3.3.1 Principales raisons de développer des jeux décentralisés sur TON

Le développement de jeux décentralisés sur la blockchain TON offre de nombreux avantages aux entreprises et développeurs :

● Intégration avec Telegram : accès à plus de 900 millions d’utilisateurs mensuels actifs.

● Outils puissants d’acquisition et de rétention d’utilisateurs : incluant le centre d’applications Telegram et les outils publicitaires.

● Blockchain rapide et efficace : capable de traiter plus de 100 000 transactions par seconde, avec des frais très bas.

● Opportunités diversifiées de monétisation : comme la publicité in-app et les jetons non fongibles (NFT) échangeables.

● Accessibilité simple et immédiate : offre une suite complète d’outils adaptés aux développeurs GameFi/Web3 et aux joueurs.

4. Étude de la sécurité dans l’écosystème TON

4.1 Bonnes pratiques de développement sécurisé sur TON

Pour garantir la sécurité des contrats intelligents, il est essentiel d’appliquer une série de mesures. Voici quelques bonnes pratiques clés dans l’écosystème TON :

1. Contrôle d’accès

Description : lorsque certaines logiques ou opérations sensibles au sein d’un contrat nécessitent une autorisation spécifique, il est crucial de mettre en place un contrôle d’accès strict afin d’empêcher les attaquants d’exécuter des actions critiques entraînant des dommages importants.

Pratiques recommandées :

➢ Identifier les opérations nécessitant un contrôle d’accès.

➢ Restreindre l’accès aux opérations sensibles en vérifiant l’expéditeur du message.

➢ Réviser régulièrement et mettre à jour les stratégies de contrôle d’accès en fonction de l’évolution des besoins du contrat.

Propositions associées à consulter :

https://github.com/ton-blockchain/TEPs/pull/180

https://github.com/ton-blockchain/TEPs/pull/181

2. Validation des entrées de messages

Description : l’absence de validation ou de filtrage adéquat des entrées externes dans un contrat intelligent peut permettre à des utilisateurs malveillants d’introduire des données corrompues, provoquant des comportements dangereux ou des vulnérabilités.

Pratiques recommandées :

➢ Valider rigoureusement toutes les entrées externes : types de données, conditions limites, nettoyage des saisies utilisateurs.

➢ Prendre en compte tous les scénarios possibles, y compris les cas limites et entrées imprévues.

➢ Auditer et tester régulièrement la logique de validation des entrées.

3. Surveillance de la consommation de gaz (Gas)

Description : lors du traitement de messages internes, l’expéditeur paie généralement les frais de gaz. Pour les messages externes, c’est le contrat lui-même qui supporte cette consommation. Il convient donc d’être vigilant face aux messages externes. Il est essentiel de tester régulièrement la consommation de gaz du contrat pour s’assurer de son bon fonctionnement et éviter les failles pouvant vider son solde.

Pratiques recommandées :

➢ Surveiller et optimiser la consommation de gaz pendant le développement.

➢ Utiliser des limites de gaz pour empêcher les opérations trop coûteuses.

➢ Tester régulièrement la consommation de gaz du contrat dans différents scénarios.

4. Dépendance aux horodatages (timestamps)

Description : certains contrats intelligents dépendent de l’horodatage des blocs, or ces derniers peuvent être manipulés par les validateurs. Par exemple, un validateur peut choisir d’inclure ou d’exclure certaines transactions ou ajuster l’horodatage à son avantage. Cela peut compromettre la logique du contrat et poser des risques de sécurité.

Pratiques recommandées :

➢ Éviter d’utiliser directement l’horodatage du bloc pour des décisions critiques.

➢ Si nécessaire, utiliser des méthodes plus fiables et non manipulables.

➢ Mettre en œuvre un mécanisme de tampon temporel, tolérant une certaine variation, réduisant la dépendance à un instant précis.

➢ Réviser régulièrement la logique du contrat pour s’assurer qu’elle n’est pas affectée par une manipulation d’horodatage.

5. Dépassement entier (integer overflow)

Description : les dépassements entiers (overflow/underflow) surviennent lorsqu’une opération arithmétique dépasse la plage représentable d’une variable, produisant un résultat erroné. Ils apparaissent souvent lors d’opérations d’addition, soustraction ou multiplication. Sans protection, ils peuvent entraîner des erreurs graves, telles que des calculs incorrects de soldes ou des transferts de fonds non autorisés.

Pratiques recommandées :

➢ Utiliser des bibliothèques mathématiques sécurisées pour les opérations entières.

➢ Ajouter des vérifications de dépassement avant et après chaque opération arithmétique.

➢ Auditer régulièrement le code du contrat pour garantir que toutes les opérations entières sont protégées.

6. Erreurs d’arrondi

Description : les erreurs d’arrondi résultent de limitations de précision ou de méthodes d’arrondi inappropriées lors de calculs numériques. Dans les contextes financiers ou nécessitant une haute précision, elles peuvent entraîner des pertes de fonds ou des distributions injustes.

Pratiques recommandées :

➢ Utiliser des bibliothèques de haute précision ou de nombres fixes (fixed-point) pour les calculs monétaires.

➢ Tester et valider régulièrement la logique de calcul pour garantir la précision attendue.

➢ Documenter clairement la méthode d’arrondi utilisée dans le code, pour assurer la cohérence.

7. Déni de service (DoS)

Description : un déni de service survient quand une opération consomme excessivement les ressources computationnelles du contrat ou déclenche une erreur bloquante, empêchant son exécution normale ou le figeant dans une boucle infinie. Cela peut empêcher les utilisateurs légitimes d’interagir avec le contrat ou d’en modifier l’état.

Pratiques recommandées :

➢ Limiter le nombre d’itérations dans les boucles ou la profondeur de récursion.

➢ Vérifier le gaz restant avant toute opération critique, pour éviter l’échec de transaction par manque de gaz.

➢ Réviser et optimiser régulièrement la logique du contrat pour assurer efficacité et fiabilité.

➢ Utiliser des journaux d’événements (logs) pour faciliter le diagnostic et la récupération après incident.

8. Logique métier

Description : les failles de logique métier proviennent de défauts de conception ou d’erreurs d’implémentation dans le processus métier du contrat, conduisant à un comportement anormal dans certaines situations. Ces failles peuvent être exploitées par des utilisateurs malveillants, causant des pertes de fonds, altérations de données ou dysfonctionnements du contrat. Elles ne résultent généralement pas d’erreurs de codage, mais plutôt d’une mauvaise interprétation ou implémentation incomplète des exigences métier.

Pratiques recommandées :

➢ Comprendre en profondeur les exigences métier pour concevoir une logique correcte.

➢ Réaliser régulièrement des audits de code et des vérifications logiques pour détecter et corriger rapidement les vulnérabilités.

➢ Rédiger des cas de test exhaustifs couvrant tous les scénarios métier possibles.

Grâce à ces bonnes pratiques de sécurité, nous pouvons considérablement renforcer la sécurité des contrats intelligents, réduire les risques et assurer le fonctionnement stable du contrat ainsi que la sécurité des fonds des utilisateurs.

4.2 Retour sur les incidents de sécurité dans l’écosystème TON en 2024

En 2024, plusieurs incidents de sécurité se sont produits dans l’écosystème TON, mettant en lumière les défis en matière de sécurité. Ce qui suit présente des descriptions détaillées d’événements marquants, analyse leurs causes, impacts et solutions, et fait le bilan de quelques vulnérabilités typiques.

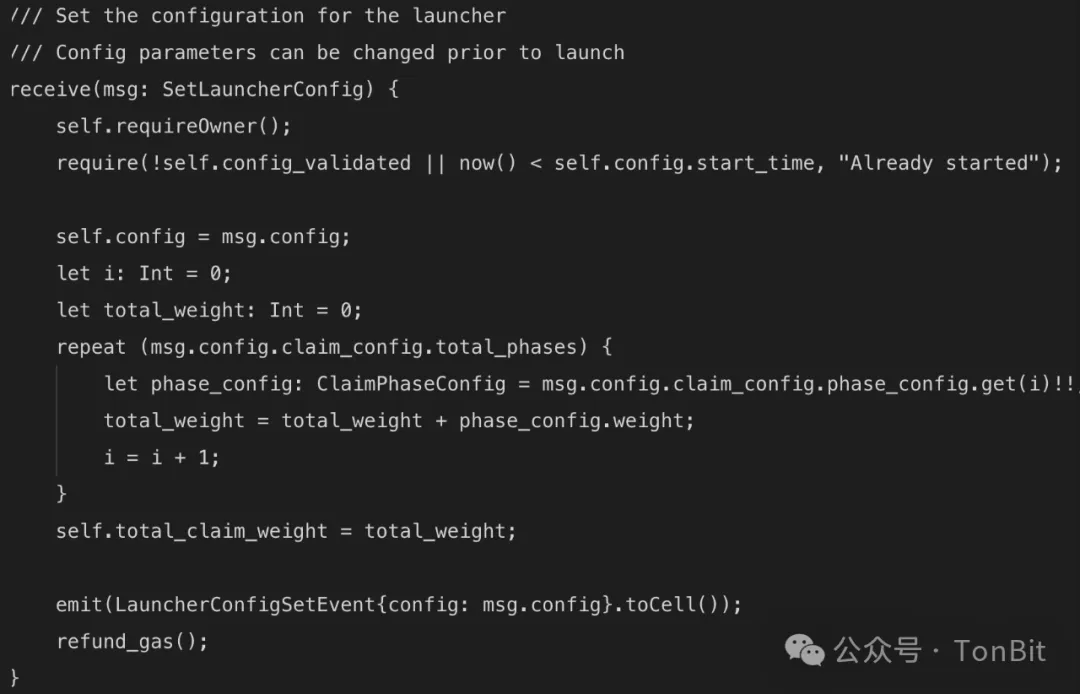

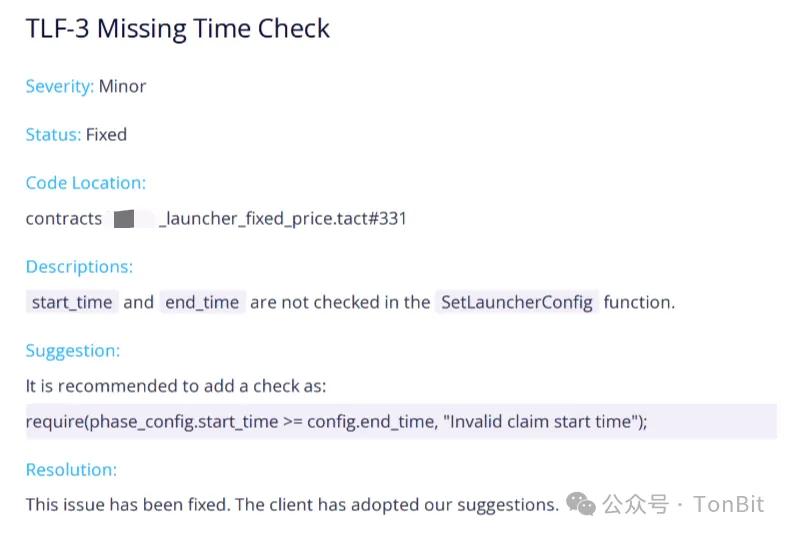

1. Un contrat de staking victime d’une attaque entraînant une perte massive de jetons

Date : 22 mai 2024

Perte : /

Raison racine : erreur de configuration des paramètres

Description :

Après une campagne de staking célébrant la prospérité de l’écosystème TON, un contrat de staking a été attaqué en raison d’une mauvaise configuration des paramètres du protocole, entraînant le vol massif de jetons contenus dans le contrat. Suite à l’incident, l’équipe projet a immédiatement suspendu la fonction de retrait des récompenses de staking et alloué une importante quantité de $USDT pour racheter les 307 264 jetons perdus.

Après l’attaque, l’équipe projet a rapidement contacté TonBit pour un audit. TonBit a fait preuve de professionnalisme, réagissant promptement et mobilisant une équipe d’experts en sécurité pour réaliser un audit complet et minutieux du code central du projet. Les experts de TonBit ont identifié six vulnérabilités de faible gravité, puis ont communiqué en détail avec l’équipe du projet. Grâce à leur expérience approfondie et à leurs compétences techniques, TonBit a non seulement fourni des solutions concrètes, mais a également aidé l’équipe à corriger rapidement tous les problèmes, assurant ainsi la sécurité et la stabilité du contrat.

Problèmes liés à la configuration détectés par l’audit TonBit :

Solution : correction des paramètres de configuration

2. Des hackers exploitent l’affichage contrôlable du champ « commentaire » dans les portefeuilles pour tromper les utilisateurs

Date : 10 mai 2024

Perte : 22 000 TON

Raison racine : le champ « commentaire » affiché lors des transactions dans certains portefeuilles peut induire les utilisateurs en erreur

Description :

Lors du traitement des messages de transfert (transfers) sur Ton, bien qu’il soit possible d’ajouter un commentaire, l’interface utilisateur (UI) de certains portefeuilles présente un risque potentiel de confusion. Cette faille de conception a été exploitée par des hackers, qui ont manipulé le contenu du commentaire des messages de transfert pour afficher de fausses informations aux utilisateurs pendant la transaction, les induisant en erreur et causant des pertes financières.

Solution :

Pour résoudre ce problème, les applications de portefeuille doivent afficher des avertissements clairs indiquant que le contenu du commentaire n’est pas digne de confiance. En outre, les équipes de développement doivent améliorer la conception de l’interface pour garantir la transparence et la fiabilité des informations affichées. Parallèlement, les utilisateurs doivent renforcer leur capacité de discernement et rester vigilants face aux informations suspectes.

Mesures complémentaires :

TonBit recommande aux équipes de développement de portefeuilles d’introduire un mécanisme de vérification multi-niveaux lors de l’affichage des commentaires, par exemple en vérifiant la source du message pour assurer la fiabilité de l’information. En outre, des campagnes régulières d’éducation des utilisateurs et des alertes de sécurité devraient être lancées pour aider les utilisateurs à identifier et à prévenir les fraudes potentielles. La combinaison de mesures techniques et d’éducation permettrait de réduire efficacement ce type d’incidents.

3. BookPad utilise un contrat truqué avec porte dérobée pour escamoter les fonds collectés

Date : 15 avril 2024

Perte : 74 424 TON

Raison racine : BookPad a utilisé un contrat avec porte dérobée pour retirer les fonds des utilisateurs puis s’est enfui

Description :

BookPad a publié un contrat intelligent fermé (non open-source) contenant une porte dérobée, lançant ensuite une prévente. Après avoir collecté suffisamment de fonds, l’équipe a activé la porte dérobée pour retirer l’ensemble des fonds, puis a disparu rapidement.

Solution :

Pour éviter la répétition de tels incidents, les utilisateurs doivent collecter autant d’informations que possible sur une équipe projet avant d’investir, en privilégiant les projets open-source ayant subi un audit de sécurité rigoureux.

TonBit recommande aux utilisateurs de prêter attention aux points suivants :

1. Open source du projet : s’assurer que le code du contrat intelligent est publié publiquement, permettant à des experts indépendants d’examiner le code à la recherche de failles cachées ou de codes malveillants.

2. Audit de sécurité : privilégier les projets ayant fait l’objet d’un audit par des organismes spécialisés reconnus. Un audit de sécurité permet de détecter et corriger les vulnérabilités potentielles, offrant une protection supplémentaire.

3. Vérification de l’équipe projet : enquêter sur l’historique, la réputation et les antécédents des membres de l’équipe. Les projets transparents et dotés d’une bonne réputation inspirent davantage confiance.

4. Retours de la communauté : surveiller les avis et discussions autour du projet pour en connaître la réputation et les risques potentiels.

Mesures complémentaires :

TonBit recommande d’introduire un cadre de régulation et d’audit plus strict dans l’écosystème TON, effectuant une vérification des qualifications des nouveaux projets pour s’assurer qu’ils respectent les normes de sécurité. De plus, un dépôt public de contrats validés pourrait être mis en place, où seuls les contrats approuvés seraient autorisés à être utilisés. Cela réduirait fortement le risque de vol de fonds et renforcerait la sécurité et la crédibilité globale de l’écosystème TON.

5. Comment rester sécurisé sur TON et Telegram

Avec la croissance rapide des écosystèmes TON et Telegram, plus de 38 millions de comptes actifs sont désormais présents, attirant une attention accrue et, par conséquent, des risques plus élevés.

Des fraudeurs et acteurs malveillants ciblent les nouveaux utilisateurs inexpérimentés. Même dans les écosystèmes les plus sécurisés, il reste essentiel de rester vigilant et de comprendre les risques potentiels. Voici les arnaques les plus courantes à surveiller attentivement.

5.1 Arnaques courantes

1. L’ami en détresse : un fraudeur se fait passer pour un ami ou un membre de la famille en urgence, demandant de l’argent. Vérifiez toujours l’identité de l’expéditeur.

2. Phishing (hameçonnage) : des sites falsifiés imitent des sites légitimes pour voler vos identifiants. Vérifiez l’URL et évitez de cliquer sur des liens suspects.

3. Arnaques à l’investissement : fréquentes dans le domaine des cryptomonnaies, elles promettent des rendements élevés sans preuve. Faites des recherches approfondies ; si cela semble trop beau pour être vrai, c’est probablement une arnaque.

4. Fausses enquêtes : des récompenses sont proposées pour participer à une enquête, dans le but de voler des informations personnelles. Ne donnez jamais de détails personnels à des enquêteurs inconnus.

5. Offres d’emploi fictives : des annonces attrayantes demandent des informations personnelles, le téléchargement d’applications ou même des paiements. Vérifiez via les canaux officiels.

6. Arnaques via petites annonces : des annonces frauduleuses redirigent vers des bots Telegram falsifiés pour voler vos données.

7. Pump and dump (« pompe et vide ») : des groupes manipulent artificiellement le prix d’une cryptomonnaie pour en tirer profit, causant des pertes aux autres. Toujours analyser et vérifier les conseils d’investissement.

8. Arnaques sentimentales : dans une relation virtuelle, le fraudeur demande de l’argent ou des informations personnelles. Soyez extrêmement prudent si une connaissance en ligne vous demande de l’argent.

5.2 Méfiez-vous des pyramides financières Toncoin

Le soutien de Telegram à la blockchain TON attire malheureusement certains fraudeurs cherchant à exploiter des utilisateurs naïfs. Voici une analyse détaillée de cette escroquerie :

1. Piège tendu : des liens vers un « programme exclusif de gains » sont envoyés, semblant provenir d’un ami ou contact. Les utilisateurs sont incités à rejoindre un bot Telegram non officiel, présenté comme un portefeuille de cryptomonnaie.

2. Investissement : on demande à l’utilisateur d’acheter des Toncoin via des canaux légitimes (portefeuille, marché P2P ou exchange). Cela ajoute une fausse crédibilité. Une fois achetés, les Toncoin doivent être transférés au bot escroc.

3. Accélérateurs : la victime doit acheter des « accélérateurs » via un autre bot, dont le coût varie entre 5 et 500 Toncoin. À ce stade, l’utilisateur a déjà perdu ses cryptomonnaies.

4. Recrutement : les fraudeurs lancent un programme de parrainage, demandant aux utilisateurs de créer des groupes privés Telegram et d’inviter des amis. Ils promettent un gain fixe de 25 TON par parrainage, plus une commission basée sur les achats d’accélérateurs des invités.

En réalité, il s’agit d’une pyramide classique : les fraudeurs gagnent de l’argent, tandis que les autres perdent leur mise initiale.

5.3 Comment éviter les arnaques en ligne

Pour vous protéger contre les fraudes et sécuriser votre compte Telegram, suivez ces étapes essentielles :

1. Activez la double authentification sur Telegram : rendez-vous dans « Paramètres > Confidentialité et sécurité > Double authentification » pour ajouter une couche de protection supplémentaire à votre compte.

2. Vérifiez l’identité des contacts : soyez méfiant face aux messages non sollicités, surtout s’ils demandent des informations personnelles ou de l’argent. Confirmez l’identité de l’expéditeur par un autre canal.

3. Vérifiez régulièrement l’activité de votre compte Telegram : allez dans « Paramètres > Appareils > Sessions actives » pour détecter tout appareil ou session inconnue.

4. Signalez les activités suspectes : si vous êtes victime d’une arnaque, signalez-la à Telegram.

5. Méfiez-vous des plans d’enrichissement rapide : soyez vigilant même si l’offre vient d’un ami ou d’un membre de la famille — eux-mêmes peuvent être victimes.

6. Ne transférez jamais de cryptomonnaie vers un portefeuille inconnu : avant tout transfert, vérifiez toujours l’identité du destinataire pour éviter d’être escroqué.

Être en sécurité sur TON et Telegram nécessite vigilance et conscience. En reconnaissant les arnaques courantes et en suivant ces conseils, vous protégerez vos actifs et vos informations personnelles. Vérifiez toujours les sources, doutez des offres trop alléchantes, et n’effectuez des transactions qu’à travers des canaux officiels. En restant informé et prudent, vous pourrez profiter pleinement des avantages de TON et Telegram sans devenir victime de fraude !

6. Conclusion

Le choix de TON repose sur la reconnaissance de l’écosystème même de Telegram. Déployer votre projet Web3 sur TON permet de tirer parti de la gigantesque base d’utilisateurs de Telegram, avec plus de 700 millions d’utilisateurs mensuels actifs. Cette intégration crée un terrain fertile pour l’épanouissement des applications décentralisées. TonBit s’engage à fournir une protection complète à l’écosystème TON, aidant les projets à atteindre des standards de sécurité élevés et à renforcer la confiance des utilisateurs. En tant que gardien de la sécurité de l’écosystème TON, TonBit continuera d’œuvrer pour contribuer au développement de la technologie blockchain.

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News