Guide de sécurité cryptographique : Plusieurs mesures pour protéger vos actifs

TechFlow SélectionTechFlow Sélection

Guide de sécurité cryptographique : Plusieurs mesures pour protéger vos actifs

Ne devenez pas cette personne qui est contrainte d'apprendre la sécurité après avoir perdu tout ou une grande partie de ses actifs.

Auteur : INSIGHTFUL

Traduction : TechFlow

Avertissement

Ce guide ne garantit rien et n’a pas été rédigé depuis la perspective d’un « expert en cybersécurité ou en cryptographie », mais résulte d’un apprentissage continu basé sur plusieurs sources et expériences personnelles.

Par exemple, j’ai moi-même été victime de FOMO (peur de manquer une opportunité) et de cupidité lors de mes débuts dans ce domaine (arnaques via de faux livestreams ou robots MEV frauduleux), c’est pourquoi j’ai pris le temps d’étudier sérieusement, configurer et comprendre la sécurité.

Ne soyez pas cette personne qui apprend la sécurité seulement après avoir tout perdu, ou une grande partie de ses actifs.

Attaque par piratage ou erreur utilisateur ?

Les « piratages » ou compromissions de portefeuilles, jetons ou NFT peuvent globalement être classés en deux catégories :

-

Abus d’approbations de jetons accordées précédemment.

-

Fuite de clés privées ou de phrases de récupération (généralement avec des portefeuilles chauds).

Approvisionnements de jetons

Un approvisionnement de jeton correspond à l’autorisation donnée à un contrat intelligent d’accéder et de transférer un type ou une quantité spécifique de jetons présents dans votre portefeuille.

Exemples :

-

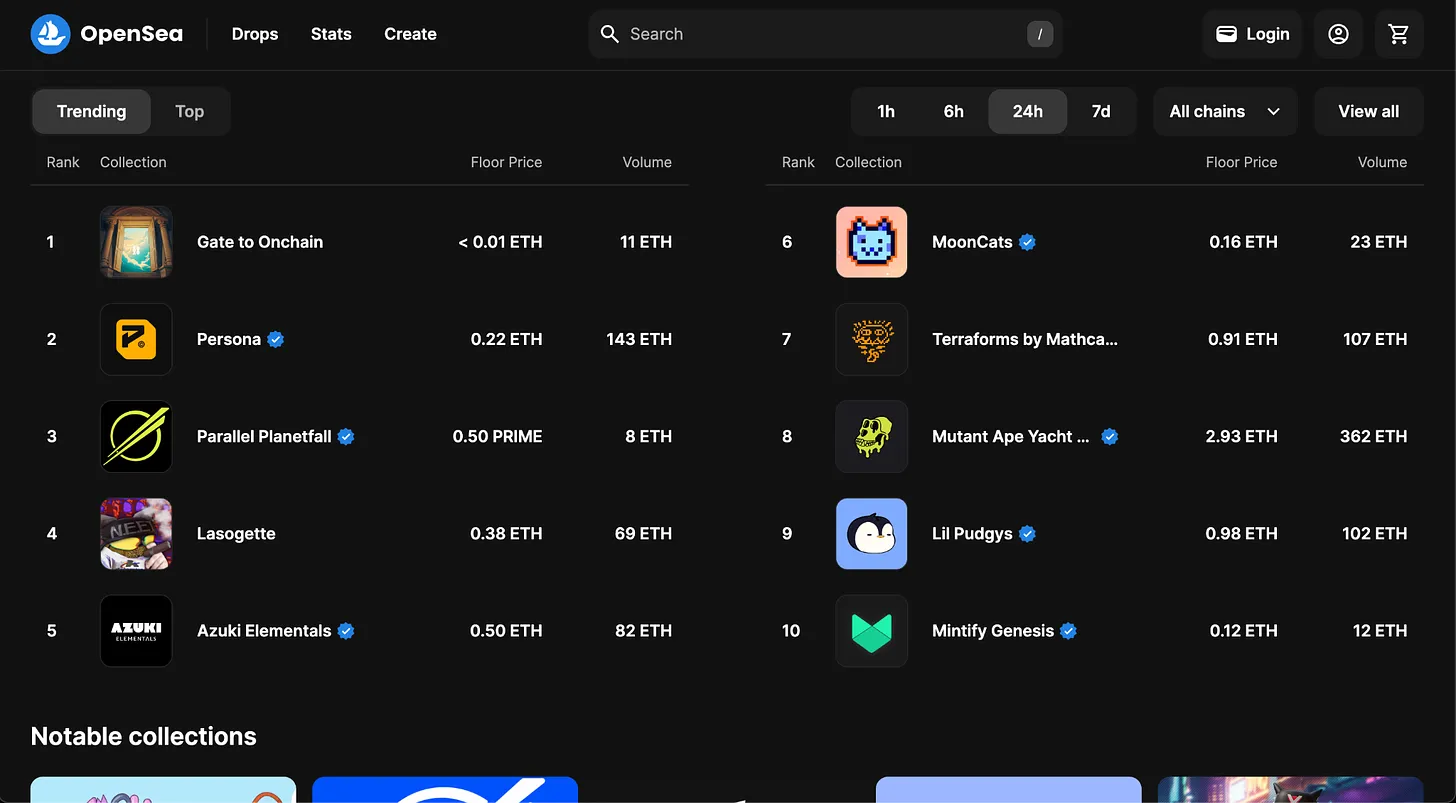

Donner à OpenSea la permission de déplacer vos NFT afin que vous puissiez les vendre.

-

Donner à Uniswap la permission d’utiliser vos jetons pour effectuer des échanges.

Pour information, tout ce qui existe sur le réseau Ethereum, hormis l’ETH lui-même, est un jeton ERC-20.

Une caractéristique des jetons ERC-20 est leur capacité à accorder des autorisations à d'autres contrats intelligents.

Ces approvisionnements sont inévitables à un moment donné si vous souhaitez effectuer des interactions fondamentales dans DeFi, comme échanger ou ponter des jetons.

Les NFT sont respectivement des jetons ERC-721 et ERC-1155 ; leurs mécanismes d’approbation sont similaires aux ERC-20, mais adaptés aux marchés de NFT.

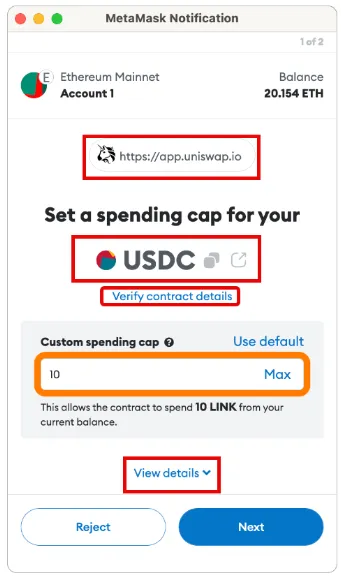

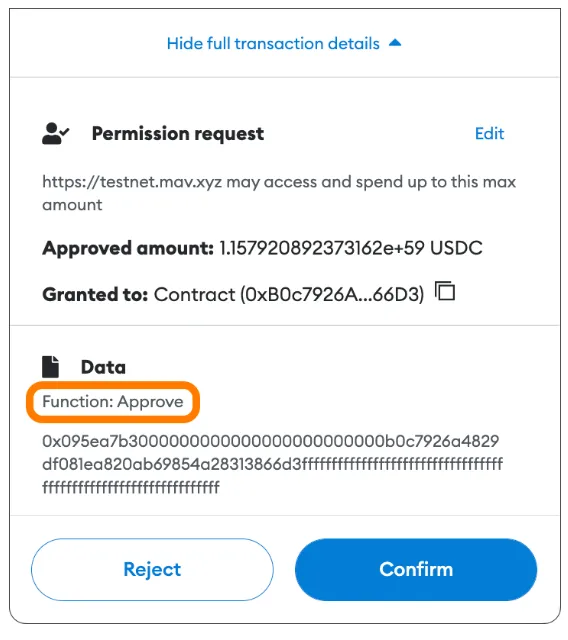

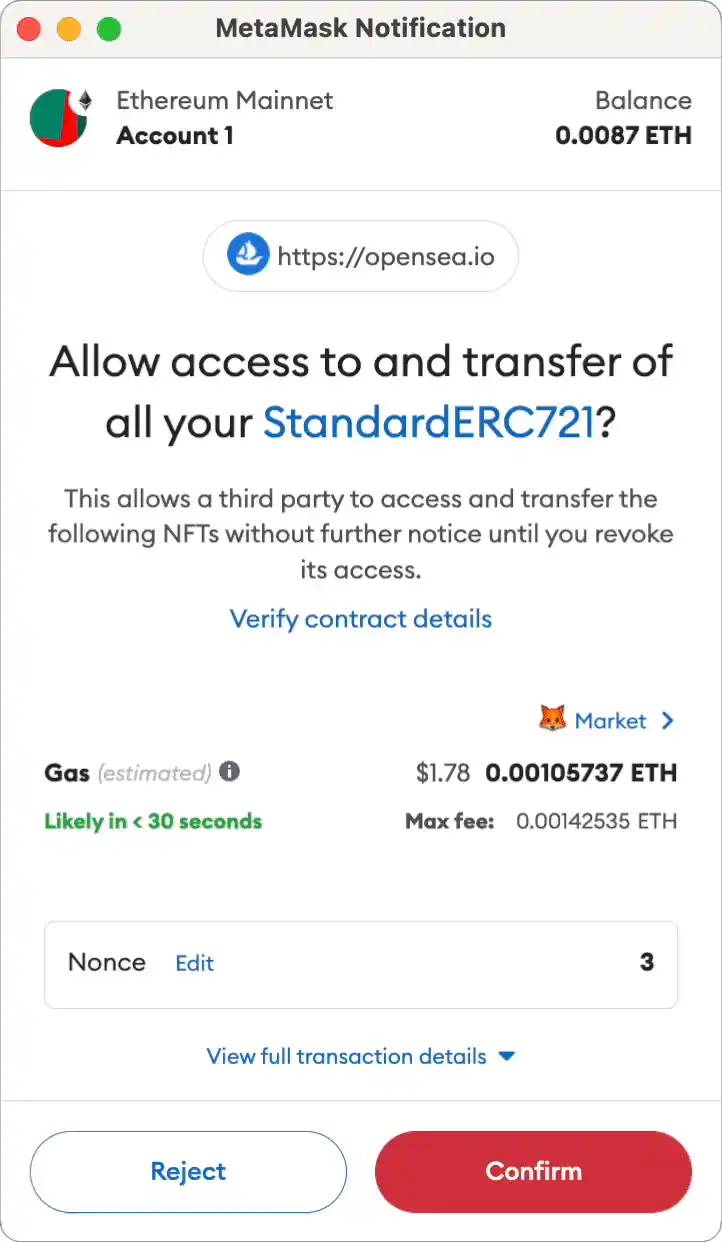

L’invite initiale d’approvisionnement dans MetaMask (MM) fournit plusieurs informations, dont les plus importantes sont :

-

Le jeton auquel vous accordez l’autorisation

-

Le site web avec lequel vous interagissez

-

Le contrat intelligent concerné

-

La possibilité de modifier le montant autorisé

Dans le menu déroulant "Détails complets", nous voyons une information supplémentaire : la fonction d'approbation.

Tous les jetons ERC-20 doivent posséder certaines propriétés et fonctions décrites dans la norme ERC-20.

L'une d'entre elles est la capacité du contrat intelligent à transférer des jetons selon le montant autorisé.

Le danger des approvisionnements réside dans le fait que si vous accordez une autorisation à un contrat malveillant, vos actifs peuvent être volés ou vidés.

Approbation illimitée vs approbation limitée personnalisée (jetons ERC-20)

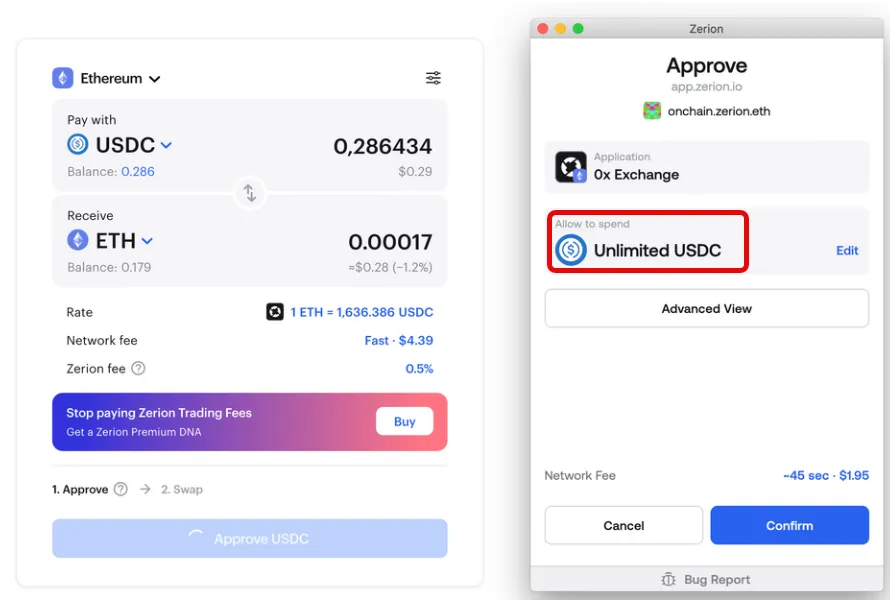

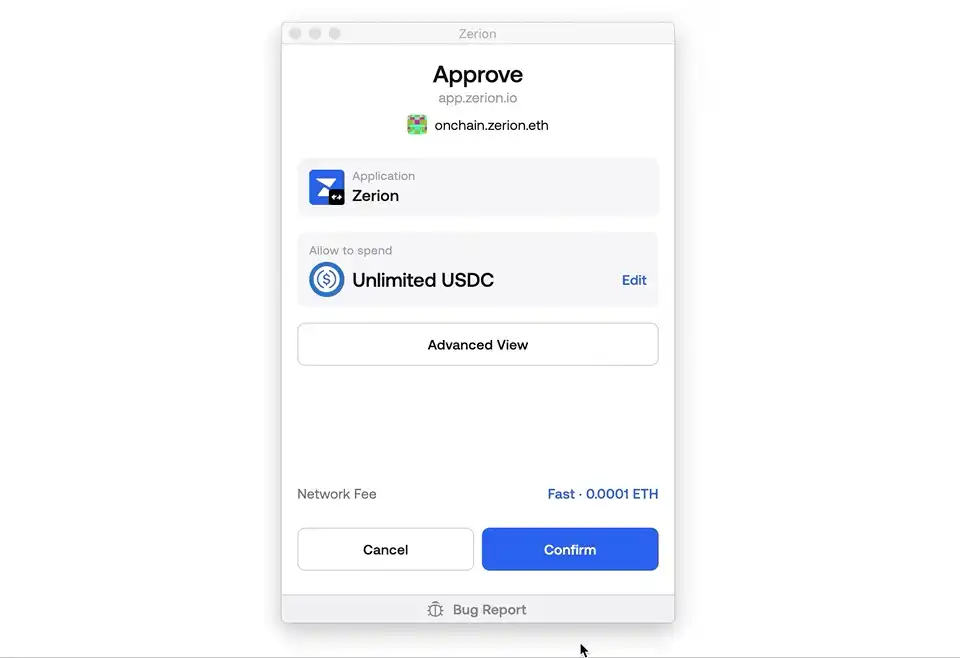

De nombreuses applications DeFi demandent par défaut une approbation illimitée pour les jetons ERC-20.

Cela améliore l’expérience utilisateur car c’est plus pratique, évite des autorisations supplémentaires futures et permet d’économiser du temps ainsi que des frais de gaz.

Pourquoi cela est-il important ?

Autoriser un nombre illimité de jetons met vos fonds en danger.

En définissant manuellement un montant précis pour l’approbation, vous limitez le nombre maximal de jetons qu’une dApp peut transférer sans une nouvelle signature pour un montant supérieur.

Cela réduit votre risque en cas d’exploitation du contrat intelligent. Si vous avez accordé une approbation illimitée à une dApp qui subit une faille, vous pourriez perdre tous les jetons autorisés provenant de portefeuilles ayant accordé cette même autorisation.

Par exemple, Multichain a connu une telle vulnérabilité avec WETH (WETH étant la version emballée en ERC-20 de l’ETH).

Ce pont populaire a été attaqué en raison de l’abus d’anciennes autorisations illimitées, entraînant le vol des fonds des utilisateurs.

Voici un exemple (utilisant le portefeuille Zerion) montrant comment modifier une approbation illimitée par défaut en une approbation manuelle.

Approvisionnements de NFT

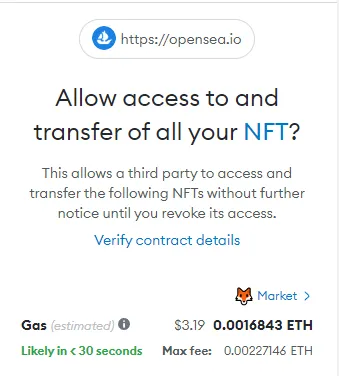

« setApprovalForAll » concerne les NFT.

Il s’agit d’une autorisation couramment utilisée mais potentiellement dangereuse, souvent accordée à un marché NFT de confiance lorsque vous souhaitez vendre un NFT.

Cela permet au contrat intelligent du marché de transférer vos NFT. Ainsi, lorsque vous vendez un NFT à un acheteur, le contrat du marché peut automatiquement le transférer.

Cette autorisation donne accès à tous les NFT d’un ensemble ou d’une adresse de contrat spécifique.

Elle peut aussi être exploitée par un site ou un contrat malveillant pour voler vos NFT.

Exemple d’abus de « setApprovalForAll » par des acteurs malveillants

Le scénario classique de « réduction du solde du portefeuille » dans le contexte d’un free mint sous FOMO est le suivant :

L'utilisateur visite un site malveillant qu'il croit légitime.

-

En connectant son portefeuille, le site peut uniquement voir son contenu.

-

Mais le site malveillant analyse les NFT les plus précieux du portefeuille et incite l’utilisateur à accorder via MetaMask (MM) un « setApprovalForAll » à l’adresse du contrat de cet NFT.

-

L'utilisateur pense qu’il effectue un mint, alors qu’en réalité il autorise un contrat malveillant à transférer ces jetons.

-

Peu après, les escrocs volent les jetons et les revendent rapidement sur OpenSea ou Blur avant que l’objet soit marqué comme volé.

Signature versus approvisionnement

Un approvisionnement nécessite le paiement de frais de gaz car il implique un traitement transactionnel.

Une signature, elle, ne coûte aucun frais de gaz et est généralement utilisée pour se connecter à une dApp, prouvant ainsi que vous contrôlez le portefeuille.

Les signatures sont généralement peu risquées, mais peuvent néanmoins être exploitées pour abuser d’approbations déjà accordées à des sites de confiance comme OpenSea.

Pour les jetons ERC-20, vous pouvez également modifier vos approbations via une signature sans frais de gaz grâce à la fonctionnalité « permit » récemment introduite sur Ethereum.

Vous pouvez observer cela sur des plateformes comme 1inch.

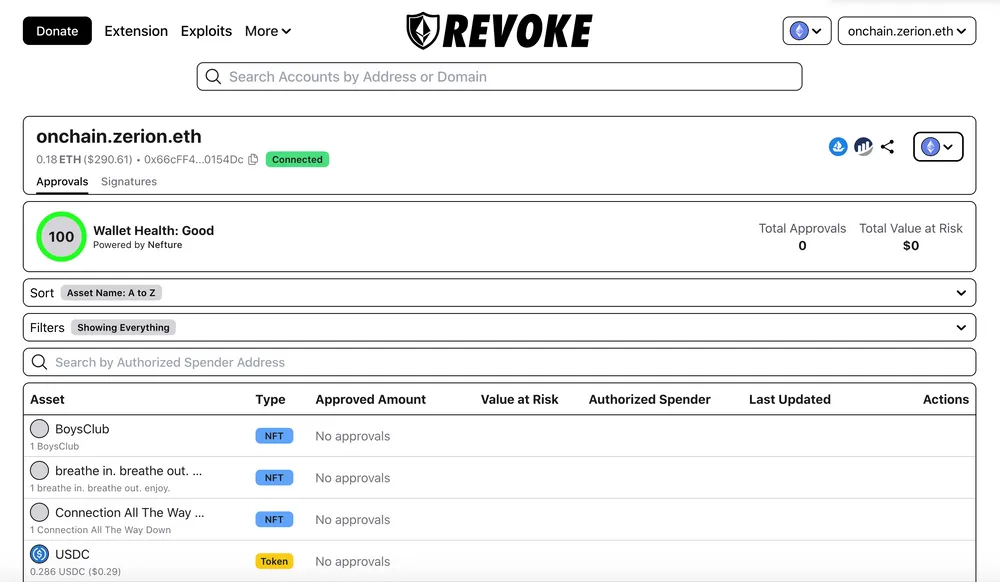

Points clés sur les approvisionnements de jetons

Soyez prudent lorsque vous accordez une autorisation : assurez-vous de savoir quels jetons vous autorisez et à quel contrat intelligent (vérifiable via Etherscan).

Réduire les risques liés aux approbations :

-

Utilisez plusieurs portefeuilles (les approbations sont propres à chaque portefeuille) — n’accordez jamais d’autorisations à partir de votre portefeuille principal ou contenant des actifs de valeur.

-

Idéalement, limitez ou évitez complètement les approbations illimitées pour les jetons ERC-20.

-

Vérifiez régulièrement vos approbations et révoquez-les via Etherscan ou revoke.cash.

Portefeuilles matériels / portefeuilles froids

Les portefeuilles chauds sont connectés à Internet via votre ordinateur ou téléphone, les clés et identifiants étant stockés en ligne ou localement dans votre navigateur.

Les portefeuilles froids sont des dispositifs matériels où les clés sont générées et stockées hors ligne, physiquement proches de vous.

Étant donné qu’un Ledger coûte environ 120 $, si vous détenez plus de 1 000 $ en actifs cryptographiques, vous devriez probablement acheter et configurer un Ledger. Vous pouvez connecter un portefeuille Ledger à MetaMask (MM) pour bénéficier des mêmes fonctionnalités que les portefeuilles chauds, tout en conservant un niveau de sécurité accru.

Ledger et Trezor sont les choix les plus populaires. J’apprécie particulièrement Ledger en raison de sa meilleure compatibilité avec les portefeuilles navigateurs (comme Rabby ou MM).

Meilleures pratiques lors de l’achat d’un Ledger

Achetez toujours directement sur le site officiel du fabricant. Jamais sur eBay ou Amazon — risque de manipulation ou de logiciel malveillant préinstallé.

Assurez-vous que l'emballage est scellé à la réception.

Lors de la première configuration du Ledger, celui-ci génère une phrase de récupération.

Écrivez cette phrase uniquement sur du papier physique, ou mieux encore, gravez-la sur une plaque métallique pour la protéger contre le feu et l’eau.

Ne prenez jamais en photo ni ne tapez la phrase de récupération sur un clavier (y compris sur un téléphone) — cela numériserait la phrase, transformant votre portefeuille froid en portefeuille chaud non sécurisé.

Les actifs cryptographiques ne sont pas stockés dans le portefeuille matériel, mais « dans » le portefeuille généré par la phrase de récupération.

La phrase de récupération (12 à 24 mots) représente absolument tout et doit être protégée à tout prix.

Elle donne un contrôle total et un accès complet à tous les portefeuilles générés à partir d’elle.

La phrase de récupération n’est pas liée à un appareil — vous pouvez l’« importer » sur un autre portefeuille matériel en cas de sauvegarde.

Si la phrase de récupération est perdue ou endommagée, et que le portefeuille matériel original est également perdu, endommagé ou verrouillé, vous perdrez définitivement l'accès à tous vos actifs.

Plusieurs méthodes de stockage existent, par exemple diviser la phrase en plusieurs parties, les séparer physiquement et les cacher dans des endroits peu évidents (comme au fond d’une boîte de soupe dans le réfrigérateur, ou enterrée quelque part sur votre propriété).

Vous devriez disposer d’au moins 2 à 3 copies, dont une en acier pour résister au feu et à l’eau.

La « clé privée » est similaire à la phrase de récupération, mais spécifique à un seul portefeuille. Elle est souvent utilisée pour importer un portefeuille chaud vers un nouveau compte MetaMask (MM) ou dans des outils automatisés (comme des robots de trading).

Le 25ᵉ mot – Ledger

Outre les 24 mots initiaux, Ledger propose une fonction de sécurité optionnelle supplémentaire.

La phrase secrète est une fonction avancée permettant d’ajouter un 25ᵉ mot facultatif de jusqu’à 100 caractères à votre phrase de récupération.

L’utilisation d’une phrase secrète génère un ensemble d’adresses complètement différent, inaccessible uniquement avec les 24 mots de la phrase de récupération.

En plus d’ajouter une couche de sécurité, la phrase secrète permet un déni plausible si vous êtes menacé.

Si vous utilisez une phrase secrète, veillez à la stocker en toute sécurité ou à vous en souvenir précisément, caractère par caractère, en tenant compte de la casse.

C’est la seule et dernière défense contre les attaques physiques du type « attaque au tournevis à 5 $ ».

Pourquoi passer par autant de complications pour configurer un portefeuille matériel ?

Les portefeuilles chauds stockent les clés privées à un endroit connecté à Internet.

Il est extrêmement facile d’être trompé, manipulé ou induit en erreur en ligne pour divulguer ces informations.

Un portefeuille froid signifie que les escrocs doivent physiquement trouver et obtenir votre Ledger ou votre phrase de récupération pour accéder aux fonds.

Dès lors que la phrase de récupération est compromise, tous les portefeuilles chauds associés, ainsi que leurs actifs, sont en danger, même ceux qui n’ont jamais interagi avec un site ou contrat malveillant.

Méthodes courantes de « piratage » passées

-

Les méthodes fréquentes par lesquelles les utilisateurs ont été « piratés » via des portefeuilles chauds (fuite de la phrase de récupération) incluent :

-

Être trompé pour télécharger un logiciel malveillant, par exemple via un PDF d’offre d’emploi, un jeu bêta, l’exécution de macros dans Google Sheets, ou des sites imitant des services légitimes.

-

Interagir avec des contrats malveillants : participer à un mint FOMO sur un site imité, ou interagir avec des contrats d’airdrop ou de NFT inconnus.

-

Entrer ou envoyer ses clés ou sa phrase de récupération à un prétendu « service client » ou formulaire lié.

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News